Содержание

- 2. План 1. Понятие графа атак. 2. Достижимость в графах. 3. Алгоритмы построения матриц достижимости

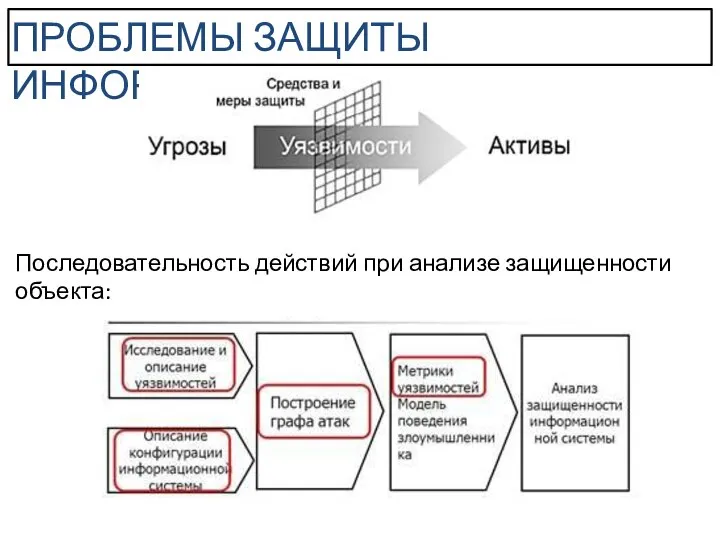

- 3. ПРОБЛЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ Последовательность действий при анализе защищенности объекта:

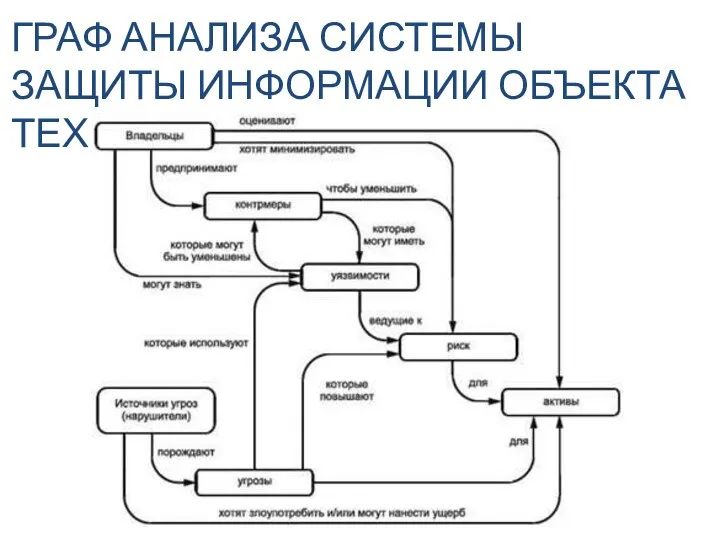

- 4. ГРАФ АНАЛИЗА СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ ОБЪЕКТА ТЕХНИКИ

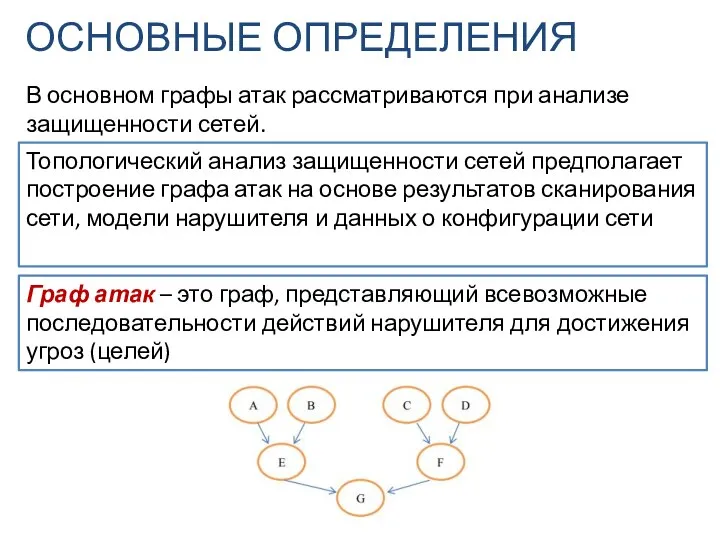

- 5. ОСНОВНЫЕ ОПРЕДЕЛЕНИЯ Граф атак – это граф, представляющий всевозможные последовательности действий нарушителя для достижения угроз (целей)

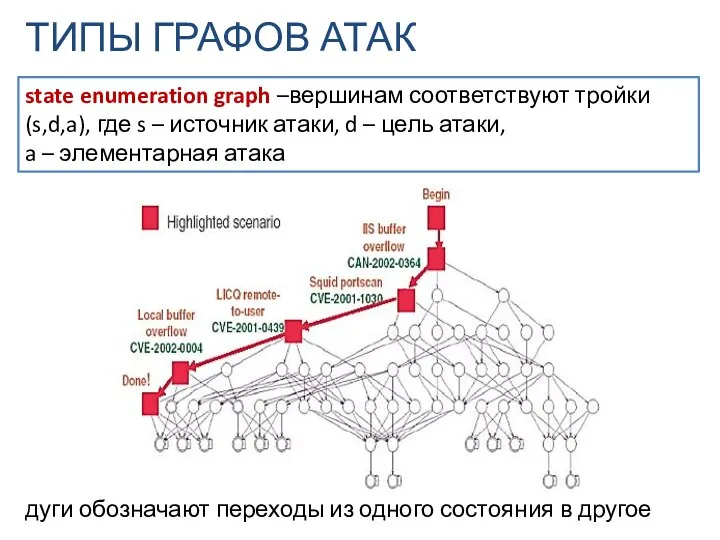

- 6. ТИПЫ ГРАФОВ АТАК дуги обозначают переходы из одного состояния в другое state enumeration graph –вершинам соответствуют

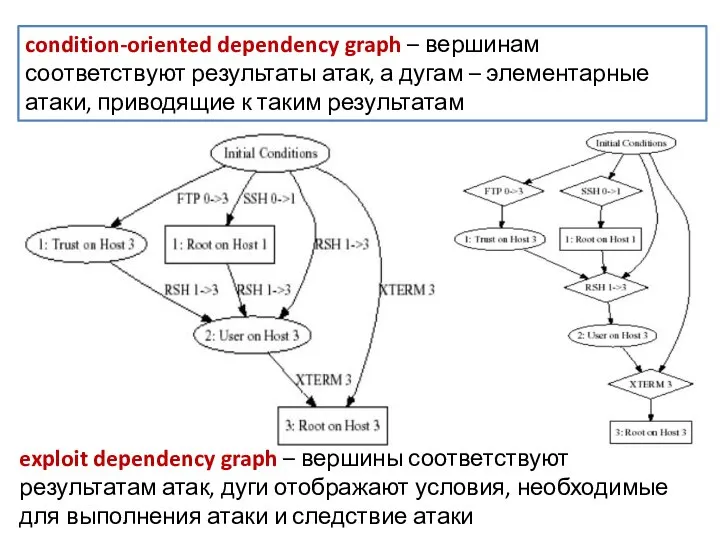

- 7. condition-oriented dependency graph – вершинам соответствуют результаты атак, а дугам – элементарные атаки, приводящие к таким

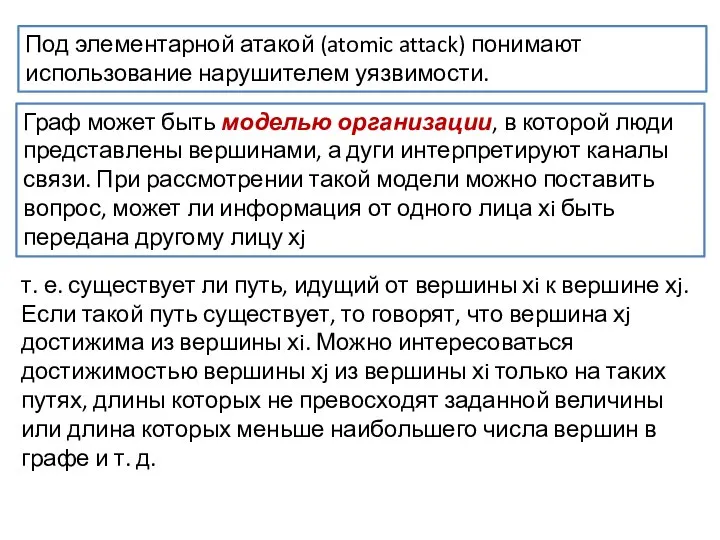

- 8. Под элементарной атакой (atomic attack) понимают использование нарушителем уязвимости. Граф может быть моделью организации, в которой

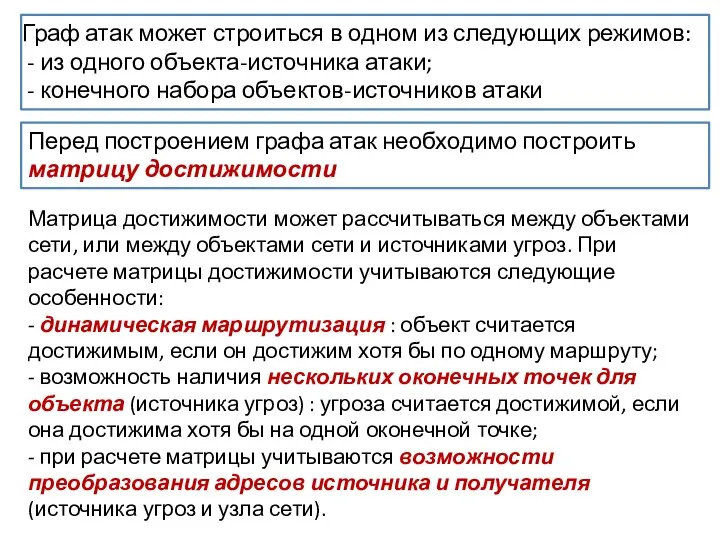

- 9. Перед построением графа атак необходимо построить матрицу достижимости Матрица достижимости может рассчитываться между объектами сети, или

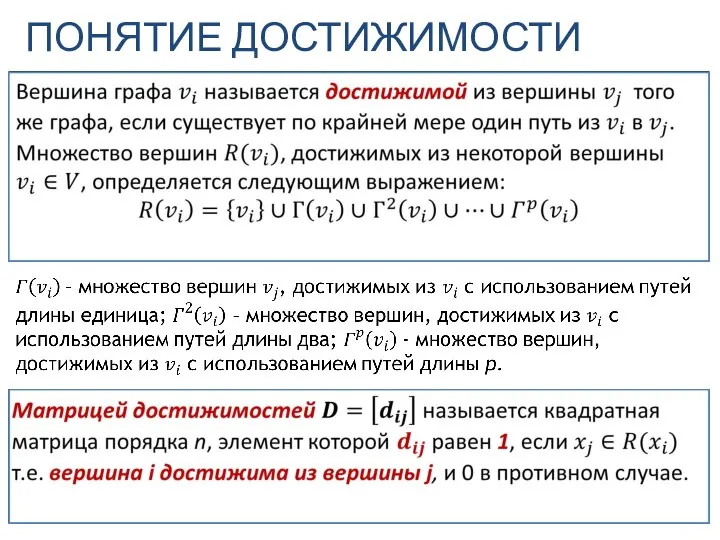

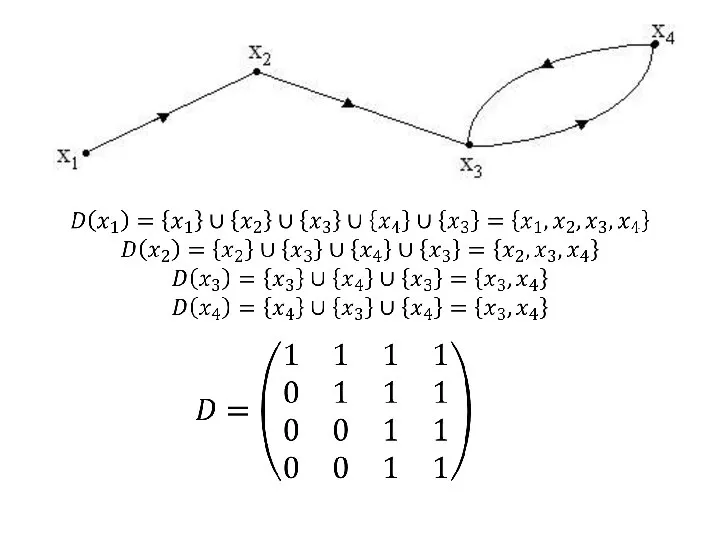

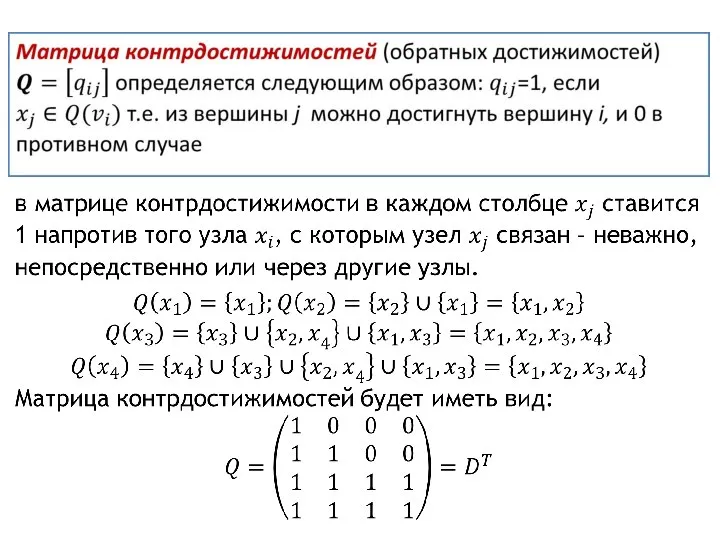

- 10. ПОНЯТИЕ ДОСТИЖИМОСТИ

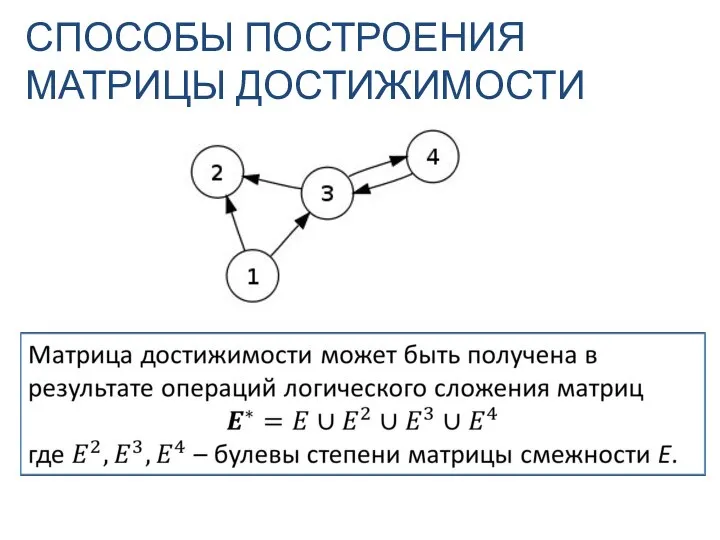

- 13. СПОСОБЫ ПОСТРОЕНИЯ МАТРИЦЫ ДОСТИЖИМОСТИ

- 15. const m=5; p=5; n=5; var e: array [1..m,1..p] of real; b: array [1..p,1..n] of real; c:

- 16. const m=5; p=5; n=5; var e: array [1..m,1..m] of integer; // b: array [1..p,1..n] of integer;

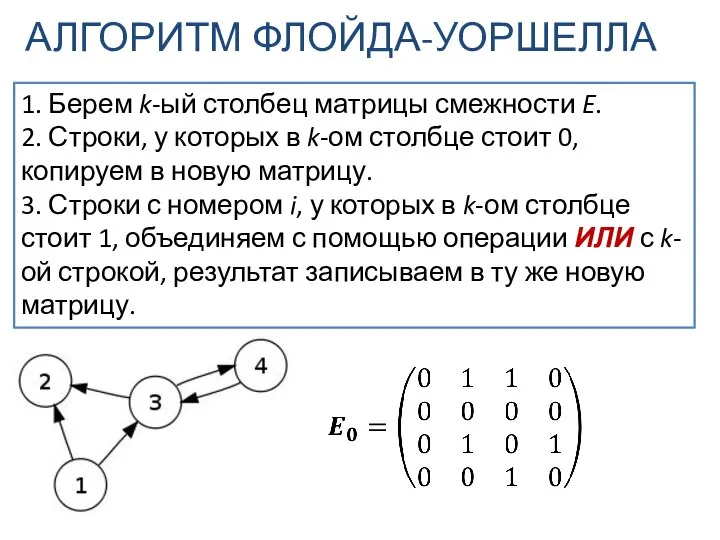

- 18. АЛГОРИТМ ФЛОЙДА-УОРШЕЛЛА 1. Берем k-ый столбец матрицы смежности E. 2. Строки, у которых в k-ом столбце

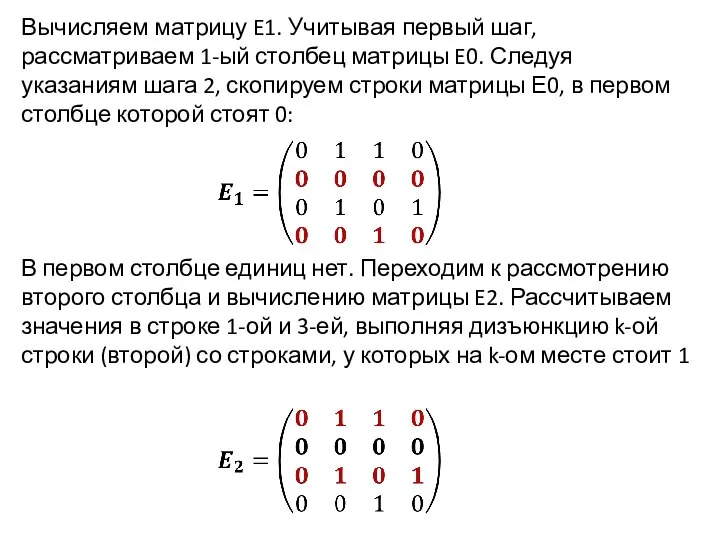

- 19. Вычисляем матрицу E1. Учитывая первый шаг, рассматриваем 1-ый столбец матрицы E0. Следуя указаниям шага 2, скопируем

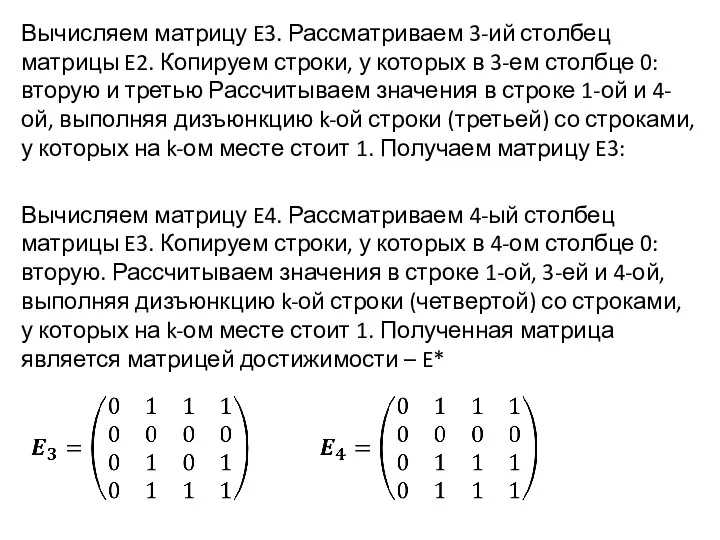

- 20. Вычисляем матрицу E3. Рассматриваем 3-ий столбец матрицы E2. Копируем строки, у которых в 3-ем столбце 0:

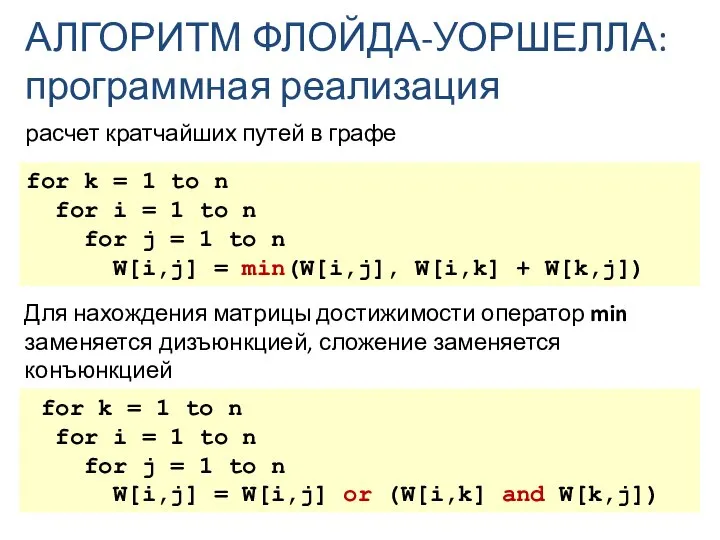

- 21. АЛГОРИТМ ФЛОЙДА-УОРШЕЛЛА: программная реализация расчет кратчайших путей в графе for k = 1 to n for

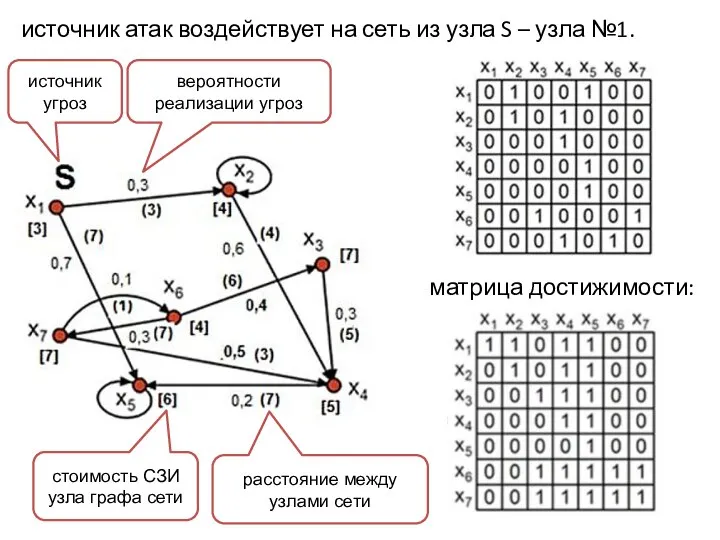

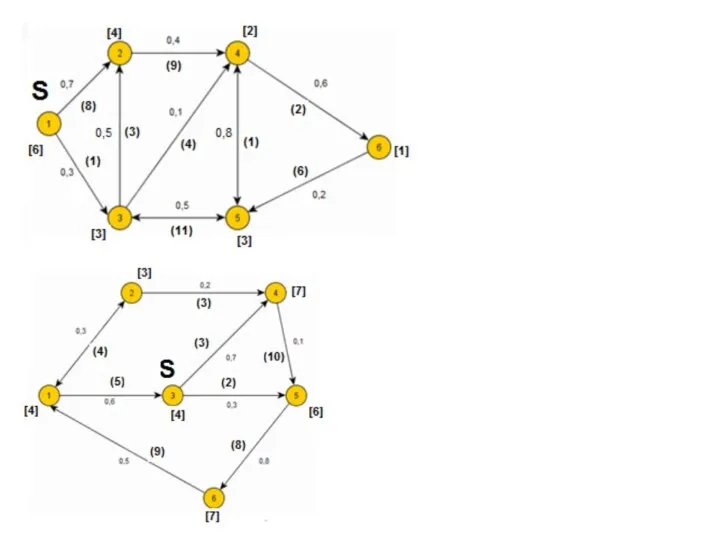

- 23. источник атак воздействует на сеть из узла S – узла №1. источник угроз вероятности реализации угроз

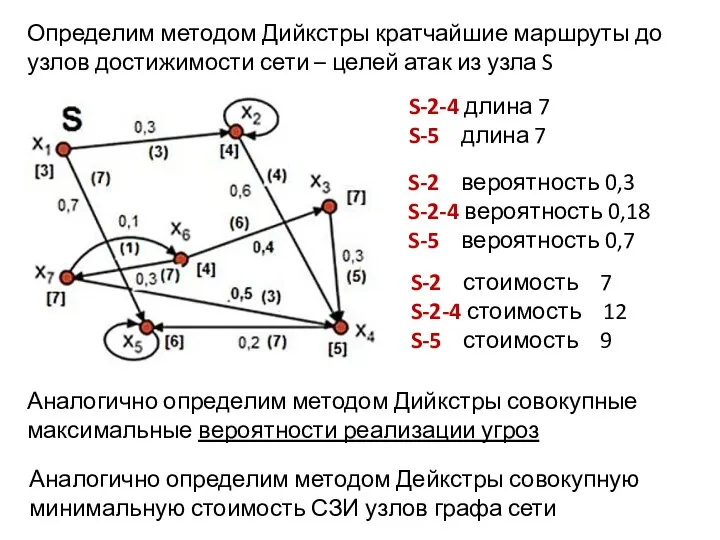

- 24. Определим методом Дийкстры кратчайшие маршруты до узлов достижимости сети – целей атак из узла S S-2-4

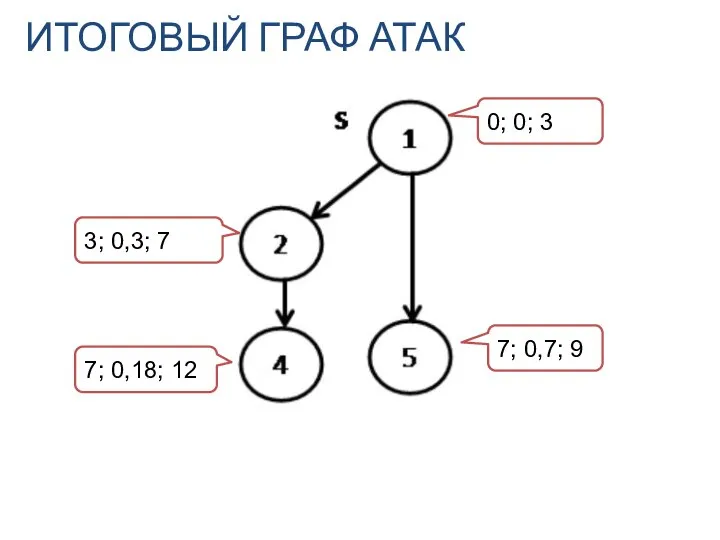

- 25. 0; 0; 3 7; 0,18; 12 3; 0,3; 7 7; 0,7; 9 ИТОГОВЫЙ ГРАФ АТАК

- 26. Вопросы 1. Опишите последовательность действий при анализе защищенности объекта. 2. Дайте определение графа атак. 3. Какие

- 28. Источники информации Программирование, компьютеры и сети https://progr-system.ru/

- 30. Скачать презентацию

![const m=5; p=5; n=5; var e: array [1..m,1..p] of real; b: array](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/945146/slide-14.jpg)

![const m=5; p=5; n=5; var e: array [1..m,1..m] of integer; // b:](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/945146/slide-15.jpg)

Особенности градостроительного кадастра

Особенности градостроительного кадастра JavaScript. Глобальные объекты

JavaScript. Глобальные объекты История развития вычислительной техники

История развития вычислительной техники Определения: строка, подстрока

Определения: строка, подстрока Система счисления в заданиях ЕГЭ

Система счисления в заданиях ЕГЭ Раунд длиною в жизнь

Раунд длиною в жизнь Об’єктно-орієнтоване програмування. Лекція №0

Об’єктно-орієнтоване програмування. Лекція №0 Понятие операционной системы

Понятие операционной системы Приклади застосування ГІС в аграрному секторі України

Приклади застосування ГІС в аграрному секторі України Массивы. Алгоритмы обработки массивов

Массивы. Алгоритмы обработки массивов Тема 2 уч практ

Тема 2 уч практ Готэм. Версия 1.2.3

Готэм. Версия 1.2.3 Формирование сведений об объекте закупке – лекарственном препарате в составе информации о контракте

Формирование сведений об объекте закупке – лекарственном препарате в составе информации о контракте Классификация системы массового обслуживания

Классификация системы массового обслуживания Кодирование графической информации

Кодирование графической информации Интерактивные элементы в дизайн макетах

Интерактивные элементы в дизайн макетах Введите название презентации

Введите название презентации Что такое файл? Правила именования файлов? Для чего нужна папка?

Что такое файл? Правила именования файлов? Для чего нужна папка? База данных (БД)

База данных (БД) Глобальная компьютерная сеть Интернет. Тест

Глобальная компьютерная сеть Интернет. Тест Батут-арена

Батут-арена Изучение и применение графов, а так же их визуализация. Практическая работа

Изучение и применение графов, а так же их визуализация. Практическая работа Выбор конфигурации сетей Ethernet и Fast Ethernet

Выбор конфигурации сетей Ethernet и Fast Ethernet Решение задач

Решение задач Презентация на тему Алгебра логики вторая часть

Презентация на тему Алгебра логики вторая часть  Операционные системы. Обзор Unix-операционных систем различных производителей

Операционные системы. Обзор Unix-операционных систем различных производителей Статистическая обработка данных

Статистическая обработка данных Giveaway - розыгрыш в соцсетях

Giveaway - розыгрыш в соцсетях