Слайд 2 - вести журнал регистрации системных событий, в котором регистрируются дата, время, имя

пользователя, совершившего действие: вход/выход из системы, неудачный вход, запуск интерфейсов, запуск отчетов, запуск процессов.

Базы данных могут классифицироваться по отраслям, по видам деятельности, по направлениям и так далее. В этом случае они приобретают статус специализированных баз данных, и напоминают собой всем известные тематические энциклопедии.

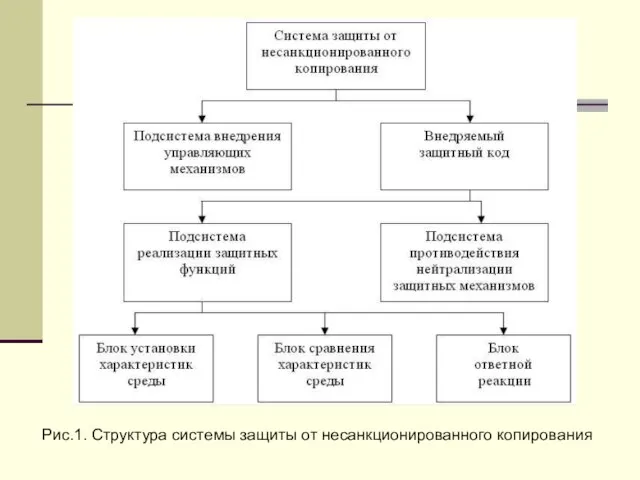

В настоящее время особое внимание уделяется защите баз данных, как и других информационных технологий, от пиратского копирования. В общем случае система защиты от несанкционированного копирования представляет собой комплекс средств, предназначенный для затруднения (в идеале – предотвращения) нелегального копирования (исполнения) защищаемого программного модуля, с которым она ассоциирована.

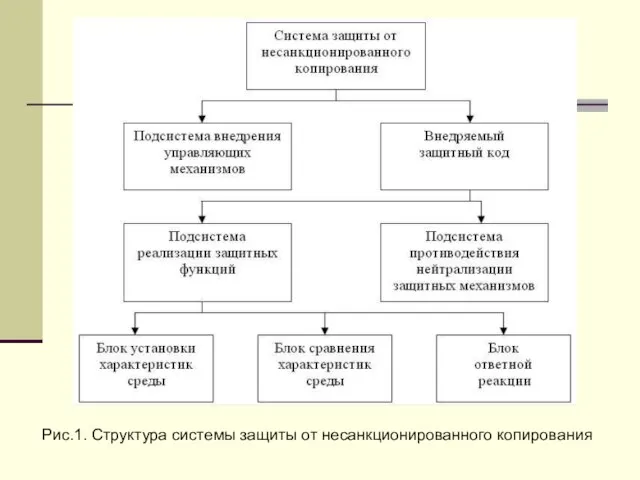

Обобщенные сведения из различных источников позволяют предложить следующую структуру системы защиты от несанкционированного копирования (см. рис. 1).

Слайд 3Рис.1. Структура системы защиты от несанкционированного копирования

Слайд 4 Подсистема внедрения управляющих механизмов представляет собой комплекс программных средств, предназначенный для подключения

внедряемого защитного кода к защищаемому программному модулю. Внедряемый защитный код – это программный модуль, задача которого состоит в противодействии попыткам запуска (исполнения) нелегальной копии защищаемой программы.

Подсистема реализации защитных функций представляет собой программную секцию, решающую задачу распознавания легальности запуска защищаемой программы.

Подсистема противодействия нейтрализации защитных механизмов предназначена для борьбы с возможными попытками нейтрализации системы защиты от несанкционированного копирования и/или её дискредитации.

Блок установки характеристик среды отвечает за получение характеристик, идентифицирующих вычислительную среду.

Блок сравнения характеристик среды устанавливает факт легальности запуска защищаемой программы.

Блок ответной реакции реализует ответные действия системы защиты на попытки несанкционированного исполнения защищаемой программы.

Слайд 5 Долгое время защита баз данных ассоциировалась с защитой локальной сети предприятия от

внешних атак хакеров, вирусов и т.п. Данные консалтинговых компаний, появившиеся в последние годы, выявили другие, не менее важные направления защиты информационных ресурсов компаний.

Исследования убедили, что от утечки информации, ошибок персонала и злонамеренных действий “всесильных” администраторов баз данных не спасают ни межсетевые экраны, ни VPN, ни даже “навороченные” системы обнаружения атак и анализа защищенности. Обратимся к свидетельствам, опубликованным в конце 2004г. на известном российскому ИТ-сообществу сайте www.CNews.ru (рис.1) .

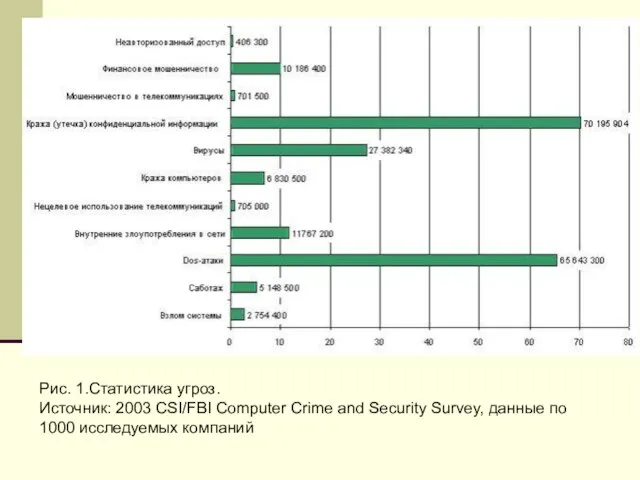

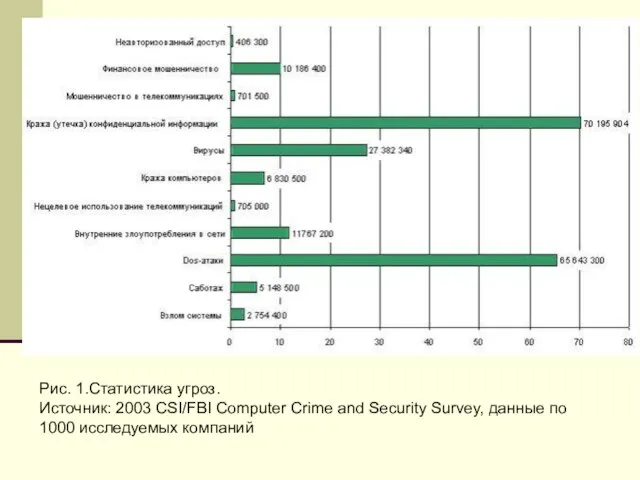

Слайд 6Рис. 1.Статистика угроз.

Источник: 2003 CSI/FBI Computer Crime and Security Survey, данные

по 1000 исследуемых компаний

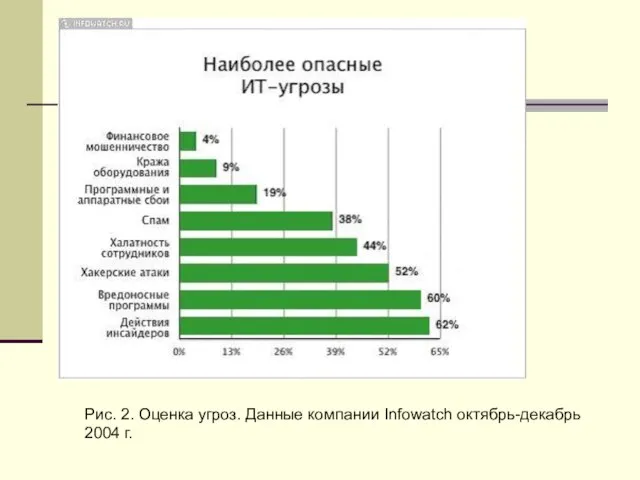

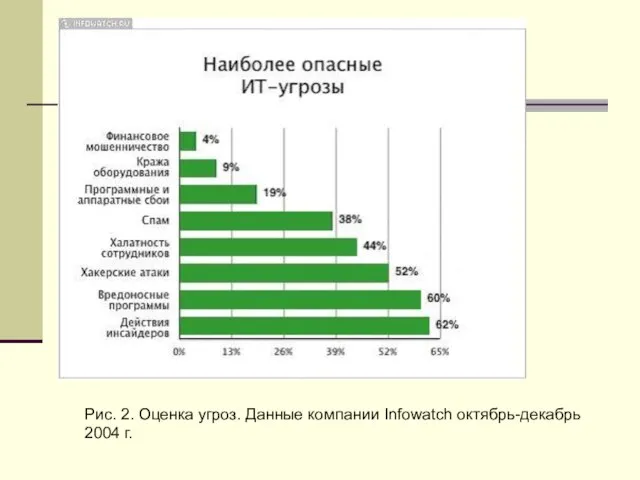

Слайд 7Рис. 2. Оценка угроз. Данные компании Infowatch октябрь-декабрь 2004 г.

Презентация на тему Закон на страже природы (7 класс)

Презентация на тему Закон на страже природы (7 класс) Собаки

Собаки УНИВЕРСАЛЬНОЕ УСТРОЙСТВО ПОДАЧИ КОЛПАЧКОВ НА УКУПОРОЧНУЮ МАШИНУ

УНИВЕРСАЛЬНОЕ УСТРОЙСТВО ПОДАЧИ КОЛПАЧКОВ НА УКУПОРОЧНУЮ МАШИНУ Презентация на тему Исторический портрет Иван III Васильевича

Презентация на тему Исторический портрет Иван III Васильевича  Должностной и численный состав кадровой службы

Должностной и численный состав кадровой службы Основные ошибки оформления магазинов НК г. Саратов, ул. Гвардейская, 13

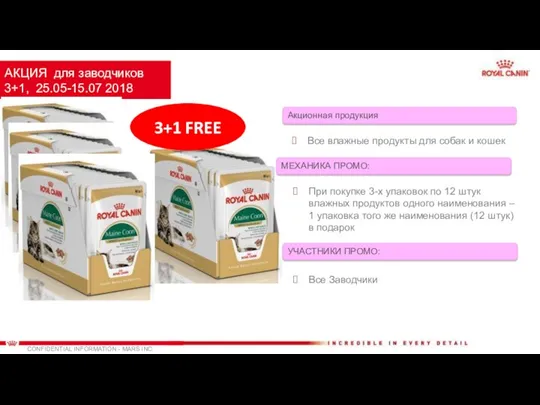

Основные ошибки оформления магазинов НК г. Саратов, ул. Гвардейская, 13 Акция для заводчиков 3+1. Royal Canin

Акция для заводчиков 3+1. Royal Canin Интерьер русской избы

Интерьер русской избы Отчет по производственной практике модулей Ведение расчетных операций, Осуществление кредитных операций

Отчет по производственной практике модулей Ведение расчетных операций, Осуществление кредитных операций Использование ИТ в химии

Использование ИТ в химии Использование информационных технологий на уроках мировой художественной культуры

Использование информационных технологий на уроках мировой художественной культуры Тренды / бренды территорий

Тренды / бренды территорий СТРАТЕГИЧЕСКОЕ ПЛАНИРОВАНИЕ

СТРАТЕГИЧЕСКОЕ ПЛАНИРОВАНИЕ Как правильно оформить заявку

Как правильно оформить заявку О новом порядке аттестации педагогических работников

О новом порядке аттестации педагогических работников Инструменты вовлечения

Инструменты вовлечения Своя игра Финансовая грамотность

Своя игра Финансовая грамотность Уроки Чехова

Уроки Чехова Промышленная политика: новые акценты

Промышленная политика: новые акценты Новая жизнь с Элизиум

Новая жизнь с Элизиум «Мы строим дом»

«Мы строим дом» Урок-игра «В мире искусства»урок МХК, 6 класс

Урок-игра «В мире искусства»урок МХК, 6 класс ПУТЬ К УСПЕХУ В БИЗНЕСЕ

ПУТЬ К УСПЕХУ В БИЗНЕСЕ ГЕОГРАФИЯ

ГЕОГРАФИЯ Новая программа для партнеров и поставщиков компаний группы АФК Система

Новая программа для партнеров и поставщиков компаний группы АФК Система чайная (2)

чайная (2) Абсолютные и относительные статистические величины

Абсолютные и относительные статистические величины Подходы по внедрению принципов прав человека в разработку политики в области развития Обзор 2-дневного семинара

Подходы по внедрению принципов прав человека в разработку политики в области развития Обзор 2-дневного семинара