Слайд 2Средства защиты информации для компании I-TEAM

средства управления обновлениями программных компонентов

межсетевого

экранирования;

построения VPN;

контроля доступа;

обнаружения вторжений и аномалий;

резервного копирования и архивирования;

предотвращения вторжений на уровне серверов;

аудита и мониторинга средств безопасности;

контроля деятельности сотрудников в сети Интернет;

анализа содержимого почтовых сообщений;

анализа защищенности информационных систем;

защиты от спама;

защиты от атак;

контроля целостности;

инфраструктура открытых ключей;

усиленной аутентификации

Слайд 3Средства защиты информации для компании I-TEAM

средства управления обновлениями программных компонентов

межсетевого

экранирования;

построения VPN;

контроля доступа;

обнаружения вторжений и аномалий;

резервного копирования и архивирования;

предотвращения вторжений на уровне серверов

Слайд 4Средства управления обновлениями программных компонентов

Microsoft Software Update Services

Становится возможным организовать и

контролировать необходимые обновления программных компонентов с одной точки.

При этом предприятие получает следующие преимущества.

Слайд 5Преимущества

увеличивается надежность функционирования программных компонентов

уменьшается время на техническую поддержку и сопровождение программных

компонентов

повышается защищенность систем в целом, в частности, уменьшается количество инцидентов, связанных с вирусами и враждебными апплетами.

Слайд 6Межсетевое экранирование

Межсетевые экраны (брандмауэры) используются как средства защиты от несанкционированного доступа периметра

сети.

Пример: ZoneAlarm Pro (Zone Labs)

Слайд 7VPN

Средства построения виртуальных частных сетей, VPN, используются для организации защиты трафика данных,

передаваемых по открытым каналам связи.

Слайд 8При этом защита организуется:

на физическом уровне (защита кабелей, экранизация наводок),

на сетевом

уровне (например, шифрование трафика от компьютера до компьютера на основе протокола IPsec),

на транспортном уровне (например, шифрование данных, передаваемых одним приложением другому (на другом компьютере) на основе протокола SSL),

на прикладном уровне (например, шифрование данных приложением самостоятельно).

Слайд 10Контроль доступа

Появление средств контроля доступа обусловлено необходимостью регламентировать доступ множества пользователей к

приложениям и информационным ресурсам компании. Данные средства осуществляют аутентификацию (точное опознание) подключающихся пользователей и процессов, авторизацию (наделение определенными полномочиями) пользователей и процессов.

Пример: OBLIX

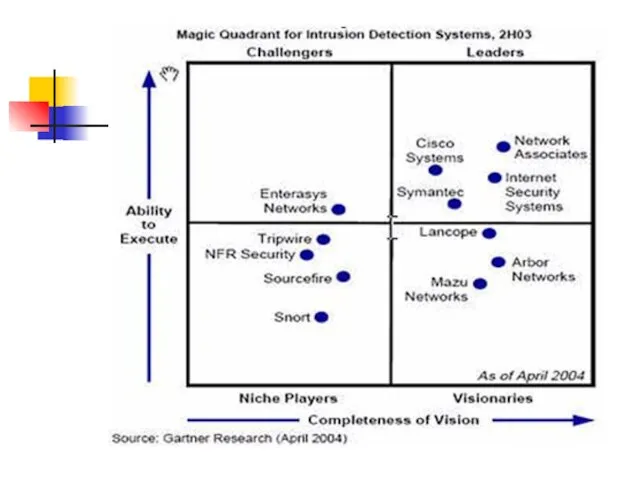

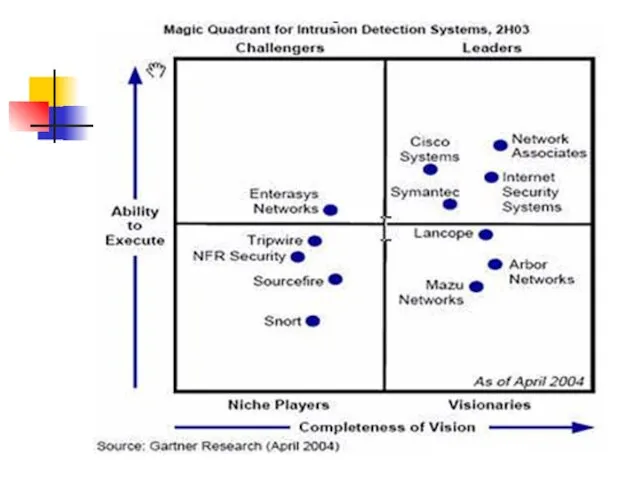

Слайд 11Средства обнаружения вторжений и аномалий

Средства обнаружения вторжений, IDS (Intrusion Detection Systems)

и аномалий позволяют с помощью некоторого регламента проверок контролировать состояние безопасности корпоративной сети в реальном масштабе времени.

Слайд 13Средства резервного копирования и архивирования

Средства резервного копирования и архивирования применяются для

обеспечения целостности хранилищ данных в случаях аппаратных и программных сбоев, ошибочных действий администраторов и пользователей

Лидеры: Veritas NBU, IBM, Legato

Слайд 14Средства предотвращения вторжений на уровне серверов

Так как сервера компании обычно являются

основной целью атак злоумышленников (на них обрабатывается основная часть конфиденциальной информации компании), то необходимо использовать средства предотвращения вторжений на уровне серверов

Пример: Cisco Security Agent

Ежегодный отчёт директора школы по итогам 2011-2012 учебного года

Ежегодный отчёт директора школы по итогам 2011-2012 учебного года О сколько нам открытий чудных готовит просвещенья дух

О сколько нам открытий чудных готовит просвещенья дух Методология и методы педагогического исследования

Методология и методы педагогического исследования  Анализ динамики и структуры финансовых ресурсов

Анализ динамики и структуры финансовых ресурсов В доме бабушки моей

В доме бабушки моей Презентация на тему Реки и озёра Южной Америки

Презентация на тему Реки и озёра Южной Америки История развития математики (8 класс)

История развития математики (8 класс) АИС Аптекарь 8.1 Интеграция программной функции

АИС Аптекарь 8.1 Интеграция программной функции Государственный флаг – один из символов России

Государственный флаг – один из символов России «Практика обучения ИКТ младших школьников в ГОУ Лицей 229 в рамках дополнительного образования» 29.01.2007. - презентация

«Практика обучения ИКТ младших школьников в ГОУ Лицей 229 в рамках дополнительного образования» 29.01.2007. - презентация Я и церковь

Я и церковь Основные характеристики мебельщиков в НКО АРМБ

Основные характеристики мебельщиков в НКО АРМБ Аптека для души

Аптека для души Язык SQL

Язык SQL Проекты, о которых говорят

Проекты, о которых говорят Средневековый город Венеция

Средневековый город Венеция Сердцу родной уголок

Сердцу родной уголок Суп

Суп Живые организмы тропического леса – исчезающая красота

Живые организмы тропического леса – исчезающая красота Presentation Title My name My position, contact information or project description

Presentation Title My name My position, contact information or project description  Колобок

Колобок Презентация на тему АРМЕНИЯ

Презентация на тему АРМЕНИЯ  Презентация на тему Коррекционная работа с агрессивными детьми старшего дошкольного возраста

Презентация на тему Коррекционная работа с агрессивными детьми старшего дошкольного возраста Прогнозирование и анализ временных рядов

Прогнозирование и анализ временных рядов Самостоятельное участие несовершеннолетних в возрасте от 14 до 18 лет в гражданском процессе

Самостоятельное участие несовершеннолетних в возрасте от 14 до 18 лет в гражданском процессе Языкознание – наука о развитии языка, об общественной природе, о выполняемых функциях и о классификации языков. Язык может быть ка

Языкознание – наука о развитии языка, об общественной природе, о выполняемых функциях и о классификации языков. Язык может быть ка Фразеологизм как единица языка

Фразеологизм как единица языка ЕГЭ по истории (проект 2022)

ЕГЭ по истории (проект 2022)