Содержание

- 2. Летучка Получить листок с вопросом Написать ответ на вопрос Время 5 минут 2

- 3. Основные вопросы лекции Основные угрозы безопасности информации. Стандарты безопасности (ISO/IEC 17799:2005, ISO/IEC 27001). Политика безопасности для

- 4. Основные угрозы безопасности информации Угроза информационной безопасности автоматизированной системы - это возможность реализации воздействия на информацию,

- 5. Стандарт ISO/IEC 17799:2005 Стандарт ISO/IEC 17799:2005 “Information technology – Security techniques – Code of practice for

- 6. Сервисы безопасности (ISO/IEC 17799) Информационная безопасность рассматривается как процесс защиты информационных активов организации от различного рода

- 7. Стандарт ISO/IEC 27001:2005 Стандарт ISO/IEC 27001:2005 “Information technology – Security techniques – Information security management systems

- 8. Модель PDCA Предварительное условие - принятие политики безопасности, устанавливающей общие принципы обеспечения информационной безопасности в организации

- 9. Документация СУИБ (ISO/IEC 27001) положения политики безопасности организации; область действия СУИБ; процедуры и сервисы безопасности, поддерживающие

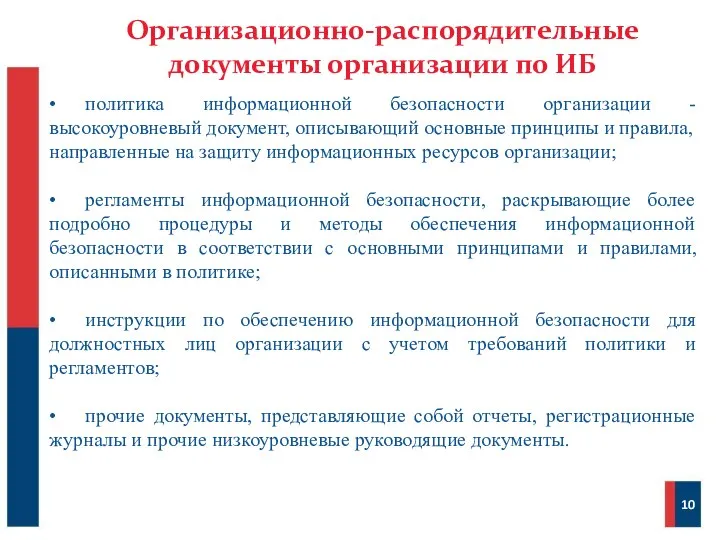

- 10. Организационно-распорядительные документы организации по ИБ • политика информационной безопасности организации - высокоуровневый документ, описывающий основные принципы

- 11. Политика ИБ Политика безопасности — это организационно-правовой и технический документ одновременно. Любая защитная мера есть компромисс

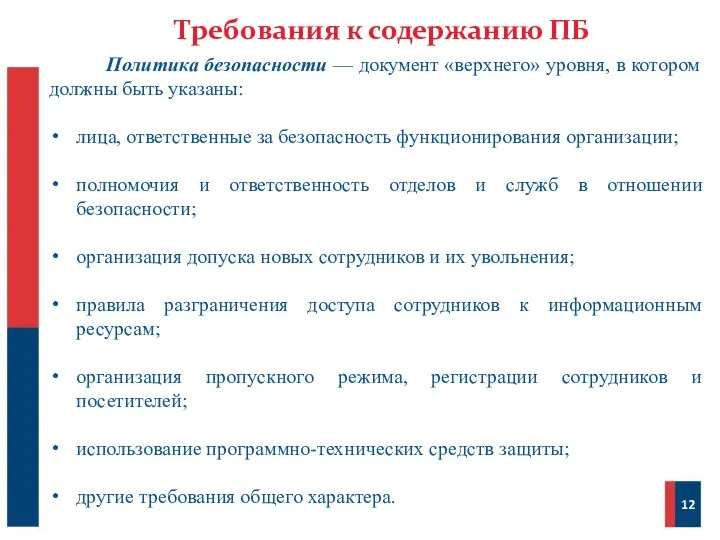

- 12. Требования к содержанию ПБ Политика безопасности — документ «верхнего» уровня, в котором должны быть указаны: лица,

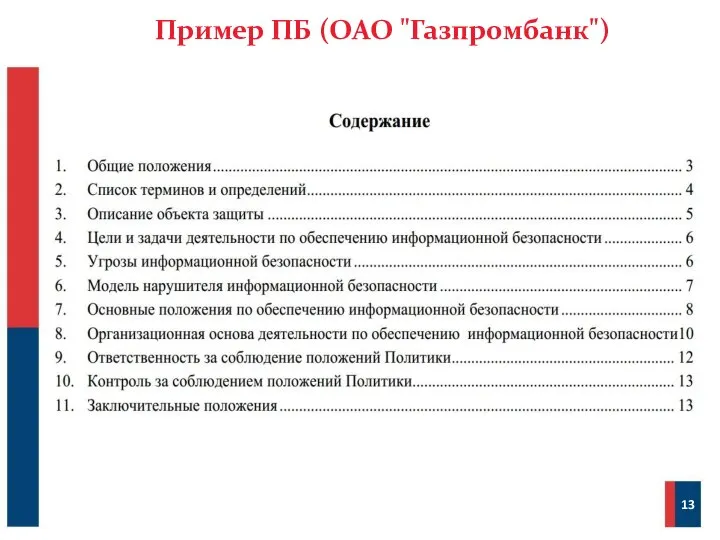

- 13. Пример ПБ (ОАО "Газпромбанк") 13

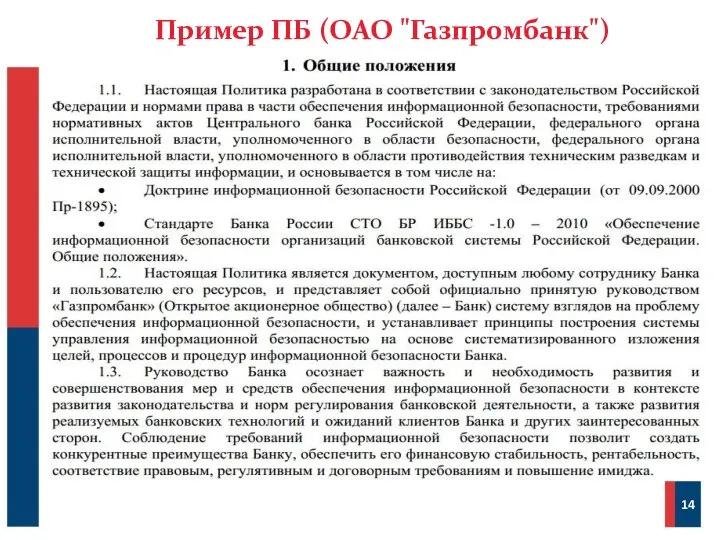

- 14. Пример ПБ (ОАО "Газпромбанк") 14

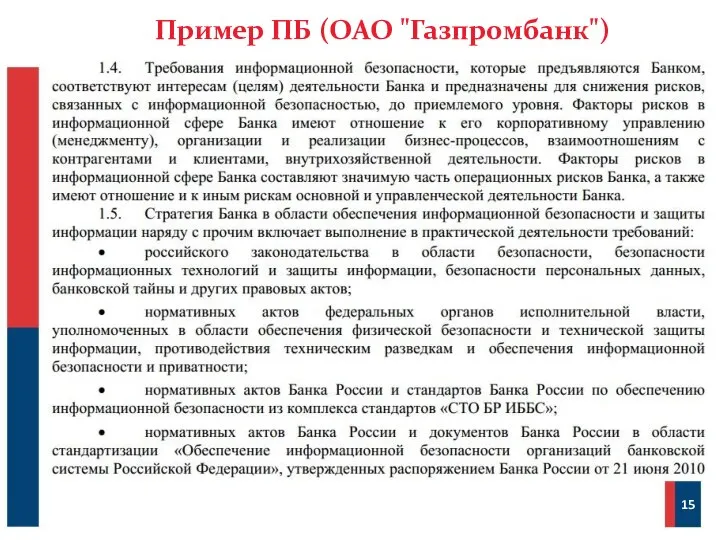

- 15. Пример ПБ (ОАО "Газпромбанк") 15

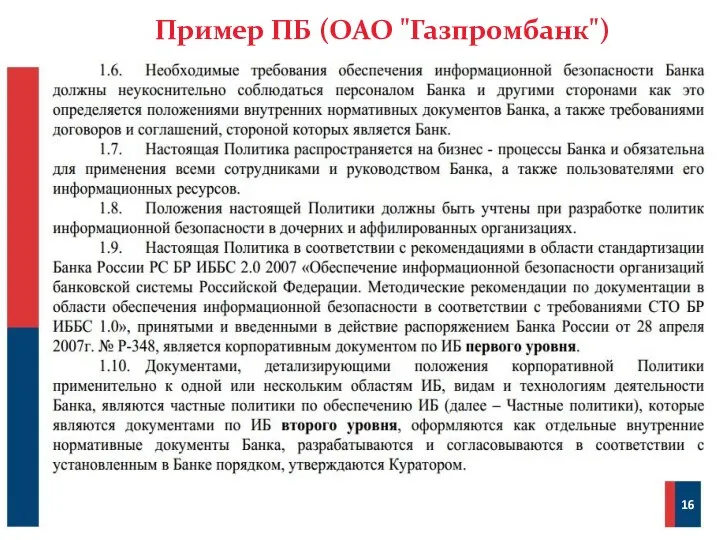

- 16. Пример ПБ (ОАО "Газпромбанк") 16

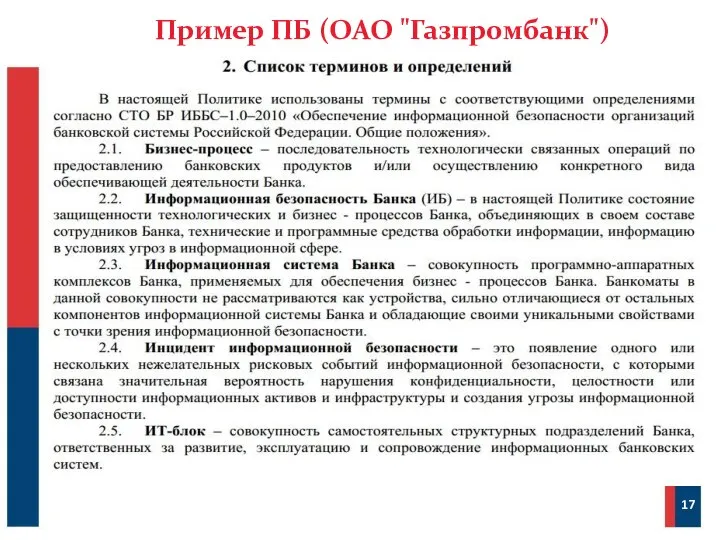

- 17. Пример ПБ (ОАО "Газпромбанк") 17

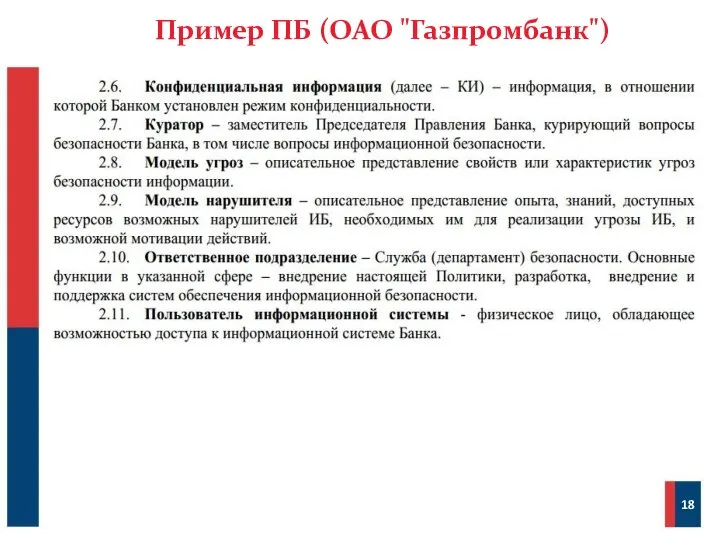

- 18. Пример ПБ (ОАО "Газпромбанк") 18

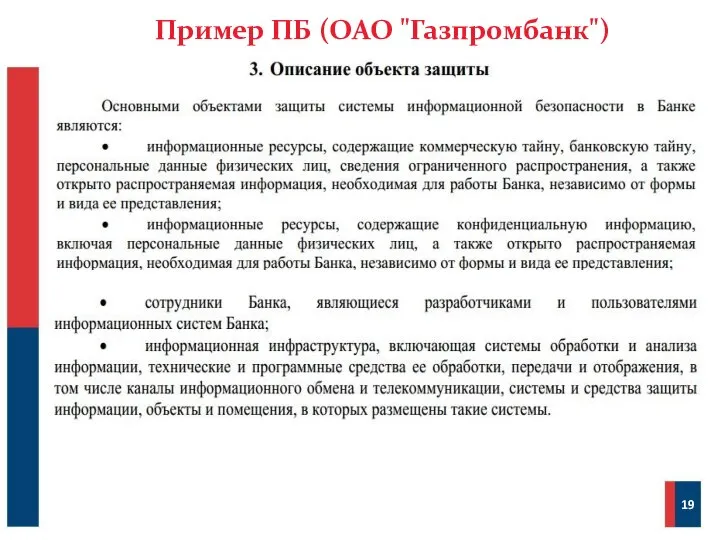

- 19. Пример ПБ (ОАО "Газпромбанк") 19

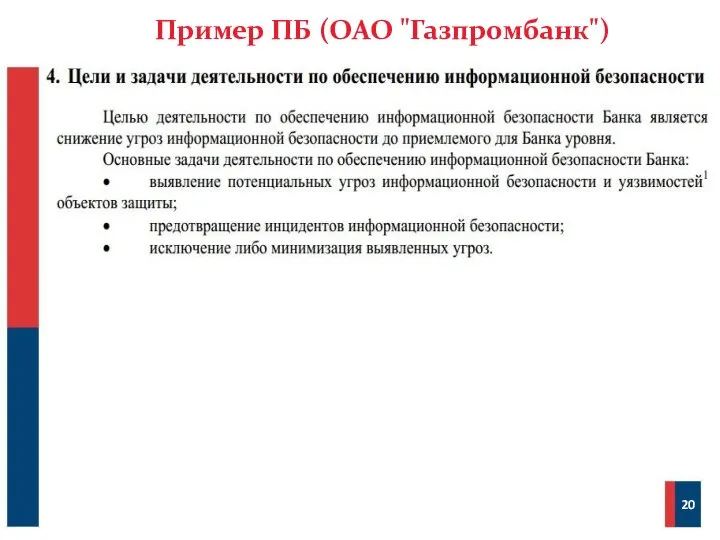

- 20. Пример ПБ (ОАО "Газпромбанк") 20

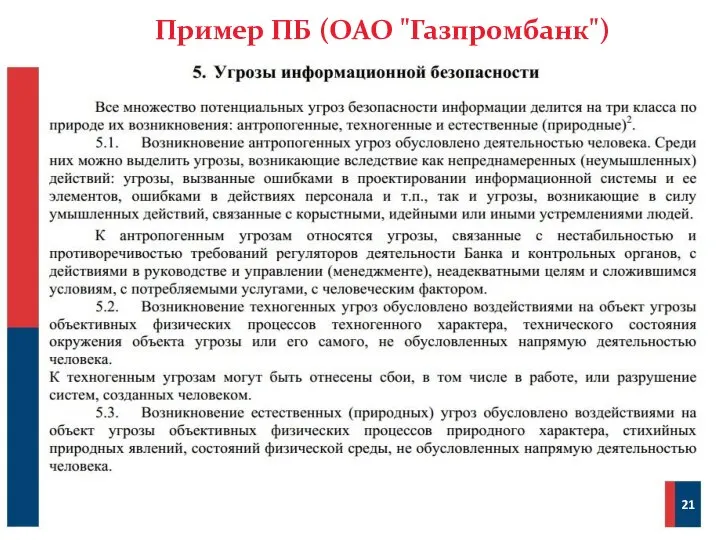

- 21. Пример ПБ (ОАО "Газпромбанк") 21

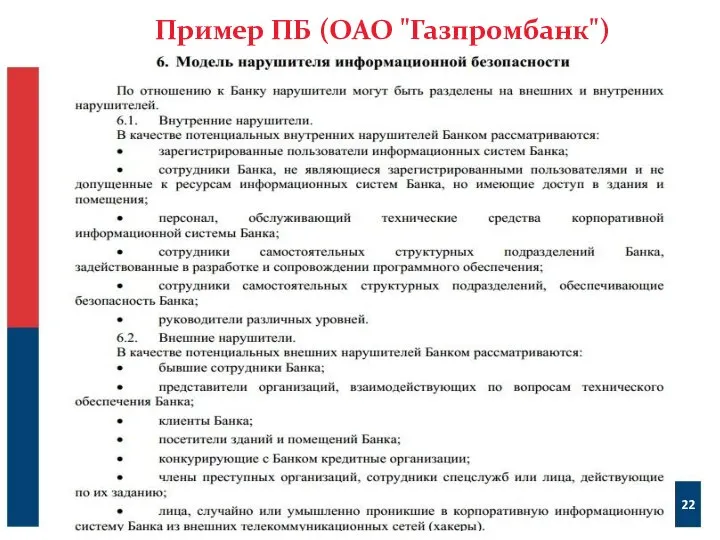

- 22. Пример ПБ (ОАО "Газпромбанк") 22

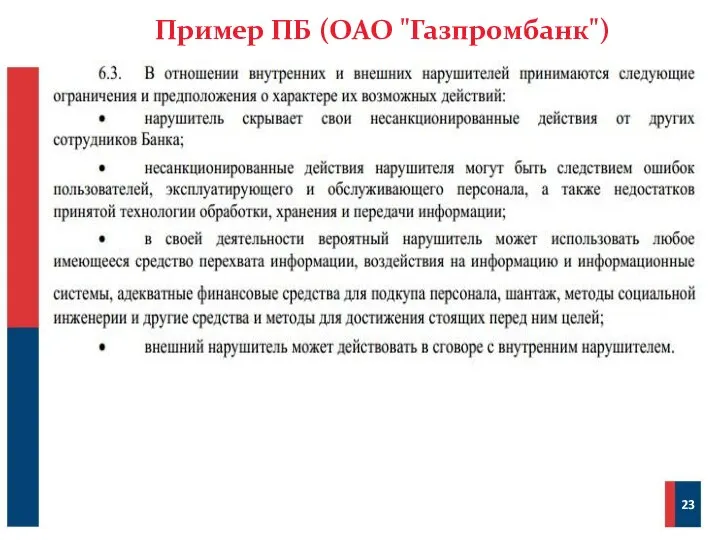

- 23. Пример ПБ (ОАО "Газпромбанк") 23

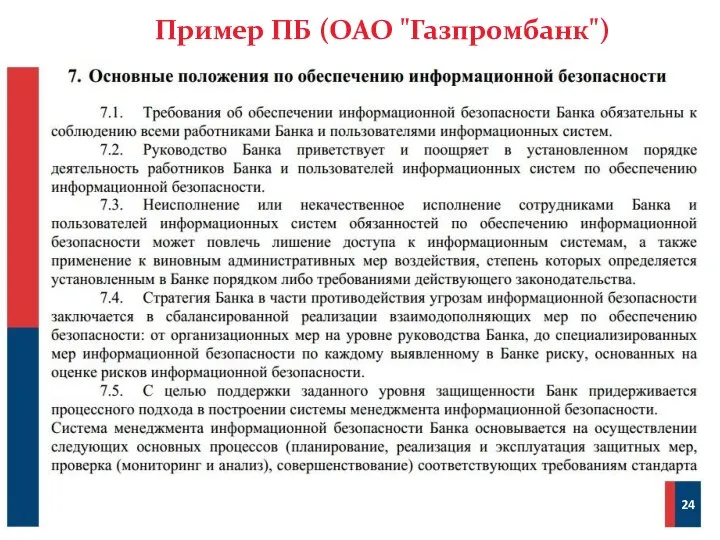

- 24. Пример ПБ (ОАО "Газпромбанк") 24

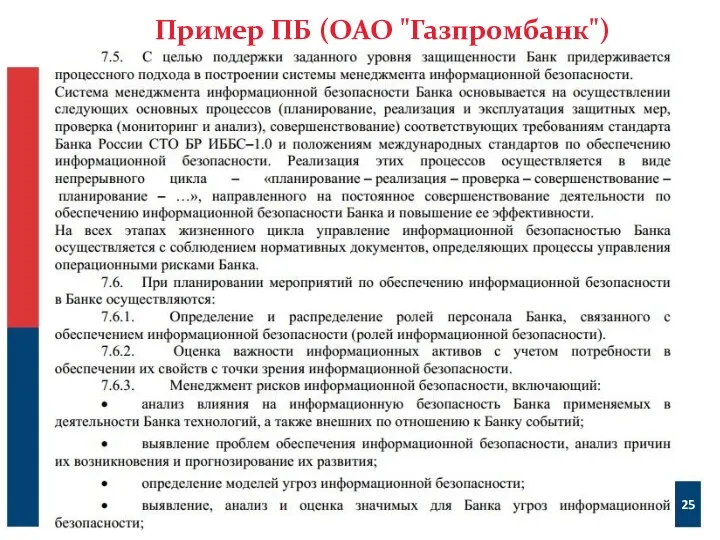

- 25. Пример ПБ (ОАО "Газпромбанк") 25

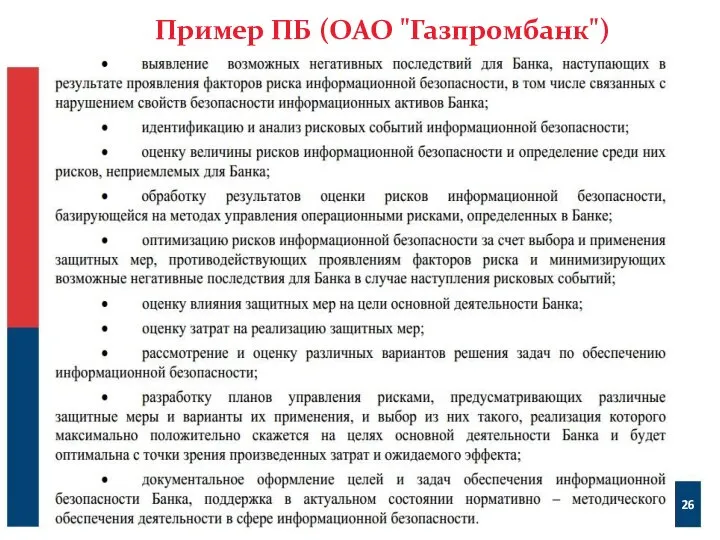

- 26. Пример ПБ (ОАО "Газпромбанк") 26

- 27. Пример ПБ (ОАО "Газпромбанк") 26

- 28. Пример ПБ (ОАО "Газпромбанк") 28

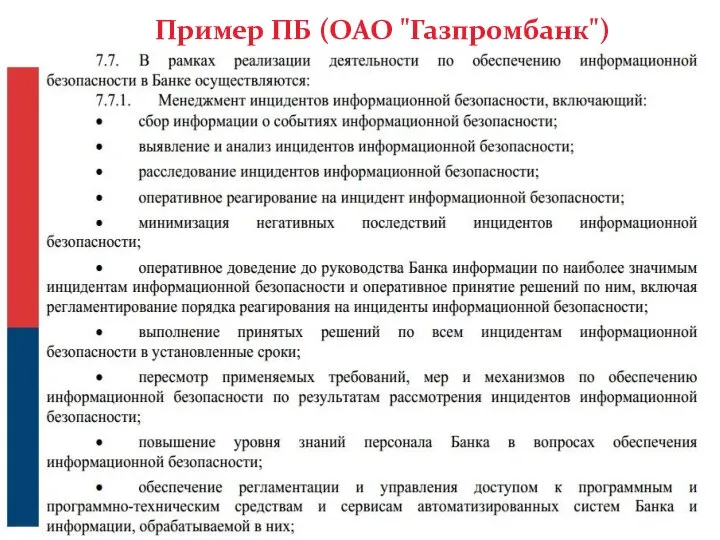

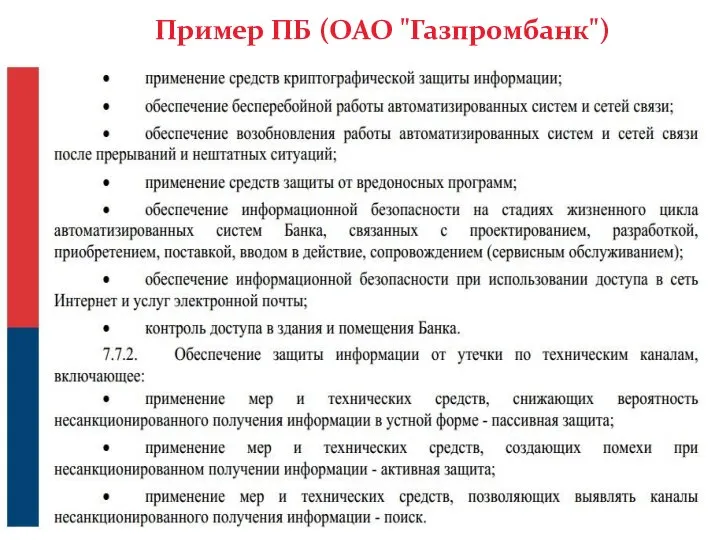

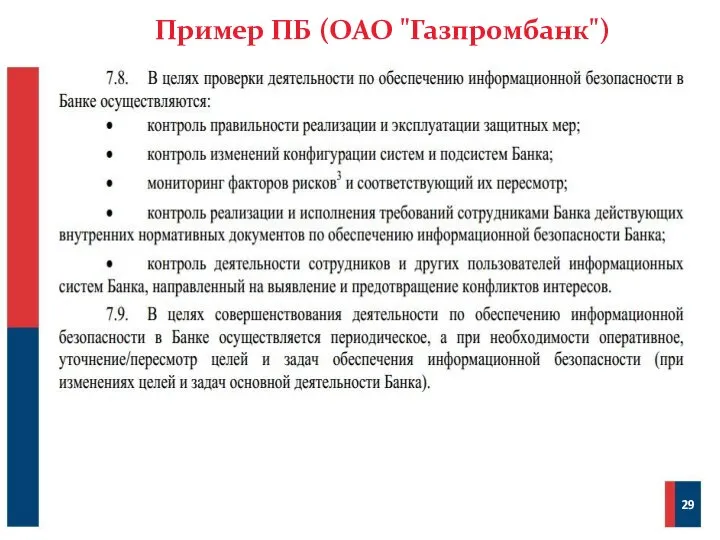

- 29. Пример ПБ (ОАО "Газпромбанк") 29

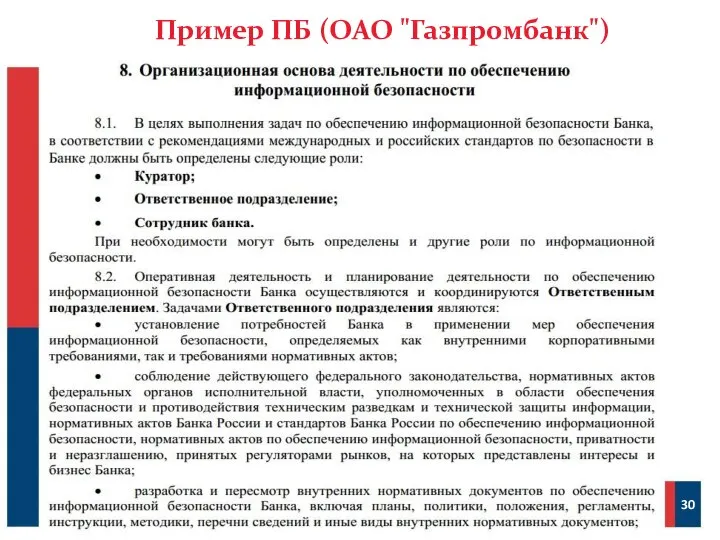

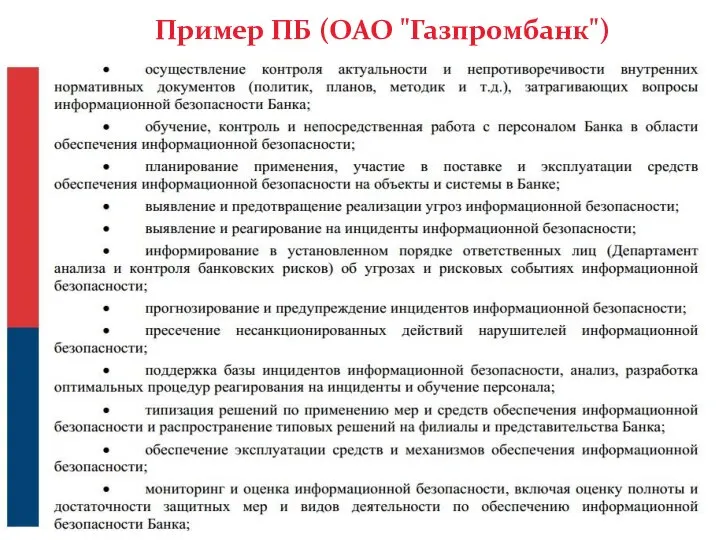

- 30. Пример ПБ (ОАО "Газпромбанк") 30

- 31. Пример ПБ (ОАО "Газпромбанк") 31

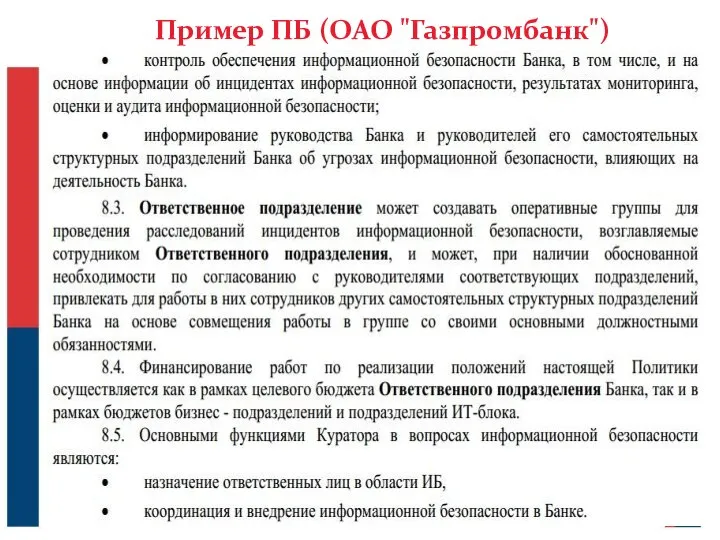

- 32. Пример ПБ (ОАО "Газпромбанк") 26

- 33. Пример ПБ (ОАО "Газпромбанк") 26

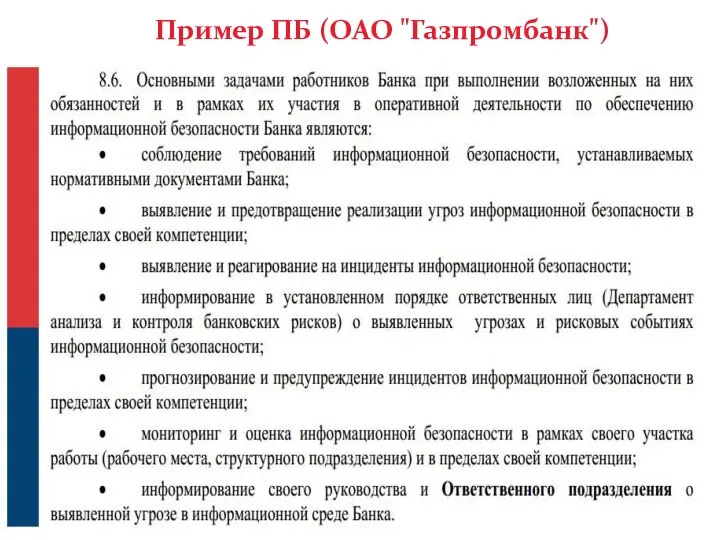

- 34. Пример ПБ (ОАО "Газпромбанк") 34

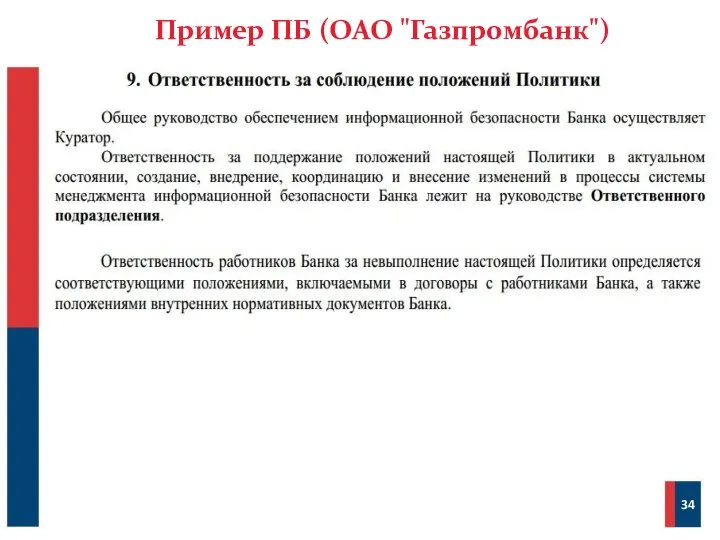

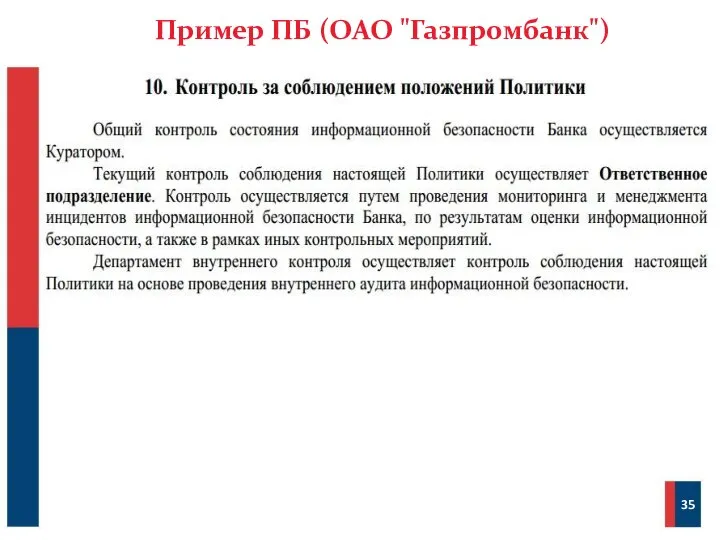

- 35. Пример ПБ (ОАО "Газпромбанк") 35

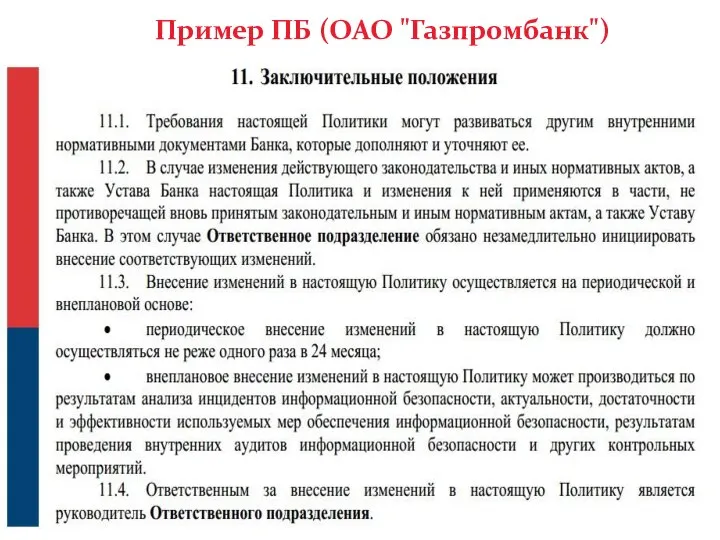

- 36. Пример ПБ (ОАО "Газпромбанк") 26

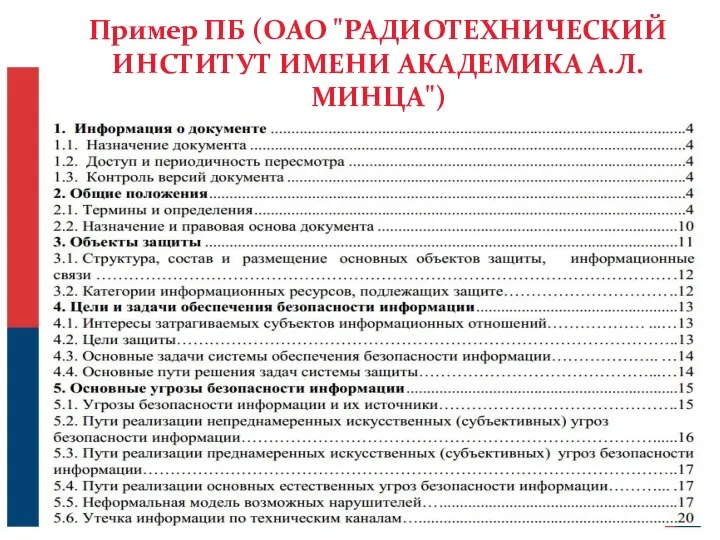

- 37. Пример ПБ (ОАО "РАДИОТЕХНИЧЕСКИЙ ИНСТИТУТ ИМЕНИ АКАДЕМИКА А.Л. МИНЦА") 37

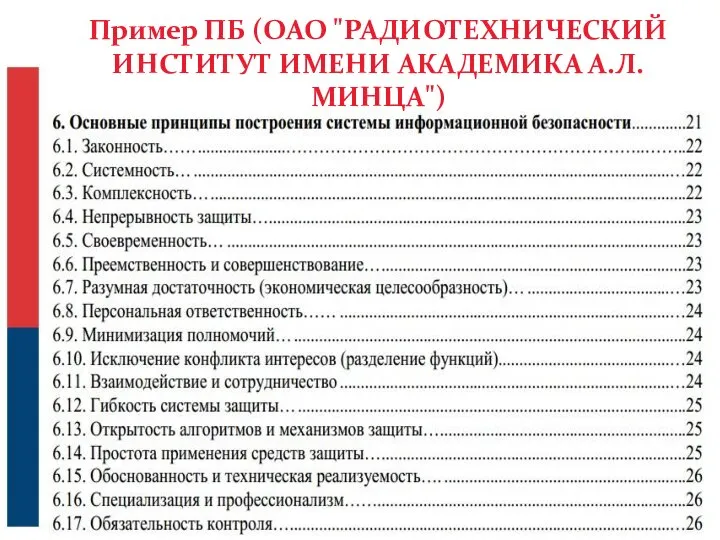

- 38. Пример ПБ (ОАО "РАДИОТЕХНИЧЕСКИЙ ИНСТИТУТ ИМЕНИ АКАДЕМИКА А.Л. МИНЦА") 37

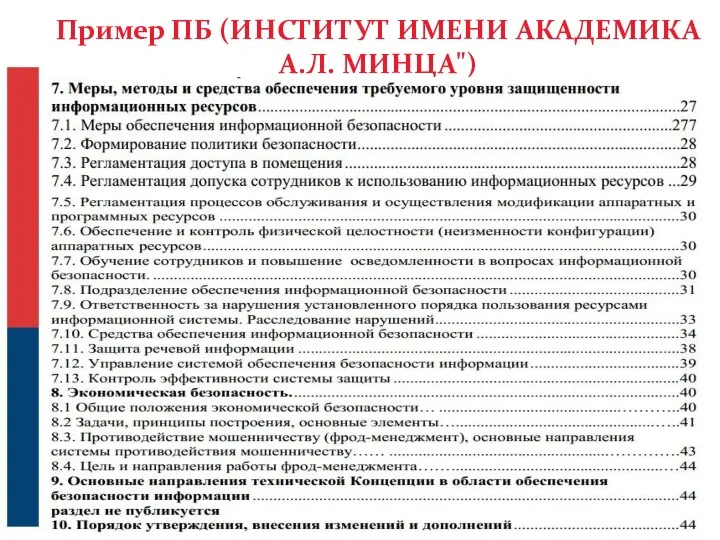

- 39. Пример ПБ (ИНСТИТУТ ИМЕНИ АКАДЕМИКА А.Л. МИНЦА") 37

- 40. Практическое задание 40 Разработать политику безопасности для вымышленной организации. Время - 2 академических часа. Форма представления

- 42. Скачать презентацию

Неизменяемые существительные

Неизменяемые существительные Экономический эффект современных Информационных Технологий

Экономический эффект современных Информационных Технологий МК Как рассчитать петли на изделие, вязанное спицами

МК Как рассчитать петли на изделие, вязанное спицами Лекція 10 УЯВА

Лекція 10 УЯВА Красные водоросли

Красные водоросли Interactive Cell Broadcast: перспективная рекламная технология

Interactive Cell Broadcast: перспективная рекламная технология Кладовая здоровья

Кладовая здоровья Путешествие вокруг света за 80 дней: реально ли?

Путешествие вокруг света за 80 дней: реально ли? Результаты деятельности КТК в области охраны окружающей среды

Результаты деятельности КТК в области охраны окружающей среды Весна в лесу

Весна в лесу Алгоритм прохождения ТПМПК

Алгоритм прохождения ТПМПК Татуировки и Здоровье

Татуировки и Здоровье Основные характеристики: Топология созвездие - многолучевая звезда с центром в Экибастузе Запад не имеет прямых связей с Севером и

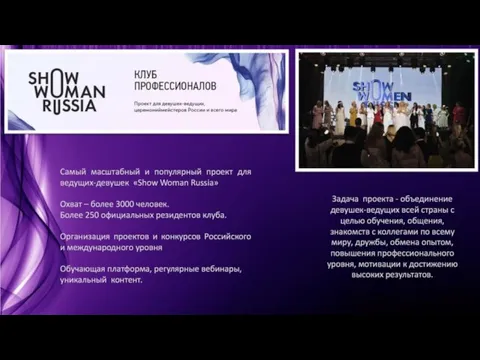

Основные характеристики: Топология созвездие - многолучевая звезда с центром в Экибастузе Запад не имеет прямых связей с Севером и Проект Show Woman Russia

Проект Show Woman Russia Развитие газохимической промышленности Восточной Сибири. Перспективные точки роста.

Развитие газохимической промышленности Восточной Сибири. Перспективные точки роста. тест по информатике

тест по информатике Демографические и миграционные факторы развития Дальнего Востока России

Демографические и миграционные факторы развития Дальнего Востока России Презентация на тему Современные образовательные технологии в учебно-воспитательном процессе

Презентация на тему Современные образовательные технологии в учебно-воспитательном процессе Технология проведения тренировочных занятий по видам спорта в дистанционном формате

Технология проведения тренировочных занятий по видам спорта в дистанционном формате Структура проекта

Структура проекта Аудит и стратегия

Аудит и стратегия Контрольно-оценочная деятельность

Контрольно-оценочная деятельность Продюсерский центр Эскадрон

Продюсерский центр Эскадрон Гуляй по улицам с умом

Гуляй по улицам с умом К 140-летию со дня рождения Народной сказительницы Мордовии. Беззубова Фекла Игнатьевна

К 140-летию со дня рождения Народной сказительницы Мордовии. Беззубова Фекла Игнатьевна ШКОЛА №71:

ШКОЛА №71: Частица

Частица д.м.н., проф. М.К. Соболева Оценка качества препаратов для терапии гемофилии АПлазматические и рекомбинантные факторы свертывания

д.м.н., проф. М.К. Соболева Оценка качества препаратов для терапии гемофилии АПлазматические и рекомбинантные факторы свертывания