Содержание

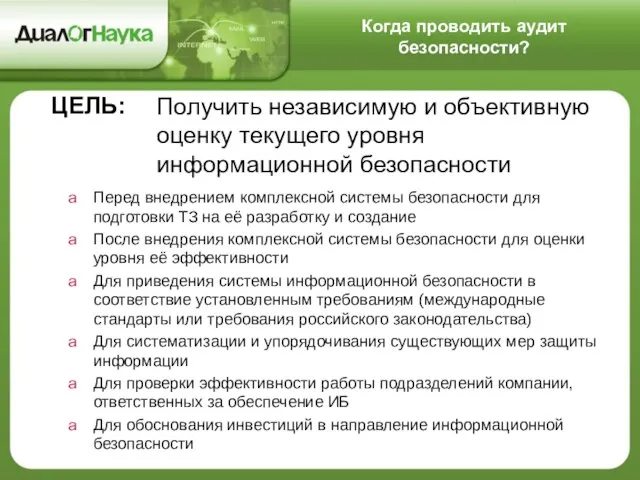

- 2. Когда проводить аудит безопасности? Перед внедрением комплексной системы безопасности для подготовки ТЗ на её разработку и

- 3. Конечные потребители результатов аудита Внутренние пользователи: Руководство компании Подразделение информационной безопасности Служба безопасности Подразделение автоматизации предприятия

- 4. Внешний и внутренний аудит безопасности Внутренний аудит: Проводится внутренними подразделениями компании (отделом ИБ, отделом ИТ или

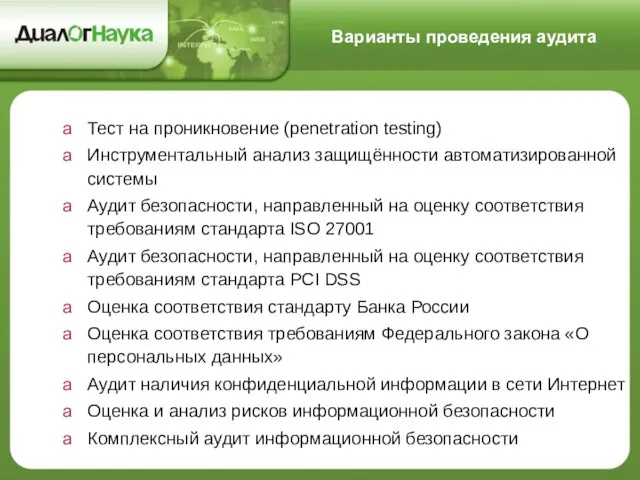

- 5. Варианты проведения аудита Тест на проникновение (penetration testing) Инструментальный анализ защищённости автоматизированной системы Аудит безопасности, направленный

- 6. Основные этапы работ Заключение соглашения о неразглашении (NDA) Разработка регламента, устанавливающего порядок и рамки проведения работ

- 7. Структура регламента Состав рабочих групп от Исполнителя и Заказчика, участвующих в процессе проведения аудита Описание ролей

- 8. Состав исходных данных Информация об организационной структуре компании Организационно-распорядительная и нормативно-методическая документация по вопросам информационной безопасности

- 9. Методы сбора исходных данных Предоставление опросных листов по определённой тематике, самостоятельно заполняемых сотрудниками Заказчика Интервьюирование сотрудников

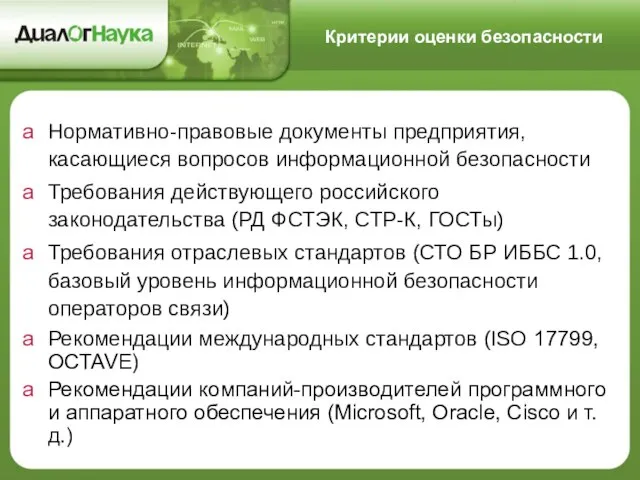

- 10. Критерии оценки безопасности Нормативно-правовые документы предприятия, касающиеся вопросов информационной безопасности Требования действующего российского законодательства (РД ФСТЭК,

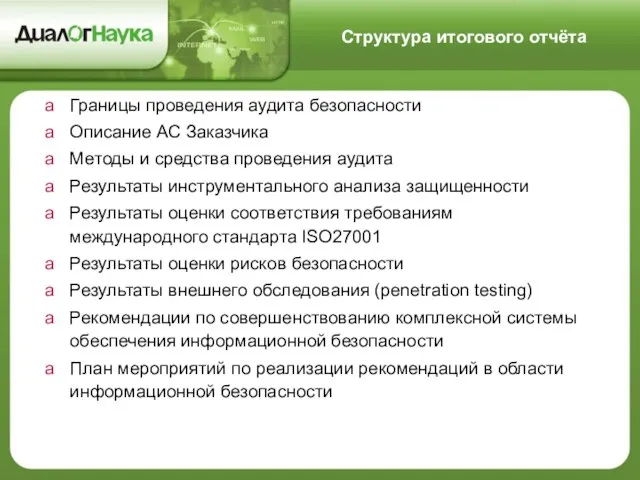

- 11. Структура итогового отчёта Границы проведения аудита безопасности Описание АС Заказчика Методы и средства проведения аудита Результаты

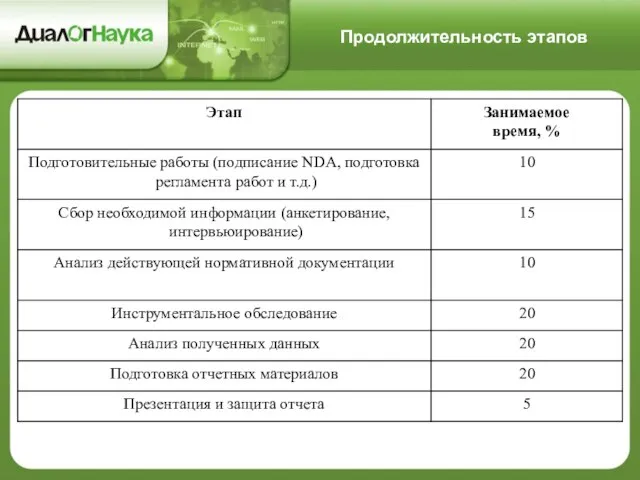

- 12. Продолжительность этапов

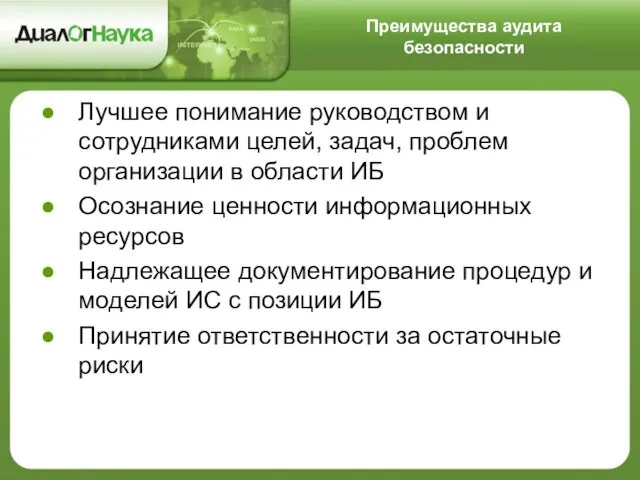

- 13. Преимущества аудита безопасности Лучшее понимание руководством и сотрудниками целей, задач, проблем организации в области ИБ Осознание

- 15. Скачать презентацию

Открытки к памятным датам

Открытки к памятным датам Программа Онлайн-партнер

Программа Онлайн-партнер Pearly King & pearl buttons

Pearly King & pearl buttons Проект по теме «страны мира» "Греция" 2 класс

Проект по теме «страны мира» "Греция" 2 класс Качество результатов образования

Качество результатов образования Tect для художников

Tect для художников России верные сыны. События войны 1812 года в искусстве

России верные сыны. События войны 1812 года в искусстве Векторы в пространстве

Векторы в пространстве Свойства и функции белков

Свойства и функции белков  Патриотизм

Патриотизм Азбука киноискусства

Азбука киноискусства Советский тыл в годы войны

Советский тыл в годы войны Поиск творческого решения

Поиск творческого решения Конкурс «А ну-ка мальчики!» Команда 5а класса Команда 5б класса.

Конкурс «А ну-ка мальчики!» Команда 5а класса Команда 5б класса. Орфоэпические нормы

Орфоэпические нормы Урок русского языкав 6 классес поддержкой иктподготовила учительмкоу сош №11попова светлана владимировна

Урок русского языкав 6 классес поддержкой иктподготовила учительмкоу сош №11попова светлана владимировна Презентация на тему Искусство средневековой Руси

Презентация на тему Искусство средневековой Руси Муниципальное автономное образовательное учреждение дополнительного образования детей «Детский оздоровительно-образовательн

Муниципальное автономное образовательное учреждение дополнительного образования детей «Детский оздоровительно-образовательн МНД лекция 2 англ

МНД лекция 2 англ Строение эукариотической клетки

Строение эукариотической клетки Письмо Д. Морозу

Письмо Д. Морозу Career in law abroad

Career in law abroad  Внутренние воды

Внутренние воды Urok_163-164_Pererabotka_yaytsa_Melanzh_i_yaichny_porosh

Urok_163-164_Pererabotka_yaytsa_Melanzh_i_yaichny_porosh Кондиционер с установкой под ключ

Кондиционер с установкой под ключ Брейдо 13. Викторина

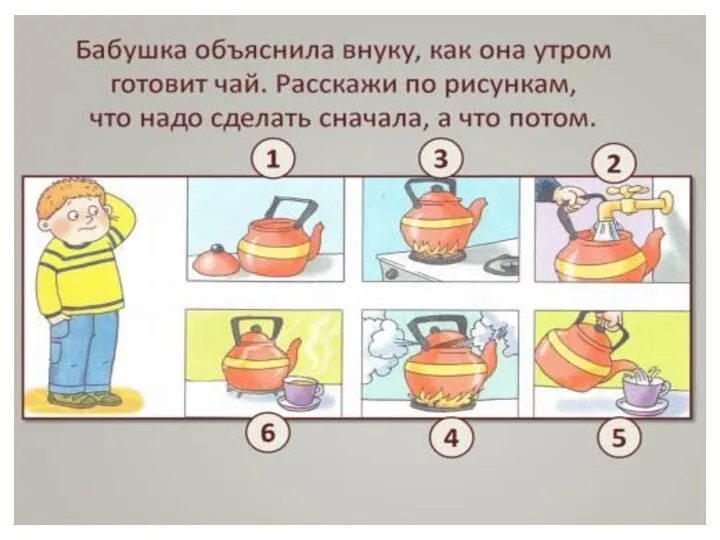

Брейдо 13. Викторина раньше позже

раньше позже Лекарство от морской болезни

Лекарство от морской болезни