Содержание

- 2. Информационная безопасность –защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера,

- 3. Интегральная безопасность - необходимости обеспечить такое состояние условий функционирования человека, объектов и информации, при котором они

- 4. ТЕХНОЛОГИИ ЗАЩИТЫ ИНФОРМАЦИИ. 1.Технологии контроля и управления доступом к информации: а) Технологии биометрической идентификации пользователя. б)

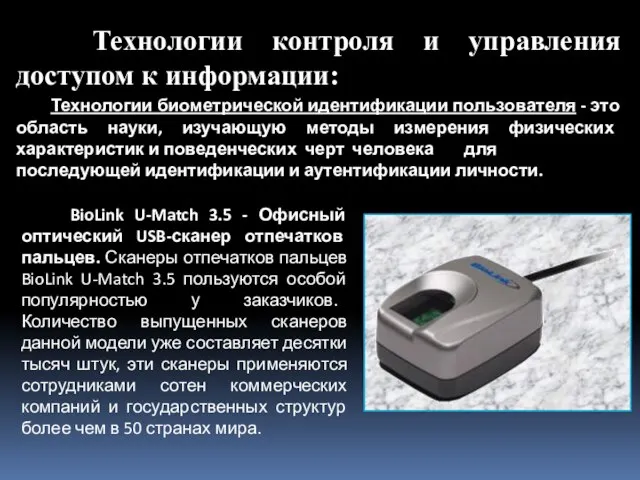

- 5. Технологии контроля и управления доступом к информации: Технологии биометрической идентификации пользователя - это область науки, изучающую

- 6. ТЕХНОЛОГИИ ПАРОЛЬНОЙ ЗАЩИТЫ - это аутентификация пользователей, т.е. подтверждение их подлинности, обеспечивается в первую очередь путем

- 7. Технологии закрытой связи Скремблер GUARD-Bluetooth - это прибор высоким уровнем скремблирования. Он предназначен для шифрования разговоров,

- 8. Маскираторы – это устройства, снижающее вероятность перехвата голосовой информации. Модули Icom ic- v8000 являются аналого-цифровыми скремблерами

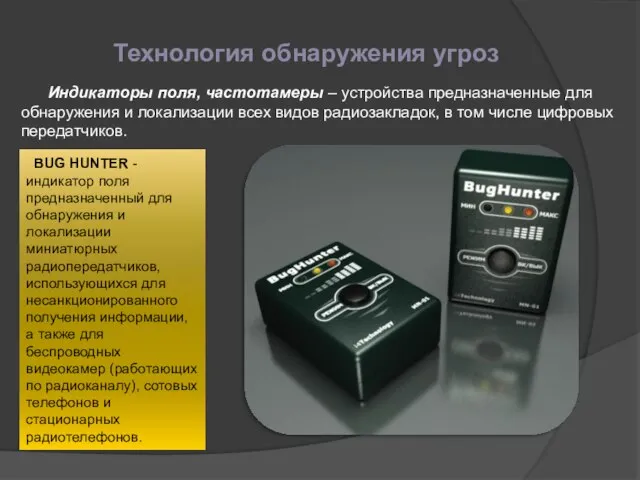

- 9. Технология обнаружения угроз Индикаторы поля, частотамеры – устройства предназначенные для обнаружения и локализации всех видов радиозакладок,

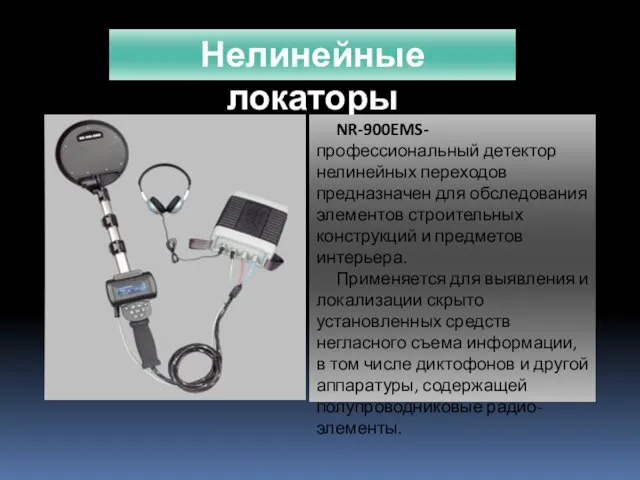

- 10. Нелинейные локаторы NR-900EMS-профессиональный детектор нелинейных переходов предназначен для обследования элементов строительных конструкций и предметов интерьера. Применяется

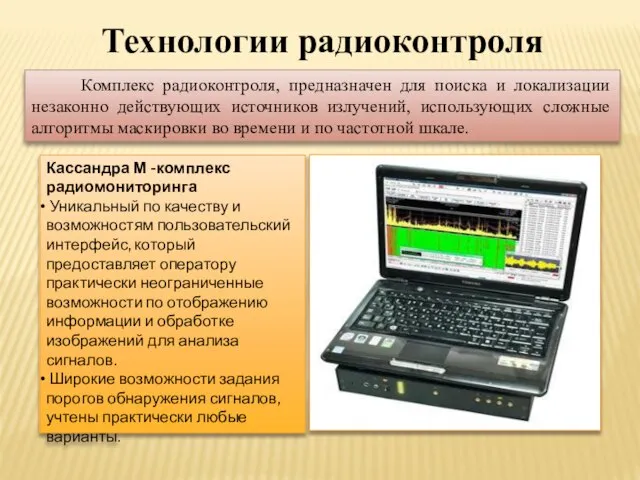

- 11. Технологии радиоконтроля Комплекс радиоконтроля, предназначен для поиска и локализации незаконно действующих источников излучений, использующих сложные алгоритмы

- 13. Скачать презентацию

Значение и специфика театрального искусства

Значение и специфика театрального искусства Меню на английском

Меню на английском Экспорт сыра от молочного комбината Белебеевский в КНР

Экспорт сыра от молочного комбината Белебеевский в КНР Презентация на тему Пауки

Презентация на тему Пауки  Проблемы социальной защищённости населения. Семинар по 2 разделу

Проблемы социальной защищённости населения. Семинар по 2 разделу Скульптура как вид искусства

Скульптура как вид искусства ГРА «ВСЕ ПРО ВСЕ»

ГРА «ВСЕ ПРО ВСЕ» ТОПОГРАФИЧЕСКАЯ АНАТОМИЯ ПЕРЕДНЕЙ БРЮШНОЙ СТЕНКИ

ТОПОГРАФИЧЕСКАЯ АНАТОМИЯ ПЕРЕДНЕЙ БРЮШНОЙ СТЕНКИ Past Continuous

Past Continuous Тета хилинг –технология будущего

Тета хилинг –технология будущего ПОВТОРЕНИЕ ПО ТЕМЕ: «ЛЕКСИКА»

ПОВТОРЕНИЕ ПО ТЕМЕ: «ЛЕКСИКА» Mon heros

Mon heros Естетичне виховання

Естетичне виховання Муниципальное общеобразовательное учреждение Борская средняя общеобразовательная школа № 2

Муниципальное общеобразовательное учреждение Борская средняя общеобразовательная школа № 2  Мини волейбол в школе

Мини волейбол в школе Вильгельм Август Лай

Вильгельм Август Лай  Домовенок и птичка Счастья

Домовенок и птичка Счастья Абстрактное искусство

Абстрактное искусство Презентация на тему План реализации проекта "Семья"

Презентация на тему План реализации проекта "Семья" М.Ю.Лермонтов Жизненный и творческий путь поэта- художника. Кавказ в судьбе М.Ю.Лермонтова.

М.Ю.Лермонтов Жизненный и творческий путь поэта- художника. Кавказ в судьбе М.Ю.Лермонтова. ВОЗРОЖДЕНИЕ ВО ФРАНЦИИ

ВОЗРОЖДЕНИЕ ВО ФРАНЦИИ Эгейское искусство. Крито – Микенская культура.

Эгейское искусство. Крито – Микенская культура. Презентация на тему Достопримечательности Франции

Презентация на тему Достопримечательности Франции Визуальные коммуникации

Визуальные коммуникации Подготовка к ГИА (задание А5)

Подготовка к ГИА (задание А5) 2a _I'm from..._ Упр. 1а с.36249986729249815724

2a _I'm from..._ Упр. 1а с.36249986729249815724 Презентация на тему Константин Сергеевич Станиславский

Презентация на тему Константин Сергеевич Станиславский  Новый порядок аттестации педагогических работников

Новый порядок аттестации педагогических работников