W w w. a l a d d i n. r uw w w. a l a d d i n – r d. r u Максим Чирков 6 октября 2011 г. г. Калуга "Решая реальные задачи ИБ, выполняем ФЗ N152. Продукты.

Содержание

- 2. Аладдин Р.Д. сегодня 16 лет работы на российском рынке Основные направления деятельности: Обеспечение безопасного доступа к

- 3. Задачи решаемые продуктами Аладдин Р.Д. Аутентификация Защищённое хранения ключевой информации Централизованное управление средствами аутентификации Централизованное управление

- 4. Аутентификация – первый шаг к ЗИ

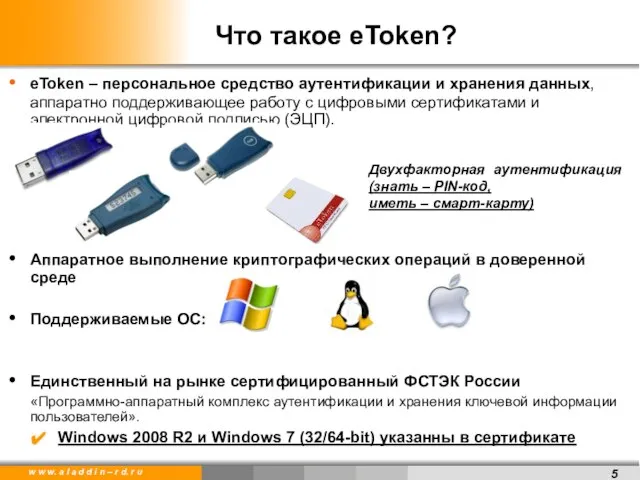

- 5. Что такое eToken? eToken – персональное средство аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми

- 6. Интеграция с СКУД Единое устройство Физический доступ Логический доступ Технология RFID Ангстрем БИМ-002 HID ISOProxII Mifare

- 7. eToken Сценарии аутентификации/идентификации

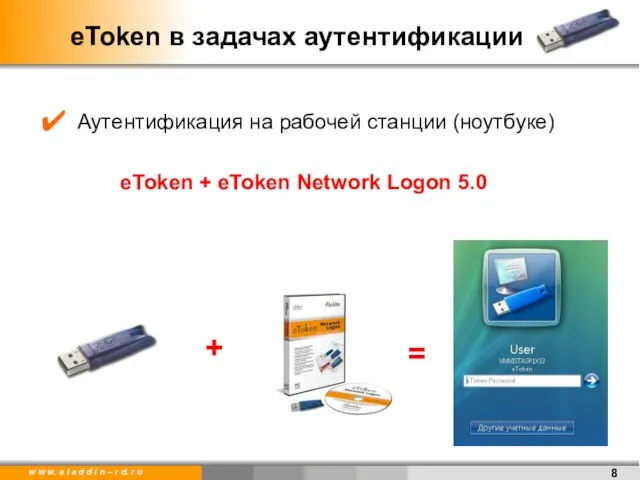

- 8. Аутентификация на рабочей станции (ноутбуке) eToken + eToken Network Logon 5.0 eToken в задачах аутентификации +

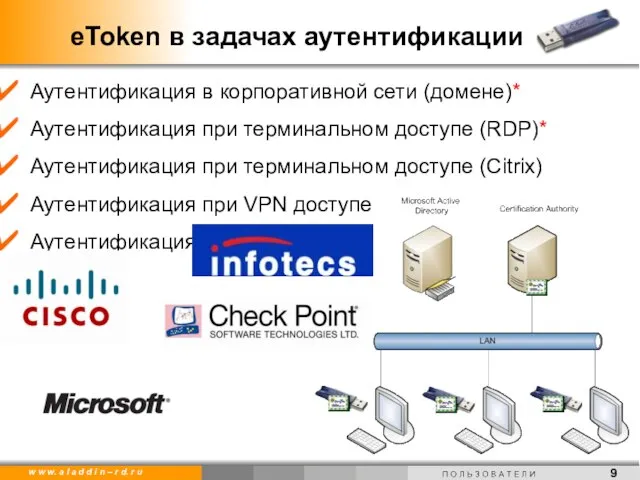

- 9. eToken в задачах аутентификации Аутентификация в корпоративной сети (домене)* Аутентификация при терминальном доступе (RDP)* Аутентификация при

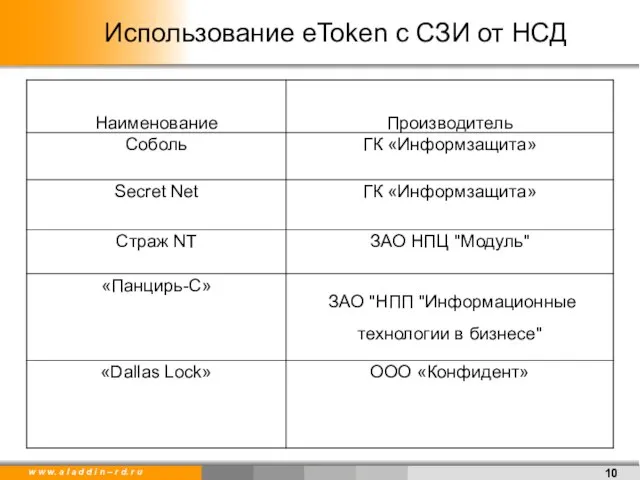

- 10. Использование eToken с СЗИ от НСД

- 11. Применение eToken на практике. Электронно-цифровая подпись ЭЦП в системе электронного документооборота Дело, Directum и др. ЭЦП

- 12. Централизованное управление средствами аутентификации и политиками ИБ

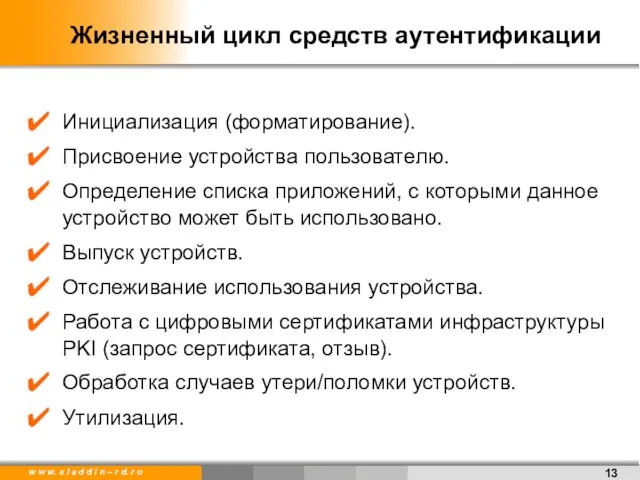

- 13. Жизненный цикл средств аутентификации Инициализация (форматирование). Присвоение устройства пользователю. Определение списка приложений, с которыми данное устройство

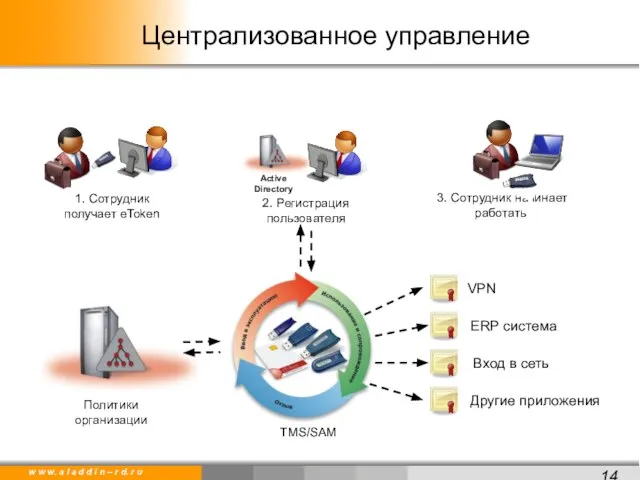

- 14. Централизованное управление Политики организации VPN ERP система Вход в сеть Другие приложения TMS/SAM

- 15. Основные возможности eToken TMS/SAM Поэкземплярный учет и регистрация ключей eToken Ускорение ввода ключей в эксплуатацию Управление

- 16. «Прозрачный доступ» к бизнес приложениям

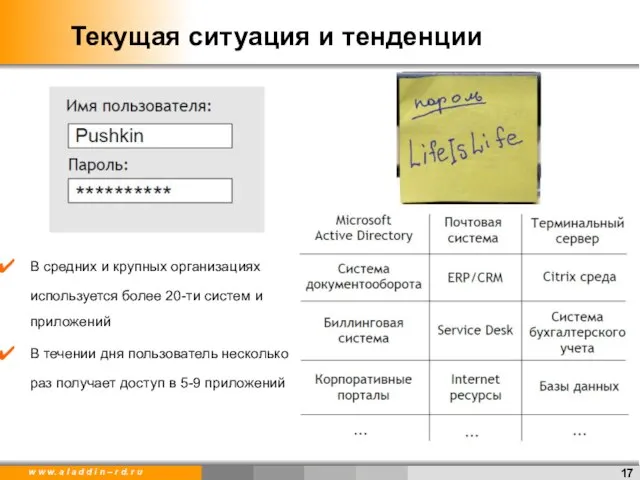

- 17. Текущая ситуация и тенденции В средних и крупных организациях используется более 20-ти систем и приложений В

- 18. Enterprise Single Sing-On

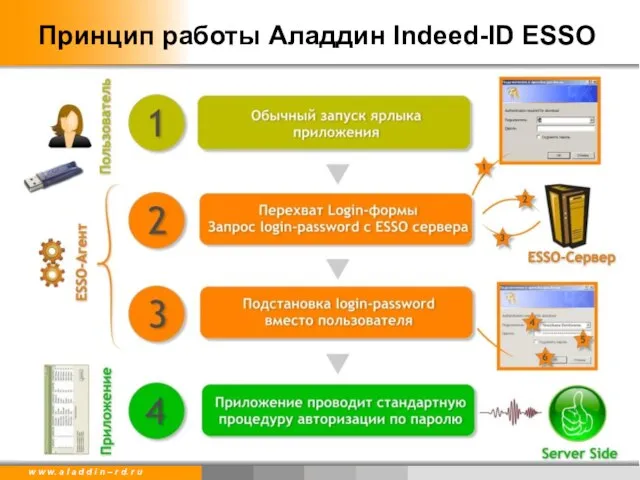

- 19. Принцип работы Аладдин Indeed-ID ESSO

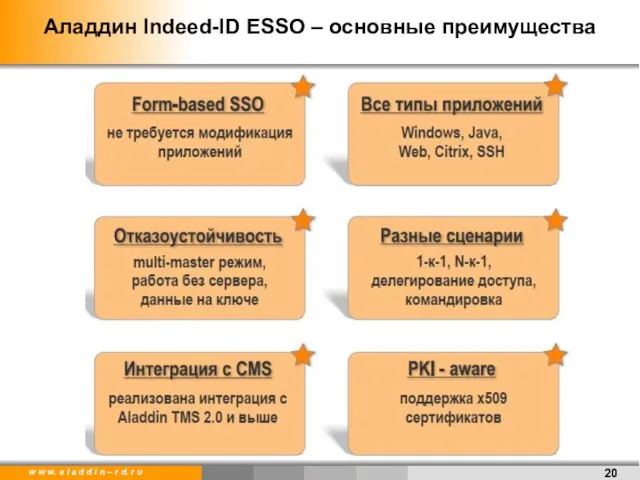

- 20. Аладдин Indeed-ID ESSO – основные преимущества

- 21. Защита данных

- 22. Способы потерять информацию Сервисное обслуживание компьютеров и серверов сторонними организациями

- 23. Способы потерять информацию Потеря или кража ноутбуков, съемных носителей

- 24. Он не рассчитывал увидеть свои фото в сети

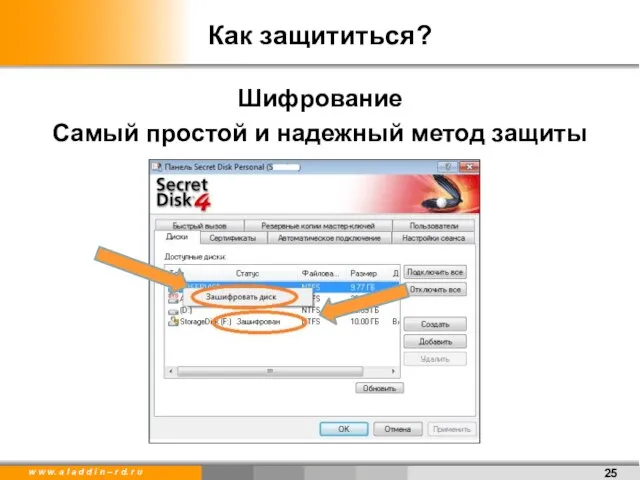

- 25. Как защититься? Шифрование Самый простой и надежный метод защиты

- 26. Линейка продуктов Secret Disk. Для персонального использования Защита данных на рабочих станциях, мобильных компьютерах и съёмных

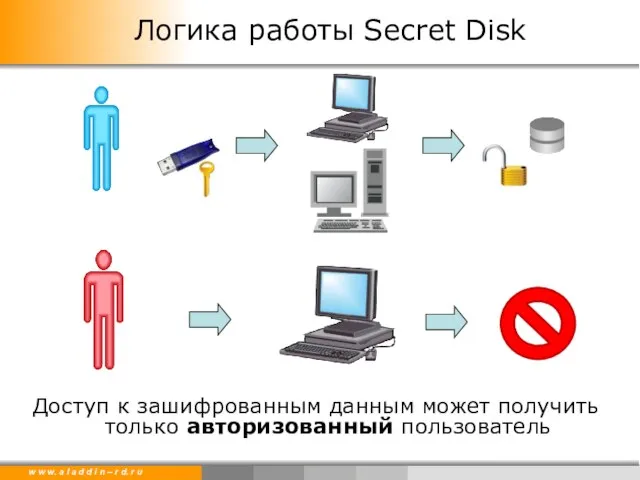

- 27. Логика работы Secret Disk Доступ к зашифрованным данным может получить только авторизованный пользователь

- 28. Преимущества Secret Disk 4 Защита системного раздела, контроль начальной загрузки Шифрование логических и внешних дисков Поддержка

- 29. Расширенная безопасность Поддержка ждущего и спящего режимов Тестовое шифрование системного раздела Автоматическое отключение зашифрованных дисков При

- 30. Линейка продуктов Secret Disk. Для использования на Windows серверах

- 31. Шифрование данных на HDD, RAID, SAN Контроль доступа к зашифрованным дискам по сети Аутентификация администраторов с

- 32. Корпоративная система защиты конфиденциальной информации с централизованным управлением

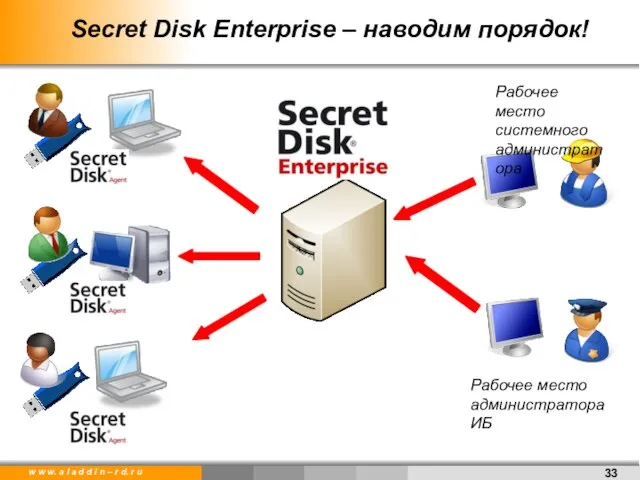

- 33. Secret Disk Enterprise – наводим порядок! Рабочее место системного администратора Рабочее место администратора ИБ

- 34. Secret Disk Enterprise как SD4 только … Централизованное Развертывание Управление конфигурацией рабочих мест Аудит Логирование действий

- 35. Линейка Secret Disk – 12 лет на страже Вашей информации Secret Disk 4 и Secret Disk

- 36. Доверенная среда –мифы и реальность

- 37. Электронный замок, АПМДЗ Электронные замки (аппаратно-программные модули доверенной загрузки - АПМДЗ) решают следующие задачи: Предотвращение несанкционированного

- 38. Традиционные АПМДЗ «Традиционные» АПМДЗ выполняются в виде специализированного контроллера, подключаемого к компьютеру посредством шины PCI/PCI-X, PCI-E.

- 39. Проект «Защищенный компьютер» Для противодействия современным угрозам и соответствия уровню развития техники, а так же для

- 40. «Квалифицированная» подпись в Web

- 41. Web-based приложения Использование облачных вычислений и web-based приложений стало устойчивой тенденцией

- 42. www.gosuslugi.ru "Не частично, а все госуслуги должны быть переведены в электронный вид к 2015 году» Д.А.

- 43. Требования к технологиям аутентификации и ЭЦП физических лиц на Портале Настройка и работа с Порталом не

- 44. Выбор технологии для физ.лиц Аппаратная ЭЦП Криптоконтейнер Любой компьютер Любая ОС Любой интернет браузер Не требуется

- 45. eToken ГОСТ Самостоятельное СКЗИ USB-токен смарт-карта Аппаратная реализация российских криптографических алгоритмов ГОСТ Р 34.10-2001 ГОСТ Р

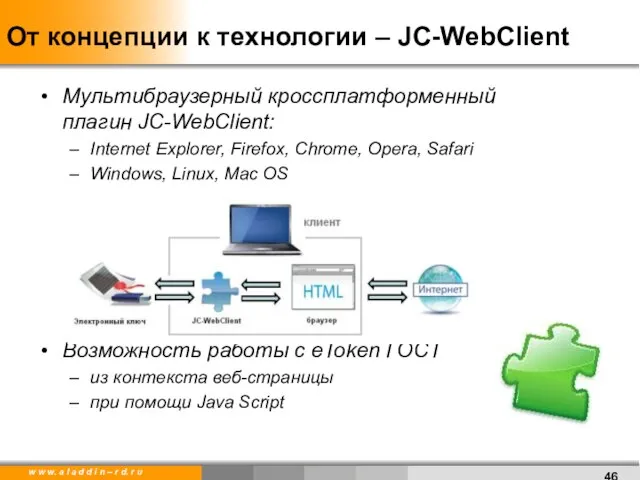

- 46. От концепции к технологии – JC-WebClient Мультибраузерный кроссплатформенный плагин JC-WebClient: Internet Explorer, Firefox, Chrome, Opera, Safari

- 47. Требование безопасности Строгая аутентификация Целостность и конфиденциальность при информационном обмене Аутентичность информации, юридическая значимость

- 48. Система Безопасности Вашей Организации Низкая стоимость владения Решение реальных задач ЗИ Минимальное влияние на бизнес-процессы Выполнение

- 50. Скачать презентацию

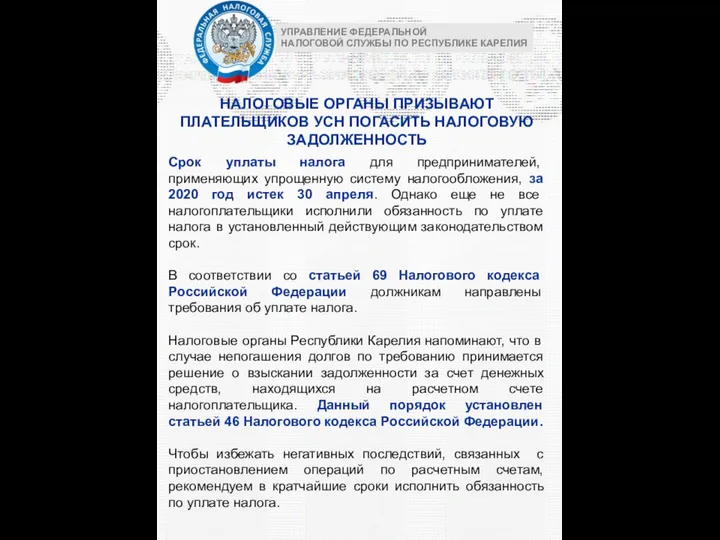

Налоговая задолженность

Налоговая задолженность Проектирование автоматизированной системы управления охранной и пожарной безопасности на территории склада

Проектирование автоматизированной системы управления охранной и пожарной безопасности на территории склада Древнейшие цивилизации

Древнейшие цивилизации Тестовые задания

Тестовые задания Основные этапы работы над проектом

Основные этапы работы над проектом Волейбол. Техника приема мяча снизу двумя руками

Волейбол. Техника приема мяча снизу двумя руками Royal Society for the Prevention of Cruelty to Animals

Royal Society for the Prevention of Cruelty to Animals Современные подходы к подготовке содержимого онлайн-курсов в системе Blackboard

Современные подходы к подготовке содержимого онлайн-курсов в системе Blackboard Презентация на тему Семь дней недели

Презентация на тему Семь дней недели Виды выносливости и методика её развития

Виды выносливости и методика её развития Художественно-техническое оформление изданий

Художественно-техническое оформление изданий Рогатые насекомые

Рогатые насекомые Seasons of the year

Seasons of the year Салон красоты Medeo

Салон красоты Medeo Информационные технологии в дизайне

Информационные технологии в дизайне Моя библиотека

Моя библиотека Реализация приоритетного национального проекта «Образование»

Реализация приоритетного национального проекта «Образование» Исследование систем управления на ОАО АвиоСар

Исследование систем управления на ОАО АвиоСар Презентация

Презентация  Волонтеры наследия Северо-Запада

Волонтеры наследия Северо-Запада Нормирование оборотных средств

Нормирование оборотных средств Мастерская. Изготовление дубликатов ключей. Ремонт обуви

Мастерская. Изготовление дубликатов ключей. Ремонт обуви Некоторые проблемы и итоги Великой Отечественной войны

Некоторые проблемы и итоги Великой Отечественной войны Предприниматель. Предпринимательская деятельность

Предприниматель. Предпринимательская деятельность ПЕРСПЕКТИВЫ РАЗВИТИЯ ИНСТИТУТА СТРАХОВОГО ОМБУДСМАНА РЕСПУБЛИКИ КАЗАХСТАН Алматы 2008г.

ПЕРСПЕКТИВЫ РАЗВИТИЯ ИНСТИТУТА СТРАХОВОГО ОМБУДСМАНА РЕСПУБЛИКИ КАЗАХСТАН Алматы 2008г. Заболевания кожи

Заболевания кожи LR5_1ch__Stoimostnye_kharakteristiki_informatsionnoy_deyatelnosti

LR5_1ch__Stoimostnye_kharakteristiki_informatsionnoy_deyatelnosti Процессуальные документы. Уголовное судопроизводство

Процессуальные документы. Уголовное судопроизводство