Слайд 2СКУД- совокупность совместимых между собой аппаратных и программных средств, направленных на ограничение

и регистрацию доступа людей, транспорта и других объектов в(из) помещения, здания, зоны и территории.

Слайд 3Типовые задачи, решаемые с помощью систем контроля доступа

идентификация сотрудников, входящих на территорию

(в здание) компании и/или покидающих офис;

регистрация, учет и контроль посетителей на предприятии;

разграничение доступа в помещения (зоны) усиленной защиты (производственные участки, хранилища материальных ценностей и т.п.);

организация прохода к ячейкам депозитариев, сейфам и т.д. с обеспечением доступа к ним только при одновременном подтверждении своих полномочий несколькими независимыми лицами (сотрудник банка и его клиент, офицер безопасности и работник функционального подразделения);

защита квартир, частных владений, апартаментов, гостиничных номеров от проникновения нежелательных лиц;

распознавание посетителей торговых и развлекательных центров с дальнейшей дифференциацией их обслуживания (привилегии постоянным клиентам, недопущение прохода ранее выявленных нарушителей, предотвращение продаж алкоголя несовершеннолетним и т.п.).

Слайд 4Основные принципы функционирования СКУД.

Слайд 5Основные характеристики СКУД

Стоимость;

Надежность функционирования;

Быстродействие;

Время регистрации пользователя;

Емкость памяти;

Устойчивость к злонамеренным действиям;

Вероятность ошибочного отклонения

законного пользователя (ошибки 1-го рода);

Вероятность ошибочного предоставления доступа незаконному пользователю (ошибки 2-го рода).

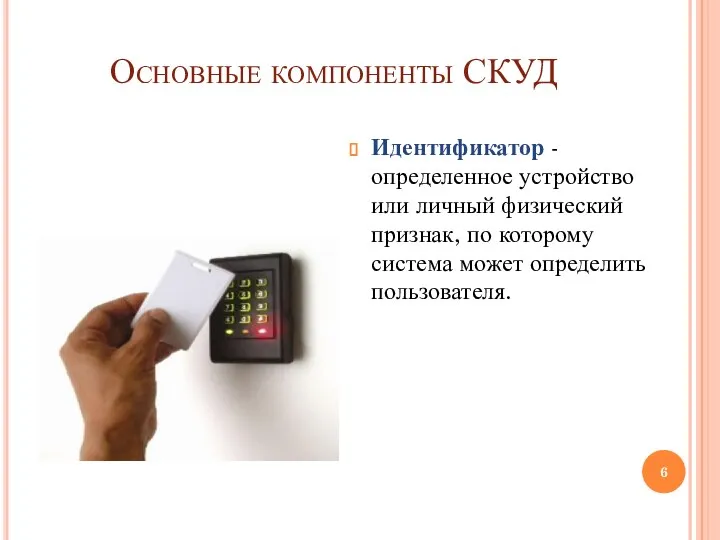

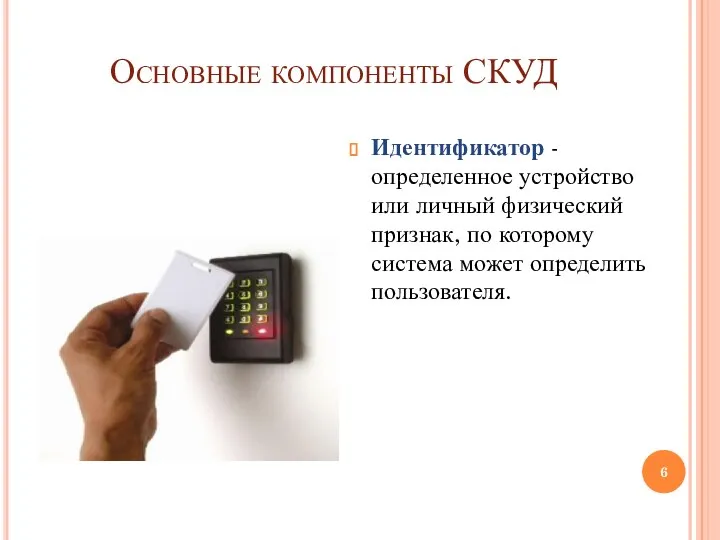

Слайд 6Основные компоненты СКУД

Идентификатор - определенное устройство или личный физический признак, по которому система

может определить пользователя.

Слайд 7Считыватель - устройство, которое считывает информацию с идентификатора и передает ее в контроллер

СКУД.

Слайд 8Контроллер - устройство,

предназначенное для обработки информации со считывателей идентификаторов и принятия

решения, пропустить или нет данного пользователя в данную дверь.

Слайд 9Исполнительные (преграждающие) устройства - турникеты, двери оборудованные управляемыми замками, ворота, шлагбаумы, шлюзы.

Слайд 10А также:

Программное обеспечение - необязательный элемент, позволяющий осуществлять централизованное управление контроллерами СКУД

с персонального компьютера (ПК), формирование отчетов, разнообразные дополнительные функции.

Конверторы - для соединения аппаратных модулей СКУД и ПК.

Вспомогательное оборудование - блоки питания, кнопки, соединительные провода.

Линии связи - проводная, кабельная, волоконно-оптическая, радиосвязь.

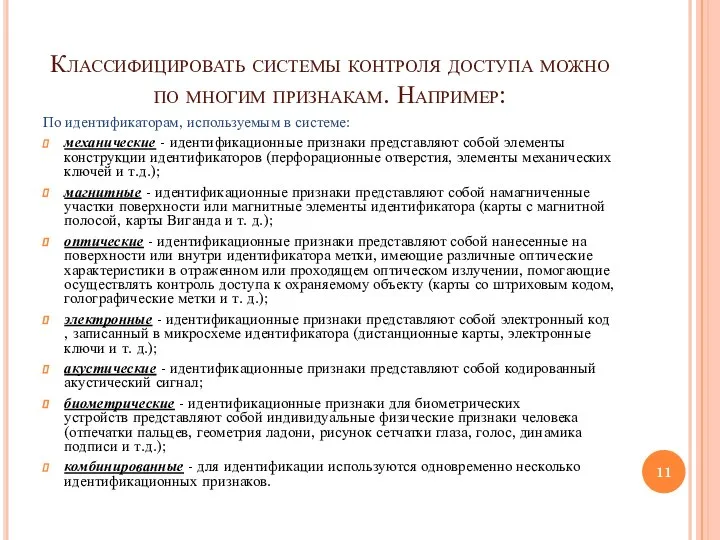

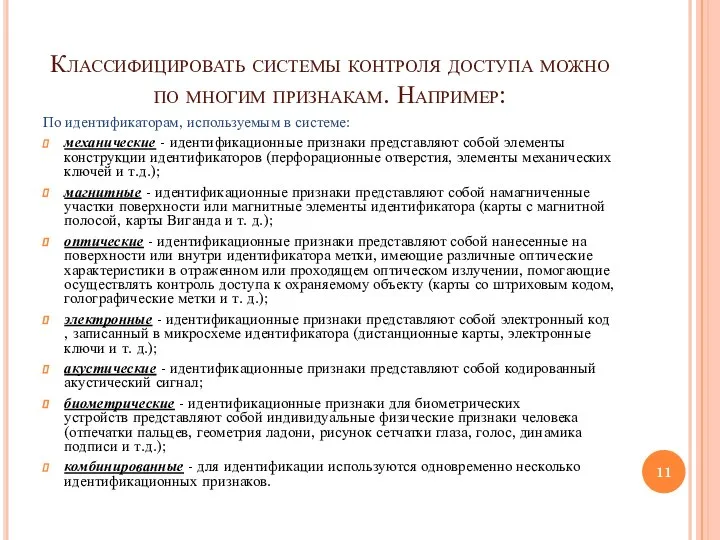

Слайд 11Классифицировать системы контроля доступа можно по многим признакам. Например:

По идентификаторам, используемым в

системе:

механические - идентификационные признаки представляют собой элементы конструкции идентификаторов (перфорационные отверстия, элементы механических ключей и т.д.);

магнитные - идентификационные признаки представляют собой намагниченные участки поверхности или магнитные элементы идентификатора (карты с магнитной полосой, карты Виганда и т. д.);

оптические - идентификационные признаки представляют собой нанесенные на поверхности или внутри идентификатора метки, имеющие различные оптические характеристики в отраженном или проходящем оптическом излучении, помогающие осуществлять контроль доступа к охраняемому объекту (карты со штриховым кодом, голографические метки и т. д.);

электронные - идентификационные признаки представляют собой электронный код , записанный в микросхеме идентификатора (дистанционные карты, электронные ключи и т. д.);

акустические - идентификационные признаки представляют собой кодированный акустический сигнал;

биометрические - идентификационные признаки для биометрических устройств представляют собой индивидуальные физические признаки человека (отпечатки пальцев, геометрия ладони, рисунок сетчатки глаза, голос, динамика подписи и т.д.);

комбинированные - для идентификации используются одновременно несколько идентификационных признаков.

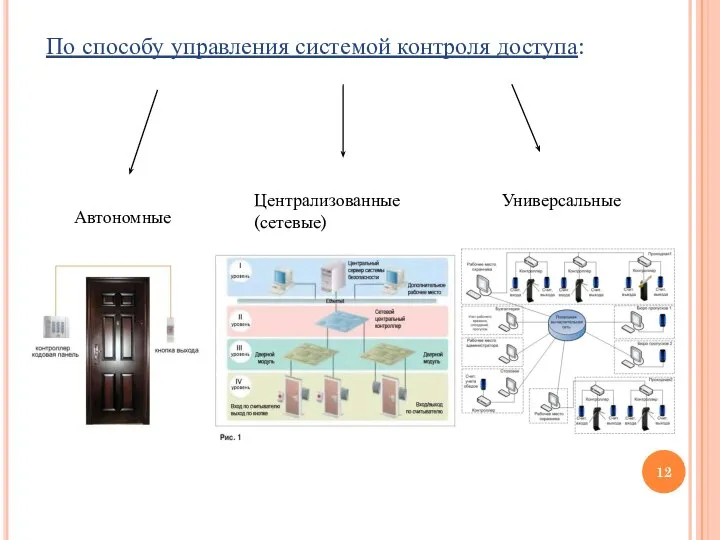

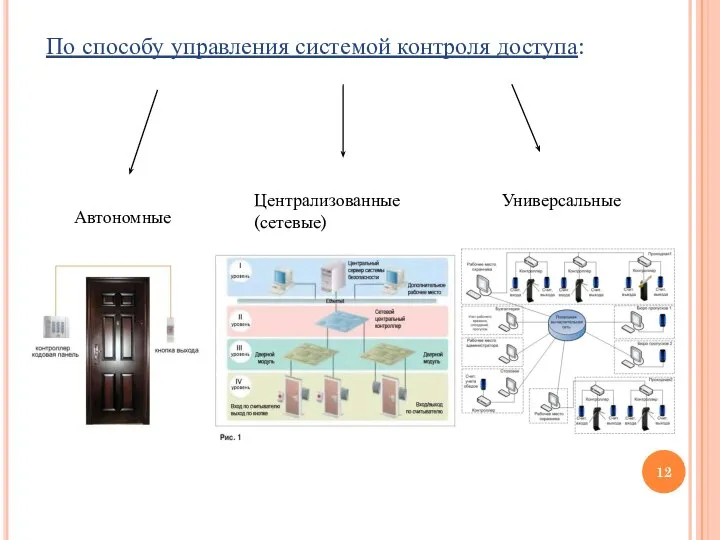

Слайд 12По способу управления системой контроля доступа:

Автономные

Централизованные(сетевые)

Универсальные

Слайд 13Основные типы карт

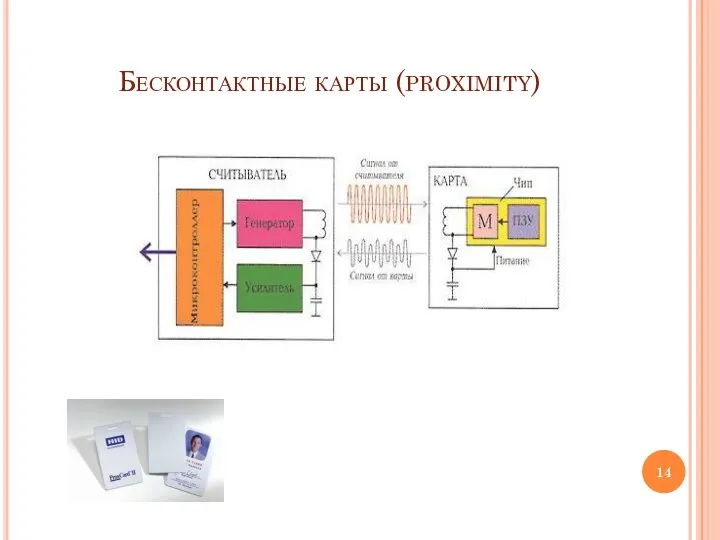

Бесконтактные карты

Магнитные карты

Ключ «Touch memory»

Слайд 16Ключ-брелок «Touch Memory»(iButton)

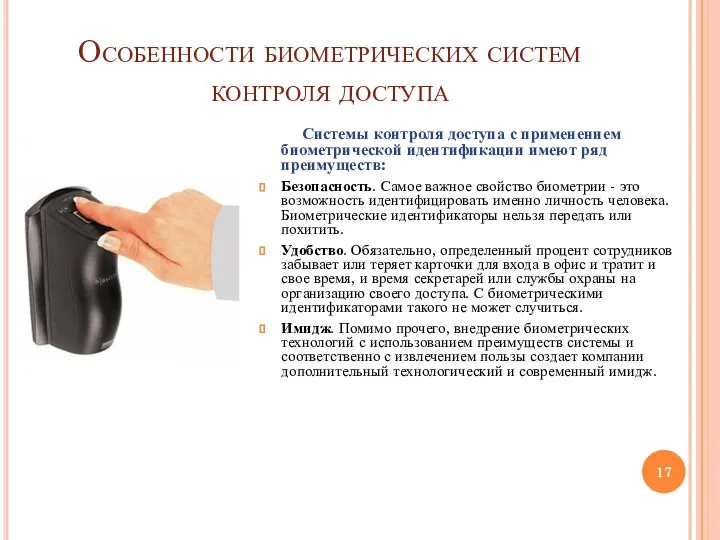

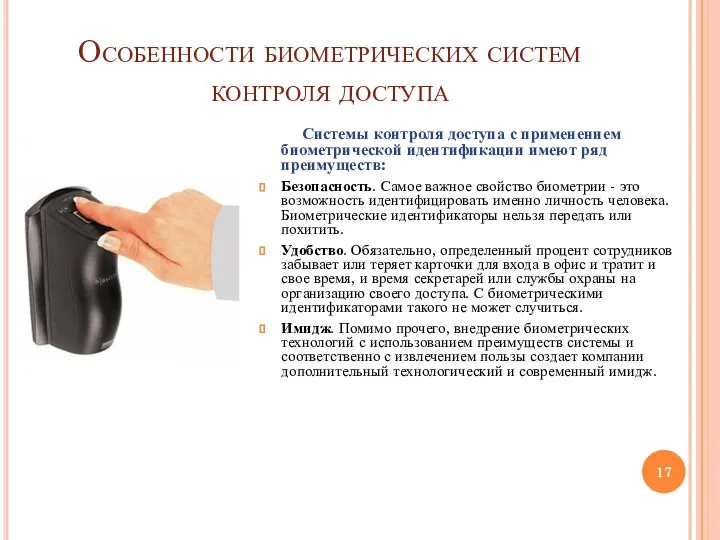

Слайд 17Особенности биометрических систем контроля доступа

Системы контроля доступа с применением биометрической идентификации

имеют ряд преимуществ:

Безопасность. Самое важное свойство биометрии - это возможность идентифицировать именно личность человека. Биометрические идентификаторы нельзя передать или похитить.

Удобство. Обязательно, определенный процент сотрудников забывает или теряет карточки для входа в офис и тратит и свое время, и время секретарей или службы охраны на организацию своего доступа. С биометрическими идентификаторами такого не может случиться.

Имидж. Помимо прочего, внедрение биометрических технологий с использованием преимуществ системы и соответственно с извлечением пользы создает компании дополнительный технологический и современный имидж.

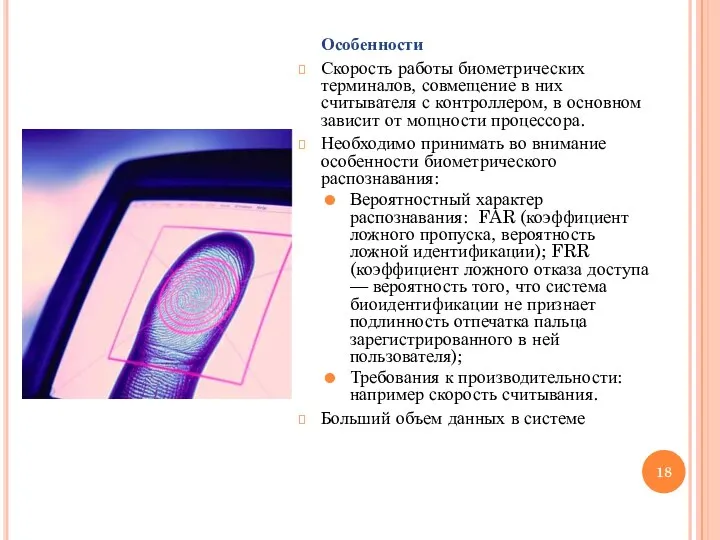

Слайд 18 Особенности

Скорость работы биометрических терминалов, совмещение в них считывателя с контроллером, в основном

зависит от мощности процессора.

Необходимо принимать во внимание особенности биометрического распознавания:

Вероятностный характер распознавания: FAR (коэффициент ложного пропуска, вероятность ложной идентификации); FRR (коэффициент ложного отказа доступа — вероятность того, что система биоидентификации не признает подлинность отпечатка пальца зарегистрированного в ней пользователя);

Требования к производительности: например скорость считывания.

Больший объем данных в системе

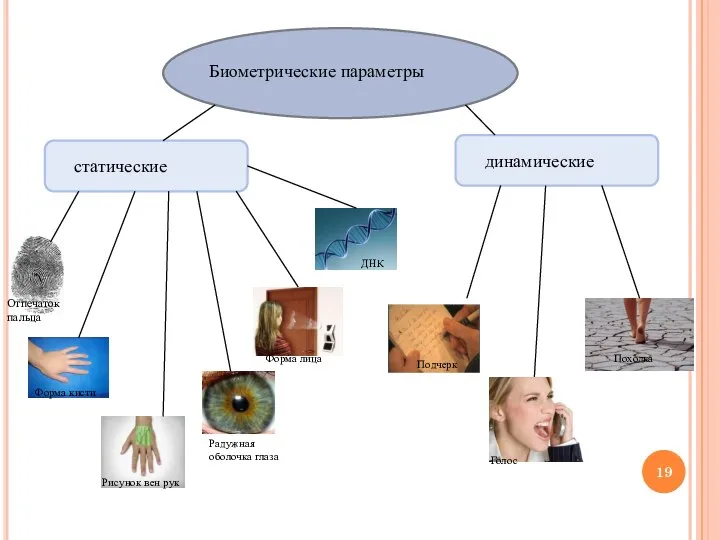

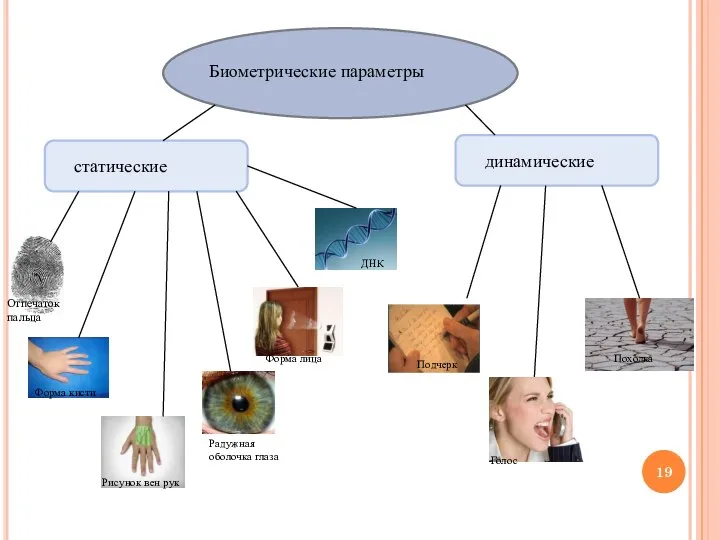

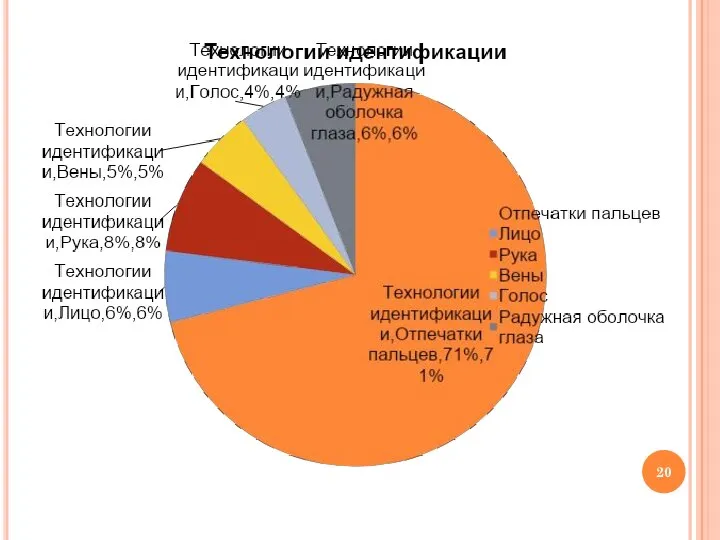

Слайд 19Биометрические параметры

статические

динамические

Отпечаток пальца

Форма кисти

Рисунок вен рук

Радужная оболочка глаза

Форма лица

ДНК

Подчерк

Голос

Походка

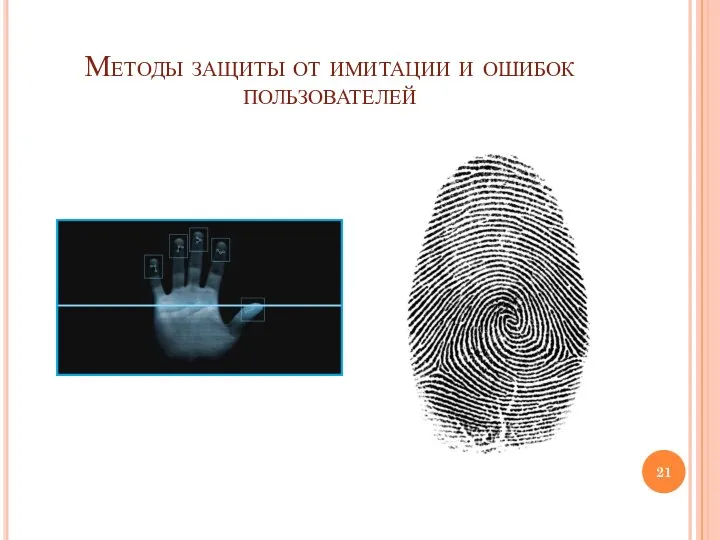

Слайд 21Методы защиты от имитации и ошибок пользователей

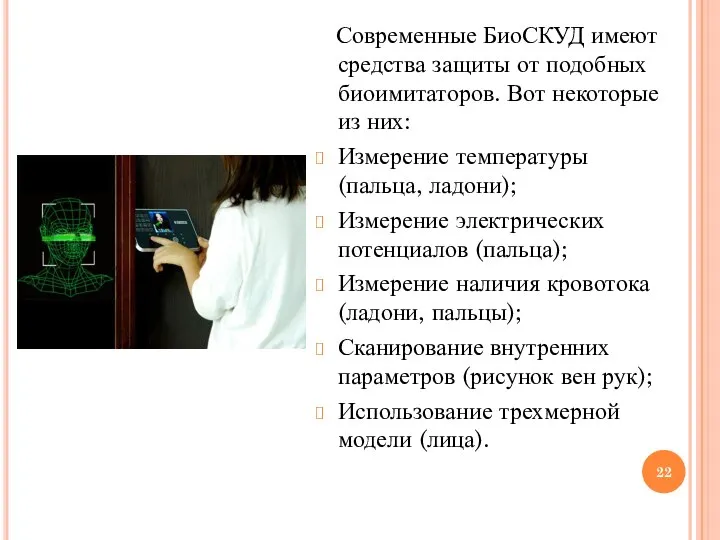

Слайд 22 Современные БиоСКУД имеют средства защиты от подобных биоимитаторов. Вот некоторые из

них:

Измерение температуры (пальца, ладони);

Измерение электрических потенциалов (пальца);

Измерение наличия кровотока (ладони, пальцы);

Сканирование внутренних параметров (рисунок вен рук);

Использование трехмерной модели (лица).

Слайд 23Распределенные системы контроля доступа

Еще несколько лет назад основной функцией СКД являлась задача

по управлению доступом в рамках одного здания. С развитием экономики страны и появлением необходимости централизованного управления СКД у крупных распределенных организаций сформировались новые требования к СКД, которые можно объединить и назвать требованиями к распределенным системам контроля доступа.

Слайд 26Нормативные документы:

ГОСТ Р 51241-98 "Средства и системы контроля и управления доступом. Классификация. Общие

технические требования. Методы испытаний. "

Р 78.36.005-99 "Выбор и применение систем контроля и управления доступом"

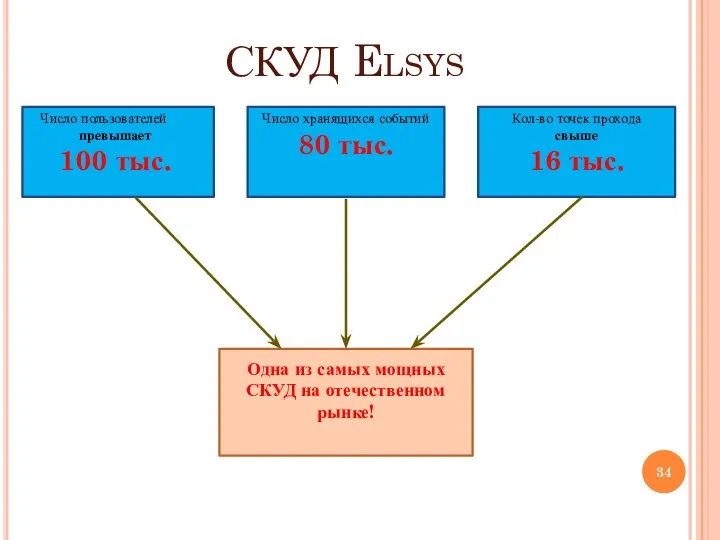

Слайд 27СКУД Elsys

Система контроля и управления доступом. Предназначена для организации автоматического контроля

и управления доступом на объектах различного масштаба (на проходных зданий и учреждений, в помещениях особой важности), для авторизации управления различными элементами системы безопасности, для автоматического управления исполнительными механизмами по заданным событиям и временным расписаниям. Система обеспечивает аппаратную поддержку функций охранно-пожарной сигнализации, а также работу в составе интегрированной системы обеспечения безопасности «Бастион».

Слайд 28 В состав системы входят:

концентраторы «ElSys-MB», являющиеся аппаратной основой системы

преобразователи интерфейсов (ПИ)

«ElSys-IC-RS232/485», предназначенные для сопряжения сети концентраторов с персональными компьютерами (ПК)

программное обеспечение «Бастион-ElSys»

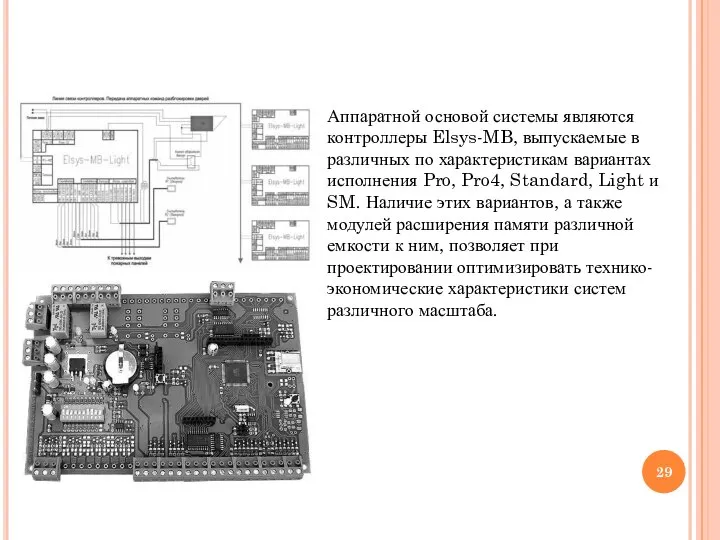

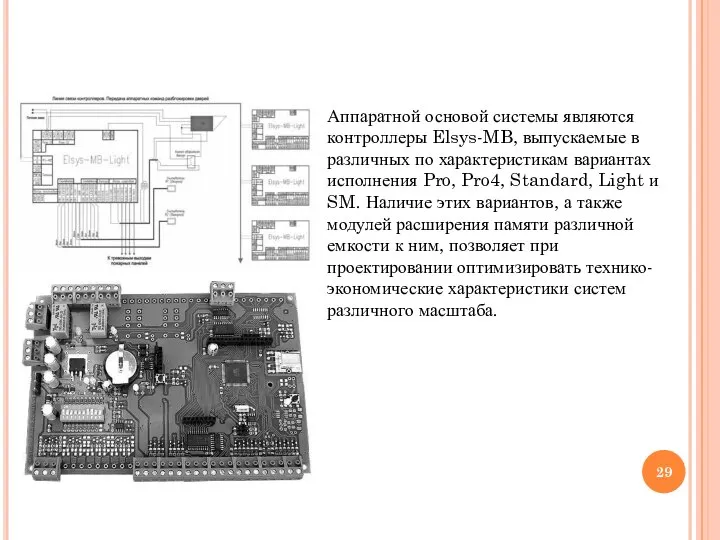

Слайд 29Аппаратной основой системы являются контроллеры Elsys-MB, выпускаемые в различных по характеристикам вариантах

исполнения Pro, Pro4, Standard, Light и SM. Наличие этих вариантов, а также модулей расширения памяти различной емкости к ним, позволяет при проектировании оптимизировать технико-экономические характеристики систем различного масштаба.

Слайд 30Сочетание ряда технических решений, принятых в системе, придает ей уникальные возможности:

высокая

производительность и большой объем памяти контроллеров Elsys-MB, обеспечивающие обслуживание большого (до 65 тысяч) числа пользователей и длительную работу (до нескольких суток) в автономном режиме в условиях интенсивного потока событий без потери информации о событиях;

высокая отказоустойчивость системы, обусловленная одноуровневой архитектурой;

аппаратная реализация функции "глобальный контроль последовательности прохода" (antipassback) в масштабах системы, содержащей до 16128 контроллеров, в том числе и географически распределенной;

Слайд 31Одна из отличительных особенностей СКУД Elsys – уникально гибкое управление расписаниями и

полномочиями пользователей. Возможно задание как недельных, так и скользящих графиков с цикличностью до 31 дня. Механизм переноса выходных учитывает требования российского законодательства в части праздничных дней. Сложные многоэлементные расписания позволяют задавать различные графики работы для разных дней недели, разные расписания на вход и на выход для двусторонних точек доступа.

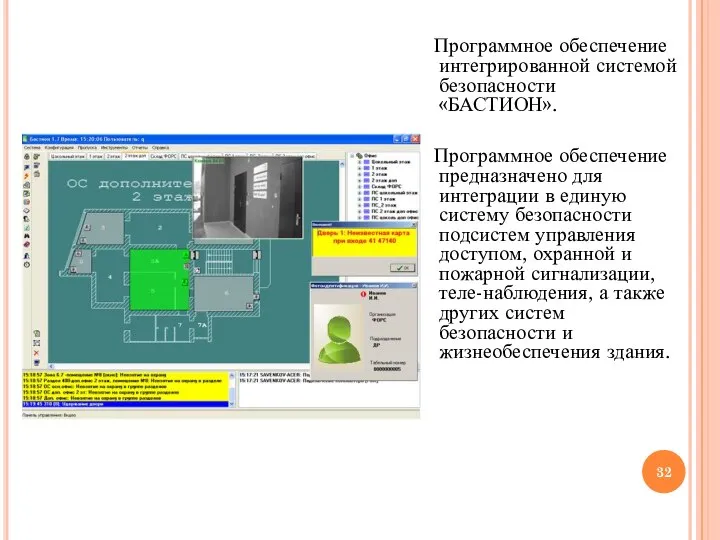

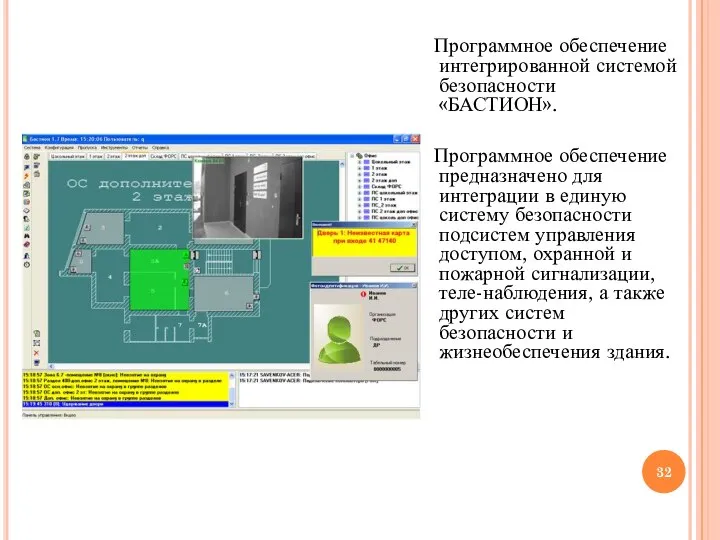

Слайд 32 Программное обеспечение интегрированной системой безопасности «БАСТИОН».

Программное обеспечение предназначено для интеграции

в единую систему безопасности подсистем управления доступом, охранной и пожарной сигнализации, теле-наблюдения, а также других систем безопасности и жизнеобеспечения здания.

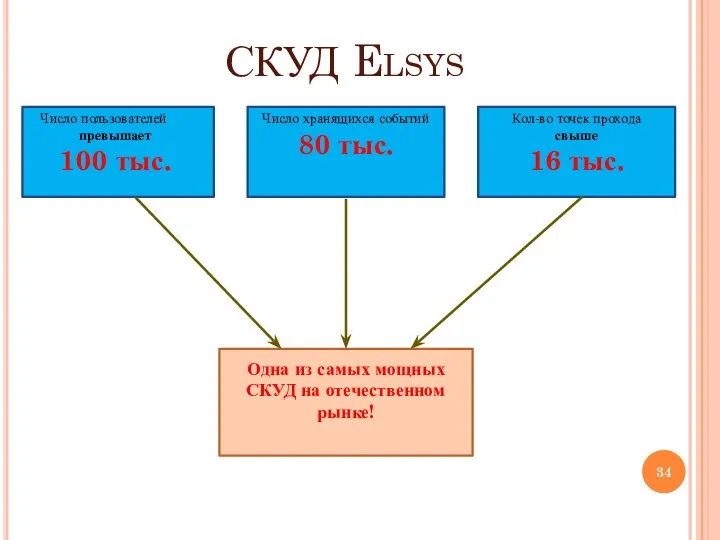

Слайд 34Кол-во точек прохода

свыше

16 тыс.

Число хранящихся событий

80 тыс.

Число пользователей

превышает

100 тыс.

СКУД Elsys

Одна из самых

мощных СКУД на отечественном рынке!

Локальные компьютерные сети (интерактивный плакат)

Локальные компьютерные сети (интерактивный плакат) Формирование информационной культуры педагога

Формирование информационной культуры педагога Абраам Моль. Теория информации и эстетическое восприятие

Абраам Моль. Теория информации и эстетическое восприятие Порядок перезаписи в Навигаторе дополнительного образования

Порядок перезаписи в Навигаторе дополнительного образования Загрузка документов в Систему дистанционного обучения

Загрузка документов в Систему дистанционного обучения Презентация на тему WINDOWS VISTA

Презентация на тему WINDOWS VISTA  The Greetings Song

The Greetings Song Системное ПО. Операционные системы

Системное ПО. Операционные системы Электронные деньги

Электронные деньги Информационная гигиена

Информационная гигиена Жанры телевизионной журналистики: Репортаж

Жанры телевизионной журналистики: Репортаж Шифрование информации

Шифрование информации Процессор. Лекция 11

Процессор. Лекция 11 Texity. По строй город прямо в Telegram

Texity. По строй город прямо в Telegram Взаимодействие СМИ и НКО

Взаимодействие СМИ и НКО Юридическая компания Астрея. Кейс

Юридическая компания Астрея. Кейс Модель развития деятельности кафедры ТМО

Модель развития деятельности кафедры ТМО Создание трехмерного мира в SketchUp. Введение в трехмерную графику

Создание трехмерного мира в SketchUp. Введение в трехмерную графику Фоны для ЛД

Фоны для ЛД Представление звука в памяти компьютера. Технические средства мультимедиа. 7 класс

Представление звука в памяти компьютера. Технические средства мультимедиа. 7 класс Графики и диаграммы

Графики и диаграммы Обои на рабочий стол

Обои на рабочий стол Photoshop: первые шаги

Photoshop: первые шаги Определение, общие свойства и принципы синтеза биотехнических систем

Определение, общие свойства и принципы синтеза биотехнических систем Этапы создания программного обеспечения

Этапы создания программного обеспечения 10 Functions

10 Functions Курс Информатика. Часть 1. Построение схем алгоритмов

Курс Информатика. Часть 1. Построение схем алгоритмов SQL-01-3 (Введение в SQL)

SQL-01-3 (Введение в SQL)