Содержание

- 2. Финансовое мошенничество с помощью кредитных карт Угрозы инфраструктуры Кража персональных данных Кража оборудования Угрозы, содержащиеся в

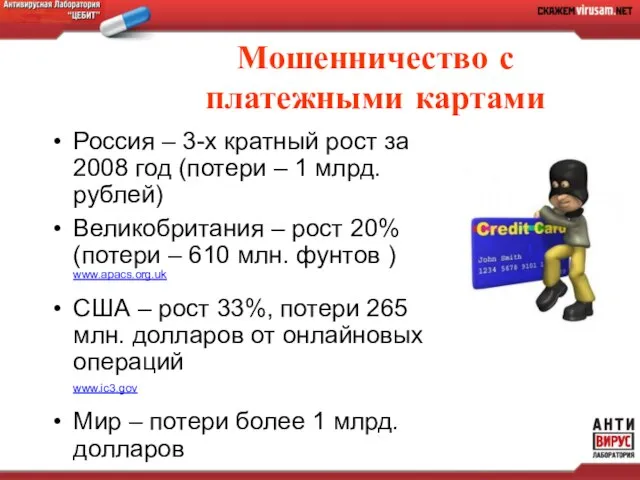

- 3. Мошенничество с платежными картами Россия – 3-х кратный рост за 2008 год (потери – 1 млрд.

- 4. Головной офис Документооборот Веб-сайт ЦОД Удаленные офисы Пользователи Интернет VPN Типовая схема сети SP1 SP2 Интернет

- 5. Борьба с угрозами инфраструктуры Межсетевые экраны IDS/IPS VPN-шлюзы NAC-шлюзы Защита конечных точек Шлюзы приложений Системы управления

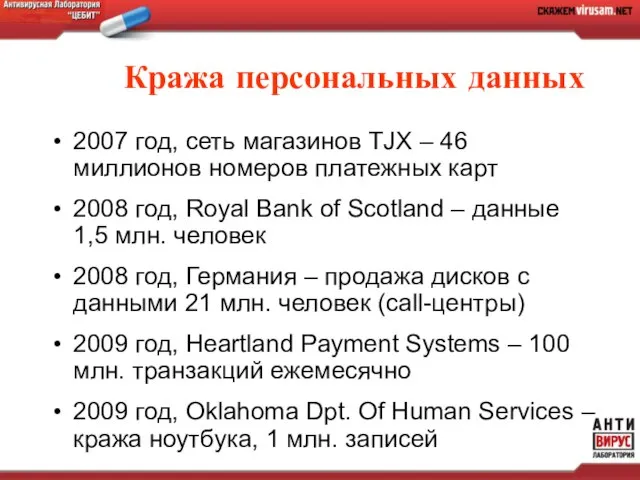

- 6. Кража персональных данных 2007 год, сеть магазинов TJX – 46 миллионов номеров платежных карт 2008 год,

- 7. Текущая ситуация с персональными данными Программами кражи ПД инфицировано 10 млн. компьютеров по всему миру http://pandasecurity.com

- 8. Защита персональных данных Защита и мониторинг доступа к базам данных Противодействие утечкам на уровне конечных точек

- 9. Кража оборудования Еженедельно в американских аэропортах теряется более 10000 ноутбуков www.pcworld.com Защита – аутентификация, криптование, контроль

- 10. Угрозы в почтовом и веб-контенте Копирование на носители Электронная почта WWW почтовые системы Печать документов Email

- 11. Защита контента Система мониторинга и управления ИТ-безопасностью Средства защиты контента Anti-spam Anti-malware Anti-virus URL-фильтрация

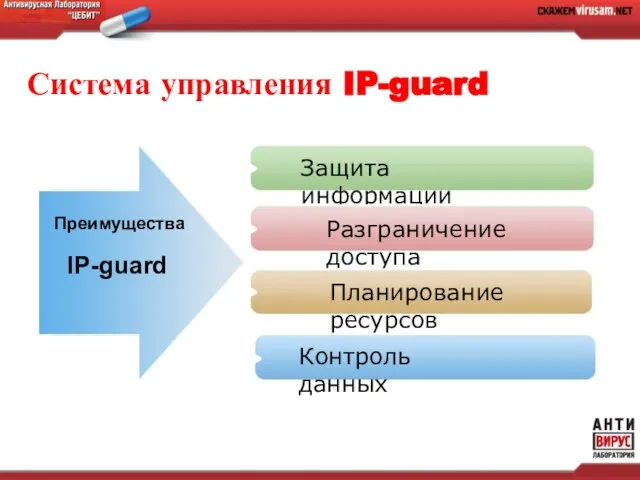

- 12. IP-guard Преимущества Система управления IP-guard

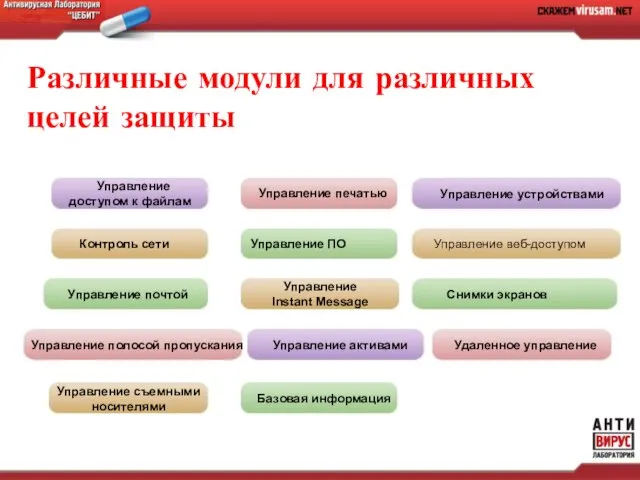

- 13. Различные модули для различных целей защиты Управление Instant Message Управление съемными носителями

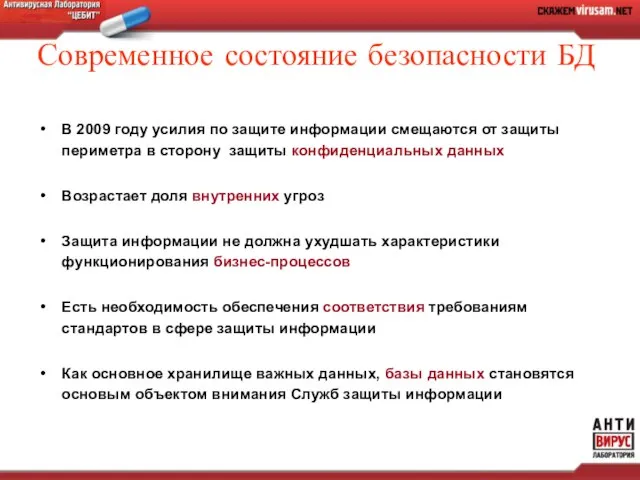

- 14. Современное состояние безопасности БД В 2009 году усилия по защите информации смещаются от защиты периметра в

- 15. E-Business Suite Privileged Users Инфраструктура БД Гетерогенная Постоянно изменяющаяся Различные типы доступа к БД Сетевые приложения

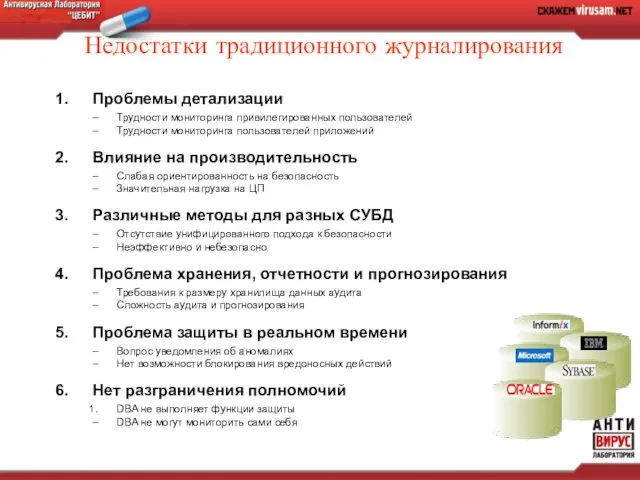

- 16. Недостатки традиционного журналирования Проблемы детализации Трудности мониторинга привилегированных пользователей Трудности мониторинга пользователей приложений Влияние на производительность

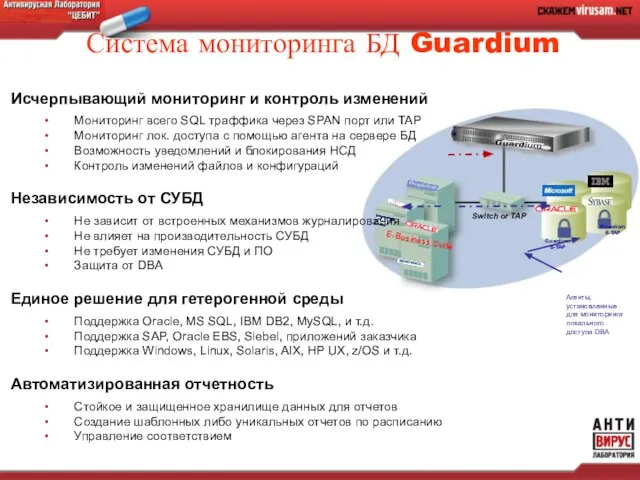

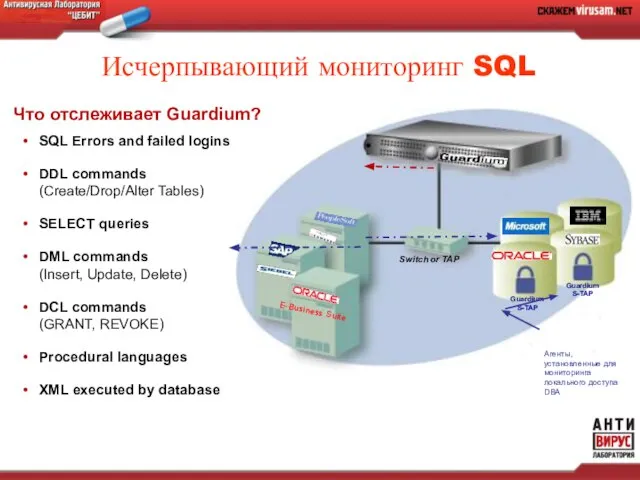

- 17. Switch or TAP Guardium S-TAP Guardium S-TAP Агенты, установленные для мониторинга локального доступа DBA Исчерпывающий мониторинг

- 18. Исчерпывающий мониторинг SQL Switch or TAP Guardium S-TAP Guardium S-TAP Агенты, установленные для мониторинга локального доступа

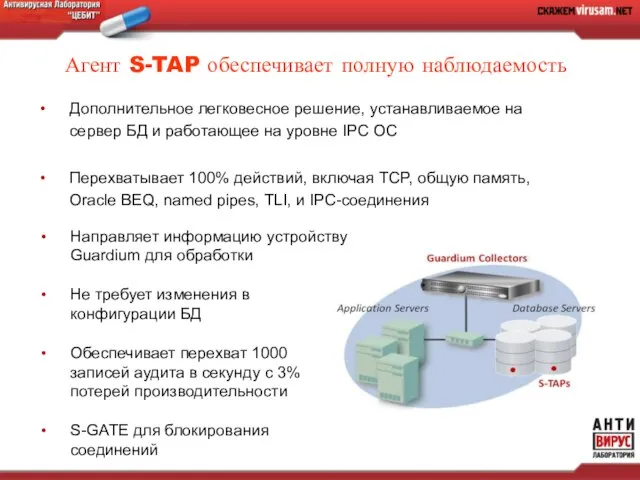

- 19. Агент S-TAP обеспечивает полную наблюдаемость Дополнительное легковесное решение, устанавливаемое на сервер БД и работающее на уровне

- 20. Безопасность – это задача всех служб Безопасность – это непрерывный процесс Безопасность – обеспечивается во всех

- 22. Скачать презентацию

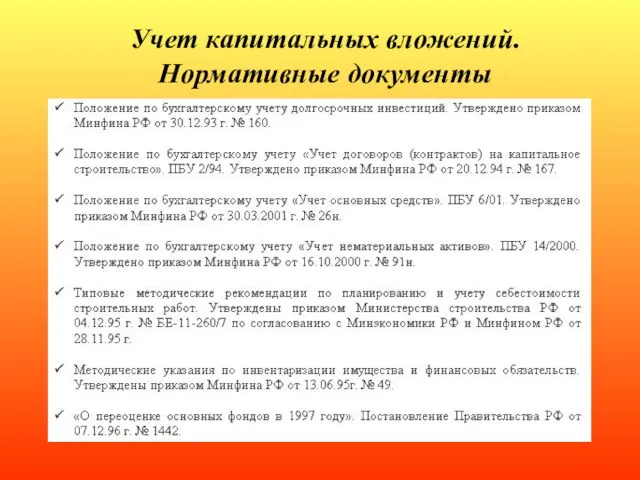

Учет капитальных вложений. Нормативные документы Долгосрочные

Учет капитальных вложений. Нормативные документы Долгосрочные Муром

Муром Прогноз движения добычи и прироста запасов нефти и газа

Прогноз движения добычи и прироста запасов нефти и газа Применение производной к исследованию функции.

Применение производной к исследованию функции. Лaтвия на пути к переходу на единую валюту

Лaтвия на пути к переходу на единую валюту Муниципальное общеобразовательное учреждение «Школа № 33» г.о.Саранск Комплексно – целевая программа «Здоровье»

Муниципальное общеобразовательное учреждение «Школа № 33» г.о.Саранск Комплексно – целевая программа «Здоровье» Бунт четырнадцати

Бунт четырнадцати Почему так названы животные

Почему так названы животные ГБоу сош «Школа здоровья» № 883

ГБоу сош «Школа здоровья» № 883 Китайский язык (по учебнику Сизовой А.А.)

Китайский язык (по учебнику Сизовой А.А.) Античный костюм Древней Греции

Античный костюм Древней Греции Недостаток витаминов укорачивает жизнь.

Недостаток витаминов укорачивает жизнь. Отчет по выездной практике

Отчет по выездной практике Малый уголок великой России Диво дивное

Малый уголок великой России Диво дивное Как эффективно убить социальную медиа

Как эффективно убить социальную медиа Автоматы практика

Автоматы практика Как наша прожила б планета Как люди жили бы на ней Без теплоты, магнита, света И электрических лучей!

Как наша прожила б планета Как люди жили бы на ней Без теплоты, магнита, света И электрических лучей! Презентация на тему Династия Романовых

Презентация на тему Династия Романовых Мастера печатных дел

Мастера печатных дел 1 Краткий обзор рекламной активности в группах C02 «Гипотензивные средства» в медицинской прессе и R06 «Антигистаминные средства для

1 Краткий обзор рекламной активности в группах C02 «Гипотензивные средства» в медицинской прессе и R06 «Антигистаминные средства для Исследование Северной Америки

Исследование Северной Америки Эшмоловский музей

Эшмоловский музей Условные предложения

Условные предложения Ice Kit. Доставка мороженого по Москве

Ice Kit. Доставка мороженого по Москве Основные средства организации

Основные средства организации Родительское собрание для групп СПО. Банковское дело. Страховое дело

Родительское собрание для групп СПО. Банковское дело. Страховое дело Презентация на тему Героическая страница моего края

Презентация на тему Героическая страница моего края «Игра на уроках обществознания и права»

«Игра на уроках обществознания и права»