Содержание

- 2. Комплексный подход Безопасность рабочих мест Безопасность сетевых подключений Безопасность серверной инфраструктуры Безопасность внешнего периметра сети

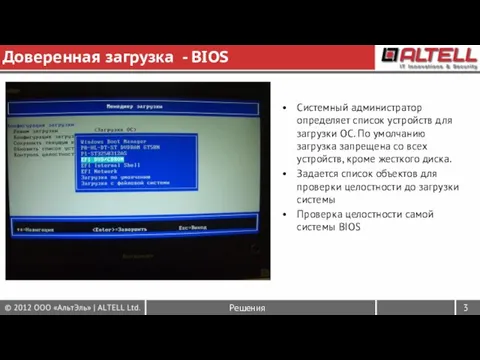

- 3. Доверенная загрузка - BIOS Системный администратор определяет список устройств для загрузки ОС. По умолчанию загрузка запрещена

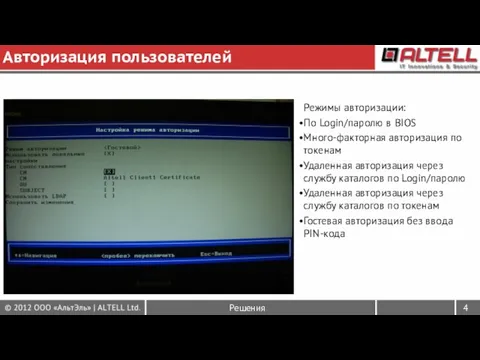

- 4. Авторизация пользователей Режимы авторизации: По Login/паролю в BIOS Много-факторная авторизация по токенам Удаленная авторизация через службу

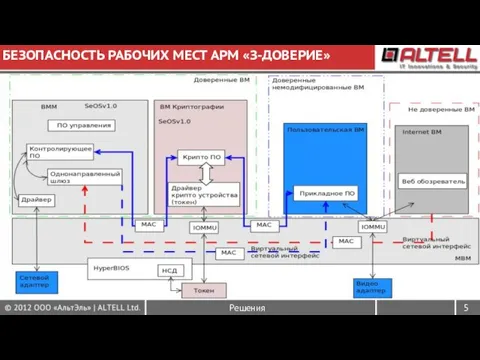

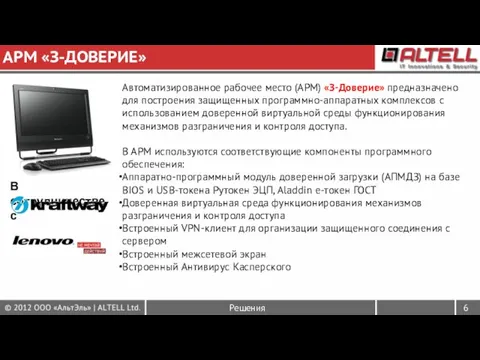

- 5. БЕЗОПАСНОСТЬ РАБОЧИХ МЕСТ АРМ «З-ДОВЕРИЕ»

- 6. АРМ «З-ДОВЕРИЕ» Автоматизированное рабочее место (АРМ) «З-Доверие» предназначено для построения защищенных программно-аппаратных комплексов с использованием доверенной

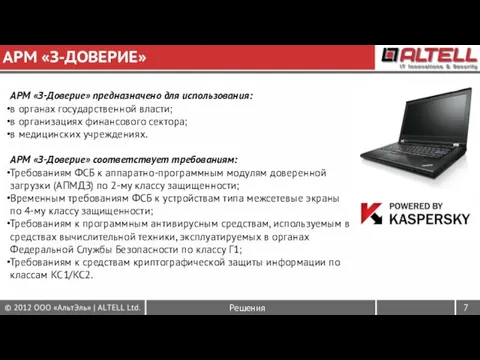

- 7. АРМ «З-Доверие» предназначено для использования: в органах государственной власти; в организациях финансового сектора; в медицинских учреждениях.

- 8. Безопасность сетевых подключений

- 9. Безопасность сетевых подключений

- 10. ПАК «ТУННЕЛЬ-WIFI» Программно-аппаратный комплекс «Туннель-WiFi» предназначен для построения защищенных сегментов беспроводных сетей WiFi 802.11b/g/n с использованием

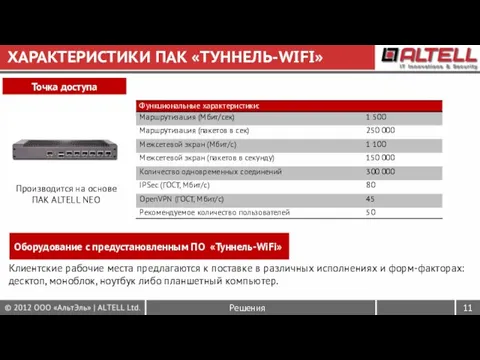

- 11. ХАРАКТЕРИСТИКИ ПАК «ТУННЕЛЬ-WIFI» Точка доступа Производится на основе ПАК ALTELL NEO Оборудование с предустановленным ПО «Туннель-WiFi»

- 12. ХАРАКТЕРИСТИКИ ПАК «ТУННЕЛЬ-WIFI» Оборудование с предустановленным ПО «Туннель-WiFi»

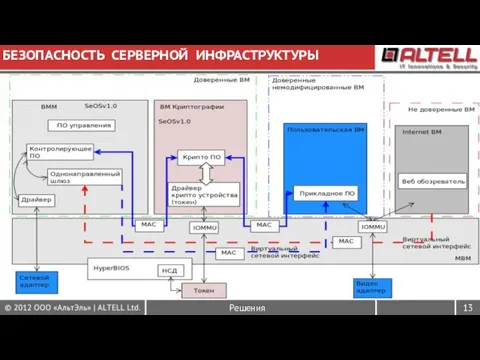

- 13. БЕЗОПАСНОСТЬ СЕРВЕРНОЙ ИНФРАСТРУКТУРЫ

- 14. БЕЗОПАСНОСТЬ СЕРВЕРНОЙ ИНФРАСТРУКТУРЫ

- 15. ПАК ALTELL NEO ПАК ALTELL NEO – единое устройство обеспечения безопасности сети: защита веб-подключений, электронной почты

- 17. Скачать презентацию

Математические парадоксы

Математические парадоксы Какие бывают профессии

Какие бывают профессии ОЩУЩЕНИЯ

ОЩУЩЕНИЯ Плакат и его виды

Плакат и его виды Баева_Арууке_статья_картофелди_остуруу (1)

Баева_Арууке_статья_картофелди_остуруу (1) Оружие Победы (бронетехника)

Оружие Победы (бронетехника) Мировая Религия. Буддизм

Мировая Религия. Буддизм Частное детективное агентство «Колобки»

Частное детективное агентство «Колобки» Презентация на тему Социально-оздоровительный проект "Песочная страна"

Презентация на тему Социально-оздоровительный проект "Песочная страна" Презентация на тему "Времена года"

Презентация на тему "Времена года" Русский пейзаж в поэзии и живописи

Русский пейзаж в поэзии и живописи Есенин- один из певцов неувядающей России. Его поэзия – словно мы сами. Он обладал редким свойством открывать и постигать стороны н

Есенин- один из певцов неувядающей России. Его поэзия – словно мы сами. Он обладал редким свойством открывать и постигать стороны н Деление суммы на число 3 класс

Деление суммы на число 3 класс The Rise of Novel in 18 th century

The Rise of Novel in 18 th century  СССР в 60-80гг 20 века

СССР в 60-80гг 20 века Показатели деятельности АКБ АК БАРС (ПАО)

Показатели деятельности АКБ АК БАРС (ПАО) Сошитова В. Б.

Сошитова В. Б. Механизм принятия управленческих решений. Причинно-следственные связи планирования и достижения цели

Механизм принятия управленческих решений. Причинно-следственные связи планирования и достижения цели Презентация на тему Аномалии развития и заболевания плодного яйца

Презентация на тему Аномалии развития и заболевания плодного яйца  Уникальные преимущества телеканала Вариант

Уникальные преимущества телеканала Вариант ПРЕЗЕНТАЦИЯ БРЕНДА

ПРЕЗЕНТАЦИЯ БРЕНДА Толерантность

Толерантность ASBIS Россия 2009

ASBIS Россия 2009 Роль информационно-коммуникационных технологий в образовательном процессе МДОУ №353

Роль информационно-коммуникационных технологий в образовательном процессе МДОУ №353 АС Служебный телефонный справочник

АС Служебный телефонный справочник ЛУГАНСКАЯ ОБЛАСТЬ, УКРАИНА

ЛУГАНСКАЯ ОБЛАСТЬ, УКРАИНА ГИГАНТСКИЕ КЛАСТЕРЫ

ГИГАНТСКИЕ КЛАСТЕРЫ  Психология личности

Психология личности