Содержание

- 2. Компьютер как средство производства, хранения, распространения и использования информации

- 3. Хранение: информация как ценность Личные данные, финансовая информация, базы данных различных ведомств.

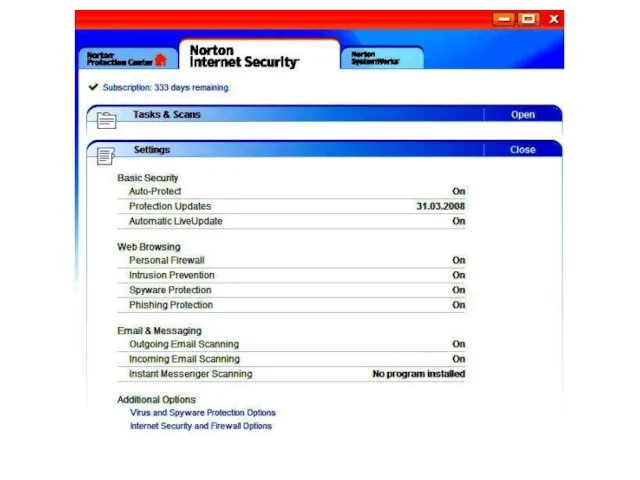

- 4. Производство и использование информации Техническое состояние компьютерной системы

- 5. Распространение информации Данный компьютер может применяться для распространения нелигитимной информации без ведома владельца

- 6. Политика информационной безопасности Ее задачей является уменьшение степени риска утраты или утечки важной информации. Политика информационной

- 7. Направления безопасности Конфиденциальность данных Достоверность и надежность программ Защита от вирусов Защита от проникновения по сети

- 8. Конфиденциальность законодательство Ограничение доступа (политика безопасности) Шифрование Протоколирование доступа Достоверное стирание старых программ и данных

- 9. Ограничение доступа Физическое ограничение доступа (отдельные помещения) Парольная защита: (пароль должен быть достаточно сложным) при включении

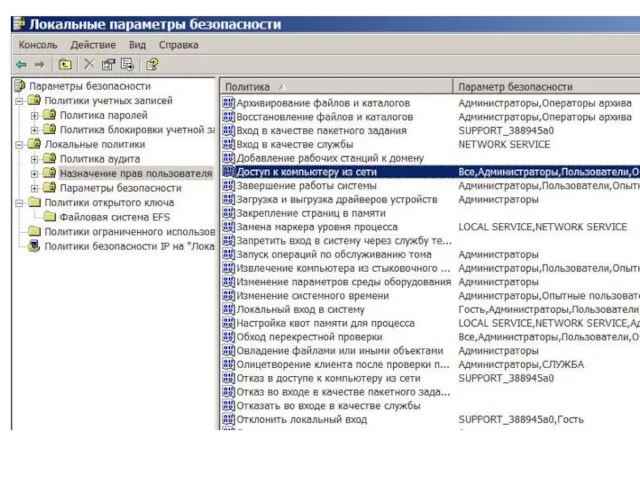

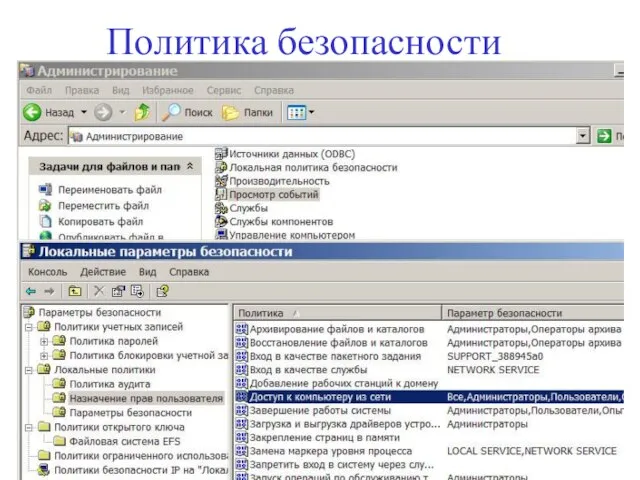

- 10. Ограничение доступа Протоколирование доступа Различные права доступа и действий к файлам для каждого пользователя (NTFS, особые

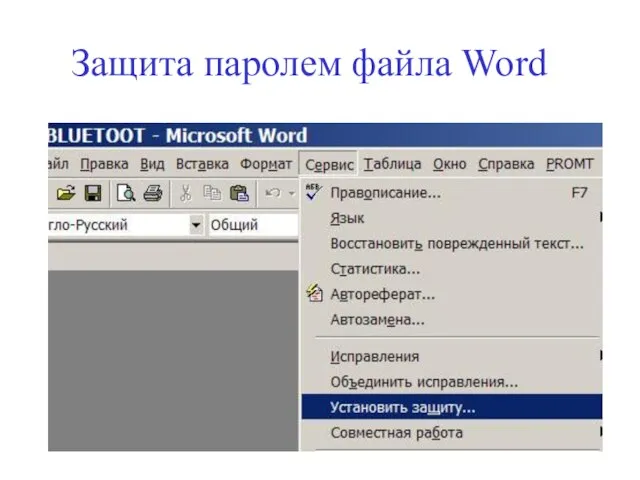

- 11. Защита паролем файла Word

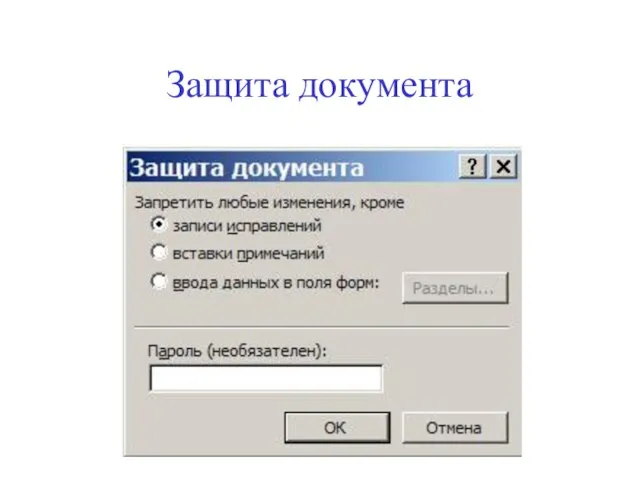

- 12. Защита документа

- 13. Права доступа Групповые Пользователь относится к одной из групп: администраторы, опытные пользователи, пользователи, гости Права задаются

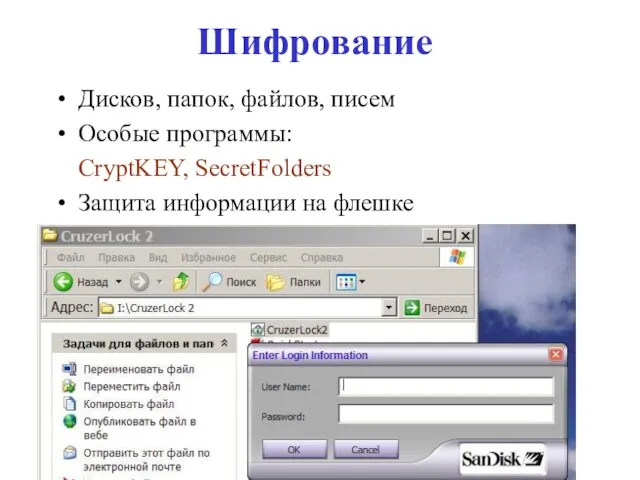

- 15. Шифрование Дисков, папок, файлов, писем Особые программы: CryptKEY, SecretFolders Защита информации на флешке

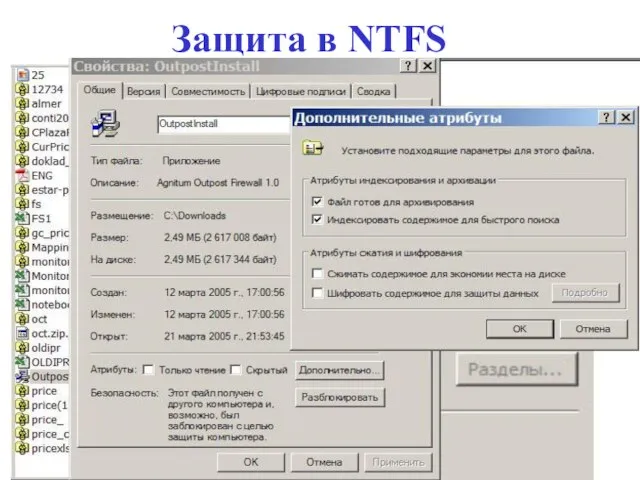

- 16. Защита в NTFS

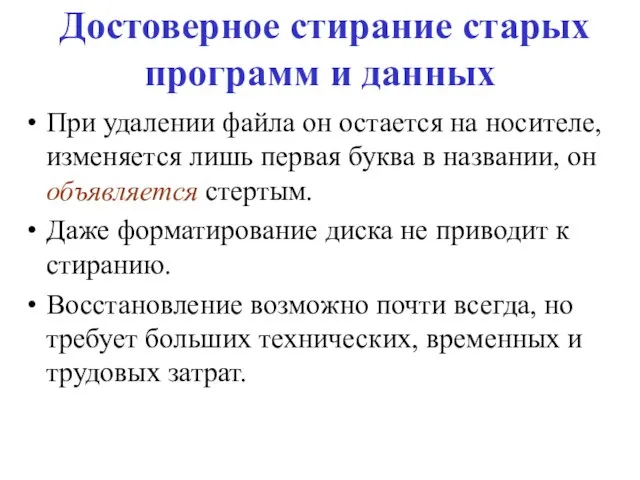

- 17. Достоверное стирание старых программ и данных При удалении файла он остается на носителе, изменяется лишь первая

- 18. Достоверное стирание Многократная запись поверх файла (Ontrack DiskWipper) Особые программы (утилиты) восстановления затертых файлов (Ontrack EasyRecovery,

- 19. Политика безопасности

- 20. Достоверность и надежность программ Сертификат: подлинности и безопасности Гарантирует достоверность (подлинность) Гарантирует правильную работу, совместимость с

- 21. Защита с помощью электронных ключей Механические устройства для LPT, COM, USB Могут иметь таймер для ограничения

- 23. Защита от вредоносных действий

- 24. Виды вредоносных и нежелательных действий Повреждение программного обеспечения Кража личных данных (паролей и т.п.) Использование вашего

- 25. Виды вредоносного и нежелательного содержания Virus Ware - вирусы Trojan Ware - трояны SpyWare – программы-шпионы

- 26. Каналы распространения Дискеты Флешки Электронная почта ICQ (ссылки) Веб-страницы (активное содержание, cookie) Интернет и локальные сети

- 27. Malware Вредоносная программа (буквальный перевод англоязычного термина Malware, malicious — злонамеренный и software — программное обеспечение,

- 28. Если в 2007 году было зарегистрировано чуть более 624 тысяч различных вредоносных программ, то в 2008

- 29. Компьютерные вирусы Компьютерный вирус - это специально написанная, небольшая по размерам программа, которая может "приписывать" себя

- 30. Признаки наличия вирусов Неправильная работа Медленная работа Исчезновение файлов и директорий Изменение даты и времени модификации

- 31. Классификация По среде обитания По способу заражения По деструктивным возможностям По особенностям алгоритма вируса

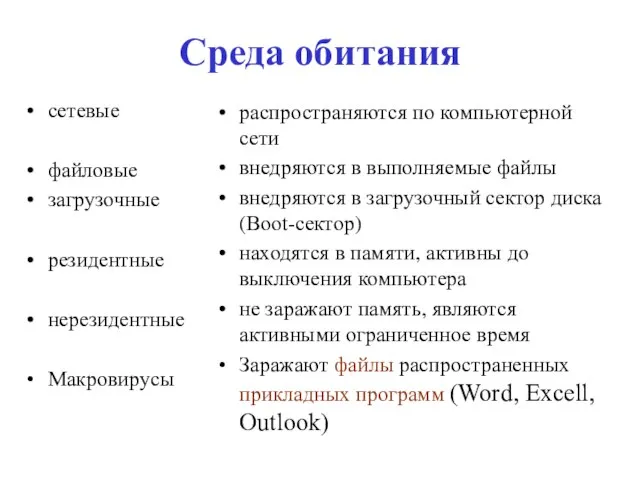

- 32. Среда обитания сетевые файловые загрузочные резидентные нерезидентные Макровирусы распространяются по компьютерной сети внедряются в выполняемые файлы

- 33. Защита в интернете Защита при обращении к сайтам Защита от проникновения в компьютер извне по сети

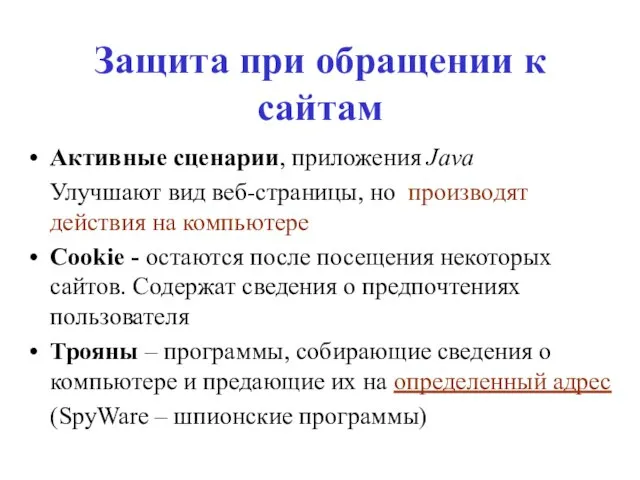

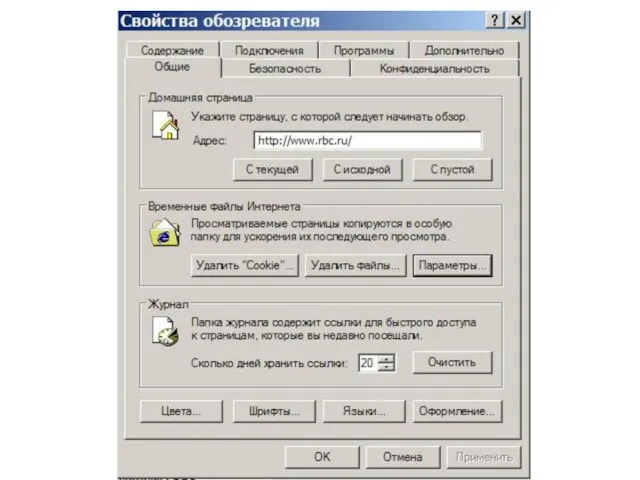

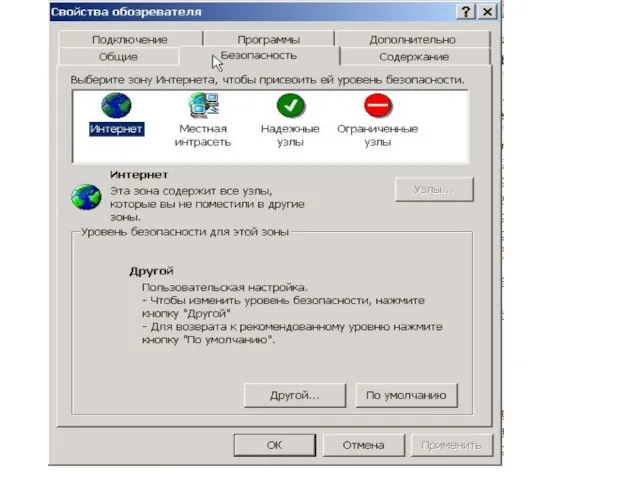

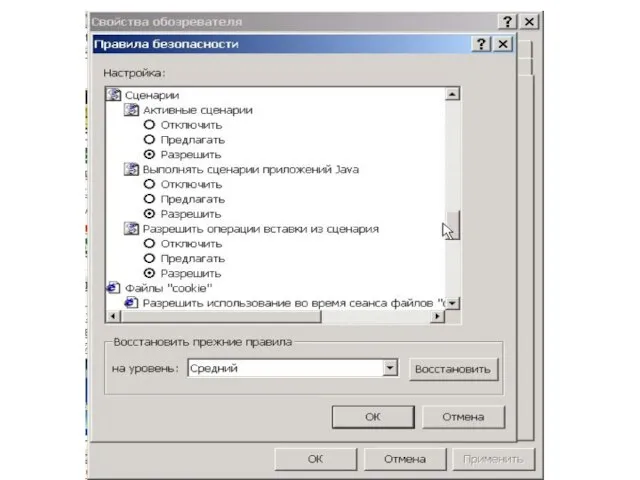

- 34. Защита при обращении к сайтам Активные сценарии, приложения Java Улучшают вид веб-страницы, но производят действия на

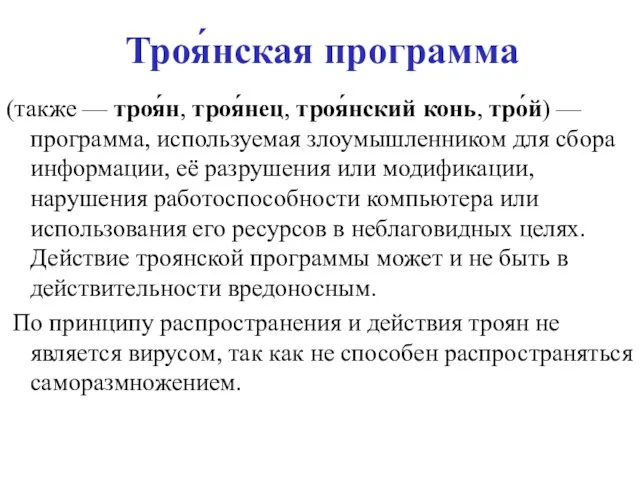

- 35. Троя́нская программа (также — троя́н, троя́нец, троя́нский конь, тро́й) — программа, используемая злоумышленником для сбора информации,

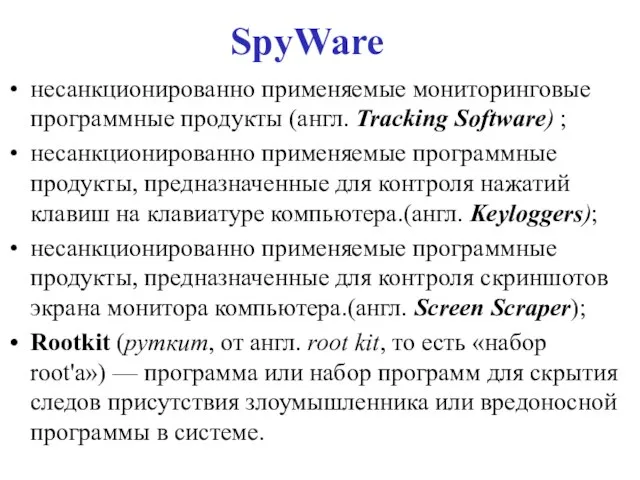

- 36. SpyWare несанкционированно применяемые мониторинговые программные продукты (англ. Tracking Software) ; несанкционированно применяемые программные продукты, предназначенные для

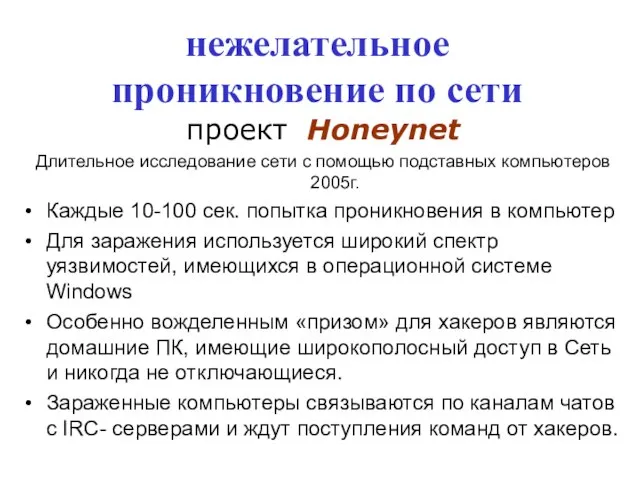

- 37. нежелательное проникновение по сети проект Honeynet Длительное исследование сети с помощью подставных компьютеров 2005г. Каждые 10-100

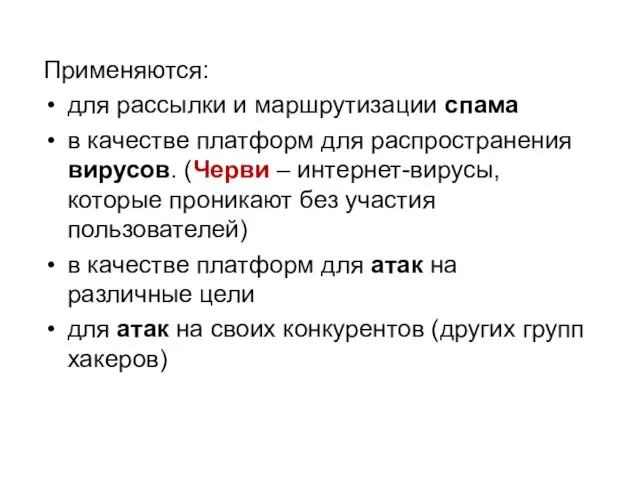

- 38. Применяются: для рассылки и маршрутизации спама в качестве платформ для распространения вирусов. (Черви – интернет-вирусы, которые

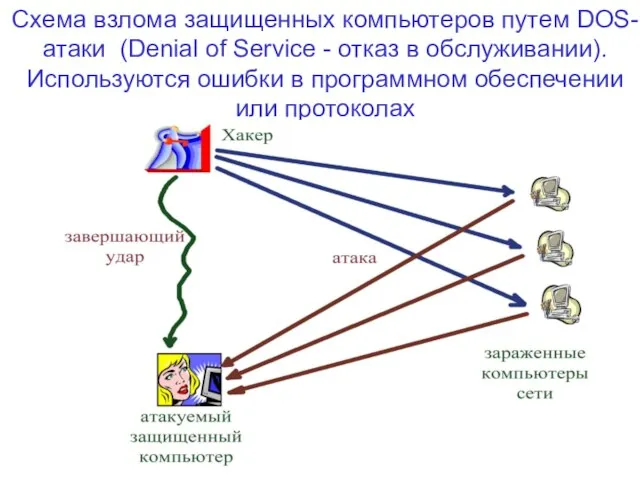

- 39. Схема взлома защищенных компьютеров путем DOS-атаки (Denial of Service - отказ в обслуживании). Используются ошибки в

- 40. Веб-приложения становятся все уязвимее Из всех зарегистрированных уязвимостей за период с 1 июля по 31 декабря

- 41. Заражение сайта В последнее время излюбленные ранее вирусописателями "сайты для взрослых" не пользуются прежней популярностью. Теперь

- 42. На вашем компьютере может быть удаленно установлен почтовый сервер. По данным антивирусной компании Sophos на апрель

- 43. примером современного вируса может служить "пасхальный троянец" – вирус Banker.LSL, проникающий на компьютеры пользователей во время

- 44. Угрозы в электронной почте Вирусы Спам Фишинг

- 45. СПАМ спам — это анонимная массовая незапрошенная рассылка В марте 2006г. доля спама в почтовом траффике

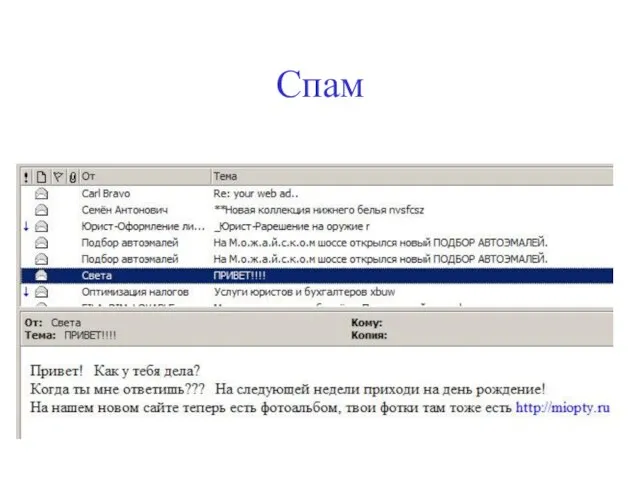

- 46. Спам

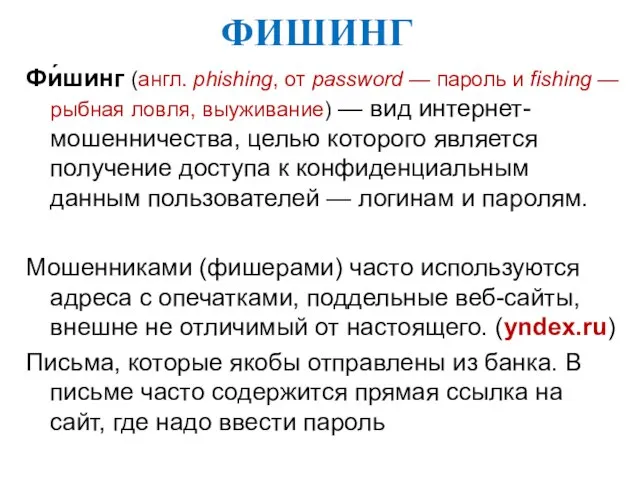

- 47. ФИШИНГ Фи́шинг (англ. phishing, от password — пароль и fishing — рыбная ловля, выуживание) — вид

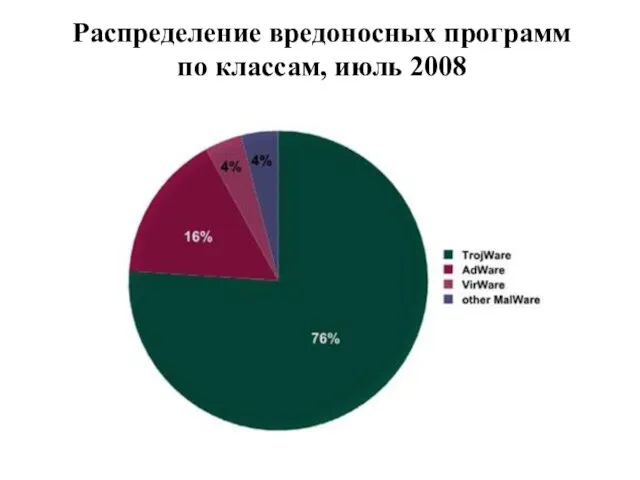

- 48. Распределение вредоносных программ по классам, июль 2008 Распределение вредоносных программ по классам, июль 2008

- 49. Методы защиты общие профилактические меры специализированные программы Ограничение доступа Дублирование, резервное копирование Пакеты антивирусных программ

- 53. Защита от вирусов по почте Не открывать вложения от незнакомцев «Хороший провайдер» (mail.ru) Антивирусные программы, проверяющие

- 54. Антивирусные системы антивирус – это не просто программа, а сложная система, предоставляющая целый комплекс услуг

- 55. Методы защиты Защита от «известных» программных продуктов - использование сигнатурной базы Защита от «неизвестных» программных продуктов

- 56. По прогнозам в 2009 году в мире появится более 20 млн новых вредоносных программ, поэтому несмотря

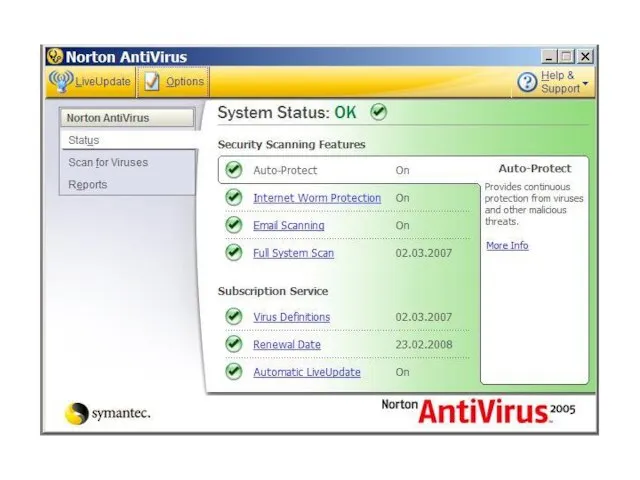

- 57. Антивирусные системы Panda Antivirus Avira Antivir Premium Sophos Anti-Virus. Касперский Antivirus (AVP, KAV) вер. Symantec Norton

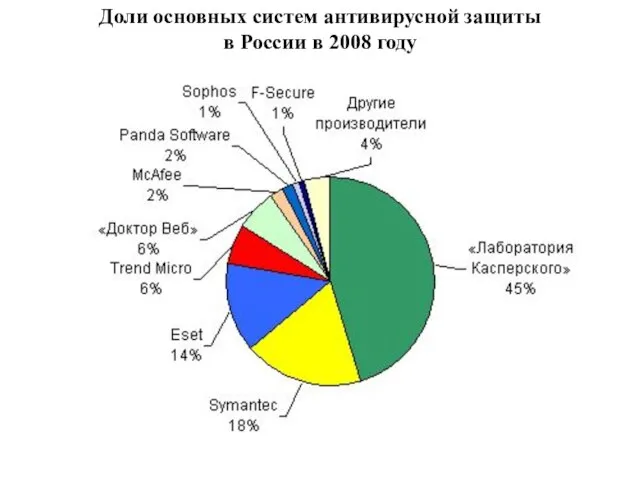

- 58. Доли основных участников рынка антивирусной защиты в России в 2007 году Доли основных систем антивирусной защиты

- 59. Определены самые быстрые антивирусы (сент. 2008) Портал Anti-Malware.ru подвел итоги первого теста антивирусных продуктов на быстродействие

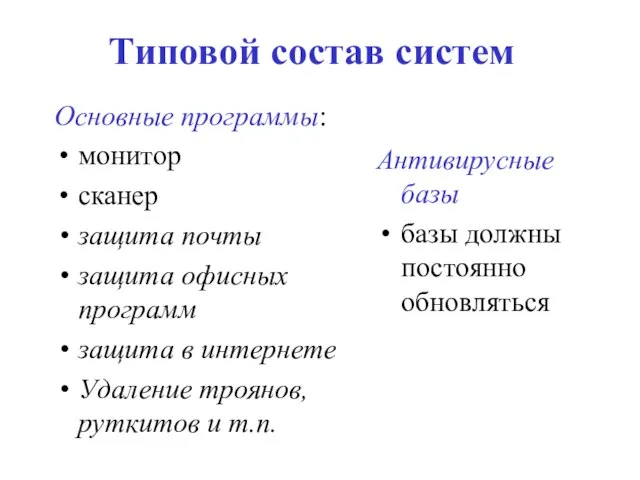

- 60. Типовой состав систем Основные программы: монитор сканер защита почты защита офисных программ защита в интернете Удаление

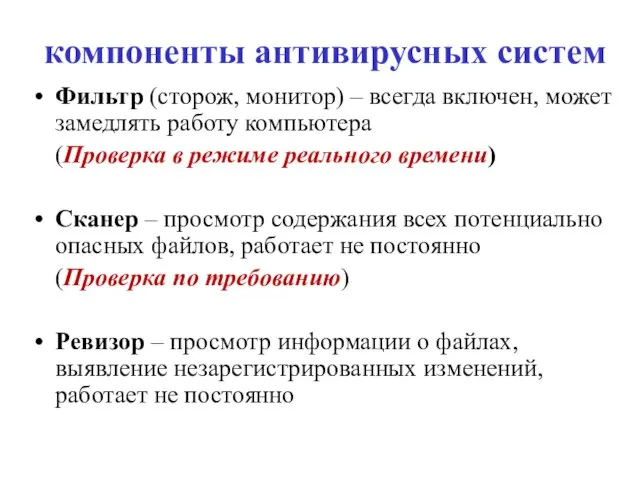

- 61. компоненты антивирусных систем Фильтр (сторож, монитор) – всегда включен, может замедлять работу компьютера (Проверка в режиме

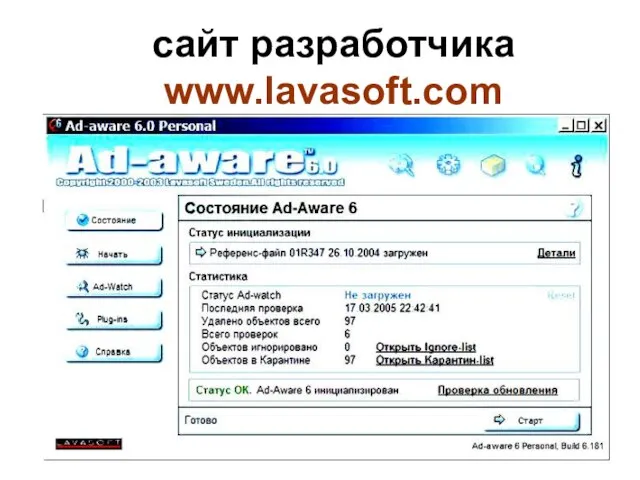

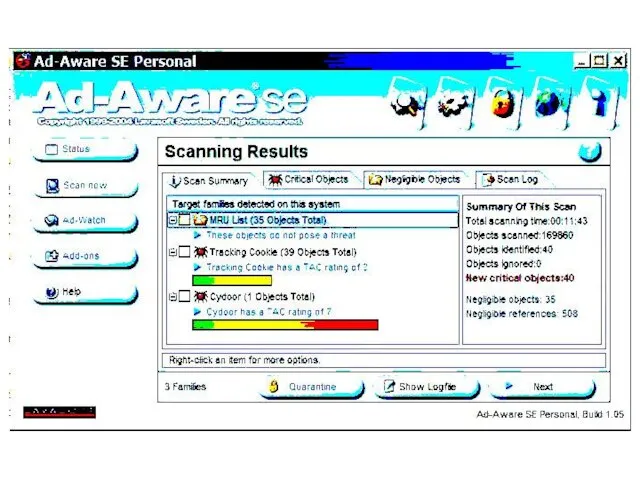

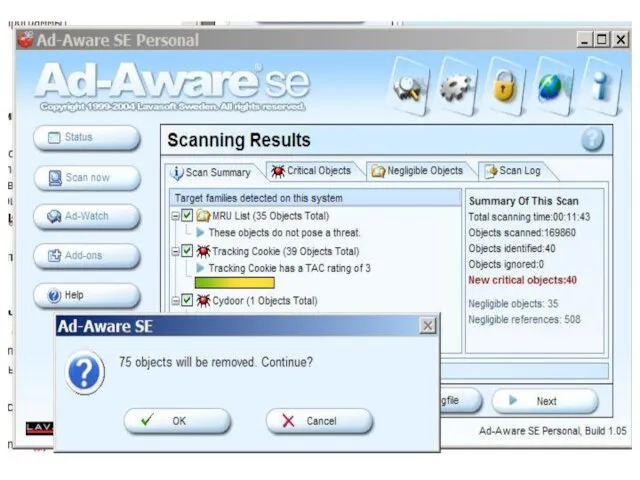

- 63. Борьба с троянами и активным содержанием Специальные программы: Ad-aware, SpyBot: уничтожают известные трояны, клавиатурные регистраторы, активные

- 64. сайт разработчика www.lavasoft.com

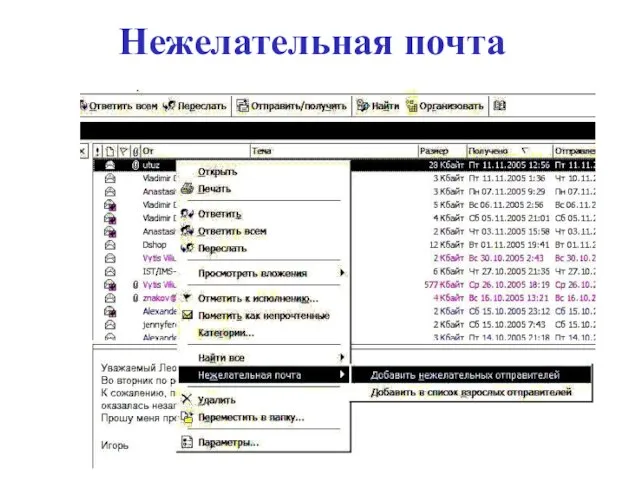

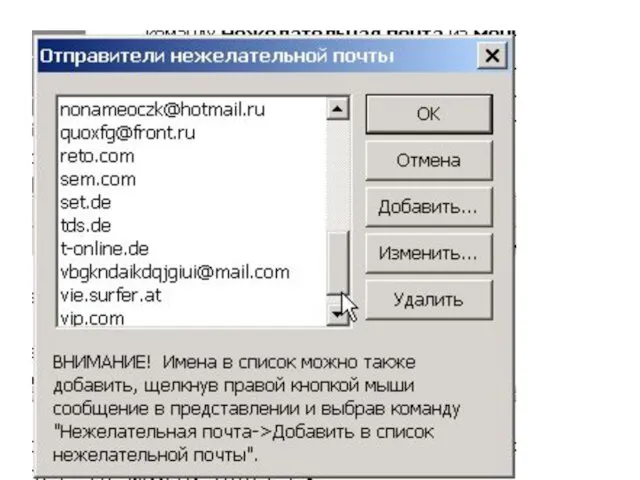

- 67. Нежелательная почта

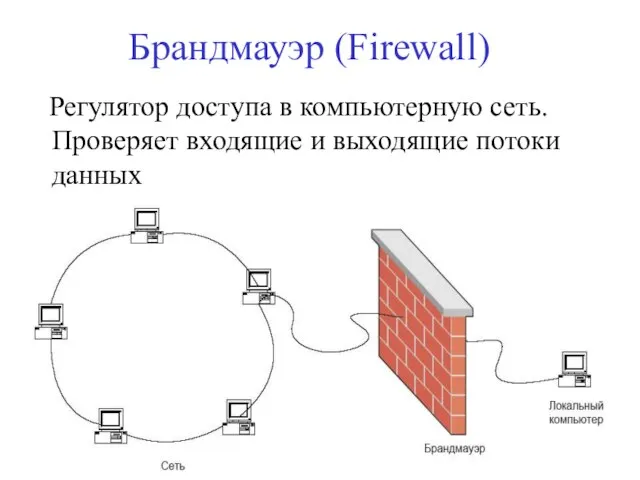

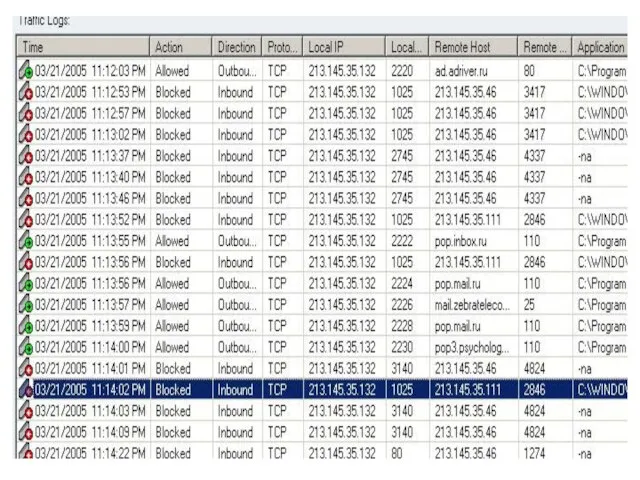

- 69. Брандмауэр (Firewall) Регулятор доступа в компьютерную сеть. Проверяет входящие и выходящие потоки данных

- 71. Виды: Аппаратные (специализированные компьютеры) Программные (программа на компьютере пользователя) Стандартные Специальные (OutPost, Ontrack)

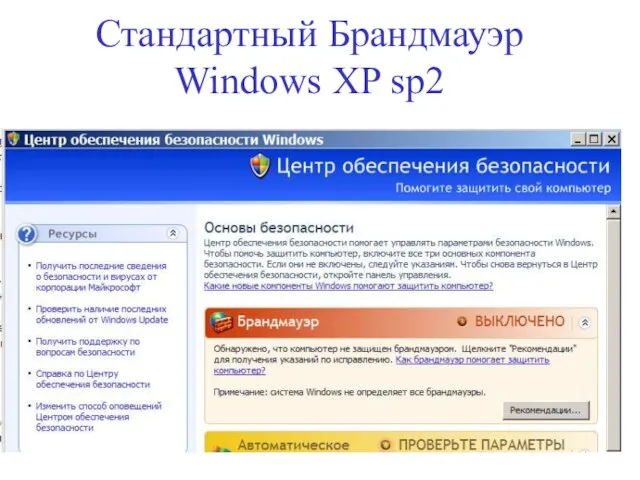

- 72. Стандартный Брандмауэр Windows XP sp2

- 73. OutPost Русский интерфейс, Дает возможности: Ограничить список приложений, получающих доступ в сеть; Запретить или ограничить поступление

- 74. Ограничить или запретить использование cookie. Определить зону «дружественных» IP-адресов Осуществлять проверку поступающих по электронной почте присоединенных

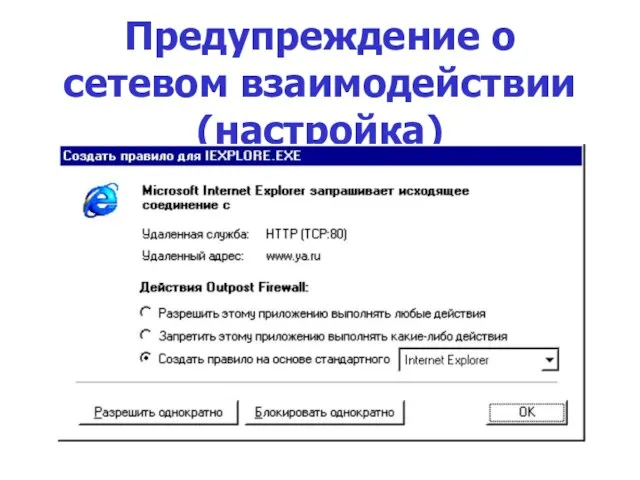

- 75. Предупреждение о сетевом взаимодействии (настройка)

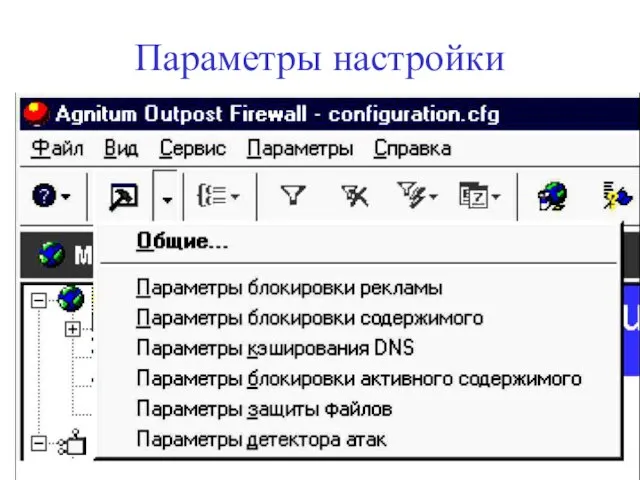

- 76. Параметры настройки

- 77. Параметры блокирования web-страниц По размеру графических файлов По тексту на страницах По адресу

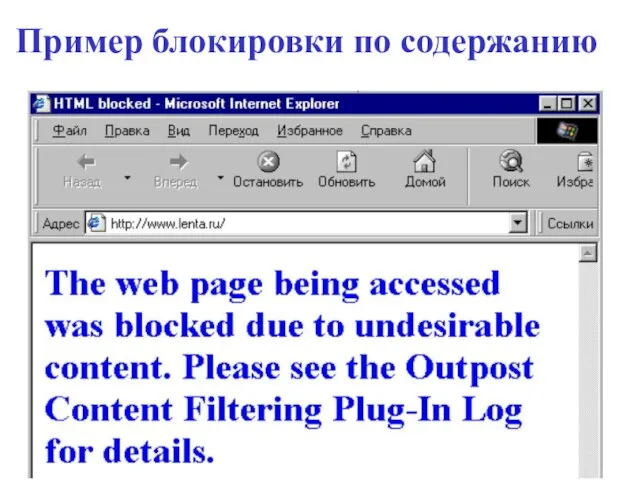

- 78. Пример блокировки по содержанию

- 81. Скачать презентацию

New Year Merry Christmas

New Year Merry Christmas Компания DominiSoft www.dominisoft.ru Компания “БУКА” www.buka.ru www.bukasoft.ru

Компания DominiSoft www.dominisoft.ru Компания “БУКА” www.buka.ru www.bukasoft.ru ЗДОРОВЬЕСБЕРЕГАЮЩИЕ ТЕХНОЛОГИИ, КАК ВЗАИМОДЕЙСТВИЕ УЧЕНИКА И УЧИТЕЛЯ.

ЗДОРОВЬЕСБЕРЕГАЮЩИЕ ТЕХНОЛОГИИ, КАК ВЗАИМОДЕЙСТВИЕ УЧЕНИКА И УЧИТЕЛЯ. Презентация на тему природа коми края

Презентация на тему природа коми края Синдром эмоционального выгорания

Синдром эмоционального выгорания Система образования и проблемы её структуры

Система образования и проблемы её структуры Волейбол. 5-7 классы

Волейбол. 5-7 классы Война — жесточе нету слова,Война — печальней нету слова. Война — святее нету слова В тоске и славе этих лет.И на устах у нас иного

Война — жесточе нету слова,Война — печальней нету слова. Война — святее нету слова В тоске и славе этих лет.И на устах у нас иного Евгений Львович Шварц (1896-1958)

Евгений Львович Шварц (1896-1958) Водоёмы нашей местности

Водоёмы нашей местности Фармакоэпидемиологические и фармакоэкономические аспекты нежелательных реакций лекарственных препаратов – неявная проблема и

Фармакоэпидемиологические и фармакоэкономические аспекты нежелательных реакций лекарственных препаратов – неявная проблема и  Зиянкестердің экономикалық шекті. Зиянын табиғи жауларының тиімділігінің деңгейін анықтау. (Лекция 15)

Зиянкестердің экономикалық шекті. Зиянын табиғи жауларының тиімділігінің деңгейін анықтау. (Лекция 15) Séjour d’études linguistiques Découverte de la Provence

Séjour d’études linguistiques Découverte de la Provence Символи України. Національний український одяг

Символи України. Національний український одяг Законы развития теории судебной экспертизы

Законы развития теории судебной экспертизы Командный проект. Бизнес-задача

Командный проект. Бизнес-задача Взаимодействие с заинтересованными сторонами при подготовке интегрированных отчетов

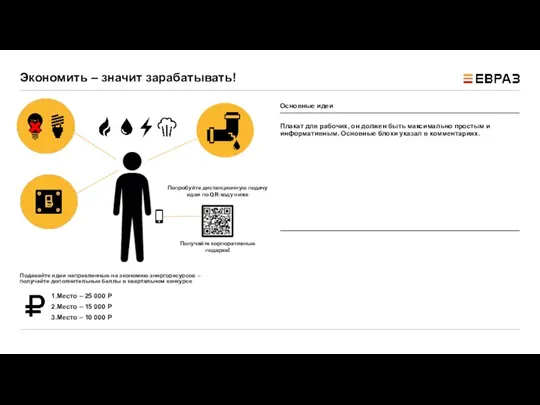

Взаимодействие с заинтересованными сторонами при подготовке интегрированных отчетов Экономить - значит зарабатывать! Плакат для рабочих

Экономить - значит зарабатывать! Плакат для рабочих Что такое деятельность

Что такое деятельность Микеланджело

Микеланджело  Лучший центр. Белорецк. Скалодром

Лучший центр. Белорецк. Скалодром Здоровьесберегающие технологии в образовательном процессе. Подготовил: зам.директора по УВР Павлов В.В.

Здоровьесберегающие технологии в образовательном процессе. Подготовил: зам.директора по УВР Павлов В.В. Лекция 5. Проблема психологического контроля и управления спортивной деятельностью

Лекция 5. Проблема психологического контроля и управления спортивной деятельностью Опорные схемы и рисунки в помощь учащимся

Опорные схемы и рисунки в помощь учащимся Топология компьютерных сетей

Топология компьютерных сетей Процессоры фирм Intel и AMD

Процессоры фирм Intel и AMD Стили в одежде

Стили в одежде «1С:Предприятие 8. Управление водоканалом»

«1С:Предприятие 8. Управление водоканалом»