Содержание

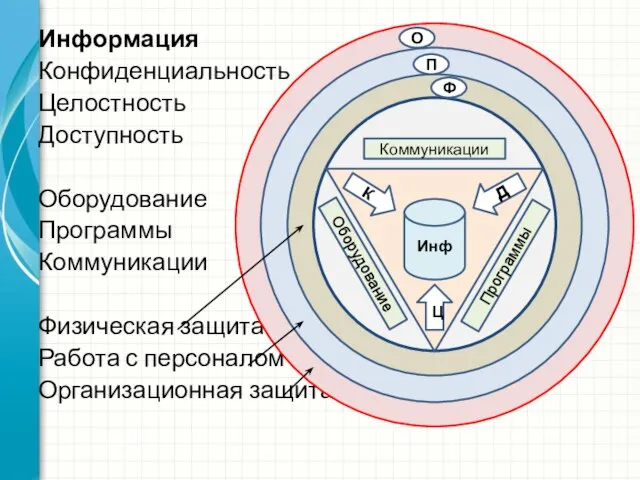

- 2. Информация Конфиденциальность Целостность Доступность Оборудование Программы Коммуникации Физическая защита Работа с персоналом Организационная защита

- 3. Направления орг.-технич.ЗИ на ОИ Определение состава и назначения ОИ. Физическая защита объекта. Инженерное обеспечение объекта. Организ.защита

- 4. Направления орг.-технич.ЗИ на ОИ Технические меры защиты (установка и настройка оборудования и/или ПО для ЗИ): доверенная

- 5. Начальная загрузка Инициализация ЦП и устройств BIOS. Самотестирование устройств (POST). Опрос загрузочных устройств и передача управления

- 6. POST (power on self test) Полный регламент работы POST: Проверка регистров процессора; Проверка контрольной суммы ПЗУ;

- 7. POST – полный набор Тест оперативной памяти; Тест основных устройств ввода (не манипуляторов); Тест CMOS; Тест

- 8. Иные варианты начальной загрузки по COM порту; по LPT порту; с использованием HPI (Host-Port Interface) -

- 9. Загрузочные устройства Предварительно составленный список и закрепленная в BIOS последовательность опроса: Один/несколько жестких дисков; Устройство чтения

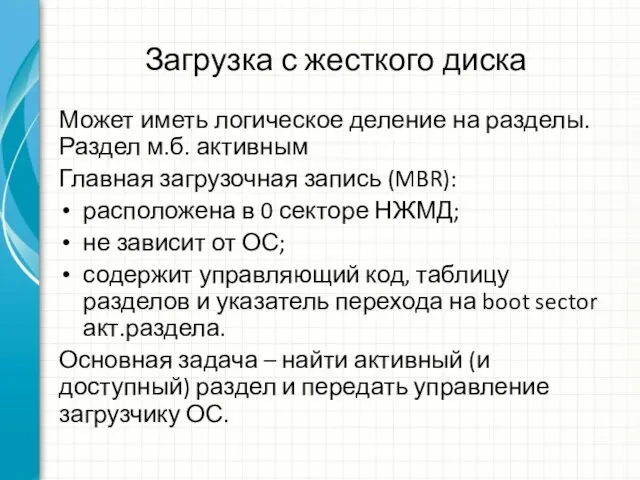

- 10. Загрузка с жесткого диска Может иметь логическое деление на разделы. Раздел м.б. активным Главная загрузочная запись

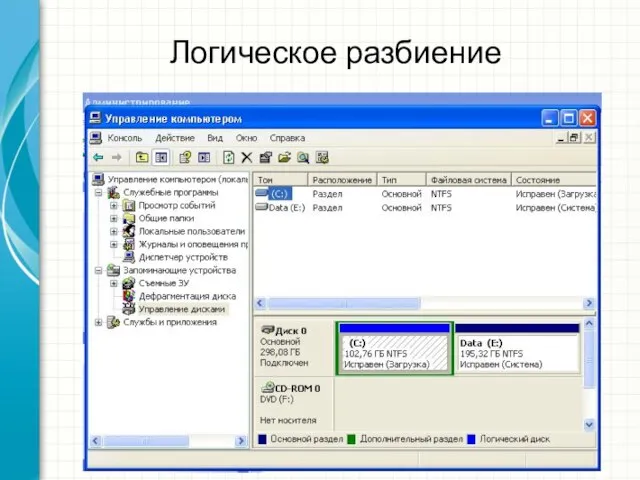

- 11. Логическое разбиение

- 12. Загрузчик ОС Задачи загрузчика ОС: диалог с пользователем (выбор ОС); настроить устройств BIOS для загрузки ядра

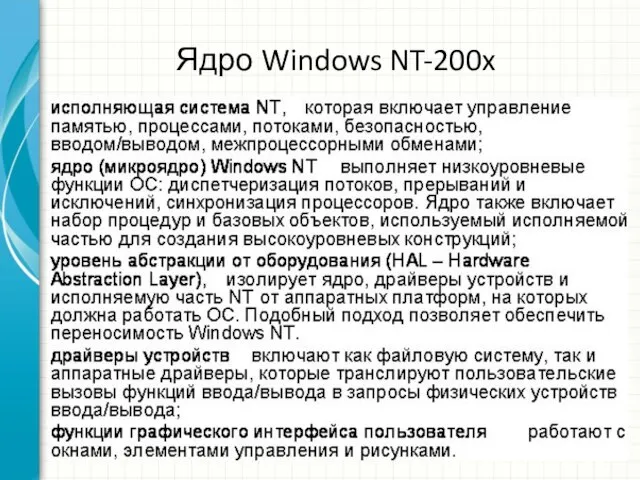

- 13. Ядро Windows NT-200x

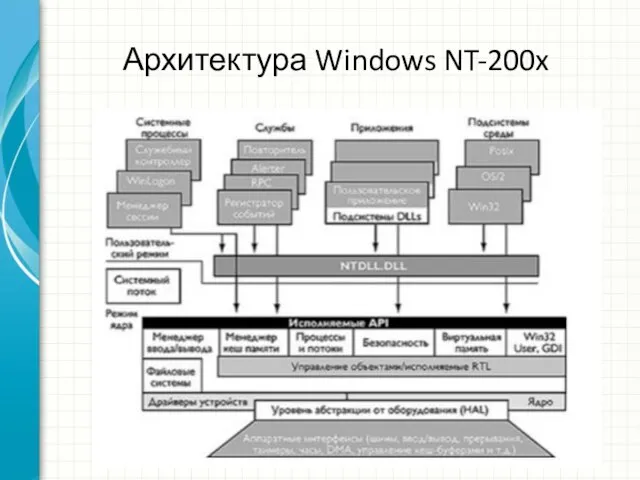

- 14. Архитектура Windows NT-200x

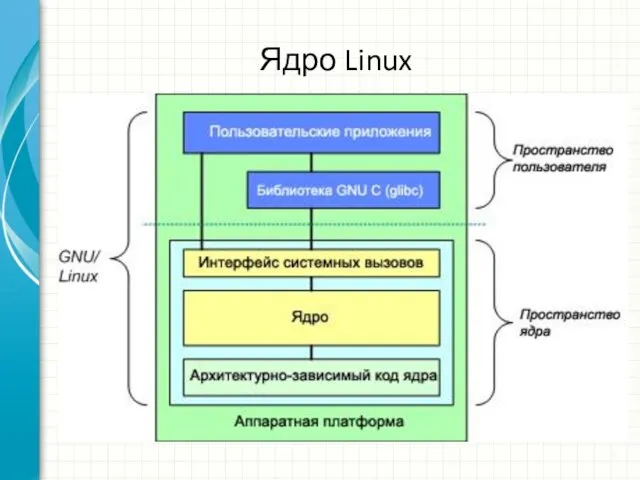

- 15. Ядро Linux

- 16. Особенности выполнения ядра ОС Имеет отдельные, но тесно взаимосвязанные модули-подсистемы. Никогда не выгружается из ОЗУ. Выполняется

- 17. Доверенная загрузка загрузка различных операционных систем только с заранее определенных постоянных носителей после успешного завершения специальных

- 18. Варианты доверенной загрузки Пароль BIOS на загрузку компьютера и визуальный осмотр целостности защитных наклеек на корпусе

- 19. Аппаратно-программные средства Аппаратный модуль доверенной загрузки «Аккорд-АМДЗ». Модуль доверенной загрузки «Криптон-замок/PCI». Электронный замок «Соболь». Преимущества –

- 20. Основные функции функции идентификации/аутентификации пользователей (несколько стадий); контроль целостности аппаратной и программной среды (тест, контрольные суммы,

- 21. Электронный замок «Соболь». Сертификат ФСТЭК России 1967 RU.40308570.501410.001 использование в АС, обрабатывающих сведения до сс

- 22. Функциональные возможности Идентификация и аутентификация пользователей до запуска BIOS; Блокировка загрузки операционных систем со съемных носителей;

- 23. Пример 1. Какие из организационных документов уже д.б.? 2. Действия администратора ИБ при настройке УДЗ. АС

- 24. Вредоносное ПО. Компьютерный вирус - это специально написанная небольшая по размерам программа, имеющая специфический алгоритм, направленный

- 25. Признаки заражения ОС или прикладные программы перестают работать или начинают работать некорректно. На экран выводятся посторонние

- 26. Классификация вирусов 1. По месту «жительства», среде распространения: Загрузочные (boot sector загрузочных устройств). Файловые (файлы исполняемых

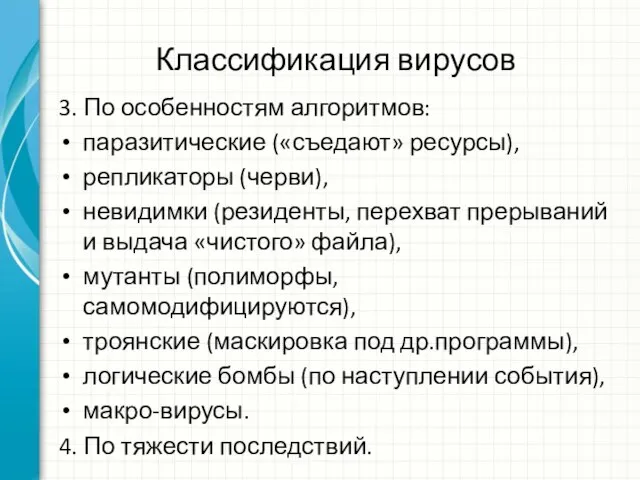

- 27. Классификация вирусов 3. По особенностям алгоритмов: паразитические («съедают» ресурсы), репликаторы (черви), невидимки (резиденты, перехват прерываний и

- 28. Методы предупреждения Личные знания и ответственность. Внимание при любых действиях в сети или с использованием недоверенных

- 29. Варианты борьбы с вирусами Врукопашную, с использованием файловых менеджеров и стандартных утилит ОС. Четкое знание элементов

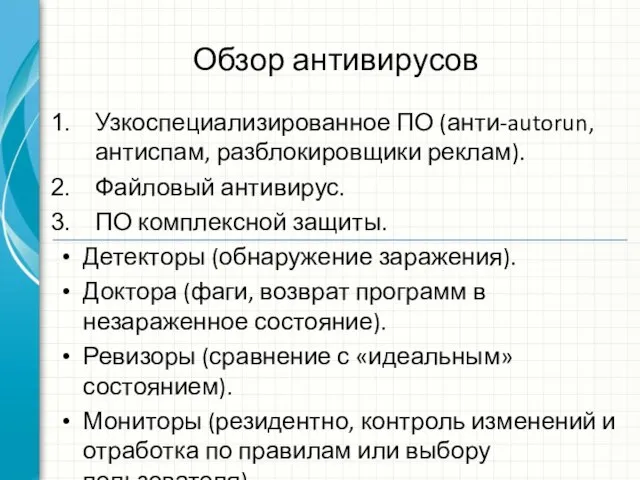

- 30. Обзор антивирусов Узкоспециализированное ПО (анти-autorun, антиспам, разблокировщики реклам). Файловый антивирус. ПО комплексной защиты. Детекторы (обнаружение заражения).

- 31. Распространенные производители ООО Доктор Веб (DrWeb), ранее Лаборатория Данилова, ДиалогНаука. Лаборатория Касперского (AVP). NOD32 (Eset, Словакия).

- 32. Проблема выбора АВ для ОИ Необходимо ответить на вопросы: Насколько автономна ИС? Какие модули комплекса защиты

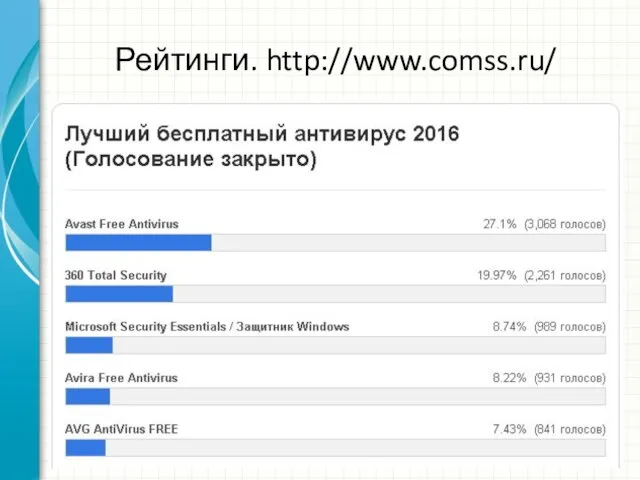

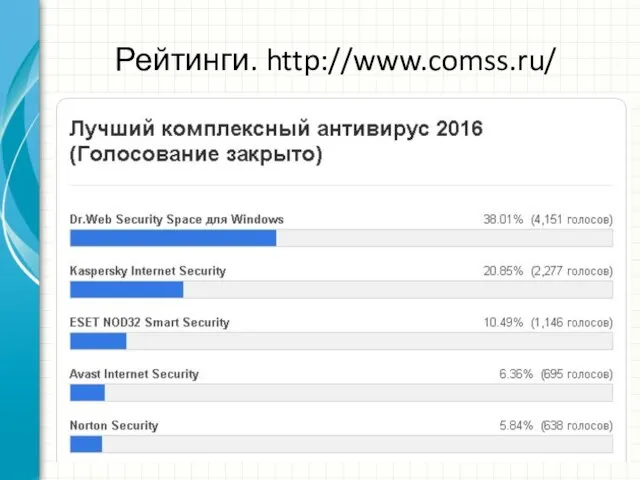

- 33. Рейтинги. http://www.comss.ru/

- 34. Рейтинги. http://www.comss.ru/

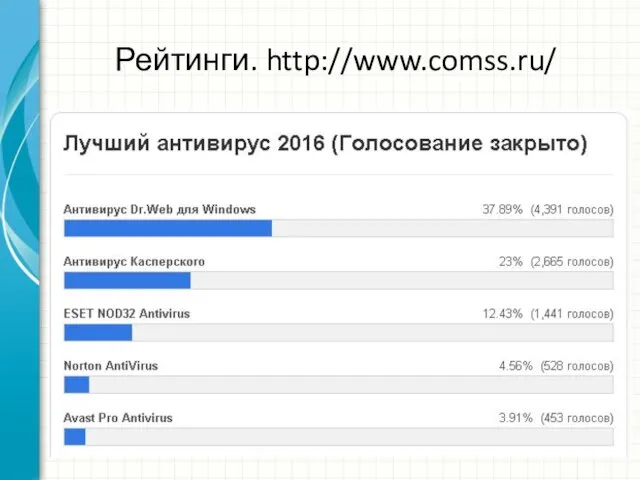

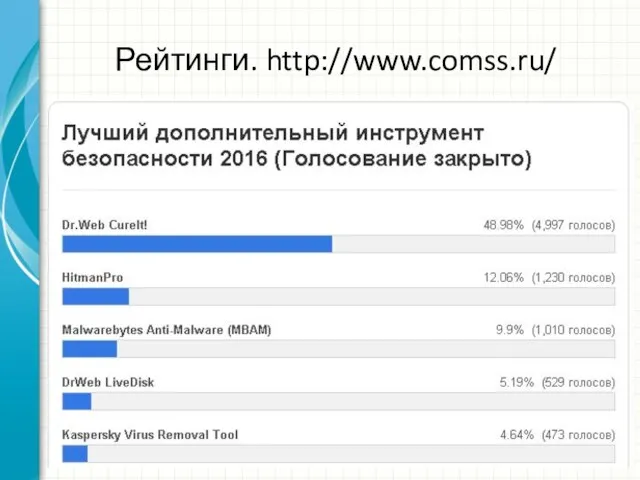

- 35. Рейтинги. http://www.comss.ru/

- 36. Рейтинги. http://www.comss.ru/

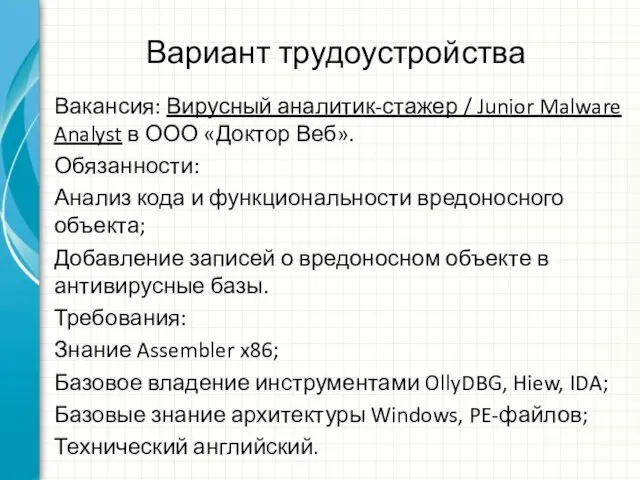

- 37. Вариант трудоустройства Вакансия: Вирусный аналитик-стажер / Junior Malware Analyst в ООО «Доктор Веб». Обязанности: Анализ кода

- 38. Должностная инструкция формализованный документ, в котором закрепляются обязанности, ответственность и права сотрудника, предъявляемые к нему квалификационные

- 39. Структура должностной инструкции Общие положения. Квалификационные требования. Должностные обязанности. Ответственность. Права. Пример – файл Word.

- 40. Задания на самостоятельную работу Доклады на 31.03.2016 Кольца защиты

- 41. Проверочная работа На 0,5 тетрадного листа Фамилия Имя Группа и Дата Отношение к вакансии Вирусный аналитик-стажер

- 43. Скачать презентацию

Теоретико-методологические ориентиры инклюзивного образования

Теоретико-методологические ориентиры инклюзивного образования Судьба свободолюбивой личности в романтической поэме М.Ю.Лермонтова «Мцыри»

Судьба свободолюбивой личности в романтической поэме М.Ю.Лермонтова «Мцыри» Tauride Gardens or Tavrichesky Garden

Tauride Gardens or Tavrichesky Garden  Почему Лига Наций не смогла сохранить мир после Первой мировой войны

Почему Лига Наций не смогла сохранить мир после Первой мировой войны Рисуем рыбку

Рисуем рыбку Интеллектуальная электроэнергетика

Интеллектуальная электроэнергетика 222 группа. Лукояновский педагогический колледж им. А.М. Горького

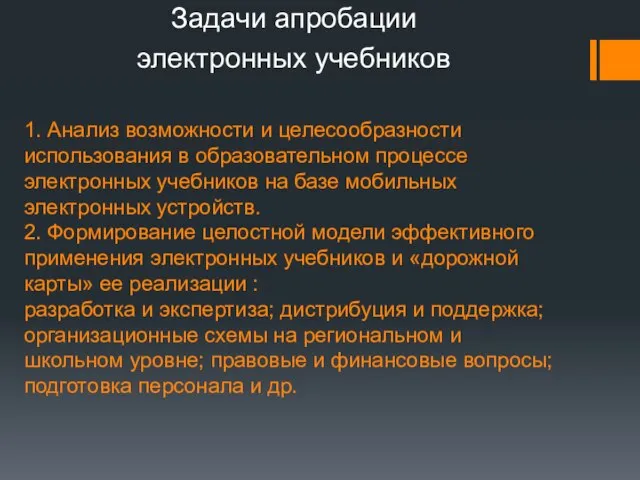

222 группа. Лукояновский педагогический колледж им. А.М. Горького Задачи апробации электронных учебников

Задачи апробации электронных учебников Законодательные возможности участия граждан в управлении природными ресурсами

Законодательные возможности участия граждан в управлении природными ресурсами Шоколад

Шоколад Приемная кампания 2021 в АПОУ УР ГАПТ

Приемная кампания 2021 в АПОУ УР ГАПТ Презентация на тему Цепи питания

Презентация на тему Цепи питания  Неотложная терапия для детей

Неотложная терапия для детей Презентация на тему Средневековый город и его обитатели

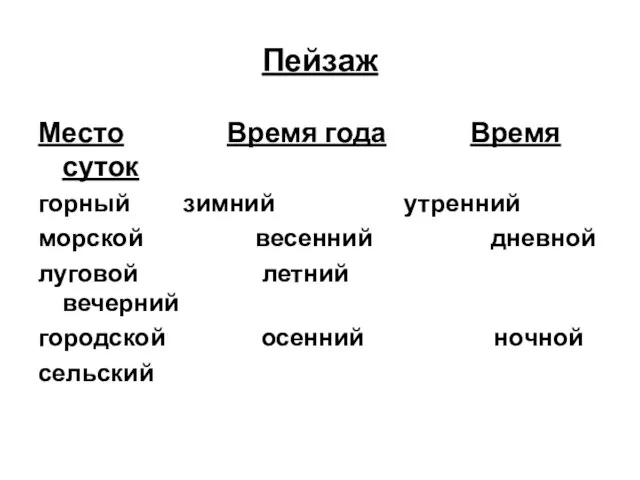

Презентация на тему Средневековый город и его обитатели  Презентация на тему Пейзаж и его разновидности

Презентация на тему Пейзаж и его разновидности Круговой метод тренировки

Круговой метод тренировки Об амфибиях и рептилиях, которых многие совсем не любят

Об амфибиях и рептилиях, которых многие совсем не любят Презентация на тему Не с существительными (5 класс)

Презентация на тему Не с существительными (5 класс) Презентация на тему Строчная буква с

Презентация на тему Строчная буква с  Коммуникация как инструмент управления командой

Коммуникация как инструмент управления командой Презентация на тему Эпоха Петра 1

Презентация на тему Эпоха Петра 1 Времена года в творчестве А.С. Пушкина

Времена года в творчестве А.С. Пушкина Неопределённые местоимения

Неопределённые местоимения Модульный курс для аспирантов «Некоторые дискуссионные проблемы в современном страховании» Гомелля Владимир Борисович к.э.н.,

Модульный курс для аспирантов «Некоторые дискуссионные проблемы в современном страховании» Гомелля Владимир Борисович к.э.н.,  Приемы наблюдения за противником и местностью, действиями соседей и за сигналами командира на месте и в движении

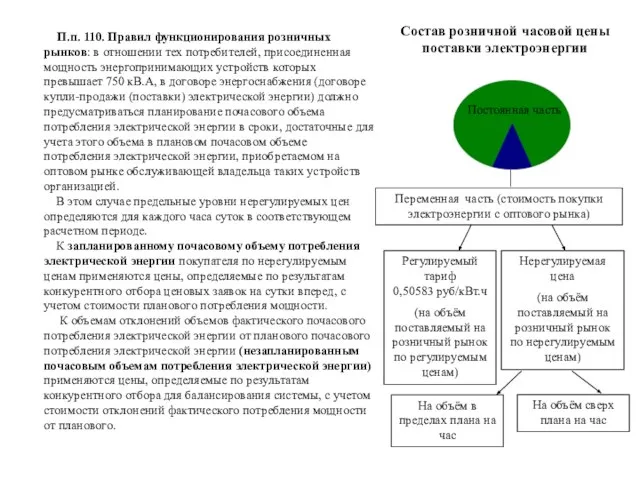

Приемы наблюдения за противником и местностью, действиями соседей и за сигналами командира на месте и в движении Состав розничной часовой цены поставки электроэнергии

Состав розничной часовой цены поставки электроэнергии Солнечный Сидней

Солнечный Сидней Компьютерная зависимость

Компьютерная зависимость