Содержание

- 2. План доклада Введение Основные понятия 3 базовых задачи Элементы квантовой механики Кубиты Опыт Юнга Начала Quantum

- 3. Введение Quantum cryptography является лучшим применением квантовых вычислений на сегодняшний день Впервые в истории появилась надежда

- 4. Состояние на сегодня Classical Cryptosystems, например RSA, базируется на проблеме разложения на множители. Quantum Computers могут

- 5. Основные понятия Исходный текст Р, ключ К e(Р, K)=С - шифрованный текст d[e(M, K), K] =Р-

- 6. Проблемы Первоначальной секретность Аутентификации Обнаружение подслушивателя Prob (P|C) = Prob (C) One-Time Pad (OTP) P=P1,P2,P3 K=K1,K2,K3

- 7. Вычислительная безопасность Определение: f называется односторонней функцией, если: 1) f легко вычислить 2) обратную к ней

- 8. QC = QKD + OTP QKD: Quantum Key Distribution Используя квантовые методы мы можем передавать ключи

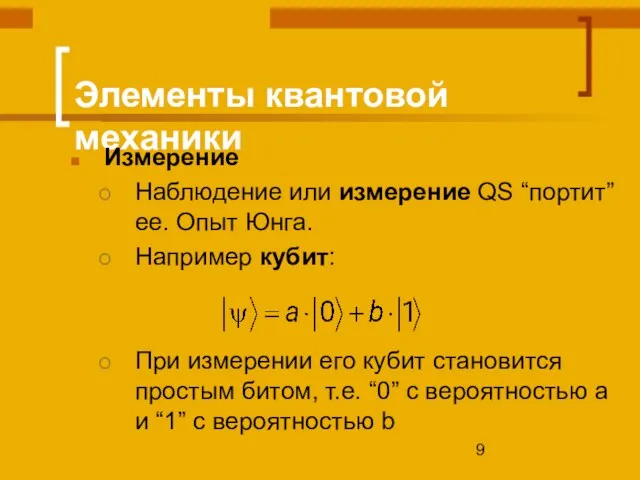

- 9. Элементы квантовой механики Измерение Наблюдение или измерение QS “портит” ее. Опыт Юнга. Например кубит: При измерении

- 10. Фотоны Физические кубиты Подойдет любая субатомная частица, например электрон Фотон более подходящий У фотонов наблюдаются волновые

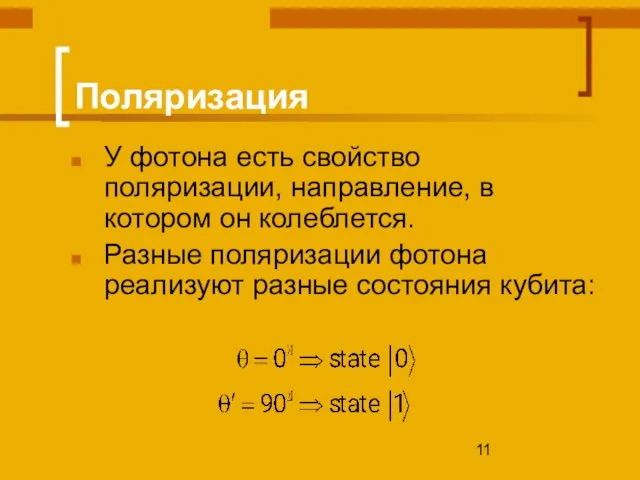

- 11. Поляризация У фотона есть свойство поляризации, направление, в котором он колеблется. Разные поляризации фотона реализуют разные

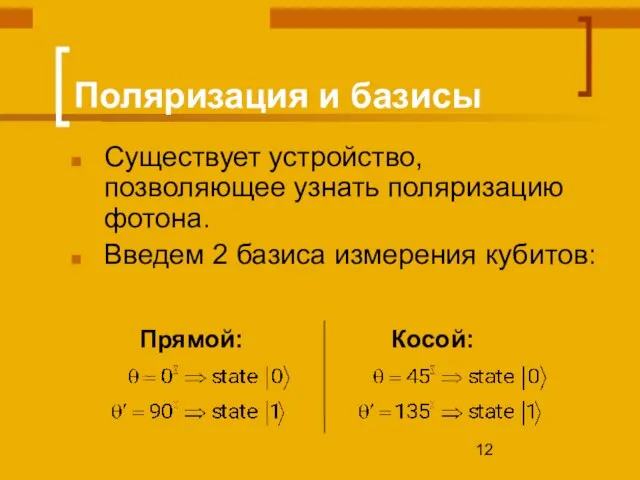

- 12. Поляризация и базисы Существует устройство, позволяющее узнать поляризацию фотона. Введем 2 базиса измерения кубитов: Прямой: Косой:

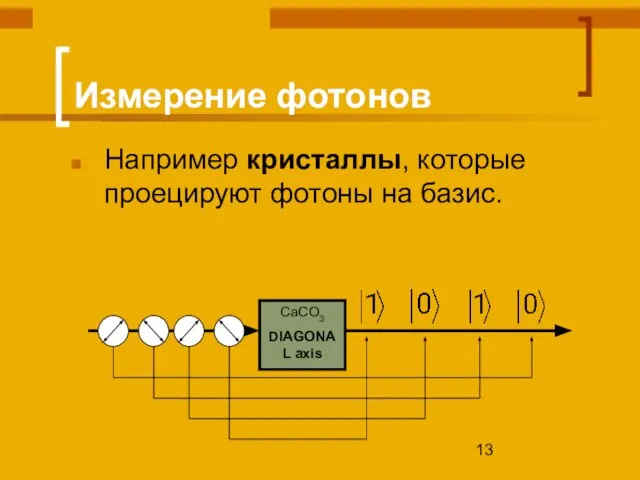

- 13. Измерение фотонов Например кристаллы, которые проецируют фотоны на базис. CaCO3 DIAGONAL axis

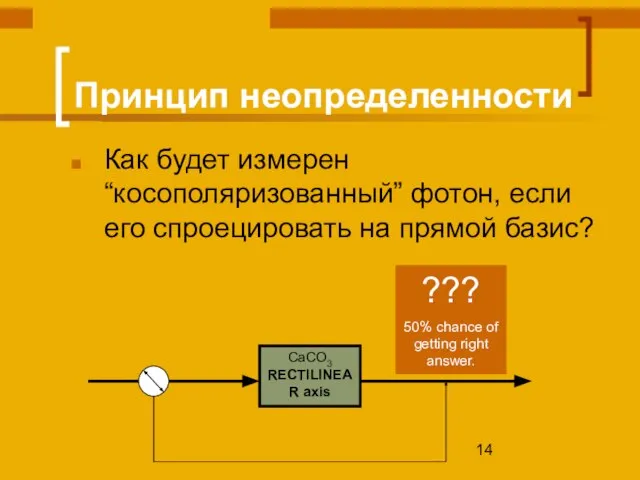

- 14. Принцип неопределенности Как будет измерен “косополяризованный” фотон, если его спроецировать на прямой базис? CaCO3 RECTILINEAR axis

- 15. Начала квантовой криптографии Quantum Key Distribution позволяет избежать подслушивания. Если Eve попытается перехватить информацию, то Алиса

- 16. BB84 … BB84-это первый безопасный протокол для передачи ключа. Он основан на идеях поляризации фотонов. Ключ

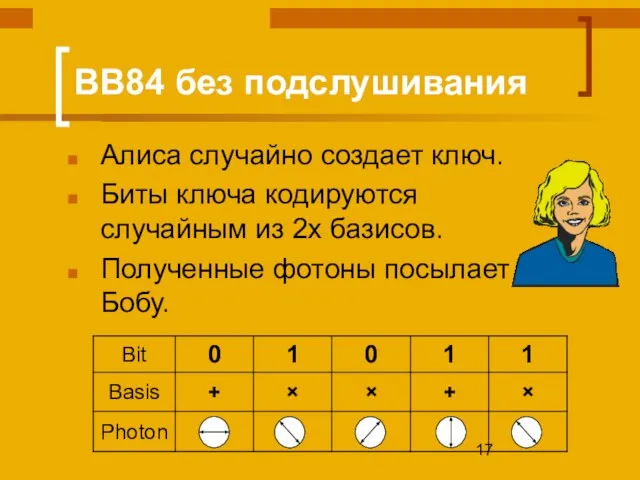

- 17. BB84 без подслушивания Алиса случайно создает ключ. Биты ключа кодируются случайным из 2х базисов. Полученные фотоны

- 18. BB84 без подслушивания (2) Боб получает фотоны и считывает их по своим случайным базисам. Некоторые базисы

- 19. BB84 без подслушивания (3) Алиса и Боб понимают через открытый канал, какие базисы у них совпали.

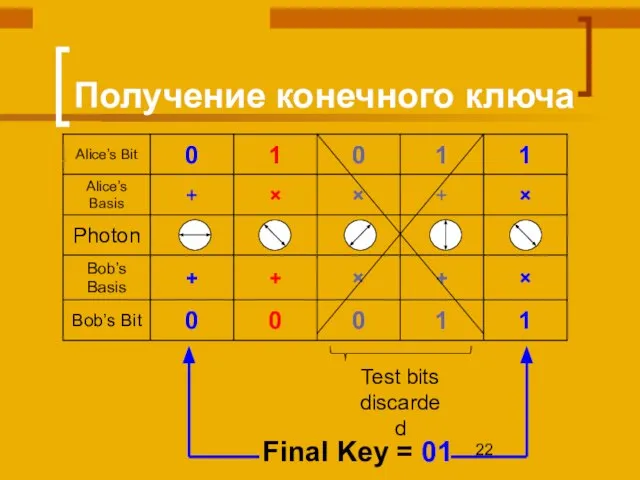

- 20. Сравнение Test bits Тестируемые биты позволяют Алисе и Бобу понять, безопасный канал или нет.

- 21. Проверка Если совпали тестовые биты, то никто не подслушивал. Тестовые биты удаляются из ключа, и получается

- 22. Получение конечного ключа Test bits discarded Final Key = 01

- 23. Проверка с подслушивающим Если канал подслушивали, то с вероятностью 25% в тестовых битах это будет обнаружено.

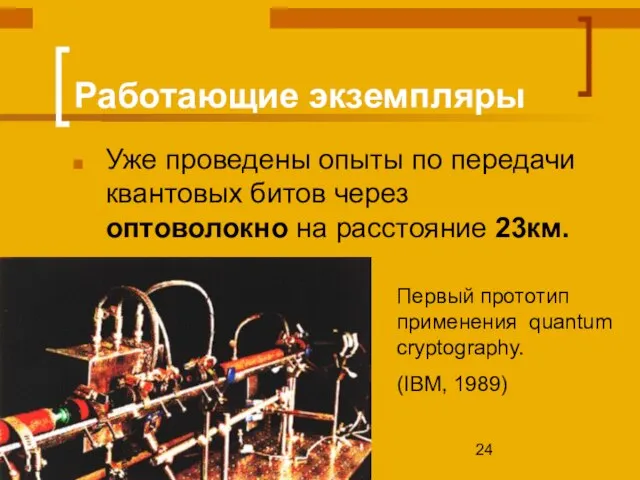

- 24. Работающие экземпляры Уже проведены опыты по передачи квантовых битов через оптоволокно на расстояние 23км. Первый прототип

- 25. Выводы Quantum cryptography – это основное выдающееся достижение в области безопасности. Когда QС получит широкое применение,

- 27. Скачать презентацию

Рейтинг популярности услуг аутсорсинга среди иностранных компаний, представленных в России Совместный проект аутсорсингового п

Рейтинг популярности услуг аутсорсинга среди иностранных компаний, представленных в России Совместный проект аутсорсингового п Разработка стратегии развертывания приложений

Разработка стратегии развертывания приложений Собственная и примесная проводимость полупроводников

Собственная и примесная проводимость полупроводников  Презентация на тему Развитие жизни в палеозойской эре Ранний палеозой (кембрий, ордовик, силур)

Презентация на тему Развитие жизни в палеозойской эре Ранний палеозой (кембрий, ордовик, силур)  Расчеты по уравнениям реакций, протекающих в растворах

Расчеты по уравнениям реакций, протекающих в растворах Презентация на тему Моя снежинка не растает

Презентация на тему Моя снежинка не растает Календарь-трансформер

Календарь-трансформер Становись партнером и зарабатывай с продажи билетов

Становись партнером и зарабатывай с продажи билетов Типовые приемы в консультировании

Типовые приемы в консультировании Презентация на тему Одежда Средних веков (5 класс)

Презентация на тему Одежда Средних веков (5 класс) Презентация на тему Военные года 1941-1945

Презентация на тему Военные года 1941-1945  Принципы осуществления радиосвязи

Принципы осуществления радиосвязи ООО Алми. Строительная компания

ООО Алми. Строительная компания Алиаскарова Ж.А. Человек науки

Алиаскарова Ж.А. Человек науки Стили речи. Введение в стилистику

Стили речи. Введение в стилистику Исследование и разработка направленного ответвителя с улучшенными характеристиками

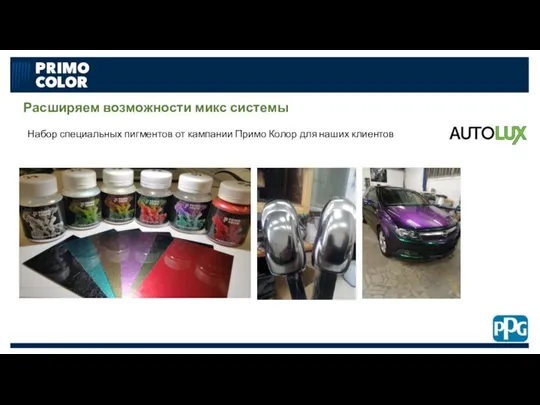

Исследование и разработка направленного ответвителя с улучшенными характеристиками Auto Lux. Расширяем возможности микс системы. Набор специальных пигментов от кампании Примо Колор

Auto Lux. Расширяем возможности микс системы. Набор специальных пигментов от кампании Примо Колор СБЕРБАНК ЛИЗИНГ НОВЫЕ ВОЗМОЖНОСТИСЕГОДНЯ

СБЕРБАНК ЛИЗИНГ НОВЫЕ ВОЗМОЖНОСТИСЕГОДНЯ Призер муниципального этапа всероссийской олимпиады школьников по физической культуре Бушковский Никита

Призер муниципального этапа всероссийской олимпиады школьников по физической культуре Бушковский Никита Уважаемые коллеги! От имени коллектива НП Национальная страховая гильдия » примите искренние поздравления с профессиональным

Уважаемые коллеги! От имени коллектива НП Национальная страховая гильдия » примите искренние поздравления с профессиональным  Конспект занятия по развитию речив подготовительной группе детского сада на тему: «Музей почтовых принадлежностей» (с использов

Конспект занятия по развитию речив подготовительной группе детского сада на тему: «Музей почтовых принадлежностей» (с использов Функции русского языка в современном мире

Функции русского языка в современном мире Семейный очаг

Семейный очаг Александр Александрович Блок

Александр Александрович Блок О внедрении системы электронного общения с родителями 10 а класса МОУ СОШ №17 классного руководителя Печкуровой Е.А

О внедрении системы электронного общения с родителями 10 а класса МОУ СОШ №17 классного руководителя Печкуровой Е.А Мотивация и стимулирование труда персонала в государственном учреждении КГБОУ Барнаульская общеобразовательная школа-интернат №3

Мотивация и стимулирование труда персонала в государственном учреждении КГБОУ Барнаульская общеобразовательная школа-интернат №3 Проектирование технологического процесса на изготовление детали чашка каретки левая с годовой программой выпуска 40000 штук

Проектирование технологического процесса на изготовление детали чашка каретки левая с годовой программой выпуска 40000 штук Портреты великих исполнителей

Портреты великих исполнителей