Содержание

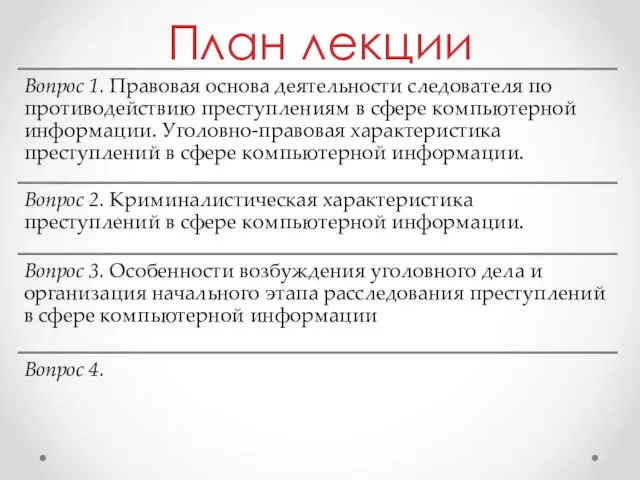

- 2. План лекции

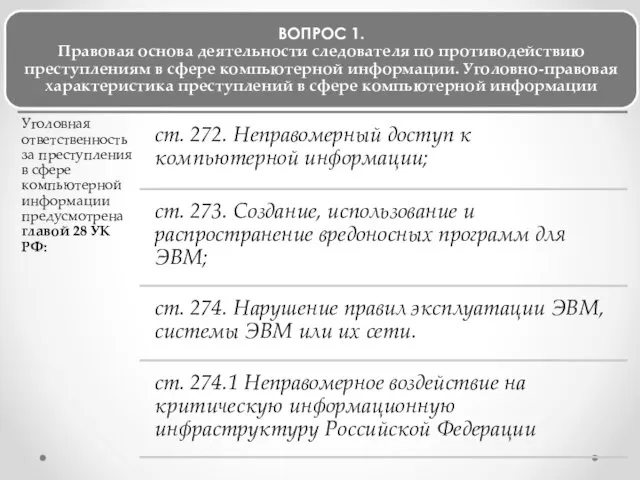

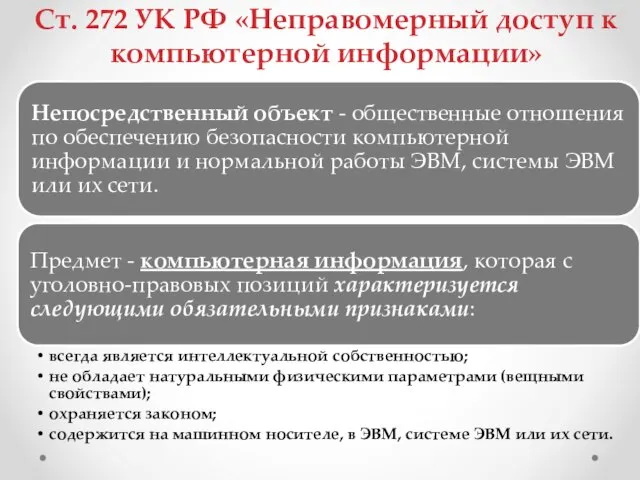

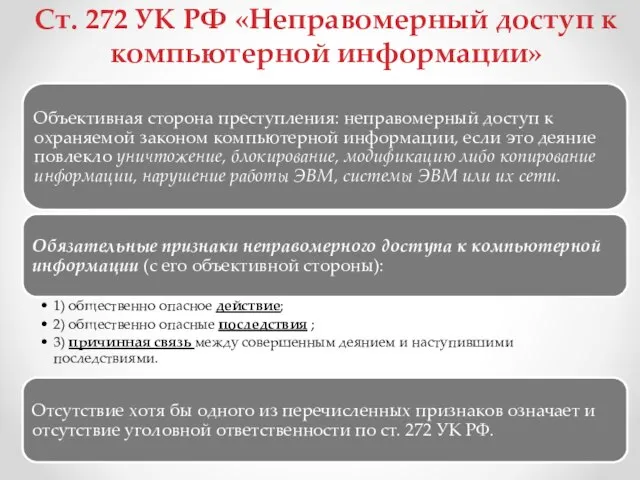

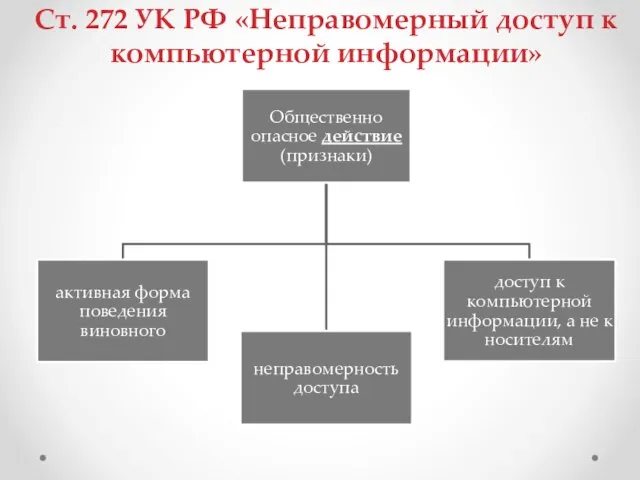

- 4. Ст. 272 УК РФ «Неправомерный доступ к компьютерной информации»

- 5. Ст. 272 УК РФ «Неправомерный доступ к компьютерной информации»

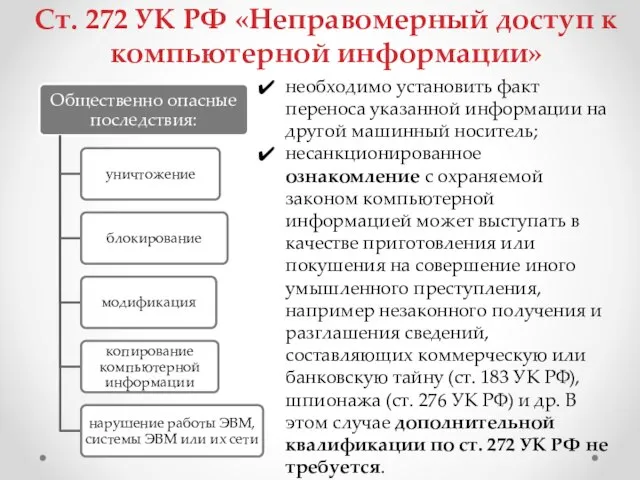

- 6. Ст. 272 УК РФ «Неправомерный доступ к компьютерной информации»

- 7. Ст. 272 УК РФ «Неправомерный доступ к компьютерной информации» необходимо установить факт переноса указанной информации на

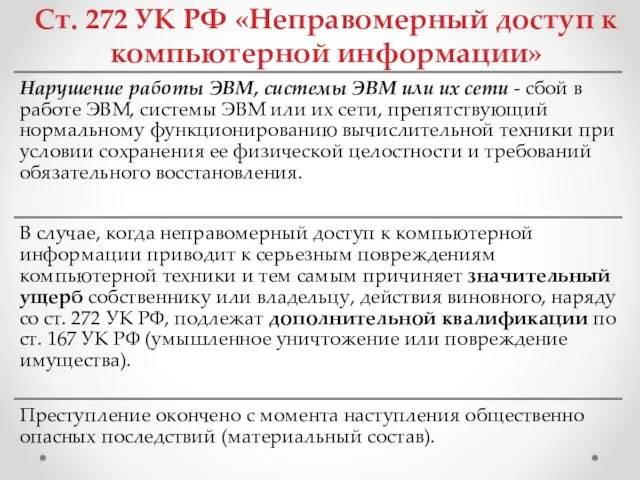

- 8. Ст. 272 УК РФ «Неправомерный доступ к компьютерной информации»

- 9. Ст. 272 УК РФ «Неправомерный доступ к компьютерной информации»

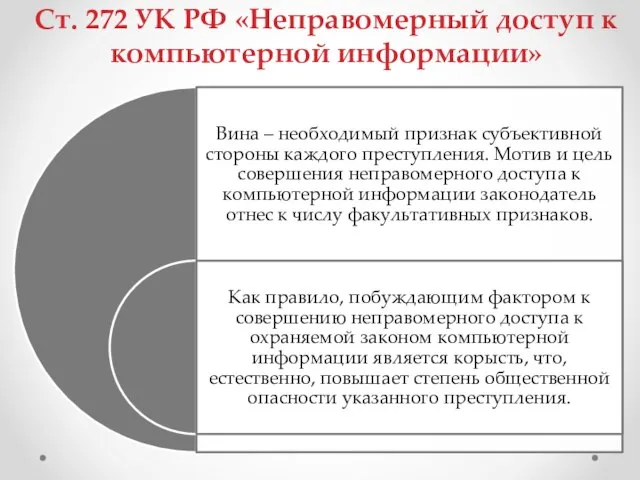

- 10. Ст. 272 УК РФ «Неправомерный доступ к компьютерной информации»

- 11. Составы, смежные со ст. 272 УК РФ

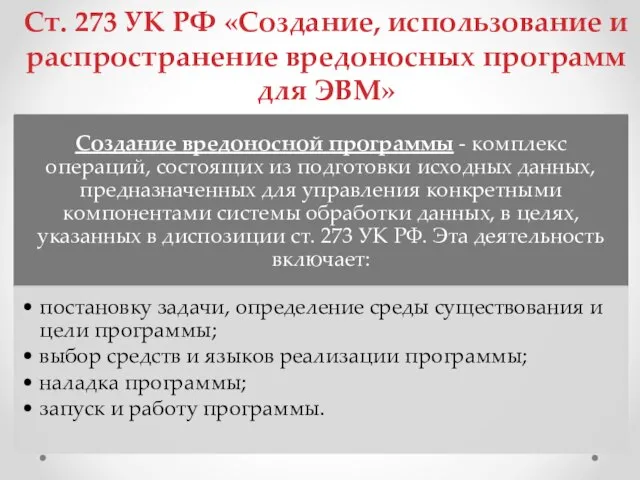

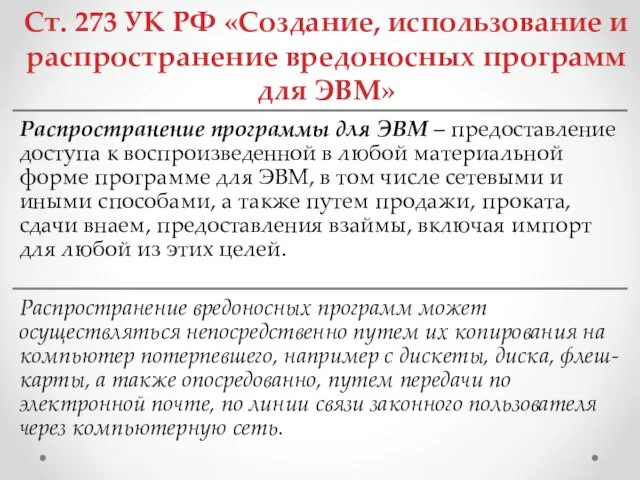

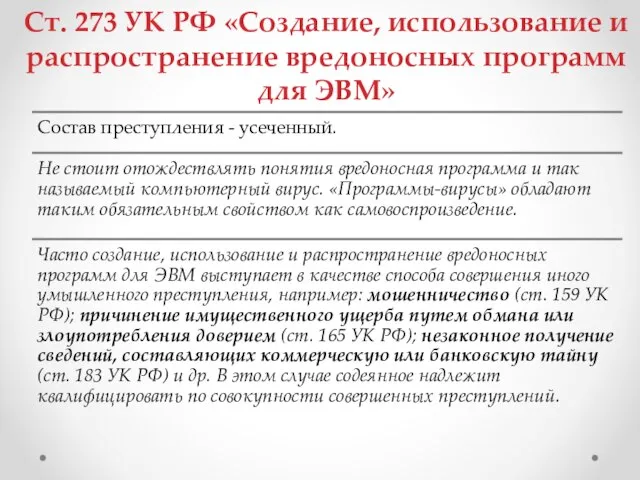

- 12. Ст. 273 УК РФ «Создание, использование и распространение вредоносных программ для ЭВМ»

- 13. Ст. 273 УК РФ «Создание, использование и распространение вредоносных программ для ЭВМ»

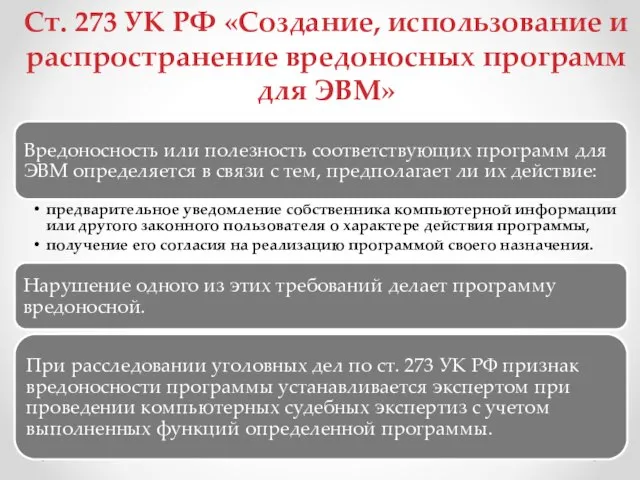

- 14. Ст. 273 УК РФ «Создание, использование и распространение вредоносных программ для ЭВМ»

- 15. Ст. 273 УК РФ «Создание, использование и распространение вредоносных программ для ЭВМ»

- 16. Ст. 273 УК РФ «Создание, использование и распространение вредоносных программ для ЭВМ»

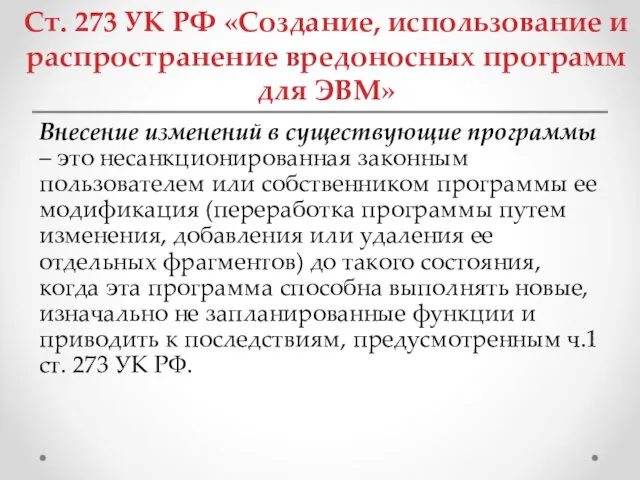

- 17. Ст. 273 УК РФ «Создание, использование и распространение вредоносных программ для ЭВМ»

- 18. Ст. 273 УК РФ «Создание, использование и распространение вредоносных программ для ЭВМ»

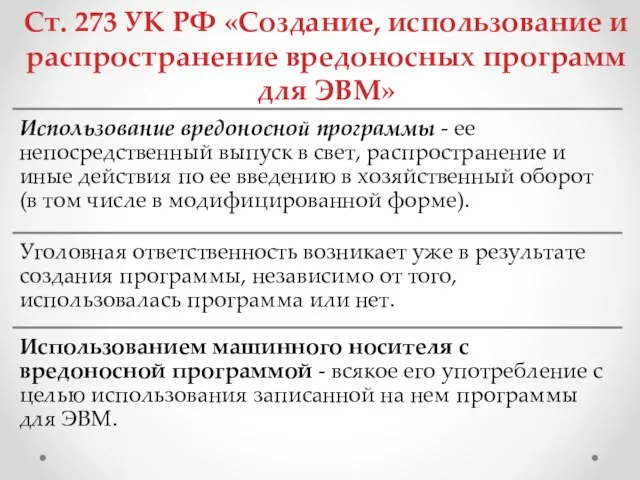

- 19. Ст. 273 УК РФ «Создание, использование и распространение вредоносных программ для ЭВМ»

- 20. Ст. 273 УК РФ «Создание, использование и распространение вредоносных программ для ЭВМ»

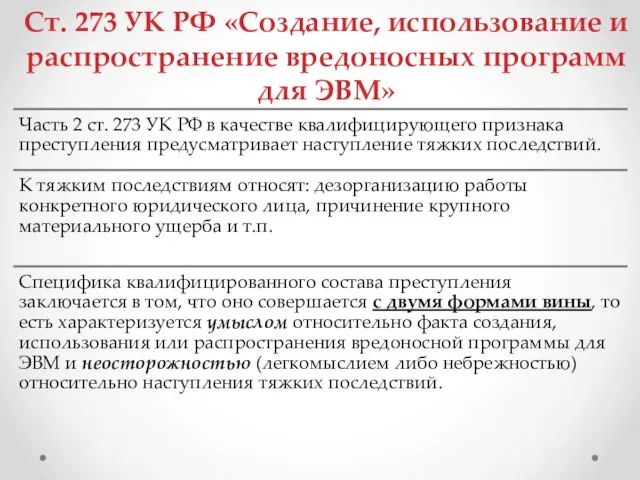

- 21. Ст. 273 УК РФ «Создание, использование и распространение вредоносных программ для ЭВМ»

- 22. Ст. 273 УК РФ «Создание, использование и распространение вредоносных программ для ЭВМ»

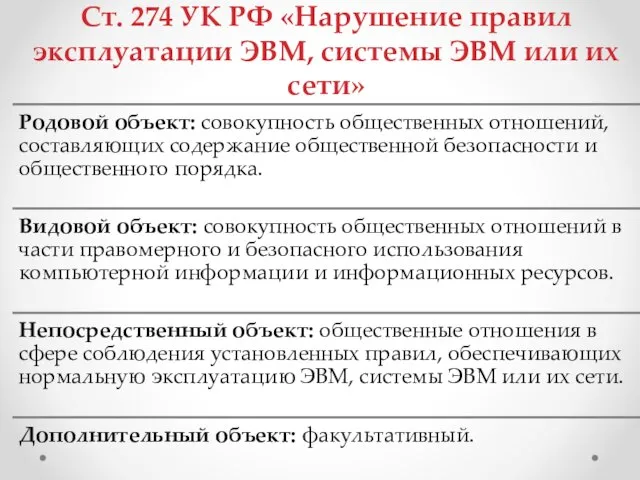

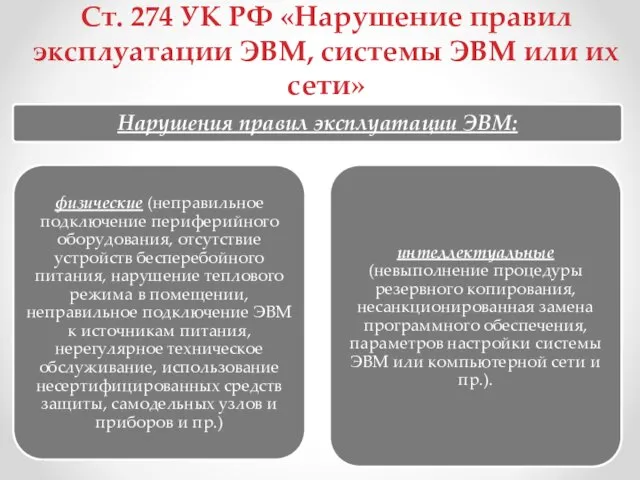

- 23. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

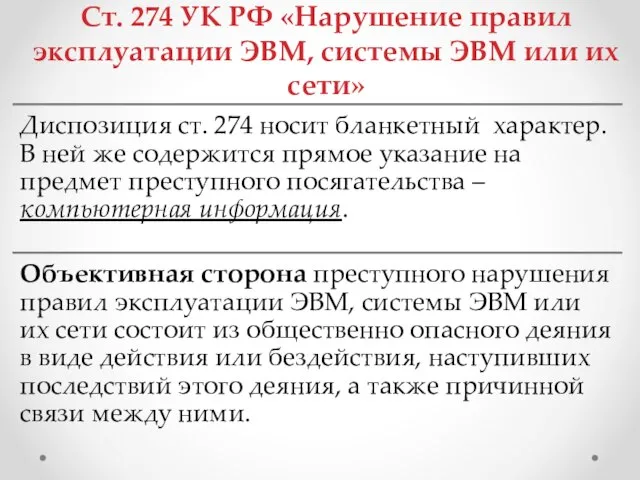

- 24. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

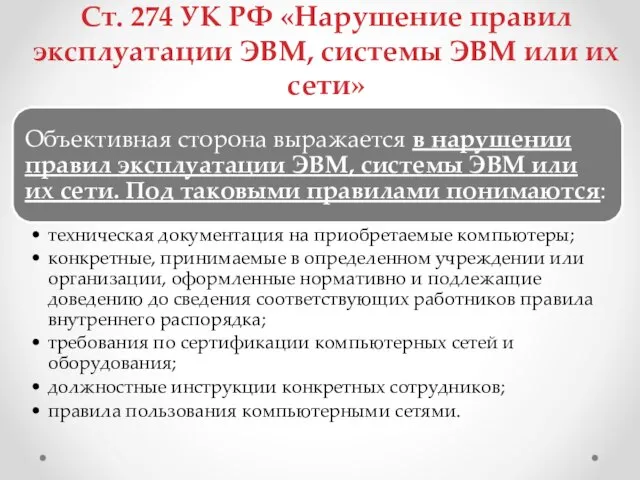

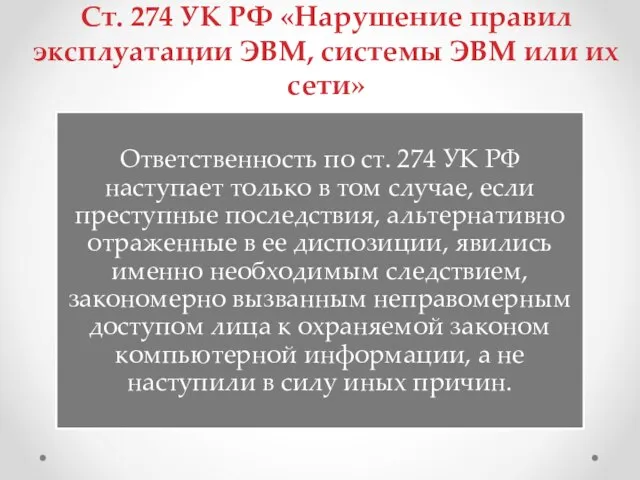

- 25. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

- 26. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

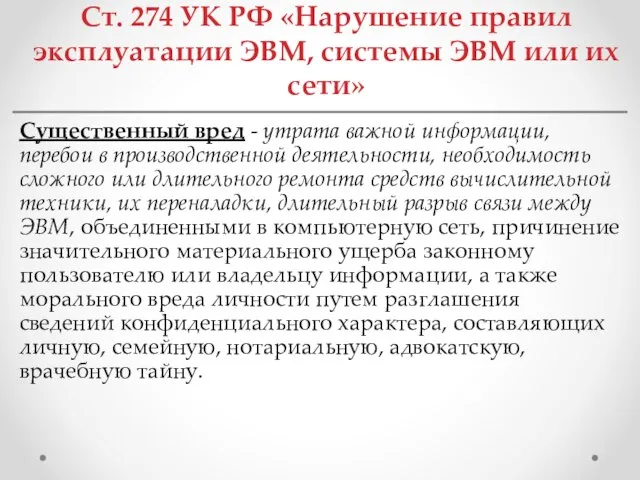

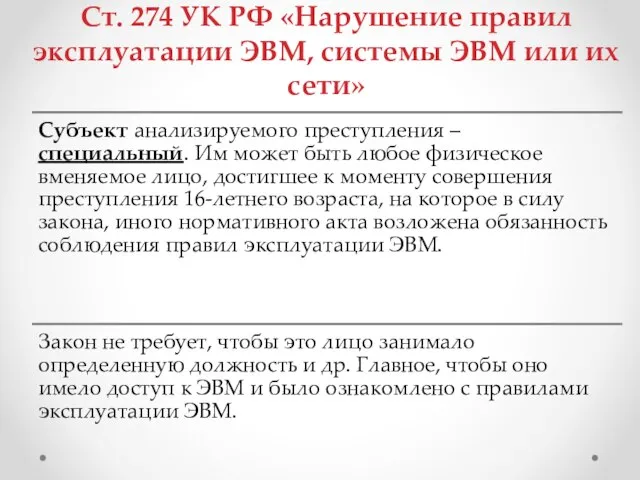

- 27. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

- 28. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

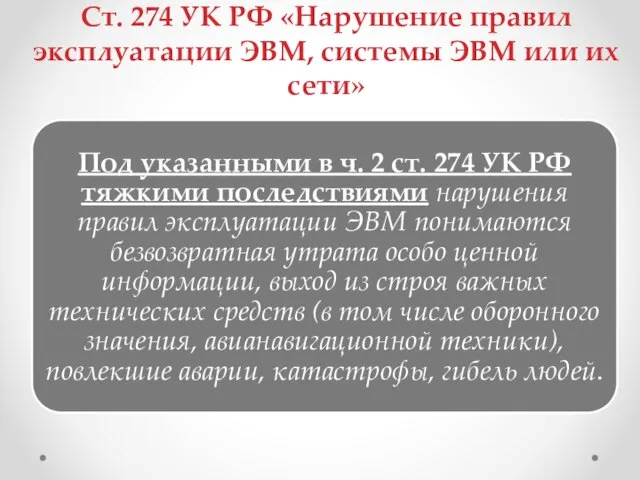

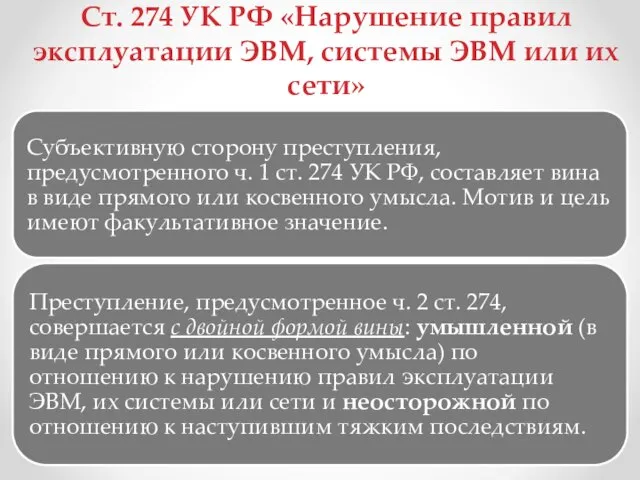

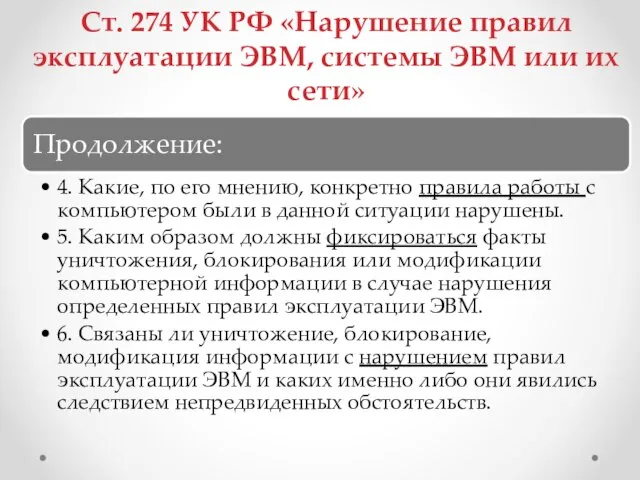

- 29. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

- 30. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

- 31. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

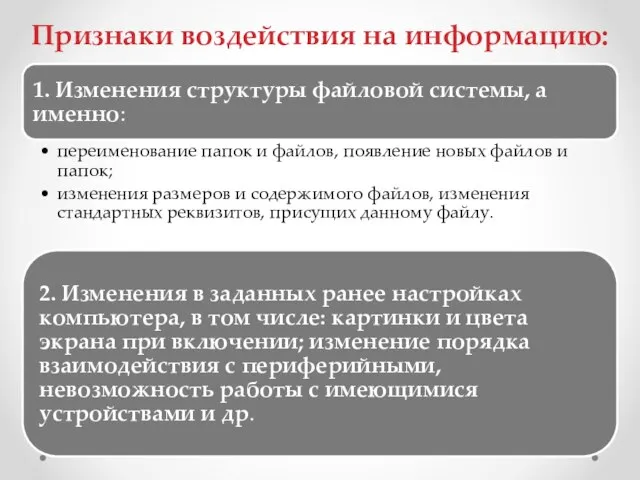

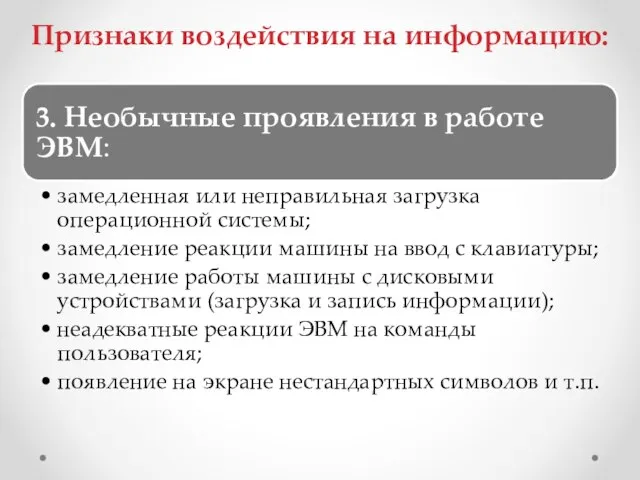

- 33. Признаки воздействия на информацию:

- 34. Признаки воздействия на информацию:

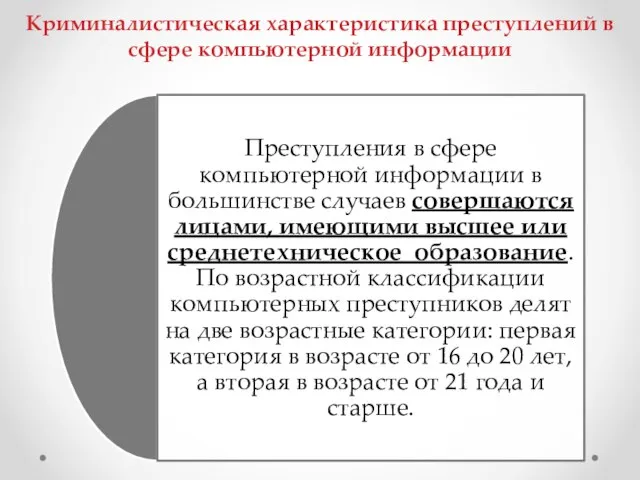

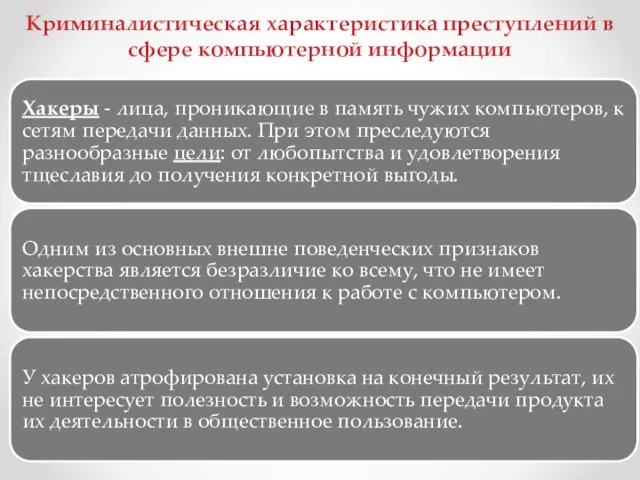

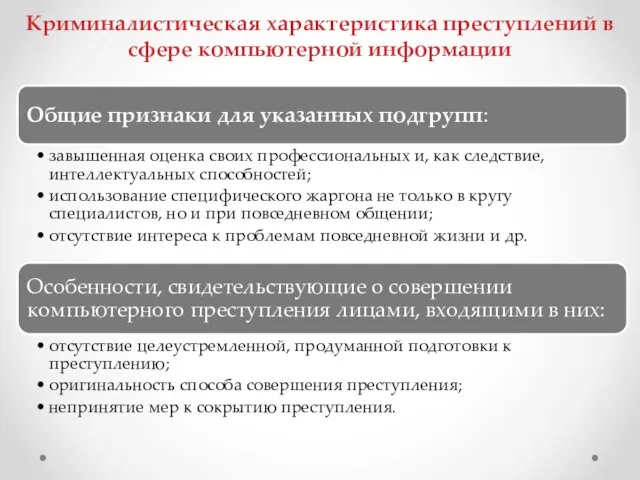

- 35. Криминалистическая характеристика преступлений в сфере компьютерной информации

- 36. Криминалистическая характеристика преступлений в сфере компьютерной информации

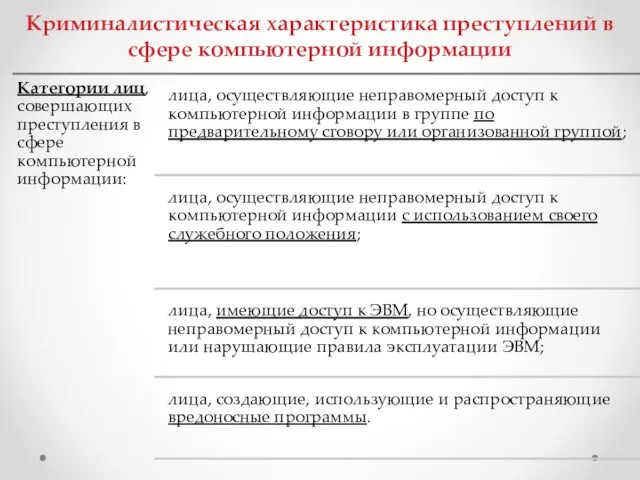

- 37. Криминалистическая характеристика преступлений в сфере компьютерной информации

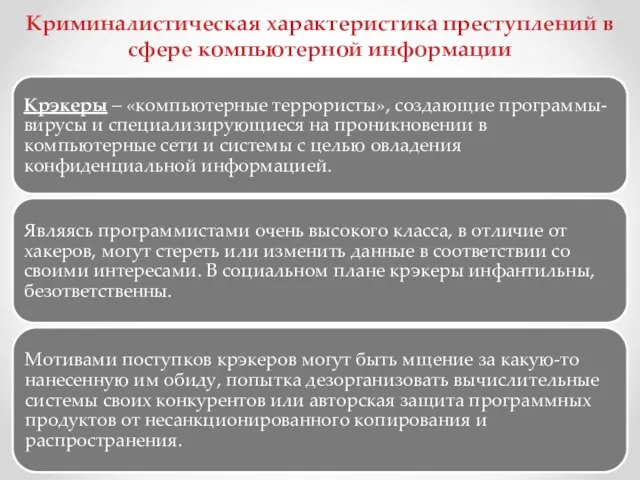

- 38. Криминалистическая характеристика преступлений в сфере компьютерной информации

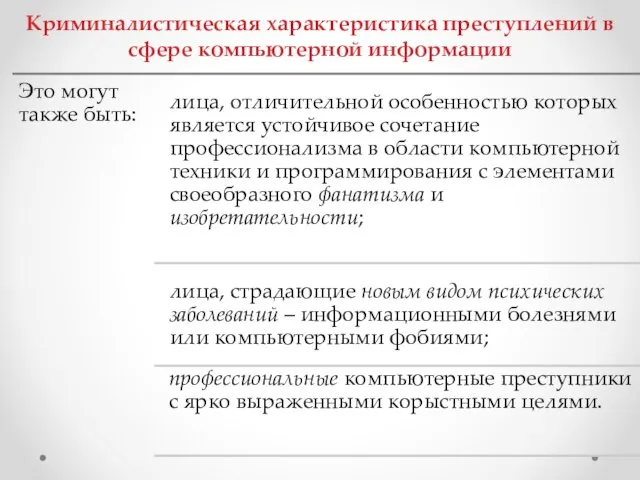

- 39. Криминалистическая характеристика преступлений в сфере компьютерной информации

- 40. Криминалистическая характеристика преступлений в сфере компьютерной информации

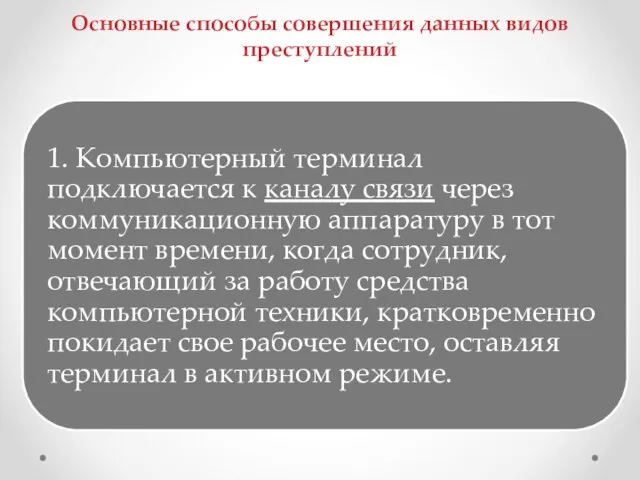

- 41. Основные способы совершения данных видов преступлений

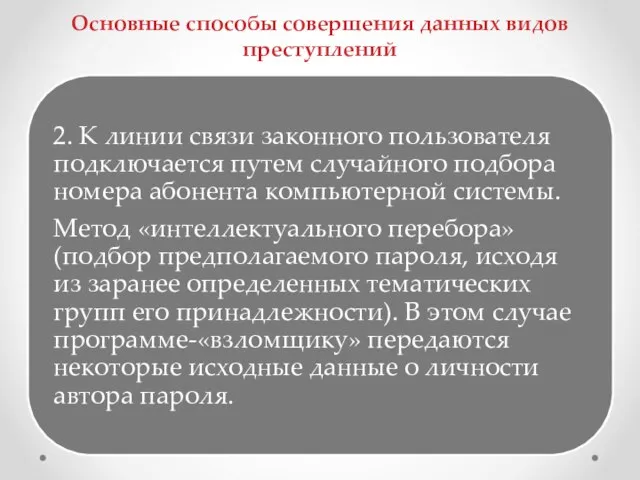

- 42. Основные способы совершения данных видов преступлений

- 43. Основные способы совершения данных видов преступлений

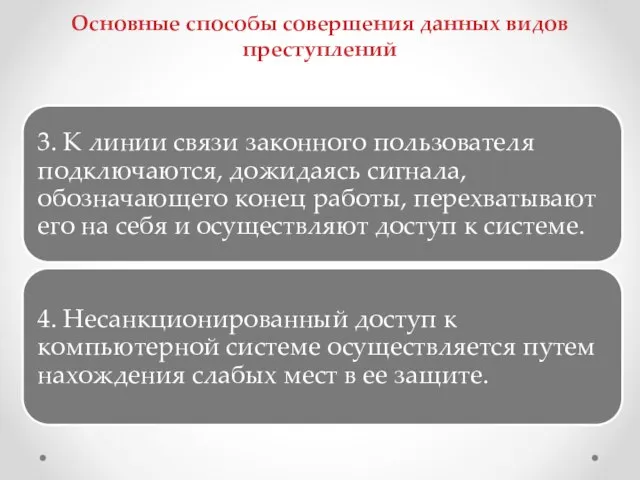

- 44. Основные способы совершения данных видов преступлений

- 45. Основные способы совершения данных видов преступлений

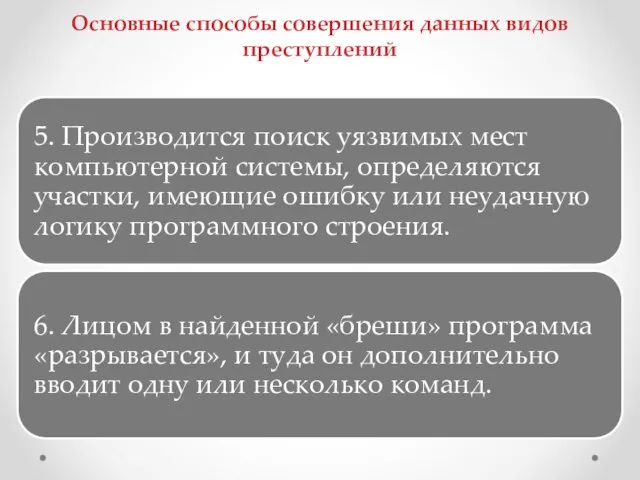

- 46. Основные способы совершения данных видов преступлений

- 47. Следовая картина

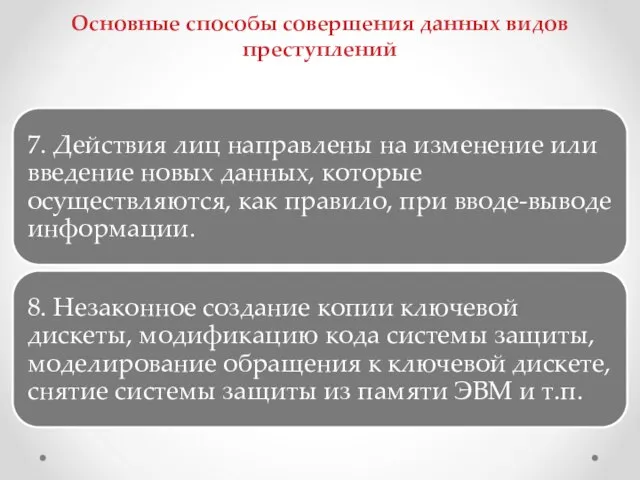

- 48. Криминалистическая характеристика преступлений в сфере компьютерной информации

- 49. Криминалистическая характеристика преступлений в сфере компьютерной информации

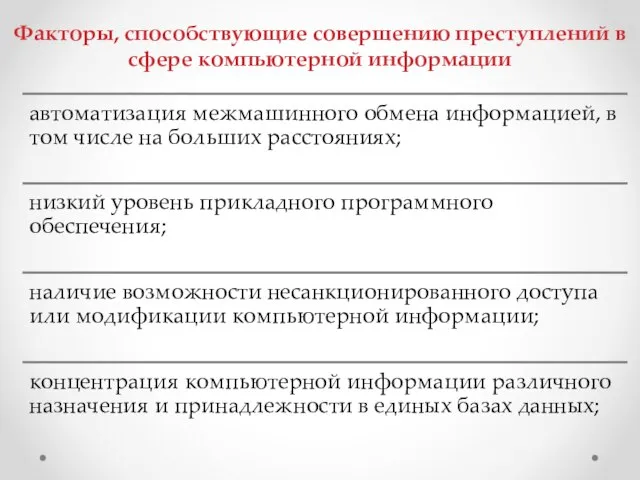

- 50. Факторы, способствующие совершению преступлений в сфере компьютерной информации

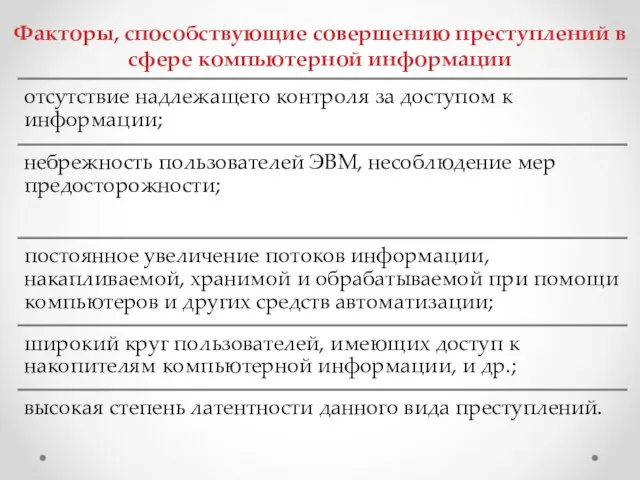

- 51. Факторы, способствующие совершению преступлений в сфере компьютерной информации

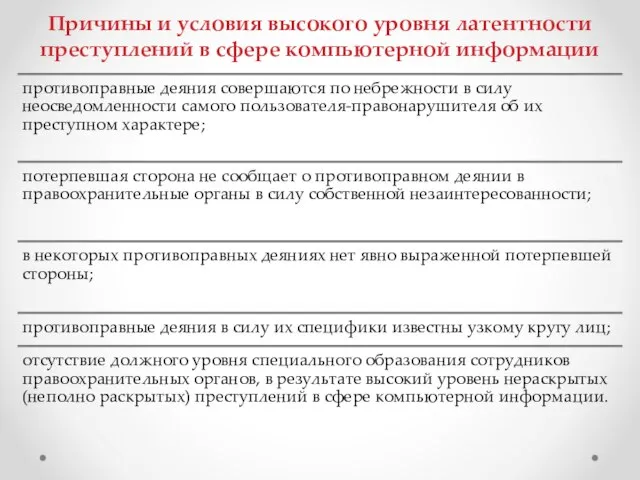

- 52. Причины и условия высокого уровня латентности преступлений в сфере компьютерной информации

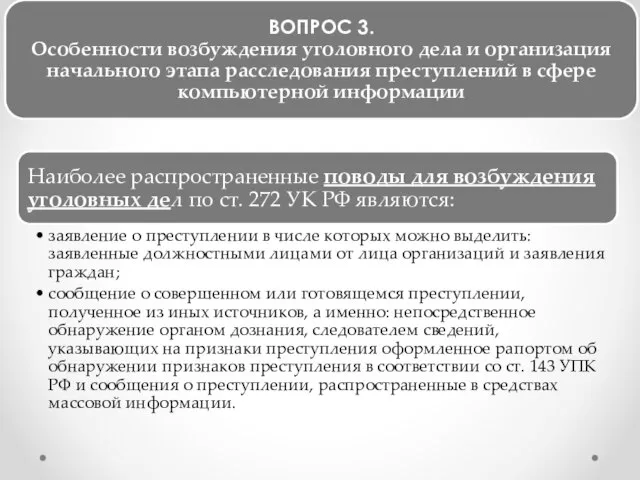

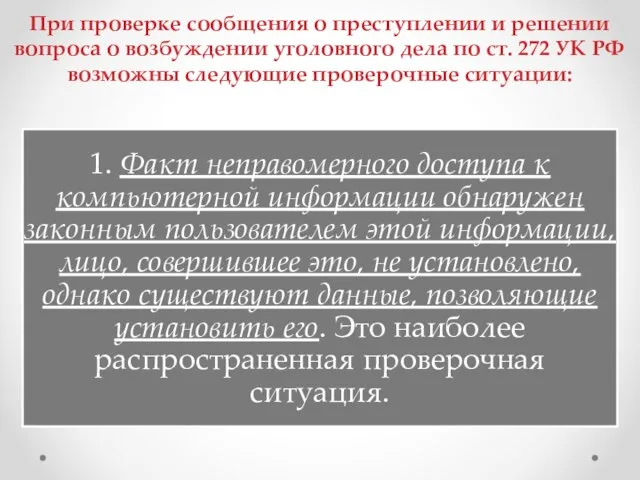

- 54. При проверке сообщения о преступлении и решении вопроса о возбуждении уголовного дела по ст. 272 УК

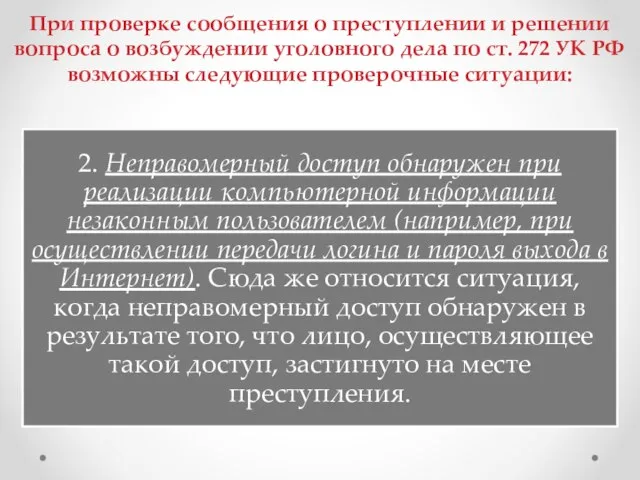

- 55. При проверке сообщения о преступлении и решении вопроса о возбуждении уголовного дела по ст. 272 УК

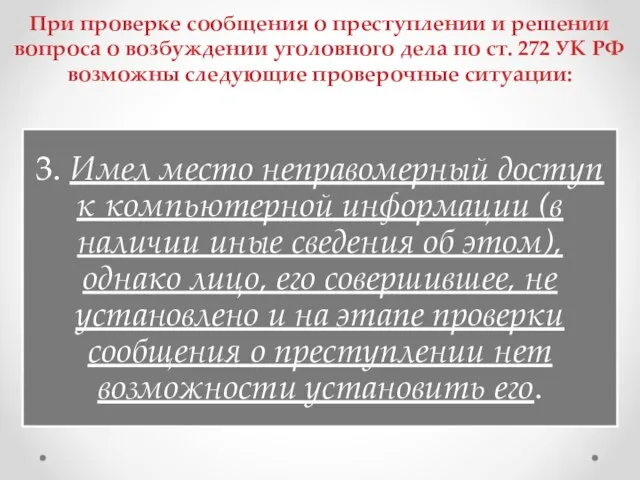

- 56. При проверке сообщения о преступлении и решении вопроса о возбуждении уголовного дела по ст. 272 УК

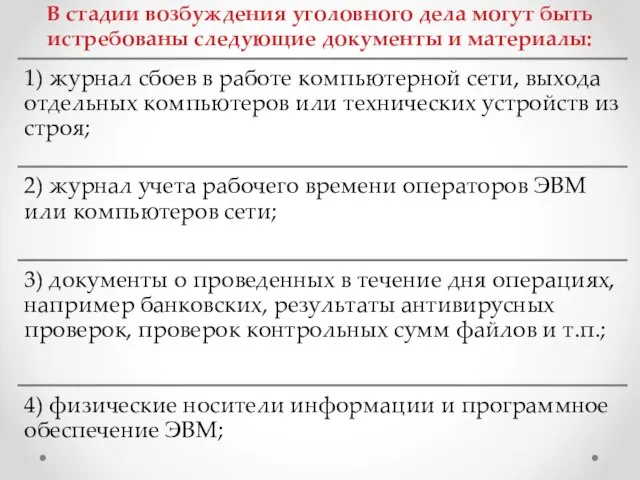

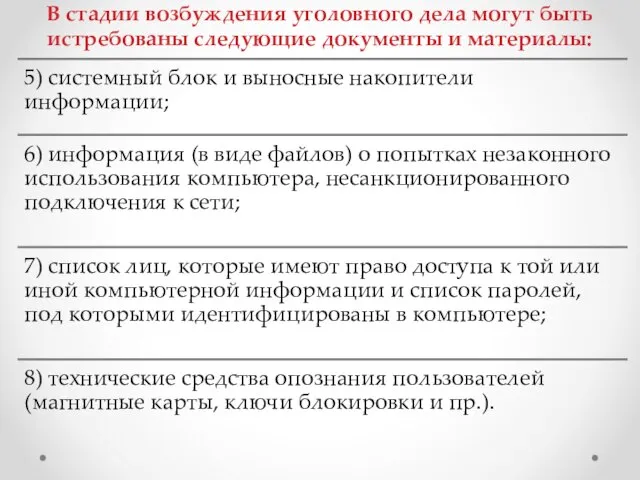

- 57. В стадии возбуждения уголовного дела могут быть истребованы следующие документы и материалы:

- 58. В стадии возбуждения уголовного дела могут быть истребованы следующие документы и материалы:

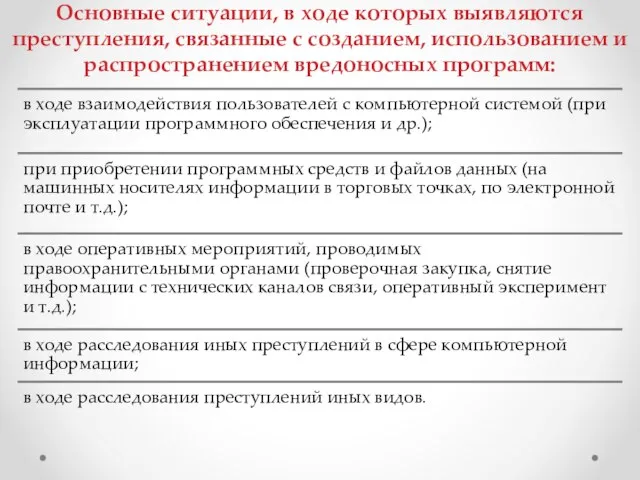

- 59. Основные ситуации, в ходе которых выявляются преступления, связанные с созданием, использованием и распространением вредоносных программ:

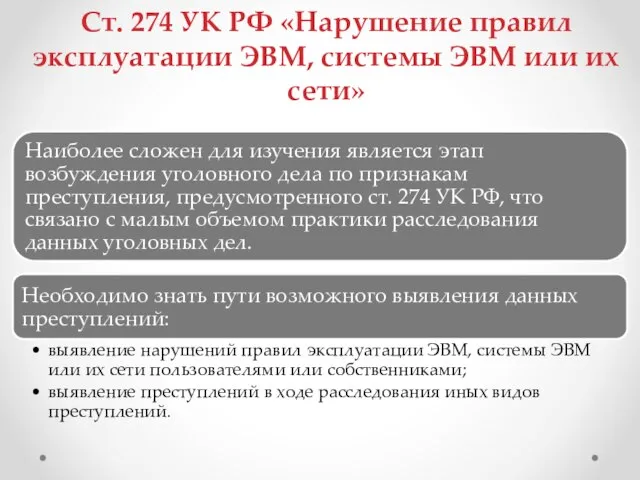

- 60. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

- 61. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

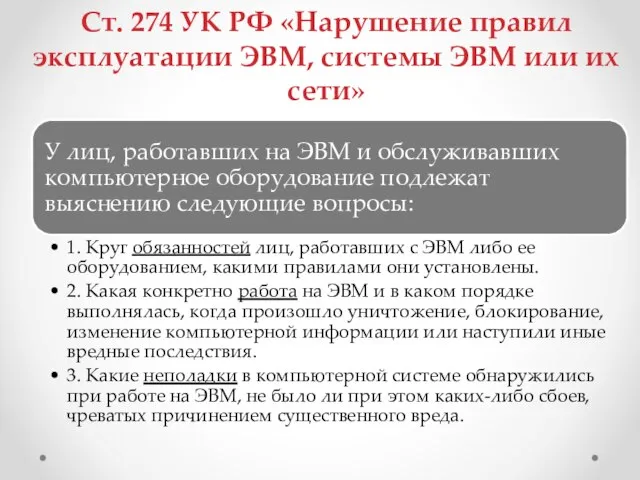

- 62. Ст. 274 УК РФ «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

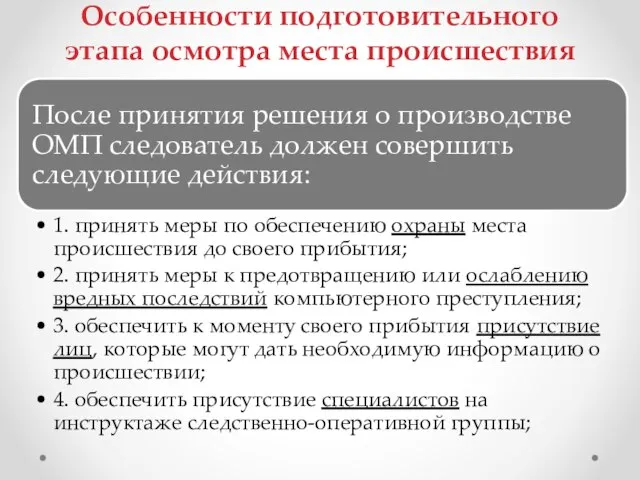

- 63. Особенности подготовительного этапа осмотра места происшествия

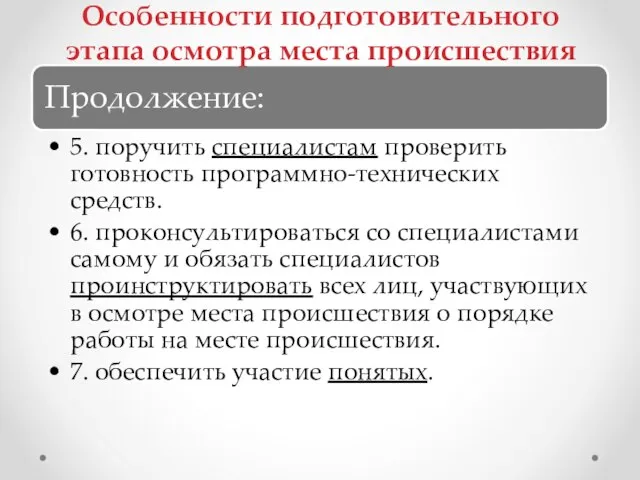

- 64. Особенности подготовительного этапа осмотра места происшествия

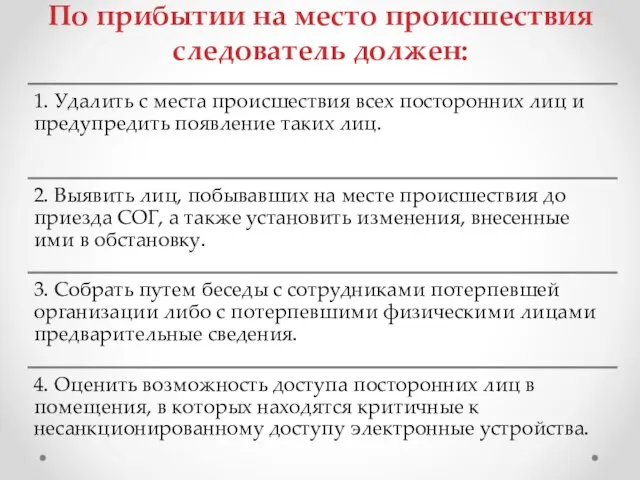

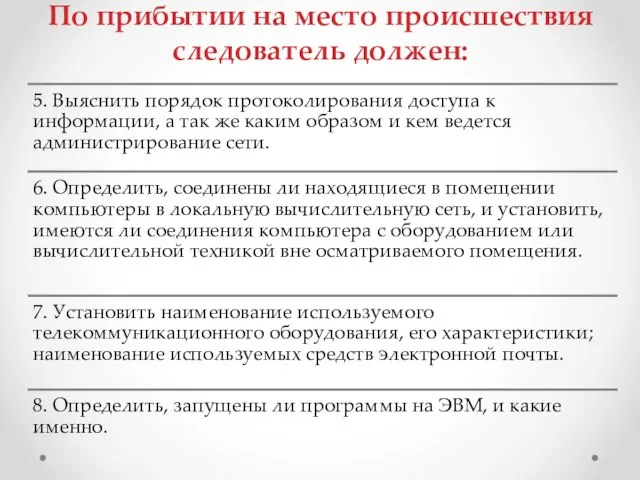

- 65. По прибытии на место происшествия следователь должен:

- 66. По прибытии на место происшествия следователь должен:

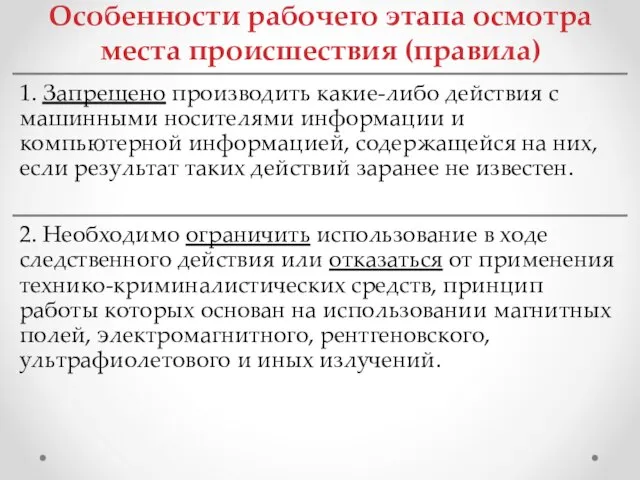

- 67. Особенности рабочего этапа осмотра места происшествия (правила)

- 68. Особенности рабочего этапа осмотра места происшествия (правила)

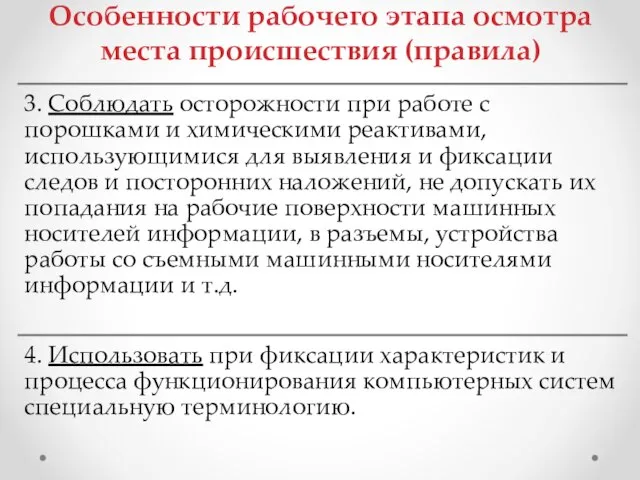

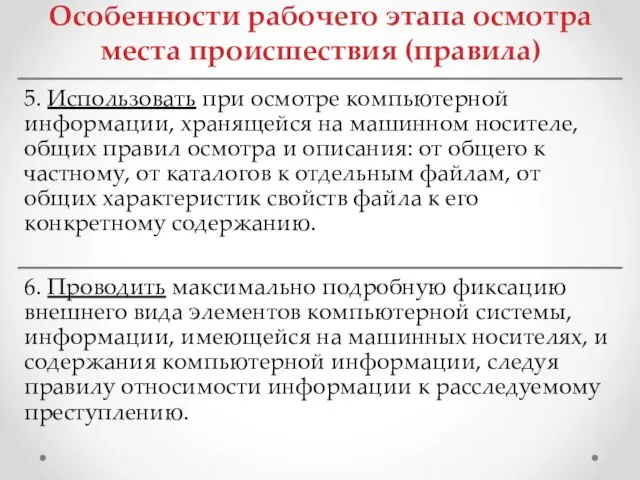

- 69. Особенности рабочего этапа осмотра места происшествия (правила)

- 70. Особенности рабочего этапа осмотра места происшествия (правила)

- 71. При осмотре места происшествия следует применять концентрический способ (от периферии к центру, где находится самый важный

- 72. Особенности рабочего этапа осмотра места происшествия

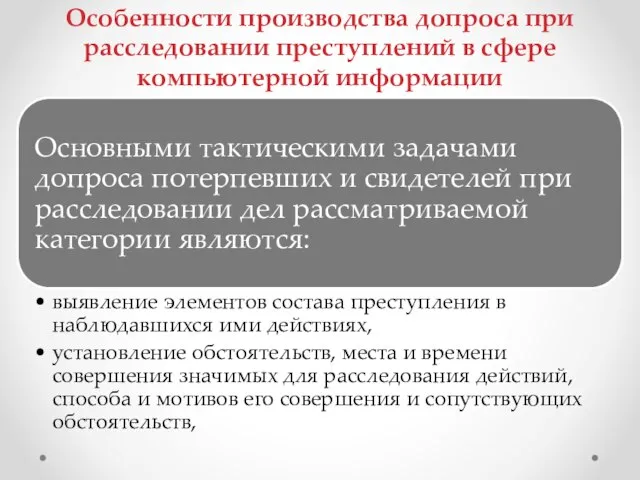

- 73. Особенности производства допроса при расследовании преступлений в сфере компьютерной информации свидетелями чаще всего выступают лица с

- 74. Особенности производства допроса при расследовании преступлений в сфере компьютерной информации

- 75. Особенности производства допроса при расследовании преступлений в сфере компьютерной информации

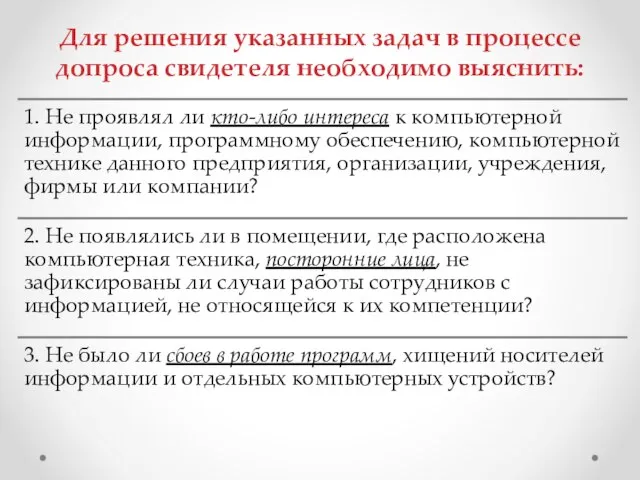

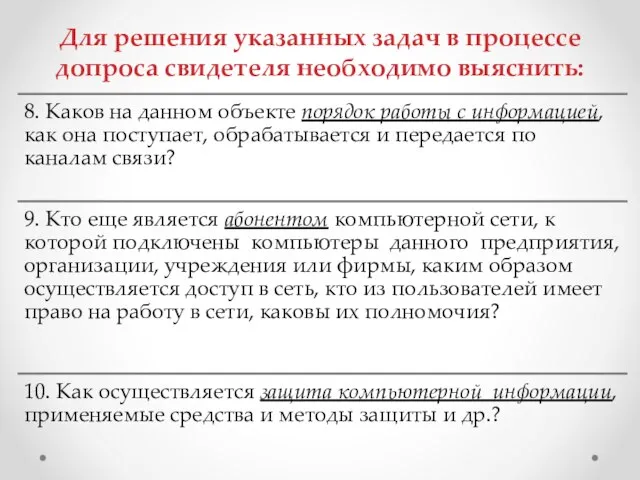

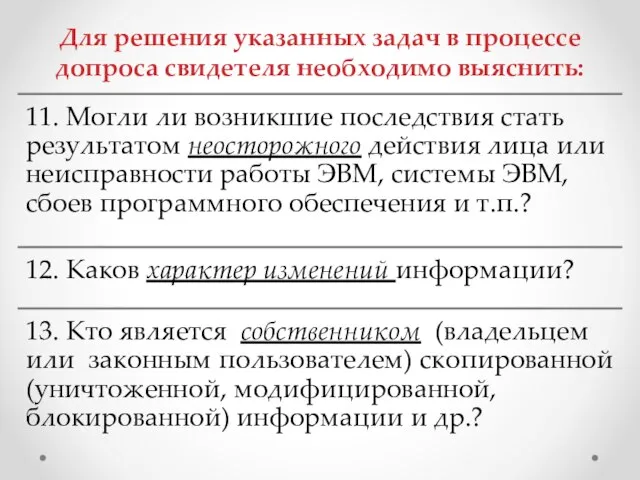

- 76. Для решения указанных задач в процессе допроса свидетеля необходимо выяснить:

- 77. Для решения указанных задач в процессе допроса свидетеля необходимо выяснить:

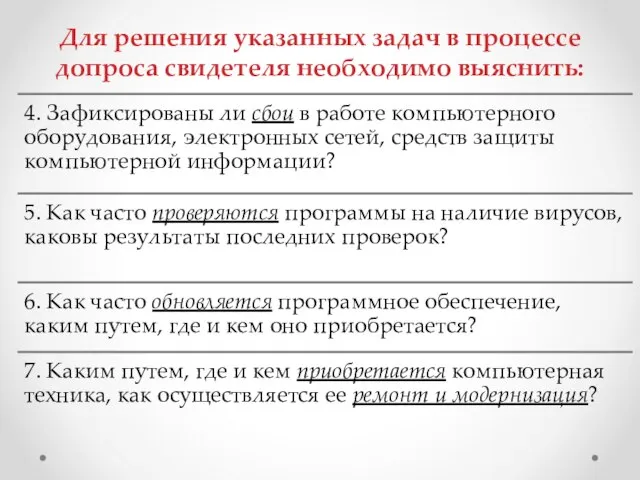

- 78. Для решения указанных задач в процессе допроса свидетеля необходимо выяснить:

- 79. Для решения указанных задач в процессе допроса свидетеля необходимо выяснить:

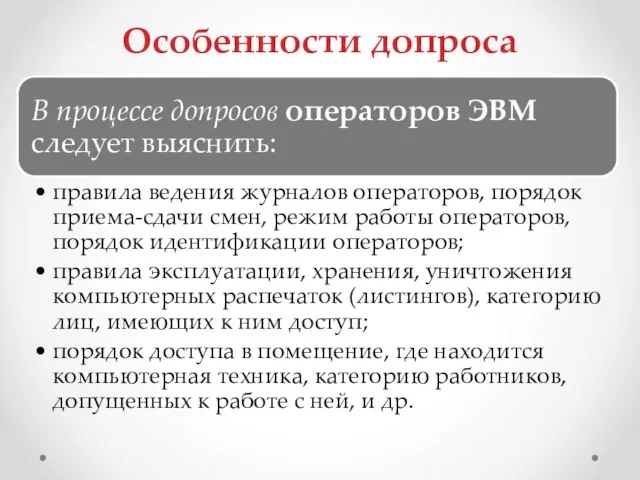

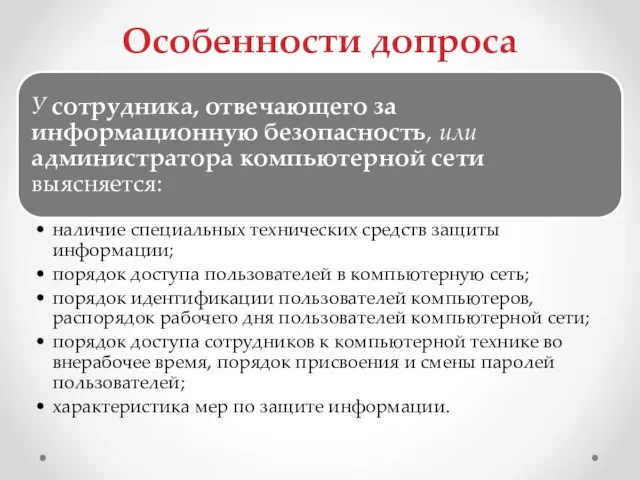

- 80. Особенности допроса

- 81. Особенности допроса

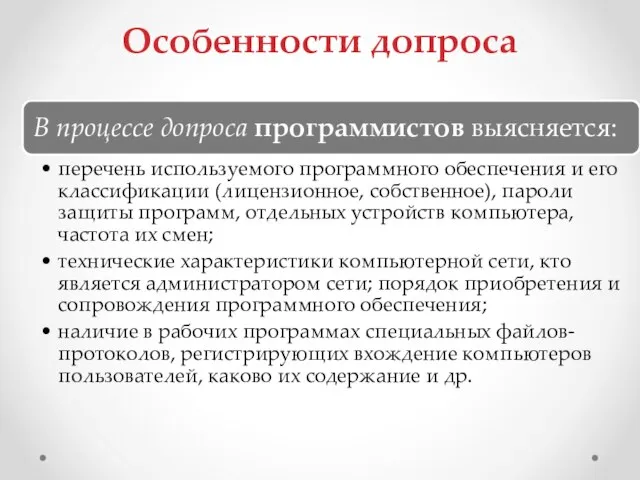

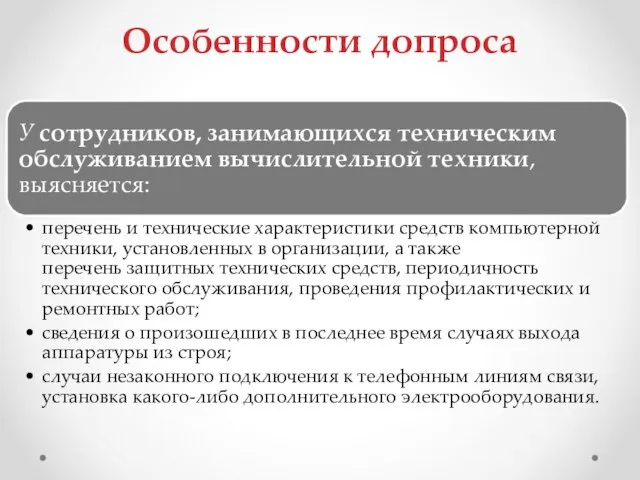

- 82. Особенности допроса

- 83. Особенности допроса

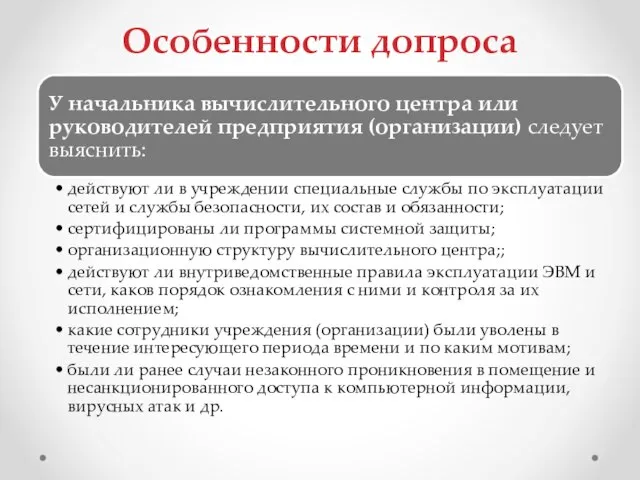

- 84. Особенности допроса

- 85. Особенности допроса

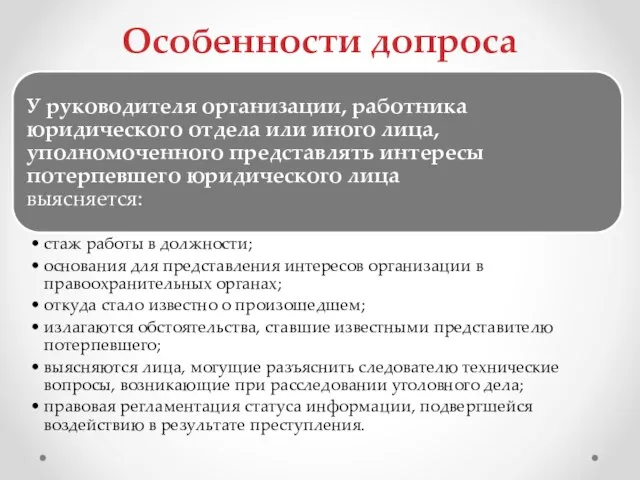

- 87. Скачать презентацию

Наш особенный ветер – норд-ост

Наш особенный ветер – норд-ост Акулы (4 класс)

Акулы (4 класс) Как изготовить удобный надежный держатель для электродуговой ручной сварки

Как изготовить удобный надежный держатель для электродуговой ручной сварки Знаем. Умеем. Бережем. Реставрируем

Знаем. Умеем. Бережем. Реставрируем интеграция основного

интеграция основного Эволюция ЭВМ

Эволюция ЭВМ Компьютерная презентация по геометрии

Компьютерная презентация по геометрии Аутстаффинг персонала

Аутстаффинг персонала Что такое личность .Индивид, индивидуальность. (1)

Что такое личность .Индивид, индивидуальность. (1) Харченко Игорь Павлович, зав. кафедрой «Метрологии, стандартизации и сертификации» Санкт-Петербургского государственного универ

Харченко Игорь Павлович, зав. кафедрой «Метрологии, стандартизации и сертификации» Санкт-Петербургского государственного универ Знакомство с компьютером

Знакомство с компьютером Художник в кукольном театре. Театральные куклы

Художник в кукольном театре. Театральные куклы Элементы статистики, комбинаторики и теории вероятностей в изучении информатики

Элементы статистики, комбинаторики и теории вероятностей в изучении информатики Смешанные широколиственные леса

Смешанные широколиственные леса 欢迎 光临!

欢迎 光临! Презентация на тему НЛО в Амурской области

Презентация на тему НЛО в Амурской области История развития вычислительной техники

История развития вычислительной техники Пищевая безопасность предприятий индустрии гостеприимства

Пищевая безопасность предприятий индустрии гостеприимства моей внучке

моей внучке Импрессионизм Франция, последняя треть XIX — начало XX века

Импрессионизм Франция, последняя треть XIX — начало XX века Le club des francophones Тhème: le temps (время)

Le club des francophones Тhème: le temps (время) Использование текстов в преподавании экологической этики

Использование текстов в преподавании экологической этики The Birth of the Seventh Art

The Birth of the Seventh Art Вейделевская средняя школа

Вейделевская средняя школа Народные приметы о погоде

Народные приметы о погоде Баскетбол. Жесты судей

Баскетбол. Жесты судей Фотография в журналистике (задания)

Фотография в журналистике (задания) НАШЕСТВИЕ маМАЯ Товар для рекламных, промо, выставок и конференций. Возможна персонализация (нанесение информации, фирменной сим

НАШЕСТВИЕ маМАЯ Товар для рекламных, промо, выставок и конференций. Возможна персонализация (нанесение информации, фирменной сим