Содержание

- 2. Тема 3. Заняття 1.Основи забезпечення інформаційної та кібербезпеки Основні засади забезпечення інформаційної та кібербезпеки Способи оцінки

- 3. 1. Закон України «Про Національну програму інформатизації» від 4 лютого 1998 року (N 74/98-ВР). 2. .

- 4. Інформатизація штабів. Навчальний посібник. – К. Вид. НУОУ, 2012. Основи інформаційно-аналітичного забезпечення органів військового управління. Навчальний

- 5. 2 ЗАГРОЗИ ІНФОРМАЦІЙНОМУ ТА КІБЕРСЕРЕДОВИЩУ ІТС 5 Аналізуючи умови функціонування військових органів управління, можна дійти висновку

- 6. . Взаємозв’язок інформаційного та кіберпросторів 6

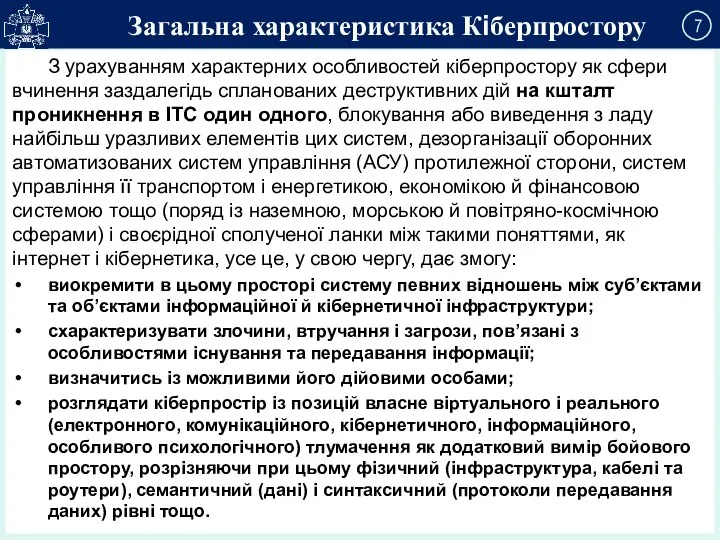

- 7. З урахуванням характерних особливостей кіберпростору як сфери вчинення заздалегідь спланованих деструктивних дій на кшталт проникнення в

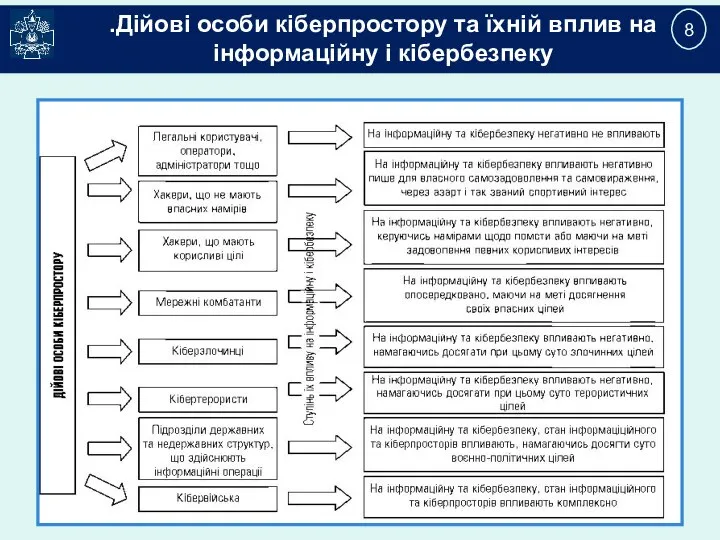

- 8. .Дійові особи кіберпростору та їхній вплив на інформаційну і кібербезпеку 8

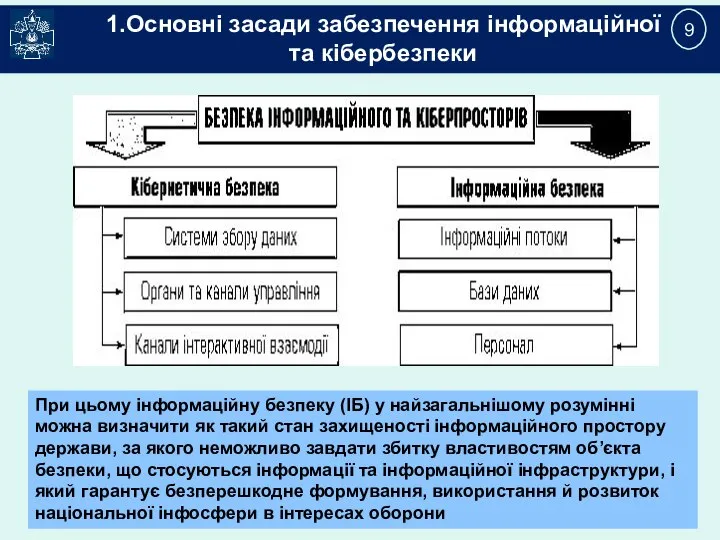

- 9. 1.Основні засади забезпечення інформаційної та кібербезпеки 9 При цьому інформаційну безпеку (ІБ) у найзагальнішому розумінні можна

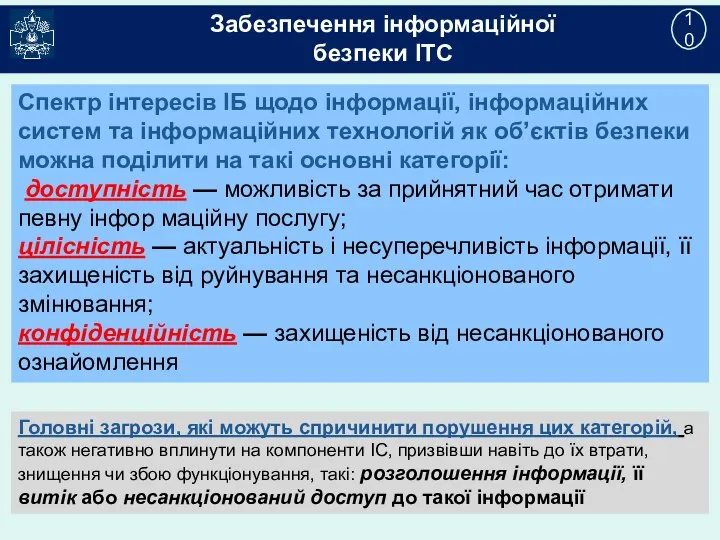

- 10. Забезпечення інформаційної безпеки ІТС 10 Спектр інтересів ІБ щодо інформації, інформаційних систем та інформаційних технологій як

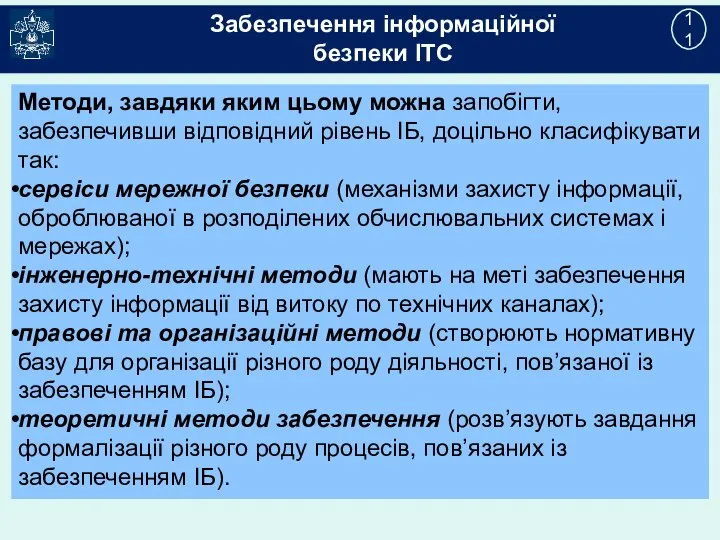

- 11. Забезпечення інформаційної безпеки ІТС 11 Методи, завдяки яким цьому можна запобігти, забезпечивши відповідний рівень ІБ, доцільно

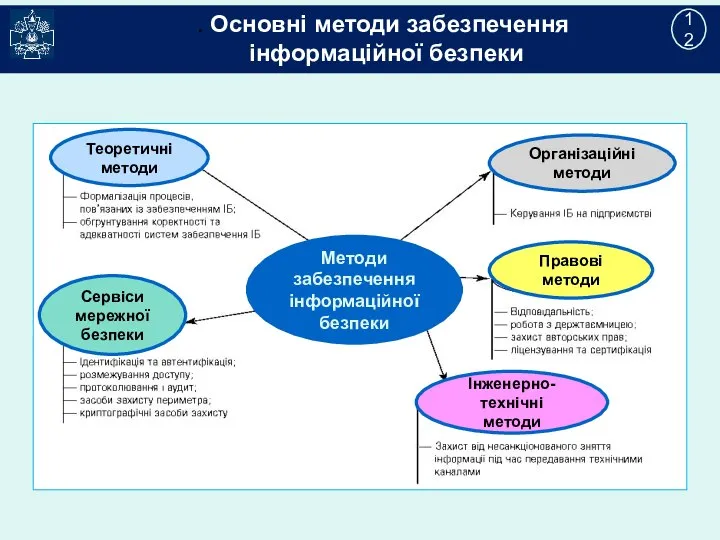

- 12. . Основні методи забезпечення інформаційної безпеки 12 Методи забезпечення інформаційноїбезпеки Теоретичні методи Організаційні методи Правові методи

- 13. Складові кібернетичної безпеки ІТС 13

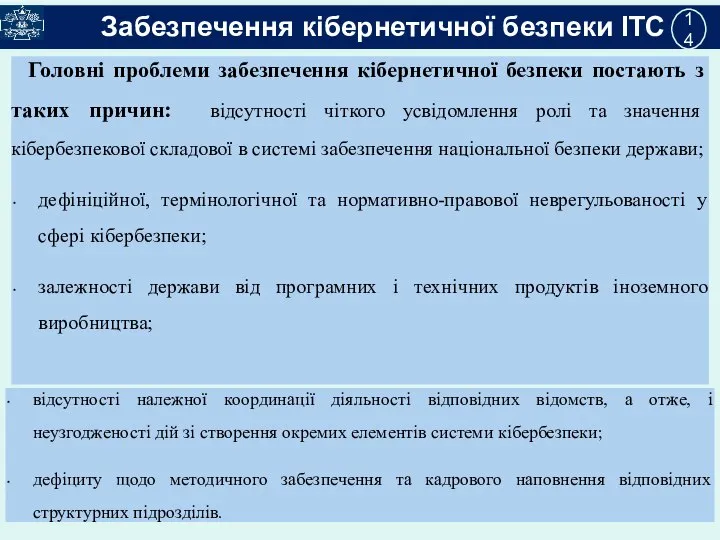

- 14. Забезпечення кібернетичної безпеки ІТС 14 Комплексну сутність кібербезпеки за таких умов унаочнює схема, подана

- 15. Сутність кібернетичної безпеки ІТС 15 АСПЕКТИ Соціальний Технічний Інформаційний Комунікаційний СФЕРИ Внутріщньополітична Зовнішньополітична Воєнна Економічна Соціальна

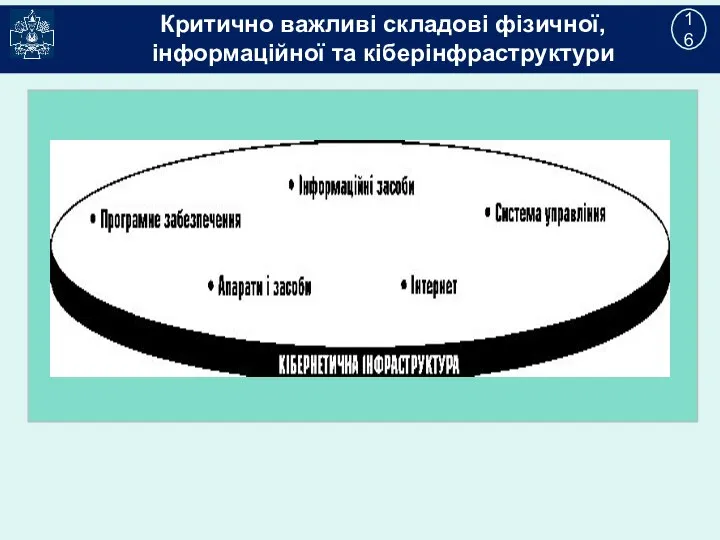

- 16. Критично важливі складові фізичної, інформаційної та кіберінфраструктури 16

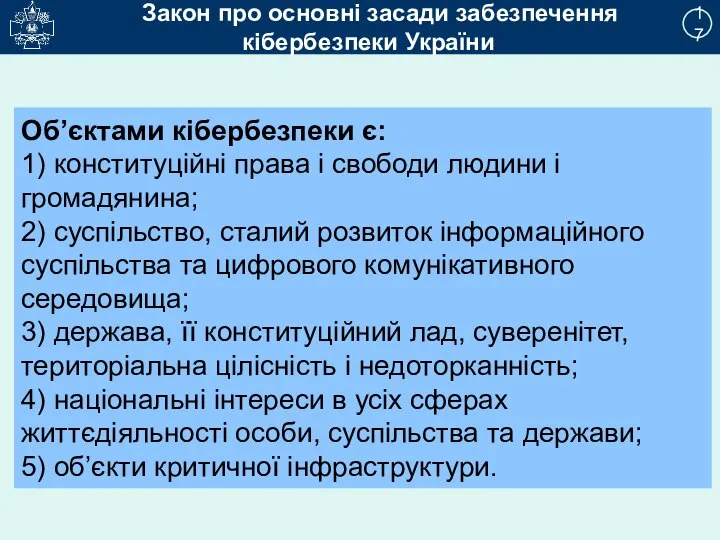

- 17. 2 17 Об’єктами кібербезпеки є: 1) конституційні права і свободи людини і громадянина; 2) суспільство, сталий

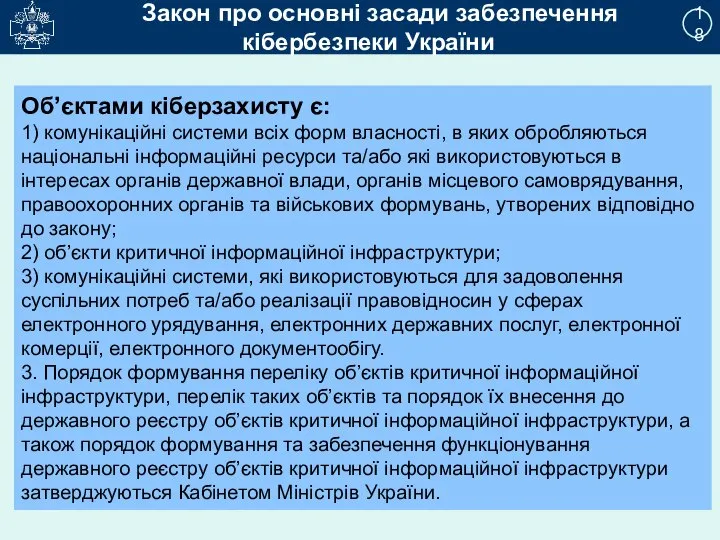

- 18. 2 18 Об’єктами кіберзахисту є: 1) комунікаційні системи всіх форм власності, в яких обробляються національні інформаційні

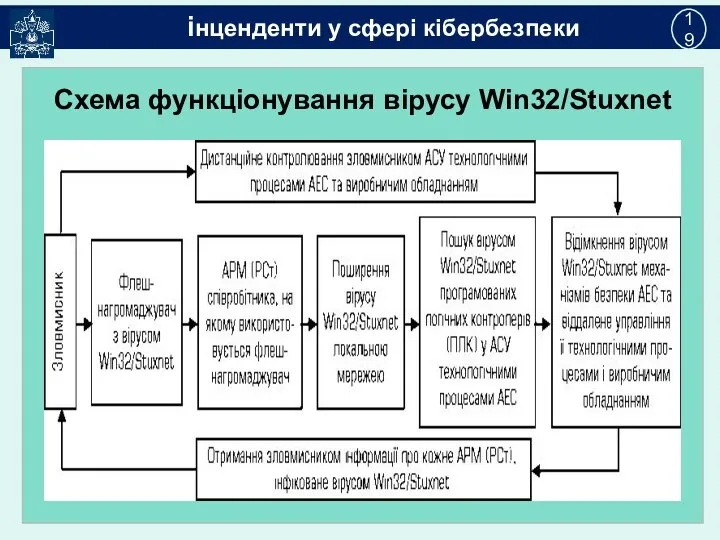

- 19. інценденти у сфері кібербезпеки 19 Схема функціонування вірусу Win32/Stuxnet

- 20. 11 ЗАГРОЗИ ІНФОРМАЦІЙНОМУ СЕРЕДОВИЩУ 20 Відкриті Випадкові Навмисні

- 21. 2 21 Процес оцінки ризику оцінює ймовірність і потенційний збиток від виявлених загроз, заходи індивідуального рівня

- 22. 2 22 Оцінка ризику – це процес, який використовується для присвоєння значень наслідків, ймовірності виникнення та

- 23. 2 23 Загалом відомі три способи, за допомогою яких можна проводити оцінку інформаційних ризиків: 1) методи;

- 24. 2 24 . Способи оцінки інформаційних рзиків. Сучасні підходи до оцінки ризиків інформаційних технологій. Всі методи

- 25. 2 25 . Способи оцінки інформаційних рзиків. Сучасні підходи до оцінки ризиків інформаційних технологій. CRAMM (виробник:

- 26. 2 26 . Способи оцінки інформаційних рзиків. Сучасні підходи до оцінки ризиків інформаційних технологій. До сильних

- 27. 2 27 . Способи оцінки інформаційних рзиків. Сучасні підходи до оцінки ризиків інформаційних технологій. До недоліків

- 28. 2 28 . Способи оцінки інформаційних рзиків. Сучасні підходи до оцінки ризиків інформаційних технологій. Cobra (виробник:

- 29. 2 29 Сучасні підходи до оцінки ризиків інформаційних технологій. Управління ризиками кібербезпеки є одним із компонентів

- 30. 2 30 Сучасні підходи до оцінки ризиків інформаційних технологій. Основні підходи до управління ризиками інформаційних технологій

- 31. 2 31 Сучасні підходи до оцінки ризиків інформаційних технологій. Методика оцінки ризиків NIST Стандарт США NIST

- 32. 2 32 3. Сутність, зміст та цілі кібернавчань. Проблеми підготовки фахівців у сфері кібербезпеки актуальні для

- 33. 2 33 Сутність, зміст та цілі кібернавчань. Найбільш потужна система підготовки військових фахівців кібербезпеки створена у

- 34. 2 34 Сутність, зміст та цілі кібернавчань. На окрему увагу заслуговує такий вид підготовки сил кібербезпеки,

- 35. 2 35 Сутність, зміст та цілі кібернавчань. В основу таких заходів покладено вирішення наступних задач: ̶

- 36. 2 36 Сутність, зміст та цілі кібернавчань. Аналіз практичних заходів показує, що на даний час головна

- 37. 2 Вимоги до обробки та передачі службової інформації. 37 Відповідно до вимог частини другої статті 6

- 38. 2 Вимоги до обробки та передачі службової інформації. 38 Документам, що містять службову інформацію, присвоюється гриф

- 39. 2 Вимоги до обробки та передачі службової інформації. 39 Перелік відомостей, що становлять службову інформацію з

- 40. 2 Вимоги до обробки та передачі службової інформації. 40 Облік електронних носіїв інформації з грифом «Для

- 41. 2 Вимоги до обробки та передачі службової інформації. 41 Доступ до службової інформації надається тільки ідентифікованим

- 42. 2 Вимоги до обробки та передачі службової інформації. 42 Ідентифікація та автентифікація користувачів, надання та позбавлення

- 43. 2 43 Основні терміни в сфері захисту інформації : блокування інформації в системі - дії, внаслідок

- 44. 2 44 інформаційна система - організаційно-технічна система, в якій реалізується технологія обробки інформації з використанням технічних

- 45. 2 45 - обробка інформації в системі - виконання однієї або кількох операцій, зокрема: збирання, введення,

- 46. 2 46 Об'єкти захисту в системі . Об'єктами захисту в системі є інформація, що обробляється в

- 47. 2 47 В розвиток положень законодавства захист інформації в Збройних силах України організується на підставі наказів

- 48. 2 48 Політика визначає основні напрямки захисту інформації: - визначення інформаційних та технічних ресурсів, які підлягають

- 49. 2 49 До основних організаційних заходів можна віднести: 1. Організацію режиму та охорони, що виключає можливість

- 50. 2 50 Категорування ПК Здійснюється спецпідрозділами до початку експлуатації ПК в обовязковому порядку за замовленнями. Без

- 51. 2 51 Режимні заходи 1. Обмеження на вмикання енергопостачання в неробочий час. 2. Встановлення системи паролів

- 52. 2 52 Розмежування доступу до ресурсів ІТС 1. Вибір топології мережі відповідно до виконуваних завдань та

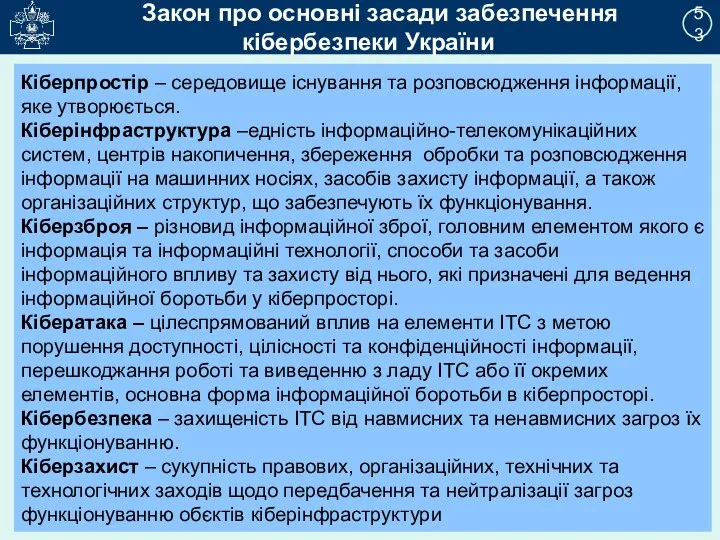

- 53. 2 53 Кіберпростір – середовище існування та розповсюдження інформації, яке утворюється. Кіберінфраструктура –едність інформаційно-телекомунікаційних систем, центрів

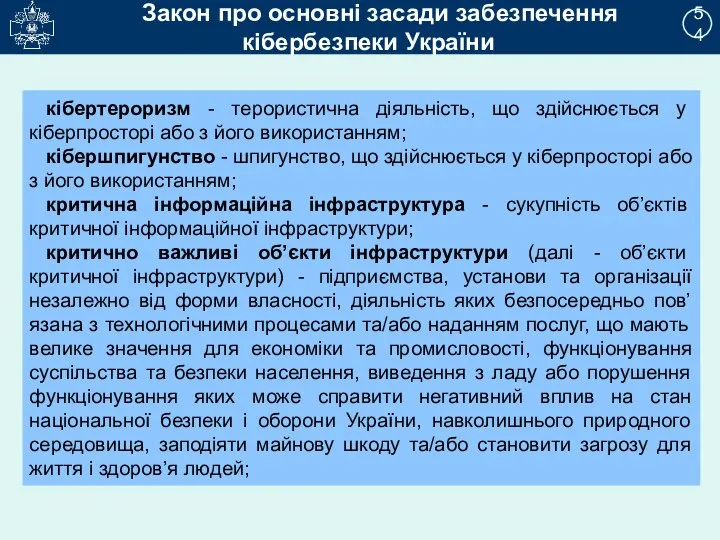

- 54. 2 54 Закон про основні засади забезпечення кібербезпеки України кібертероризм - терористична діяльність, що здійснюється у

- 55. Наявність у органі управління ретельно спланованої та відповідним чином організованої системи захисту інформації є необхідною умовою

- 56. 2 ПИТАННЯ ДЛЯ КОНТРОЛЮ 56 1. Дати визначення поняття «безпека інформація». 2. Навести приклади інформаційних загроз.

- 57. 2 Завдання на самостійну роботу 57 Завдання на самостійну підготовку: Законспектувати основні положення Стратегії кібербезпеки України.

- 59. Скачать презентацию

Простые и эффективные решения для точечной контактной сварки.

Простые и эффективные решения для точечной контактной сварки. Человек – творец и носитель культуры

Человек – творец и носитель культуры Понятие и криминологическая характеристика коррупции

Понятие и криминологическая характеристика коррупции Международная научно-практическая конференция Новые идеи в геологии нефти и газа – 2021

Международная научно-практическая конференция Новые идеи в геологии нефти и газа – 2021 Презентация на тему Индия

Презентация на тему Индия  Страна тюльпания

Страна тюльпания Зейiндi тұрақтылау

Зейiндi тұрақтылау Развитие науки в Казахстане Подготовили: Прутова О., Сембина А.

Развитие науки в Казахстане Подготовили: Прутова О., Сембина А. Гипертиреоз и гипотиреоз

Гипертиреоз и гипотиреоз  Север Кубани

Север Кубани Тряпичная кукла Закрутка (Столбушка) своими руками

Тряпичная кукла Закрутка (Столбушка) своими руками Международные организации: История, классификация

Международные организации: История, классификация Оценка конкурентных преимуществ

Оценка конкурентных преимуществ Муфты. Муфты дисковые полужесткие

Муфты. Муфты дисковые полужесткие Литературно-музыкальная композиция, посвящённая Отечественной войне 1812 года

Литературно-музыкальная композиция, посвящённая Отечественной войне 1812 года Старинная женская работа

Старинная женская работа Алишер Навои

Алишер Навои Керамика Древней Греции

Керамика Древней Греции Ш

Ш Matrix Новая линейка профессионального силового оборудования.3 кв. 2008 года

Matrix Новая линейка профессионального силового оборудования.3 кв. 2008 года Виктор Михайлович Васнецов. Картины

Виктор Михайлович Васнецов. Картины Классификация процессов термической обработки металлов

Классификация процессов термической обработки металлов Три стороны общения

Три стороны общения Своя игра по искусству

Своя игра по искусству Наружная обработка

Наружная обработка Уважаемые господа, Мы, компания BALTIC MARINE BROKER, предлагаем своим клиентам следующие виды страхования:

Уважаемые господа, Мы, компания BALTIC MARINE BROKER, предлагаем своим клиентам следующие виды страхования: Как оказание государственных услуг сочетается с защитой персональных данных

Как оказание государственных услуг сочетается с защитой персональных данных Plätzchen und Lebkuchen. Рождественское печенье и пряники

Plätzchen und Lebkuchen. Рождественское печенье и пряники