Содержание

- 2. Аутентификация (Authentication) - процедура проверки подлинности заявленного пользователя, процесса или устройства. Эта проверка позволяет достоверно убедиться,

- 3. С процедурами аутентификации и авторизации тесно связана процедура администрирования действий пользователя. Администрирование (Accounting) - регистрация действий

- 4. обладания чем-либо; обычно это магнитные карты, смарт-карты, сертификаты; каких-либо неотъемлемых характеристик; эта категория включает методы, базирующиеся

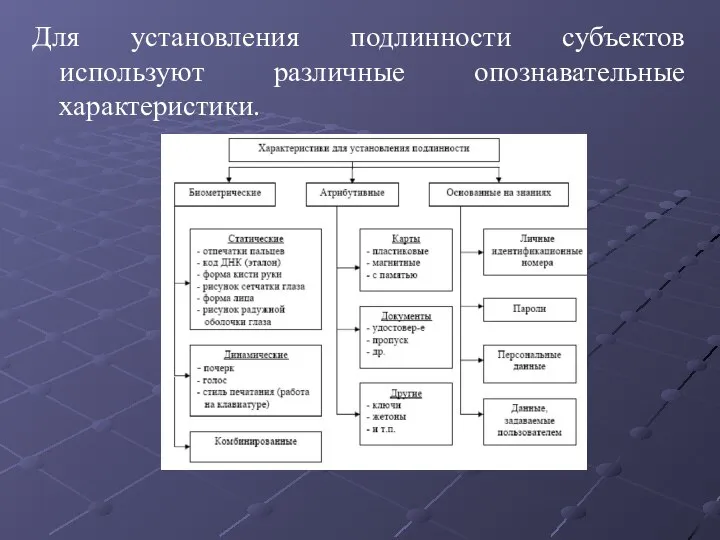

- 5. Для установления подлинности субъектов используют различные опознавательные характеристики.

- 6. Основными и наиболее часто применяемыми методами установления подлинности пользователей являются методы, основанные на использовании паролей. Под

- 7. Метод выборки символов заключается в запросе системой определенных символов пароля, выбираемых случайным образом. Каждому пользователю выделяется

- 8. Метод паролей однократного использования предполагает наличие списка паролей, хранящихся в системе. При каждом обращении к системе

- 9. Метод групп паролей. В данном случае система для каждого пользователя может потребовать пароли из 2 групп:

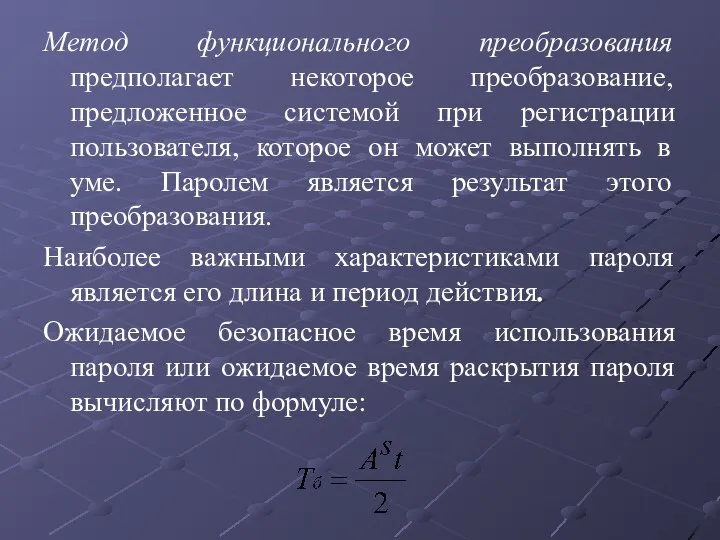

- 10. Метод функционального преобразования предполагает некоторое преобразование, предложенное системой при регистрации пользователя, которое он может выполнять в

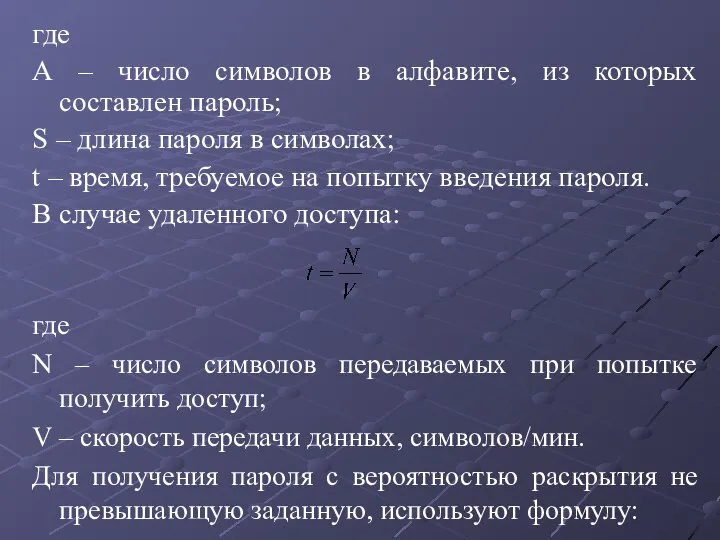

- 11. где А – число символов в алфавите, из которых составлен пароль; S – длина пароля в

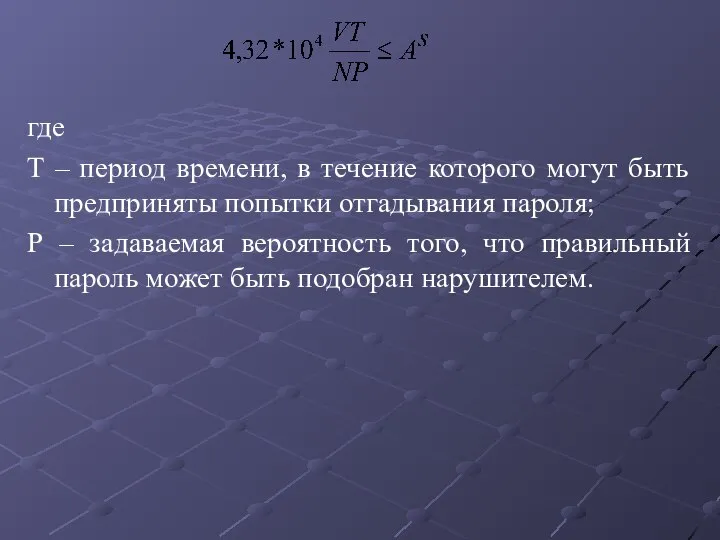

- 12. где Т – период времени, в течение которого могут быть предприняты попытки отгадывания пароля; Р –

- 13. Процессы аутентификации можно также классифицировать по уровню обеспечиваемой безопасности: - аутентификация, использующая пароли и PIN-коды; -

- 14. Методы аутентификации, использующие пароли и PIN-коды. Одной из распространенных схем аутентификации является простая аутентификация, которая основана

- 15. Строгая аутентификация. Идея строгой аутентификации, реализуемая в криптографических протоколах, заключается в следующем. Проверяемая сторона доказывает свою

- 16. В зависимости от используемых криптографических алгоритмов протоколы строгой аутентификации делятся на протоколы, основанные на: - симметричных

- 17. Биометрическая аутентификация пользователя. Данный способ позволяет уверенно аутентифицировать потенциального пользователя путем измерения физиологических параметров и характеристик

- 18. При регистрации в системе пользователь должен продемонстрировать один или несколько раз свои характерные биометрические признаки. Эти

- 19. Дактилоскопические системы аутентификации. Одна из основных причин широкого распространения таких систем - наличие больших банков данных

- 20. Системы аутентификации по форме ладони используют сканеры формы ладони, обычно устанавливаемые на стенах. Устройства считывания создают

- 21. Системы аутентификации по узору радужной оболочки и сетчатки глаза. Сетчатка человеческого глаза представляет собой уникальный объект

- 22. Взаимная идентификация удаленных рабочих станций. Для взаимной идентификации удаленных рабочих станций является предположение, что потенциальный злоумышленник

- 24. Скачать презентацию

Применение формул для вычисления в таблицах, созданных в Microsoft Word 2007

Применение формул для вычисления в таблицах, созданных в Microsoft Word 2007 Библиотека Кировских островов

Библиотека Кировских островов Библиотека и молодёжь

Библиотека и молодёжь Превращаем фотографию в акварельный рисунок-силуэт

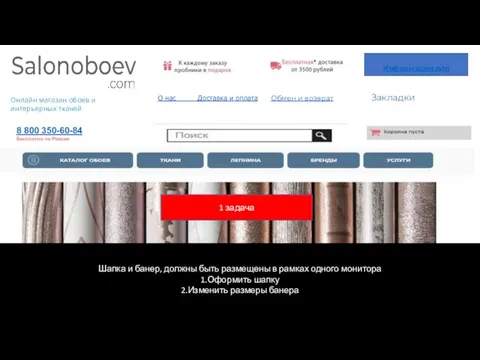

Превращаем фотографию в акварельный рисунок-силуэт Salonoboev.com Онлайн магазин обоев и интерьерных тканей

Salonoboev.com Онлайн магазин обоев и интерьерных тканей Инструкция по оплате через терминал INVIVO

Инструкция по оплате через терминал INVIVO IP-адресация

IP-адресация Разработка игры DogeClicker

Разработка игры DogeClicker Инструмент для поиска отзывов пользователей на заданный товар или компанию

Инструмент для поиска отзывов пользователей на заданный товар или компанию Текстовый терминал

Текстовый терминал Bug report

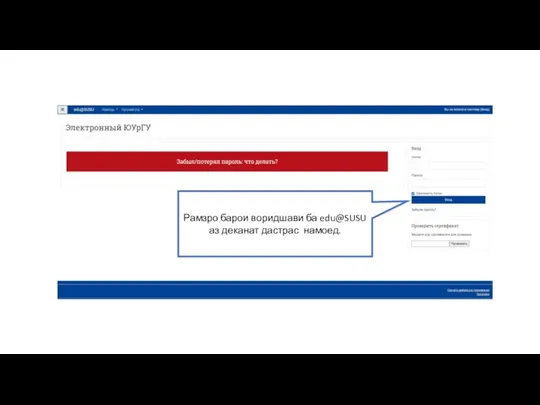

Bug report Электронный ЮУрГУ. Видеоконференция. Таджикский язык

Электронный ЮУрГУ. Видеоконференция. Таджикский язык Технология создания буклета средствами специальной программы Microsoft Publixher

Технология создания буклета средствами специальной программы Microsoft Publixher Что такое информация?

Что такое информация? Презентация на тему Экстремизм в Интернете

Презентация на тему Экстремизм в Интернете  Микропроцессорные устройства. Лекция 4

Микропроцессорные устройства. Лекция 4 Основы алгоритмизации

Основы алгоритмизации О повышении потребительской грамотности. Как выбирать продукты

О повышении потребительской грамотности. Как выбирать продукты Предшественница ЭВМ-аналитическая машина

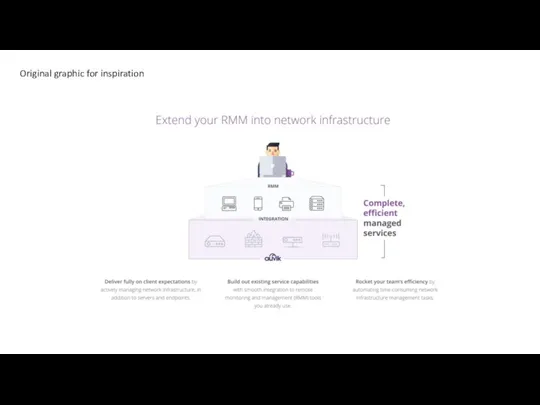

Предшественница ЭВМ-аналитическая машина Original graphic for inspiration

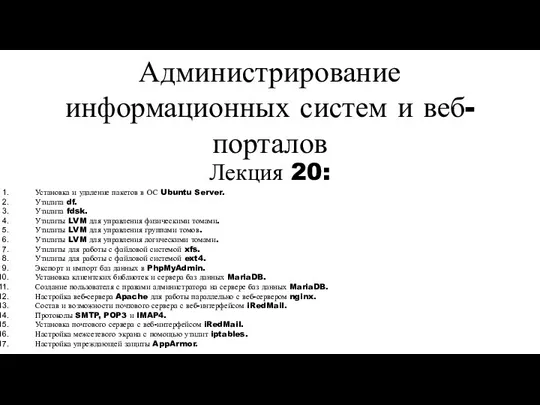

Original graphic for inspiration Администрирование информационных систем и веб-порталов

Администрирование информационных систем и веб-порталов Тузик и его друзья. Киностудия Маяк

Тузик и его друзья. Киностудия Маяк Нужен всем, спору нет, безопасный Интернет

Нужен всем, спору нет, безопасный Интернет Графический редактор

Графический редактор Системы хранения информации. Генератор опорных образов Mind-Surfing (урок 13)

Системы хранения информации. Генератор опорных образов Mind-Surfing (урок 13) Xamarin_Lect2

Xamarin_Lect2 Таблицы. Верстка сайта. Урок 9 2

Таблицы. Верстка сайта. Урок 9 2 История развития Интернета и всемирной паутины. Как Интернет повлиял на нашу жизнь

История развития Интернета и всемирной паутины. Как Интернет повлиял на нашу жизнь