Содержание

- 2. Введение

- 4. Последние большие факапы

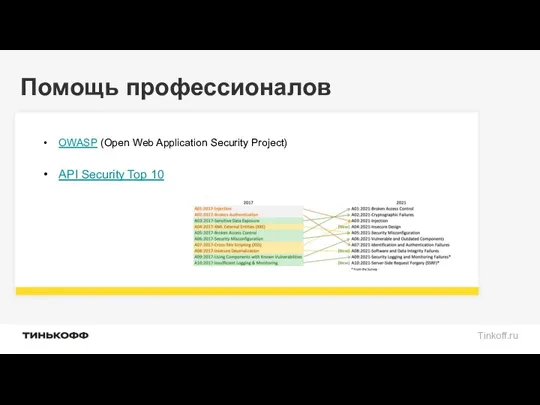

- 6. Помощь профессионалов

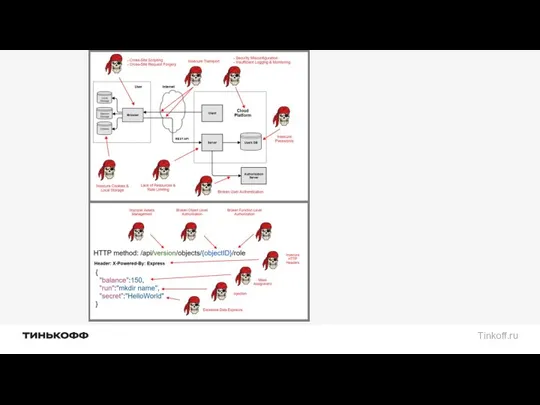

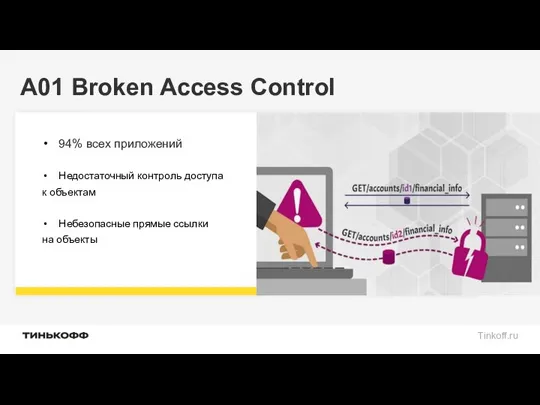

- 7. A01 Broken Access Control

- 8. A01 Broken Access Control Получить одного пользователя с userID: Удалить пользователя c userID : DELETE /users/{userID}

- 9. Некоторые понятия

- 10. Некоторые понятия

- 11. Некоторые понятия

- 12. A01: Как бороться

- 13. A01: Как бороться

- 14. A02 Cryptographic Failures Получаем информацию о пользователе: GET /users/1 {"userName":"Alex", "age":25, "secretAnswer":"HelloWorld"} Ответ может содержать избыточные

- 15. A02: Cryptographic Failures

- 16. A02: Как бороться

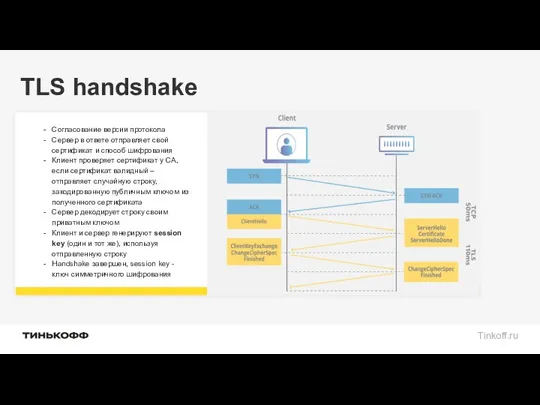

- 17. TLS handshake

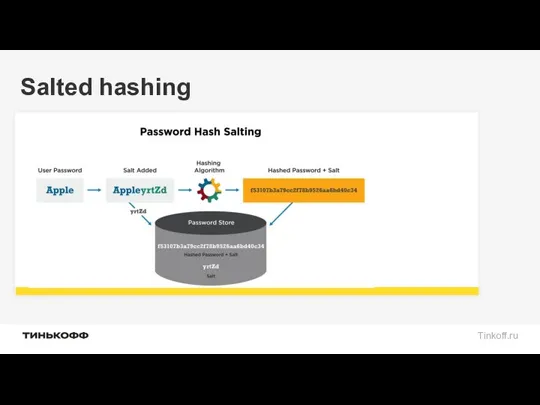

- 18. Salted hashing

- 19. A03 Injection

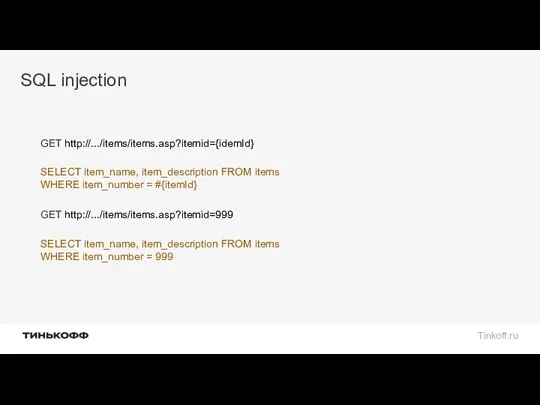

- 20. SQL injection GET http://.../items/items.asp?itemid={idemId} SELECT item_name, item_description FROM items WHERE item_number = #{itemId} GET http://.../items/items.asp?itemid=999 SELECT

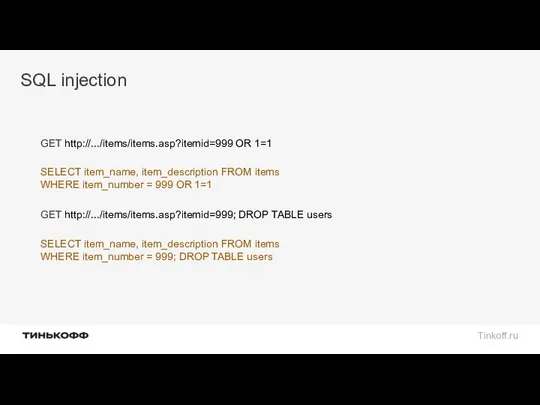

- 21. SQL injection GET http://.../items/items.asp?itemid=999 OR 1=1 SELECT item_name, item_description FROM items WHERE item_number = 999 OR

- 22. SQL Injection – как бороться

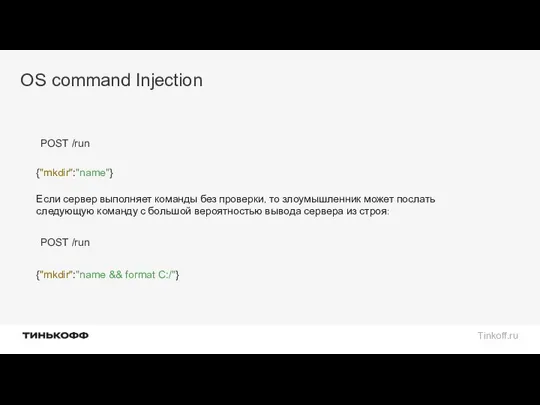

- 23. OS command Injection POST /run {"mkdir":"name"} Если сервер выполняет команды без проверки, то злоумышленник может послать

- 24. OS command Injection – как бороться

- 25. A04 Insecure design

- 26. A04: Как бороться

- 27. A05 Security Misconfiguration

- 28. A05: Как бороться

- 29. A06 Vulnerable/Outdated Components

- 30. A06: Как бороться

- 31. A07 Identification/Authentication Failures

- 32. A07 Identification/Authentication Failures Виды аутентификации

- 33. A07 Identification/Authentication Failures Виды аутентификации

- 34. A07 Identification/Authentication Failures API Key POST https://my-api.com/my-service?key=API_KEY

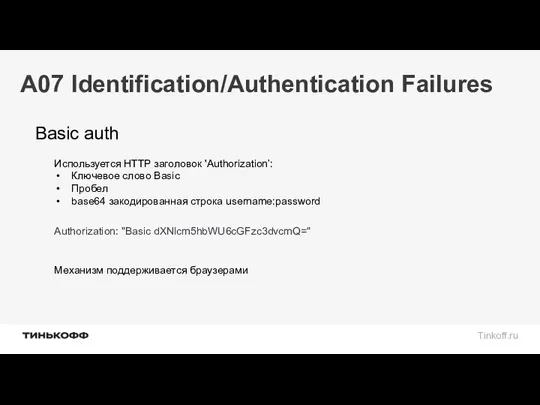

- 35. A07 Identification/Authentication Failures Basic auth Authorization: "Basic dXNlcm5hbWU6cGFzc3dvcmQ=" Используется HTTP заголовок 'Authorization’: Ключевое слово Basic Пробел

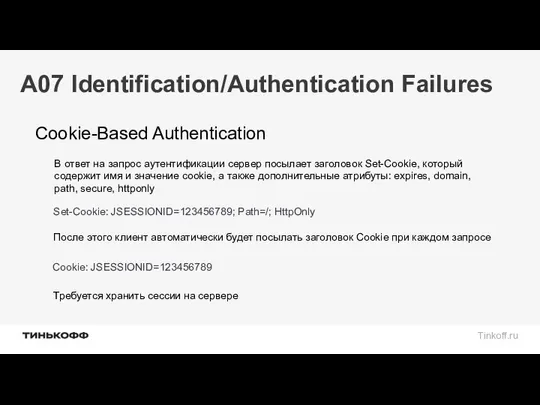

- 36. A07 Identification/Authentication Failures Cookie-Based Authentication В ответ на запрос аутентификации сервер посылает заголовок Set-Cookie, который содержит

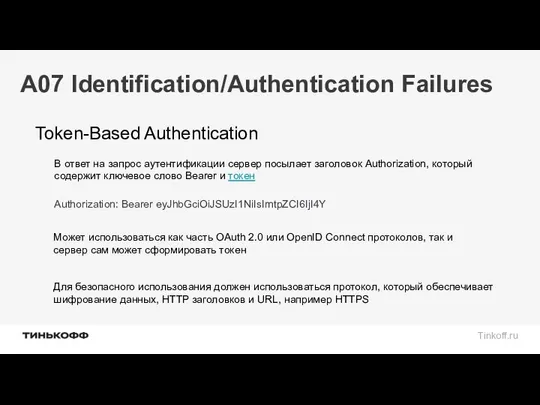

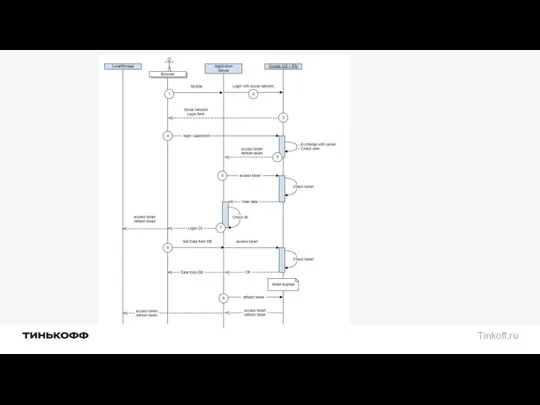

- 37. A07 Identification/Authentication Failures Token-Based Authentication В ответ на запрос аутентификации сервер посылает заголовок Authorization, который содержит

- 39. A07: Как бороться

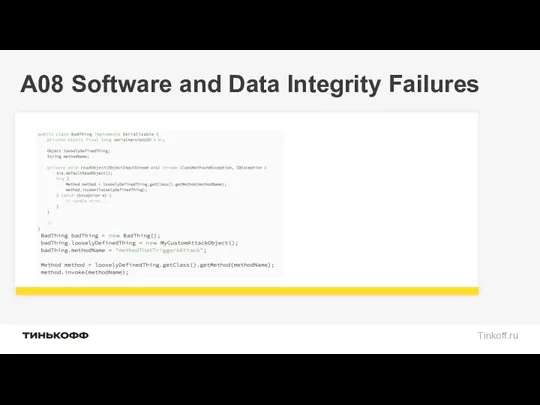

- 40. A08 Software and Data Integrity Failures

- 41. A08 Software and Data Integrity Failures

- 42. A08: Как бороться

- 43. A09 Insufficient Logging & Monitoring

- 44. A09: Как бороться

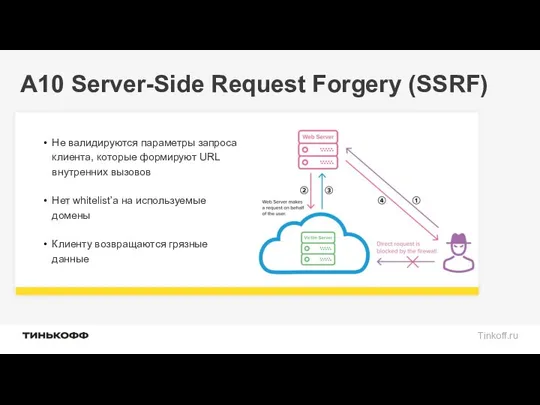

- 45. A10 Server-Side Request Forgery (SSRF)

- 47. Скачать презентацию

Авторизация и Развитие Партнеров Hewlett Packard Enterprise

Авторизация и Развитие Партнеров Hewlett Packard Enterprise Operators panel. Menu handling

Operators panel. Menu handling Хейтерство

Хейтерство Процесс создания программного обеспечения

Процесс создания программного обеспечения Носители информации. Кодирование информации (3 класс)

Носители информации. Кодирование информации (3 класс) Артефакты тестирования

Артефакты тестирования Мобильная версия

Мобильная версия Кодирование информации

Кодирование информации Определи иконку офисной программы по её названию

Определи иконку офисной программы по её названию Создание Web-документа

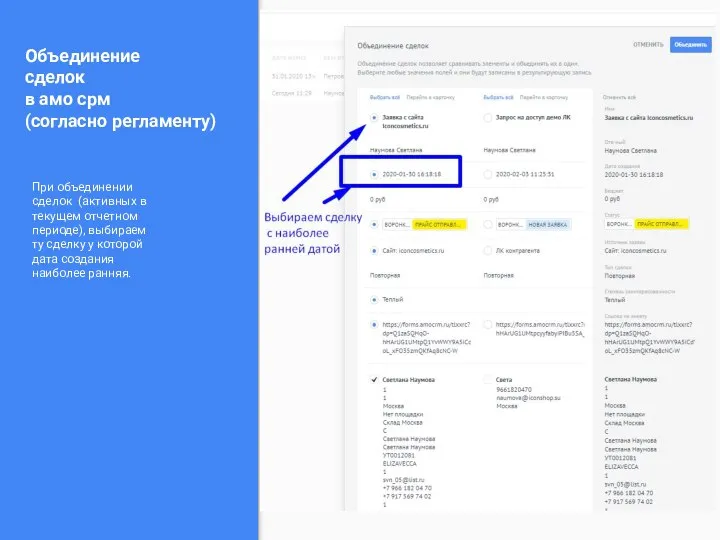

Создание Web-документа Amo SRM: как использовать

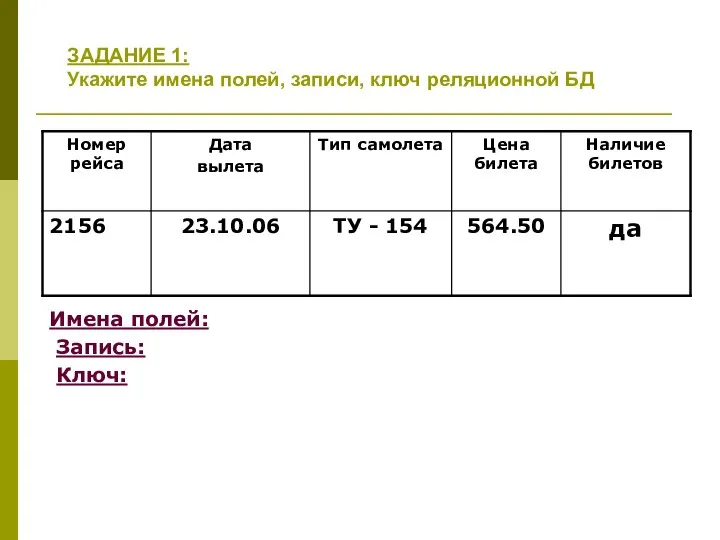

Amo SRM: как использовать Укажите имена полей, записи, ключ реляционной БД. Практическое задание. Лекция 5

Укажите имена полей, записи, ключ реляционной БД. Практическое задание. Лекция 5 Муравьиные алгоритмы. Задача коммивояжёра. Программное обеспечение

Муравьиные алгоритмы. Задача коммивояжёра. Программное обеспечение 1С: Прогресс. Официальный партнер фирмы 1С

1С: Прогресс. Официальный партнер фирмы 1С Dates. Round

Dates. Round Применение технологии критического мышления на уроках информатики

Применение технологии критического мышления на уроках информатики Разработка мобильного приложения для системы контроля данных ГАПОУ КП№11

Разработка мобильного приложения для системы контроля данных ГАПОУ КП№11 Tensor flow. Smooth dive

Tensor flow. Smooth dive Рекламный интернет-проект ШУМ

Рекламный интернет-проект ШУМ Вход в Google Classroom Meet

Вход в Google Classroom Meet Фітнес-асистент

Фітнес-асистент Эволюция компьютерного вируса

Эволюция компьютерного вируса Для чего нам сети?

Для чего нам сети? Technologie mobilne Mobilne systemy baz danych

Technologie mobilne Mobilne systemy baz danych Использование цифровых технологий в дизайне

Использование цифровых технологий в дизайне Информационная безопасность. Защита баз данных

Информационная безопасность. Защита баз данных Операторы языка C#. (Лекция 3)

Операторы языка C#. (Лекция 3) Презентация "Графическая информация" - скачать презентации по Информатике

Презентация "Графическая информация" - скачать презентации по Информатике