- Главная

- Информатика

- Безопасность компьютерных систем. Лекция 1

Содержание

- 2. Безопасность: Цель против злоумышленника. Принципы – конфиденциальность, целостность, доступность Модель угроз – предположения о злоумышленнике Механизм

- 3. Стандарты ГОСТ Р ИСО/МЭК 27002-2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности. Свод норм и

- 5. Скачать презентацию

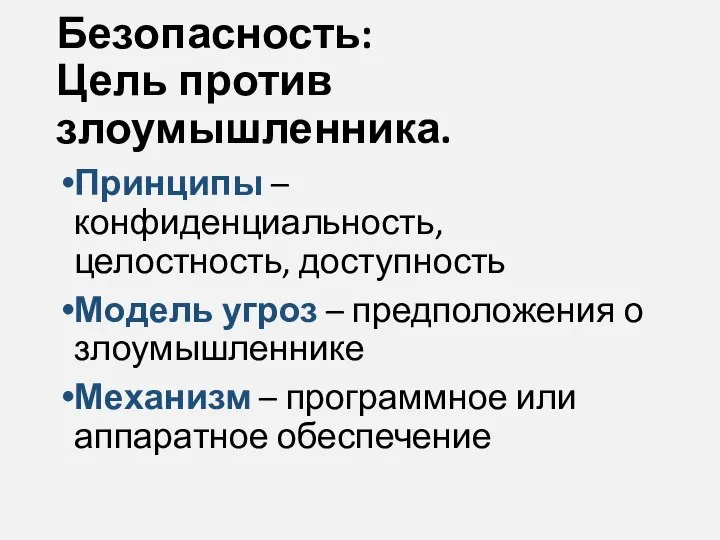

Слайд 2Безопасность:

Цель против злоумышленника.

Принципы – конфиденциальность, целостность, доступность

Модель угроз – предположения о

Безопасность:

Цель против злоумышленника.

Принципы – конфиденциальность, целостность, доступность

Модель угроз – предположения о

злоумышленнике

Механизм – программное или аппаратное обеспечение

Механизм – программное или аппаратное обеспечение

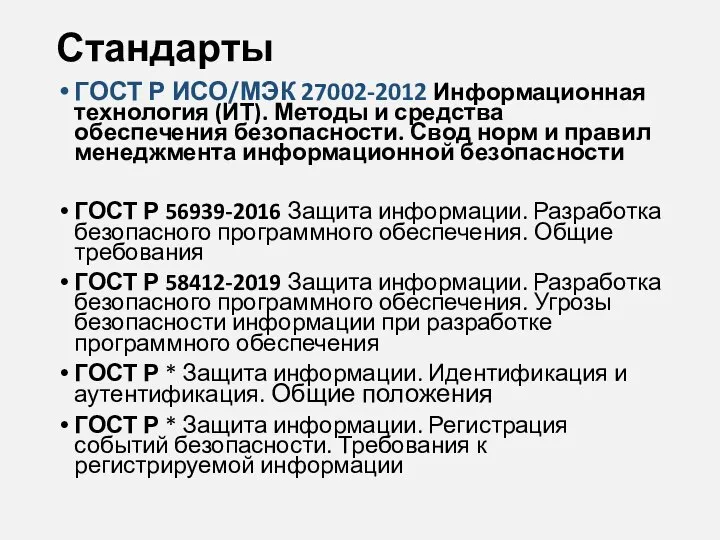

Слайд 3Стандарты

ГОСТ Р ИСО/МЭК 27002-2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности.

Стандарты

ГОСТ Р ИСО/МЭК 27002-2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности.

Свод норм и правил менеджмента информационной безопасности

ГОСТ Р 56939-2016 Защита информации. Разработка безопасного программного обеспечения. Общие требования

ГОСТ Р 58412-2019 Защита информации. Разработка безопасного программного обеспечения. Угрозы безопасности информации при разработке программного обеспечения

ГОСТ Р * Защита информации. Идентификация и аутентификация. Общие положения

ГОСТ Р * Защита информации. Регистрация событий безопасности. Требования к регистрируемой информации

ГОСТ Р 56939-2016 Защита информации. Разработка безопасного программного обеспечения. Общие требования

ГОСТ Р 58412-2019 Защита информации. Разработка безопасного программного обеспечения. Угрозы безопасности информации при разработке программного обеспечения

ГОСТ Р * Защита информации. Идентификация и аутентификация. Общие положения

ГОСТ Р * Защита информации. Регистрация событий безопасности. Требования к регистрируемой информации

- Предыдущая

В мире треугольников. (1) 7 классСледующая -

Правила эмоционального поведения Front-end. Back-end

Front-end. Back-end Операционная система Microsoft Windows

Операционная система Microsoft Windows Нормативная база в области документирования ПС

Нормативная база в области документирования ПС Мастер SMM. Оповещения о событиях с помощью Автопилота

Мастер SMM. Оповещения о событиях с помощью Автопилота Я музыкант

Я музыкант Лекция 6 - Реляционная модель данных_Часть 2_Операции над отношениями

Лекция 6 - Реляционная модель данных_Часть 2_Операции над отношениями Структури даних і алгоритми. Лекція 1

Структури даних і алгоритми. Лекція 1 Управление реальной памятью

Управление реальной памятью Защита Вашего бизнеса по 24 отраслям права. Удобный и понятный мессенджер

Защита Вашего бизнеса по 24 отраслям права. Удобный и понятный мессенджер Асфальт 8. Какие машины бывают

Асфальт 8. Какие машины бывают Информатика и я

Информатика и я Миссионерская церковь копимизма

Миссионерская церковь копимизма تطبيق أمانتي

تطبيق أمانتي Безопасный интернет

Безопасный интернет Создание информации с помощью интернет-сервисов

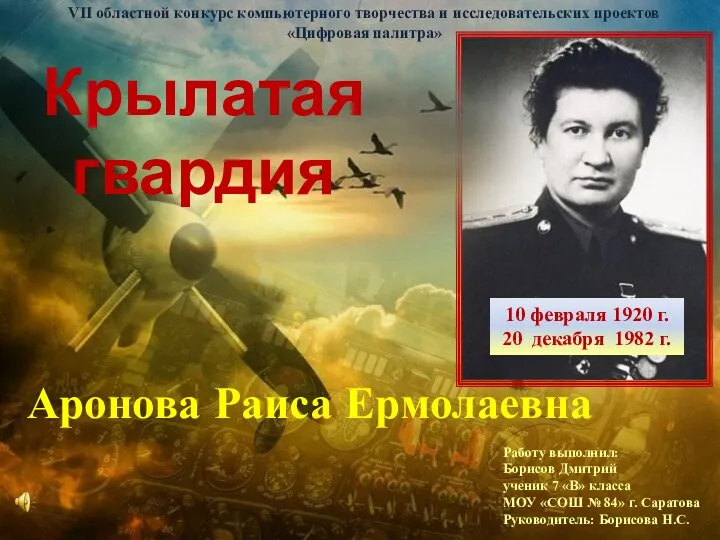

Создание информации с помощью интернет-сервисов VII областной конкурс компьютерного творчества и исследовательских проектов Цифровая палитра

VII областной конкурс компьютерного творчества и исследовательских проектов Цифровая палитра Импорт, экспорт и преобразование файлов изображений

Импорт, экспорт и преобразование файлов изображений Создание 3D модели на основе операций твердотельного моделирования.(2 занятие)

Создание 3D модели на основе операций твердотельного моделирования.(2 занятие) Безопасный интернет. 4 класс

Безопасный интернет. 4 класс Подготовка к Олимпиаде

Подготовка к Олимпиаде Электронные больничные. СБИС+

Электронные больничные. СБИС+ Сетевые информационные технологии

Сетевые информационные технологии Изучение социально-политического значения проекта НЭБ для развития в России информационного общества и информационной экономики

Изучение социально-политического значения проекта НЭБ для развития в России информационного общества и информационной экономики Знаки сервиса и информационные знаки

Знаки сервиса и информационные знаки Презентация на тему Накопители на жестких магнитных дисках

Презентация на тему Накопители на жестких магнитных дисках  Требования к программному обеспечению

Требования к программному обеспечению Операционная система Windows

Операционная система Windows Программирование циклических алгоритмов. Ключевые слова

Программирование циклических алгоритмов. Ключевые слова