Методика определения возможного ущерба и алгоритма определения уровня защищённости государственных информационных систем

Содержание

- 2. АКТУАЛЬНОСТЬ ИССЛЕДОВАНИЯ Согласно статистическим данным, в 2019 году число преступлений в сфере информационно-телекоммуникационных технологий увеличилось с

- 3. НАУЧНАЯ НОВИЗНА Разработана методика определения степени возможного ущерба, отличающаяся оценкой затрат от негативных последствий, которые могут

- 4. ЦЕЛЬ И ЗАДАЧИ РАБОТЫ Целью работы является повышение уровня защищённости государственных информационных систем. Провести анализ существующей

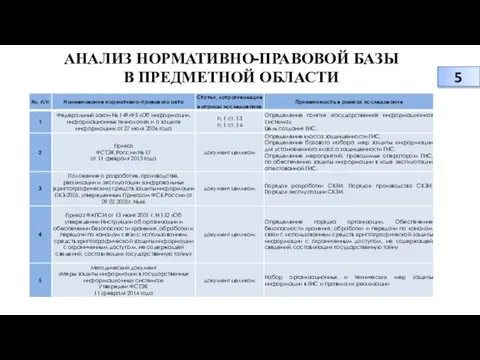

- 5. АНАЛИЗ НОРМАТИВНО-ПРАВОВОЙ БАЗЫ В ПРЕДМЕТНОЙ ОБЛАСТИ

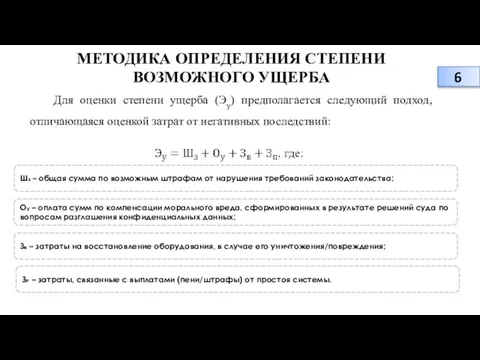

- 6. МЕТОДИКА ОПРЕДЕЛЕНИЯ СТЕПЕНИ ВОЗМОЖНОГО УЩЕРБА Для оценки степени ущерба (Эу) предполагается следующий подход, отличающаяся оценкой затрат

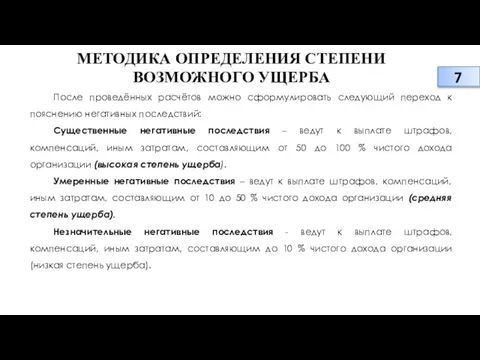

- 7. МЕТОДИКА ОПРЕДЕЛЕНИЯ СТЕПЕНИ ВОЗМОЖНОГО УЩЕРБА После проведённых расчётов можно сформулировать следующий переход к пояснению негативных последствий:

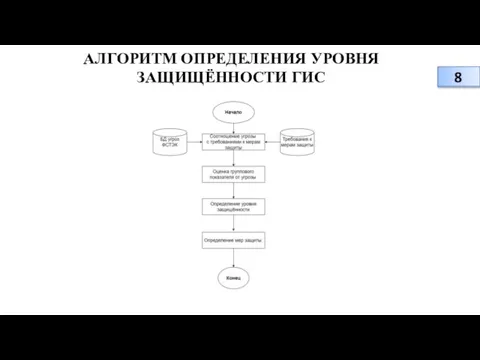

- 8. АЛГОРИТМ ОПРЕДЕЛЕНИЯ УРОВНЯ ЗАЩИЩЁННОСТИ ГИС

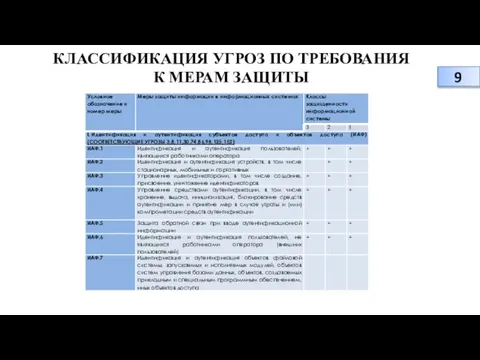

- 9. КЛАССИФИКАЦИЯ УГРОЗ ПО ТРЕБОВАНИЯ К МЕРАМ ЗАЩИТЫ

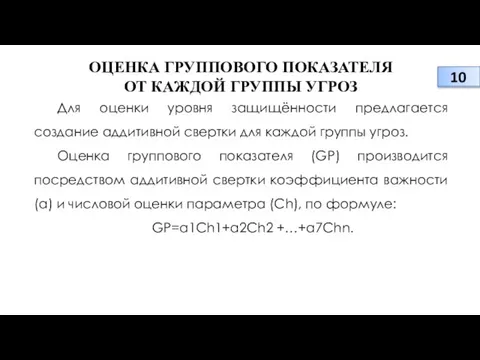

- 10. ОЦЕНКА ГРУППОВОГО ПОКАЗАТЕЛЯ ОТ КАЖДОЙ ГРУППЫ УГРОЗ Для оценки уровня защищённости предлагается создание аддитивной свертки для

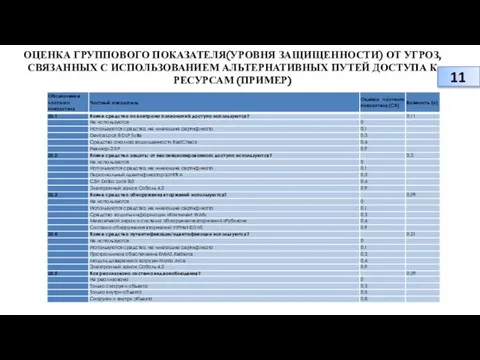

- 11. ОЦЕНКА ГРУППОВОГО ПОКАЗАТЕЛЯ(УРОВНЯ ЗАЩИЩЕННОСТИ) ОТ УГРОЗ, СВЯЗАННЫХ С ИСПОЛЬЗОВАНИЕМ АЛЬТЕРНАТИВНЫХ ПУТЕЙ ДОСТУПА К РЕСУРСАМ (ПРИМЕР)

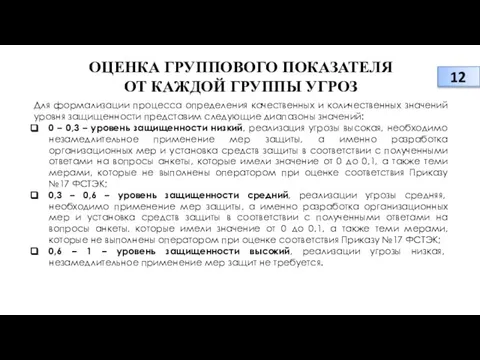

- 12. ОЦЕНКА ГРУППОВОГО ПОКАЗАТЕЛЯ ОТ КАЖДОЙ ГРУППЫ УГРОЗ Для формализации процесса определения качественных и количественных значений уровня

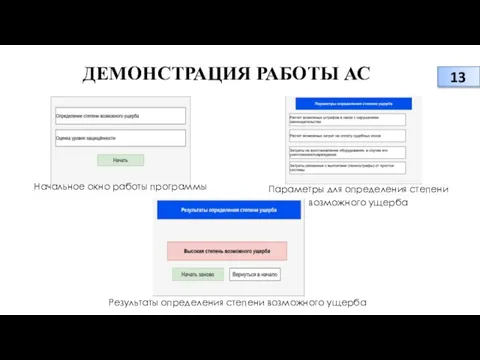

- 13. ДЕМОНСТРАЦИЯ РАБОТЫ АС Начальное окно работы программы Параметры для определения степени возможного ущерба Результаты определения степени

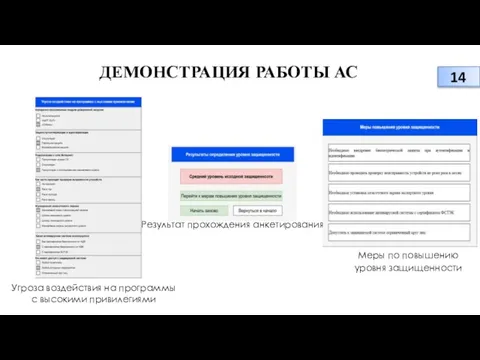

- 14. ДЕМОНСТРАЦИЯ РАБОТЫ АС Угроза воздействия на программы с высокими привилегиями Результат прохождения анкетирования Меры по повышению

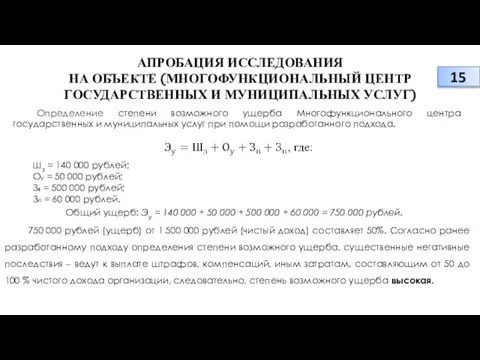

- 15. АПРОБАЦИЯ ИССЛЕДОВАНИЯ НА ОБЪЕКТЕ (МНОГОФУНКЦИОНАЛЬНЫЙ ЦЕНТР ГОСУДАРСТВЕННЫХ И МУНИЦИПАЛЬНЫХ УСЛУГ) Определение степени возможного ущерба Многофункционального центра

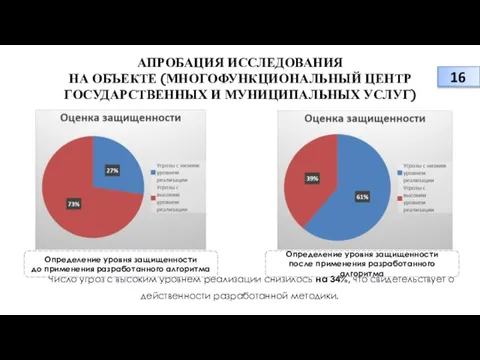

- 16. АПРОБАЦИЯ ИССЛЕДОВАНИЯ НА ОБЪЕКТЕ (МНОГОФУНКЦИОНАЛЬНЫЙ ЦЕНТР ГОСУДАРСТВЕННЫХ И МУНИЦИПАЛЬНЫХ УСЛУГ) Число угроз с высоким уровнем реализации

- 17. РЕЗУЛЬТАТЫ РАБОТЫ 1. Проведён анализ существующей нормативно-правовой базы, методических документов и научных статей в области защиты

- 19. Скачать презентацию

Киберфизическая поисковая ЭКОсистема

Киберфизическая поисковая ЭКОсистема Приложения для мобильных устройств

Приложения для мобильных устройств Безотходный образ жизни. Передача

Безотходный образ жизни. Передача Контент. Типы контента

Контент. Типы контента Текстурный анализ изображений

Текстурный анализ изображений Построение шнека в Kompas-3DLT

Построение шнека в Kompas-3DLT Сайт Thunkable. Списки и сохранение данных

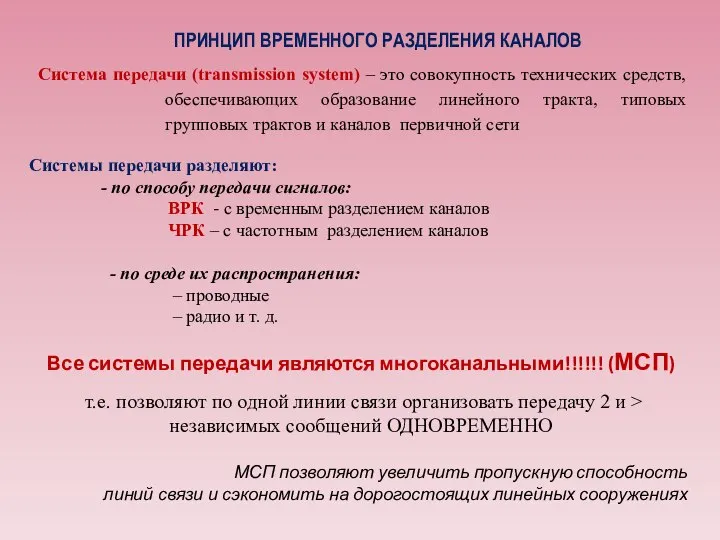

Сайт Thunkable. Списки и сохранение данных Принцип временного разделения каналов. Система передачи

Принцип временного разделения каналов. Система передачи Кибербезопасность

Кибербезопасность Конфигурирование безопасной передачи информации

Конфигурирование безопасной передачи информации Практика в студенческом медиацентре Радио ПГУ

Практика в студенческом медиацентре Радио ПГУ Турнир программистов. 7 класс

Турнир программистов. 7 класс Version 1.0. Условия в Python. Условные операторы, условные конструкции, True/False

Version 1.0. Условия в Python. Условные операторы, условные конструкции, True/False Zombie Hunt. Play

Zombie Hunt. Play Понятие алгоритма. Исполнитель

Понятие алгоритма. Исполнитель Передача информации

Передача информации Кибер безопасность

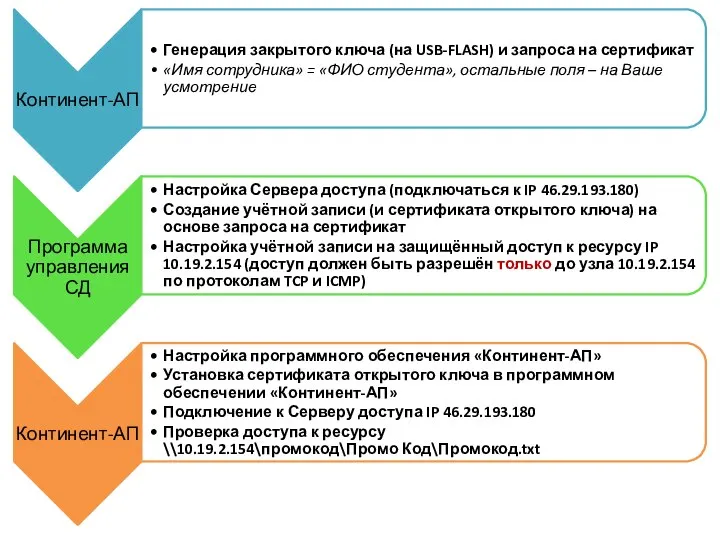

Кибер безопасность Континент-АП. Программа управления СД TCP и ICMP

Континент-АП. Программа управления СД TCP и ICMP Оператор div, mod в Pascal

Оператор div, mod в Pascal Токен ArtFinder

Токен ArtFinder Как найти свою первую работу программистом?

Как найти свою первую работу программистом? Функции. Обработка HTML-форм в РНР. Лекция 3

Функции. Обработка HTML-форм в РНР. Лекция 3 Группа Слава ВГУИТУ

Группа Слава ВГУИТУ Занятие 4. Понятие переменной. Арифметические действия. Команды ввода и вывода

Занятие 4. Понятие переменной. Арифметические действия. Команды ввода и вывода Разработка прототипа автоматизированной системы сбора, классификации и реферирования публикаций СМИ из новостных источников

Разработка прототипа автоматизированной системы сбора, классификации и реферирования публикаций СМИ из новостных источников Разработка ПО для автоматизации учета продажи обуви на предприятии “Престиж”

Разработка ПО для автоматизации учета продажи обуви на предприятии “Престиж” Разработка интернет магазина женской одежды при помощи CMS OpenCart

Разработка интернет магазина женской одежды при помощи CMS OpenCart Определи вид данного суждения

Определи вид данного суждения