Слайд 2Конфигурирование безопасной передачи информации

Virtual Private Network (виртуальная частная сеть) — технология, позволяющая

обеспечить одно или несколько сетевых соединений поверх другой сети.

IPsec появился, когда Интернет стал публичным и начал активно развиваться. Возникла необходимость построения защищенных протоколов, так как безопасность организовывалась на уровне физической изоляции объектов от посторонних лиц. Доступ к Сети имело ограниченное число машин.

Слайд 3Конфигурирование безопасной передачи информации

В 1994 г. Совет по архитектуре Интернет (IAB) выпустил

отчет «Безопасность архитектуры Интернет», который стал предпосылкой создания стандартов защищенных протоколов: RFC2401 —RFC2412, используемых и в настоящее время.

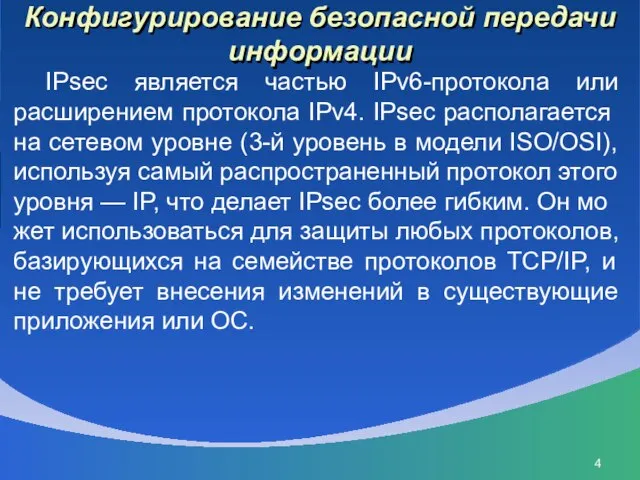

Слайд 4Конфигурирование безопасной передачи информации

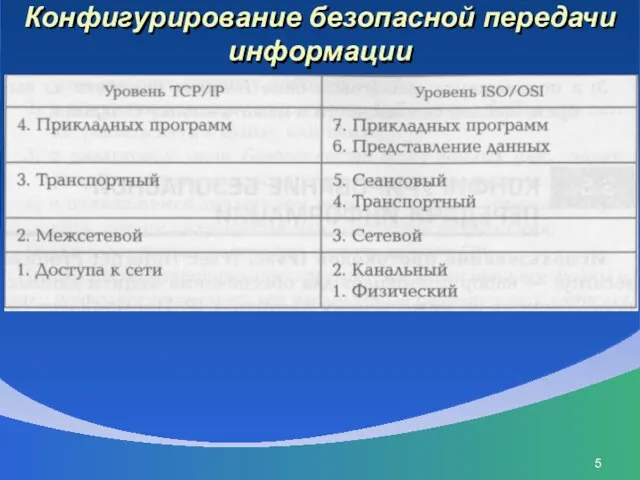

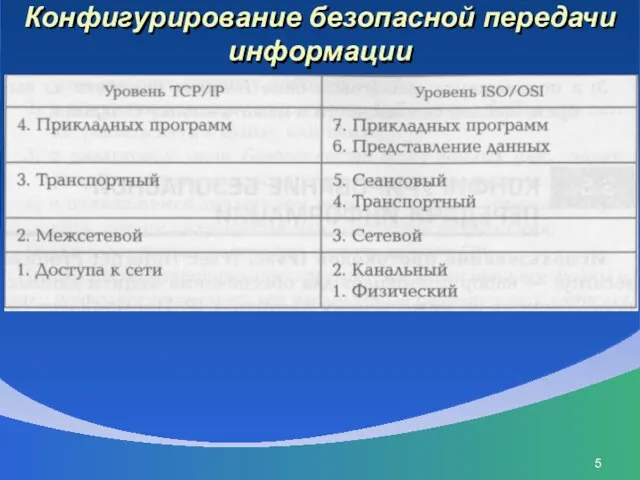

IPsec является частью IPv6-протокола или расширением протокола IPv4. IPsec

располагается на сетевом уровне (3-й уровень в модели ISO/OSI), используя самый распространенный протокол этого уровня — IP, что делает IPsec более гибким. Он может использоваться для защиты любых протоколов, базирующихся на семействе протоколов TCP/IP, и не требует внесения изменений в существующие приложения или ОС.

Слайд 5Конфигурирование безопасной передачи информации

Слайд 6Конфигурирование безопасной передачи информации

Протокол IPsec в большинстве случаев не требует установки нового

оборудования или замены старого, что снижает стоимость его внедрения. Протокол является стандартным и открытым и поставляется практически со всеми современными ОС. Таким образом, данный протокол позволяет сохранить конфиденциальность данных и обеспечить проверку подлинности пользователей в ранее незащищенной сети без дополнительных затрат на сетевое оборудование.

Слайд 7Конфигурирование безопасной передачи информации

Набор IPsec включает в себя три протокола:

1) Authentication Header

(АН) — обеспечивает целостность виртуального соединения, аутентификацию источника информации и функцию по предотвращению повторной передачи пакетов;

2) Encapsulating Security Payload (ESP) — обеспечивает конфиденциальность передаваемой информации, ограничение потока конфиденциального трафика;

Слайд 8Конфигурирование безопасной передачи информации

3) Internet Security Association and Key Management Protocol (ISAKMP)

— протокол, используемый для первичной настройки соединения, взаимной аутентификации конечными узлами друг друга и обмена секретными ключами.

Протоколы Authentication Header и Encapsulating Security Payload могут использоваться как совместно для обеспечения наибольшего уровня безопасности, так и независимо друг от друга.

Слайд 9Конфигурирование безопасной передачи информации

Работа протокола IPsec возможна в двух режимах: транспортном и

туннельном. Функции протоколов, входящих в набор IPsec, в разных режимах отличаются.

Слайд 10Конфигурирование безопасной передачи информации

Транспортный режим используется для установления безопасного соединения между двумя

компьютерами с помощью шифрования полезных данных IP, при этом IP-заголовок остается доступным только для чтения. Протокол Authentication Header защищает данные от целенаправленных изменений. Протокол Encapsulating Security Payload обеспечивает конфиденциальность полезных данных IP, но не заголовка IP.

Слайд 11Конфигурирование безопасной передачи информации

Туннельный режим используется, когда необходимо зашифровать весь исходный IP-пакет.

Этот режим позволяет организовать защищенную связь преимущественно средствами VPN-туннелей для передачи данных через открытые каналы связи. Протокол Authentication Header шифрует весь пакет, а затем инкапсулирует его в поле данных нового пакета, при этом данные остаются доступными для чтения.

Презентация на тему Перевод чисел из одной системы счисления в другую

Презентация на тему Перевод чисел из одной системы счисления в другую  8-01-06-Математическая логика

8-01-06-Математическая логика Разработка информационной системы прогнозирования квалификаций ИТ-специалистов на рынке труда

Разработка информационной системы прогнозирования квалификаций ИТ-специалистов на рынке труда Издания книг. Новинки ИМЭ

Издания книг. Новинки ИМЭ Использование Microsoft Office Publisher в работе

Использование Microsoft Office Publisher в работе Социальные сети для ученых

Социальные сети для ученых Стандарт ИСО/МЭК 15408-3. Часть 3. Менеджмент риска. Методы оценки риска

Стандарт ИСО/МЭК 15408-3. Часть 3. Менеджмент риска. Методы оценки риска Информационные технологии

Информационные технологии Специфика поиска и обработки информации в спортивной журналистике

Специфика поиска и обработки информации в спортивной журналистике Система оформления электронных банковских гарантий ТЕЛЕДОК

Система оформления электронных банковских гарантий ТЕЛЕДОК Искусственные нейронные сети

Искусственные нейронные сети DFD data flow diagrams

DFD data flow diagrams 8-2b_Системы счисления ДЗ к уроку

8-2b_Системы счисления ДЗ к уроку Сетевые технологии

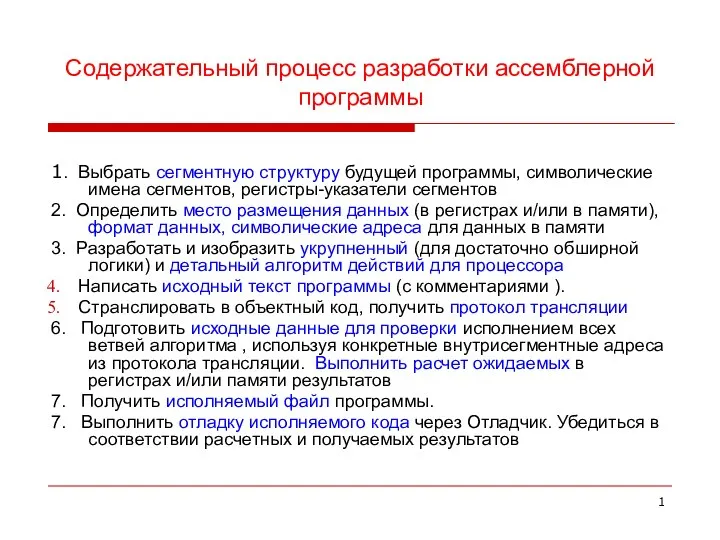

Сетевые технологии Содержательный процесс разработки ассемблерной программы. (Лекция 8)

Содержательный процесс разработки ассемблерной программы. (Лекция 8) Программная обработка данных. 8 класс

Программная обработка данных. 8 класс Обобщение по аннотациям. Журналистика

Обобщение по аннотациям. Журналистика Искусственный интеллект. Лекции 6, 7

Искусственный интеллект. Лекции 6, 7 26 ноября отмечается Всемирный день информации (World Information Day)

26 ноября отмечается Всемирный день информации (World Information Day) История соприкосновения видеоигр и политики

История соприкосновения видеоигр и политики Freelance. Звіт з курсового проекту

Freelance. Звіт з курсового проекту Безопасная работа на персональных компьютерах. Требования по организации рабочего места

Безопасная работа на персональных компьютерах. Требования по организации рабочего места Игрофикация

Игрофикация Работа с массивами данных на языке Паскаль

Работа с массивами данных на языке Паскаль Информационные таможенные технологии

Информационные таможенные технологии Электронные таблицы

Электронные таблицы Promo Grid e-commerce январь 2019

Promo Grid e-commerce январь 2019 Гибридные криптосистемы защиты информации

Гибридные криптосистемы защиты информации