Содержание

- 2. Безопасность в целом Безопасность - состояние защищенности жизненно важных интересов личности, общества и государства от внутренних

- 3. Безопасность в ИТ Безопасность – одна из наиболее актуальных проблем в области ИТ в настоящее время,

- 4. Угрозы безопасности ОС Угрозы безопасности ОС существенно зависят от условий эксплуатации системы, от того, какая информация

- 5. Классификация угроз безопасности ОС по цели атаки несанкционированное чтение информации; несанкционированное изменение информации; несанкционированное уничтожение информации;

- 6. Классификация угроз безопасности ОС по принципу воздействия на операционную систему использование известных (легальных) каналов получения информации;

- 7. Классификация угроз безопасности ОС по типу используемой злоумышленником уязвимости защиты неадекватная политика безопасности, в том числе

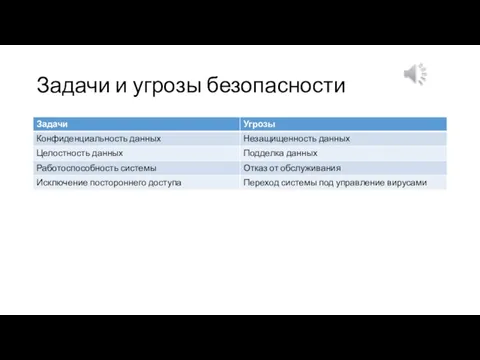

- 8. Задачи безопасности Конфиденциальность данных Целостность данных Работоспособность системы Исключение постороннего доступа

- 9. Конфиденциальность данных (data confidentiality) Задача направлена на сохранение секретности соответствующих данных. Данные должны быть доступны лишь

- 10. Целостность данных (data integrity) Задача означает, что пользователи, не обладающие соответствующими правами, не должны иметь возможности

- 11. Работоспособность системы (system availability) Задача означает, что никто не может нарушить работу системы и вывести ее

- 12. Исключение постороннего доступа Посторонние лица могут иногда взять на себя управление чьими-нибудь домашними компьютерами (используя вирусы

- 13. Задачи и угрозы безопасности

- 14. Злоумышленники Злоумышленник - субъект, оказывающий на информационный процесс воздействия с целью вызвать его отклонение от условий

- 15. Категории злоумышленников (1) Праздное любопытство пользователей, не имеющих специального технического оснащения. У многих людей на столе

- 16. Категории злоумышленников (2) Шпионаж внутри коллектива. Студенты, системные программисты, операторы и другие представители технического персонала зачастую

- 17. Категории злоумышленников (3) Вполне определенные попытки обогатиться. Некоторые банковские программисты пытались обокрасть свой банк. Схемы их

- 18. Категории злоумышленников (4) Коммерческий или военный шпионаж. Шпионаж относится к серьезной и хорошо проплачиваемой попытке, предпринимаемой

- 19. Вирусы, как угроза для ПО Компьютерный вирус — это специальная программа, способная самопроизвольно присоединяться к другим

- 20. Случайная утрата данных Кроме угроз, исходящих от злоумышленников, ценным данным угрожает также и случайная утрата. К

- 21. Защита данных с помощью криптографии Криптография в переводе с греческого означает "тайнопись". В настоящее время криптография

- 22. Задачи криптографии До начала ХХ века криптографические методы применялись лишь для шифрования данных с целью защиты

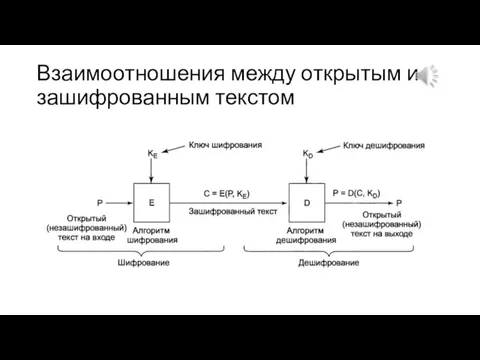

- 23. Взаимоотношения между открытым и зашифрованным текстом

- 24. Шифрование Существует два основных типа шифрования: с секретным ключом и с открытым ключом. При шифровании с

- 25. Шифрование с секретным ключом Шифрование на секретном ключе также называется симметричным шифрованием, так как для шифрования

- 26. Шифрование с открытым ключом Чтобы получить начальное представление о шифровании с открытым ключом, рассмотрим следующие два

- 27. Хеш-функции Криптографическая хеш-функция (хеш) - это математический алгоритм, преобразовывающий произвольный массив данных в состоящую из букв

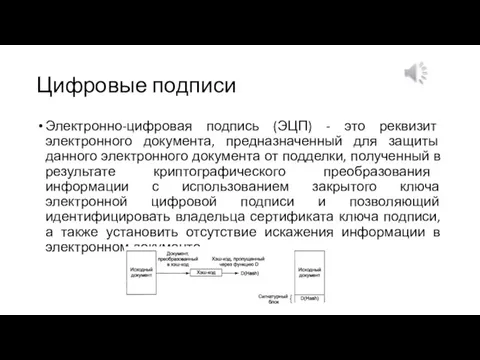

- 28. Цифровые подписи Электронно-цифровая подпись (ЭЦП) - это реквизит электронного документа, предназначенный для защиты данного электронного документа

- 29. Криптографический процессор Для всех систем шифрования необходимы ключи. Если ключи скомпрометированы, то скомпрометирована и вся основанная

- 30. Физическая защита материального носителя информации от противника В качестве носителя данных может выступать бумага, компьютерный носитель

- 31. Стенографическая защита информации Этот способ защиты основан на попытке скрыть от противника сам факт наличия интересующей

- 32. Идентификация и аутентификация, управление доступом Идентификацию и аутентификацию можно считать основой программно-технических средств безопасности, поскольку остальные

- 33. Парольная аутентификация Главное достоинство парольной аутентификации – простота и привычность. Пароли давно встроены в операционные системы

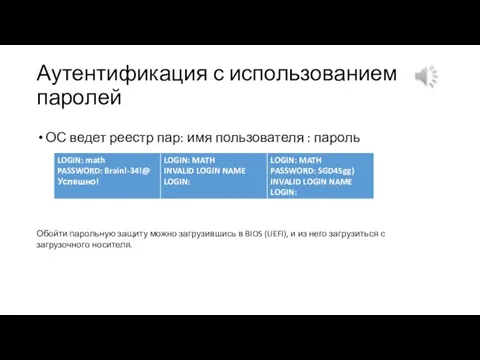

- 34. Аутентификация с использованием паролей ОС ведет реестр пар: имя пользователя : пароль Обойти парольную защиту можно

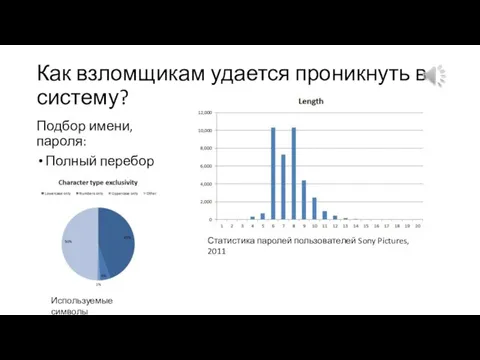

- 35. Как взломщикам удается проникнуть в систему? Подбор имени, пароля: Полный перебор Поиск по словарю Статистика паролей

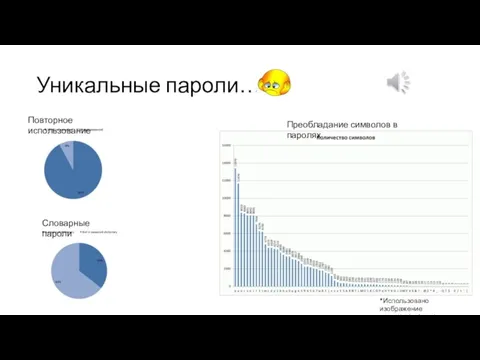

- 36. Уникальные пароли… *Использовано изображение ausmalbilder-free.de Словарные пароли Повторное использование Преобладание символов в паролях

- 37. Проблемы безопасности Безопасность (security) – это защита от внешних атак. В настоящее время наблюдается значительный рост

- 39. Скачать презентацию

Линейные алгоритмы. Решение задач

Линейные алгоритмы. Решение задач Текстовый терминал

Текстовый терминал Презентация на тему Алгоритмы на графах: определение наличия циклов в графе

Презентация на тему Алгоритмы на графах: определение наличия циклов в графе  Группа Телеграм-каналов ВсеПроСпорт

Группа Телеграм-каналов ВсеПроСпорт Разработка программного обеспечения для аудита информационных технологий предприятия

Разработка программного обеспечения для аудита информационных технологий предприятия Welcome to the internet! Please follow me

Welcome to the internet! Please follow me Моделирование макромолекул

Моделирование макромолекул Электронные библиотечные системы. Поиск в Электронной библиотеке Красноярского ГАУ

Электронные библиотечные системы. Поиск в Электронной библиотеке Красноярского ГАУ Name of presentation. Subtitle here

Name of presentation. Subtitle here Мобильное приложение для коммуникации людей с дефектами речи

Мобильное приложение для коммуникации людей с дефектами речи Элементарные логические операции

Элементарные логические операции Мнемотехника: прием Матрёшка. Вспомнить всё! Урок 2

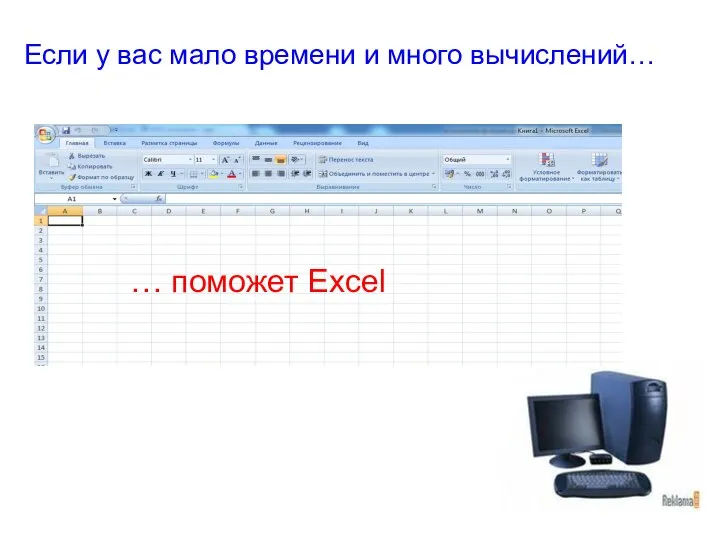

Мнемотехника: прием Матрёшка. Вспомнить всё! Урок 2 Если у вас мало времени и много вычислений… … поможет Excel

Если у вас мало времени и много вычислений… … поможет Excel Пресса Африки

Пресса Африки Полиграммные шифры подстановки

Полиграммные шифры подстановки Презентация на тему Что такое мультимедиа (8 класс)

Презентация на тему Что такое мультимедиа (8 класс)  Обзор инфлюенсеров в социальных сетях

Обзор инфлюенсеров в социальных сетях Помехоустойчивое кодирование

Помехоустойчивое кодирование Работа в Office 365. Почта. Поиск. Облако OneDrive

Работа в Office 365. Почта. Поиск. Облако OneDrive Принципы построения телекоммуникационных вычислительных сетей (ТВС)

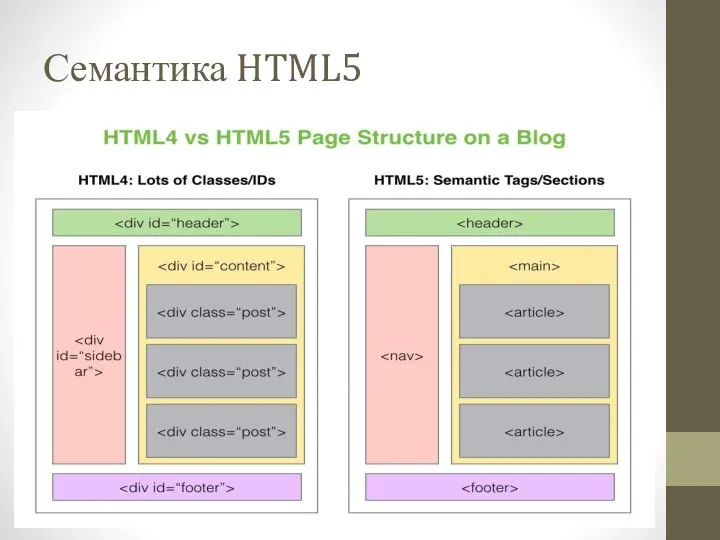

Принципы построения телекоммуникационных вычислительных сетей (ТВС) Семантика HTML 5

Семантика HTML 5 Библиографическая запись

Библиографическая запись Метрология и теория измерений

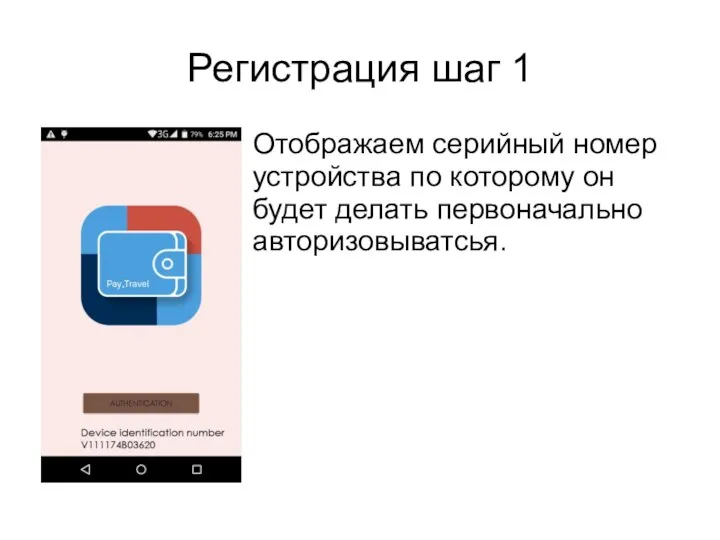

Метрология и теория измерений Авторизация. Сброс

Авторизация. Сброс Программная обработка данных на компьютере

Программная обработка данных на компьютере ЧТО написать девушке в СМС?

ЧТО написать девушке в СМС? Решение задач с Роботом

Решение задач с Роботом Нейроинтерфейсы

Нейроинтерфейсы