Слайд 2Актуальность темы

Выбранная тема дипломного исследования актуальна, поскольку проблема защиты информации является одной

из самых важных тем в информационной сфере и требует ее реализации.

Слайд 3Объект и предмет исследования

Объект исследования - защита информации от несанкционированного доступа.

Предмет -

типовая модель нарушителя безопасности информации в коммерческой организации.

Слайд 4Цель дипломной работы

Целью данной работы является раскрытие вопроса понятия типовой модели нарушителя

безопасности информации и ее последующего построения.

Слайд 5Задачи

дать определение модели нарушителя безопасности информации;

проанализировать, какие есть виды нарушителей и какими

они обладают возможностями;

дать классификацию нарушителей безопасности информации;

раскрыть методику создания базовой модели нарушителя;

создать модель нарушителя в коммерческой организации.

Слайд 6Структура работы

Основа работы заключается в построении модели нарушителя. В качестве объекта защиты

было выбрано акционерное общество «Псковский молочный комбинат».

Слайд 7Построение модели нарушителя

При построении модели нарушителя необходимо:

- знать мотивы нарушителей и выявить

наиболее опасные категории нарушителей;

- знать, какую именно информацию необходимо защищать;

- иметь представление о том, с какой целью может быть осуществлен несанкционированный доступ к информации нарушителем;

реализовать метод создания рубежей защиты;

составить таблицу модели нарушителя.

Слайд 8Мотивы нарушителей

В зависимости от целей или мотивов, нарушителей делят на:

идейные хакеры;

искатели приключений;

хакеры

— профессионалы;

ненадежные сотрудники.

В нашем случае наиболее опасными категориями нарушителей будут хакеры-профессионалы и ненадежные сотрудники.

Слайд 9Информация

Самой ценной информацией комбината является секрет производства молочной продукции и ноу-хау, если

имеется.

Слайд 10Цель нарушителя

Непосредственной целью нарушителя является хищение информации о секретах производства из баз

данных комбината.

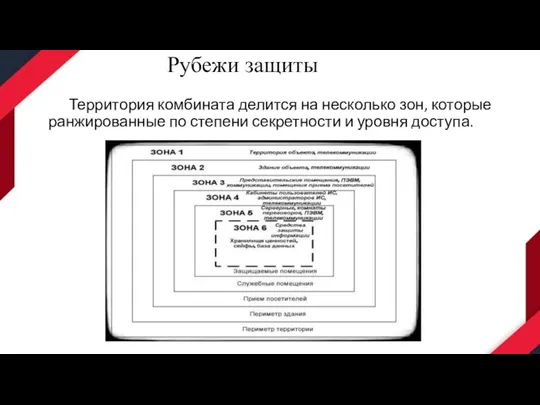

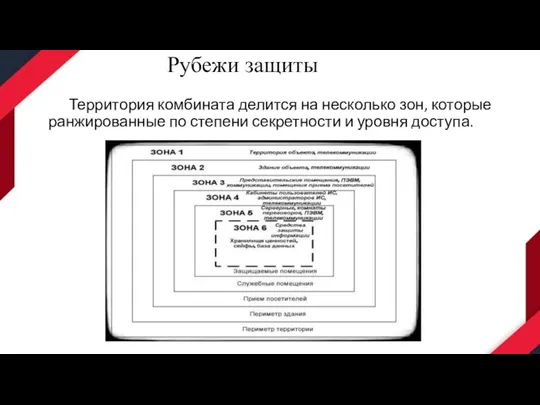

Слайд 11Рубежи защиты

Территория комбината делится на несколько зон, которые ранжированные по степени секретности

и уровня доступа.

Слайд 12Таблица модели нарушителя

В таблице представлена модель нарушителей относительно рубежей защиты предприятия и

возможности доступа. Также в таблице присутствует характеристика нарушителя. Таблица указана в дипломной работе

Интернет. История развития интернета

Интернет. История развития интернета Отчет

Отчет История развития электронновычислительной техники

История развития электронновычислительной техники Ms word практическое задание

Ms word практическое задание Cyber Motion 3D-Designer. Основные действия и рабочее поле

Cyber Motion 3D-Designer. Основные действия и рабочее поле Использование возможностей текстового редактора MS WORD при оформлении документов

Использование возможностей текстового редактора MS WORD при оформлении документов Повторяющиеся элементы в окружающем мире. 6 класс

Повторяющиеся элементы в окружающем мире. 6 класс Разработка информационного ресурса Создание графики по стандартам WSR в компетенции Графический дизайн

Разработка информационного ресурса Создание графики по стандартам WSR в компетенции Графический дизайн Работа с фильтрами в Adobe Photoshop

Работа с фильтрами в Adobe Photoshop Подготовка табличных и графических документов. Работа с файлами в редакторе Excel

Подготовка табличных и графических документов. Работа с файлами в редакторе Excel Условия if/elif/else

Условия if/elif/else Переполнение. Системы счисления

Переполнение. Системы счисления Лекция 8. Строки. std::basic_string

Лекция 8. Строки. std::basic_string Тема и задача встречи

Тема и задача встречи Безопасность в интернете

Безопасность в интернете Оценка трудовых и временных затрат на разработку Интернет-проектов

Оценка трудовых и временных затрат на разработку Интернет-проектов Приложение-помощник для путешествий по Кировской обл. #43мойрегион

Приложение-помощник для путешествий по Кировской обл. #43мойрегион Системы счисления. Логика и алгоритмы. Высказывания, логические операции, кванторы, истинность высказывания

Системы счисления. Логика и алгоритмы. Высказывания, логические операции, кванторы, истинность высказывания Инструкция по регистрации подростков на ИАП

Инструкция по регистрации подростков на ИАП Кодирование информации

Кодирование информации Warsztat kreatywny. Projekt

Warsztat kreatywny. Projekt Влияние СМИ на общественное сознание и настроение молодежи

Влияние СМИ на общественное сознание и настроение молодежи Технология H.323 IP-телефонии

Технология H.323 IP-телефонии Информация как ресурс управления

Информация как ресурс управления Разработка программы формирующей на базе исходного кода интерфейс доступа к нему в стиле Fluent API

Разработка программы формирующей на базе исходного кода интерфейс доступа к нему в стиле Fluent API Способы взаимодействия с онлайн-аудиторией

Способы взаимодействия с онлайн-аудиторией Проект VK AIR

Проект VK AIR Зависимость от социальных сетей

Зависимость от социальных сетей