Содержание

- 2. Режимы шифрования электронная кодовая книга - ECB (Electronic Code Book); сцепление блоков шифротекста - CBC (Cipher

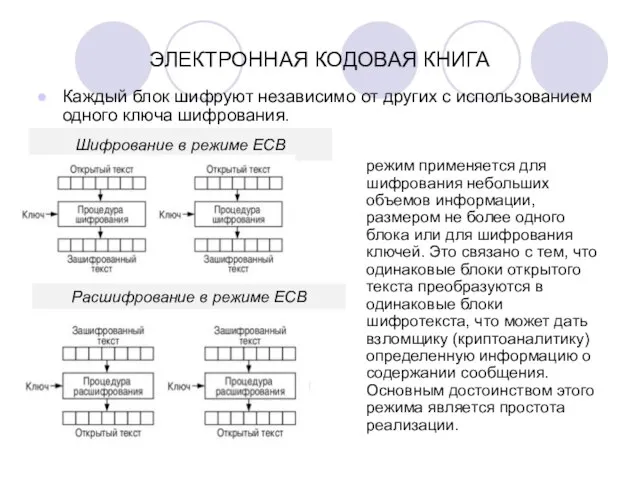

- 3. ЭЛЕКТРОННАЯ КОДОВАЯ КНИГА Каждый блок шифруют независимо от других с использованием одного ключа шифрования. режим применяется

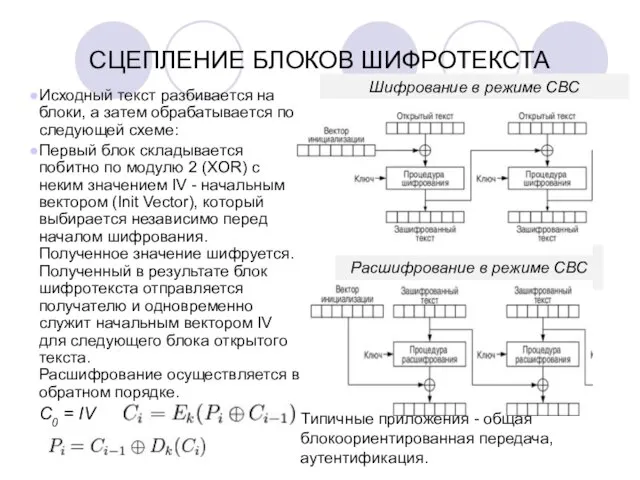

- 4. СЦЕПЛЕНИЕ БЛОКОВ ШИФРОТЕКСТА Исходный текст разбивается на блоки, а затем обрабатывается по следующей схеме: Первый блок

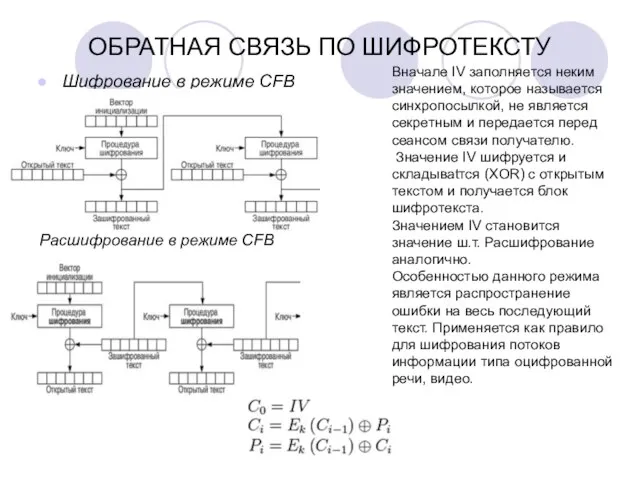

- 5. ОБРАТНАЯ СВЯЗЬ ПО ШИФРОТЕКСТУ Шифрование в режиме CFB Вначале IV заполняется неким значением, которое называется синхропосылкой,

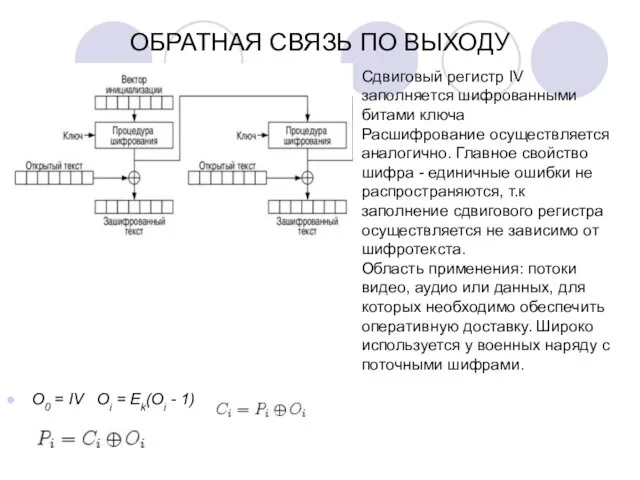

- 6. ОБРАТНАЯ СВЯЗЬ ПО ВЫХОДУ O0 = IV Oi = Ek(Oi - 1) Сдвиговый регистр IV заполняется

- 7. ОБЩИЕ СВЕДЕНИЯ Полное название — «ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования». Размер

- 8. Элементы данных X – элемент данных, |X| - размер X в битах. 0 Состоит из элементов

- 9. Для ГОСТа принята т.н. «little-endian» нумерация разрядов, т.е. внутри многоразрядных слов данных отдельные двоичные разряды с

- 10. КЛЮЧЕВАЯ ИНФОРМАЦИЯ Ключ K- массив из восьми 32-битовых элементов кода, элементы ключа используются как 32-разрядные целые

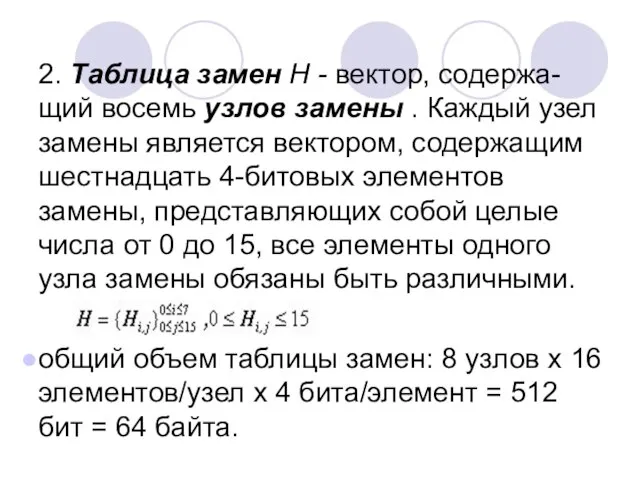

- 11. 2. Таблица замен H - вектор, содержа-щий восемь узлов замены . Каждый узел замены является вектором,

- 12. Принципы построения шифра ГОСТ ГОСТ содержит алгоритмы трех уровней. В основе лежит «основной шаг», на базе

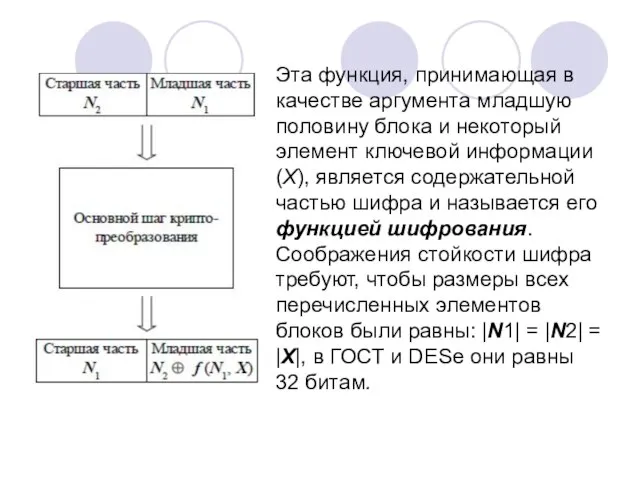

- 13. Эта функция, принимающая в качестве аргумента младшую половину блока и некоторый элемент ключевой информации (X), является

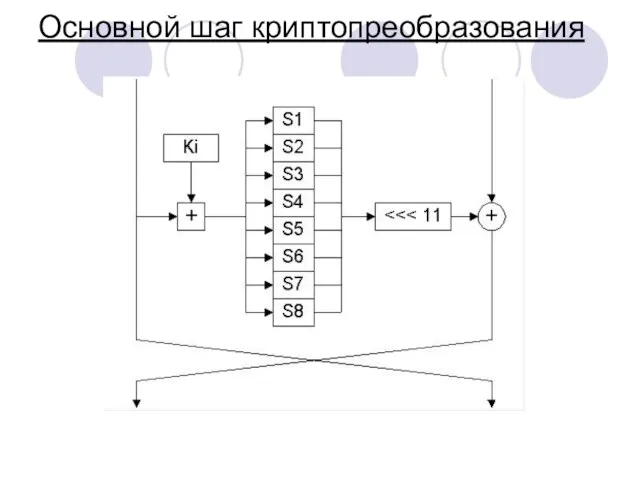

- 14. Основной шаг криптопреобразования

- 15. Пример таблицы замен

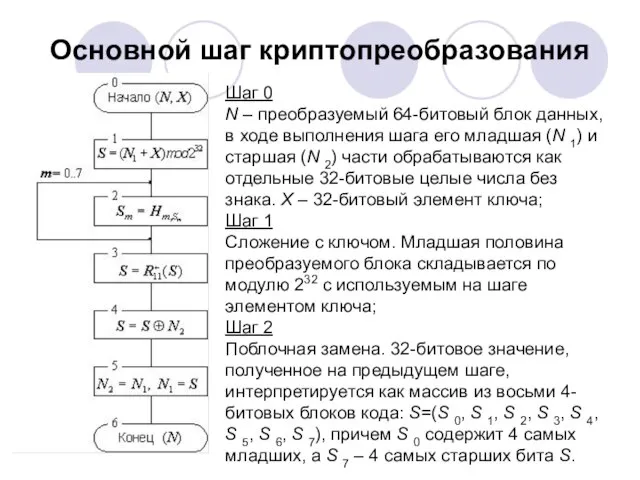

- 16. Основной шаг криптопреобразования Шаг 0 N – преобразуемый 64-битовый блок данных, в ходе выполнения шага его

- 17. Далее значение каждого из восьми блоков заменяется новым, в качестве замены для значения блока выбирается элемент

- 18. Базовые циклы криптографических преобразований Базовые циклы построены из основных шагов криптографического преобразования цикл зашифрования (32-З); цикл

- 19. Цикл зашифрования 32-З K 0,K 1,K 2,K 3,K 4,K 5,K 6,K 7, K 0,K 1,K 2,K

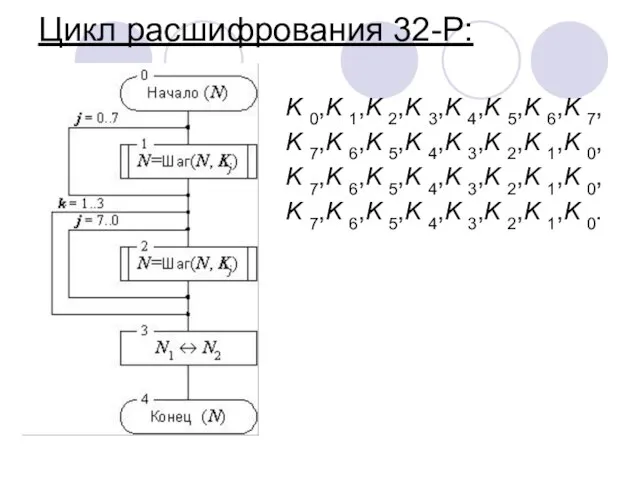

- 20. Цикл расшифрования 32-Р: K 0,K 1,K 2,K 3,K 4,K 5,K 6,K 7, K 7,K 6,K 5,K

- 21. Цикл выработки имитовставки 16-З: K 0,K 1,K 2,K 3,K 4,K 5,K 6,K 7,K 0,K 1,K 2,K

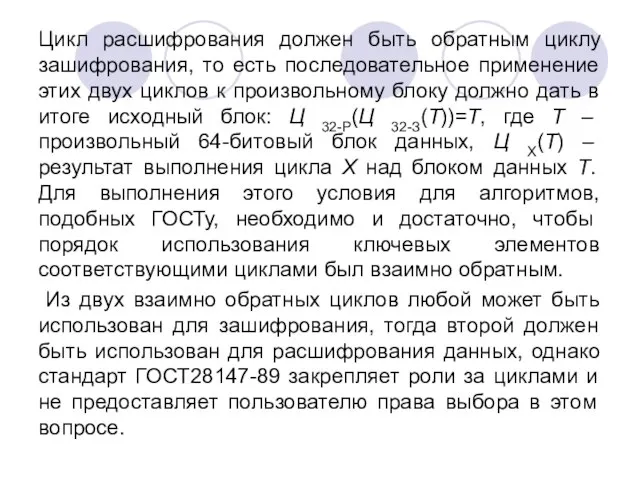

- 22. Цикл расшифрования должен быть обратным циклу зашифрования, то есть последовательное применение этих двух циклов к произвольному

- 23. Основные режимы шифрования. ГОСТ 28147-89 предусматривает три следующих режима шифрования данных: простая замена, гаммирование, гаммирование с

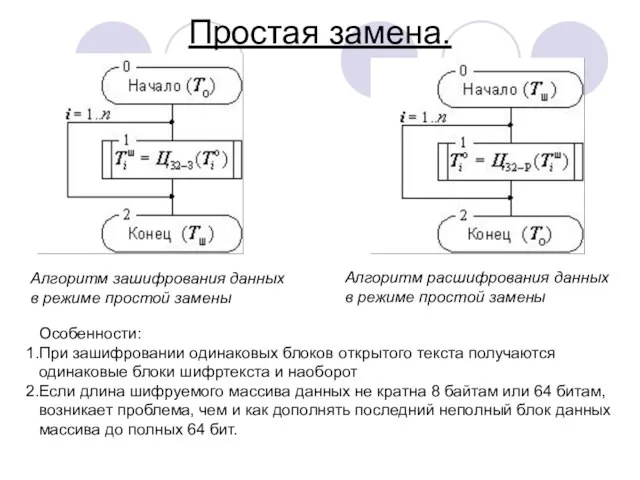

- 24. Простая замена. Алгоритм зашифрования данных в режиме простой замены Алгоритм расшифрования данных в режиме простой замены

- 25. Гаммирование. Гаммирование – это наложение (снятие) на открытые (зашифрованные) данные криптографической гаммы, для получения зашифрованных (открытых)

- 26. РГПЧ, используемый для выработки гаммы, является рекуррентной функцией: – элементы рекуррентной последовательности, f – функция преобразования.

- 27. Элементы последовательности, вырабатываемой РГПЧ, являются функцией своего номера и начального заполнения РГПЧ: где fi (X)=f(fi –1(X)),

- 28. РГПЧ спроектирован разработчиками ГОСТа исходя из необходимости выполнения следующих условий: период повторения последовательности чисел, вырабатываемой РГПЧ,

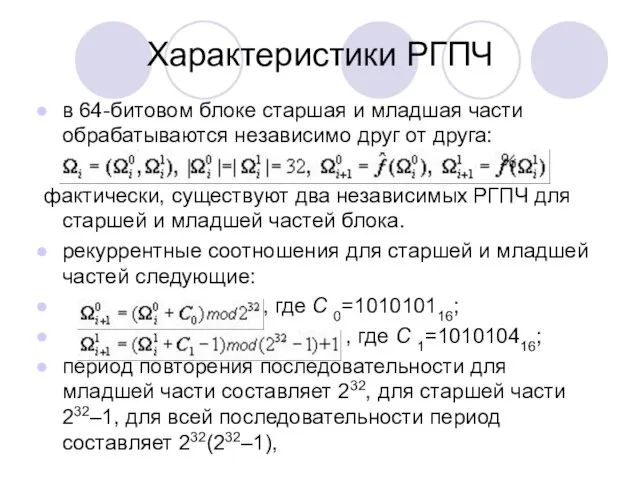

- 29. Характеристики РГПЧ в 64-битовом блоке старшая и младшая части обрабатываются независимо друг от друга: фактически, существуют

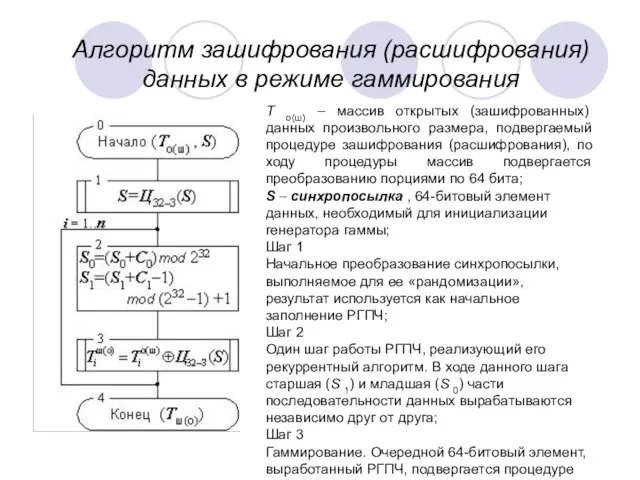

- 30. Алгоритм зашифрования (расшифрования) данных в режиме гаммирования T о(ш) – массив открытых (зашифрованных) данных произвольного размера,

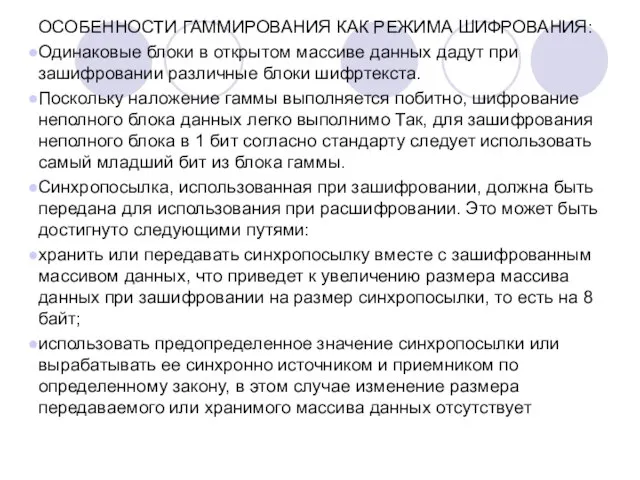

- 31. ОСОБЕННОСТИ ГАММИРОВАНИЯ КАК РЕЖИМА ШИФРОВАНИЯ: Одинаковые блоки в открытом массиве данных дадут при зашифровании различные блоки

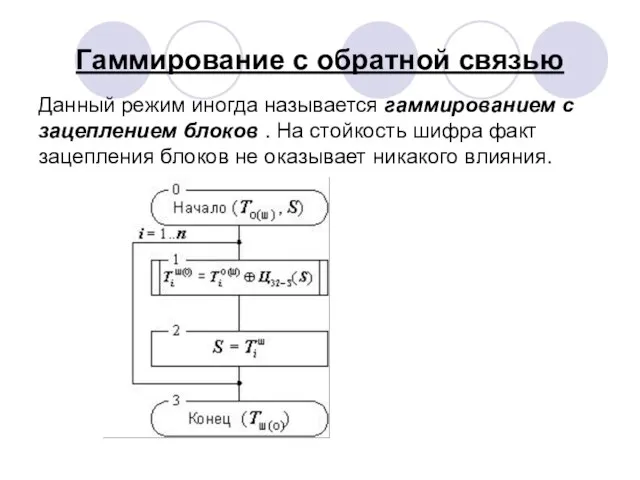

- 32. Гаммирование с обратной связью Данный режим иногда называется гаммированием с зацеплением блоков . На стойкость шифра

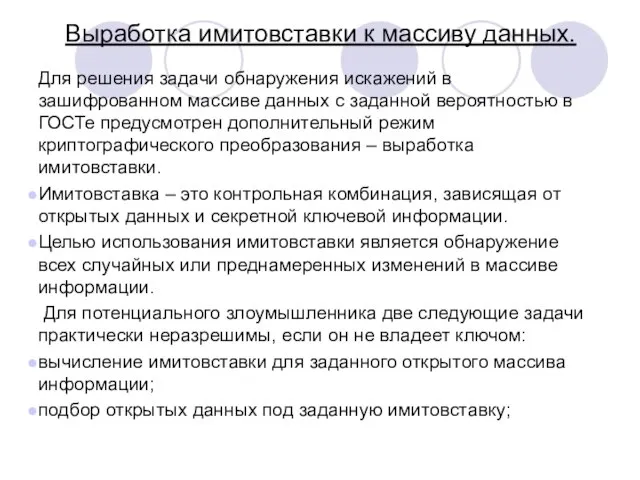

- 33. Выработка имитовставки к массиву данных. Для решения задачи обнаружения искажений в зашифрованном массиве данных с заданной

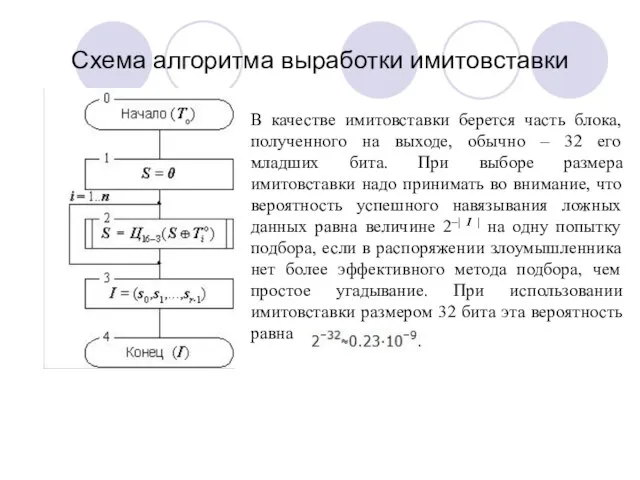

- 34. Схема алгоритма выработки имитовставки В качестве имитовставки берется часть блока, полученного на выходе, обычно – 32

- 35. В режиме обычного гаммирования изменения в определенных битах шифртекста влияют только на соответствующие биты открытого текста

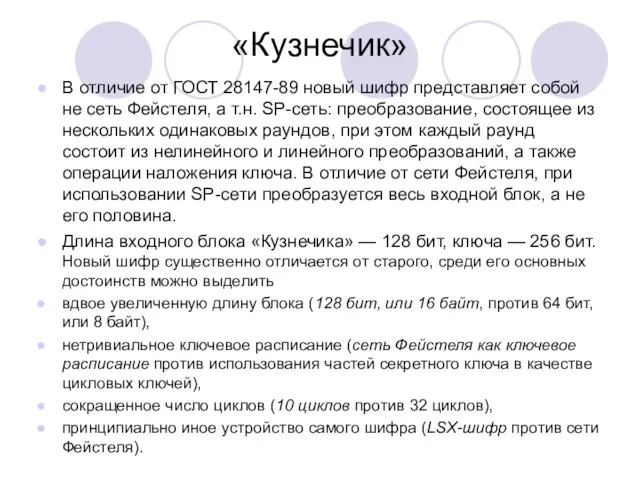

- 36. «Кузнечик» В отличие от ГОСТ 28147-89 новый шифр представляет собой не сеть Фейстеля, а т.н. SP-сеть:

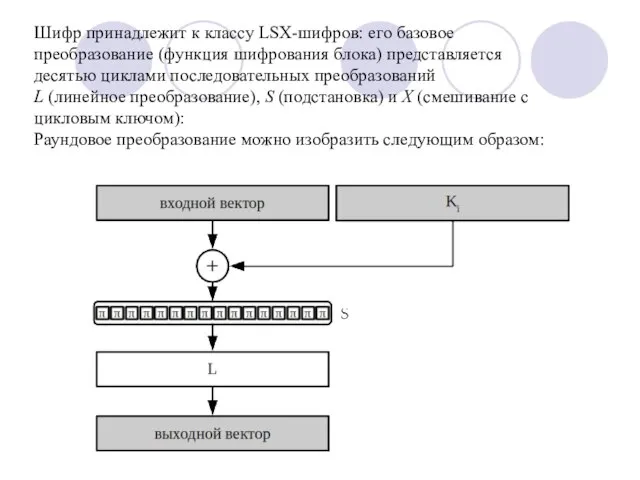

- 37. Шифр принадлежит к классу LSX-шифров: его базовое преобразование (функция шифрования блока) представляется десятью циклами последовательных преобразований

- 38. Преобразования Шифрование основано на последовательном применении нескольких однотипных раундов, каждый из которых содержит три преобразования: сложение

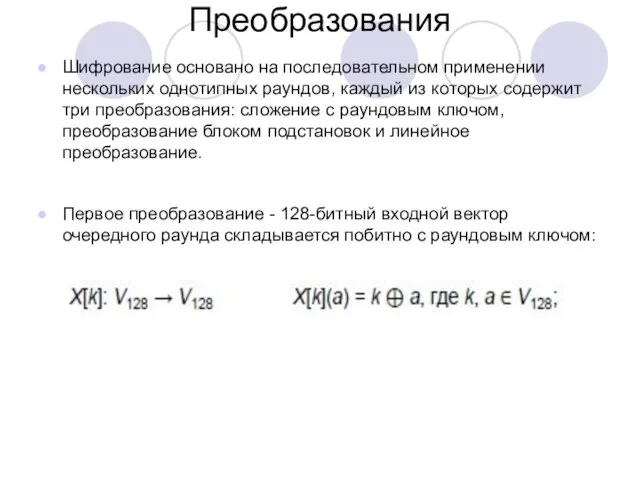

- 39. За счет преобразования всего блока данных на каждом шаге обеспечивается гораздо более быстрое перемешивание входных данных

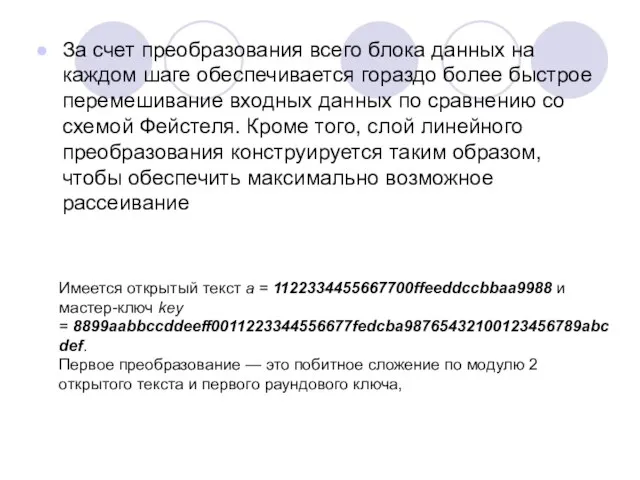

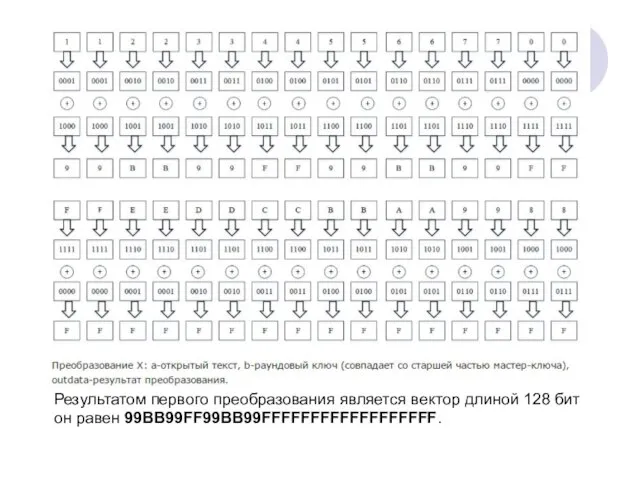

- 40. Результатом первого преобразования является вектор длиной 128 бит он равен 99BB99FF99BB99FFFFFFFFFFFFFFFFFF.

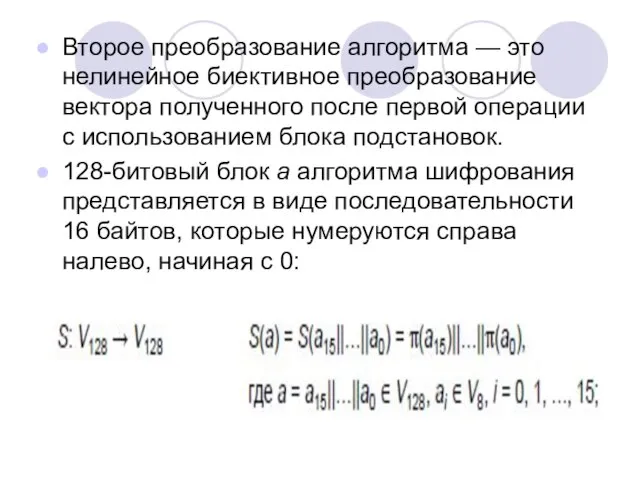

- 41. Второе преобразование алгоритма — это нелинейное биективное преобразование вектора полученного после первой операции с использованием блока

- 42. π' = (252, 238, 221, 17, 207, 110, 49, 22, 251, 196, 250, 218, 35, 197,

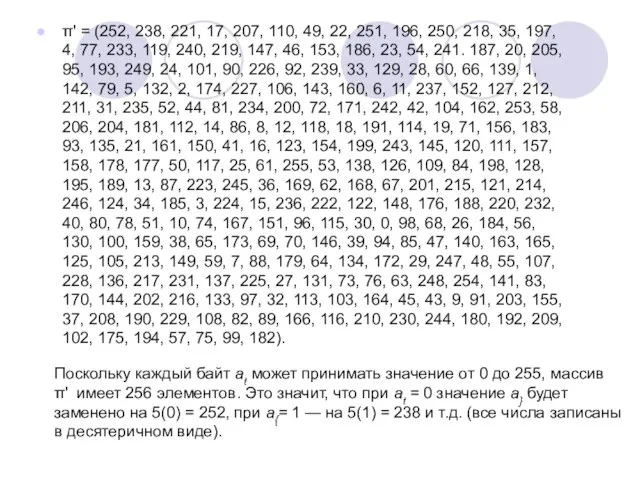

- 43. Линейное преобразование может быть реализовано не только как обычно в блочных шифрах — матрицей, но и

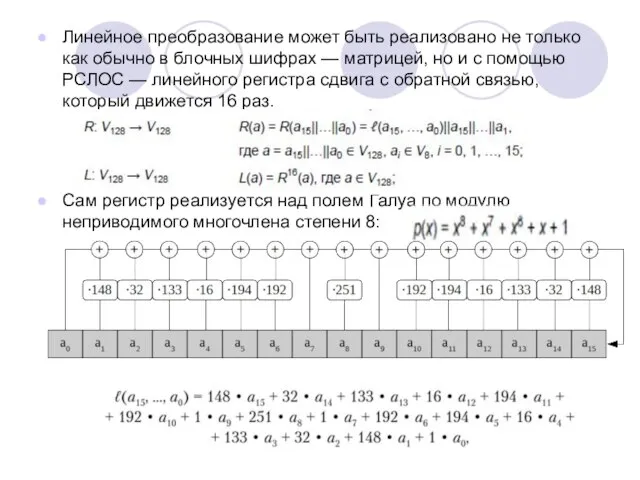

- 44. Линейное преобразование, выполняемое с использованием линейного регистра сдвига с обратной связью : сначала результат S-преобразования побайтно

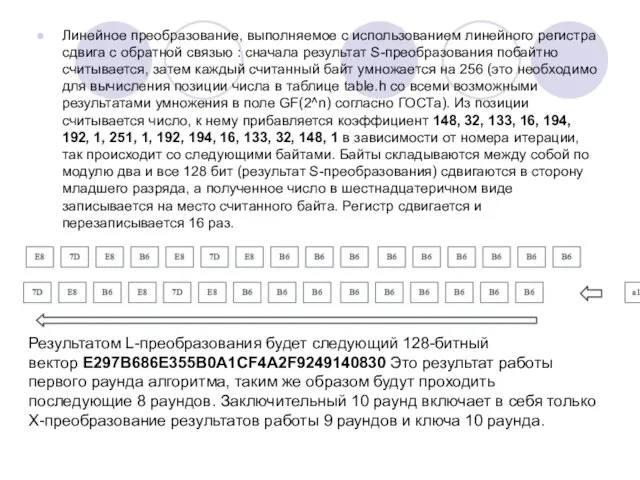

- 45. Выработка раундовых ключей Первые два получаются разбиением мастер-ключа пополам. Далее для выработки очередной пары раундовых ключей

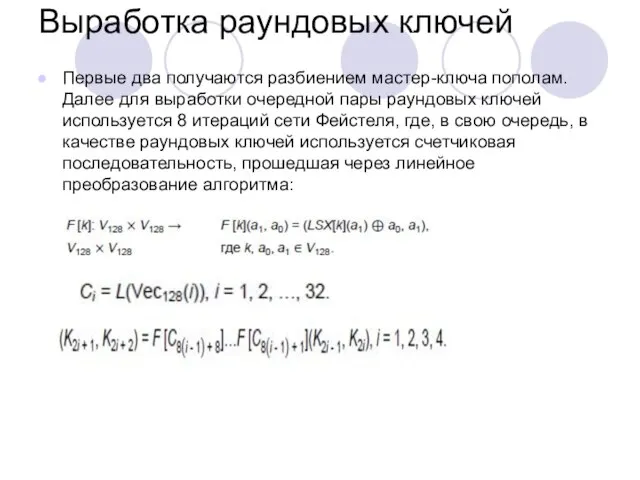

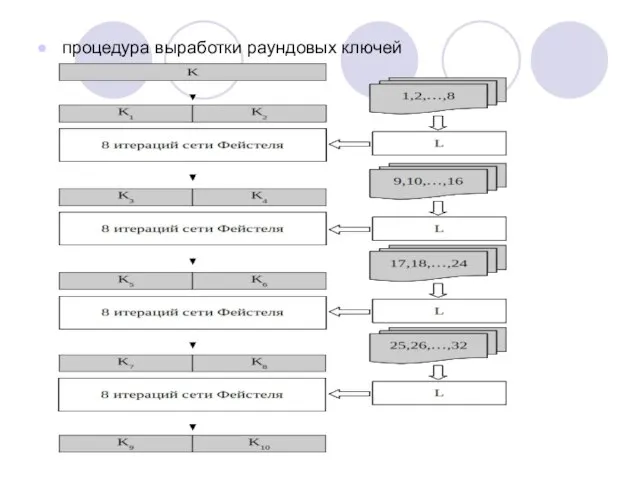

- 46. процедура выработки раундовых ключей

- 47. Шифрование и расшифрование шифрование одного 128-битного входного блока описывается следующим уравнением: Расшифрование реализуется обращением базовых преобразований

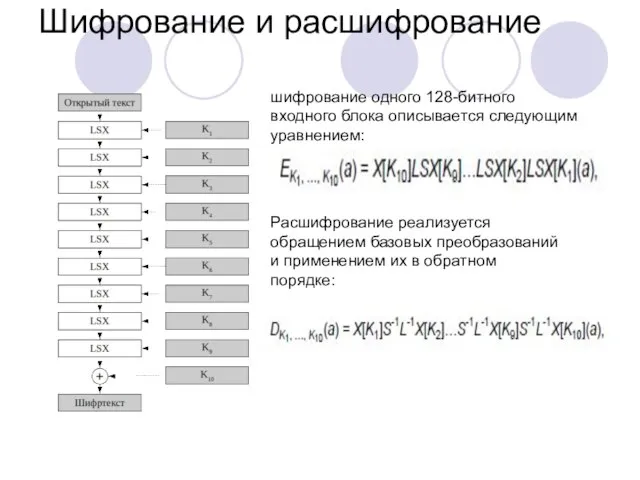

- 48. Криптоанализ блочных шифров Как и все шифры, алгоритмы которых известны, блочные шифры подвергаются криптографическим атакам. Цель

- 51. Полный перебор Полный перебор (или метод «грубой силы») — метод решения математических задач. Сложность полного перебора

- 52. Дифференциальный криптоанализ Подобной атаке подвержены шифры с постоянным S-блоком и шифрование в режиме кодовой электронной книги.

- 53. Линейный криптоанализ Криптоанализ происходит в два шага. Первый — построение соотношений между открытым текстом, шифртекстом и

- 55. Скачать презентацию

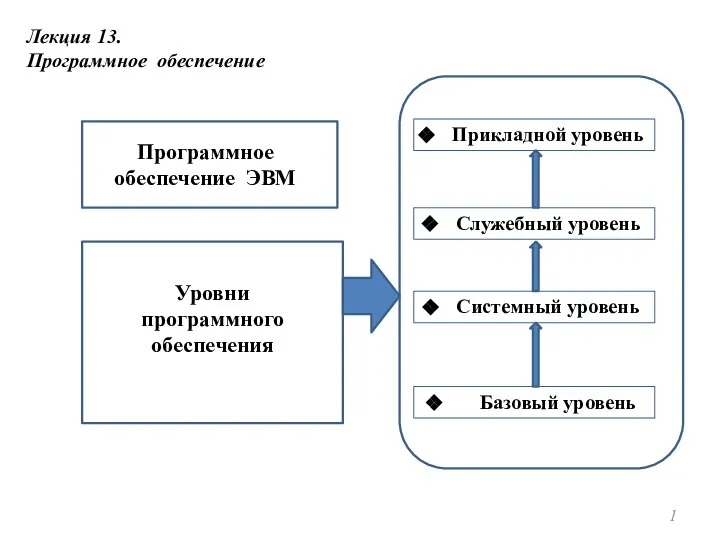

Программное обеспечение и его классификация

Программное обеспечение и его классификация Cпособы обтравки изображений

Cпособы обтравки изображений Национальная электронная библиотека (НЭБ)

Национальная электронная библиотека (НЭБ) Lesson 4

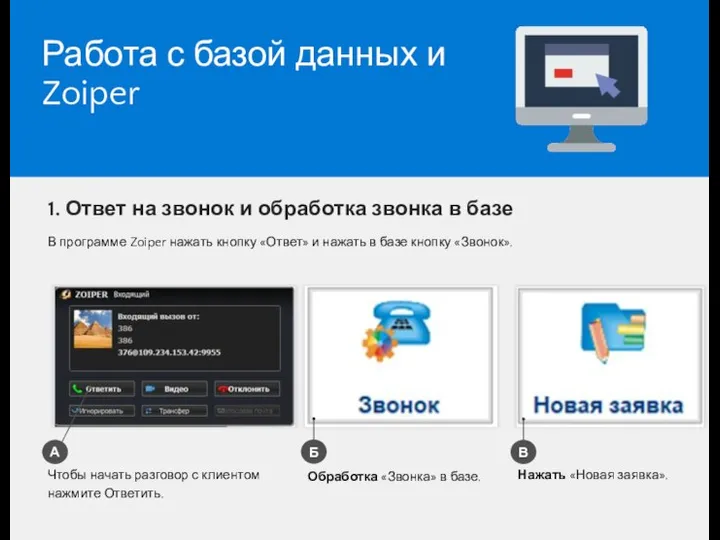

Lesson 4 Работа с базой данных и Zoiper

Работа с базой данных и Zoiper Общие сведения о языке программирования Паскаль. Начала программирования

Общие сведения о языке программирования Паскаль. Начала программирования Интернет. Введение

Интернет. Введение Ведение страницы ТОДЮБ в социальных сетях, полезные советы

Ведение страницы ТОДЮБ в социальных сетях, полезные советы Навигационная система дополненной реальности в современных системах

Навигационная система дополненной реальности в современных системах Метрология и теория измерений

Метрология и теория измерений Создать БД Видеосалон

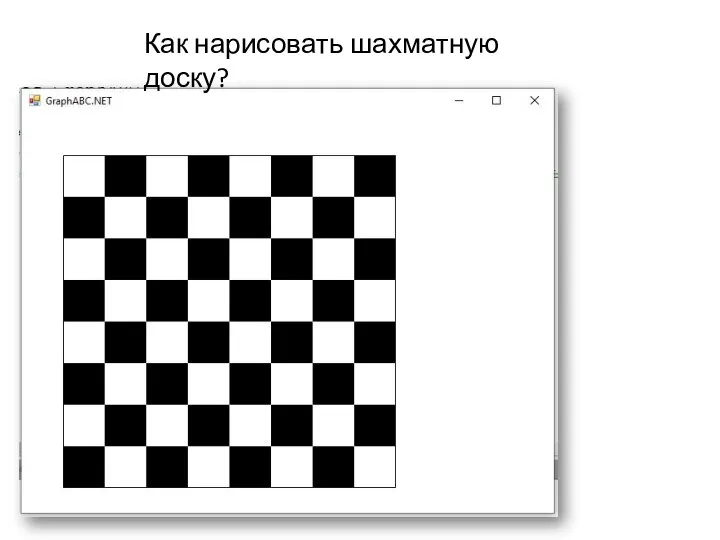

Создать БД Видеосалон Как нарисовать шахматную доску?

Как нарисовать шахматную доску? Кроссворд ко дню библиотекаря

Кроссворд ко дню библиотекаря Електронні таблиці MS Excel

Електронні таблиці MS Excel Технология обработки числовой информации. Электронные таблицы MS Excel. Основные приёмы работы

Технология обработки числовой информации. Электронные таблицы MS Excel. Основные приёмы работы Протокол IPv6. Вычислительные сети и коммуникации

Протокол IPv6. Вычислительные сети и коммуникации Качество кода

Качество кода Основы PowerShell

Основы PowerShell Money back from fake. Достоверная информация

Money back from fake. Достоверная информация Знакомство с интерфейсом OpenOffice.org Calc

Знакомство с интерфейсом OpenOffice.org Calc Средства анализа и визуализации данных

Средства анализа и визуализации данных Аналізування відеоповідомлень

Аналізування відеоповідомлень Компьютерное моделирование/ Геофизика

Компьютерное моделирование/ Геофизика Инструменты графического редактора Paint

Инструменты графического редактора Paint Построение диаграмм

Построение диаграмм Программное обеспечение

Программное обеспечение Поиск рабочего оффера и поставщика

Поиск рабочего оффера и поставщика База данных

База данных