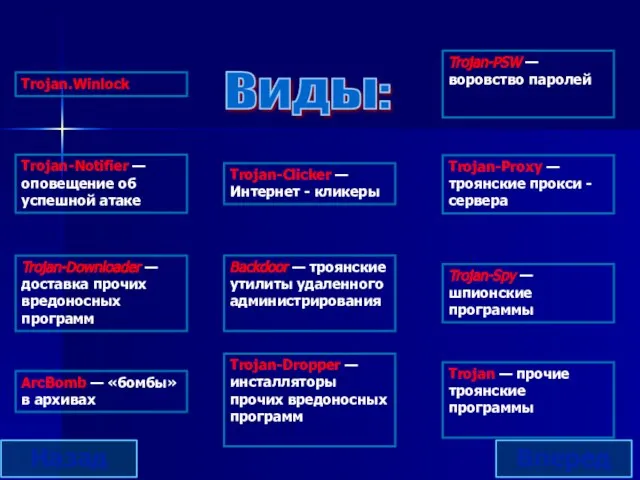

сбор информации и ее передачу злоумышленнику, ее разрушение или злонамеренную модификацию, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях.

Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера (например, троянские программы, разработанные для распределенных DoS-атак на удаленные ресурсы сети).

Шпионская программа

Синонимы: Spyware

Под определение "spyware" ("шпионские программы") подпадают программы, скрытно собирающие различную информацию о пользователе компьютера и затем отправляющие её своему автору.

Эти программы иногда проникают на компьютер под видом adware-компонентов других программ и не имеют возможности деинсталляции пользователем без нарушения функционирования использующей их программы. Иногда spyware-компоненты обнаруживаются в весьма распространенных программных продуктах известных на рынке производителей.

Шпионские программы, проникающие на компьютер пользователя при помощи интернет-червей, троянских программ или при атаках хакерами уязвимостей в установленных программных продуктах, в классификации "Лаборатории Касперского" были отнесены к категории TrojanSpy.

Компью́терный ви́рус — разновидность компьютерных программ, отличительной особенностью которых является способность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие произвольные действия, в том числе наносящие вред пользователю и/или компьютеру. По этой причине вирусы относят к вредоносным программам.

Неспециалисты ошибочно относят к компьютерным вирусам и другие виды вредоносных программ - программы-шпионы и даже спам. Известны десятки тысяч компьютерных вирусов, которые распространяются через Интернет по всему миру.

Создание и распространение вредоносных программ (в том числе вирусов) преследуется в России согласно Уголовному Кодексу РФ (глава 28, статья 273).

Согласно доктрине информационной безопасности РФ, в России должен проводиться правовой ликбез в школах и вузах при обучении информатике и компьютерной грамотности по вопросам защиты информации в ЭВМ, борьбы с компьютерными вирусами и обеспечению информационной безопасности в сетях ЭВМ.

Построение логических выражений по таблице истинности

Построение логических выражений по таблице истинности  International Bond Market

International Bond Market Презентация на тему Геометрические тела и плоские фигуры (6-9 класс)

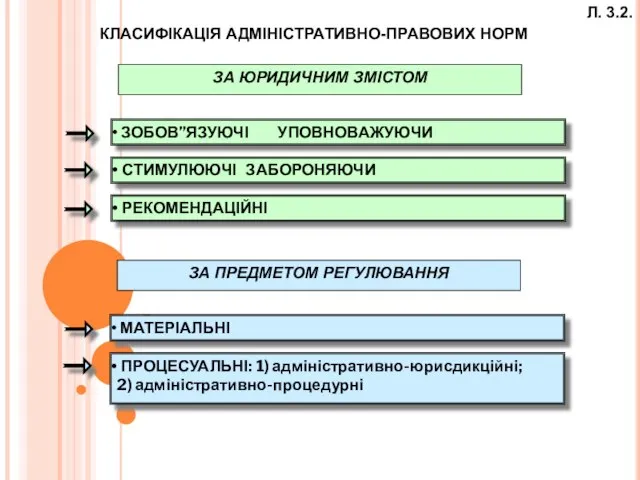

Презентация на тему Геометрические тела и плоские фигуры (6-9 класс) Класифікація адміністративно-правових норм за юридичним змістом

Класифікація адміністративно-правових норм за юридичним змістом Перекредитование в разных банках

Перекредитование в разных банках Решение задачи средствам EXCEL

Решение задачи средствам EXCEL Информация по обеспечению безопасности на водных объектах Ростовской области в 2011 году

Информация по обеспечению безопасности на водных объектах Ростовской области в 2011 году Методология научного исследования

Методология научного исследования Сабантуй

Сабантуй Коррозия металлов (11 класс)

Коррозия металлов (11 класс) Савенко Владимир Сергеевич

Савенко Владимир Сергеевич Зашифрованная переписка

Зашифрованная переписка Концепция институционализма

Концепция институционализма Академия самозанятых

Академия самозанятых Презентация на тему Вредные советы

Презентация на тему Вредные советы Оплата труда медицинских работников

Оплата труда медицинских работников День рождения дедушки

День рождения дедушки ПЛОВ_Артур

ПЛОВ_Артур Презентация на тему Наши статусы, или в какие группы общества мы входим (7 класс)

Презентация на тему Наши статусы, или в какие группы общества мы входим (7 класс)  Presentation

Presentation Лот 22, г. Хабаровск, ул. Сысоева, 21, кв. 64

Лот 22, г. Хабаровск, ул. Сысоева, 21, кв. 64 Тактика обыска

Тактика обыска п.5. Функции государства

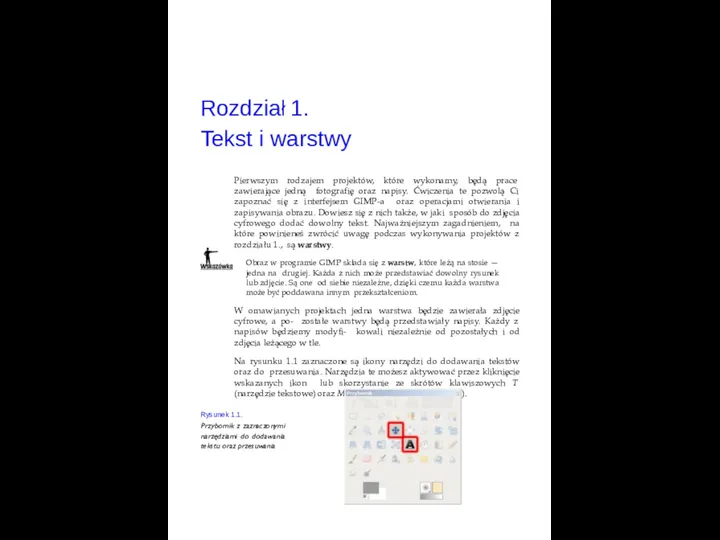

п.5. Функции государства gimp_tekst

gimp_tekst Паронимы

Паронимы Специальность Туризм. Вологодский областной колледж культуры и туризма

Специальность Туризм. Вологодский областной колледж культуры и туризма Угличский муниципальный район

Угличский муниципальный район Презентация на тему Экологические ситуации

Презентация на тему Экологические ситуации