Слайд 2Применение технических средств направлено на решение трех задач:

- предотвращение проникновения нарушителя к

источникам информации;

- предотвращение повреждения носителя информации в результате воздействия стихийных сил и, прежде всего, пожаров, а также воды и пены при попадании;

- предотвращение утечки информации по различным техническим каналам.

Слайд 3Функции технических средств защиты:

- охрана территорий и зданий;

- охрана внутренних помещений;

- охрана

оборудования и наблюдение за ним;

- контроль доступа в защищаемые зоны;

- нейтрализация излучений и наводок;

- создание препятствий визуальному наблюдению и прослушиванию;

- противопожарная защита;

- блокировка действий нарушителя.

Слайд 4Технические средства защиты информации подразделяются на две большие группы: инженерная защита и

техническая охрана объектов (ИЗТОО) и сокрытие информации.

Инженерная защита и техническая охрана объектов (ИЗТОО) - метод защиты на основе инженерных конструкций в сочетании с техническими средствами охраны, в результате применения которого объекты защиты нейтрализованы в пространстве.

Слайд 5Сокрытие информации - предусматривает такие изменения структуры носителей, при которых нарушитель не

может выделить информацию с качеством, достаточным для использования в собственных интересах, в результате чего объекты защиты не имеют четких границ.

Слайд 6Способы и средства инженерной защиты и технической охраны объектов (ИЗТОО).

Главной задачей ИЗТОО

является недопущение непосредственного контакта нарушителя или сил природы с объектами защиты.

Основу ИЗТОО составляет:

1. Механические средства и инженерные сооружения, препятствующие физическому движению нарушителя к объектам защиты;

2. Технические средства, информирующие о проникновении нарушителя в контролируемую зону;

Слайд 73. Технические средства наблюдения обстановки в контролируемой зоне;

4. Средства и люди, устраняющие

угрозы.

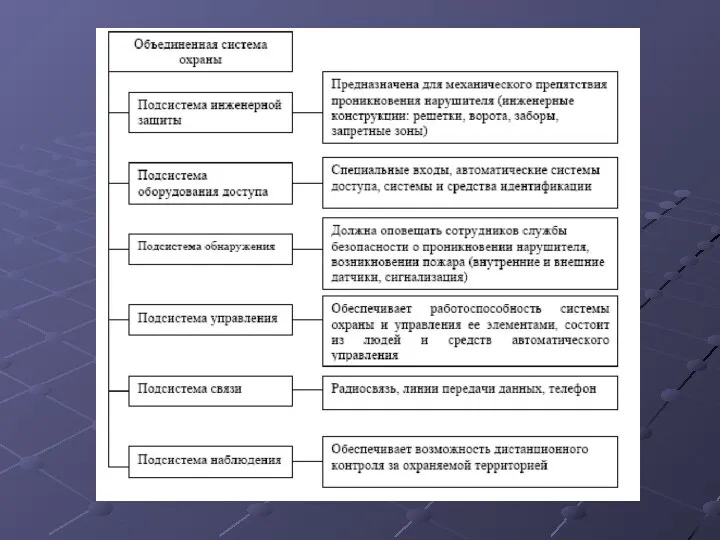

Средства и люди ИЗТОО образуют систему обеспечения безопасности, в которую входят следующие подсистемы (Рисунок 1):

Слайд 9Подсистема инженерной защиты. Основой данной подсистемы являются механические или строительные элементы, создающие

для нарушителя реальное физическое препятствие. Важнейшей характеристикой подсистемы инженерной защиты является время сопротивления, т.е. время, которое требуется злоумышленнику для ее преодоления. Исходя из требуемой величины названной характеристики, должен производиться и выбор типа инженерной защиты.

Слайд 10Подсистема оборудования доступа. При построении данной подсистемы рекомендуется:

- определить количество необходимых контрольно-пропускных

пунктов, исходя из числа пропускаемых через них служащих, которых требуется проконтролировать с максимальной скоростью во время пиковой нагрузки;

- оценить требуемую степень безопасности организации, которую можно повысить, к примеру, путем дополнения устройств

Слайд 11считывания карточек средствами ввода персонального кода;

- предусмотреть средства аварийного выхода;

- оценить средства,

необходимые на приобретение, установку и эксплуатацию данной подсистемы.

Слайд 12Подсистема обнаружения. Современные подсистемы обнаружения предполагают наличие тревожной сигнализации, в которой, в

свою очередь, о попытках вторжения находят применение датчики нескольких типов. Поэтому основные характеристики подобных подсистем определяются, главным образом, характеристиками используемых датчиков.

Слайд 13Подсистема наблюдения. Наиболее широкое распространение в подобных подсистемах получили телевизионные установки дистанционного

наблюдения. Вся контролируемая подсистемой наблюдения зона разграничивается на отдельные участки протяженностью не более 100 м, на которых устанавливается, по крайней мере, одна передающая телекамера. При разрабатывании датчиков подсистемы обнаружения изображение, передаваемое соответствующей телекамерой, автоматически выводится на экран монитора на центральном посту охраны.

Слайд 14Подсистема связи. Каналами связи могут быть специально проложенные проводные линии, телефонные линии

объекта, телеграфные линии и радиосвязь. Наиболее распространенные каналы связи - многожильные экранированные кабели, которые для повышения надежности и безопасности работы помещают в металлические или пластмассовые трубы или металлорукава.

Слайд 15Подсистема нейтрализации угроз. Для предотвращения вторжения на охраняемую территорию используется оборонительная система,

в которой находят применение осветительные и звуковые установки. Для задержания преступника предпринимают соответствующие оперативные меры.

Слайд 16Подсистема управления. Сложные комплексы защиты охраняемых территорий, состоящие, как рассмотрено выше, из

нескольких подсистем, могут эффективно функционировать только при условии, что работа всех технических установок постоянно контролируется и управляется с центрального поста. Он должен обеспечивать автоматическую регистрацию и отображение всех поступающих на центральный пост сообщений и сигналов тревоги, выполнение всех необходимых процедур.

Слайд 17Способы сокрытия защищаемой информации. Каждое устройство хранения, передачи и обработки информации является

источником излучения различной природы (электромагнитные, акустические и другие волны). Перехватывая и обрабатывая излучения, сопровождающие работу информационных систем, возможно получать разнообразные сведения о процессах, сопровождающих передачу и обработку данных.

Слайд 18Данные электромагнитные излучения создают угрозы несанкционированного приема (перехвата) сигналов или, иначе говоря,

технические каналы утечки информации.

Для защиты от подобного рода угроз применяют такое средство технической защиты, как сокрытие информации.

Сокрытие информации предусматривает такие изменения структуры, при которых нарушитель не может выделять информацию с качеством, достаточным для использования в своих интересах.

.

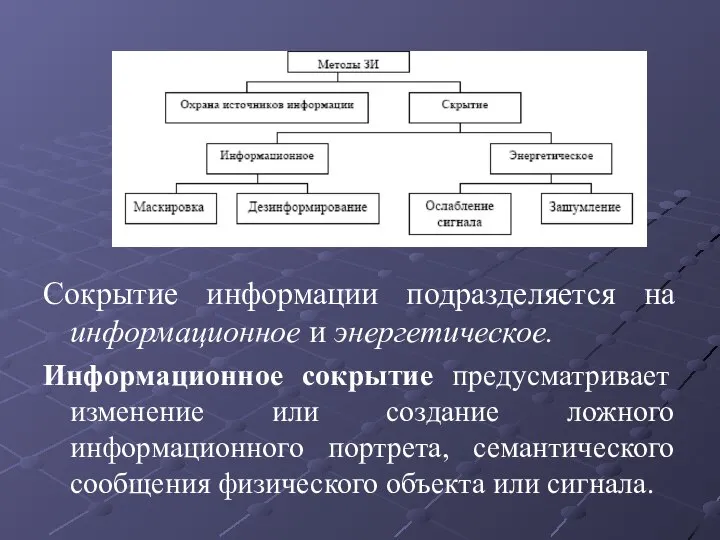

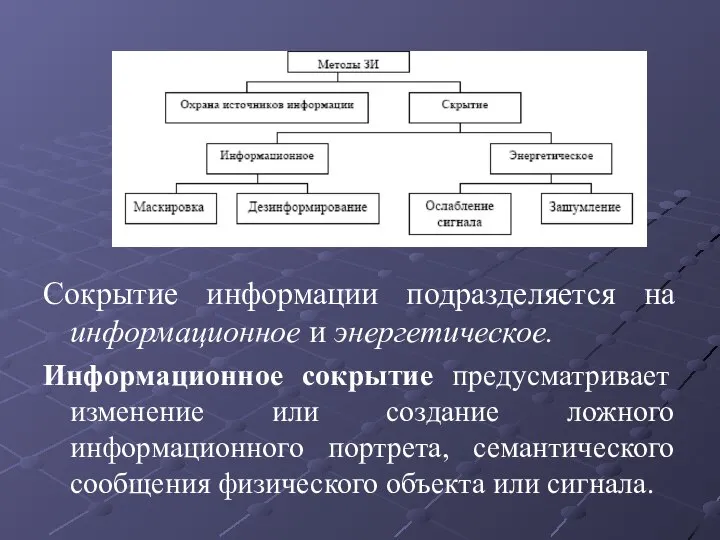

Слайд 19Сокрытие информации подразделяется на информационное и энергетическое.

Информационное сокрытие предусматривает изменение или создание

ложного информационного портрета, семантического сообщения физического объекта или сигнала.

Слайд 20Информационный портрет – это совокупность элементов и связей между ними, отображающий смысл

сообщения, признаки объекта или сигнала.

Возможны следующие способы изменения информационного портрета:

1. Удаление части элементов и связей, образующих информационный узел, т.е. наибольшую информационную часть портрета.

2. Изменение части элементов информационного портрета при сохранении неизменности связей между оставшимися элементами.

Слайд 213. Удаление или изменение связей между элементами информационного портрета при сохранении их

количества.

Средствами информационного сокрытия являются маскировка и дезинформирование.

Маскировка предусматривает изменение сигнала с целью затруднения его обнаружения среди других.

Дезинформирование заключается в трансформации исходного сигнала в новый, соответствующий ложной семантической информации и «навязывании» нового сигнала злоумышленнику.

Слайд 22Преимущества дезинформирования заключается в следующем: последствия решений принятых конкурентом на основе информации,

могут быть для него худшими по сравнению с решениями, принимаемыми при отсутствии добытой информации.

Дезинформирование осуществляется путем подгонки признаков информационного портрета защищаемого объекта под признаки информационного портрета ложного объекта, соответствующего заранее разработанной версии.

Слайд 23Энергетическое сокрытие (ослабление сигнала, зашумление) предполагает уменьшение отношения энергии сигналов, т.е. носителей

информации и помех.

Энергетическое сокрытие информации предусматривает использование таких средств как:

электромагнитная экранировка помещений, в которых расположены элементы радиоэлектронной системы;

применение в линиях и каналах связи волоконно-оптических кабелей, которые

криволинейной трапеции

криволинейной трапеции 2.2 Основные способы повышения безопасности ЛИА: использование блокирующего сепаратора

2.2 Основные способы повышения безопасности ЛИА: использование блокирующего сепаратора Мастер-класс Рисование пластилином картин

Мастер-класс Рисование пластилином картин МОУ «СОШ № 2 г. Калининска Саратовской области»Аляева Л.Н.19.11.09

МОУ «СОШ № 2 г. Калининска Саратовской области»Аляева Л.Н.19.11.09 Величайшие мастера и мыслители эпохи Высокого Возрождения

Величайшие мастера и мыслители эпохи Высокого Возрождения Математика в жизни семьи

Математика в жизни семьи Южно - Африканская республика. Экономико - географическая характеристика

Южно - Африканская республика. Экономико - географическая характеристика Citius, Altius, Fortius

Citius, Altius, Fortius Кто такие зимующие птицы и перелетные?

Кто такие зимующие птицы и перелетные? Домашние кошки

Домашние кошки ИТ- услугиСквозь призму товарно-денежных отношений

ИТ- услугиСквозь призму товарно-денежных отношений Презентация на тему Скелет человека

Презентация на тему Скелет человека Использование проектов в процессе организации познавательной деятельности детей 4-5 лет

Использование проектов в процессе организации познавательной деятельности детей 4-5 лет Тарифная политика. Условия предоставления тарифов

Тарифная политика. Условия предоставления тарифов Твой новый взгляд на свободу

Твой новый взгляд на свободу Экологический кризис – глобальная проблема современности. На примере техногенных катастроф

Экологический кризис – глобальная проблема современности. На примере техногенных катастроф Организационно-методическое сопровождение уроков физической культуры в условиях низкой пропускной способности спортивного зала

Организационно-методическое сопровождение уроков физической культуры в условиях низкой пропускной способности спортивного зала Предложение о сотрудничестве

Предложение о сотрудничестве Презентация без названия(1)

Презентация без названия(1) Интегрированные коммуникации в сфере агротуризма Составители: Иссерс О.С., Никитина Е.А., Терских М.В., Плотникова О.А., Завальни

Интегрированные коммуникации в сфере агротуризма Составители: Иссерс О.С., Никитина Е.А., Терских М.В., Плотникова О.А., Завальни 50 Любовь Господню описать

50 Любовь Господню описать Правовое государство и гражданское общество. Гражданин

Правовое государство и гражданское общество. Гражданин Экслибрис. Задание по прикладной композиции

Экслибрис. Задание по прикладной композиции Пропорции

Пропорции Презентация на тему Упражнение в написании слов с двойными согласными

Презентация на тему Упражнение в написании слов с двойными согласными  Правоотношения: понятие, состав Выполнили: студенты 2 курса, Т-1202 Шабанов Тагир, Токманова Сандира

Правоотношения: понятие, состав Выполнили: студенты 2 курса, Т-1202 Шабанов Тагир, Токманова Сандира Не курить на АЗК

Не курить на АЗК Михаил Юрьевич Лермонтов 1814-1841

Михаил Юрьевич Лермонтов 1814-1841