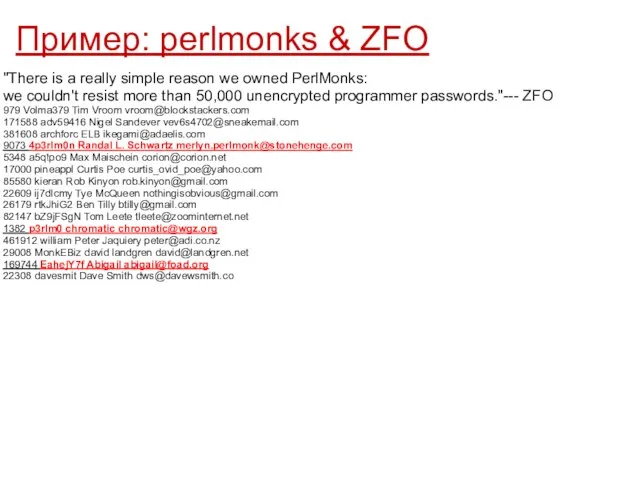

we couldn't resist more than 50,000 unencrypted programmer passwords."--- ZFO

979 Volma379 Tim Vroom

[email protected]

171588 adv59416 Nigel Sandever

[email protected]

381608 archforc ELB

[email protected]

9073 4p3rlm0n Randal L. Schwartz

[email protected]

5348 a5q!po9 Max Maischein

[email protected]

17000 pineappl Curtis Poe

[email protected]

85580 kieran Rob Kinyon

[email protected]

22609 ij7dIcmy Tye McQueen

[email protected]

26179 rtkJhiG2 Ben Tilly

[email protected]

82147 bZ9jFSgN Tom Leete

[email protected]

1382 p3rlm0 chromatic

[email protected]

461912 william Peter Jaquiery

[email protected]

29008 MonkEBiz david landgren

[email protected]

169744 EahejY7f Abigail

[email protected]

22308 davesmit Dave Smith

[email protected]

Технология приема порожних и груженых вагонов к перевозке в цифровом формате Цифровой приемосдатчик

Технология приема порожних и груженых вагонов к перевозке в цифровом формате Цифровой приемосдатчик Логарифмы. Логарифмическая функция

Логарифмы. Логарифмическая функция Экологическое поле

Экологическое поле Моя семья в истории страны

Моя семья в истории страны Пусть промоушн

Пусть промоушн Ситник Светлана Михайловна Зав. отделом справочно-информационной работы ЦНБ НАН Беларуси, председатель Комитета по библиографиче

Ситник Светлана Михайловна Зав. отделом справочно-информационной работы ЦНБ НАН Беларуси, председатель Комитета по библиографиче Домашние животные. Деревенский двор

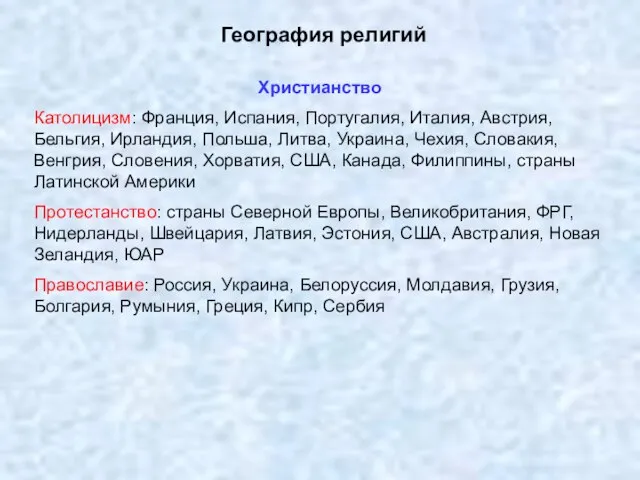

Домашние животные. Деревенский двор География религий

География религий Структурированные типы данных

Структурированные типы данных  Legal profession

Legal profession  Системы дистанционного банковского обслуживания «Интернет-Банк» и «Мобильный банк

Системы дистанционного банковского обслуживания «Интернет-Банк» и «Мобильный банк Ц у н а м и

Ц у н а м и Be mine!

Be mine! Технологии ! (1)

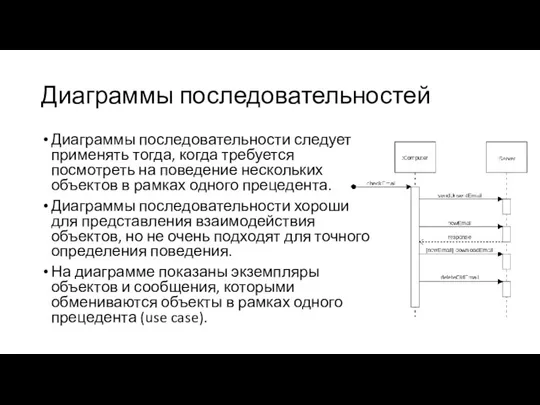

Технологии ! (1) UML_osnovy (1)

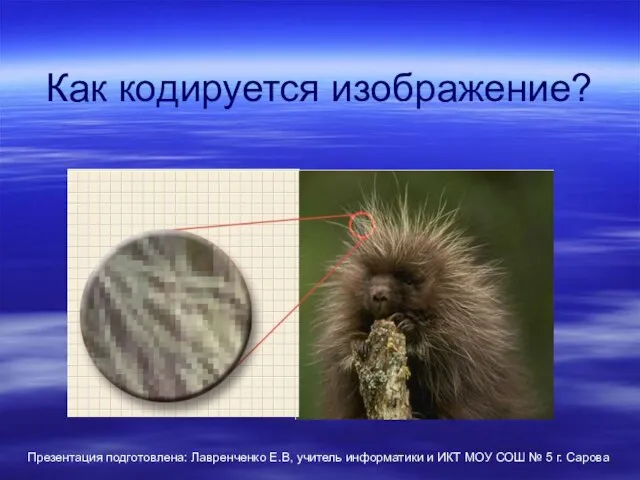

UML_osnovy (1) Как кодируется изображение?

Как кодируется изображение? Город Санкт - Петербург

Город Санкт - Петербург  Dzień Pluszowego Misia

Dzień Pluszowego Misia Узбекистан

Узбекистан Поговорим о школьном питании

Поговорим о школьном питании Укажите метафору.

Укажите метафору. Презентация на тему Охрана Труда В ДОУ

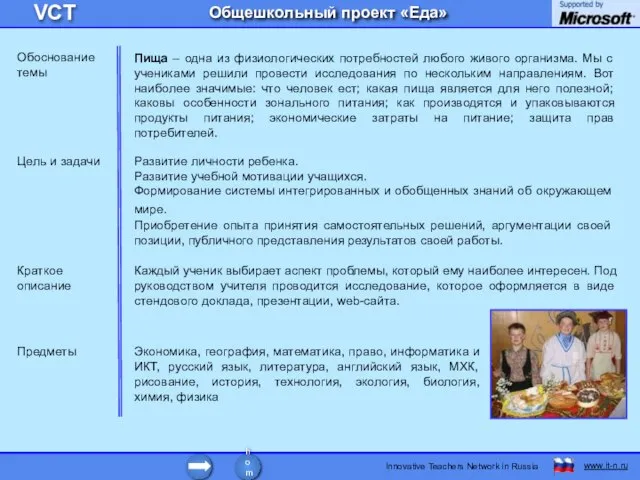

Презентация на тему Охрана Труда В ДОУ Innovative Teachers Network in Russia www.it-n.ru home Предметы Цель и задачи Краткое описание Экономика, география, математика, право, информатика и ИКТ,

Innovative Teachers Network in Russia www.it-n.ru home Предметы Цель и задачи Краткое описание Экономика, география, математика, право, информатика и ИКТ, Ручные помпы

Ручные помпы Презентация на тему Интегрированный подход в оздоровлении детей дошкольного возраста в условиях внедрения ФГТ

Презентация на тему Интегрированный подход в оздоровлении детей дошкольного возраста в условиях внедрения ФГТ Презентация на тему Организация и содержание физминутки на уроке

Презентация на тему Организация и содержание физминутки на уроке Разовая закупка. Аукцион в электронной форме

Разовая закупка. Аукцион в электронной форме Деловая переписка

Деловая переписка