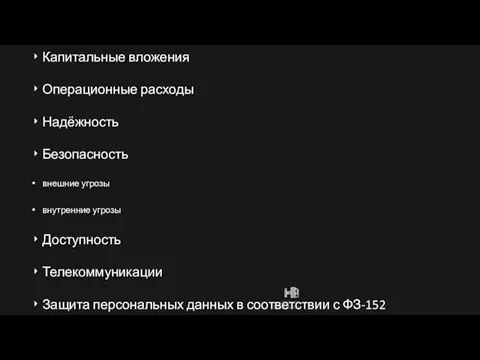

сторонней компании

аутсорсер, в отличие от персонала, несёт финансовую и репутационную ответственность за сохранность данных

Данные «под боком» хранить надёжнее, чем где-то там

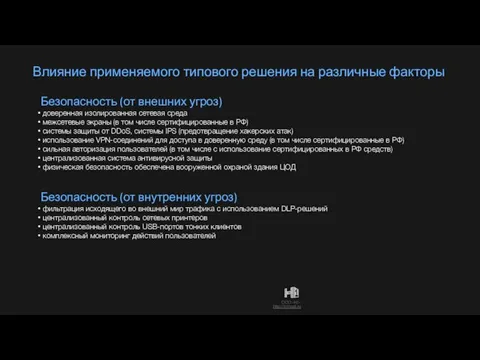

безопасность данных обеспечивается высоконадёжным оборудованием, комплексными средствами защиты от внешних и внутренних угроз, криптографическими методами шифрования информации, резервированием или дублированием критичной информации, круглосуточным мониторингом инфраструктуры, регламентами физического и удалённого доступа к системе в соответствие с политиками безопасности

Конфиденциальные данные могут быть прочитаны сотрудниками аутсорсера

в соответствие с заключаемым договором, аутсорсинговая компания получает доступ только к тем данным, к которым её уполномочил владелец данных

шифрование физических носителей данных, техническая невозможность прочтения без авторизации

«Горячие сердца»

«Горячие сердца» Животное из Красной книги – воробьиный сычик

Животное из Красной книги – воробьиный сычик Предпринимательская идея. Тема 3

Предпринимательская идея. Тема 3 ПРАЙС ТРАНЗИТНАЯ РЕКЛАМА

ПРАЙС ТРАНЗИТНАЯ РЕКЛАМА МЕТОДИЧЕСКИЙ КОММЕНТАРИЙ. Дидактическая игра (слайд-тренажёр) «Переменная облачность» предназначена для учащихся 5-9 классов и и

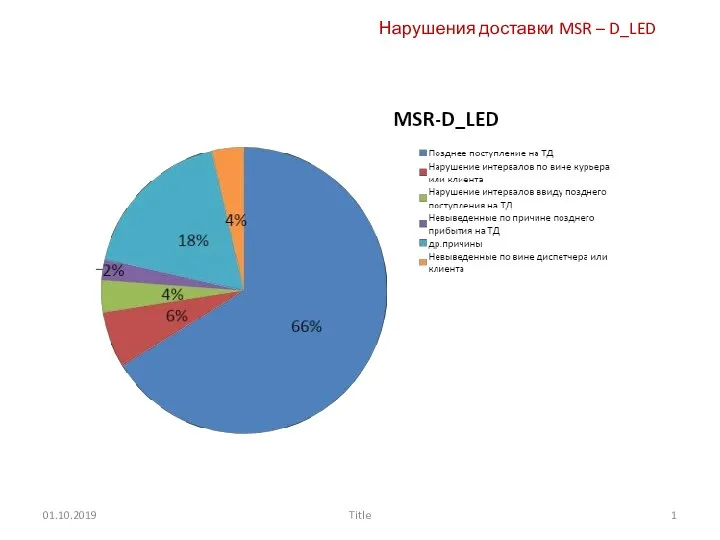

МЕТОДИЧЕСКИЙ КОММЕНТАРИЙ. Дидактическая игра (слайд-тренажёр) «Переменная облачность» предназначена для учащихся 5-9 классов и и Нарушения доставки MSR – D_LED

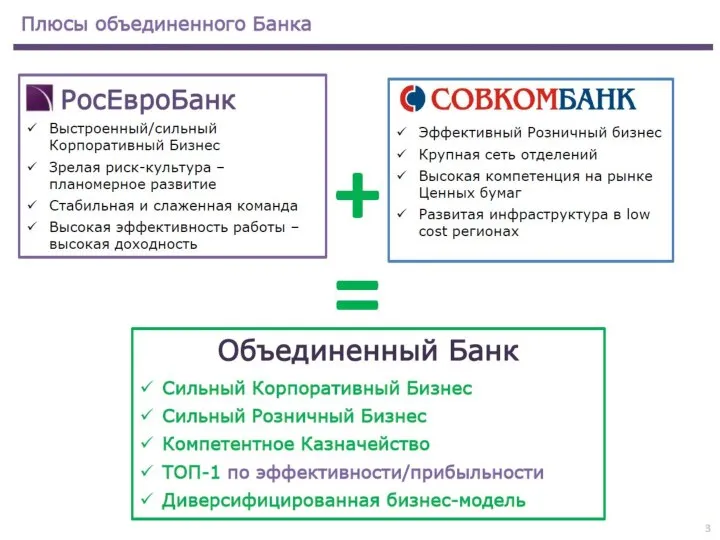

Нарушения доставки MSR – D_LED Плюсы объединенного банка

Плюсы объединенного банка pril1

pril1 Сказкотерапия при работе с тревожными детьми. Технология Досуг с тканью

Сказкотерапия при работе с тревожными детьми. Технология Досуг с тканью Игра по глава Бэла, Тамань, Фаталист произведения Герой нашего времени Лермонтова

Игра по глава Бэла, Тамань, Фаталист произведения Герой нашего времени Лермонтова  Буква Я

Буква Я Правила дорожного движения глазами ребенка.

Правила дорожного движения глазами ребенка. Здоровье сберегающий проект ЗОЖ-меню

Здоровье сберегающий проект ЗОЖ-меню АТЕЛЬЕ МОД

АТЕЛЬЕ МОД Самостійна робота з судової риторики

Самостійна робота з судової риторики Франчайзинговое предложение (аренда торговой марки)

Франчайзинговое предложение (аренда торговой марки) Сцены из спектакля по сказке А.С.Пушкина Сказка о попе и работнике его Балде

Сцены из спектакля по сказке А.С.Пушкина Сказка о попе и работнике его Балде Создание Web-сайтов в программе Microsoft FrontPage

Создание Web-сайтов в программе Microsoft FrontPage Краевая Акция Экологический марафон

Краевая Акция Экологический марафон Ассоциация кредитных союзов Карелии

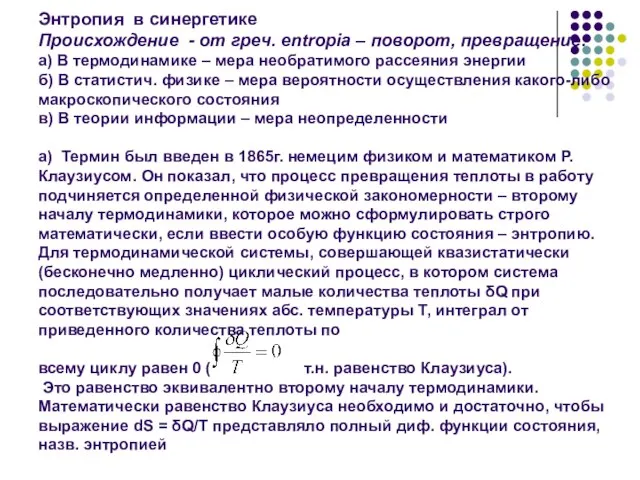

Ассоциация кредитных союзов Карелии Энтропия в синергетике

Энтропия в синергетике Конституции Российской Федерации. Интерактивная викторина-раскраска

Конституции Российской Федерации. Интерактивная викторина-раскраска Галерея душевых Dushllery

Галерея душевых Dushllery Бюджет и национальные проекты

Бюджет и национальные проекты Информационная система управления мебельным интернет-магазином

Информационная система управления мебельным интернет-магазином Государственная (итоговая) аттестация выпускников IX классов общеобразовательных учреждений городского округа Самара в 2010-2011 учеб

Государственная (итоговая) аттестация выпускников IX классов общеобразовательных учреждений городского округа Самара в 2010-2011 учеб Страна ЗДОРОВЬЯ

Страна ЗДОРОВЬЯ