Содержание

- 2. Internet по своей природе – незащищенная технология Глобальные связи являются менее защищенными, чем локальные Общедоступные территориальные

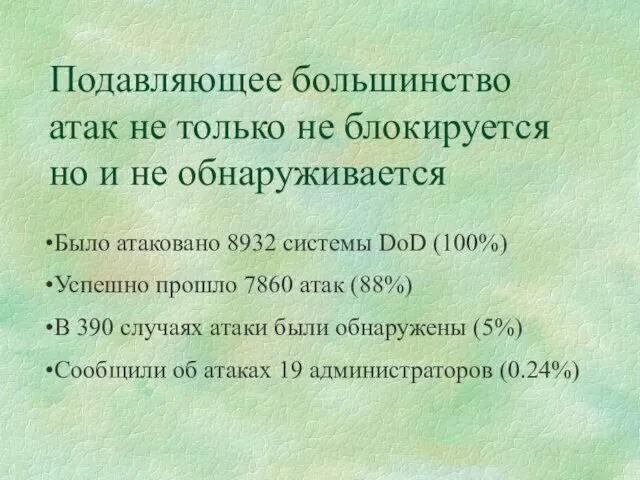

- 3. Подавляющее большинство атак не только не блокируется но и не обнаруживается Было атаковано 8932 системы DoD

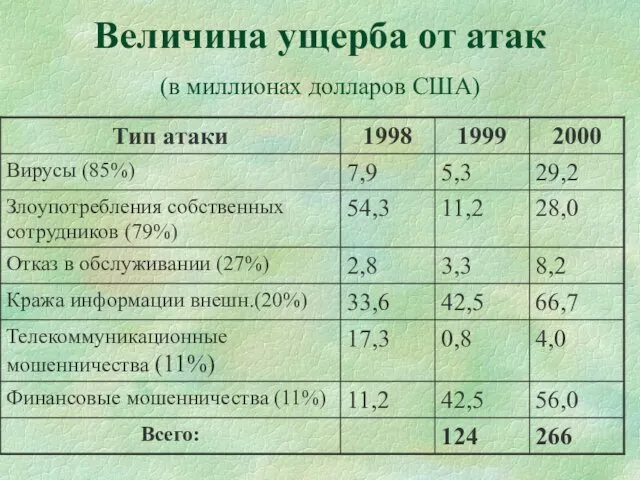

- 4. Величина ущерба от атак (в миллионах долларов США)

- 5. Основы безопасности

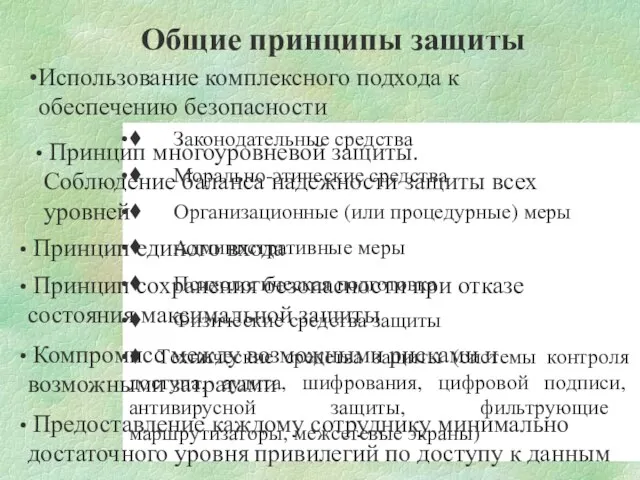

- 6. Общие принципы защиты Использование комплексного подхода к обеспечению безопасности ♦ Законодательные средства ♦ Морально-этические средства ♦

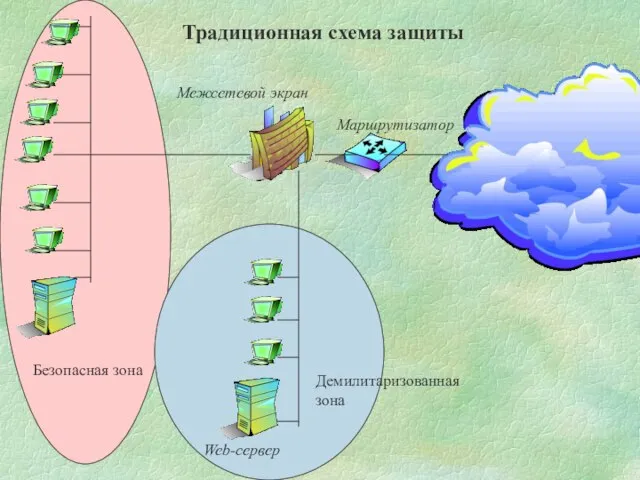

- 9. Маршрутизатор Межсетевой экран Безопасная зона Традиционная схема защиты

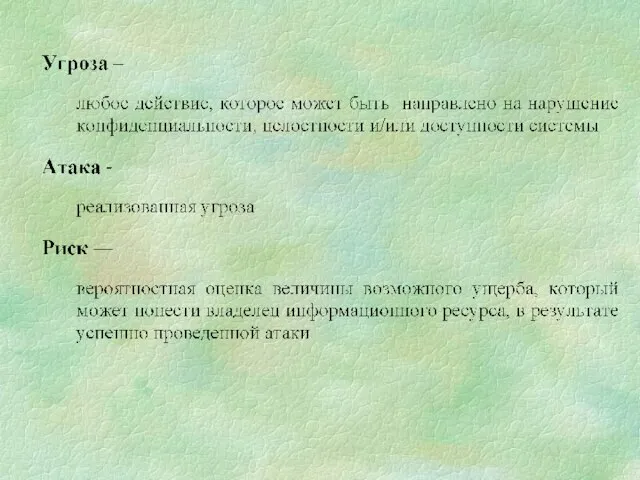

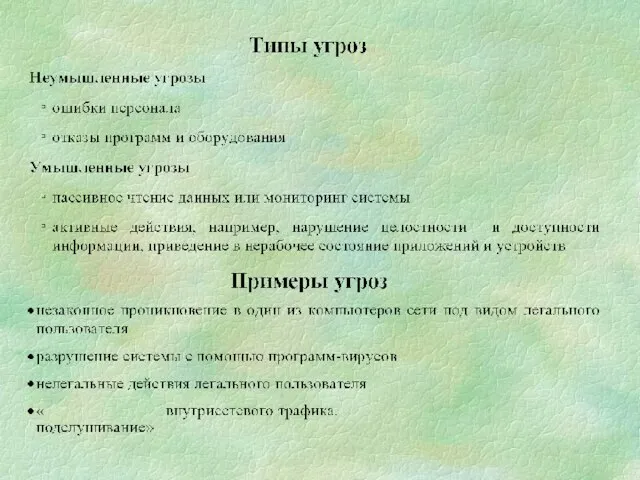

- 11. Требования конфиденциальности, доступности и целостности могут быть предъявлены к устройствам Незаконное потребление ресурсов - нарушение безопасности

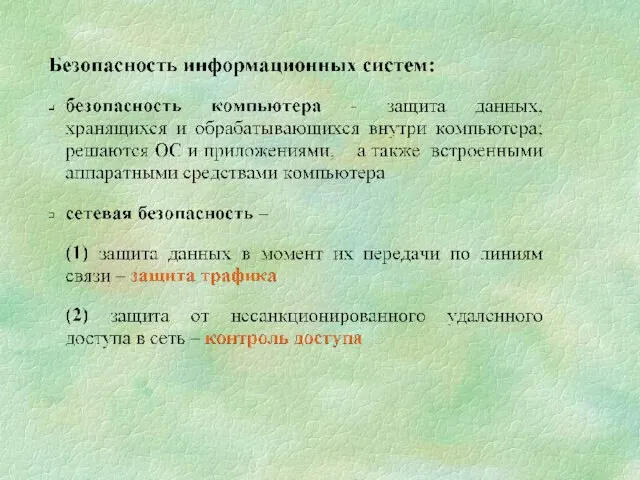

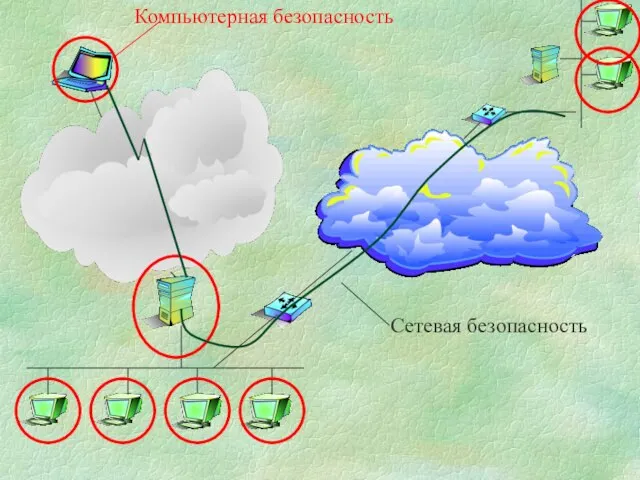

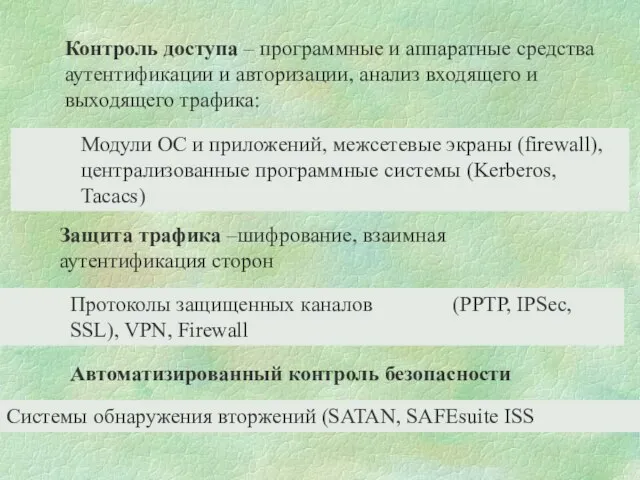

- 14. Контроль доступа – программные и аппаратные средства аутентификации и авторизации, анализ входящего и выходящего трафика: Защита

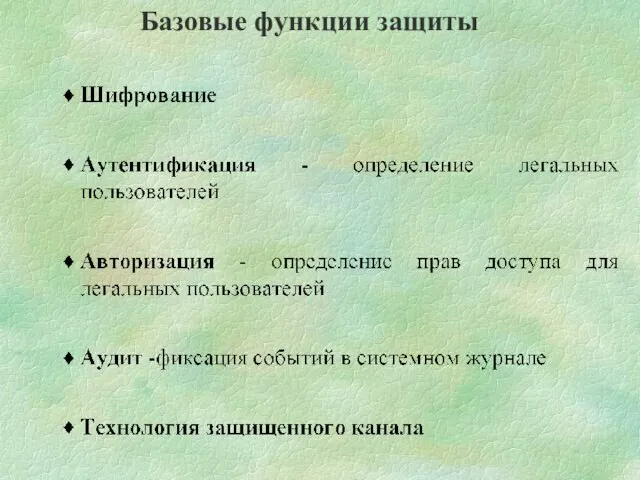

- 17. Базовые функции защиты

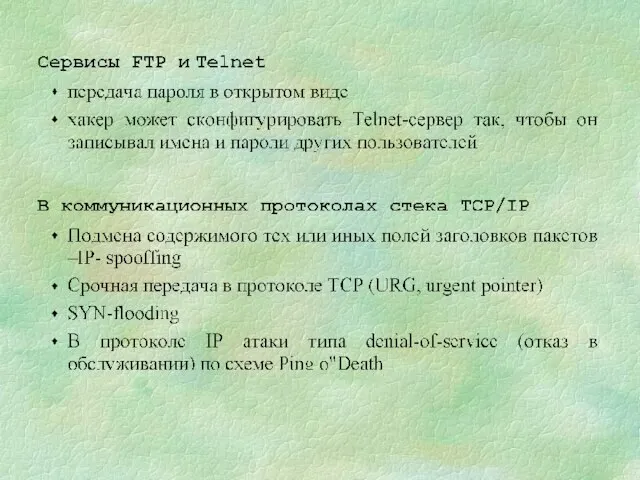

- 18. Специфика безопасности IP-cетей

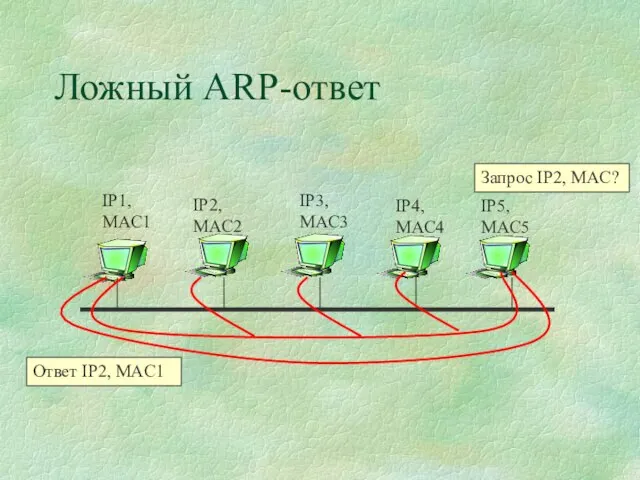

- 19. Ложный ARP-ответ IP1, MAC1 IP2, MAC2 IP3, MAC3 IP4, MAC4 IP5, MAC5 Ответ IP2, MAC1

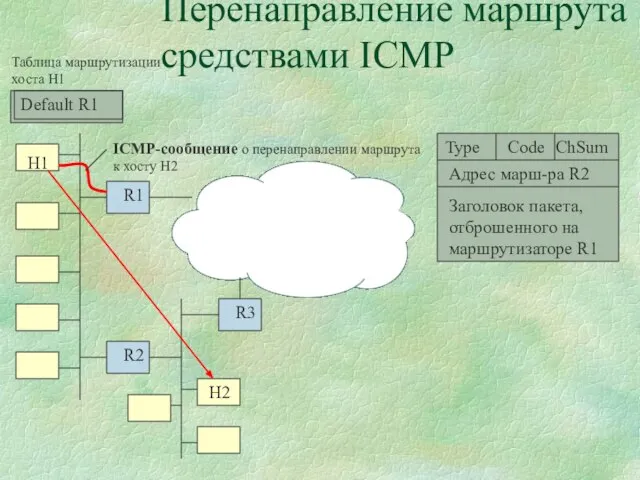

- 20. Перенаправление маршрута средствами ICMP H1 H2 Таблица маршрутизации хоста H1

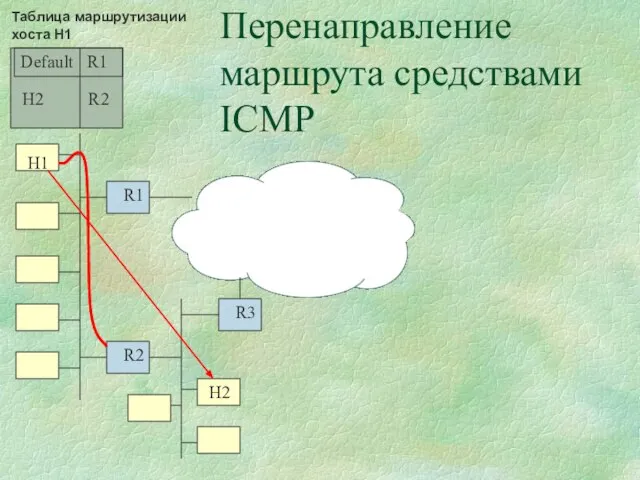

- 21. Перенаправление маршрута средствами ICMP H1 H2 Таблица маршрутизации хоста H1 H2 R2

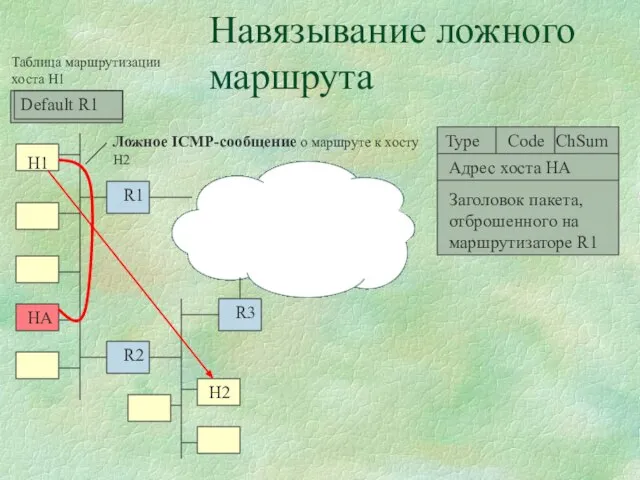

- 22. Навязывание ложного маршрута H1 H2 Таблица маршрутизации хоста H1 HA

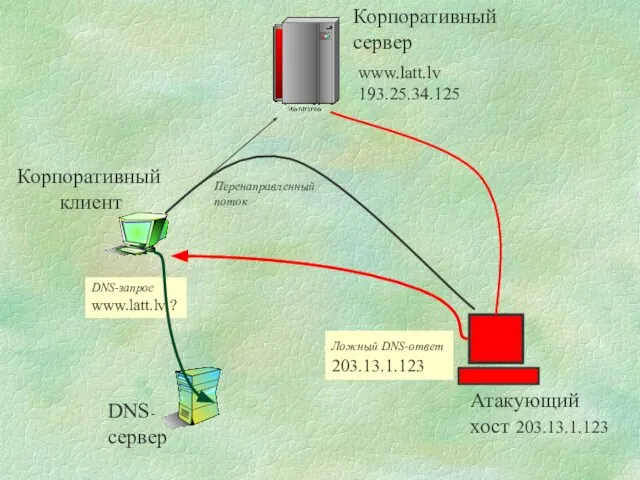

- 24. Корпоративный сервер Корпоративный клиент DNS-сервер Атакующий хост 203.13.1.123 DNS-запрос www.latt.lv ? Ложный DNS-ответ 203.13.1.123 Перенаправленный поток

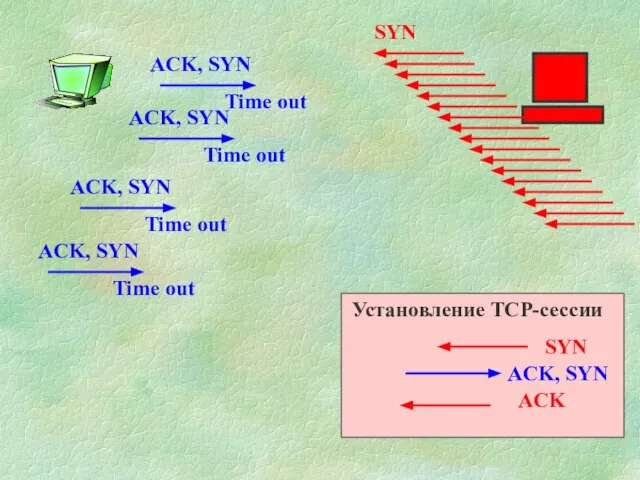

- 26. SYN Установление TCP-сессии ACK, SYN ACK SYN

- 28. Скачать презентацию

Society and Social Interaction

Society and Social Interaction Скифы 11 класс

Скифы 11 класс Конфликтогены и техники профилактики конфликтов

Конфликтогены и техники профилактики конфликтов Дети Великой Отечественной войны

Дети Великой Отечественной войны Освоение углеводородных ресурсов полуострова Ямал

Освоение углеводородных ресурсов полуострова Ямал Использование инновационных технологий в обучении химии

Использование инновационных технологий в обучении химии Стихи и песни о Великой Отечественной войне

Стихи и песни о Великой Отечественной войне Критерии оценивания проектной деятельности и презентаций

Критерии оценивания проектной деятельности и презентаций Предмет и метод учебного курса Законодательная техника

Предмет и метод учебного курса Законодательная техника СЕМЕН ЗАХАРЫЧ МАРМЕЛАДОВ

СЕМЕН ЗАХАРЫЧ МАРМЕЛАДОВ Презентация на тему Индустриальная революции

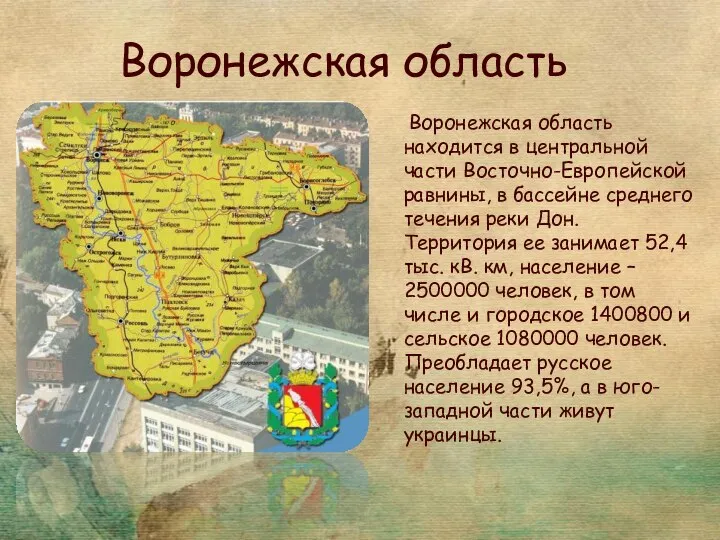

Презентация на тему Индустриальная революции  Воронежская область

Воронежская область ВИНО 1 часть

ВИНО 1 часть Отчет о реализации плана мероприятий Правительства Тверской области

Отчет о реализации плана мероприятий Правительства Тверской области Биология - совокупность наук о живом…

Биология - совокупность наук о живом… Бизнес-план проекта творческого развития детей SitPlay

Бизнес-план проекта творческого развития детей SitPlay Координационный совет по организации отдыха, оздоровления и занятости детей

Координационный совет по организации отдыха, оздоровления и занятости детей Презентация на тему Виды жилых помещений

Презентация на тему Виды жилых помещений  Present Simple

Present Simple  Коммерческое предложение по Генеральному спонсорству проекта «X Фактор» в эфире телеканала «Первый Канал «Евразия»

Коммерческое предложение по Генеральному спонсорству проекта «X Фактор» в эфире телеканала «Первый Канал «Евразия» История утюга. Параметры Braun TexStyle 7 TS 785 STP

История утюга. Параметры Braun TexStyle 7 TS 785 STP Стратегии

Стратегии С Прощёным воскресеньем, дорогие читатели!

С Прощёным воскресеньем, дорогие читатели! Time-менеджмент для управления своей жизнью

Time-менеджмент для управления своей жизнью Славный народ - собаки

Славный народ - собаки Использование национально-регионального компонента в обучении химии на элективных курсах

Использование национально-регионального компонента в обучении химии на элективных курсах Социальное государство. Задания для выполнения

Социальное государство. Задания для выполнения Лидия Алексеевна Чарская

Лидия Алексеевна Чарская