Содержание

- 2. June 21-24, 2004 Silk Security Workshop Security standards Содержание Организации стандартизации Модель Взаимодействия Открытых Систем Архитектура

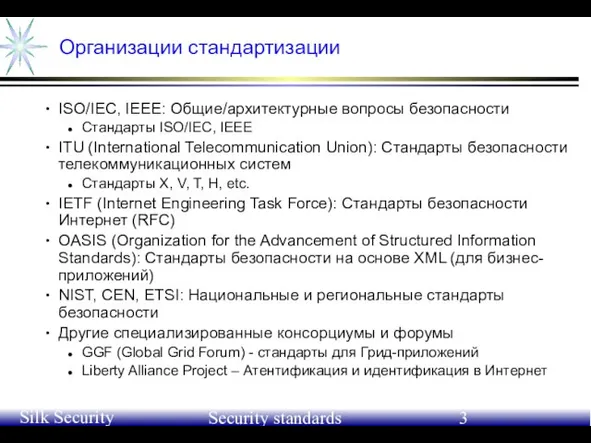

- 3. June 21-24, 2004 Silk Security Workshop Security standards Организации стандартизации ISO/IEC, IEEE: Общие/архитектурные вопросы безопасности Стандарты

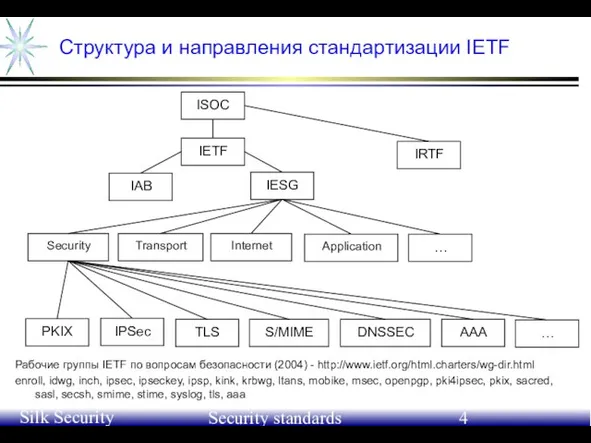

- 4. June 21-24, 2004 Silk Security Workshop Security standards Структура и направления стандартизации IETF Рабочие группы IETF

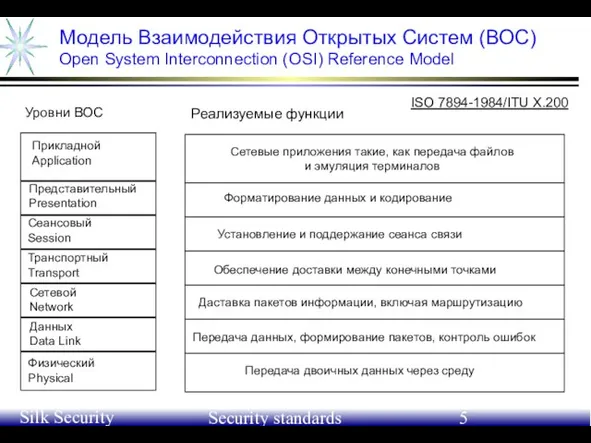

- 5. June 21-24, 2004 Silk Security Workshop Security standards Модель Взаимодействия Открытых Систем (ВОС) Open System Interconnection

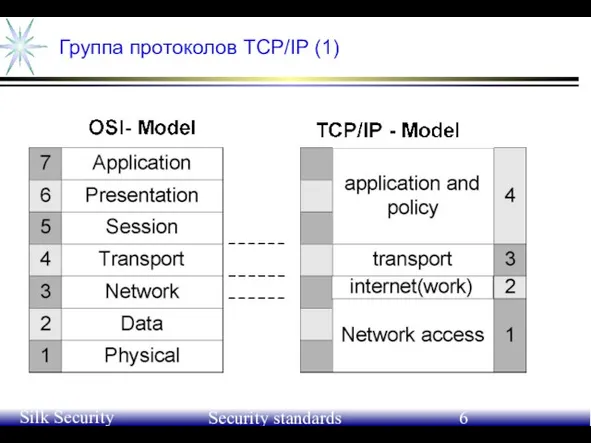

- 6. June 21-24, 2004 Silk Security Workshop Security standards Группа протоколов TCP/IP (1)

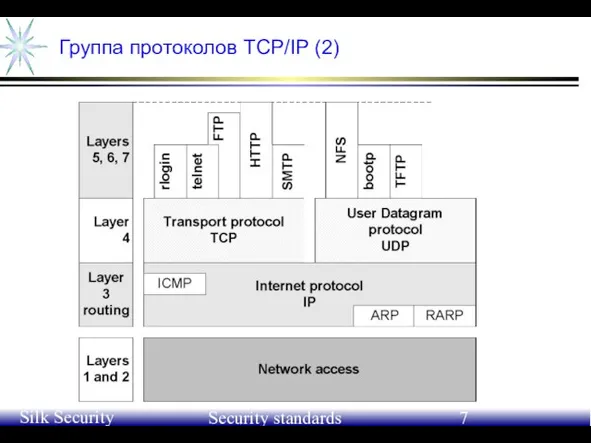

- 7. June 21-24, 2004 Silk Security Workshop Security standards Группа протоколов TCP/IP (2)

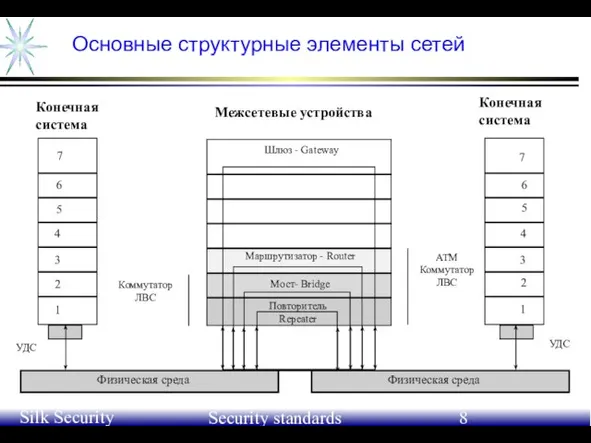

- 8. June 21-24, 2004 Silk Security Workshop Security standards Основные структурные элементы сетей 1 2 3 4

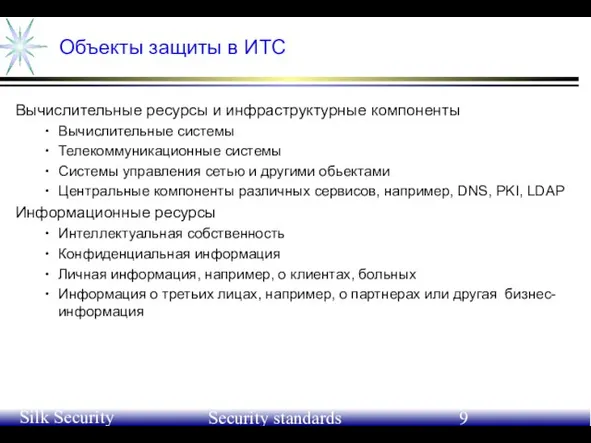

- 9. June 21-24, 2004 Silk Security Workshop Security standards Объекты защиты в ИТС Вычислительные ресурсы и инфраструктурные

- 10. June 21-24, 2004 Silk Security Workshop Security standards Безопасность и Реагирование на инциденты безопасности (Техническая) Безопасность

- 11. June 21-24, 2004 Silk Security Workshop Security standards Архитектурная концепция безопасности ISO 7498-2 Компоненты и принципы

- 12. June 21-24, 2004 Silk Security Workshop Security standards Базовые сервисы безопасности ISO 7498-2 Конфиденциальность – Confidentiality

- 13. June 21-24, 2004 Silk Security Workshop Security standards Общие механизмы безопасности ISO 7498-2 Шифрование – Encryption

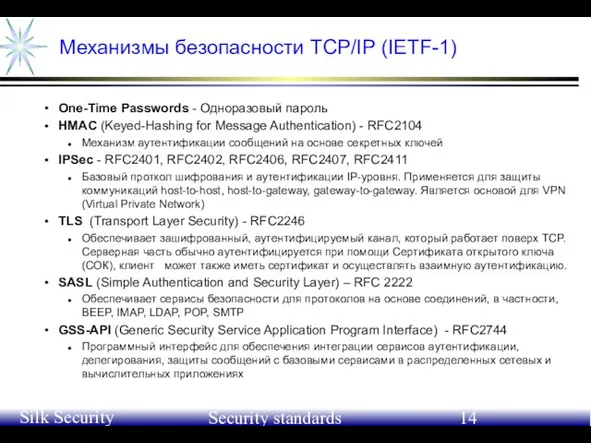

- 14. June 21-24, 2004 Silk Security Workshop Security standards Механизмы безопаcности TCP/IP (IETF-1) One-Time Passwords - Одноразовый

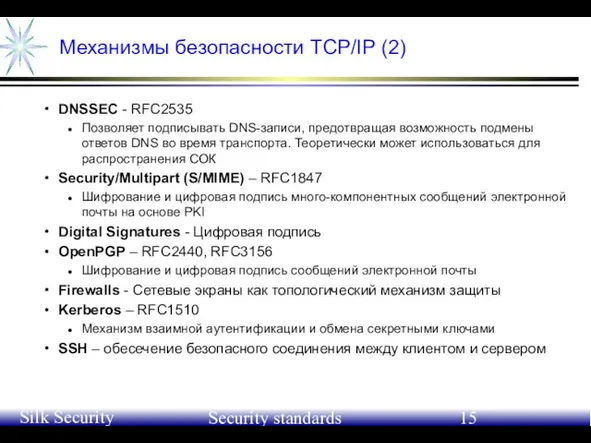

- 15. June 21-24, 2004 Silk Security Workshop Security standards Механизмы безопаcности TCP/IP (2) DNSSEC - RFC2535 Позволяет

- 16. June 21-24, 2004 Silk Security Workshop Security standards Нерекомендуемые незащищенные механизмы Текстовый пароль - Plaintext Passwords

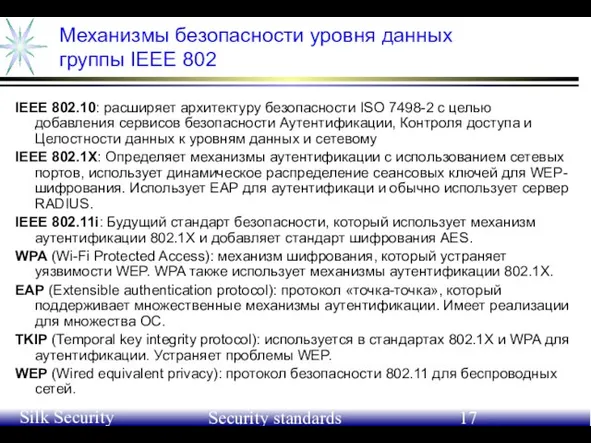

- 17. June 21-24, 2004 Silk Security Workshop Security standards Механизмы безопасности уровня данных группы IEEE 802 IEEE

- 18. June 21-24, 2004 Silk Security Workshop Security standards Remote Access Dialin User Service (RADIUS) RADIUS широко

- 19. June 21-24, 2004 Silk Security Workshop Security standards Authentication, Authorisation, Accounting (AAA) Группа стандартов, определяющих архитектуру

- 20. June 21-24, 2004 Silk Security Workshop Security standards Стандарты в области реагирования на компьютерные инциденты безопасности

- 21. June 21-24, 2004 Silk Security Workshop Security standards Стандарты в области реагирования на компьютерные инциденты безопасности

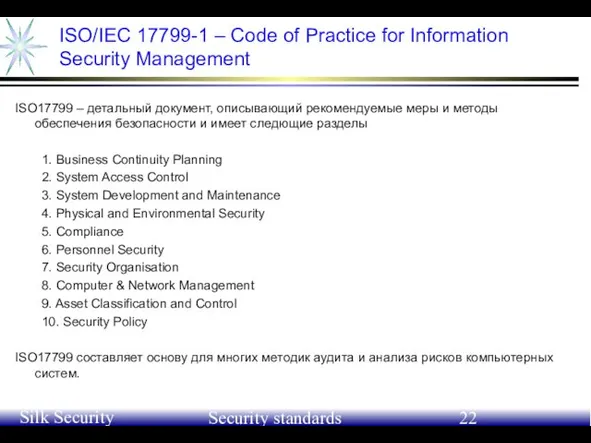

- 22. June 21-24, 2004 Silk Security Workshop Security standards ISO/IEC 17799-1 – Code of Practice for Information

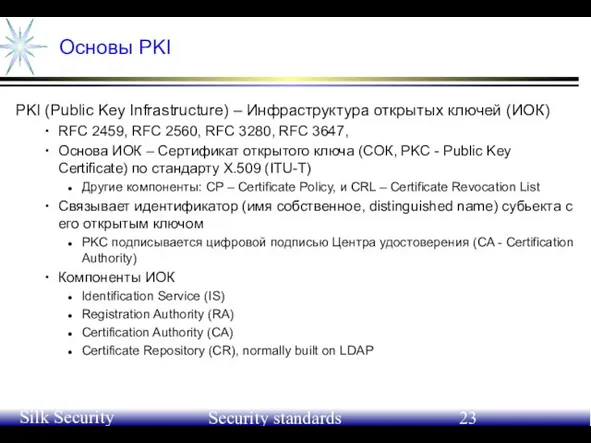

- 23. June 21-24, 2004 Silk Security Workshop Security standards Основы PKI PKI (Public Key Infrastructure) – Инфраструктура

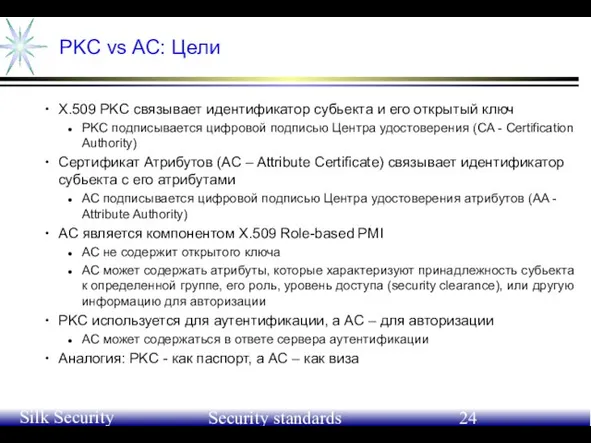

- 24. June 21-24, 2004 Silk Security Workshop Security standards PKC vs AC: Цели X.509 PKC связывает идентификатор

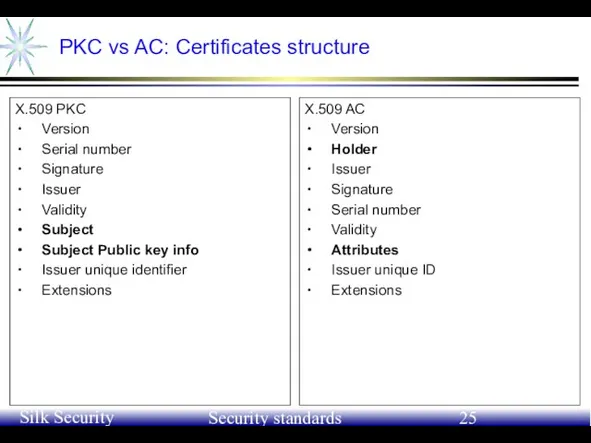

- 25. June 21-24, 2004 Silk Security Workshop Security standards PKC vs AC: Certificates structure X.509 PKC Version

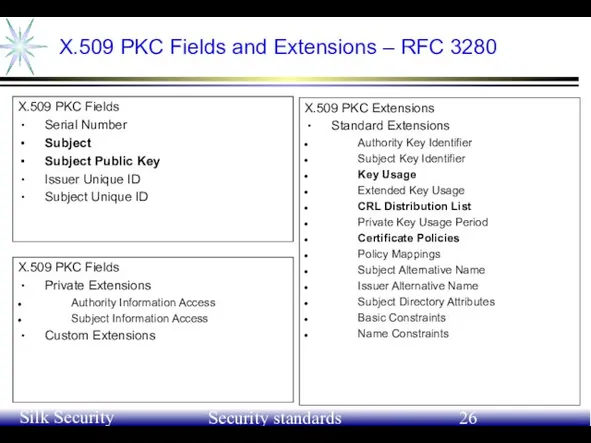

- 26. June 21-24, 2004 Silk Security Workshop Security standards X.509 PKC Fields and Extensions – RFC 3280

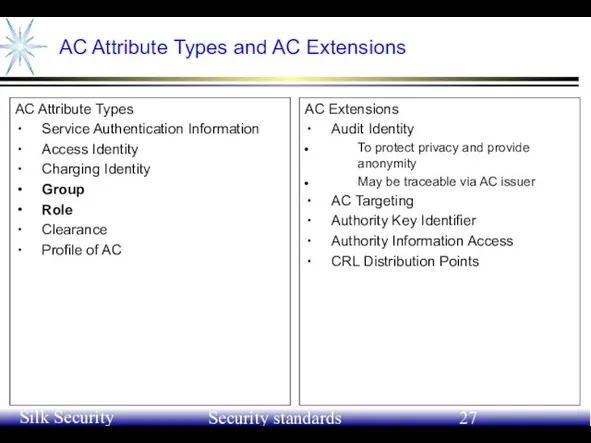

- 27. June 21-24, 2004 Silk Security Workshop Security standards AC Attribute Types and AC Extensions AC Attribute

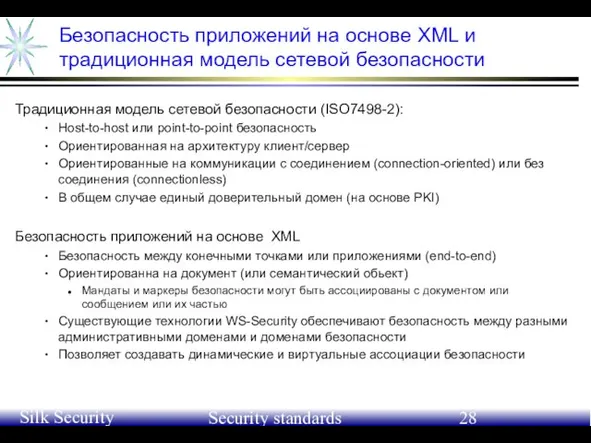

- 28. June 21-24, 2004 Silk Security Workshop Security standards Безопасность приложений на основе XML и традиционная модель

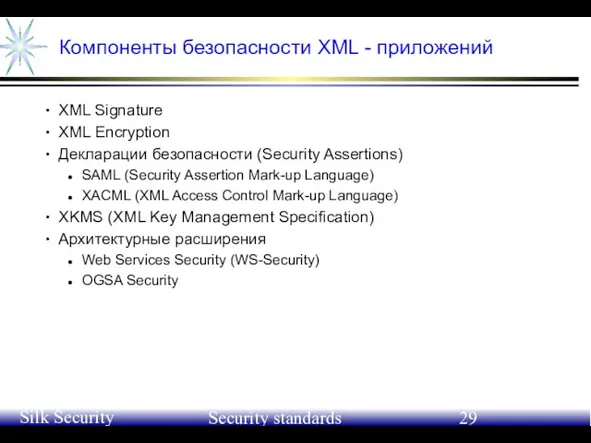

- 29. June 21-24, 2004 Silk Security Workshop Security standards Компоненты безопасности XML - приложений XML Signature XML

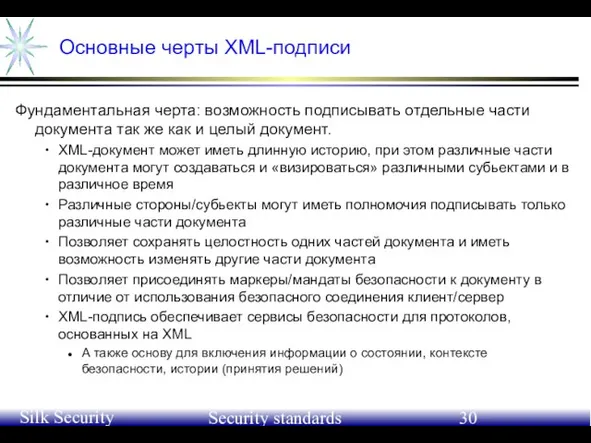

- 30. June 21-24, 2004 Silk Security Workshop Security standards Основные черты XML-подписи Фундаментальная черта: возможность подписывать отдельные

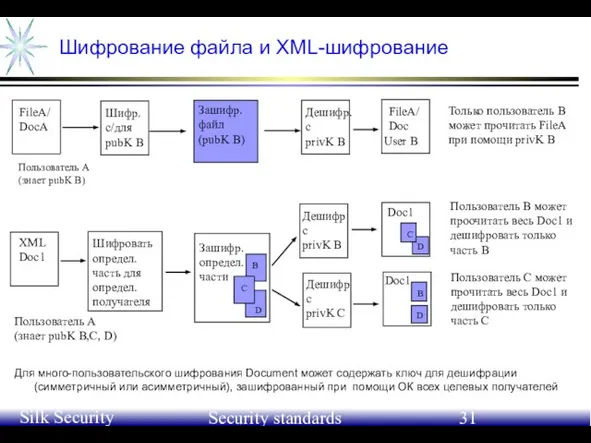

- 31. June 21-24, 2004 Silk Security Workshop Security standards Шифрование файла и XML-шифрование Для много-пользовательского шифрования Document

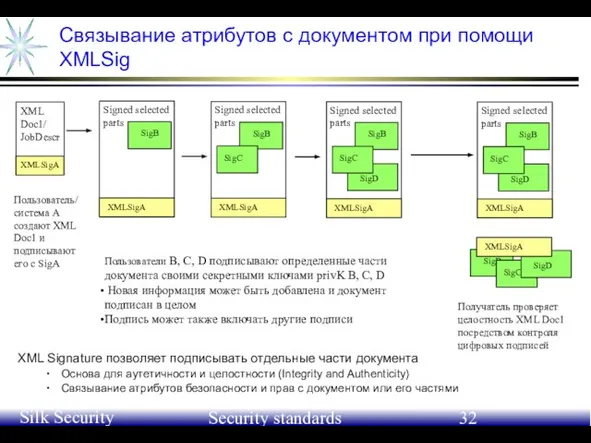

- 32. June 21-24, 2004 Silk Security Workshop Security standards Связывание атрибутов с документом при помощи XMLSig XML

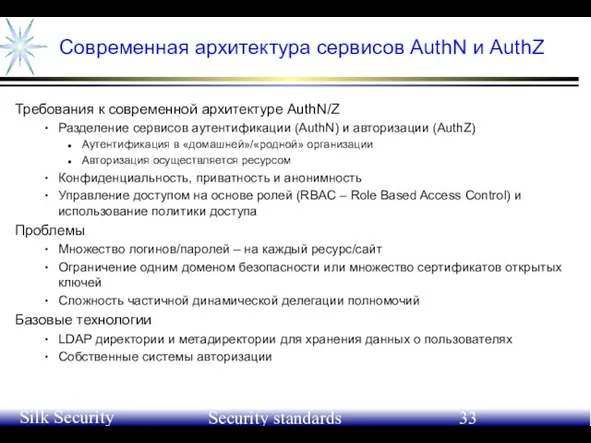

- 33. June 21-24, 2004 Silk Security Workshop Security standards Современная архитектура сервисов AuthN и AuthZ Требования к

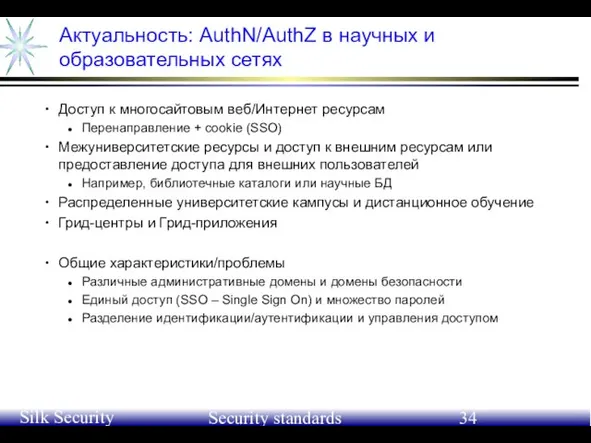

- 34. June 21-24, 2004 Silk Security Workshop Security standards Актуальность: AuthN/AuthZ в научных и образовательных сетях Доступ

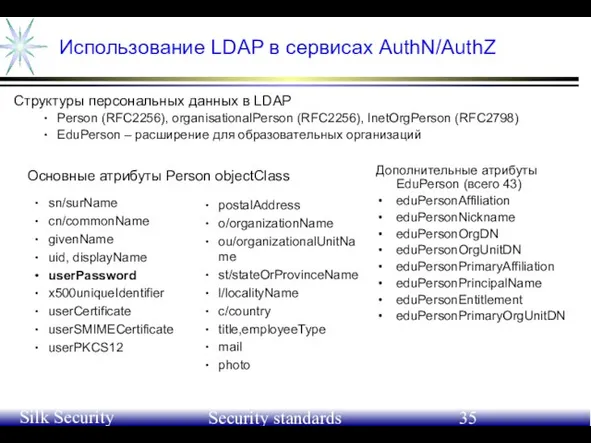

- 35. June 21-24, 2004 Silk Security Workshop Security standards Использование LDAP в сервисах AuthN/AuthZ Структуры персональных данных

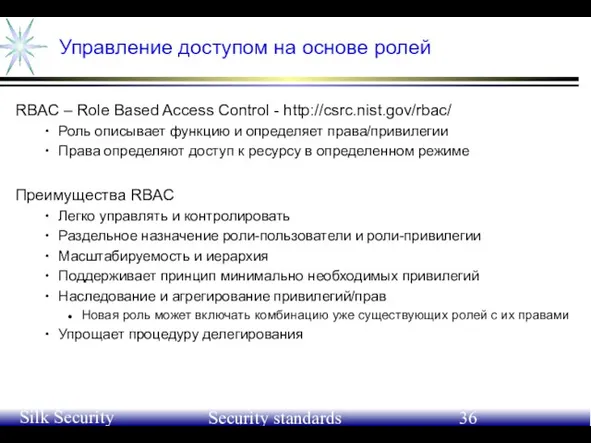

- 36. June 21-24, 2004 Silk Security Workshop Security standards Управление доступом на основе ролей RBAC – Role

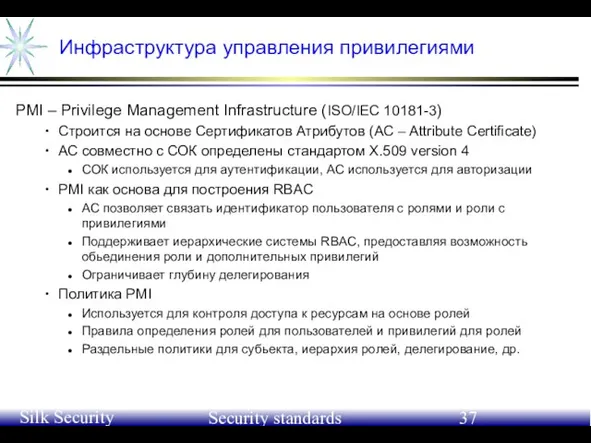

- 37. June 21-24, 2004 Silk Security Workshop Security standards Инфраструктура управления привилегиями PMI – Privilege Management Infrastructure

- 38. June 21-24, 2004 Silk Security Workshop Security standards Основные компонены и потоки информации в PMI PEP

- 39. June 21-24, 2004 Silk Security Workshop Security standards Свободно распространяемые средства для AuthN/AuthZ Разработаны в рамках

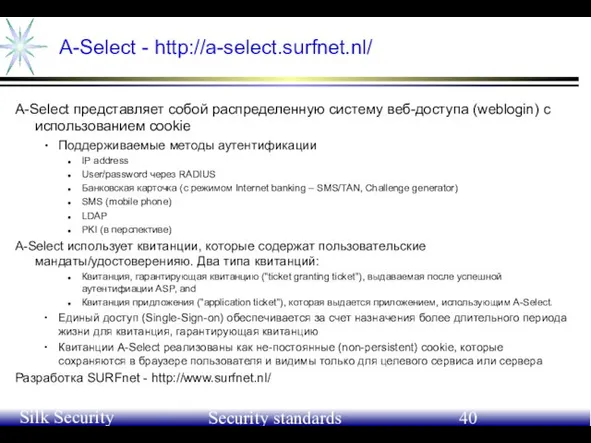

- 40. June 21-24, 2004 Silk Security Workshop Security standards A-Select - http://a-select.surfnet.nl/ A-Select представляет собой распределенную систему

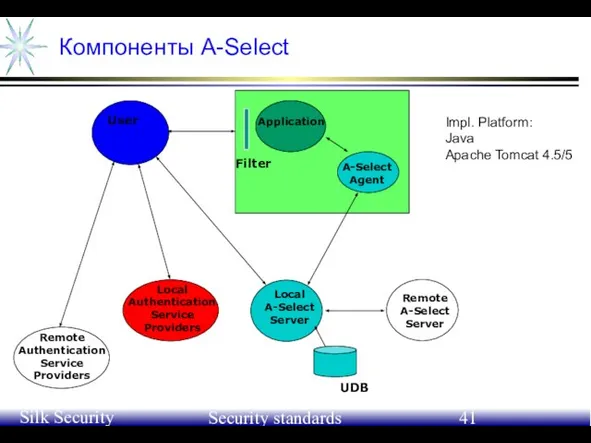

- 41. June 21-24, 2004 Silk Security Workshop Security standards Компоненты A-Select Local A-Select Server A-Select Agent Application

- 43. Скачать презентацию

Мой любимый!

Мой любимый! Мо учителей

Мо учителей 11А класс 1990 года

11А класс 1990 года Подготовка и проведение совещаний

Подготовка и проведение совещаний  Моя будущая профессия юрист

Моя будущая профессия юрист Что говорит петух утром?

Что говорит петух утром? Греция накануне и в период Второй мировой войны

Греция накануне и в период Второй мировой войны Мультик с шаром

Мультик с шаром Презентация на тему Искусство доколумбовой Америки

Презентация на тему Искусство доколумбовой Америки Моя команда

Моя команда Животные планеты

Животные планеты «Об основных мероприятиях по повышению энергетической эффективности экономики в соответствии с формируемой правовой базой»

«Об основных мероприятиях по повышению энергетической эффективности экономики в соответствии с формируемой правовой базой» 53831_shkola-pozicinionirovaniya

53831_shkola-pozicinionirovaniya Презентация на тему Международные Перевозки игра

Презентация на тему Международные Перевозки игра Идеи для фотосессий

Идеи для фотосессий Разработка модуля информационной гостиничного комплекса с функцией предоставления персональных скидок

Разработка модуля информационной гостиничного комплекса с функцией предоставления персональных скидок Физическая форма

Физическая форма Sost_pr-nia_ch_2st_105

Sost_pr-nia_ch_2st_105 Гигиена почвы

Гигиена почвы Розыгрыш угловых в мини-футболе

Розыгрыш угловых в мини-футболе Presentation Title

Presentation Title  Инструкция по работе с сервисом зачисления в 1 класс

Инструкция по работе с сервисом зачисления в 1 класс Роботы для сборки изделий

Роботы для сборки изделий СИЛЬНЫЙ БИЗНЕС НА ПРОЧНОЙ ОСНОВЕ 2011. 2 ИНДУСТРИАЛЬНЫЙ ПАРК ТЕРМИНОЛОГИЯ 2 Индустриальный парк это специально организованная для ра

СИЛЬНЫЙ БИЗНЕС НА ПРОЧНОЙ ОСНОВЕ 2011. 2 ИНДУСТРИАЛЬНЫЙ ПАРК ТЕРМИНОЛОГИЯ 2 Индустриальный парк это специально организованная для ра 20140126_istoriya_olimpiyskikh_igr

20140126_istoriya_olimpiyskikh_igr ㅂ니다. 한글

ㅂ니다. 한글 Теоретические и практические аспекты формирования акмеологической среды в институте дополнительного образования

Теоретические и практические аспекты формирования акмеологической среды в институте дополнительного образования Как питаешься, так и улыбаешься…

Как питаешься, так и улыбаешься…