Содержание

- 2. Файлы идентифицируются именами. Пользователи дают файлам символьные имена, при этом учитываются ограничения ОС как на используемые

- 3. При переходе к длинным именам возникает проблема совместимости с ранее созданными приложениями, использующими короткие имена. Чтобы

- 4. Обычно разные файлы могут иметь одинаковые символьные имена. В этом случае файл однозначно идентифицируется так называемым

- 5. Файлы бывают разных типов: обычные файлы, специальные файлы, файлы-каталоги. Обычные файлы подразделяются на текстовые и двоичные.

- 6. Специальные файлы - это файлы, ассоциированные с устройствами ввода-вывода, которые позволяют пользователю выполнять соответствующие операции, используя

- 7. В разных файловых системах могут использоваться в качестве атрибутов разные характеристики, например: информация о разрешенном доступе;

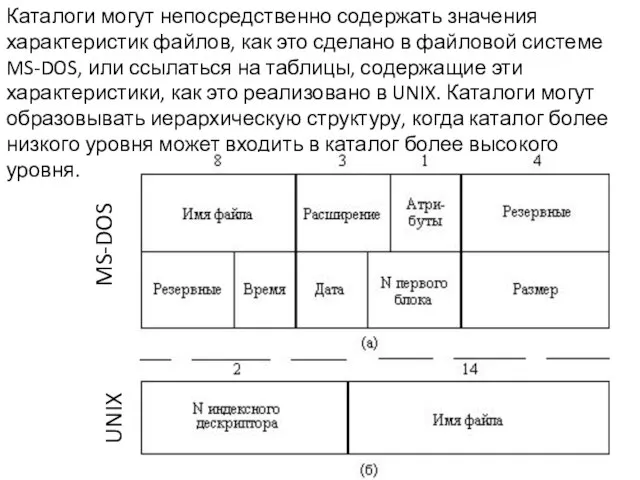

- 8. Каталоги могут непосредственно содержать значения характеристик файлов, как это сделано в файловой системе MS-DOS, или ссылаться

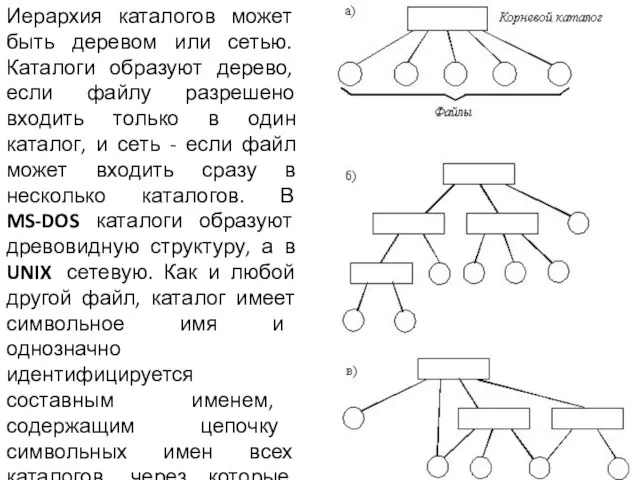

- 9. Иерархия каталогов может быть деревом или сетью. Каталоги образуют дерево, если файлу разрешено входить только в

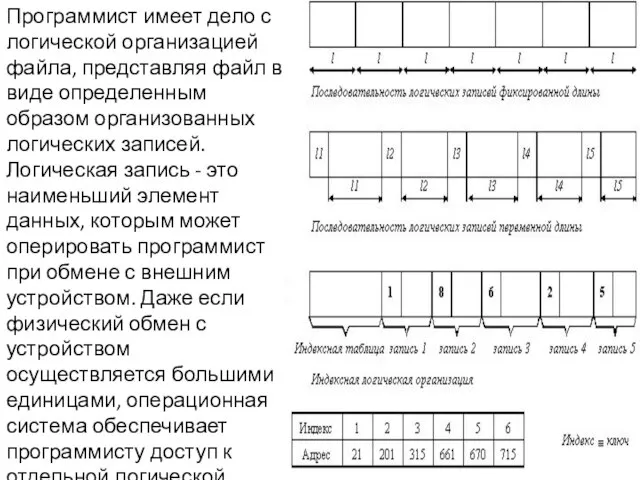

- 10. Программист имеет дело с логической организацией файла, представляя файл в виде определенным образом организованных логических записей.

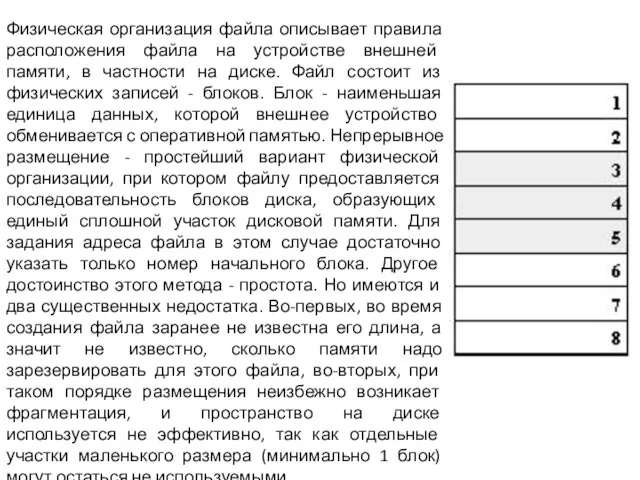

- 11. Физическая организация файла описывает правила расположения файла на устройстве внешней памяти, в частности на диске. Файл

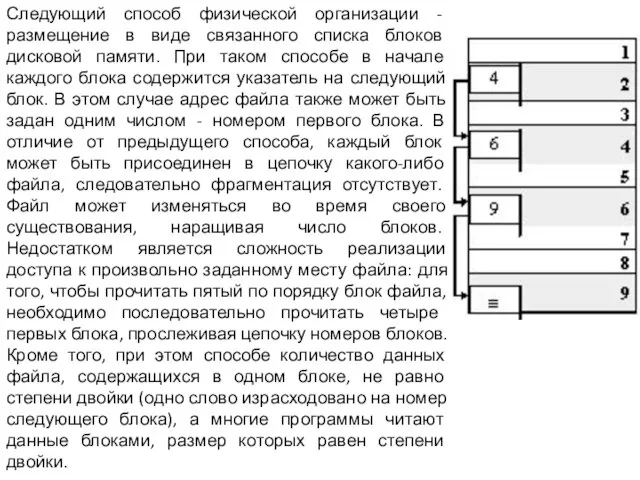

- 12. Следующий способ физической организации - размещение в виде связанного списка блоков дисковой памяти. При таком способе

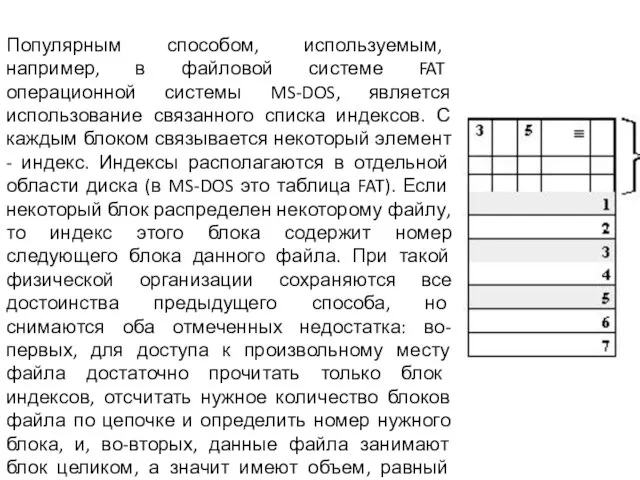

- 13. Популярным способом, используемым, например, в файловой системе FAT операционной системы MS-DOS, является использование связанного списка индексов.

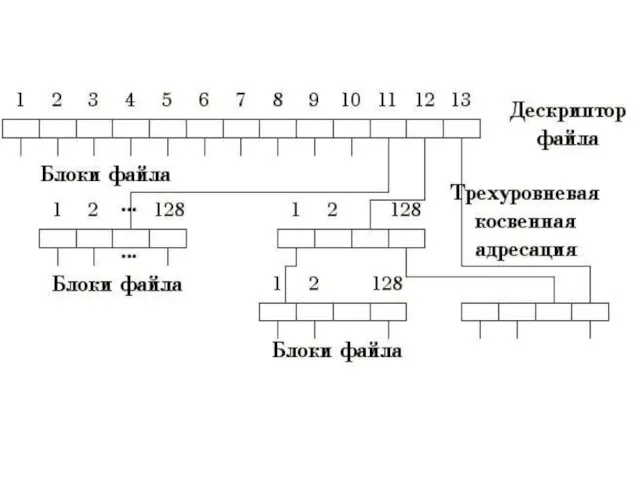

- 14. Pассмотрим задание физического расположения файла путем простого перечисления номеров блоков, занимаемых этим файлом. ОС UNIX использует

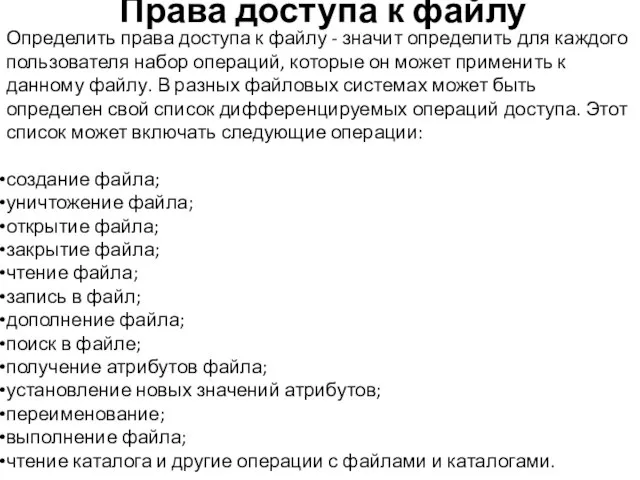

- 16. Права доступа к файлу Определить права доступа к файлу - значит определить для каждого пользователя набор

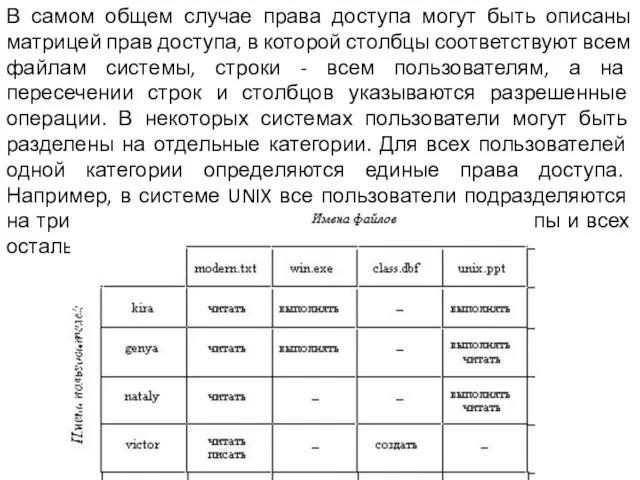

- 17. В самом общем случае права доступа могут быть описаны матрицей прав доступа, в которой столбцы соответствуют

- 18. Различают два основных подхода к определению прав доступа: избирательный доступ, когда для каждого файла и каждого

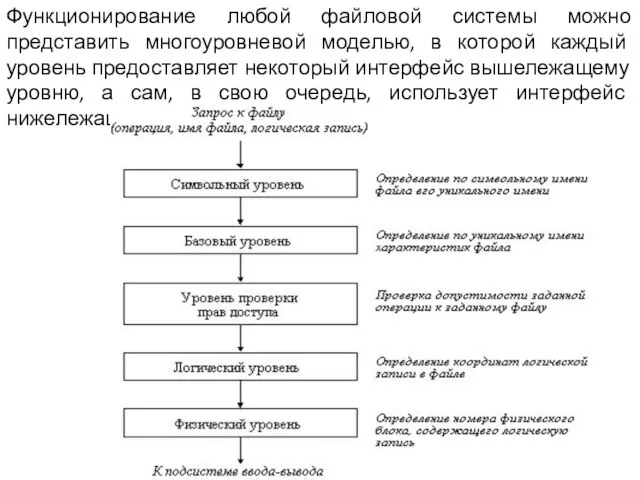

- 19. Функционирование любой файловой системы можно представить многоуровневой моделью, в которой каждый уровень предоставляет некоторый интерфейс вышележащему

- 20. Задачей символьного уровня является определение по символьному имени файла его уникального имени. В файловых системах, в

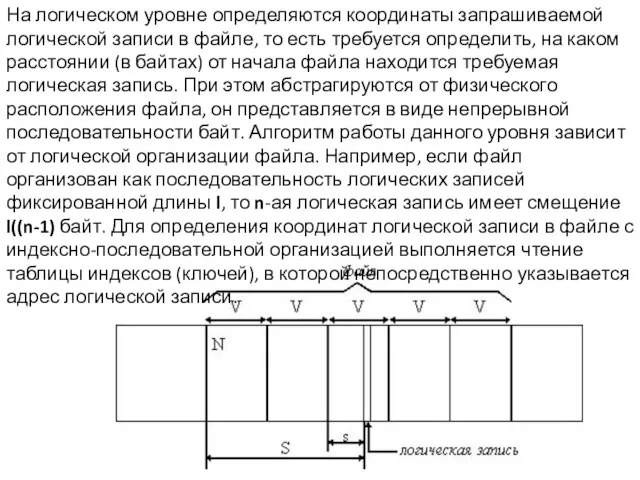

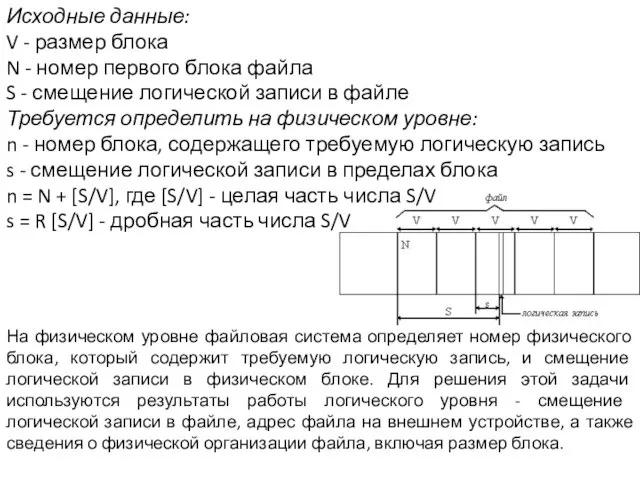

- 21. На логическом уровне определяются координаты запрашиваемой логической записи в файле, то есть требуется определить, на каком

- 22. Исходные данные: V - размер блока N - номер первого блока файла S - смещение логической

- 23. Разработчики операционных систем стремятся обеспечить пользователя возможностью работать сразу с несколькими файловыми системами. В новом понимании

- 24. Каждый компонент уровня файловых систем выполнен в виде драйвера соответствующей файловой системы и поддерживает определенную её

- 25. Большое число уровней архитектуры файловой системы обеспечивает авторам драйверов устройств большую гибкость - драйвер может получить

- 26. Распределенные файловые системы Две главные цели. Сетевая прозрачность. Самая важная цель - обеспечить те же самые

- 27. Понятие файлового сервиса и файлового сервера. Файловый сервис - это то, что файловая система предоставляет своим

- 28. Архитектура распределенных файловых систем Распределенная система обычно имеет два существенно отличающихся компонента - непосредственно файловый сервис

- 29. Важный аспект файловой модели - могут ли файлы модифицироваться после создания. Обычно могут, но есть системы

- 30. Интерфейс сервера директорий Обеспечивает операции создания и удаления директорий, именования и переименования файлов, перемещение файлов из

- 31. Прозрачность именования. Две формы прозрачности именования различают - прозрачность расположения (/server/d1/f1) и прозрачность миграции (когда изменение

- 32. Двухуровневое именование. Большинство систем используют ту или иную форму двухуровневого именования. Файлы (и другие объекты) имеют

- 33. Семантика разделения файлов UNIX-семантика Естественная семантика однопроцессорной ЭВМ - если за операцией записи следует чтение, то

- 34. Семантика сессий Изменения открытого файла видны только тому процессу (или машине), который производит эти изменения, а

- 35. Реализация распределенных файловых систем Приступая к реализации очень важно понимать, как система будет использоваться. Приведем результаты

- 36. Структура системы Есть ли разница между клиентами и серверами? Имеются системы, где все машины имеют одно

- 37. В случае разделения серверов и при наличии разных серверов директорий для различных поддеревьев возникает следующая проблема.

- 38. Существует две конкурирующие точки зрения. Первая состоит в том, что сервер не должен хранить такую информацию

- 39. Серверы с состоянием. Достоинства. Короче сообщения (двоичные имена используют таблицу открытых файлов). выше эффективность (информация об

- 40. Кэширование В системе клиент-сервер с памятью и дисками есть четыре потенциальных места для хранения файлов или

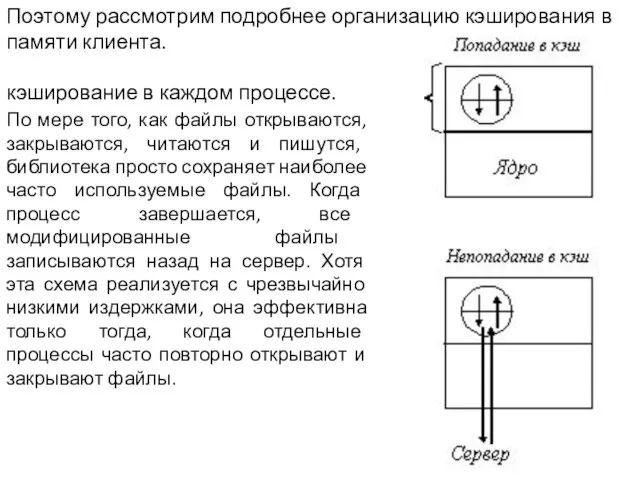

- 41. Поэтому рассмотрим подробнее организацию кэширования в памяти клиента. кэширование в каждом процессе. По мере того, как

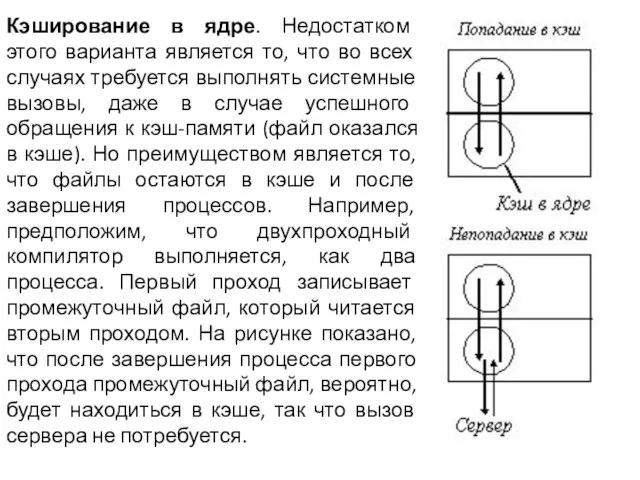

- 42. Кэширование в ядре. Недостатком этого варианта является то, что во всех случаях требуется выполнять системные вызовы,

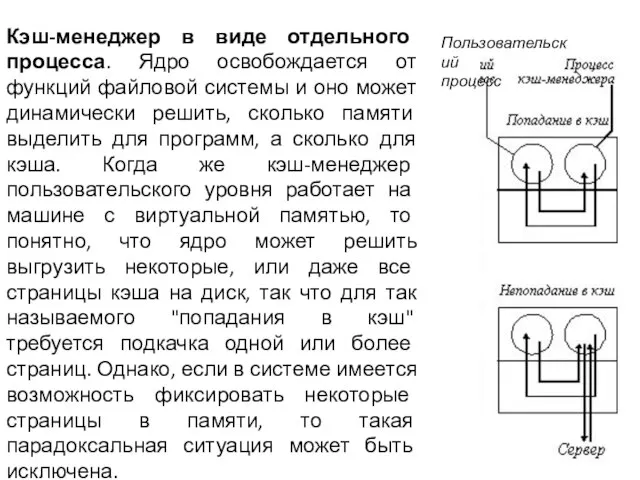

- 43. Кэш-менеджер в виде отдельного процесса. Ядро освобождается от функций файловой системы и оно может динамически решить,

- 44. Когерентность кэшей. Алгоритм со сквозной записью. Необходимость проверки, не устарела ли информация в кэше. Запись вызывает

- 45. Размножение Система может предоставлять такой сервис, как поддержание для указанных файлов нескольких копий на различных серверах.

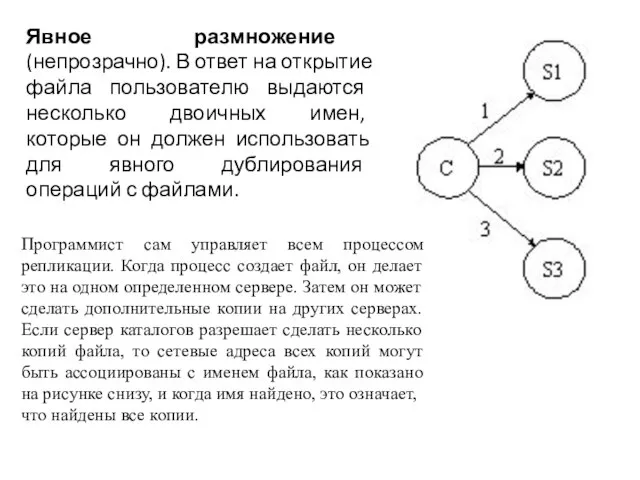

- 46. Явное размножение (непрозрачно). В ответ на открытие файла пользователю выдаются несколько двоичных имен, которые он должен

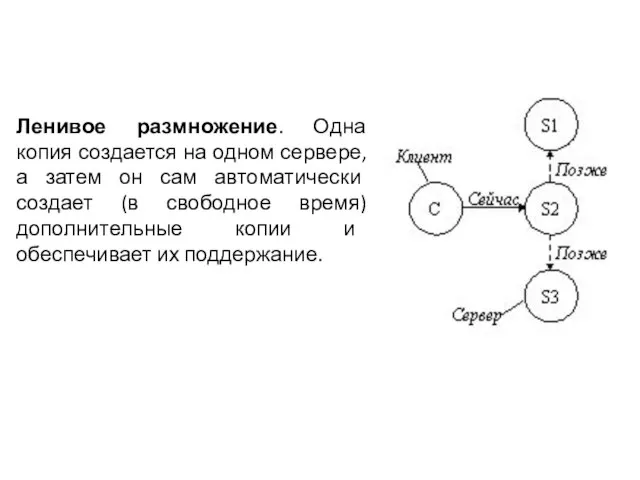

- 47. Ленивое размножение. Одна копия создается на одном сервере, а затем он сам автоматически создает (в свободное

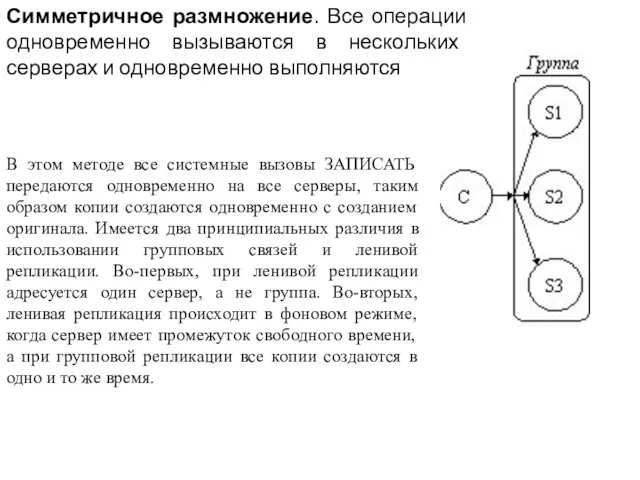

- 48. Симметричное размножение. Все операции одновременно вызываются в нескольких серверах и одновременно выполняются В этом методе все

- 49. Протоколы коррекции. Рассмотрим, как могут быть изменены существующие реплицированные файлы. Существует два хорошо известных алгоритма решения

- 51. Скачать презентацию

Сердечная недостаточность

Сердечная недостаточность Проектирование котельных, ИТП, АИТП

Проектирование котельных, ИТП, АИТП Управление финансовыми рисками

Управление финансовыми рисками Орифлэйм Скин Эксперт

Орифлэйм Скин Эксперт Всегда носите своё детство с собой, и вы никогда не состаритесь

Всегда носите своё детство с собой, и вы никогда не состаритесь Лекция19

Лекция19 Интернет полезен!

Интернет полезен! Правописание суффиксов глаголов –ова-(-ева-), -ыва-(-ива-)

Правописание суффиксов глаголов –ова-(-ева-), -ыва-(-ива-) ГЕСТОЗ: современные представления об этиопатогенезе, диагностике, лечении

ГЕСТОЗ: современные представления об этиопатогенезе, диагностике, лечении Презентация к занятию на тему Денежные средства и их использование

Презентация к занятию на тему Денежные средства и их использование Разработка проекта по применению концепции современного использования оборудования и общего производительного обслуживания обо

Разработка проекта по применению концепции современного использования оборудования и общего производительного обслуживания обо Юные туристы

Юные туристы Презентация на тему Насекомые и пауки.

Презентация на тему Насекомые и пауки.  Волейбол для начинающих

Волейбол для начинающих Superstions in Russia and Britain

Superstions in Russia and Britain Максимилиан Волошин «Гражданская война»

Максимилиан Волошин «Гражданская война» Система оценки достижения планируемых результатов освоения основной образовательной программы

Система оценки достижения планируемых результатов освоения основной образовательной программы Выставка творческих работ. Дорога и мы

Выставка творческих работ. Дорога и мы артикуляционная гимнастика

артикуляционная гимнастика Певчий дрозд

Певчий дрозд Изменения, связанные с запуском рынка мощности. Презентация для потребителей.

Изменения, связанные с запуском рынка мощности. Презентация для потребителей. НАШИ DОСТИЖЖЕНИЯ

НАШИ DОСТИЖЖЕНИЯ Разработка и продвижение капсульной коллекции ФК Зенит

Разработка и продвижение капсульной коллекции ФК Зенит Direct Mail

Direct Mail Новгородская земля

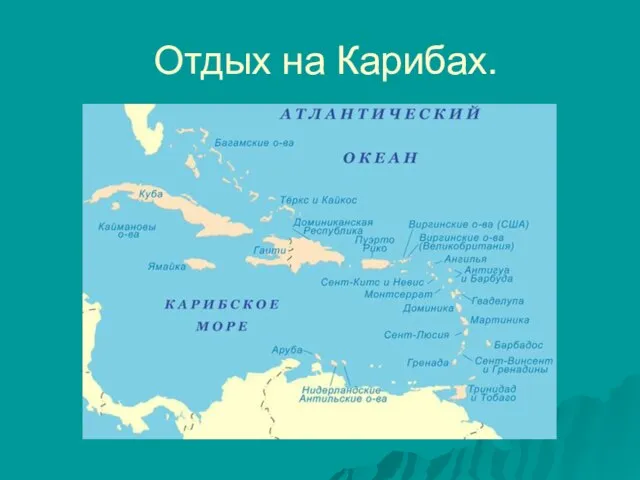

Новгородская земля  Отдых на Карибах.

Отдых на Карибах. Басни крылова

Басни крылова Техника безопасности Шашмыркина и Жернакова

Техника безопасности Шашмыркина и Жернакова