Содержание

- 2. Типичные проблемы Нет политики ИБ Нет модели угроз «Зоопарк» в сети Недостаточное финансирование Разное толкование требований

- 3. Типичные угрозы Вредоносное ПО (вирусы , фишинг и др..) Деятельность кибер-ОПГ (адресные целенаправленные атаки) Реакция регуляторов

- 4. Муки выбора, или в поисках баланса Злоумышленники или регуляторы: кто страшнее? Функциональность или сертификат? Недорого или

- 5. Как сейчас строится защита? Рабочее место : СЗИ НСД ( Secret Net, Accord, DallasLock…) Антивирус Персональный

- 6. Как сейчас строится защита? а еще : Firewall Antispam URL Filtering СЗИ НСД в сети ….

- 7. Нужны нормальные сертификаты Сертификат № 1774 Microsoft Windows Vista с Service Pack 1. Задание по безопасности

- 8. Статья 19. Меры по обеспечению безопасности персональных данных при их обработке (в ред. ФЗ от 25.07.2011

- 9. При взаимодействии ...с ...сетями международного информационного обмена (сетями связи общего пользования) ……основными методами и способами защиты

- 10. Выполнение других стандартов и требований Кроме закона о персональных данных есть требования других стандартов по ИБ:

- 11. а что в будущем ? Стандартизация является трендом и в будущем требования различных регуляторов будут только

- 12. Возьмите все сразу Реальная защита Высокая производительность Отказоустойчивость до 0.99999 Автоматическая балансировка нагрузки Наглядное централизованное управление

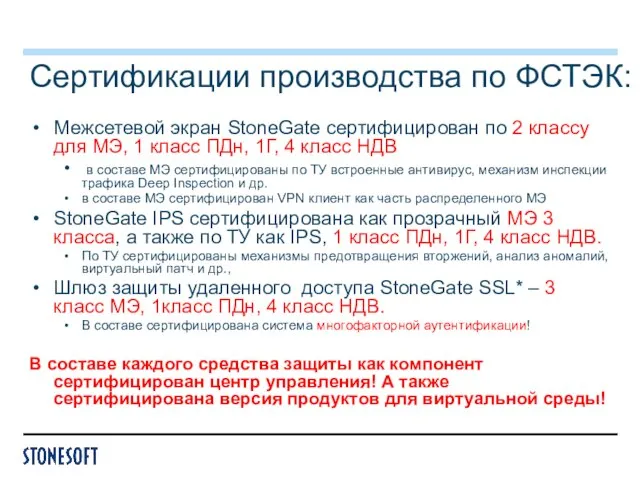

- 13. Сертификации производства по ФСТЭК: Межсетевой экран StoneGate cертифицирован по 2 классу для МЭ, 1 класс ПДн,

- 14. Особенности сертификации ФСБ Сертифицируются решения SSL VPN и IPSEC VPN (с VPN клиентом ) Классы защиты

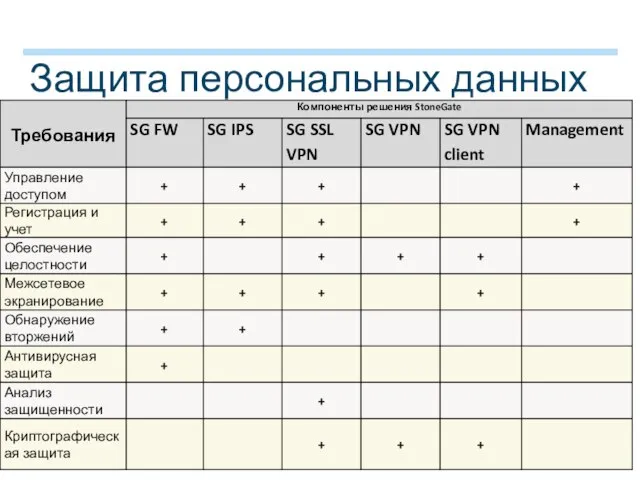

- 15. Защита персональных данных

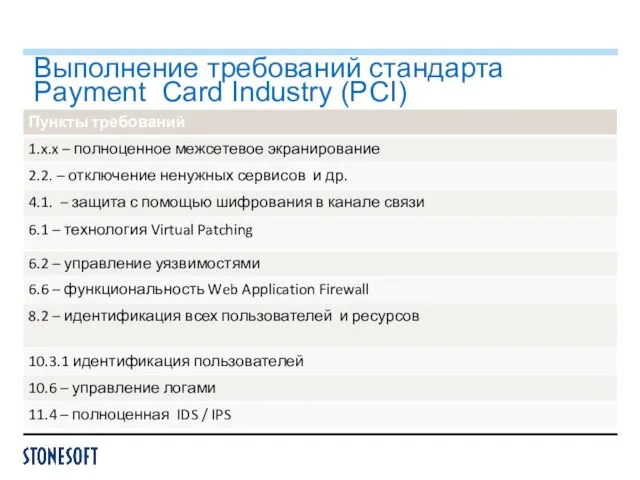

- 16. Выполнение требований стандарта Payment Card Industry (PCI)

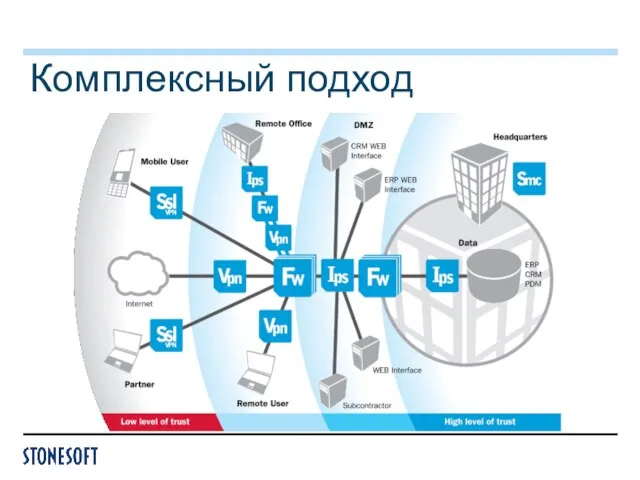

- 17. Комплексный подход

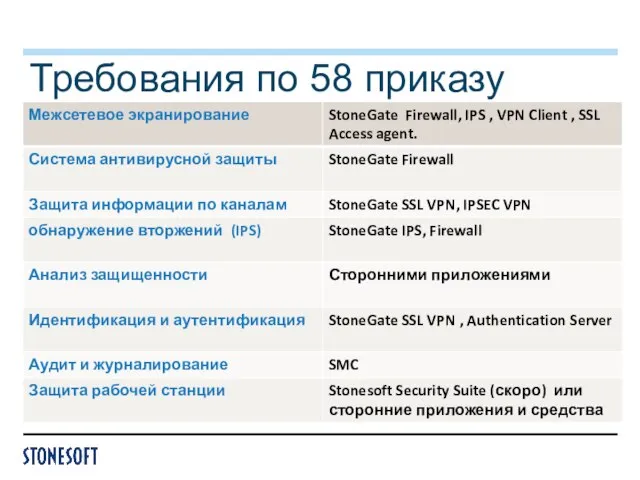

- 18. Требования по 58 приказу

- 19. Обеспечение безопасности Защита периметра с управлением приложениями! Защита 10G каналов по ГОСТ ! Обеспечение непрерывности бизнеса

- 20. Использование созданного элемента во всех конфигурациях Централизованное хранилище Наглядность управления сетью Оптимизация политик ИБ Глобальное администрирование

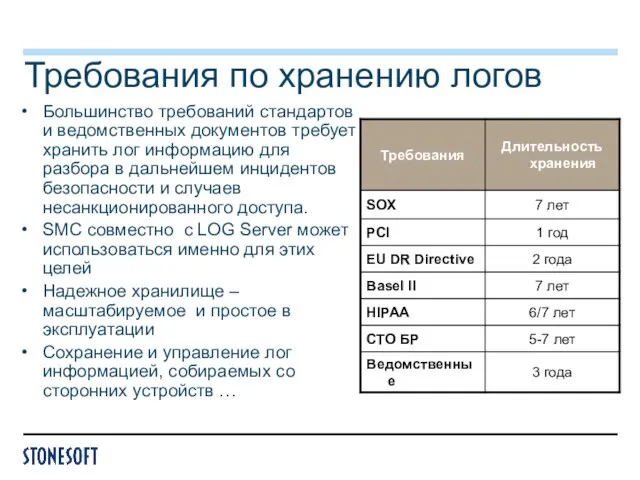

- 21. Требования по хранению логов Большинство требований стандартов и ведомственных документов требует хранить лог информацию для разбора

- 22. Разные сценарии аутентификации Internal Network IPSec Tunnel 4 встроенных метода (Password, MobileID Synchronized , MobileID Challenge,

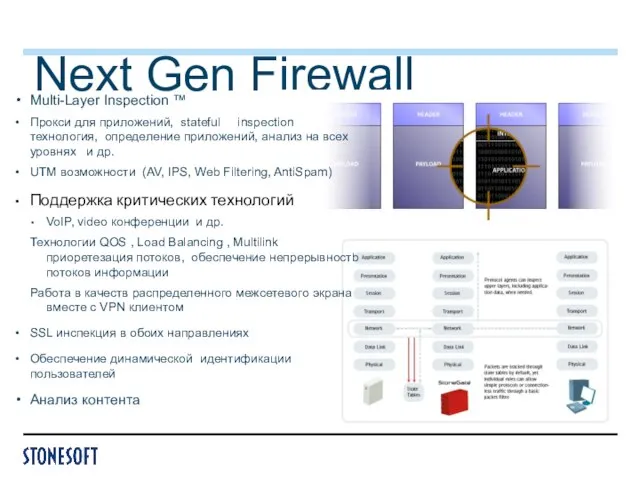

- 23. Next Gen Firewall Multi-Layer Inspection ™ Прокси для приложений, stateful inspection технология, определение приложений, анализ на

- 24. Идентификация приложений Теперь можно динамически определять, какое приложение работает в сети, и разрешать или обеспечивать заданную

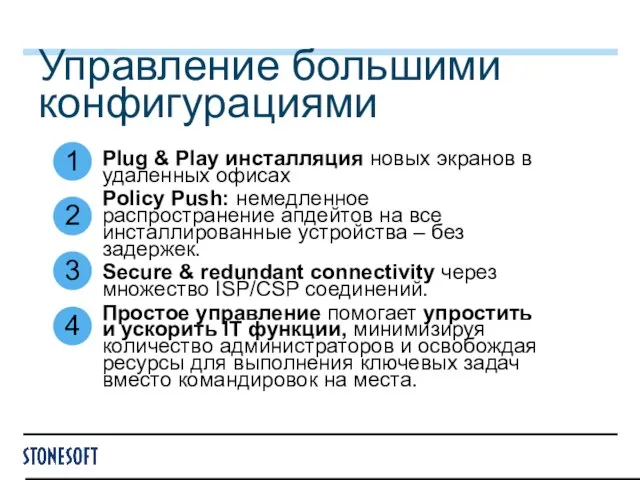

- 25. Управление большими конфигурациями Plug & Play инсталляция новых экранов в удаленных офисах Policy Push: немедленное распространение

- 26. Почему это дешевле ? Пример : 500 сайтов TCO через 3 года Обычное решение Профиль стоимости

- 27. Как это работает Installation Cloud Начальная конфигурация Для меня есть начальная конфигурация ? Начальная конфигурация First

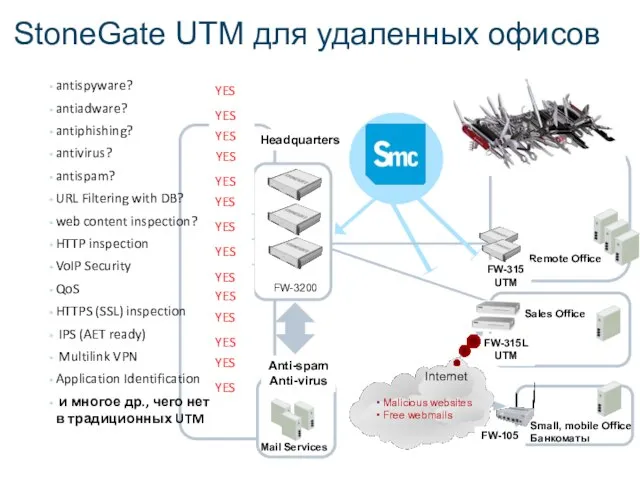

- 28. StoneGate UTM для удаленных офисов Remote Office FW-315 UTM Sales Office FW-315L UTM FW-3200 Mail Services

- 29. Безопасный удаленный доступ Отказоустойчивый шлюз Бесклиентская технология Самый низкий TCO на пользователя Если организации нужно, чтобы

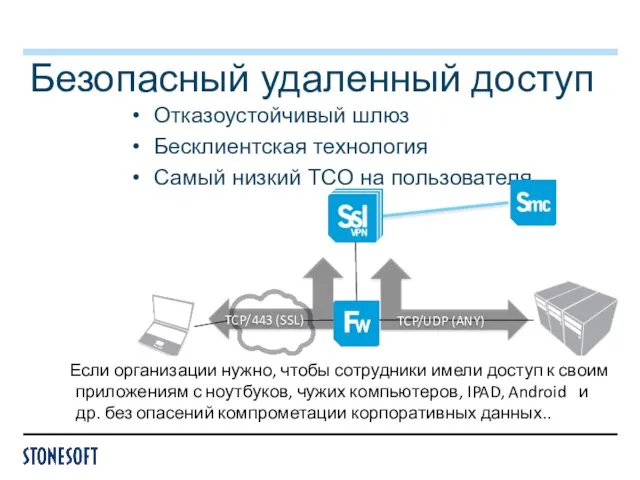

- 30. StoneGate NextGen IPS

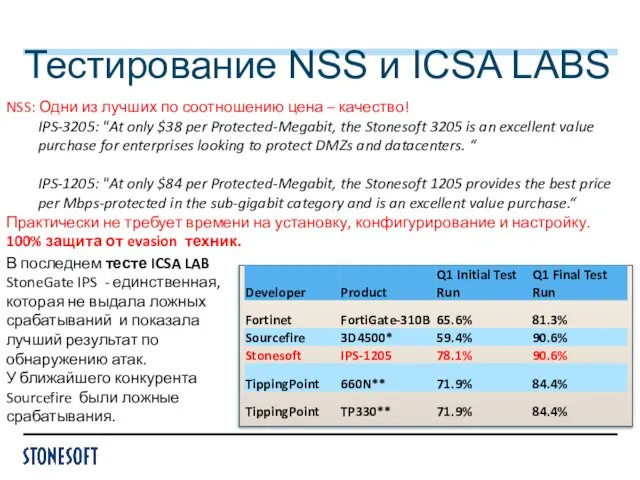

- 31. В последнем тесте ICSA LAB StoneGate IPS - единственная, которая не выдала ложных срабатываний и показала

- 32. Пара слов об AET

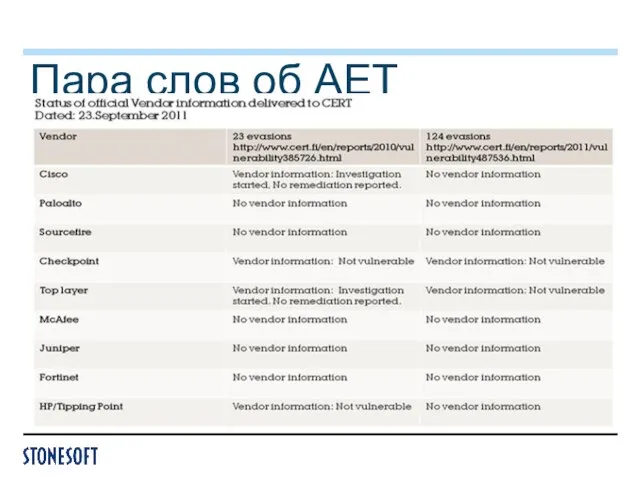

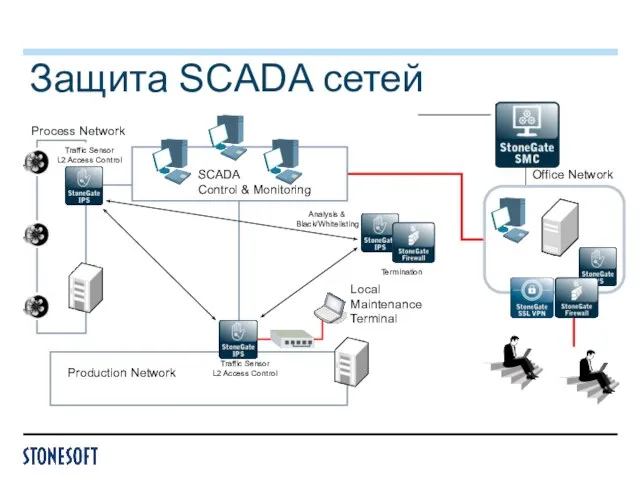

- 33. Защита SCADA сетей Analysis & Black/Whitelisting Traffic Sensor L2 Access Control Production Network Office Network Process

- 34. Обеспечение отказоустойчивых VPN Единственное на рынке решение, позволяющее агрегировать VPN туннели. Сертификация ФСБ по классам КС1

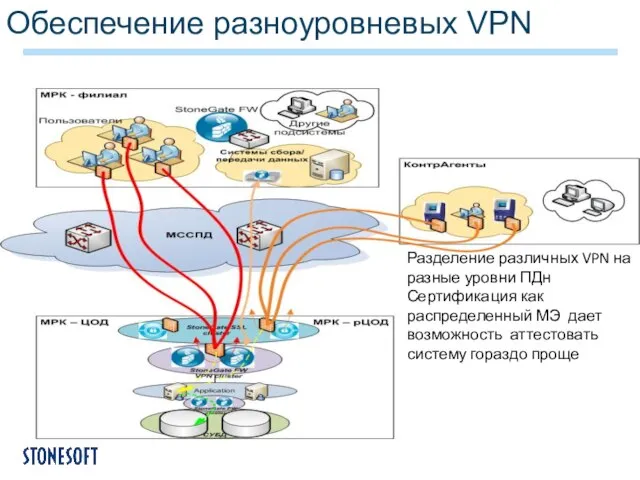

- 35. Разделение различных VPN на разные уровни ПДн Сертификация как распределенный МЭ дает возможность аттестовать систему гораздо

- 36. Выбираем лучшее : Переписка на ispdn.ru: Скажу Вам по секрету, что в продуктах ViPNet тоже есть

- 37. Выводы: Решение на StoneGate оказываются часто .. дешевле, и при этом: Функциональность UTM или NGFW… Проще

- 38. Самый низкий TCO на рынке Проактивный контроль = сильно снижает расходы администрирования Always-on технологии подключения =

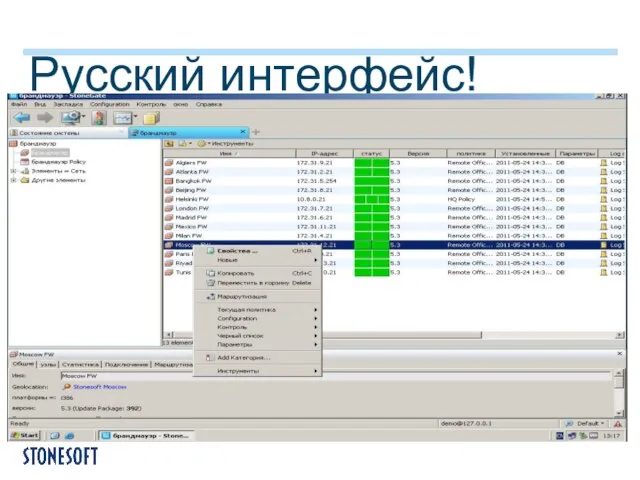

- 39. Русский интерфейс!

- 41. Скачать презентацию

Хозяйское состояние. Ладная хозяйка

Хозяйское состояние. Ладная хозяйка Исконно русские и заимствованные слова

Исконно русские и заимствованные слова Общая характеристика дизонтогенеза

Общая характеристика дизонтогенеза ЕЖЕНЕДЕЛЬНИК «КОНТРАКТЫ» И ВСЕУКРАИНСКИЙ РЕЙТИНГОВЫЙ ЖУРНАЛ «ГVАРДИЯ» ПРЕДСТАВЛЯЮТ РЕЙТИНГ ЮРИДИЧЕСКИХ КОМПАНИЙ В журнале будут

ЕЖЕНЕДЕЛЬНИК «КОНТРАКТЫ» И ВСЕУКРАИНСКИЙ РЕЙТИНГОВЫЙ ЖУРНАЛ «ГVАРДИЯ» ПРЕДСТАВЛЯЮТ РЕЙТИНГ ЮРИДИЧЕСКИХ КОМПАНИЙ В журнале будут Основы управления персоналом

Основы управления персоналом Презентация на тему Антонимы

Презентация на тему Антонимы Мультисенсорная среда для обучения английскому языку детей

Мультисенсорная среда для обучения английскому языку детей  Система ГМУ. Задания. Практические занятия. Заочники

Система ГМУ. Задания. Практические занятия. Заочники Опыт изучения психологических особенностей российских генеральных директоров

Опыт изучения психологических особенностей российских генеральных директоров Родительское собрание 15.09.22

Родительское собрание 15.09.22 Презентация на тему Новогодняя красавица «Ёлочка из перьев»

Презентация на тему Новогодняя красавица «Ёлочка из перьев»  Нанотехнологии в РБ

Нанотехнологии в РБ «Возможность»

«Возможность» Аппликация из листьев

Аппликация из листьев Классификация баров

Классификация баров Выставка детских рисунков Моя Россия студии Первоцвет дома детского творчества г. Минусинск

Выставка детских рисунков Моя Россия студии Первоцвет дома детского творчества г. Минусинск Тест на математическое мышление

Тест на математическое мышление День библиотек

День библиотек Обучение. Лидогенерация. Понятие и значение. Ростелеком

Обучение. Лидогенерация. Понятие и значение. Ростелеком INPRO Action Plan “Legal and Institutional Issues of Nuclear Energy Supply by TNIs”: Scope, Contents, Definitions

INPRO Action Plan “Legal and Institutional Issues of Nuclear Energy Supply by TNIs”: Scope, Contents, Definitions Викторина по теме: "Вода и воздух"

Викторина по теме: "Вода и воздух" Classical Music

Classical Music  ВЛИЯНИЕ АНТРОПОГЕННЫХ ФАКТОРОВ НА ЗДОРОВЬЕ НАСЕЛЕНИЯ МОСКВЫ.

ВЛИЯНИЕ АНТРОПОГЕННЫХ ФАКТОРОВ НА ЗДОРОВЬЕ НАСЕЛЕНИЯ МОСКВЫ. « СКАЗКА О САДОВЫХ ЦВЕТАХ»

« СКАЗКА О САДОВЫХ ЦВЕТАХ» Пакетные предложения воркшоп

Пакетные предложения воркшоп Самое главное на земле - это жизнь

Самое главное на земле - это жизнь Клиентский сервис и поддержка в Интернете на примере Банк24.ру

Клиентский сервис и поддержка в Интернете на примере Банк24.ру Формирование универсальных учебных умений путём применения проектной технологии в процессе обучения учащихся в начальной школе

Формирование универсальных учебных умений путём применения проектной технологии в процессе обучения учащихся в начальной школе