Слайд 2Информационная безопасность – состояние защищенности информационной среды (инфосферы) общества, обеспечение её формирования,

использования и развитие в интересах граждан, организаций, государства

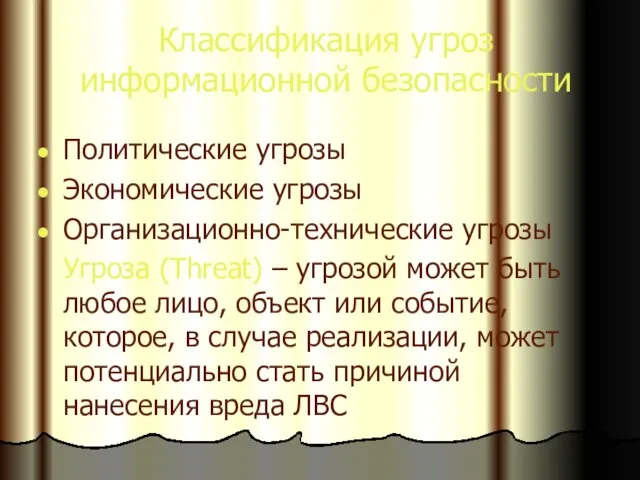

Слайд 3Классификация угроз информационной безопасности

Политические угрозы

Экономические угрозы

Организационно-технические угрозы

Угроза (Threat) – угрозой может

быть любое лицо, объект или событие, которое, в случае реализации, может потенциально стать причиной нанесения вреда ЛВС

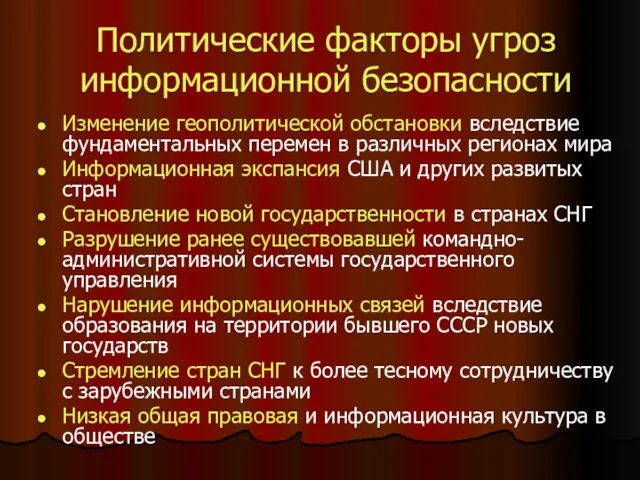

Слайд 4Политические факторы угроз информационной безопасности

Изменение геополитической обстановки вследствие фундаментальных перемен в

различных регионах мира

Информационная экспансия США и других развитых стран

Становление новой государственности в странах СНГ

Разрушение ранее существовавшей командно-административной системы государственного управления

Нарушение информационных связей вследствие образования на территории бывшего СССР новых государств

Стремление стран СНГ к более тесному сотрудничеству с зарубежными странами

Низкая общая правовая и информационная культура в обществе

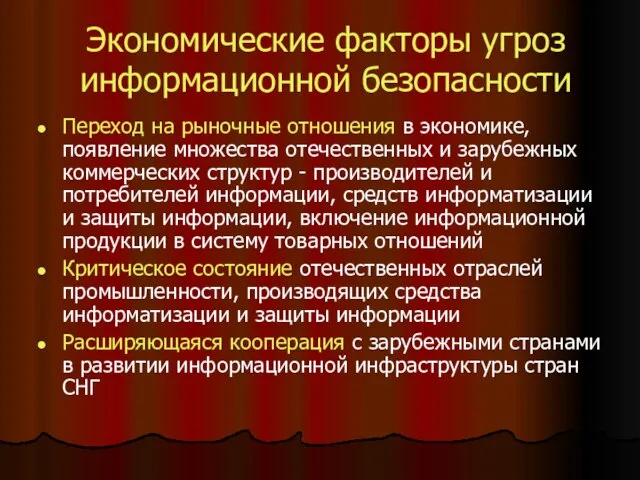

Слайд 5Экономические факторы угроз информационной безопасности

Переход на рыночные отношения в экономике, появление

множества отечественных и зарубежных коммерческих структур - производителей и потребителей информации, средств информатизации и защиты информации, включение информационной продукции в систему товарных отношений

Критическое состояние отечественных отраслей промышленности, производящих средства информатизации и защиты информации

Расширяющаяся кооперация с зарубежными странами в развитии информационной инфраструктуры стран СНГ

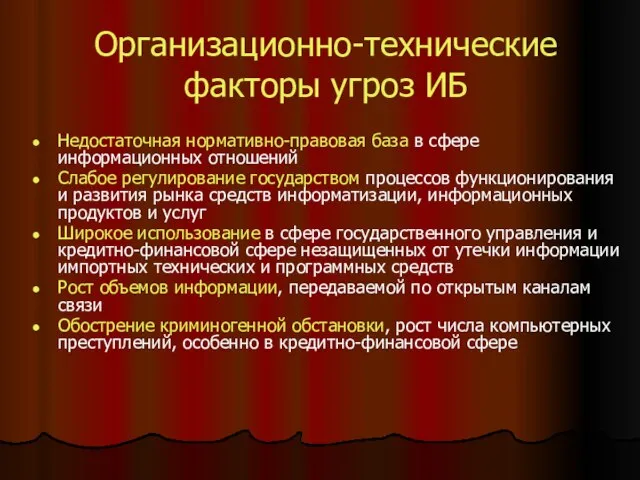

Слайд 6Организационно-технические факторы угроз ИБ

Недостаточная нормативно-правовая база в сфере информационных отношений

Слабое регулирование

государством процессов функционирования и развития рынка средств информатизации, информационных продуктов и услуг

Широкое использование в сфере государственного управления и кредитно-финансовой сфере незащищенных от утечки информации импортных технических и программных средств

Рост объемов информации, передаваемой по открытым каналам связи

Обострение криминогенной обстановки, рост числа компьютерных преступлений, особенно в кредитно-финансовой сфере

Слайд 7Иерархическая классификация угроз информационной безопасности (ИБ)

Глобальные факторы угроз информационной безопасности

Региональные факторы угроз

информационной безопасности

Локальные факторы угроз информационной безопасности

Слайд 8Система защиты информации

(СЗИ)

СЗИ – комплекс мероприятий, направленных на обеспечение информационной безопасности

Слайд 9Принципы построения СЗИ:

Обеспечение ИБ – непрерывный процесс, состоящий в систематическом контроле защищенности,

выявлении узких мест в системе защиты, обосновании и реализации наиболее рациональных путей совершенствования и развития СЗИ

ИБ может быть обеспечена лишь при комплексном использовании всего арсенала имеющихся средств защиты

Никакая СЗИ не обеспечивает ИБ без надлежащей подготовки пользователей и соблюдения ими всех правил защиты

Никакую СЗИ нельзя считать абсолютно надежной, следует исходить из того, что может найтись такой искусный злоумышленник, который отыщет лазейку для доступа к информации

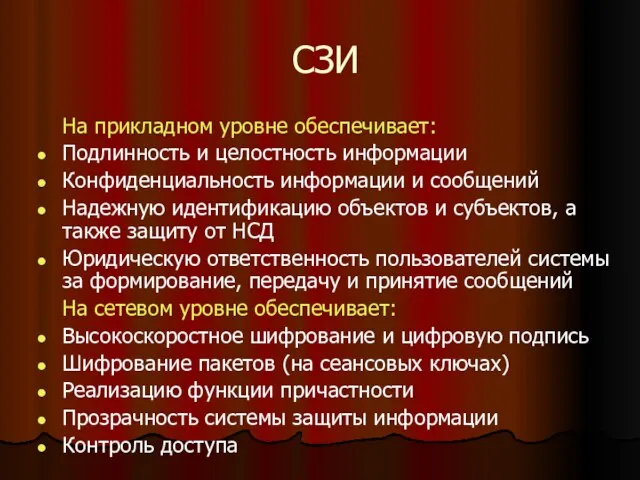

Слайд 10СЗИ

На прикладном уровне обеспечивает:

Подлинность и целостность информации

Конфиденциальность информации и сообщений

Надежную идентификацию объектов

и субъектов, а также защиту от НСД

Юридическую ответственность пользователей системы за формирование, передачу и принятие сообщений

На сетевом уровне обеспечивает:

Высокоскоростное шифрование и цифровую подпись

Шифрование пакетов (на сеансовых ключах)

Реализацию функции причастности

Прозрачность системы защиты информации

Контроль доступа

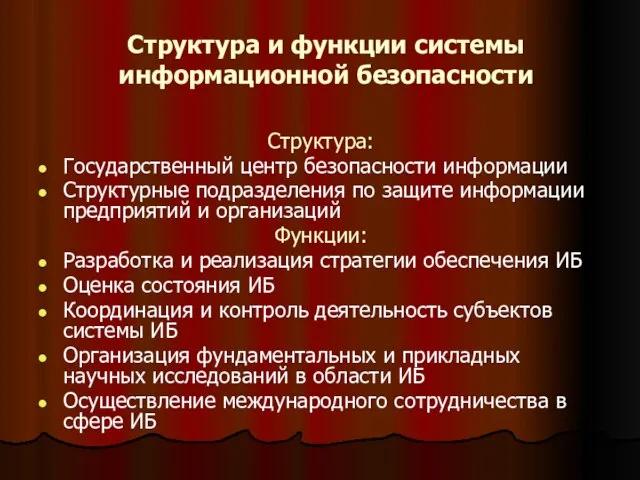

Слайд 11Структура и функции системы информационной безопасности

Структура:

Государственный центр безопасности информации

Структурные подразделения по защите

информации предприятий и организаций

Функции:

Разработка и реализация стратегии обеспечения ИБ

Оценка состояния ИБ

Координация и контроль деятельность субъектов системы ИБ

Организация фундаментальных и прикладных научных исследований в области ИБ

Осуществление международного сотрудничества в сфере ИБ

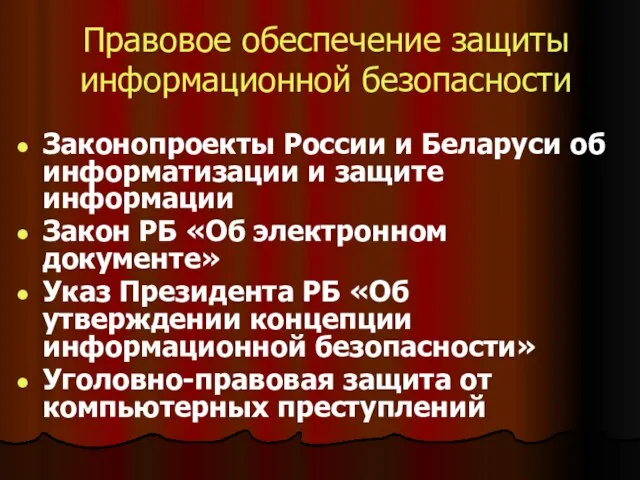

Слайд 12Правовое обеспечение защиты информационной безопасности

Законопроекты России и Беларуси об информатизации и защите

информации

Закон РБ «Об электронном документе»

Указ Президента РБ «Об утверждении концепции информационной безопасности»

Уголовно-правовая защита от компьютерных преступлений

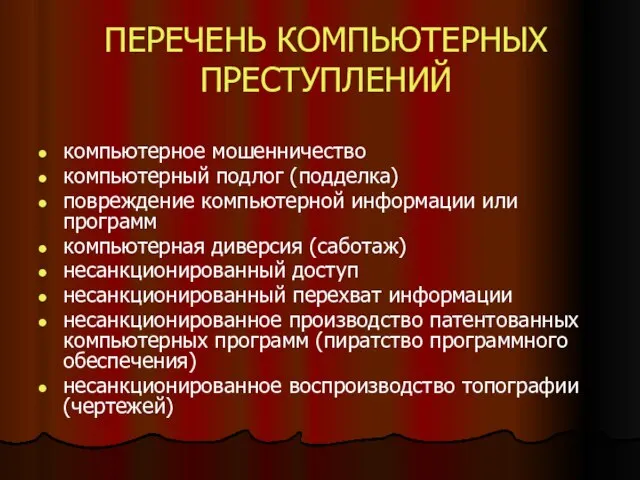

Слайд 13ПЕРЕЧЕНЬ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ

компьютерное мошенничество

компьютерный подлог (подделка)

повреждение компьютерной информации или программ

компьютерная диверсия

(саботаж)

несанкционированный доступ

несанкционированный перехват информации

несанкционированное производство патентованных компьютерных программ (пиратство программного обеспечения)

несанкционированное воспроизводство топографии (чертежей)

Слайд 14Организационно-экономическое обеспечение защиты ИБ

Организационные методы защиты делятся на:

Организационно-административные

Организационно-технические

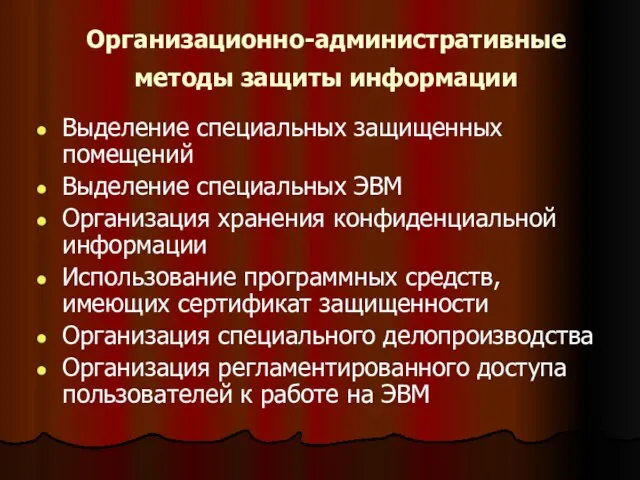

Слайд 15Организационно-административные методы защиты информации

Выделение специальных защищенных помещений

Выделение специальных ЭВМ

Организация хранения конфиденциальной

информации

Использование программных средств, имеющих сертификат защищенности

Организация специального делопроизводства

Организация регламентированного доступа пользователей к работе на ЭВМ

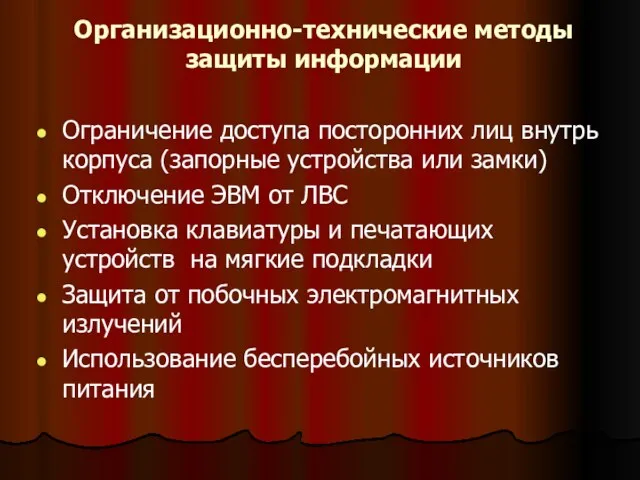

Слайд 16Организационно-технические методы защиты информации

Ограничение доступа посторонних лиц внутрь корпуса (запорные устройства или

замки)

Отключение ЭВМ от ЛВС

Установка клавиатуры и печатающих устройств на мягкие подкладки

Защита от побочных электромагнитных излучений

Использование бесперебойных источников питания

Слайд 17Экономические методы защиты информации

Организация финансовой защиты информационных ресурсов систем электронной обработки и

передачи данных, т.е. «страхование»

Например, предоставление системы гарантий для банков и их клиентов путем обеспечения страховой защиты банковских информационных «рисков»

Слайд 18Программно-техническое обеспечение защиты ИБ

Включает: физические, аппаратные, программные, аппаратно-программные, криптографические методы и средства

защиты информации

Слайд 19Техническая защита информации подразделяется на:

Пассивную защиту

Активную защиту

Комбинированную защиту

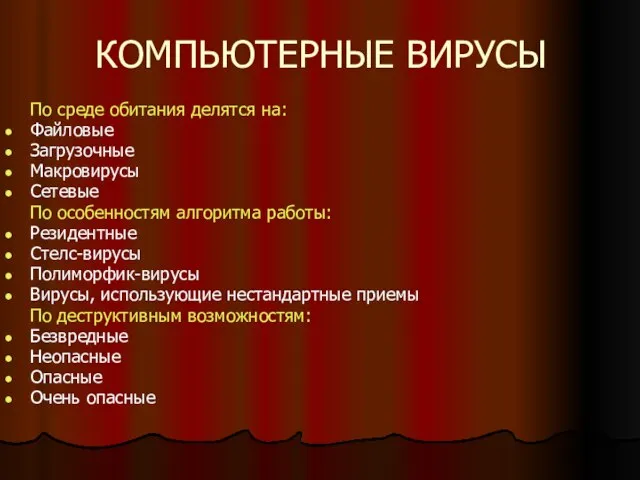

Слайд 20КОМПЬЮТЕРНЫЕ ВИРУСЫ

По среде обитания делятся на:

Файловые

Загрузочные

Макровирусы

Сетевые

По особенностям алгоритма работы:

Резидентные

Стелс-вирусы

Полиморфик-вирусы

Вирусы, использующие нестандартные приемы

По

деструктивным возможностям:

Безвредные

Неопасные

Опасные

Очень опасные

Бизнеc-план

Бизнеc-план Преобразования в области культуры и быта

Преобразования в области культуры и быта Королевская библиотека Дании

Королевская библиотека Дании КАК МЫ ИЗУЧАЛИ ИСТОРИЮ ГОРОДА ПЕТРОЗАВОДСКА

КАК МЫ ИЗУЧАЛИ ИСТОРИЮ ГОРОДА ПЕТРОЗАВОДСКА Древнегреческие мифы

Древнегреческие мифы Процессор, системная плата 10 класс

Процессор, системная плата 10 класс Жизнь дана на добрые дела

Жизнь дана на добрые дела Совместные звуковые эффекты – достаточно щелкнуть на картинку

Совместные звуковые эффекты – достаточно щелкнуть на картинку Большие достопримечательности маленькой Зари. Кроссворд

Большие достопримечательности маленькой Зари. Кроссворд Week 2 Lecture

Week 2 Lecture Выставка детского рисунка, посвященного 75-летию Великой Отечественной войне

Выставка детского рисунка, посвященного 75-летию Великой Отечественной войне Автоматическое построениетерминологической базы знаний

Автоматическое построениетерминологической базы знаний Возрастная психология

Возрастная психология 20140329_prirodnye_unikumy_urala_0

20140329_prirodnye_unikumy_urala_0 ИНФОРМАНИЯ

ИНФОРМАНИЯ №4 соц.нормы

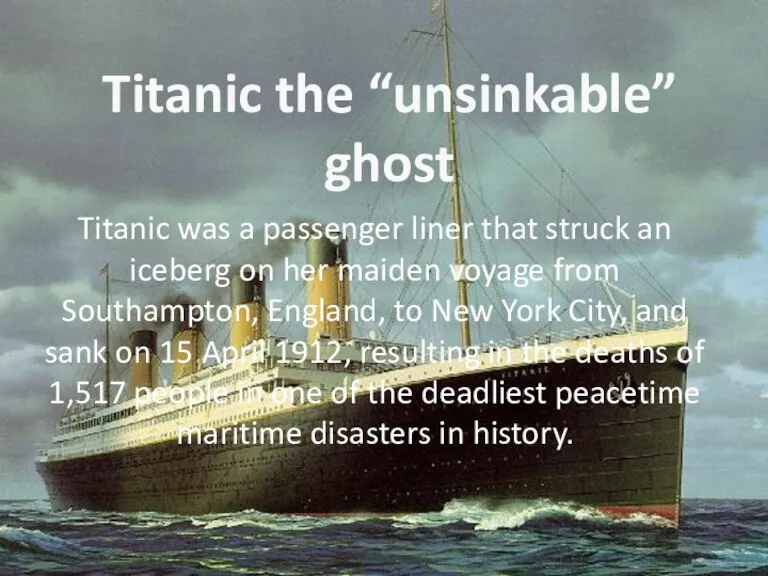

№4 соц.нормы Titanik the 'Unsinkable' Ghost

Titanik the 'Unsinkable' Ghost Защита прав и достоинств подростка

Защита прав и достоинств подростка Металлы и неметаллы

Металлы и неметаллы Анализ минеральной воды

Анализ минеральной воды Руководство, власть, лидерство

Руководство, власть, лидерство Программа информатизации МБОУ Баскаковская средняя малокомплектная школа 2012 год.

Программа информатизации МБОУ Баскаковская средняя малокомплектная школа 2012 год. Банк Открытие

Банк Открытие Время не властно!

Время не властно! Форма государства Республики Мадагаскар

Форма государства Республики Мадагаскар Пэчворк

Пэчворк Презентация на тему Внешняя политика Николая І в 1826-49 гг.

Презентация на тему Внешняя политика Николая І в 1826-49 гг.  3 октября – день рождения С.А. Есенина (1895-1925)

3 октября – день рождения С.А. Есенина (1895-1925)