Слайд 2Лабораторные работы - преимущества

Использование виртуальных машин дает:

Установка всех необходимых утилит без необходимости

привилегий администратора

Возможность безопасной работы с вредоносным кодом и отсутствие возможности его скопировать

Возможные проблемы:

Необходимость обновлять версии ПО, н-р, Антивируса Касперского каждый год

Слайд 3ПО и Утилиты

VM Player + образ ОС Windows

Макет троянской программы - ЛР

2

Утилита для анализа скриптов Malzilla - ЛР 3

Дизассемблер IDA Pro Free Edition - ЛР 4

Реконструктор таблицы импортов ImportRec - ЛР 5

Утилита для снятия дампов памяти PETools или ProcDump – ЛР 5

Детектор компиляторов/упаковщиков PeID и DiE (Detect It Easy) – ЛР 5

Слайд 4Средства

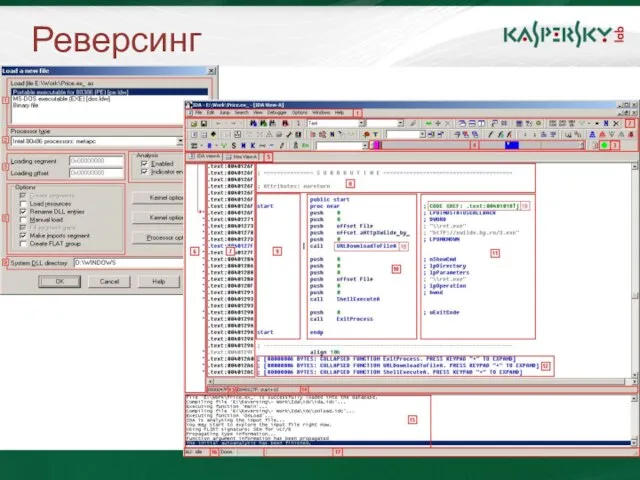

Использование визуальных средств для:

Реверс инжениринг

Распаковка

Расшифровка

Анализ эксплойтов

Слайд 5Лабораторные работы - структура

Описание ЛР включает в себя следующие пункты:

Цель

Состав необходимого ПО

Краткое

содержание работы

Рекомендации преподавателю

Методические указания по выполнению работы

Задания

Контрольные вопросы

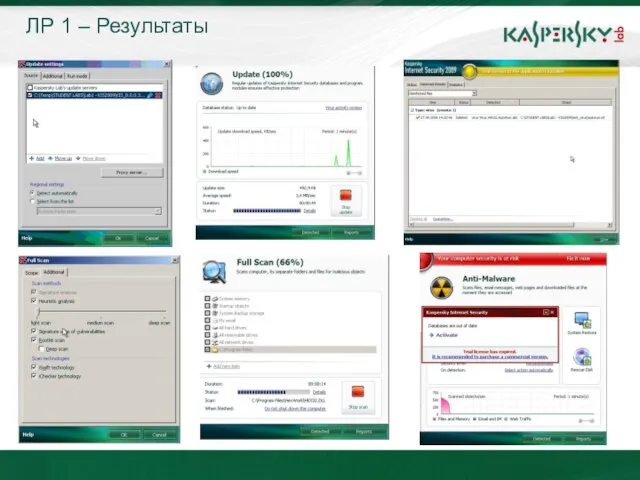

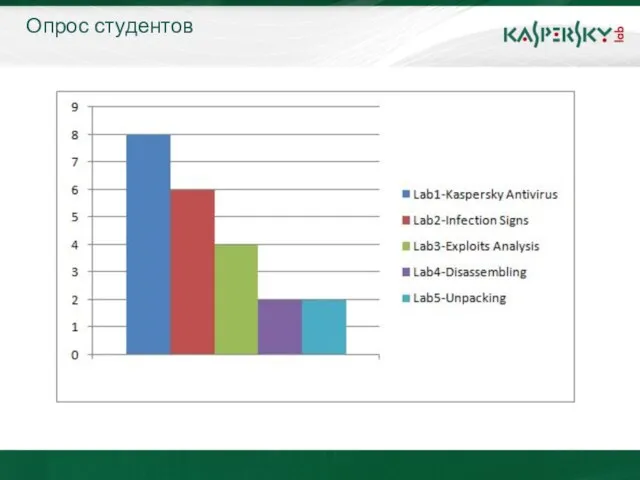

Слайд 6ЛР 1 – Антивирус Касперского

Цель: ознакомиться с процессом инсталляции, принципами работы

и управлением Антивирусом Касперского на ОС Windows

Интерфейс

Обновление

Технологии оптимизации сигнатурного сканера (iChecker и iStreams)

Работа антивируса при доступе к фалам

Поиск и помещение в карантин вредоносных файлов

Особенности использования лицензии

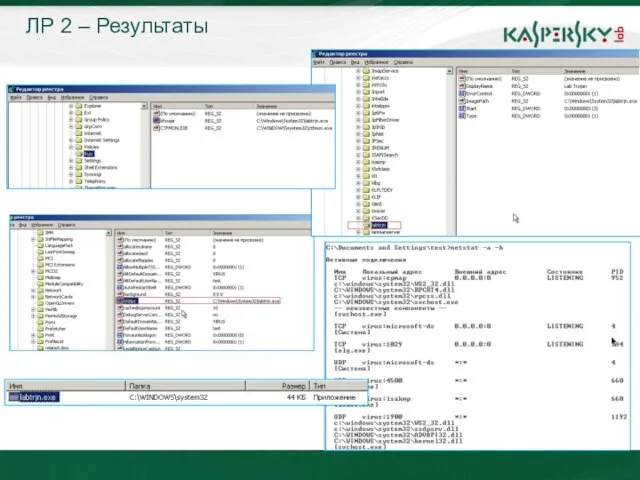

Слайд 8ЛР 2 – Определение признаков заражения

Цель: получить навыки обнаружения на компьютере вредоносных

программ, изучить основные методы по устранению последствий вирусных инцидентов без использования антивирусного программного обеспечения.

Анализ запущенных процессов (Диспетчер задач Windows)

Проверка реестра (regedit)

Системных папок ОС

Открытых сетевых соединений (netstat)

Содержание файла hosts

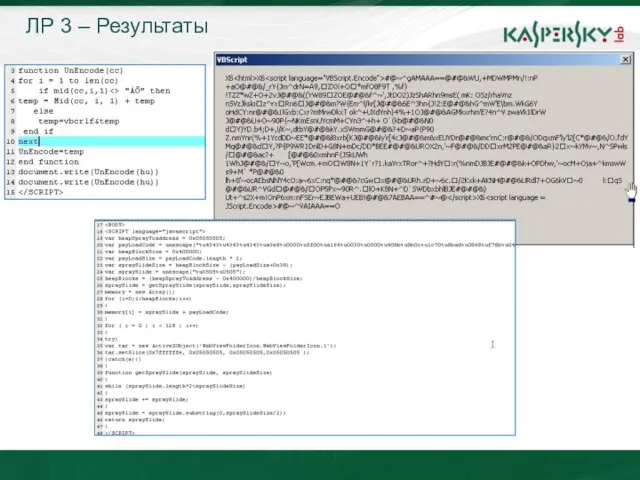

Слайд 10ЛР 3 – Уязвимости в Интернет браузерах

Цель: получить навыки обнаружения присутствия уязвимостей

в скриптах, исполняемых Интернет браузером, изучить основные методы, используемые злоумышленниками для запуска вредоносного кода, используя различные системные уязвимости.

Рассмотрение примера анализа уязвимости в метод. пособии

Анализ HTML странички, использующей уязвимость

Деобфускация скриптов в Malzilla

Анализ деобфусцированного кода эксплойта

Выводы по функциональности эксплойта

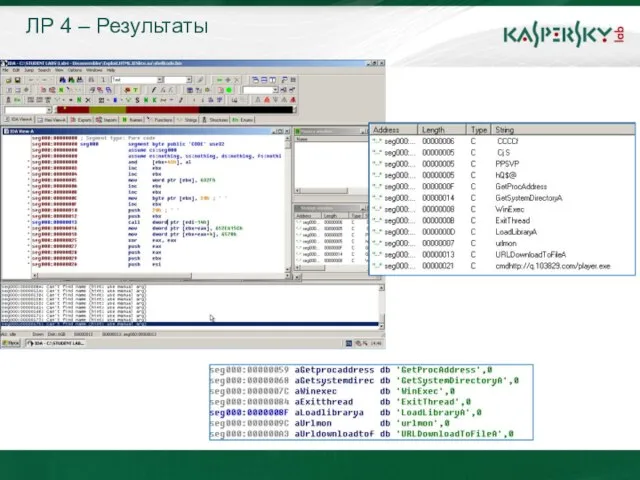

Слайд 12ЛР 4 – Основы работы с дизассемблером

Цель: навыки статического анализа программ

с помощью дизассемблеров с целью обнаружения присутствия вредоносной составляющей, изучить основные приемы дизассемблирования приложений.

Интерфейс и возможности дизассемблера IDA

Основы статического анализа Win32 программ

Анализ PE файлов (calc.exe, notepad.exe)

Анализ bin файлов (шелкоды из эксплойтов)

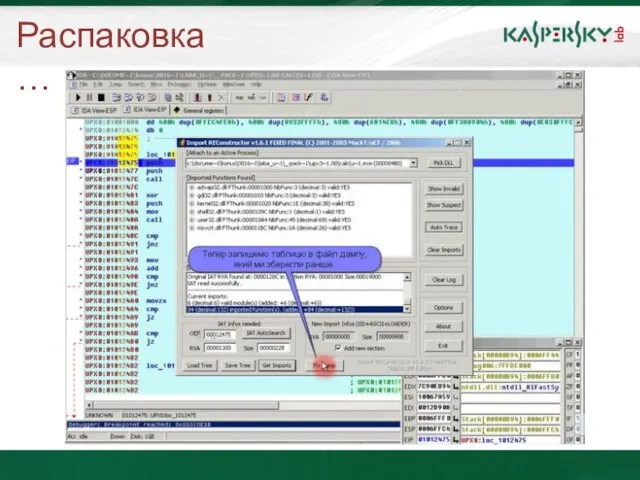

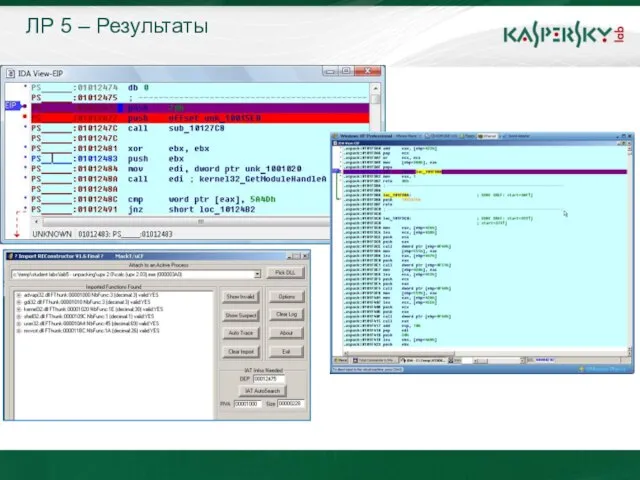

Слайд 15ЛР 5 – Исследование пакеров

Цель: получить навыки определения наличия упаковщика в

исполняемых файлах, идентификации упаковщика. Изучить основные методы распаковки исполняемых файлов.

Принципы упаковки исполняемого кода

Особенности работы некоторых упаковщиков

Методика распаковки исполняемого файла

Распаковка программ (calc, notepad) запакованных UPX, AsPack, FSG из под дебаггера

Слайд 18Преимущества

Визуализация

Понятность

Возможность удаленного обучение

«Настольная кукла»

«Настольная кукла» Форматы графических файлов

Форматы графических файлов Pets and presidents

Pets and presidents Елена Александровна Благинина

Елена Александровна Благинина Легкая атлетика. Определение лёгкой атлетики

Легкая атлетика. Определение лёгкой атлетики Основные требования к кандидатской диссертацииКак написать хорошую диссертацию

Основные требования к кандидатской диссертацииКак написать хорошую диссертацию Презентация на тему Наполеон и Кутузов по Толстому

Презентация на тему Наполеон и Кутузов по Толстому Начертательная геометрия

Начертательная геометрия Межличностные отношения

Межличностные отношения Затратный подход. Метод оценки стоимости объекта с учётом износа

Затратный подход. Метод оценки стоимости объекта с учётом износа Имя числительное (3 класс)

Имя числительное (3 класс) «1С-Отчетность»удобный способэлектронной отчетности

«1С-Отчетность»удобный способэлектронной отчетности Электронная коммерция в туризме

Электронная коммерция в туризме Тундра 3 класс

Тундра 3 класс Многие песни А. Пахмутовой незаметно вошли в нашу жизнь, они активно воздействуют на людей- воспитывают их мысли и чувства, помогаю

Многие песни А. Пахмутовой незаметно вошли в нашу жизнь, они активно воздействуют на людей- воспитывают их мысли и чувства, помогаю Моя республикаТатарстан

Моя республикаТатарстан Понятие, предмет, объект, субъект, история развития муниципального права

Понятие, предмет, объект, субъект, история развития муниципального права Государственная программа "Образование и развитие инновационной экономики: внедрение современной модели образования в 2009 - 2012 г

Государственная программа "Образование и развитие инновационной экономики: внедрение современной модели образования в 2009 - 2012 г Мой любимый детский сад Журавушка

Мой любимый детский сад Журавушка Олимпийский центр «Вентспилс»

Олимпийский центр «Вентспилс» Использование результатов ОГЭ и ЕГЭ в повышении качества образования по иностранному языку

Использование результатов ОГЭ и ЕГЭ в повышении качества образования по иностранному языку Молодіжні субкультури

Молодіжні субкультури УЧИТЕЛЯ

УЧИТЕЛЯ Презентация на тему Продажа имения старой графини» математическая игра для10-11 классов

Презентация на тему Продажа имения старой графини» математическая игра для10-11 классов  Что в имени тебе моем...?

Что в имени тебе моем...? dr

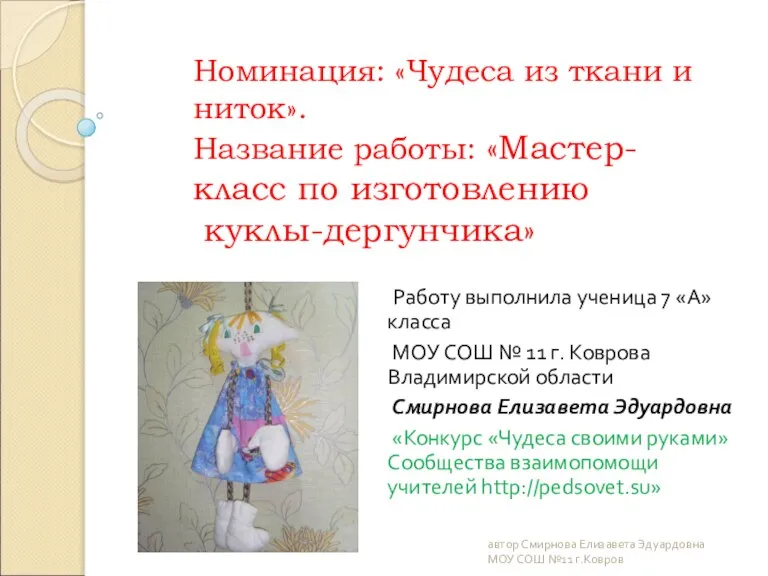

dr Мастер-класс по изготовлению куклы-дергунчика

Мастер-класс по изготовлению куклы-дергунчика Водоросли

Водоросли