Інформаційні технології взаємозв’язок відкритих систем каталог: основні положення сертифікації відкритого ключа

Содержание

- 2. ОСНОВИ ДЛЯ ВИКОРИСТАННЯ КАТАЛОГОМ ТАКИХ ЗАСОБІВ Технологія відкритого ключа, що включає сертифікати відкритого ключа, використовується Каталогом

- 3. ФУНКЦІЇ СТАНДАРТУ X.509 визначає форму подання інформації автентифікації, яка зберігається Каталогом; описує, як інформація автентифікації може

- 4. ДОДАТКИ X.509 У Додатку А надається модуль ASN.1, який містить всі визначення, пов'язані з основними положеннями.

- 5. ВИЗНАЧЕННЯ Сертифікат атрибутів Структура даних, підписана цифровим способом уповноваженим з атрибутів, що пов'язує деякі значення атрибутів

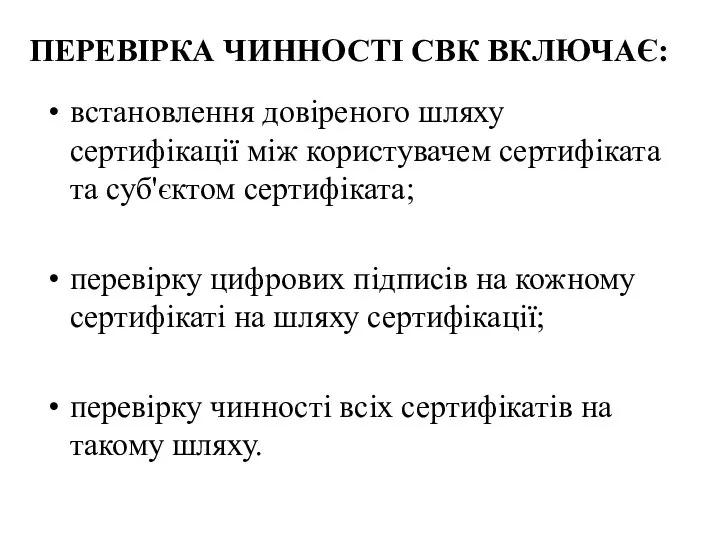

- 6. ПЕРЕВІРКА ЧИННОСТІ СВК ВКЛЮЧАЄ: встановлення довіреного шляху сертифікації між користувачем сертифіката та суб'єктом сертифіката; перевірку цифрових

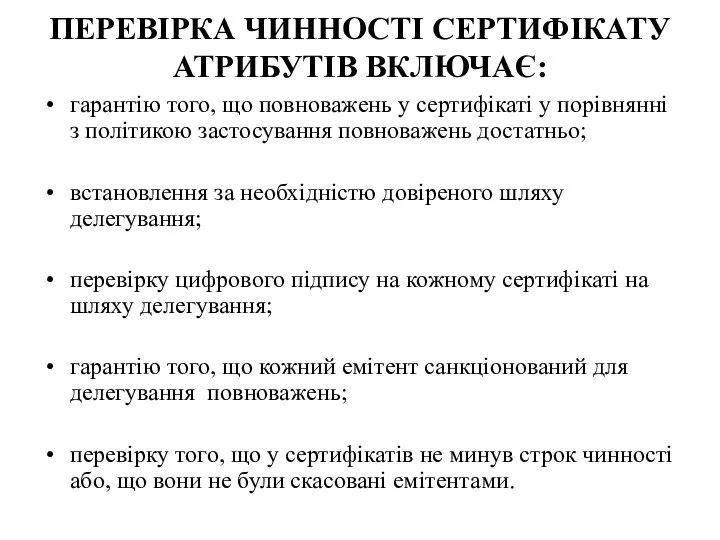

- 7. ПЕРЕВІРКА ЧИННОСТІ СЕРТИФІКАТУ АТРИБУТІВ ВКЛЮЧАЄ: гарантію того, що повноважень у сертифікаті у порівнянні з політикою застосування

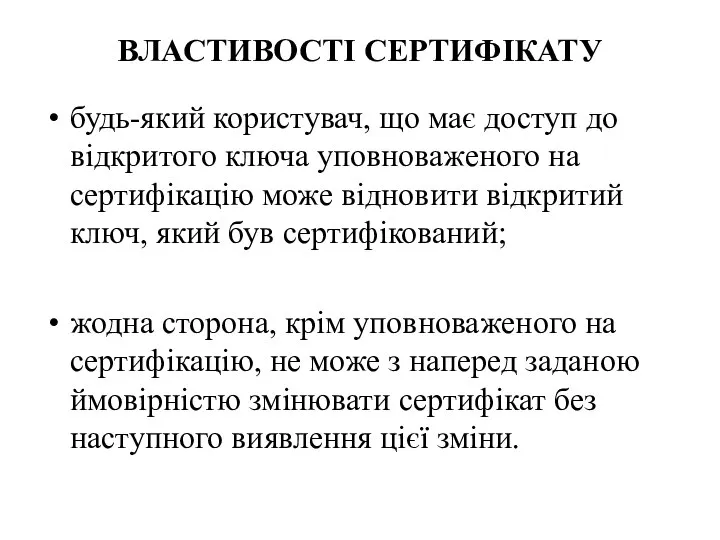

- 8. ВЛАСТИВОСТІ СЕРТИФІКАТУ будь-який користувач, що має доступ до відкритого ключа уповноваженого на сертифікацію може відновити відкритий

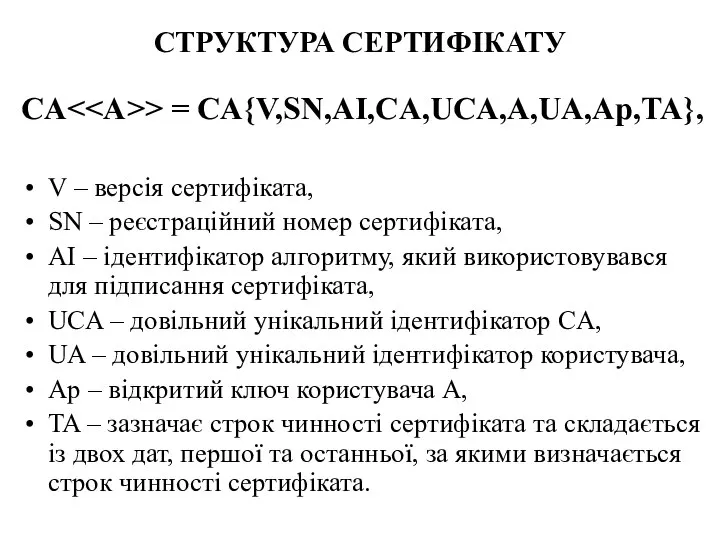

- 9. СТРУКТУРА СЕРТИФІКАТУ CA > = CA{V,SN,AI,CA,UCA,A,UA,Ap,TA}, V – версія сертифіката, SN – реєстраційний номер сертифіката, AI

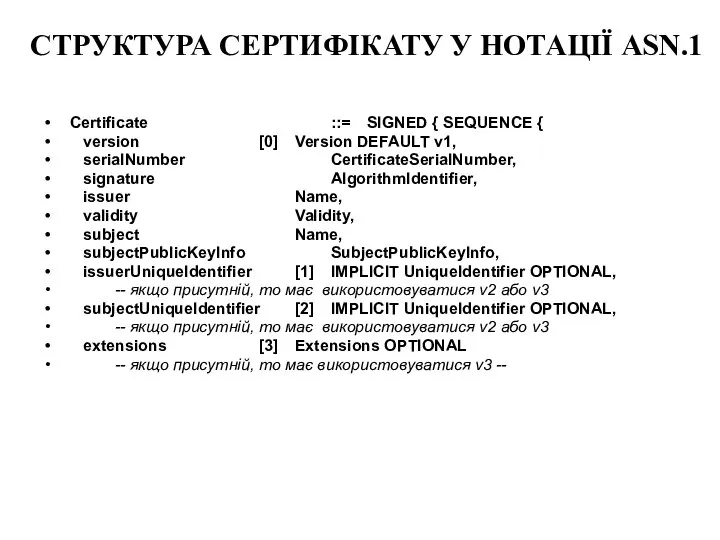

- 10. СТРУКТУРА СЕРТИФІКАТУ У НОТАЦІЇ ASN.1 Certificate ::= SIGNED { SEQUENCE { version [0] Version DEFAULT v1,

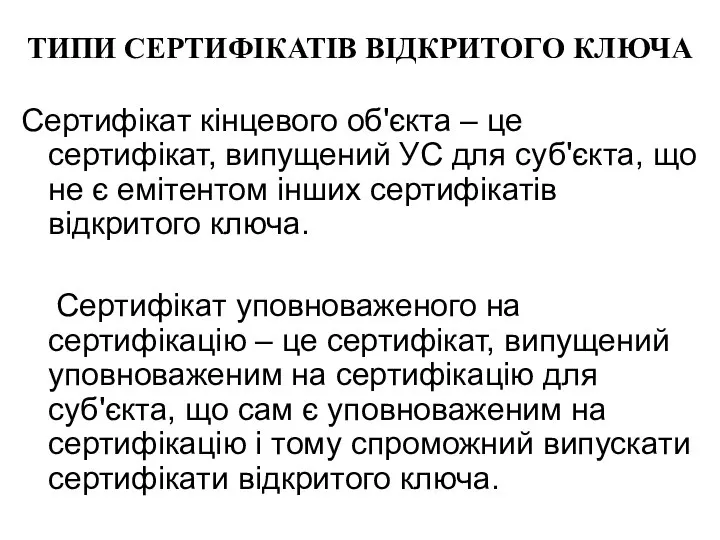

- 11. ТИПИ СЕРТИФІКАТІВ ВІДКРИТОГО КЛЮЧА Сертифікат кінцевого об'єкта – це сертифікат, випущений УС для суб'єкта, що не

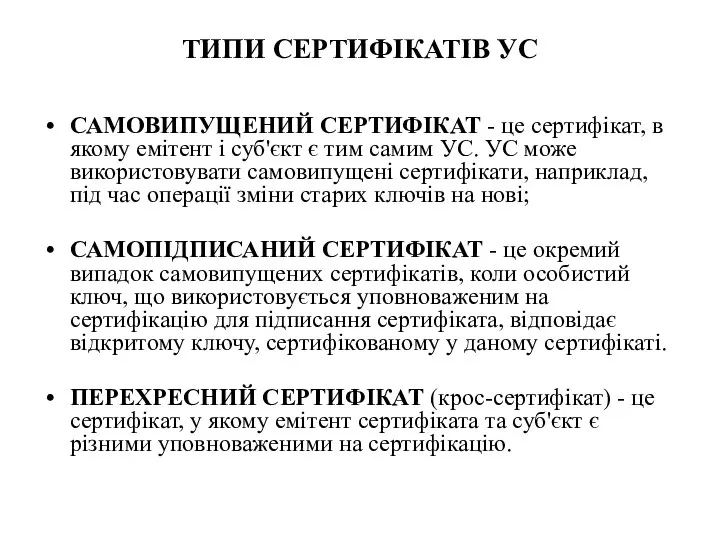

- 12. ТИПИ СЕРТИФІКАТІВ УС САМОВИПУЩЕНИЙ СЕРТИФІКАТ - це сертифікат, в якому емітент і суб'єкт є тим самим

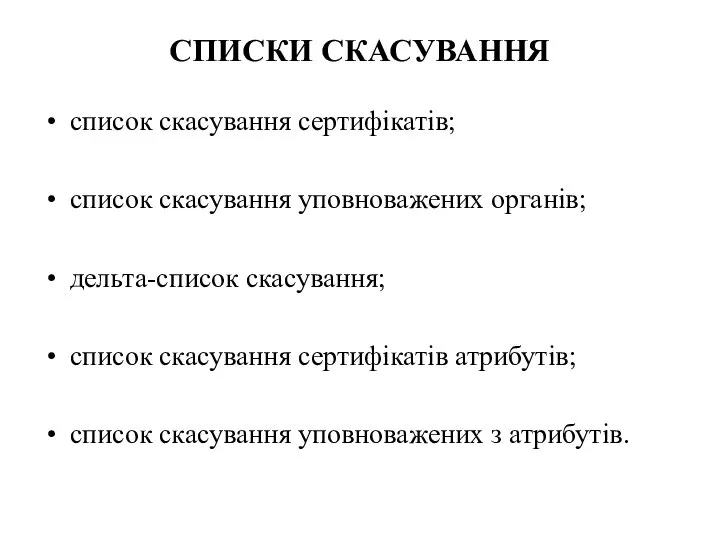

- 13. СПИСКИ СКАСУВАННЯ список скасування сертифікатів; список скасування уповноважених органів; дельта-список скасування; список скасування сертифікатів атрибутів; список

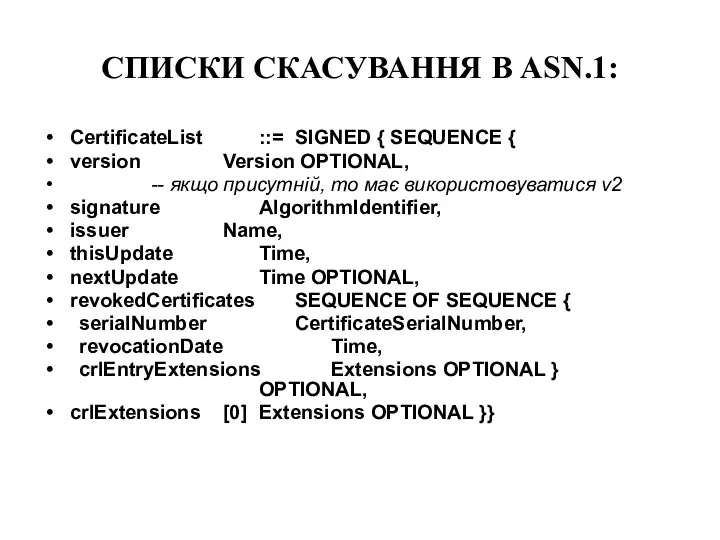

- 14. СПИСКИ СКАСУВАННЯ В ASN.1: CertificateList ::= SIGNED { SEQUENCE { version Version OPTIONAL, -- якщо присутній,

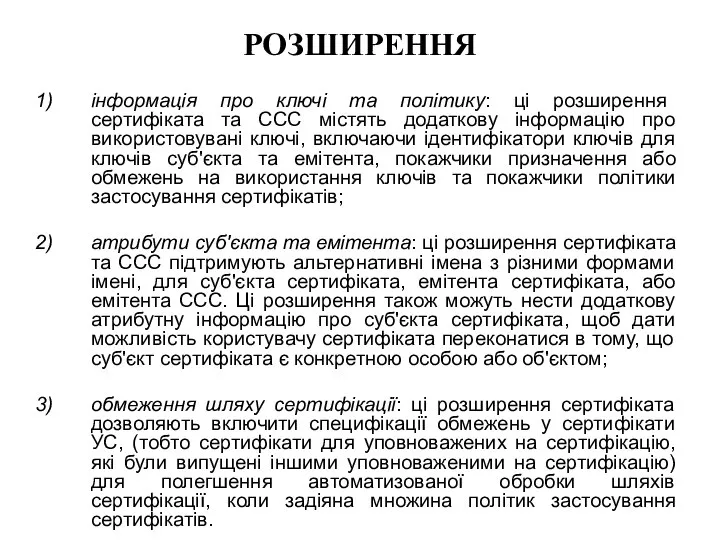

- 15. РОЗШИРЕННЯ інформація про ключі та політику: ці розширення сертифіката та ССС містять додаткову інформацію про використовувані

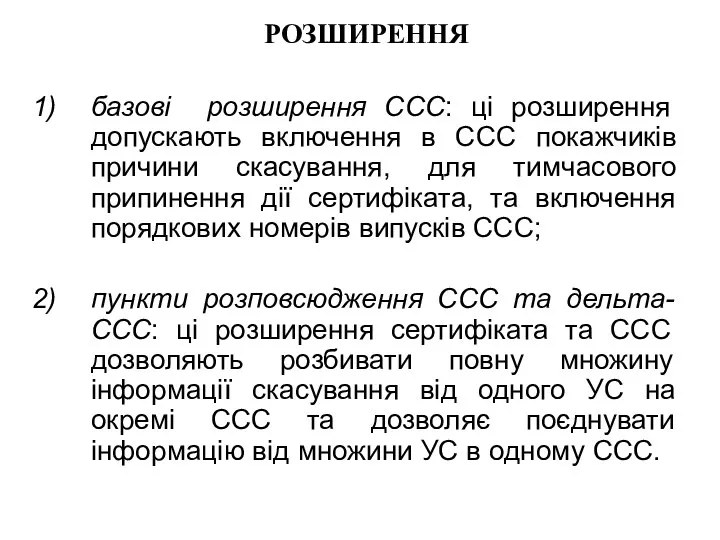

- 16. РОЗШИРЕННЯ базові розширення ССС: ці розширення допускають включення в ССС покажчиків причини скасування, для тимчасового припинення

- 17. ПЕРЕХРЕСНА СЕРТИФІКАЦІЯ

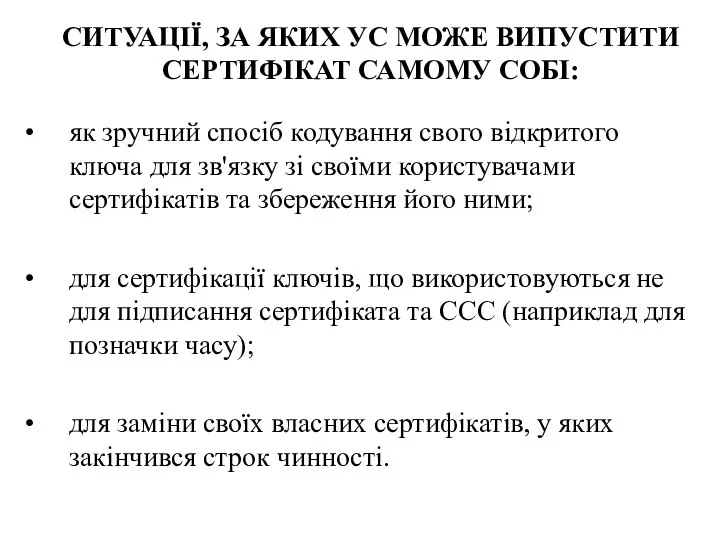

- 18. СИТУАЦІЇ, ЗА ЯКИХ УС МОЖЕ ВИПУСТИТИ СЕРТИФІКАТ САМОМУ СОБІ: як зручний спосіб кодування свого відкритого ключа

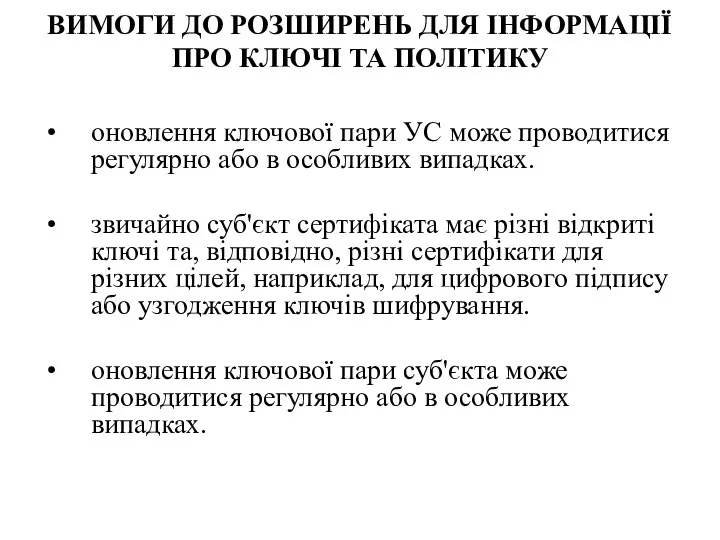

- 19. ВИМОГИ ДО РОЗШИРЕНЬ ДЛЯ ІНФОРМАЦІЇ ПРО КЛЮЧІ ТА ПОЛІТИКУ оновлення ключової пари УС може проводитися регулярно

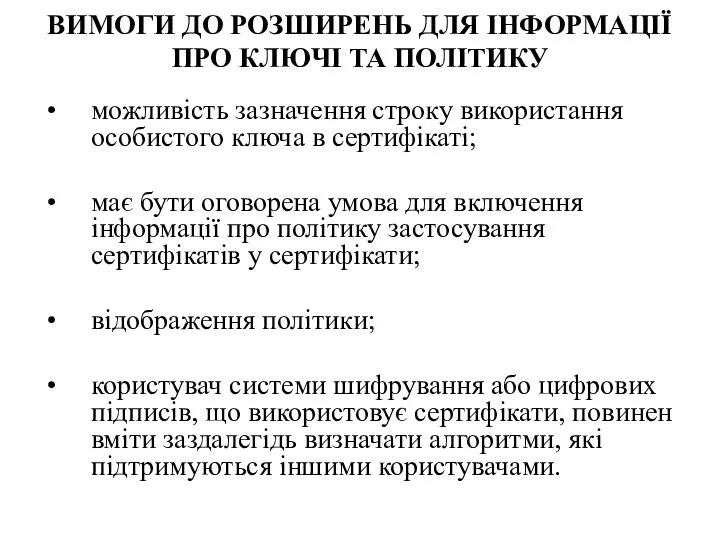

- 20. ВИМОГИ ДО РОЗШИРЕНЬ ДЛЯ ІНФОРМАЦІЇ ПРО КЛЮЧІ ТА ПОЛІТИКУ можливість зазначення строку використання особистого ключа в

- 21. ПОЛЯ РОЗШИРЕННЯ ДЛЯ СВК ТА ССС ідентифікатор ключа уповноваженого органу; ідентифікатор ключа суб'єкта; використання ключа; розширене

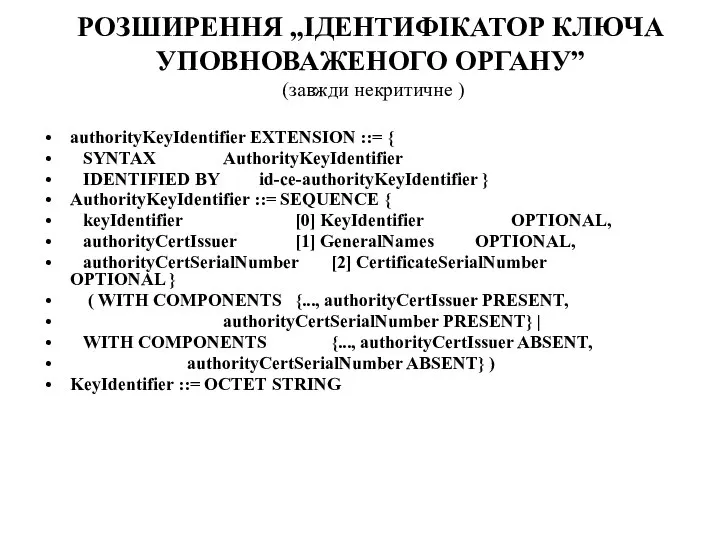

- 22. РОЗШИРЕННЯ „ІДЕНТИФІКАТОР КЛЮЧА УПОВНОВАЖЕНОГО ОРГАНУ” (завжди некритичне ) authorityKeyIdentifier EXTENSION ::= { SYNTAX AuthorityKeyIdentifier IDENTIFIED BY

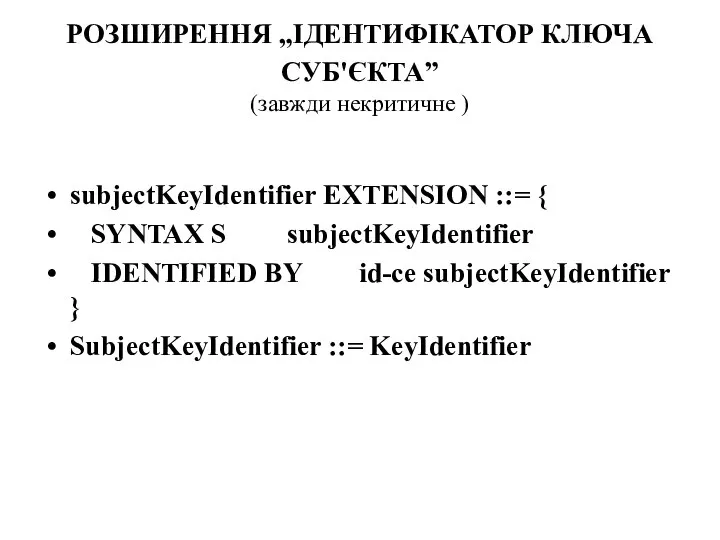

- 23. РОЗШИРЕННЯ „ІДЕНТИФІКАТОР КЛЮЧА СУБ'ЄКТА” (завжди некритичне ) subjectKeyIdentifier EXTENSION ::= { SYNTAX S subjectKeyIdentifier IDENTIFIED BY

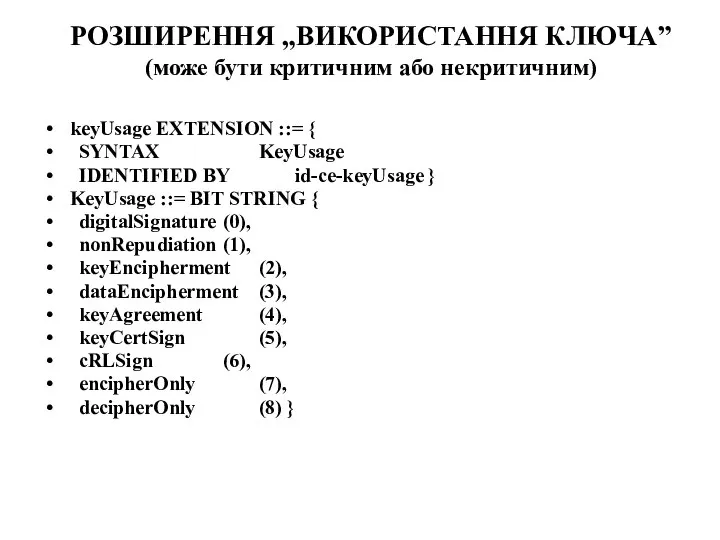

- 24. РОЗШИРЕННЯ „ВИКОРИСТАННЯ КЛЮЧА” (може бути критичним або некритичним) keyUsage EXTENSION ::= { SYNTAX KeyUsage IDENTIFIED BY

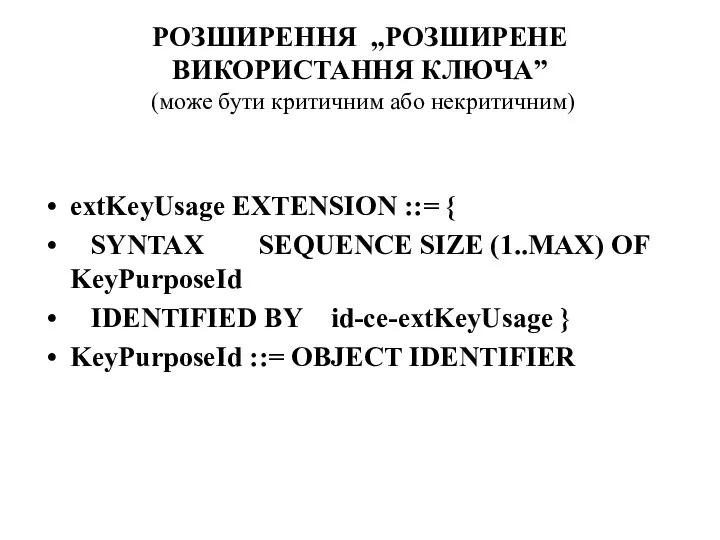

- 25. РОЗШИРЕННЯ „РОЗШИРЕНЕ ВИКОРИСТАННЯ КЛЮЧА” (може бути критичним або некритичним) extKeyUsage EXTENSION ::= { SYNTAX SEQUENCE SIZE

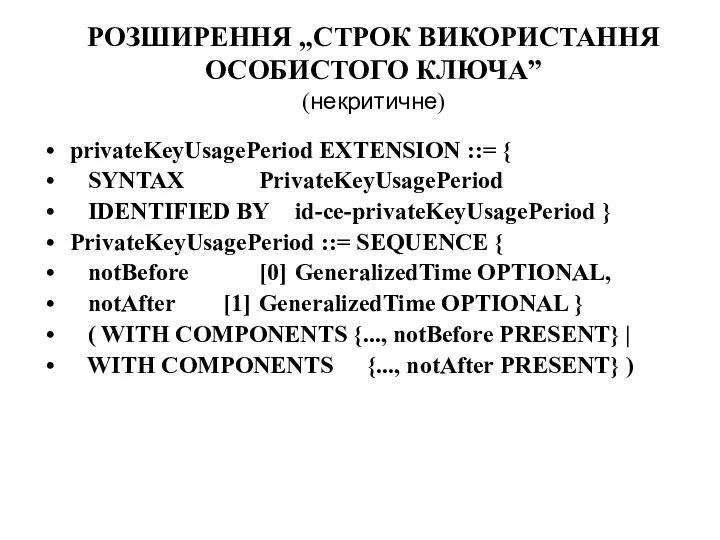

- 26. РОЗШИРЕННЯ „СТРОК ВИКОРИСТАННЯ ОСОБИСТОГО КЛЮЧА” (некритичне) privateKeyUsagePeriod EXTENSION ::= { SYNTAX PrivateKeyUsagePeriod IDENTIFIED BY id-ce-privateKeyUsagePeriod }

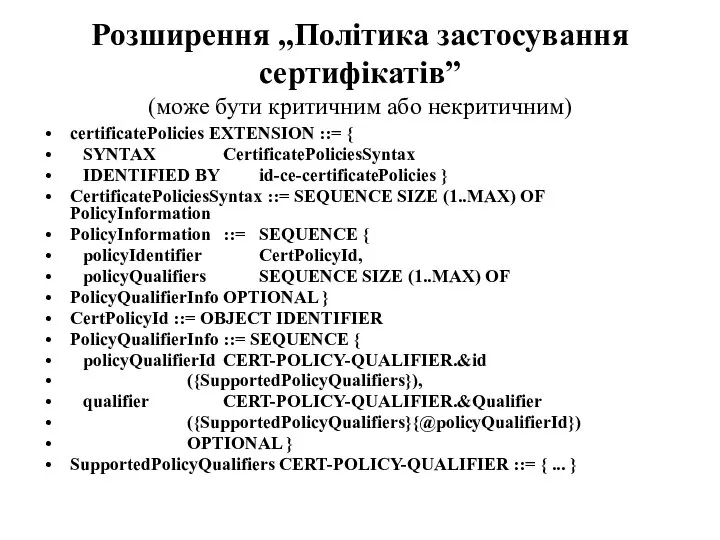

- 27. Розширення „Політика застосування сертифікатів” (може бути критичним або некритичним) certificatePolicies EXTENSION ::= { SYNTAX CertificatePoliciesSyntax IDENTIFIED

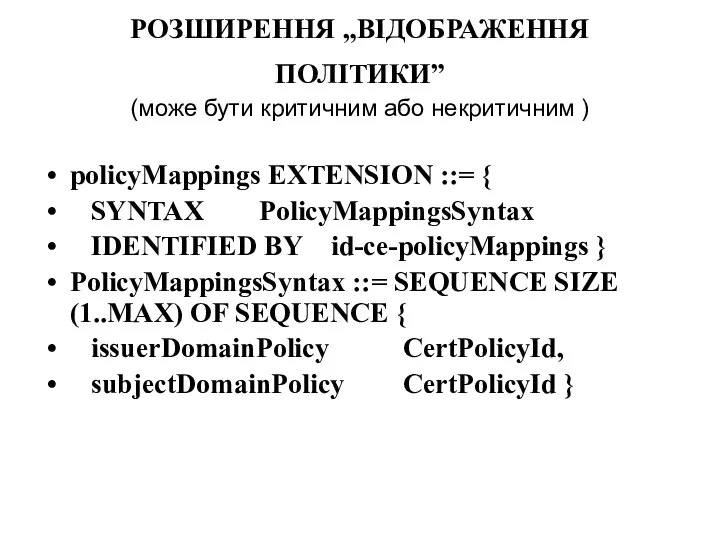

- 28. РОЗШИРЕННЯ „ВІДОБРАЖЕННЯ ПОЛІТИКИ” (може бути критичним або некритичним ) policyMappings EXTENSION ::= { SYNTAX PolicyMappingsSyntax IDENTIFIED

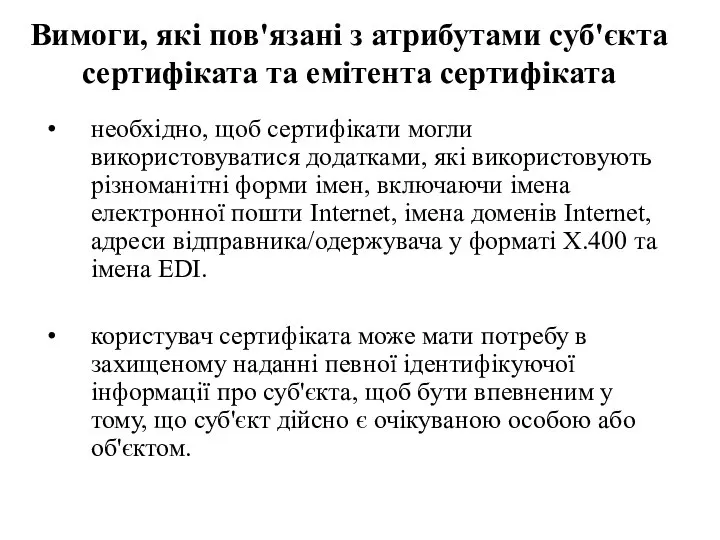

- 29. Вимоги, які пов'язані з атрибутами суб'єкта сертифіката та емітента сертифіката необхідно, щоб сертифікати могли використовуватися додатками,

- 30. ПОЛЯ РОЗШИРЕННЯ ДЛЯ СЕРТИФІКАТА ТА ССС альтернативне ім'я суб'єкта; альтернативне ім'я емітента; атрибути Каталогу суб'єкта.

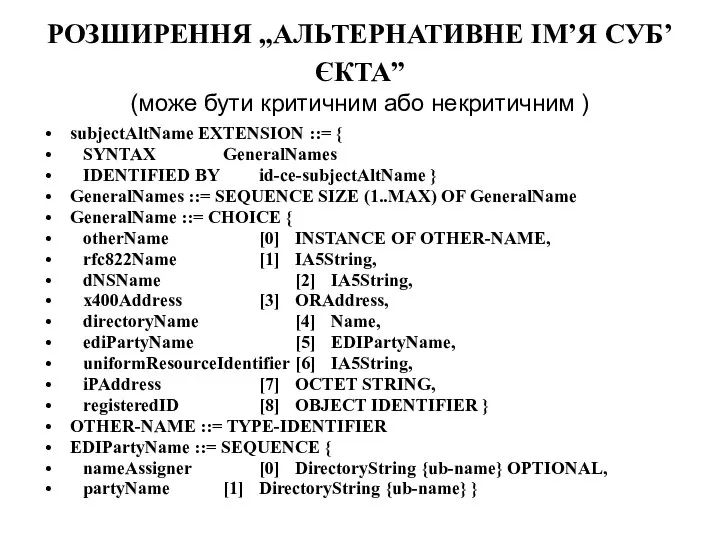

- 31. РОЗШИРЕННЯ „АЛЬТЕРНАТИВНЕ ІМ’Я СУБ’ЄКТА” (може бути критичним або некритичним ) subjectAltName EXTENSION ::= { SYNTAX GeneralNames

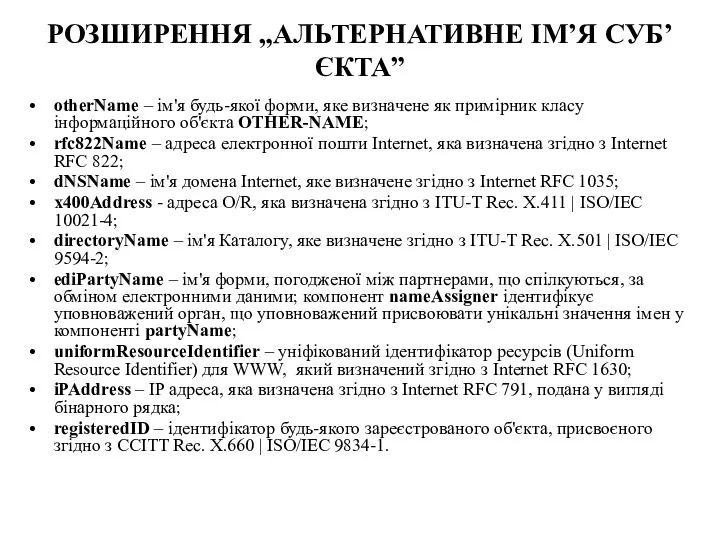

- 32. РОЗШИРЕННЯ „АЛЬТЕРНАТИВНЕ ІМ’Я СУБ’ЄКТА” otherName – ім'я будь-якої форми, яке визначене як примірник класу інформаційного об'єкта

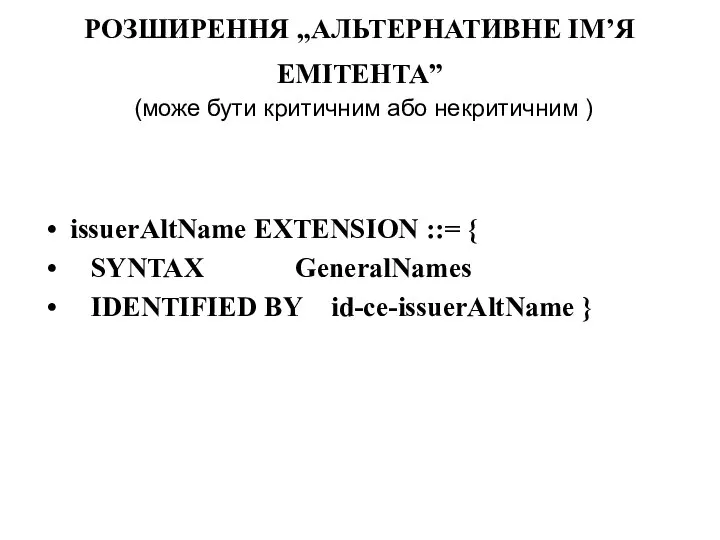

- 33. РОЗШИРЕННЯ „АЛЬТЕРНАТИВНЕ ІМ’Я ЕМІТЕНТА” (може бути критичним або некритичним ) issuerAltName EXTENSION ::= { SYNTAX GeneralNames

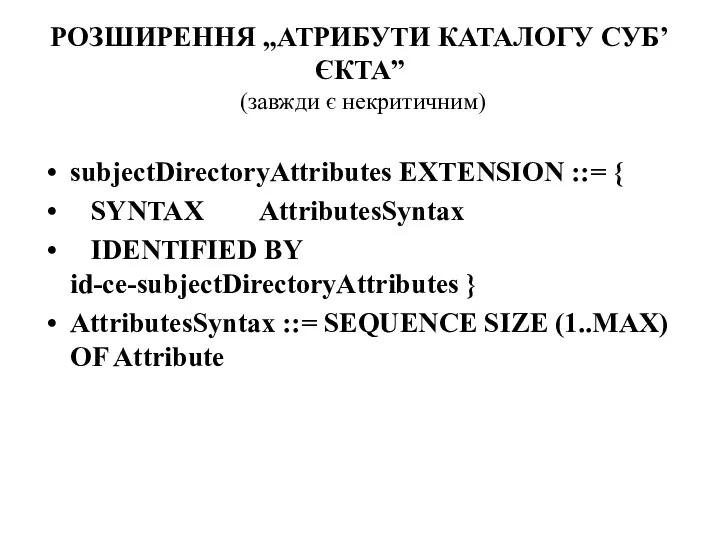

- 34. РОЗШИРЕННЯ „АТРИБУТИ КАТАЛОГУ СУБ’ЄКТА” (завжди є некритичним) subjectDirectoryAttributes EXTENSION ::= { SYNTAX AttributesSyntax IDENTIFIED BY id-ce-subjectDirectoryAttributes

- 35. ВИМОГИ ДО ОБРОБКИ ШЛЯХУ СЕРТИФІКАЦІЇ сертифікати кінцевого об'єкта мають відрізнятися від сертифікатів УС. УС має бути

- 36. ВИМОГИ ДО ОБРОБКИ ШЛЯХУ СЕРТИФІКАЦІЇ (продовження) має існувати можливість реалізації обробки шляху сертифікації без залежності від

- 37. ВИМОГИ ДО ОБРОБКИ ШЛЯХУ СЕРТИФІКАЦІЇ (продовження) потрібно забезпечення достатньої гнучкості в моделях довіри.; структури іменування не

- 38. ПОЛЯ РОЗШИРЕННЯ ДЛЯ СЕРТИФІКАТІВ базові обмеження; обмеження імені; обмеження політики; заборона будь-якої політики.

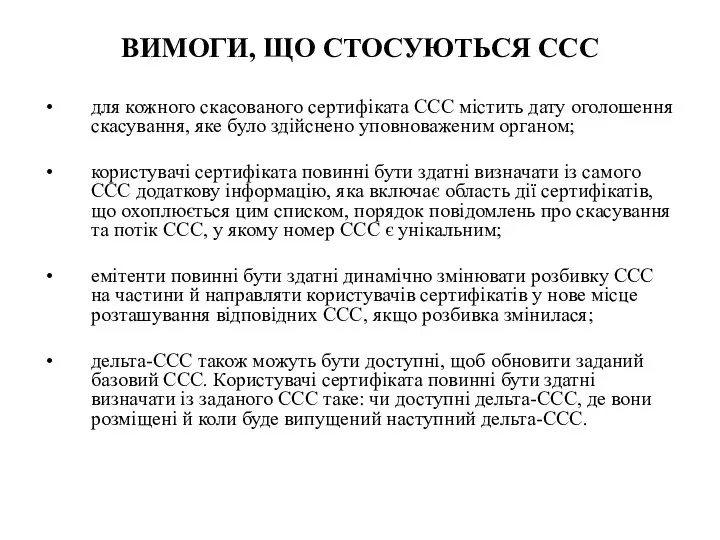

- 39. ВИМОГИ, ЩО СТОСУЮТЬСЯ ССС для кожного скасованого сертифіката ССС містить дату оголошення скасування, яке було здійснено

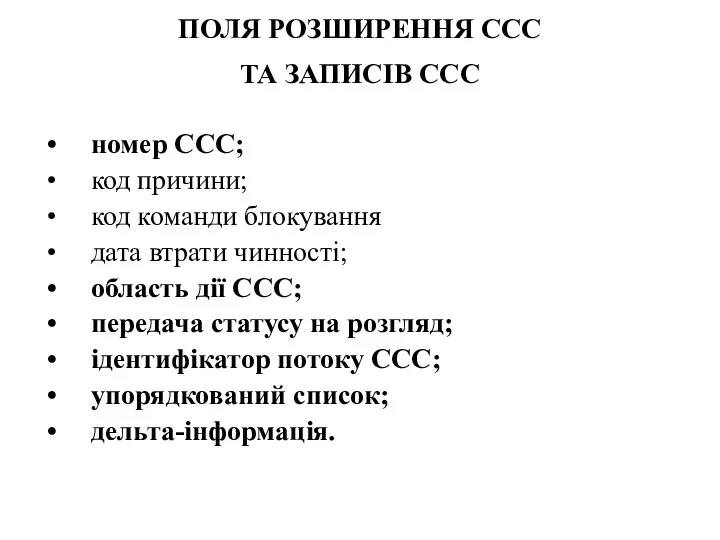

- 40. ПОЛЯ РОЗШИРЕННЯ ССС ТА ЗАПИСІВ ССС номер ССС; код причини; код команди блокування дата втрати чинності;

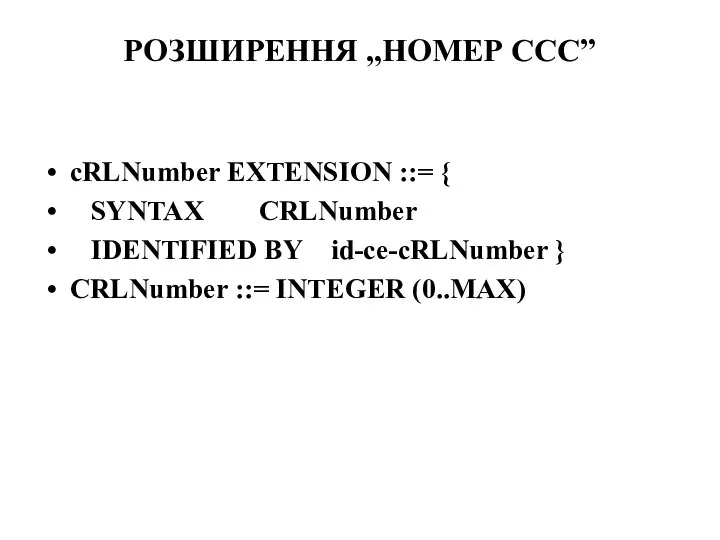

- 41. РОЗШИРЕННЯ „НОМЕР ССС” cRLNumber EXTENSION ::= { SYNTAX CRLNumber IDENTIFIED BY id-ce-cRLNumber } CRLNumber ::= INTEGER

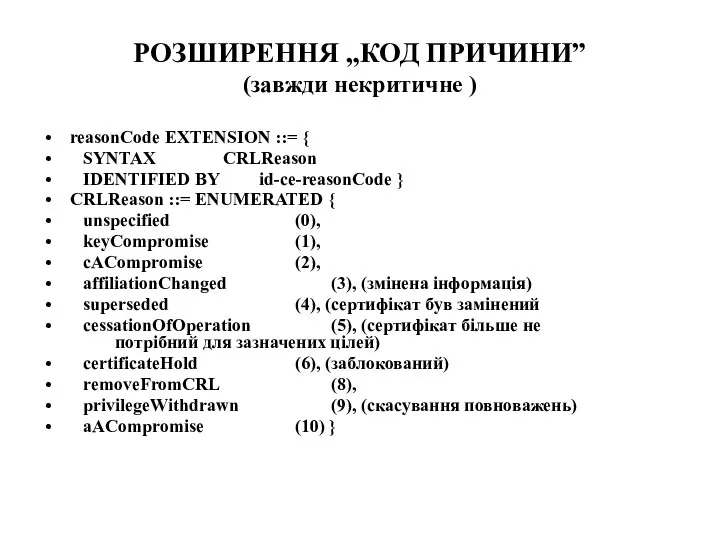

- 42. РОЗШИРЕННЯ „КОД ПРИЧИНИ” (завжди некритичне ) reasonCode EXTENSION ::= { SYNTAX CRLReason IDENTIFIED BY id-ce-reasonCode }

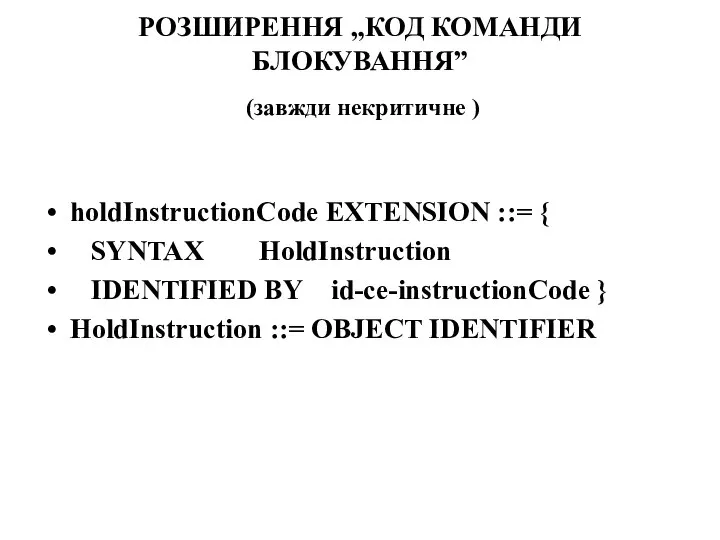

- 43. РОЗШИРЕННЯ „КОД КОМАНДИ БЛОКУВАННЯ” (завжди некритичне ) holdInstructionCode EXTENSION ::= { SYNTAX HoldInstruction IDENTIFIED BY id-ce-instructionCode

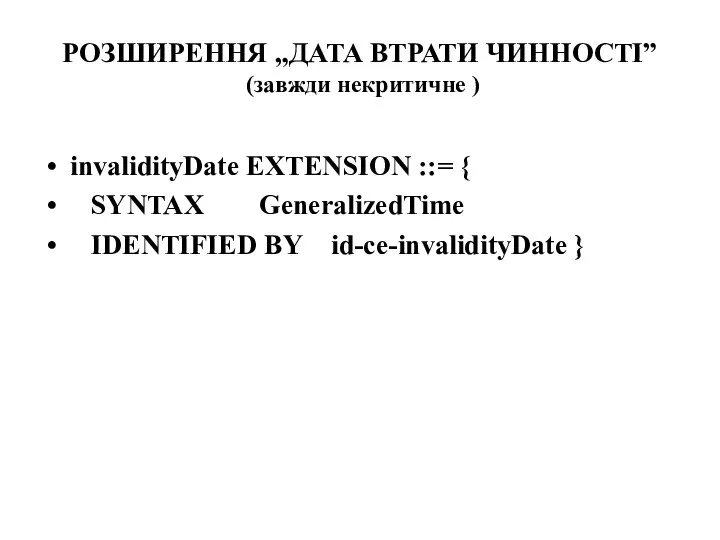

- 44. РОЗШИРЕННЯ „ДАТА ВТРАТИ ЧИННОСТІ” (завжди некритичне ) invalidityDate EXTENSION ::= { SYNTAX GeneralizedTime IDENTIFIED BY id-ce-invalidityDate

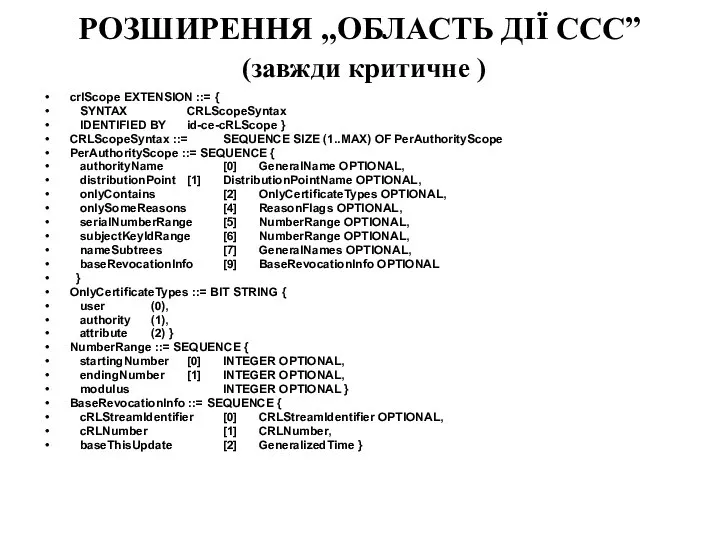

- 45. РОЗШИРЕННЯ „ОБЛАСТЬ ДІЇ ССС” (завжди критичне ) crlScope EXTENSION ::= { SYNTAX CRLScopeSyntax IDENTIFIED BY id-ce-cRLScope

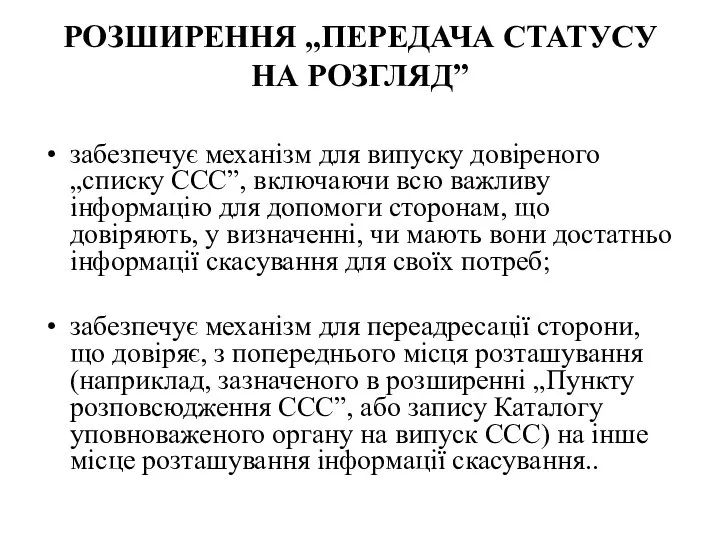

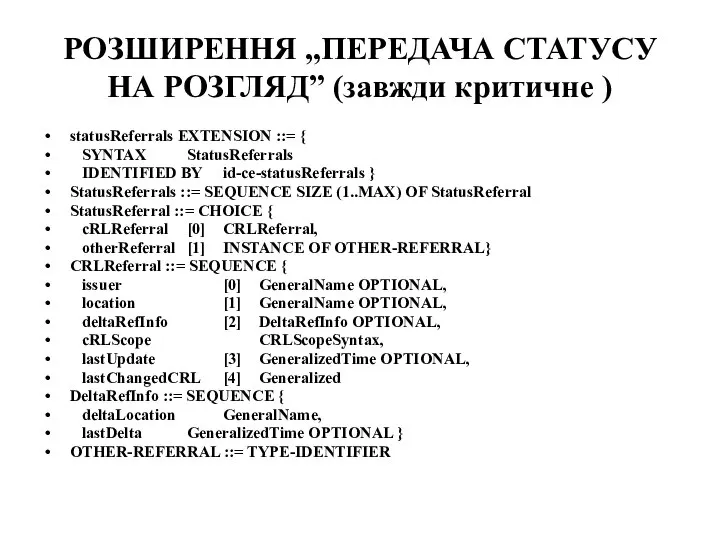

- 46. РОЗШИРЕННЯ „ПЕРЕДАЧА СТАТУСУ НА РОЗГЛЯД” забезпечує механізм для випуску довіреного „списку ССС”, включаючи всю важливу інформацію

- 47. РОЗШИРЕННЯ „ПЕРЕДАЧА СТАТУСУ НА РОЗГЛЯД” (завжди критичне ) statusReferrals EXTENSION ::= { SYNTAX StatusReferrals IDENTIFIED BY

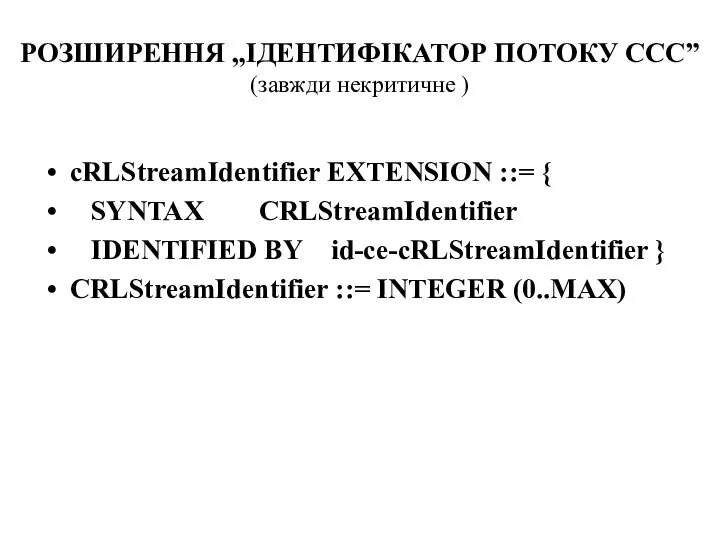

- 48. РОЗШИРЕННЯ „ІДЕНТИФІКАТОР ПОТОКУ ССС” (завжди некритичне ) cRLStreamIdentifier EXTENSION ::= { SYNTAX CRLStreamIdentifier IDENTIFIED BY id-ce-cRLStreamIdentifier

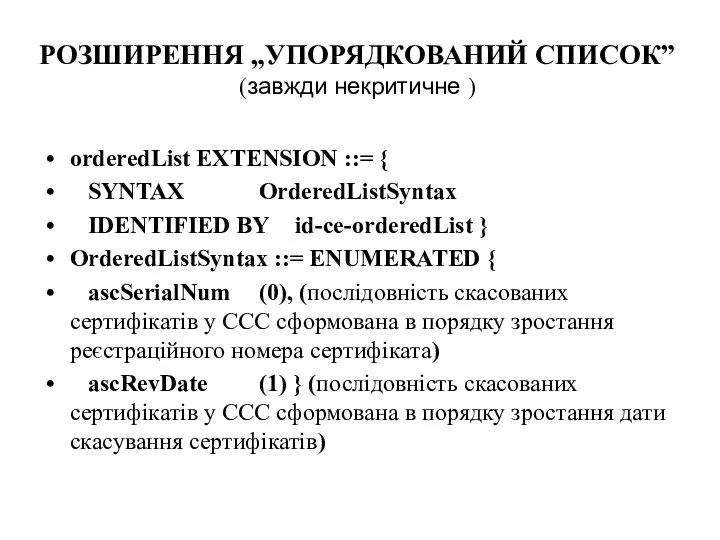

- 49. РОЗШИРЕННЯ „УПОРЯДКОВАНИЙ СПИСОК” (завжди некритичне ) orderedList EXTENSION ::= { SYNTAX OrderedListSyntax IDENTIFIED BY id-ce-orderedList }

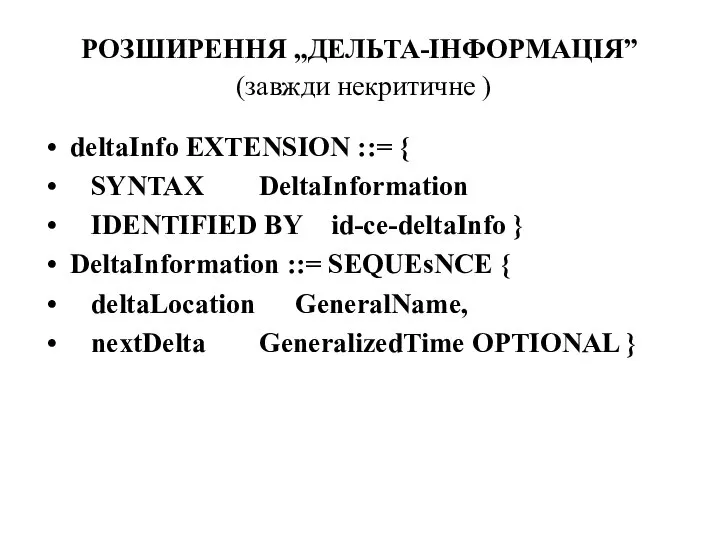

- 50. РОЗШИРЕННЯ „ДЕЛЬТА-ІНФОРМАЦІЯ” (завжди некритичне ) deltaInfo EXTENSION ::= { SYNTAX DeltaInformation IDENTIFIED BY id-ce-deltaInfo } DeltaInformation

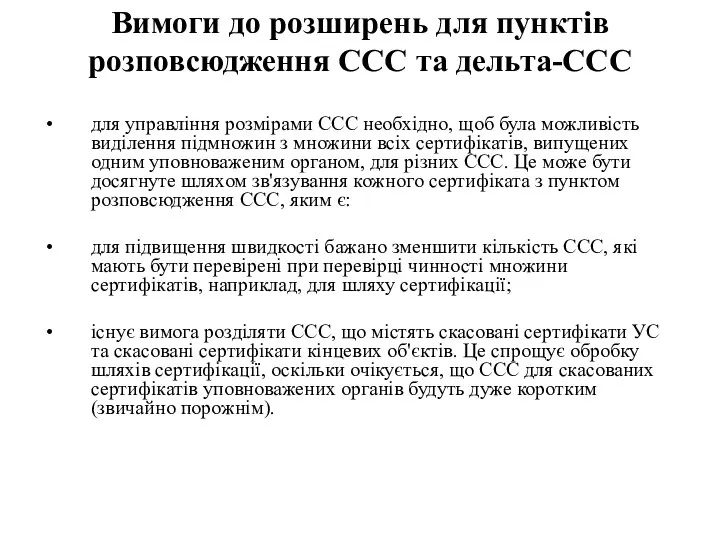

- 51. Вимоги до розширень для пунктів розповсюдження ССС та дельта-ССС для управління розмірами ССС необхідно, щоб була

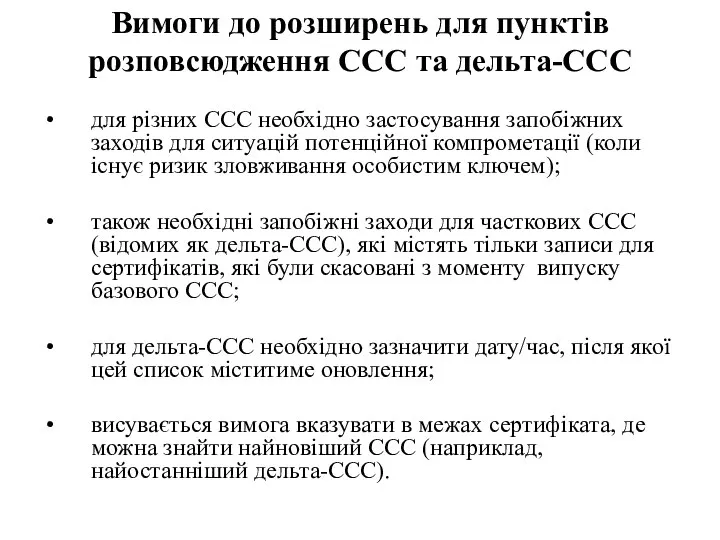

- 52. Вимоги до розширень для пунктів розповсюдження ССС та дельта-ССС для різних ССС необхідно застосування запобіжних заходів

- 53. Поля розширення для пунктів розповсюдження ССС та дельта-ССС пункти розповсюдження ССС; випускаючий пункт розповсюдження; емітент сертифіката;

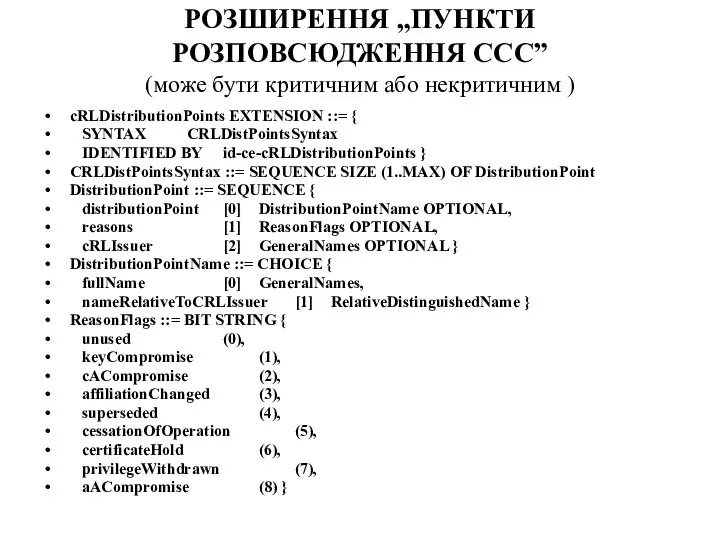

- 54. РОЗШИРЕННЯ „ПУНКТИ РОЗПОВСЮДЖЕННЯ ССС” (може бути критичним або некритичним ) cRLDistributionPoints EXTENSION ::= { SYNTAX CRLDistPointsSyntax

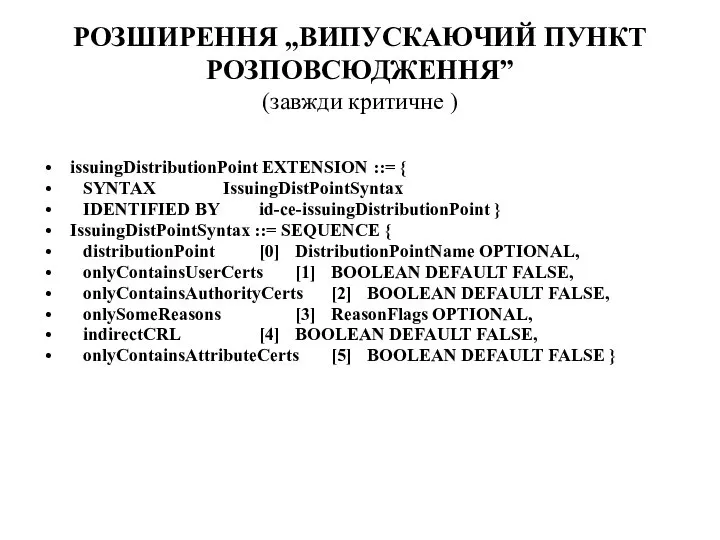

- 55. РОЗШИРЕННЯ „ВИПУСКАЮЧИЙ ПУНКТ РОЗПОВСЮДЖЕННЯ” (завжди критичне ) issuingDistributionPoint EXTENSION ::= { SYNTAX IssuingDistPointSyntax IDENTIFIED BY id-ce-issuingDistributionPoint

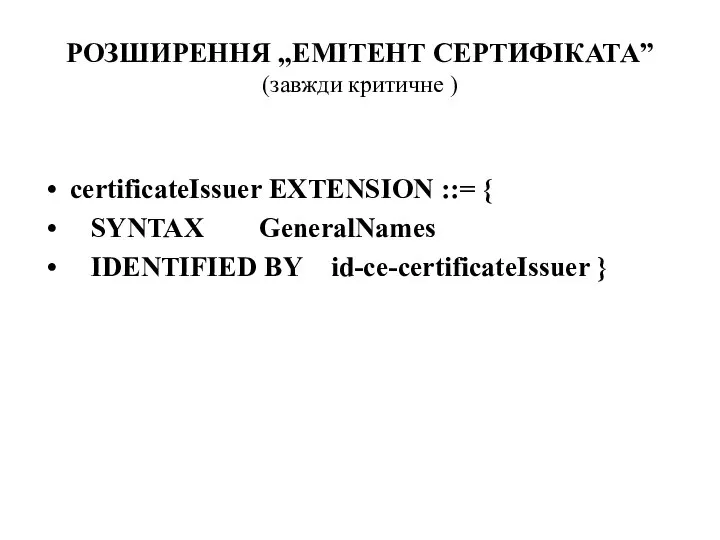

- 56. РОЗШИРЕННЯ „ЕМІТЕНТ СЕРТИФІКАТА” (завжди критичне ) certificateIssuer EXTENSION ::= { SYNTAX GeneralNames IDENTIFIED BY id-ce-certificateIssuer }

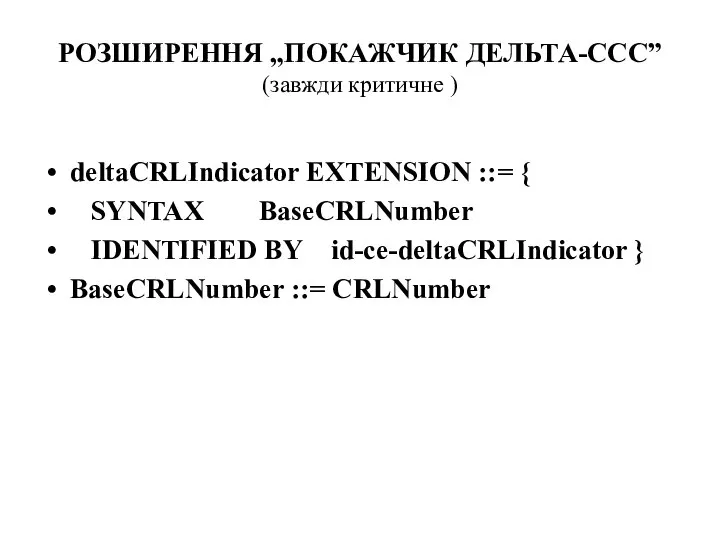

- 57. РОЗШИРЕННЯ „ПОКАЖЧИК ДЕЛЬТА-ССС” (завжди критичне ) deltaCRLIndicator EXTENSION ::= { SYNTAX BaseCRLNumber IDENTIFIED BY id-ce-deltaCRLIndicator }

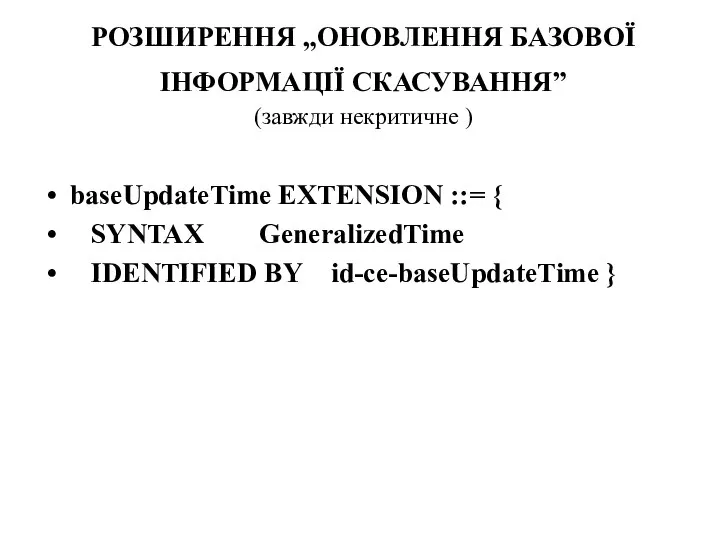

- 58. РОЗШИРЕННЯ „ОНОВЛЕННЯ БАЗОВОЇ ІНФОРМАЦІЇ СКАСУВАННЯ” (завжди некритичне ) baseUpdateTime EXTENSION ::= { SYNTAX GeneralizedTime IDENTIFIED BY

- 59. РОЗШИРЕННЯ „НАЙНОВІШИЙ ССС” (може бути як критичним, так і некритичним ) freshestCRL EXTENSION ::= { SYNTAX

- 60. ВХІДНІ ДАНІ ОБРОБКИ ШЛЯХУ набір сертифікатів, що становлять шлях сертифікації; довірене значення відкритого ключа або ідентифікатор

- 61. ВИХІДНІ ДАНІ ОБРОБКИ ШЛЯХУ покажчик успіху або невдачі перевірки дійсності шляху сертифікації; діагностичний код, що зазначає

- 62. ЗМІННІ ОБРОБКИ ШЛЯХУ authorities-constrained-policy-set: таблиця ідентифікаторів політик та описів із сертифікатів шляху сертифікації (рядки зазначають політики,

- 64. Скачать презентацию

Химические свойства алкенов

Химические свойства алкенов Кримінальні правопорушення проти громадської безпеки,громадського (публічного) порядку та моральності

Кримінальні правопорушення проти громадської безпеки,громадського (публічного) порядку та моральності Автоматизация управления продажами интернет-магазина для Basik KKo

Автоматизация управления продажами интернет-магазина для Basik KKo Выступление учителя начальных классов Котляровой Натальи Юрьевны

Выступление учителя начальных классов Котляровой Натальи Юрьевны В детский сад с радостью

В детский сад с радостью АИК «МИГРАЦИОННЫЕ КВОТЫ»

АИК «МИГРАЦИОННЫЕ КВОТЫ» Житие протопопа Аввакума

Житие протопопа Аввакума Ф.М.Тютчев. Тема природы

Ф.М.Тютчев. Тема природы Сочинение-рассуждение по данному тексту

Сочинение-рассуждение по данному тексту русская народная кукла

русская народная кукла Развитие функциональных дополнений ГЛОНАСС и GPS наземного базирования в Гражданской авиации Российской Федерации.

Развитие функциональных дополнений ГЛОНАСС и GPS наземного базирования в Гражданской авиации Российской Федерации. Вид теплопередачи, при котором энергия передается от одного тела к другому при соприкосновении или от одной его части к другой. У Р

Вид теплопередачи, при котором энергия передается от одного тела к другому при соприкосновении или от одной его части к другой. У Р Генная инженерия растений

Генная инженерия растений Украинский язык и литературное чтение

Украинский язык и литературное чтение универсальность базовой подготовки

универсальность базовой подготовки «Гармония общения: учитель, ученик, родитель»

«Гармония общения: учитель, ученик, родитель» «АКСИС - 01»

«АКСИС - 01» Северо-Западный экономический район

Северо-Западный экономический район Энергосбережение, как способ модернизации экономики

Энергосбережение, как способ модернизации экономики Футбольный клуб «ДИНАМО» СТАВРОПОЛЬ

Футбольный клуб «ДИНАМО» СТАВРОПОЛЬ Распределение осадков на Земле. Воздушные течения.

Распределение осадков на Земле. Воздушные течения. Делимость чисел

Делимость чисел Объекты предпринимательской деятельности

Объекты предпринимательской деятельности Возрастные особенности. Младший школьный возраст

Возрастные особенности. Младший школьный возраст ВКР СУМАХ дип

ВКР СУМАХ дип Взаимодействие школы и бизнеса

Взаимодействие школы и бизнеса Исетский район в первые годы своего образования

Исетский район в первые годы своего образования Бисерное покрытие

Бисерное покрытие