Содержание

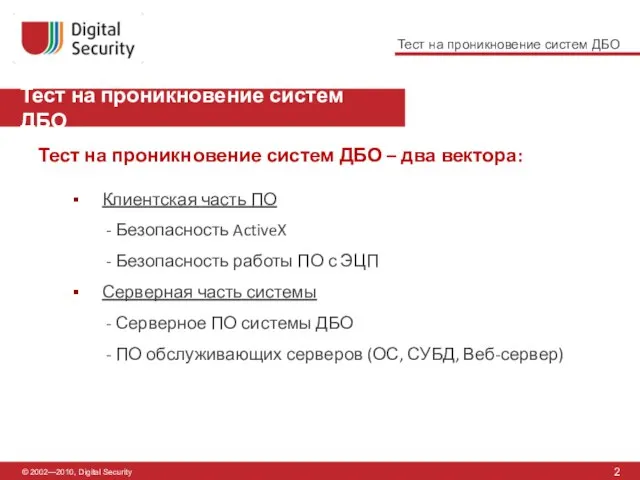

- 2. Тест на проникновение систем ДБО 2 © 2002—2010, Digital Security Тест на проникновение систем ДБО Тест

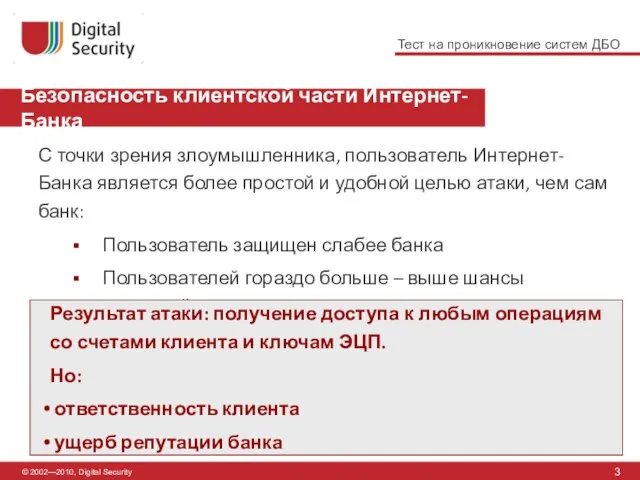

- 3. Безопасность клиентской части Интернет-Банка 3 © 2002—2010, Digital Security С точки зрения злоумышленника, пользователь Интернет-Банка является

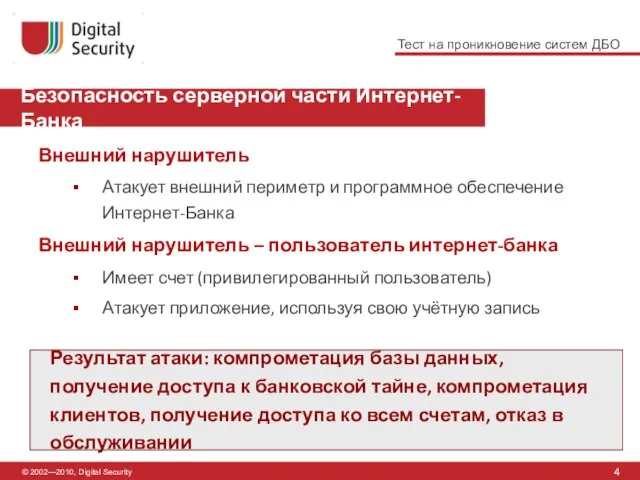

- 4. Безопасность серверной части Интернет-Банка 4 © 2002—2010, Digital Security Внешний нарушитель Атакует внешний периметр и программное

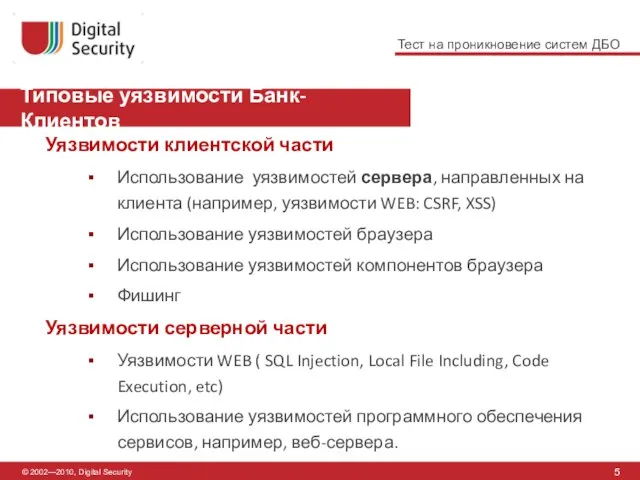

- 5. © 2002—2010, Digital Security Типовые уязвимости Банк-Клиентов 5 Уязвимости клиентской части Использование уязвимостей сервера, направленных на

- 6. © 2002—2010, Digital Security Пример проникновения 6 При проведении теста на проникновение были обнаружены две уязвимости

- 7. 7 Опыт компании по анализу защищенности Банк-Клиентов © 2002—2010, Digital Security Специализация по поиску уязвимостей в

- 8. © 2002—2010, Digital Security Особенности теста на проникновение в соответствии с PCI DSS 8 Требование 11.3

- 9. © 2002—2009, Digital Security Методика проведения тестов на проникновение 9 Тест на проникновение Внешний периметр (из

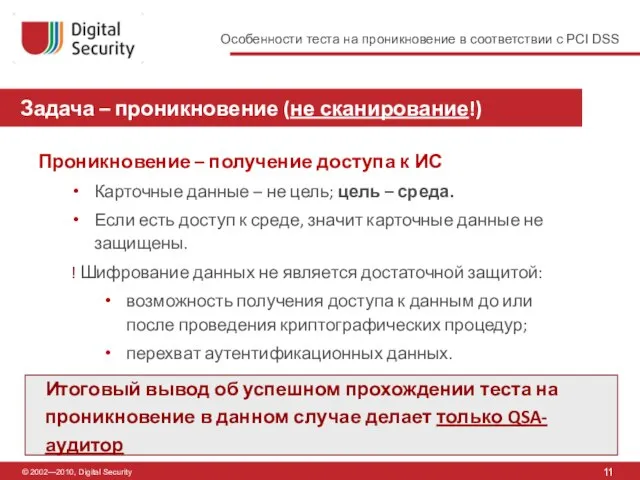

- 11. © 2002—2010, Digital Security Задача – проникновение (не сканирование!) 11 Проникновение – получение доступа к ИС

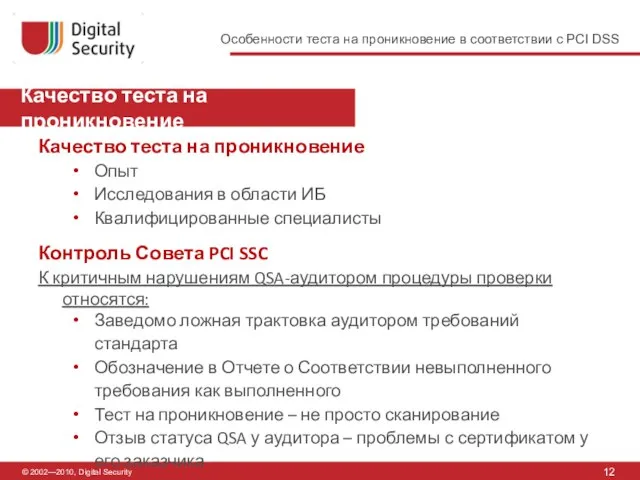

- 12. © 2002—2010, Digital Security Качество теста на проникновение 12 Качество теста на проникновение Опыт Исследования в

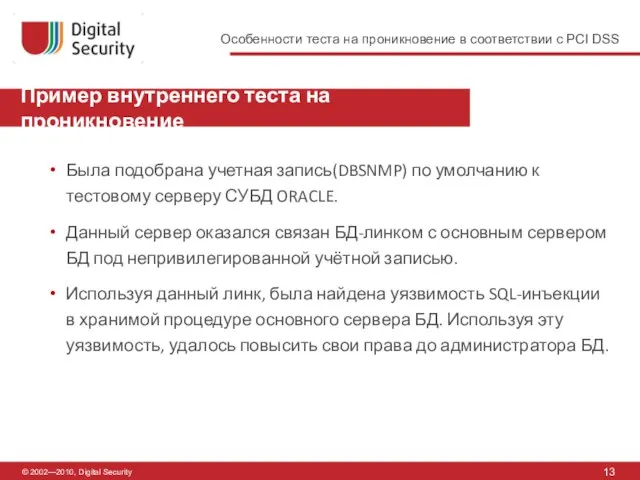

- 13. © 2002—2010, Digital Security Пример внутреннего теста на проникновение 13 Была подобрана учетная запись(DBSNMP) по умолчанию

- 14. Опыт компании 14 © 2002—2010, Digital Security С 2002 года основные направления деятельности компании: проведение активного

- 16. Скачать презентацию

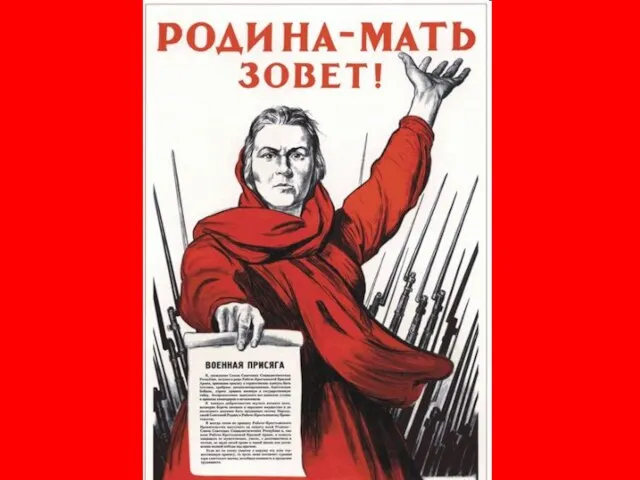

Боевые традиции вооружённых сил России

Боевые традиции вооружённых сил России Рекомендации по подготовке доклада

Рекомендации по подготовке доклада Тайны русского слова

Тайны русского слова Лингвистический компонент обучения: спектр возможностей по обновлению содержания образования

Лингвистический компонент обучения: спектр возможностей по обновлению содержания образования Мисс Гуманитарный Институт 2020. Конкурс красоты, таланта и ума

Мисс Гуманитарный Институт 2020. Конкурс красоты, таланта и ума Основные рекомендации к разработке и проведению здоровьесберегающего урока

Основные рекомендации к разработке и проведению здоровьесберегающего урока Воспитательная программа «Любознайки»

Воспитательная программа «Любознайки» Традиции празднования Рождества в США

Традиции празднования Рождества в США pervaya_mirovaya_voyna_-_oruzhie

pervaya_mirovaya_voyna_-_oruzhie Презентация на тему Интересные факты о пресмыкающихся

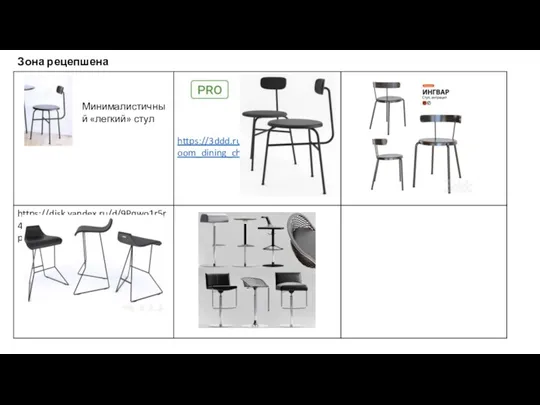

Презентация на тему Интересные факты о пресмыкающихся  Зона рецепшена. Минималистичный легкий стул

Зона рецепшена. Минималистичный легкий стул Обращение в кризисный центр женщинам

Обращение в кризисный центр женщинам Агентство рекламы полного циклаРАНДАР

Агентство рекламы полного циклаРАНДАР Электромобиль - машина будущего или уже реальность

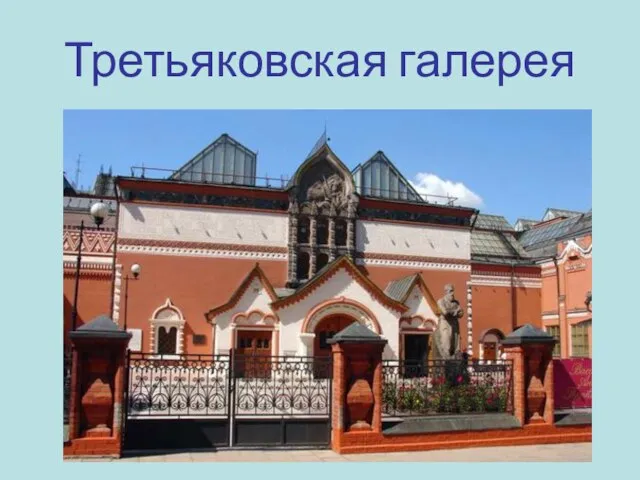

Электромобиль - машина будущего или уже реальность Третьяковская галерея (3 класс)

Третьяковская галерея (3 класс) C:\Documents and Settings\Администратор\Рабочий стол\Рисунок1.pngВелика Россия, а отступать некуда: позади- Москва!

C:\Documents and Settings\Администратор\Рабочий стол\Рисунок1.pngВелика Россия, а отступать некуда: позади- Москва! Система управления ключевыми показателями эффективности в энергосбытовых компаниях

Система управления ключевыми показателями эффективности в энергосбытовых компаниях Природа. Фото

Природа. Фото Смена по предпринимательству

Смена по предпринимательству Порушка-Пораня

Порушка-Пораня Объемы тел

Объемы тел Латвийская Советская Социалистическая Республика

Латвийская Советская Социалистическая Республика Творческий проект Декоративное панно «Весна-красна на землю пришла» Кружевоплетение

Творческий проект Декоративное панно «Весна-красна на землю пришла» Кружевоплетение Рекорды планеты

Рекорды планеты Образ лирической героини в поэтическом цикле А. Блока «Кармен»

Образ лирической героини в поэтическом цикле А. Блока «Кармен» Этот многоликий стресс

Этот многоликий стресс Bientôt les vacances, venez visiter Paris

Bientôt les vacances, venez visiter Paris Музей воды в Киеве

Музей воды в Киеве