Содержание

- 2. Межсетевые экраны нового поколения © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Тенденции развития

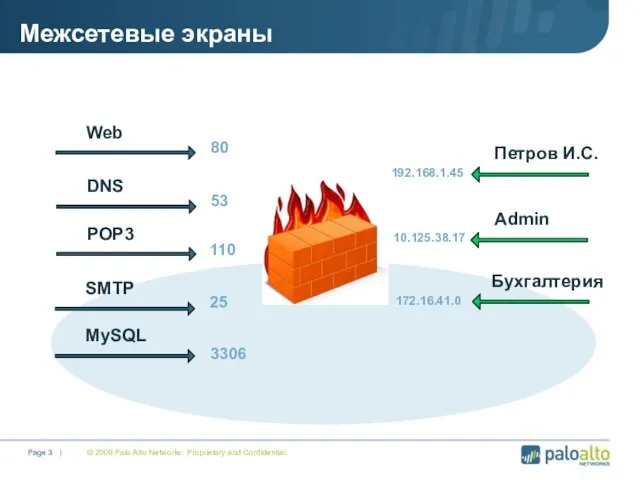

- 3. Межсетевые экраны © 2009 Palo Alto Networks. Proprietary and Confidential. Page |

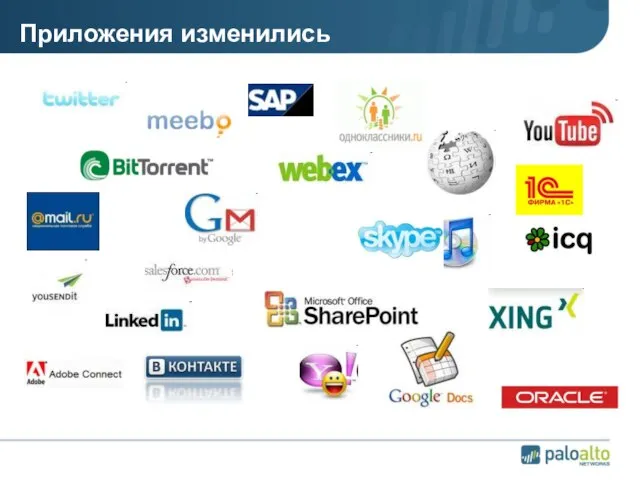

- 4. Приложения изменились

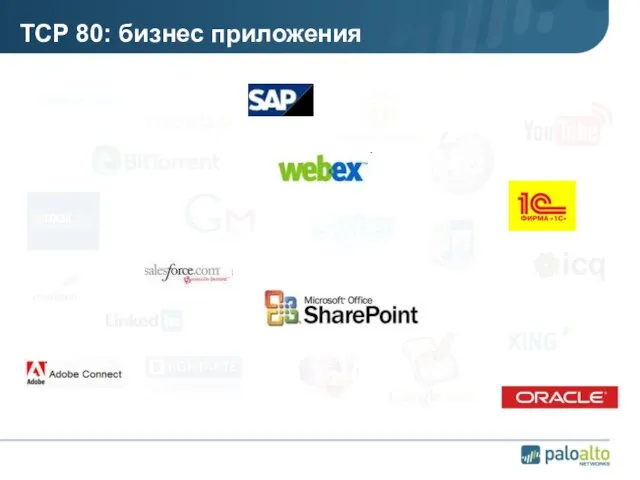

- 5. TCP 80: бизнес приложения

- 6. TCP 80: другие приложения

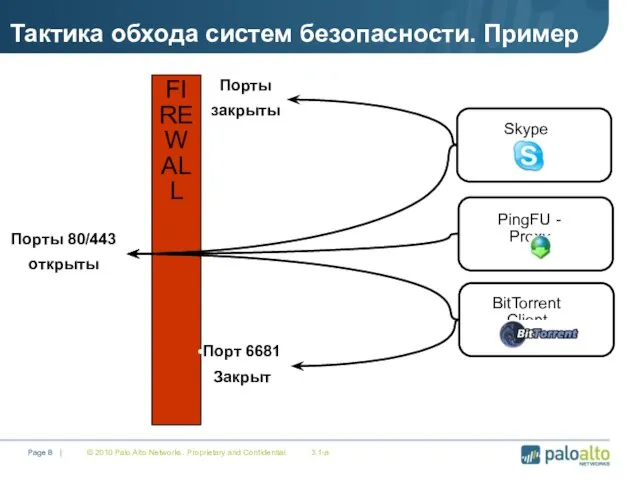

- 7. Тактика обхода систем безопасности

- 8. © 2010 Palo Alto Networks. Proprietary and Confidential 3.1-a FIREWALL Page | Skype Порты закрыты Порты

- 9. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Вывод: Приложения изменились, а файерволы -

- 10. «Помощники» файервола не помогают! © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Увеличивается сложность

- 11. Internet © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Увеличивается сложность и стоимость Производительность

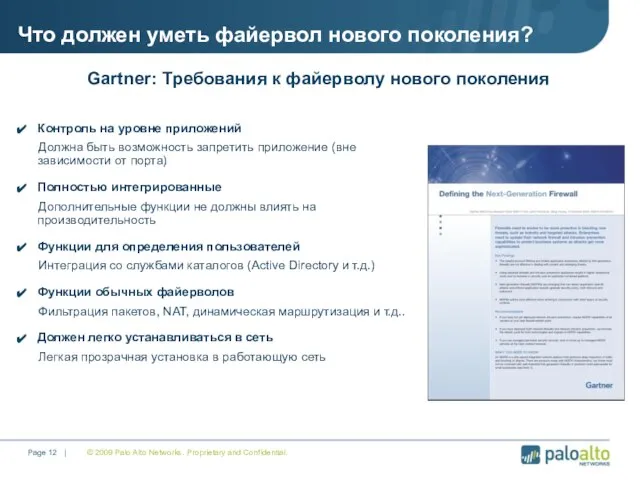

- 12. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Что должен уметь файервол нового поколения?

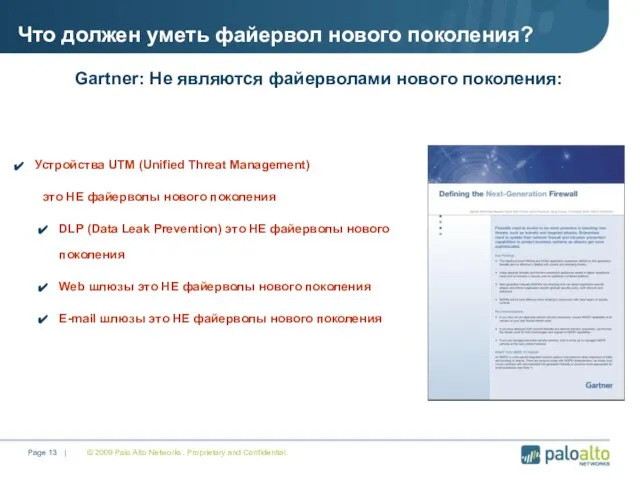

- 13. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Устройства UTM (Unified Threat Management) это

- 14. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Файервол нового поколения

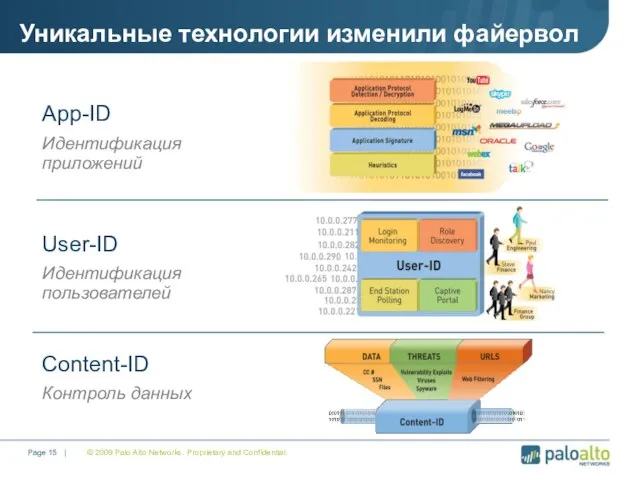

- 15. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Уникальные технологии изменили файервол App-ID Идентификация

- 16. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | «Однопроходная» архитектура Один проход Одна операция

- 17. © 2008 Palo Alto Networks. Proprietary and Confidential. Page | Специализированная архитектура (PA-4000) Сигнатурный движок Сигнатуры

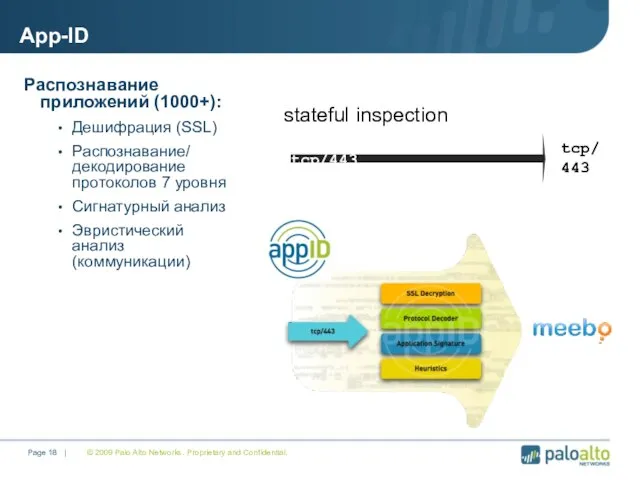

- 18. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | App-ID Распознавание приложений (1000+): Дешифрация (SSL)

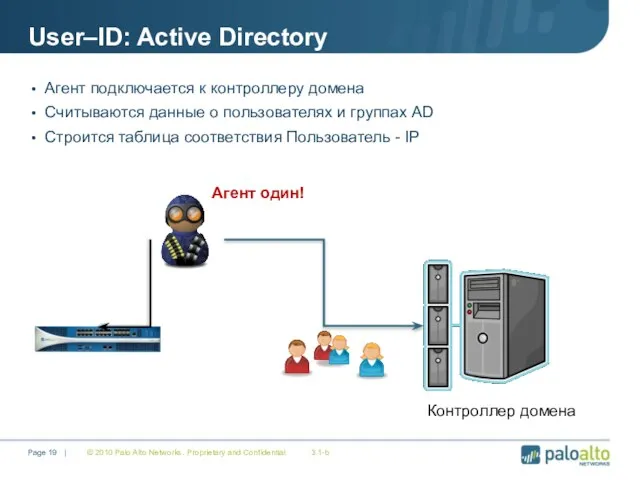

- 19. User–ID: Active Directory © 2010 Palo Alto Networks. Proprietary and Confidential 3.1-b Page | Агент подключается

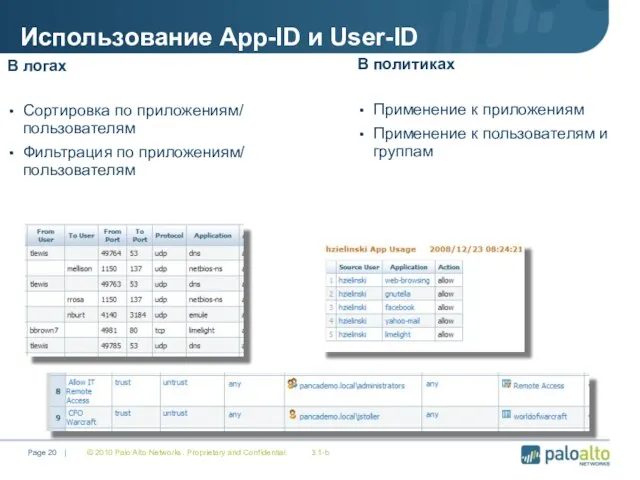

- 20. Использование App-ID и User-ID В логах Сортировка по приложениям/ пользователям Фильтрация по приложениям/ пользователям В политиках

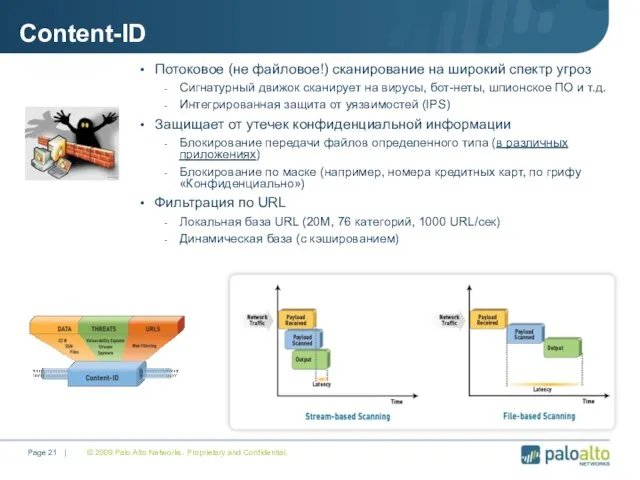

- 21. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Content-ID Потоковое (не файловое!) сканирование на

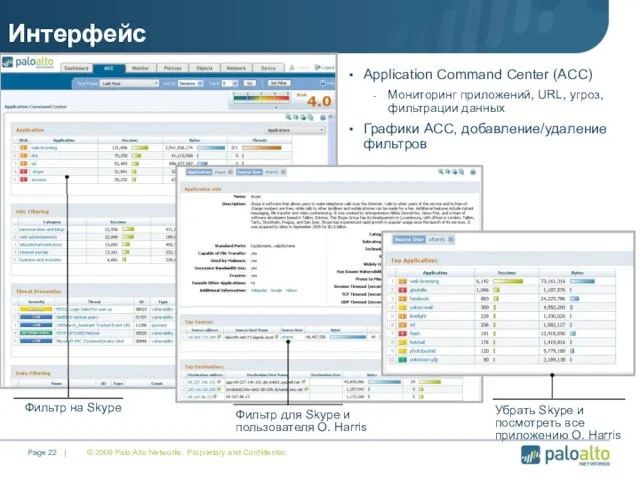

- 22. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Интерфейс Application Command Center (ACC) Мониторинг

- 23. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | © 2008 Palo Alto Networks. Proprietary

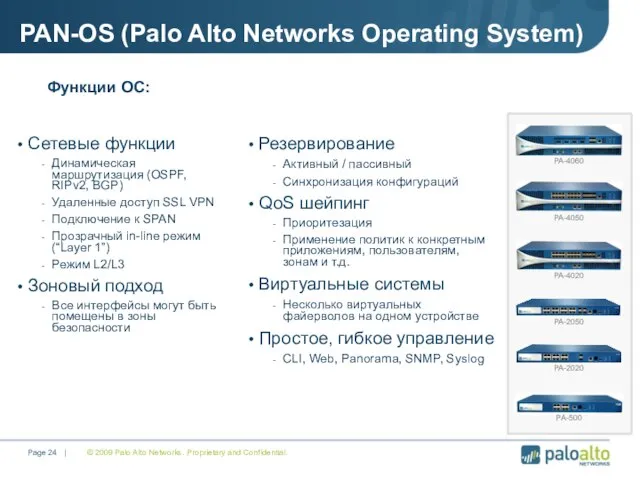

- 24. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | PAN-OS (Palo Alto Networks Operating System)

- 25. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Семейство платформ Производительность Удаленные офисы/ Средние

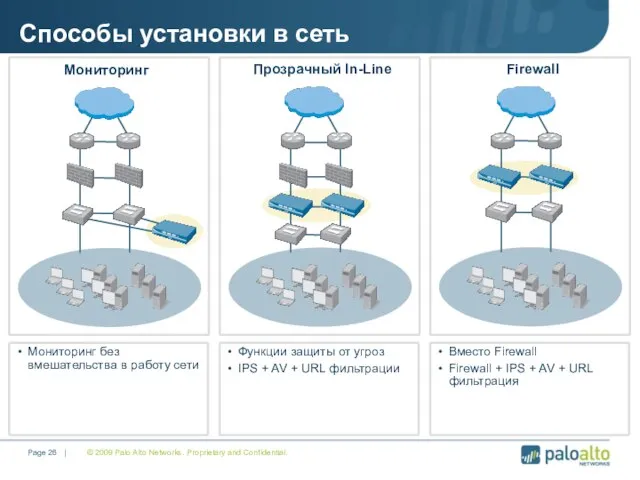

- 26. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Способы установки в сеть Мониторинг Прозрачный

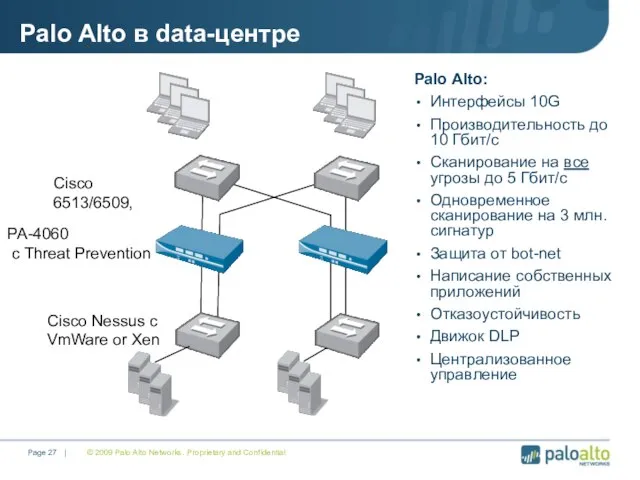

- 27. © 2009 Palo Alto Networks. Proprietary and Confidential Page | Palo Alto в data-центре Cisco 6513/6509,

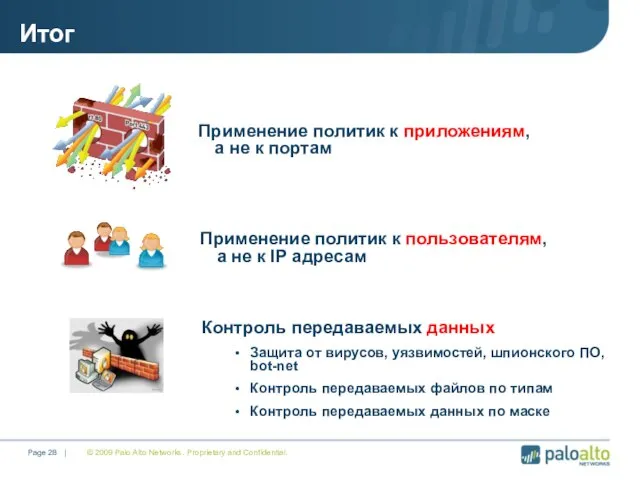

- 28. Итог © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Применение политик к приложениям, а

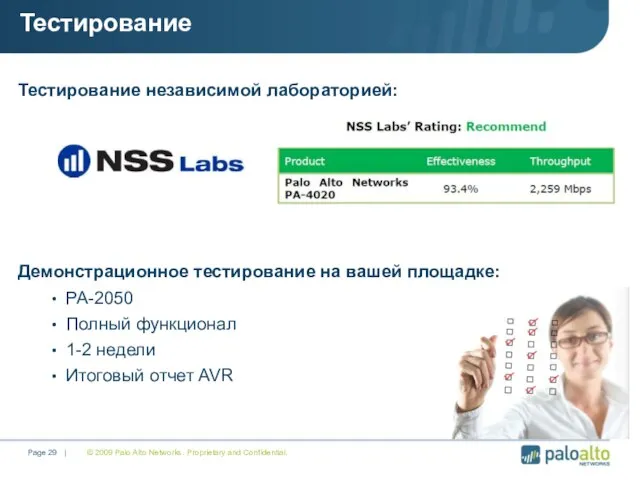

- 29. © 2009 Palo Alto Networks. Proprietary and Confidential. Page | Тестирование независимой лабораторией: Тестирование Демонстрационное тестирование

- 31. Скачать презентацию

Состояние и перспективы развития компьютерного образования и потребность в специалистах в области информационных технологий в Р

Состояние и перспективы развития компьютерного образования и потребность в специалистах в области информационных технологий в Р Как не болеть в детском саду

Как не болеть в детском саду Бамбук шаблон

Бамбук шаблон Требования и документация тестирования

Требования и документация тестирования Пункты пропуска Западно-Казахстаной области

Пункты пропуска Западно-Казахстаной области Леса России и их рациональное использование

Леса России и их рациональное использование Пушно-меховые товары

Пушно-меховые товары Национальная Ассоциация Предприятий Технического Обслуживания и Ремонта Автомототранспортных Средств

Национальная Ассоциация Предприятий Технического Обслуживания и Ремонта Автомототранспортных Средств Лебедь с лебедушкой. Профилактика суицидальных проявлений

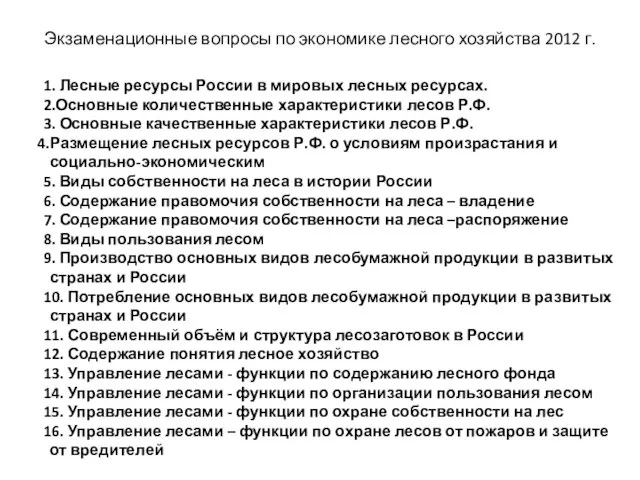

Лебедь с лебедушкой. Профилактика суицидальных проявлений Экзаменационные вопросы по экономике лесного хозяйства 2012 г.

Экзаменационные вопросы по экономике лесного хозяйства 2012 г. How To Fake French

How To Fake French  «Жизнь ради други своя»

«Жизнь ради други своя» Основные рабочие понятия проектной деятельности

Основные рабочие понятия проектной деятельности Оператор или видеограф?

Оператор или видеограф? ОБРАЗ СТАРУХИ- ПРОЦЕНТЩИЦЫ

ОБРАЗ СТАРУХИ- ПРОЦЕНТЩИЦЫ Сможешь ли ты стать успешным онлайн-предпринимателем. Тест

Сможешь ли ты стать успешным онлайн-предпринимателем. Тест Рождение новой европейской науки

Рождение новой европейской науки Информатика в играх и задачах

Информатика в играх и задачах Сайт компании

Сайт компании History of English I

History of English I  Налоги и их виды

Налоги и их виды Презентация на тему Политическое лидерство

Презентация на тему Политическое лидерство Формирование у детей дошкольного возраста навыков безопасного поведения через ознакомление с правилами дорожного движения

Формирование у детей дошкольного возраста навыков безопасного поведения через ознакомление с правилами дорожного движения Ромашка - символ России

Ромашка - символ России ПОЛЕ ЧУДЕС ПО ПРАВИЛАМ ДОРОЖНОГО ДВИЖЕНИЯ.

ПОЛЕ ЧУДЕС ПО ПРАВИЛАМ ДОРОЖНОГО ДВИЖЕНИЯ. Презентация на тему Глобус и географическая карта мира

Презентация на тему Глобус и географическая карта мира Традиции русской культуры в работе с родителями

Традиции русской культуры в работе с родителями Симметрия – ассиметрична?

Симметрия – ассиметрична?