Содержание

- 2. Continuous deployment Непрерывное развертывание (CD , Continuous deployment) – практика разработки программного обеспечения, направленная на полную

- 3. Стратегии развертывания Rolling (постепенный, «накатываемый» деплой) Recreate (повторное создание) Blue/Green (сине-зеленые развертывания) Canary (канареечные развертывания) Dark

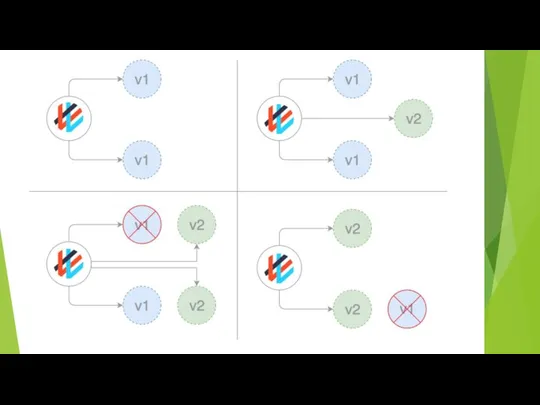

- 4. Rolling Это стандартная стратегия развертывания в Kubernetes. Она постепенно, один за другим, заменяет pod'ы со старой

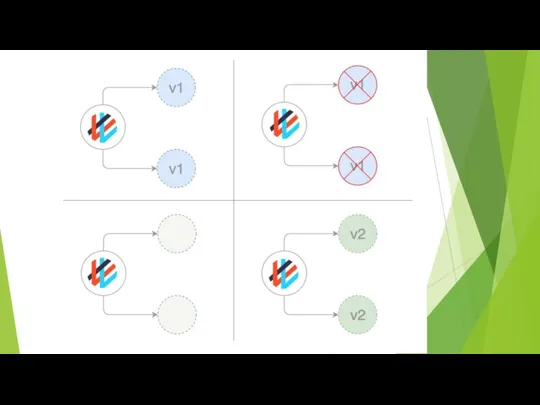

- 6. Recreate В этом простейшем типе развертывания старые pod'ы убиваются все разом и заменяются новыми.

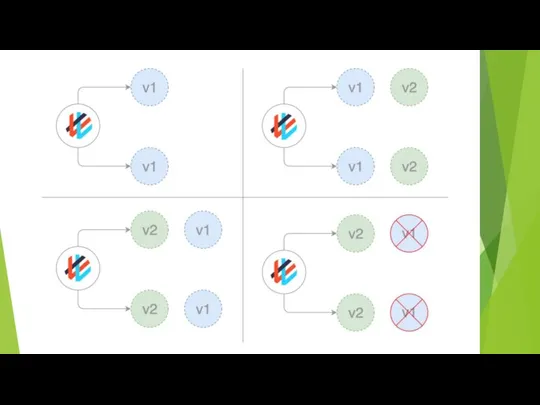

- 8. Blue/Green Стратегия сине-зеленого развертывания (иногда ее ещё называют red/black, т.е. красно-чёрной) предусматривает одновременное развертывание старой (зеленой)

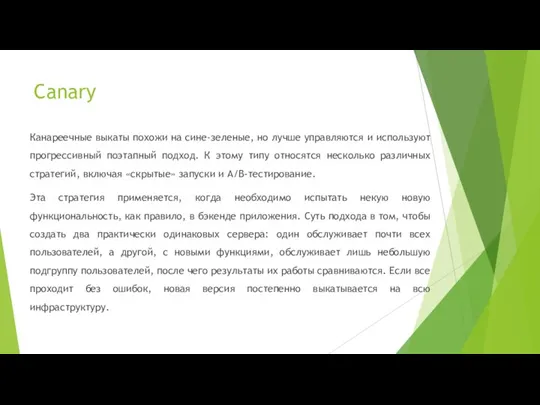

- 10. Canary Канареечные выкаты похожи на сине-зеленые, но лучше управляются и используют прогрессивный поэтапный подход. К этому

- 11. Canary Хотя данную стратегию можно реализовать исключительно средствами Kubernetes, заменяя старые pod'ы на новые, гораздо удобнее

- 13. Dark или А/В-развертывания Скрытое развертывание — еще одна вариация канареечной стратегии. Разница между скрытым и канареечным

- 15. Целевые инструменты CD

- 17. Nexus Nexus — это централизованное хранилище. Это хранилище делится на два логических элемента. Репозиторий разработки Nexus

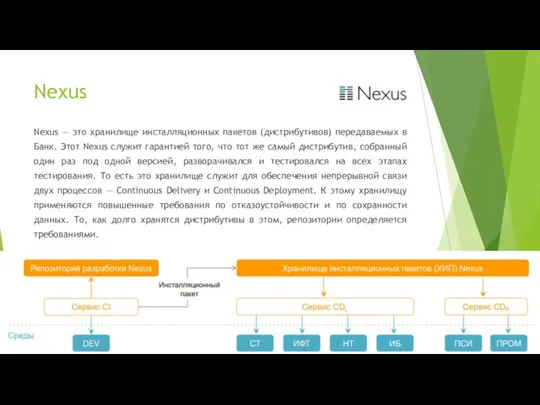

- 18. Nexus Nexus — это хранилище инсталляционных пакетов (дистрибутивов) передаваемых в Банк. Этот Nexus служит гарантией того,

- 19. Jenkins Jenkins — это проект с открытым исходным кодом, написанный на Java, созданный решать огромное число

- 20. Pipeline plugin Pipeline plugin — решение, реализованное в виде плагина к Jenkins, позволяющее воплотить принцип «процесс

- 21. Ansible Ansible — программное решение с открытым кодом для удаленного управления конфигурациями, реализованное на языке Python.

- 22. Ansible. Преимущества Преимущества Ansible: Низкий порог вхождения. Обучиться работе с Ansible можно за очень короткие сроки.

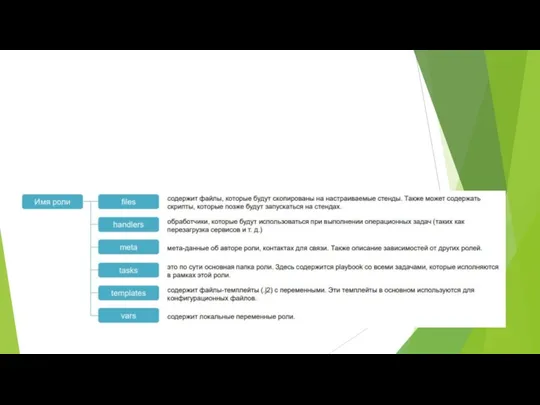

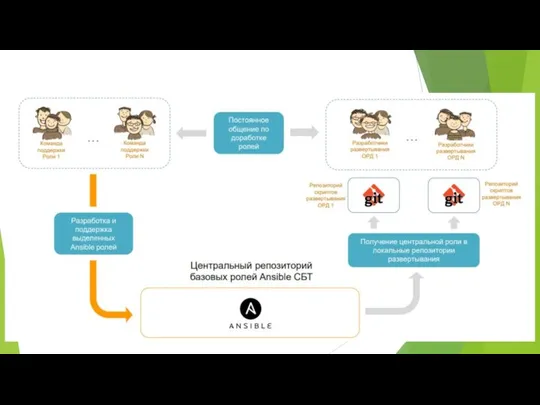

- 23. Центральный репозиторий базовых ролей Ansible Центральный репозиторий базовых ролей Ansible в СБТ содержит роли Ansible, которые

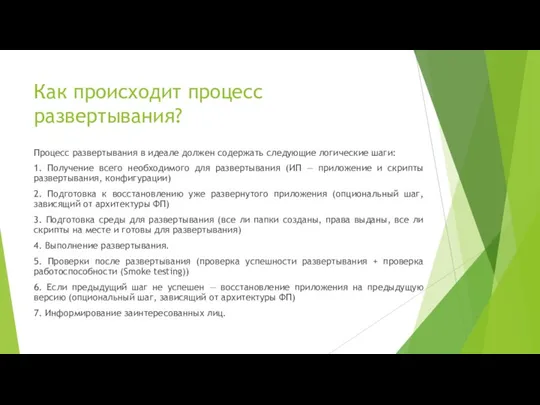

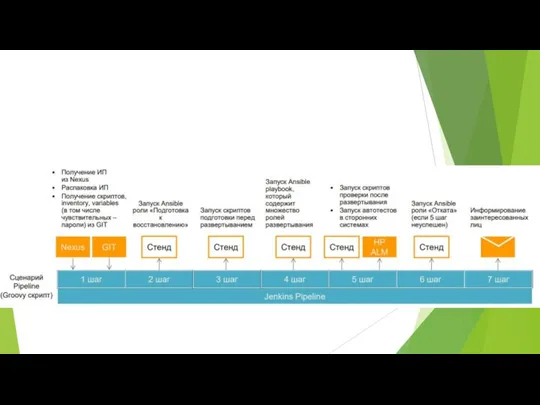

- 26. Как происходит процесс развертывания? Процесс развертывания в идеале должен содержать следующие логические шаги: 1. Получение всего

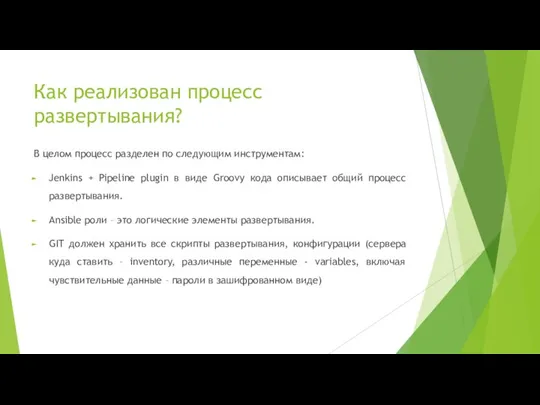

- 27. Как реализован процесс развертывания? В целом процесс разделен по следующим инструментам: Jenkins + Pipeline plugin в

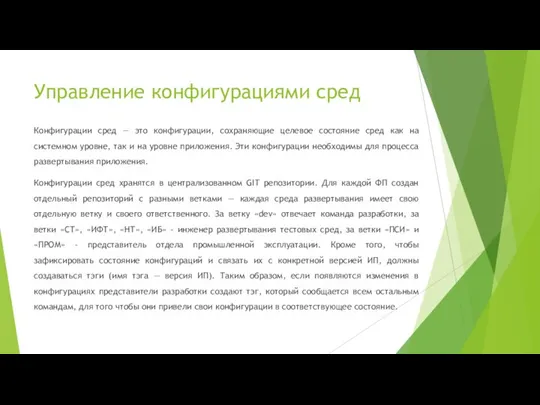

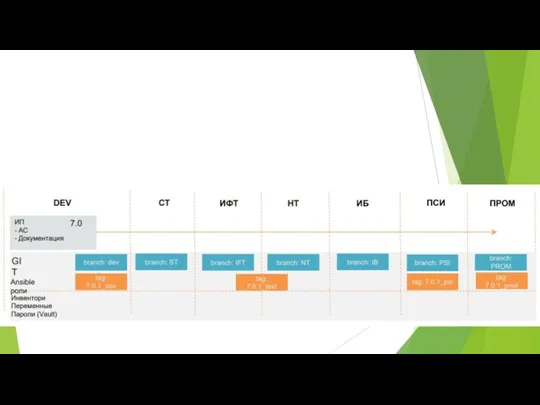

- 29. Управление конфигурациями сред Конфигурации сред — это конфигурации, сохраняющие целевое состояние сред как на системном уровне,

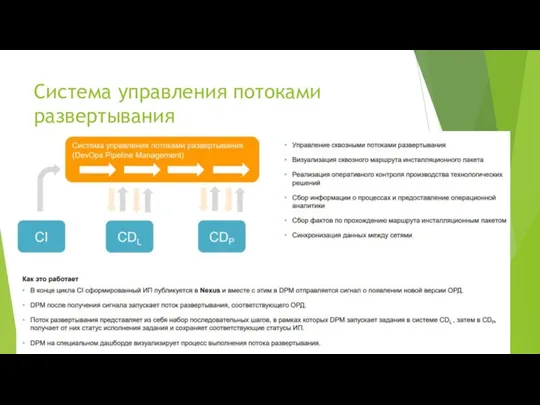

- 31. Система управления потоками развертывания

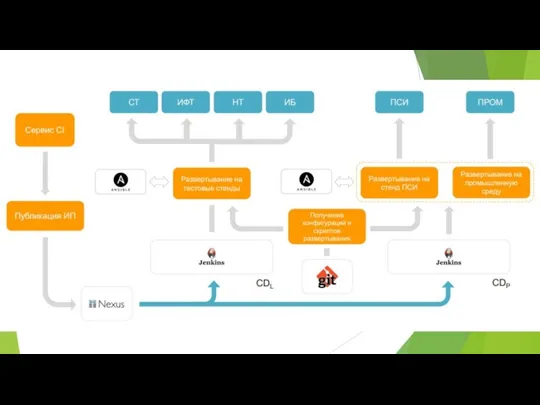

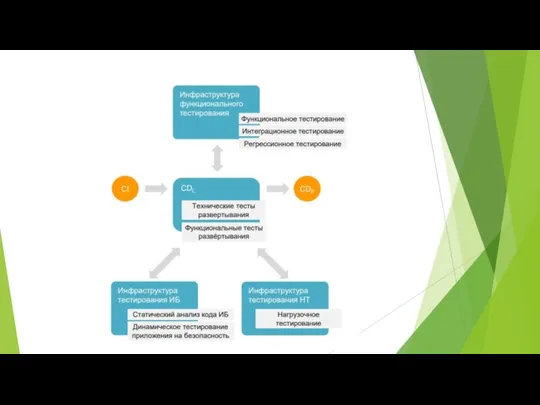

- 32. Интеграции процессов развертывания и тестирования Процессы CDL и CDP – процессы, отвечающие за все , что

- 34. Continuous Delivery Непрерывная поставка (Continuous delivery) – практика разработки программного обеспечения, гарантирующая то, что программное обеспечение

- 35. Continuous Delivery Практика включает в себя: Хранение инсталляционного пакета (дистрибутива) в централизованном хранилище. Гарантирование того, что

- 37. Скачать презентацию

Презентация Урок мужества «крепость на волге.сталинградская битва»

Презентация Урок мужества «крепость на волге.сталинградская битва» Разработка сверхэкономичной светодиодной лампы

Разработка сверхэкономичной светодиодной лампы Как написать продающий пост

Как написать продающий пост Проект «Школа логики»

Проект «Школа логики» Моя будущая специальность. Технология освоения специальности

Моя будущая специальность. Технология освоения специальности Курсовой проект по дисциплине Современные проблемы аграрной экономики и менеджмента

Курсовой проект по дисциплине Современные проблемы аграрной экономики и менеджмента Юбилей школы №32. Встреча одноклассников

Юбилей школы №32. Встреча одноклассников Минутка чистописания Словарь-эстафета Исследование 1.

Минутка чистописания Словарь-эстафета Исследование 1. История психопатологии за рубежом

История психопатологии за рубежом Школьный краеведческий музей МОУ «Медведская основная общеобразовательная школа»

Школьный краеведческий музей МОУ «Медведская основная общеобразовательная школа» Стартапы и СМИ. - презентация

Стартапы и СМИ. - презентация Экзистенциализм

Экзистенциализм Бумага и картон

Бумага и картон Библиотечный урок

Библиотечный урок Презентация услуг ООО “Охранное агентство “Бейлиф”

Презентация услуг ООО “Охранное агентство “Бейлиф” Краткий курс по подготовке выступления на Science Slam

Краткий курс по подготовке выступления на Science Slam Презентация для учеников 8-11 классов «Стань заметным!»

Презентация для учеников 8-11 классов «Стань заметным!» Презентация по КНЯ по теме “флора и фауна ямала”

Презентация по КНЯ по теме “флора и фауна ямала” У истоков российской государственности Виртуальная книжная выставка

У истоков российской государственности Виртуальная книжная выставка Риск банков, эндогенный для выбора стратегического управления Мантос Д. Делис, Ифтехар Хасан, Эфтимиос Г. Ционас

Риск банков, эндогенный для выбора стратегического управления Мантос Д. Делис, Ифтехар Хасан, Эфтимиос Г. Ционас оформление реферата

оформление реферата Управление рисками проекта

Управление рисками проекта Новые экономические механизмы

Новые экономические механизмы Углерод.

Углерод. Международные и национальные стандарты в области свободы выражения мнений и доступа к информации Вячеслав Абрамов, Международный

Международные и национальные стандарты в области свободы выражения мнений и доступа к информации Вячеслав Абрамов, Международный Учитель технологии Мелкумян Сергей Рубенович

Учитель технологии Мелкумян Сергей Рубенович ПЛАВУЧАЯ ЛАБОРАТОРИЯ ДЛЯ ИЗУЧЕНИЯ ХИМИЧЕСКИХ И ФИЗИЧЕСКИХ ПАРАМЕТРОВ ВОДЫ.

ПЛАВУЧАЯ ЛАБОРАТОРИЯ ДЛЯ ИЗУЧЕНИЯ ХИМИЧЕСКИХ И ФИЗИЧЕСКИХ ПАРАМЕТРОВ ВОДЫ. Времена года. Saisons

Времена года. Saisons