Содержание

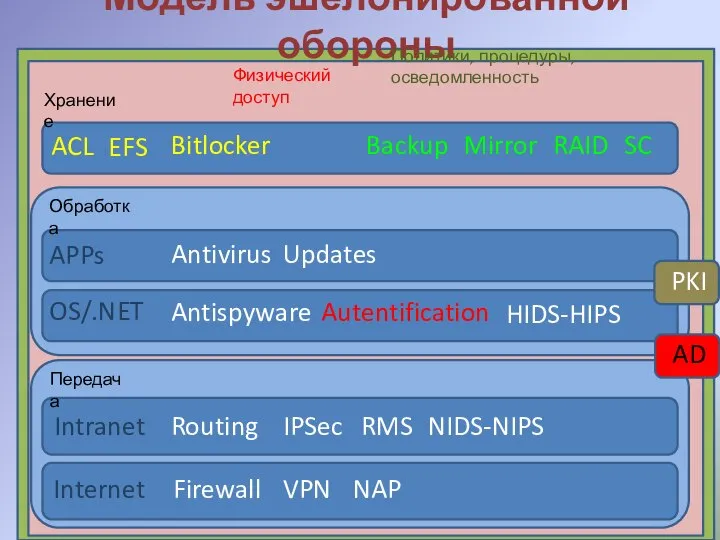

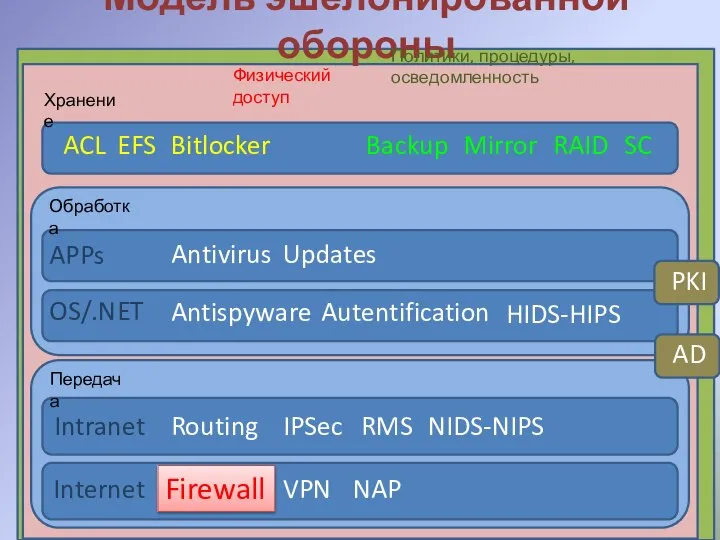

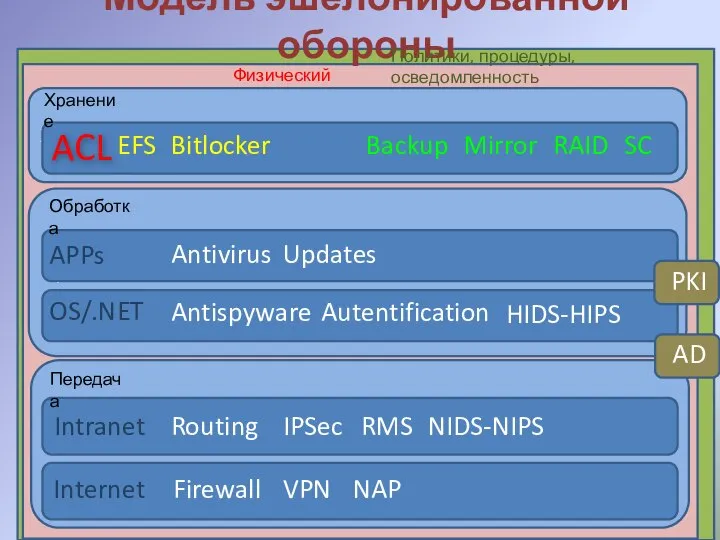

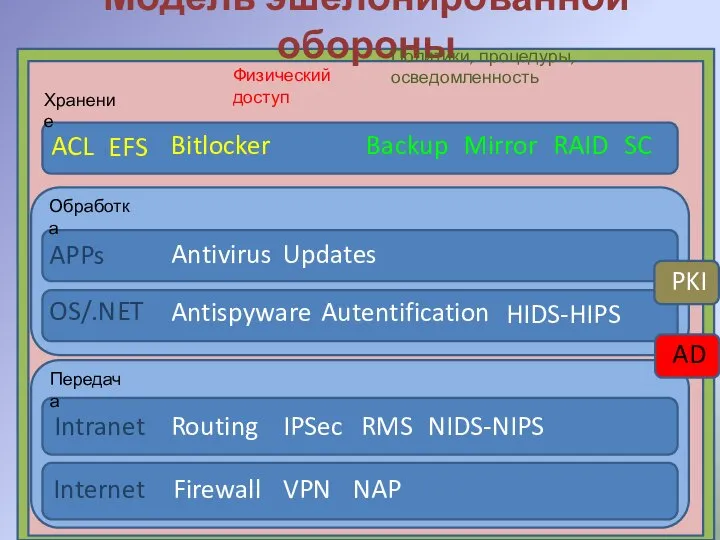

- 2. Модель эшелонированной обороны ACL Bitlocker Хранение Backup Mirror RAID Хранение Обработка APPs OS/.NET редача Передача Intranet

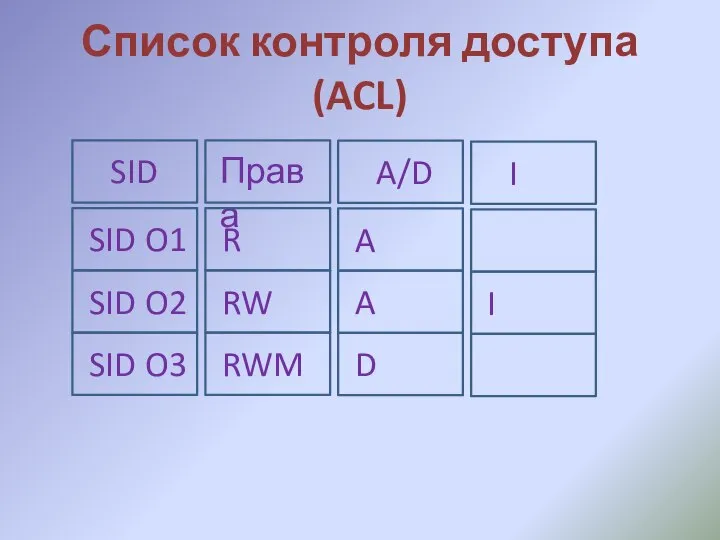

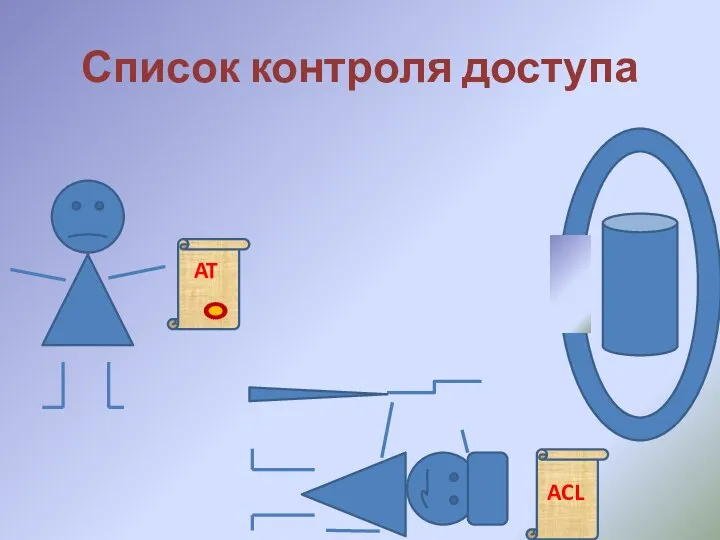

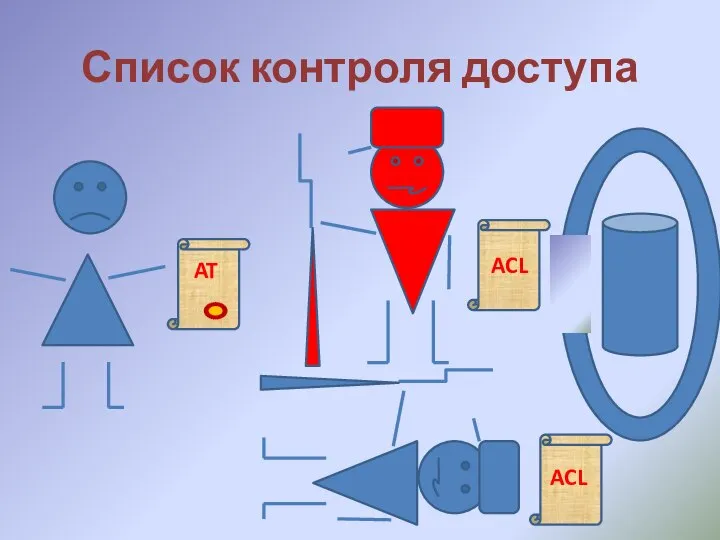

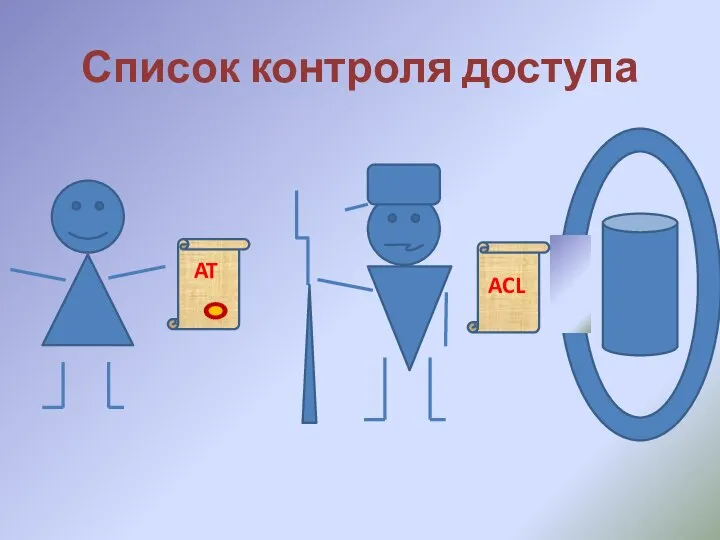

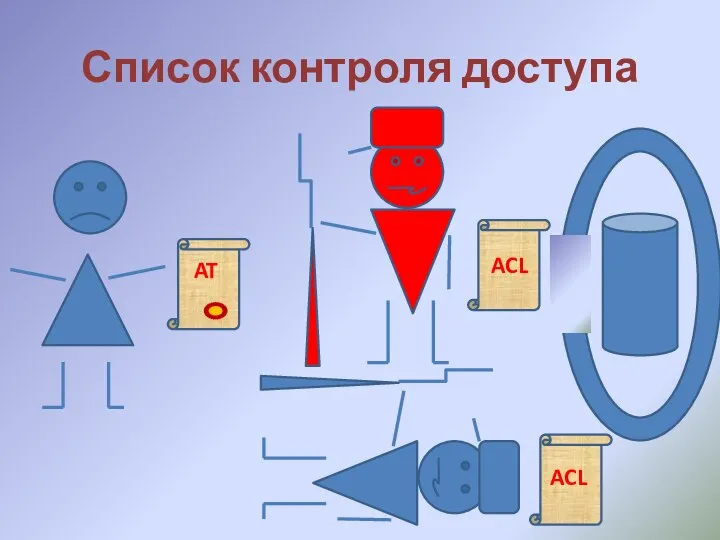

- 3. Список контроля доступа

- 4. Получение доступа Идентификация Аутентификация Авторизация

- 5. Три кита аутентификации «Что ты знаешь» - пароль «Что ты имеешь» - единственный ключ «Что ты

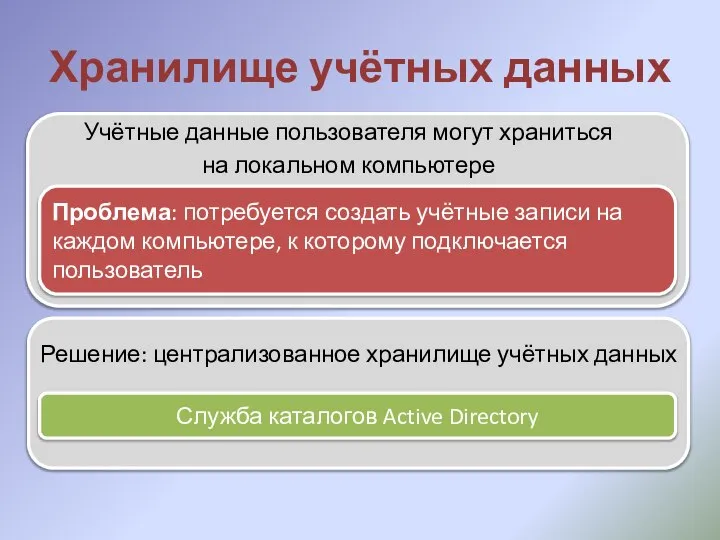

- 6. Хранилище учётных данных Учётные данные пользователя могут храниться на локальном компьютере Проблема: потребуется создать учётные записи

- 7. Отношение доверия Доверие

- 8. Домен Windows NT Требует наличия как минимум одного контроллера домена (PDC) Граница репликации домена Доверенный источник

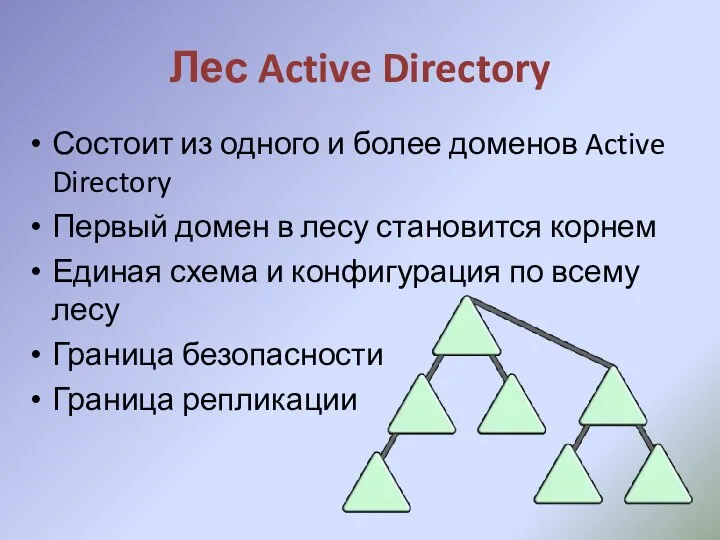

- 9. Лес Active Directory Состоит из одного и более доменов Active Directory Первый домен в лесу становится

- 10. Домен Active Directory Требует наличия как минимум одного контроллера домена Граница репликации доменного раздела Доверенный источник

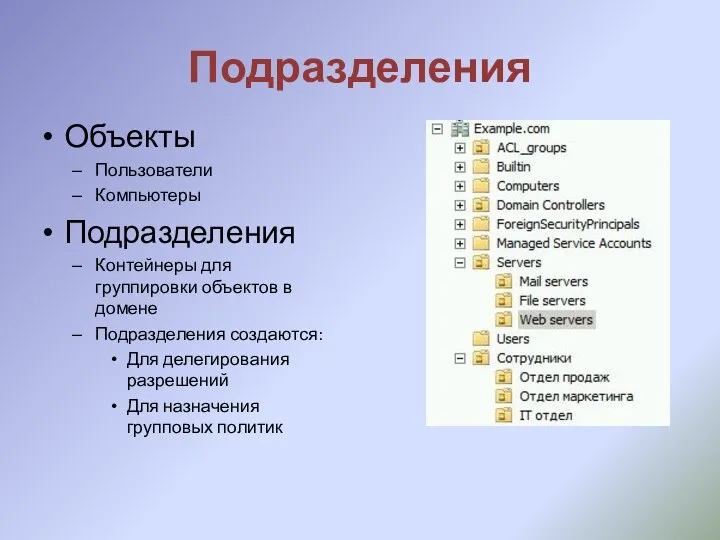

- 11. Подразделения Объекты Пользователи Компьютеры Подразделения Контейнеры для группировки объектов в домене Подразделения создаются: Для делегирования разрешений

- 12. Доверительные отношения в лесу Active Directory

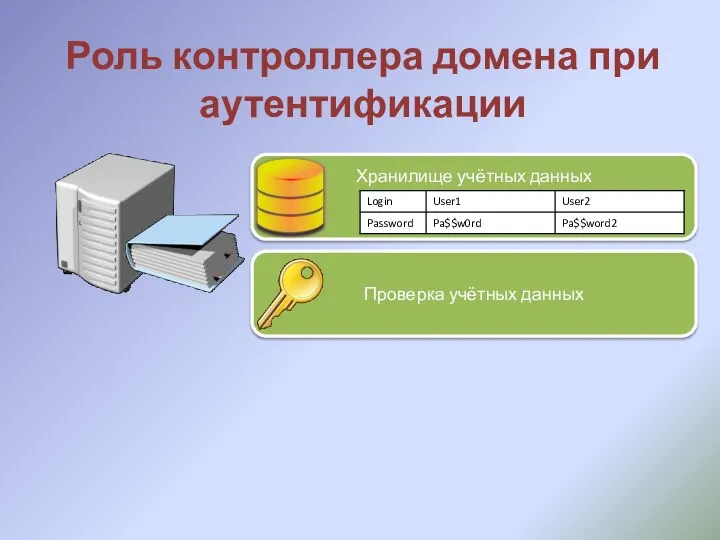

- 13. Хранилище учётных данных Роль контроллера домена при аутентификации Проверка учётных данных

- 14. Хранилище данных Active Directory %systemroot%\NTDS\ntds.dit Логические разделы Домен Схема Конфигурация Глобальный каталог DNS SYSVOL %systemroot%\SYSVOL Скрипты

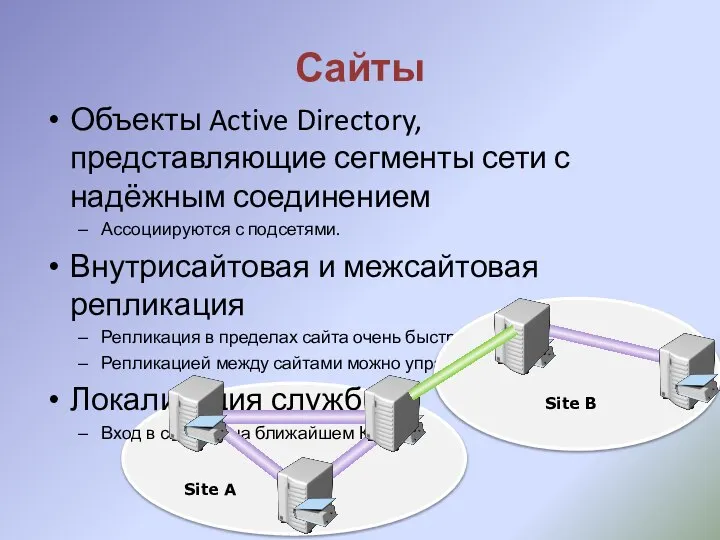

- 15. Сайты Объекты Active Directory, представляющие сегменты сети с надёжным соединением Ассоциируются с подсетями. Внутрисайтовая и межсайтовая

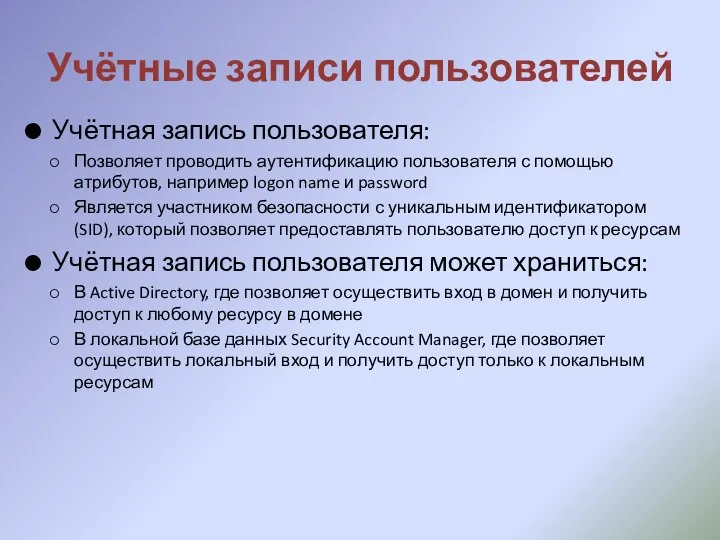

- 16. Учётные записи пользователей Учётная запись пользователя: Позволяет проводить аутентификацию пользователя с помощью атрибутов, например logon name

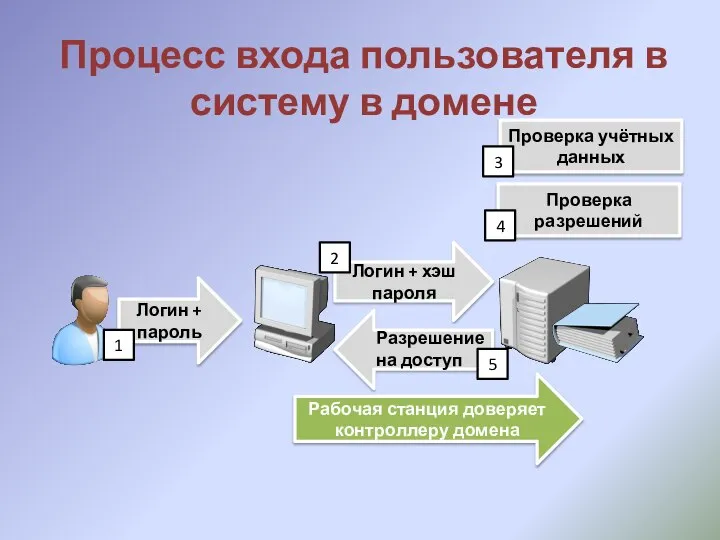

- 17. Процесс входа пользователя в систему в домене Логин + пароль Логин + хэш пароля Разрешение на

- 18. Пользователь обращается к ресурсу \\file1.study.example.com Процесс доступа к сетевым ресурсам в домене Запрос доступа Разрешение на

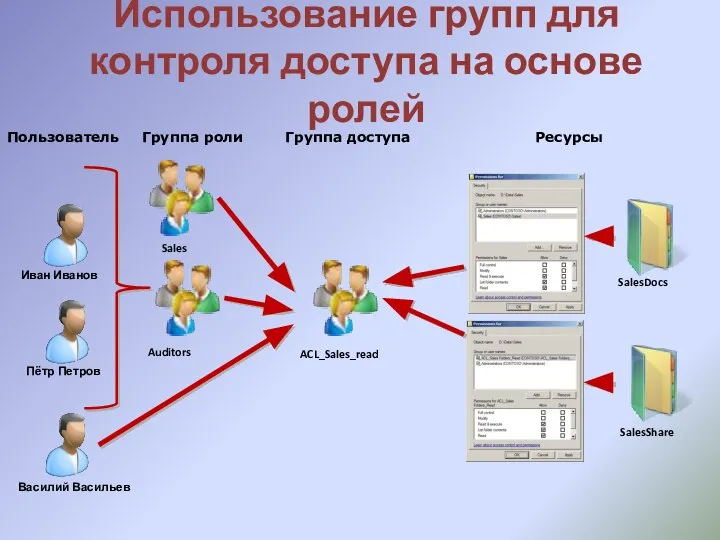

- 19. Использование групп для контроля доступа на основе ролей Пользователь Группа роли Группа доступа Ресурсы Иван Иванов

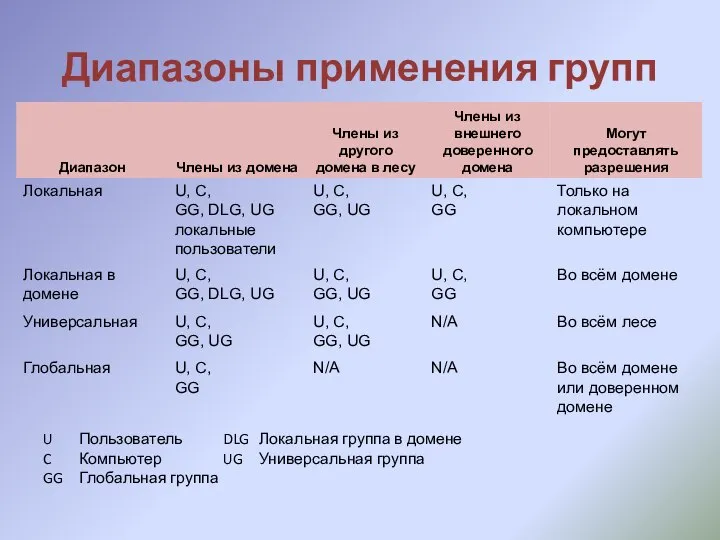

- 20. Диапазоны применения групп U Пользователь DLG Локальная группа в домене C Компьютер UG Универсальная группа GG

- 21. Вложение групп Пользователь Пользователь Аудиторы (глобальная группа) Маркетинг (глобальная группа) ACL_Sales_Read (локальная в домене) Identities (пользователи

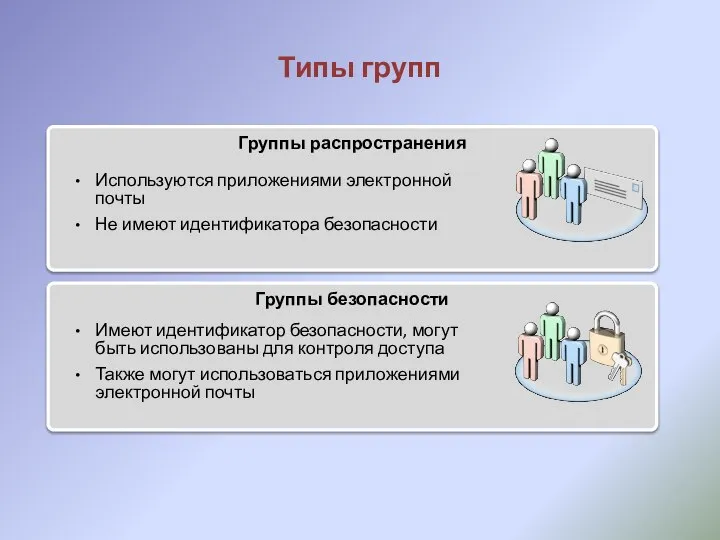

- 22. Типы групп Группы распространения Группы безопасности Используются приложениями электронной почты Не имеют идентификатора безопасности Имеют идентификатор

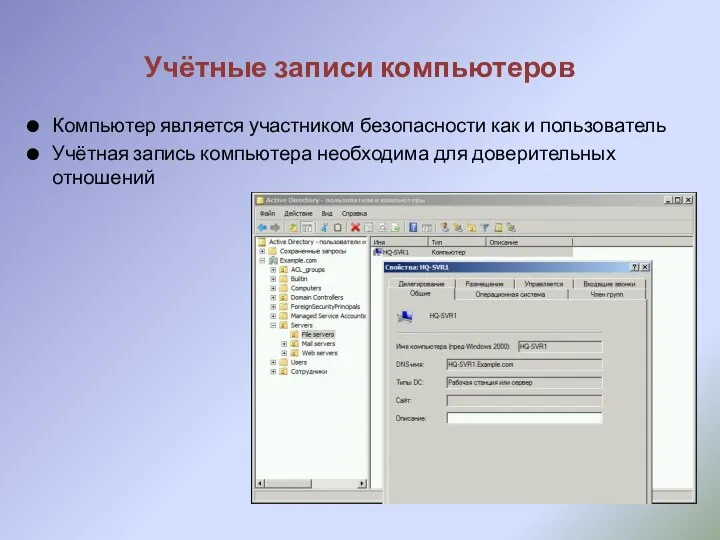

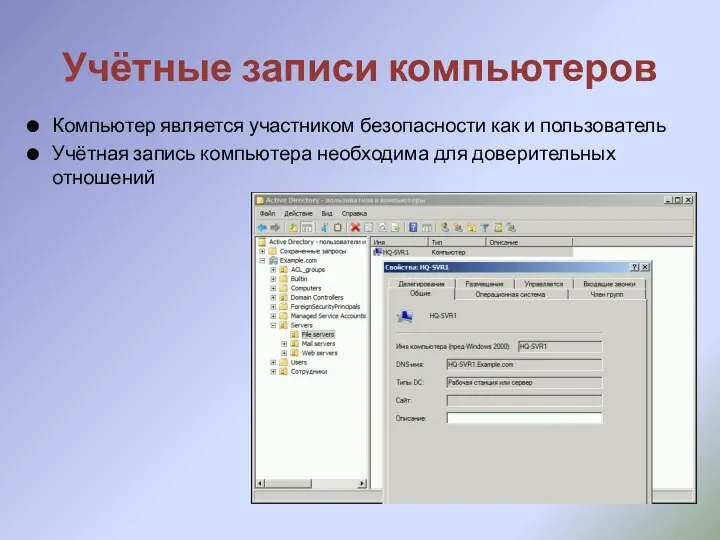

- 23. Учётные записи компьютеров Компьютер является участником безопасности как и пользователь Учётная запись компьютера необходима для доверительных

- 24. Доверительные отношения между лесами

- 25. Взаимодействие с Интернет. Firewall (брандмауэр, межсетевой экран)

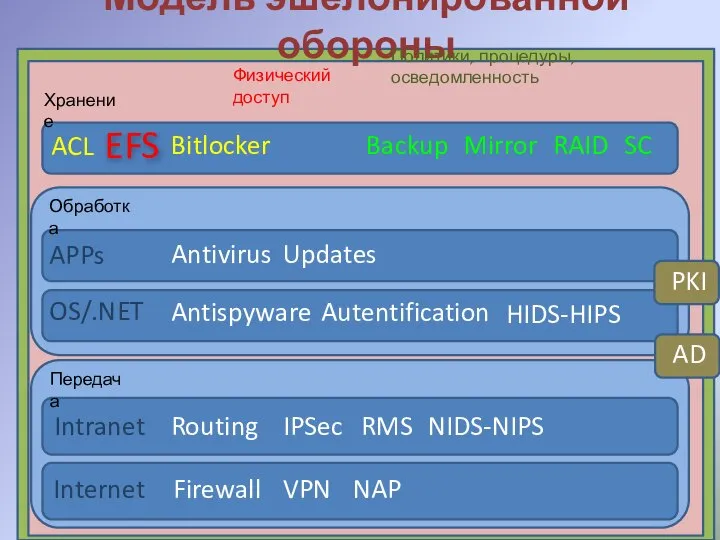

- 26. Модель эшелонированной обороны ACL EFS Bitlocker Хранение Backup Mirror RAID Хранение Обработка APPs OS/.NET редача Передача

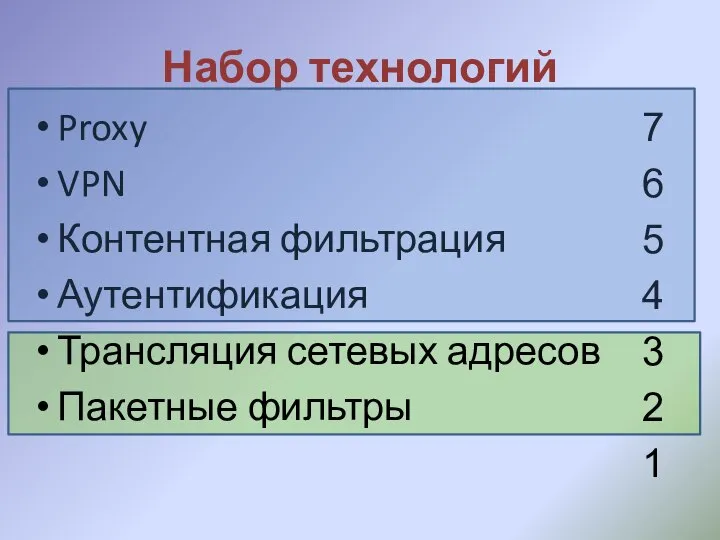

- 27. Набор технологий Proxy VPN Контентная фильтрация Аутентификация Трансляция сетевых адресов Пакетные фильтры

- 28. Простые конфигурации

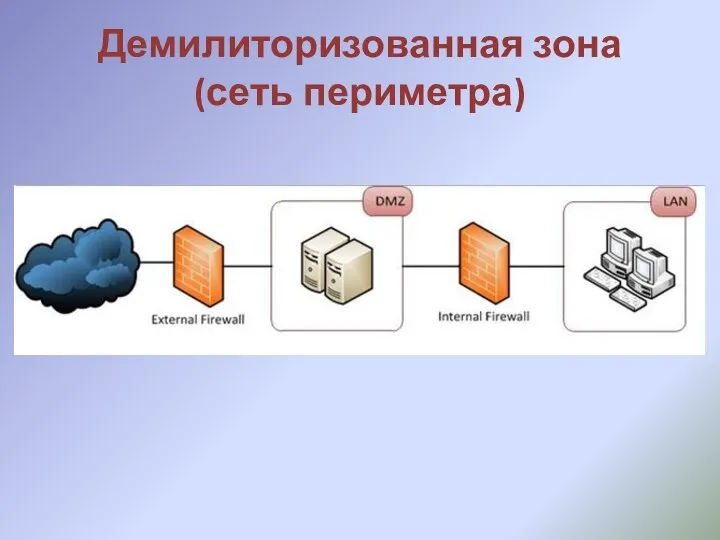

- 29. Демилиторизованная зона (сеть периметра)

- 30. Windows Firewall?

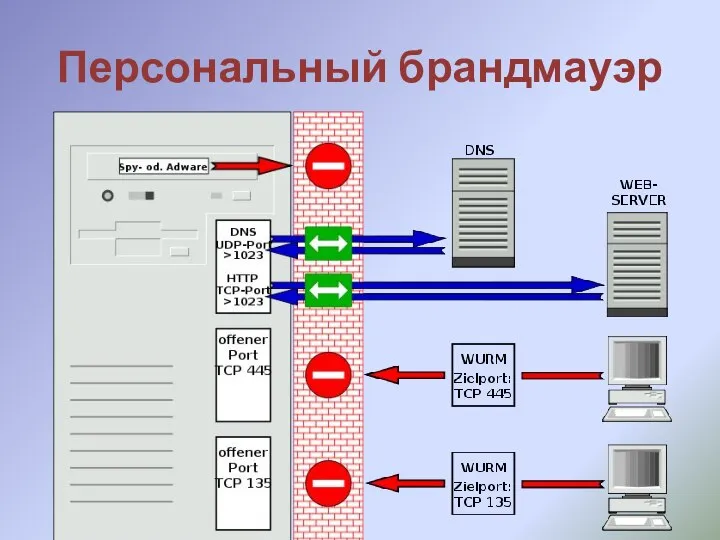

- 31. Персональный брандмауэр

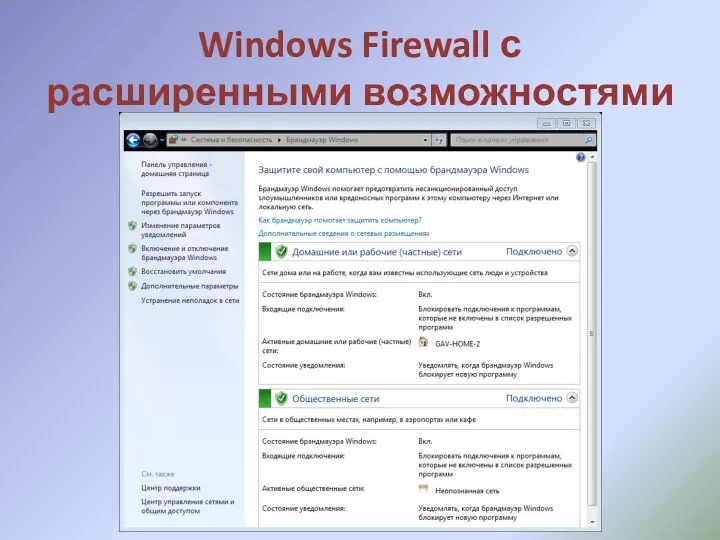

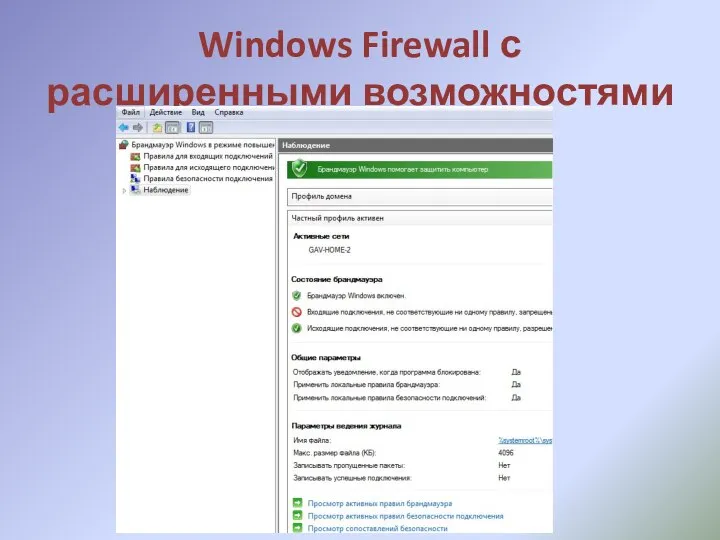

- 32. Windows Firewall с расширенными возможностями

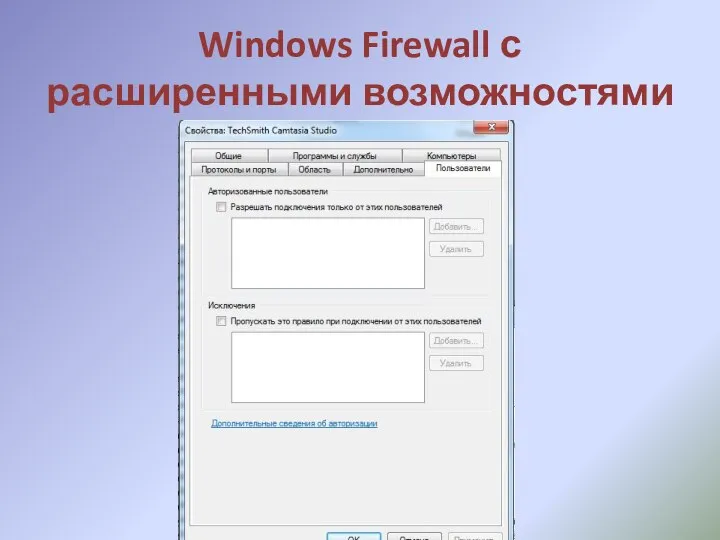

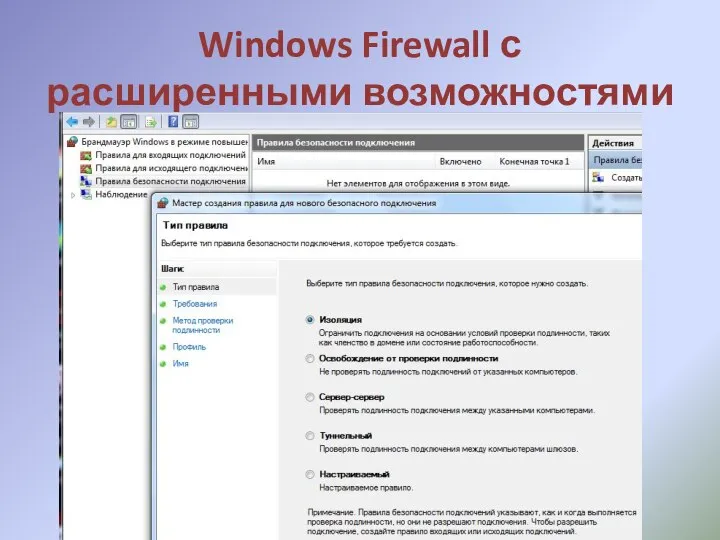

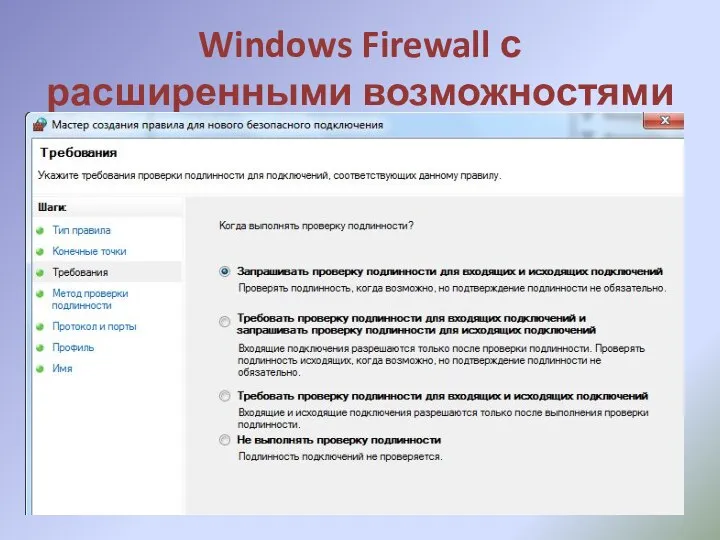

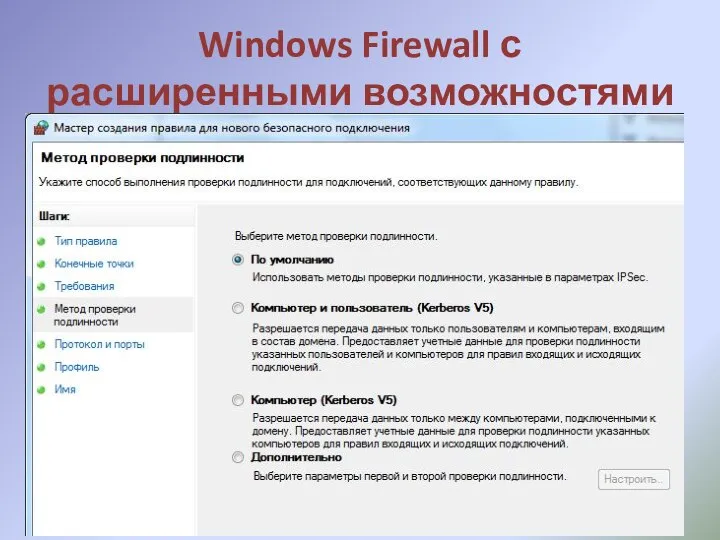

- 33. Windows Firewall с расширенными возможностями

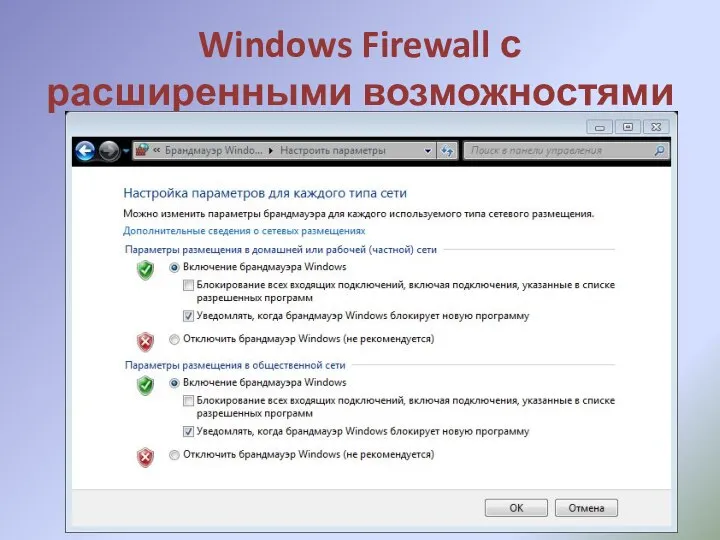

- 34. Windows Firewall с расширенными возможностями

- 35. Windows Firewall с расширенными возможностями

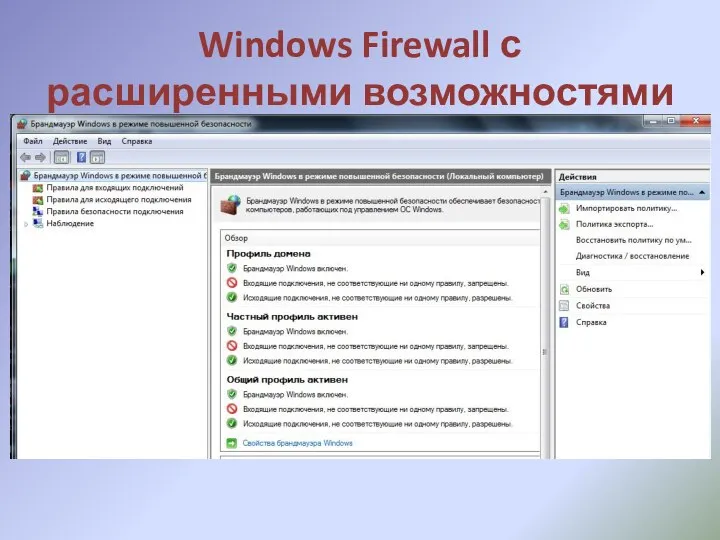

- 36. Windows Firewall с расширенными возможностями

- 37. Windows Firewall с расширенными возможностями

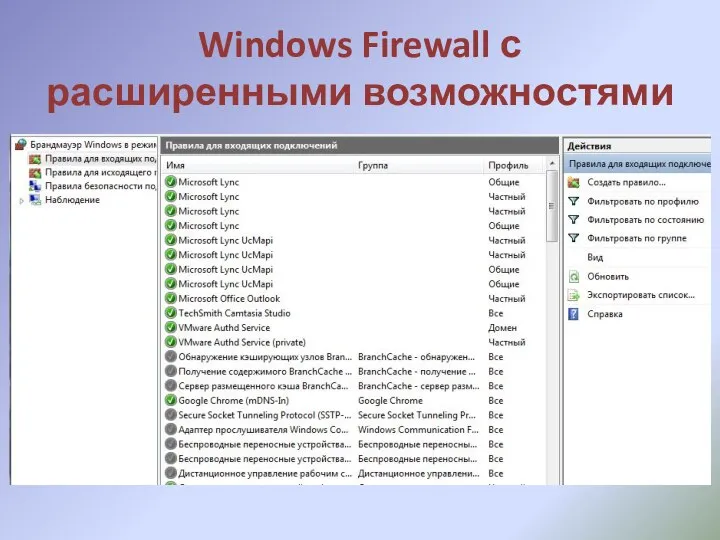

- 38. Windows Firewall с расширенными возможностями

- 39. Windows Firewall с расширенными возможностями

- 40. Windows Firewall с расширенными возможностями

- 43. Конфиденциальность EF SK F PK SK OK ESK OK

- 44. Целостность и аутентификация F H F PK OK EH OK HF H H’ HF

- 45. Списки управления доступом Горячев Александр Вадимович Доцент кафедры ИБ [email protected]

- 46. Модель эшелонированной обороны Хранение Обработка APPs OS/.NET редача Передача Intranet Internet Antivirus Updates Antispyware Autentification HIDS-HIPS

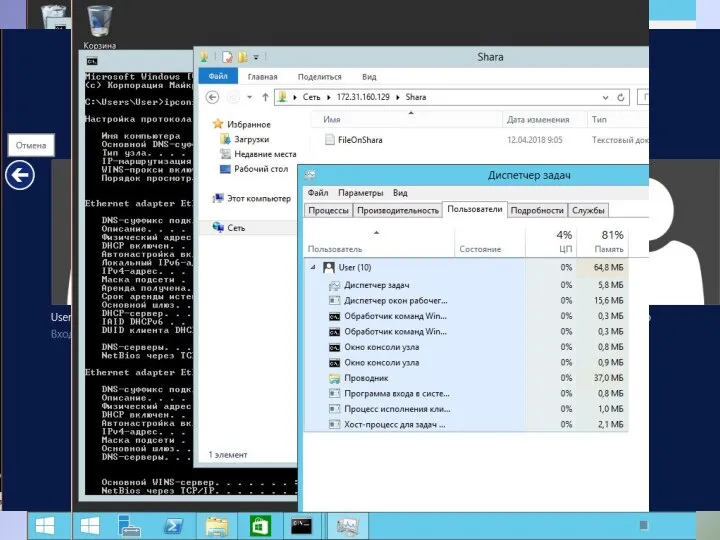

- 47. Список контроля доступа

- 48. Список контроля доступа (ACL)

- 49. Маркер доступа (AT)

- 50. Обеспечение доступности информации при хранении Горячев Александр Вадимович Доцент кафедры Информационной безопасности [email protected]

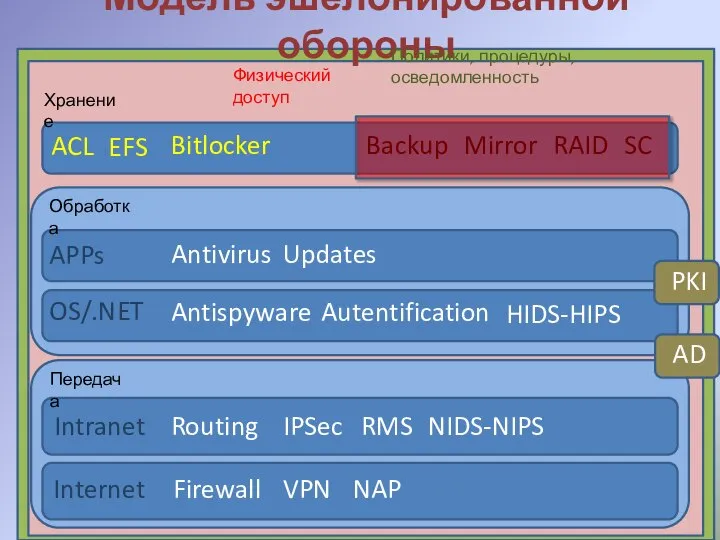

- 51. Модель эшелонированной обороны ACL Bitlocker Хранение Backup Mirror RAID Хранение Обработка APPs OS/.NET редача Передача Intranet

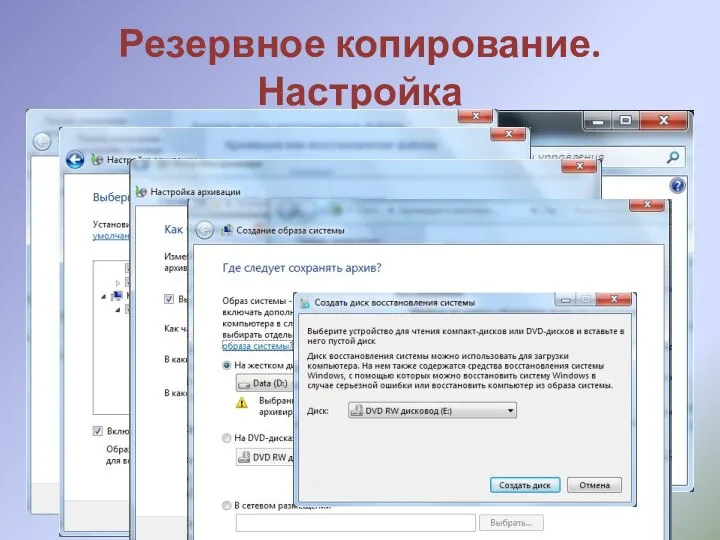

- 52. Резервное копирование. Настройка

- 53. Резервное копирование. Схемы Полная копирование Инкрементальное копирование Дифференциальное копирование Копирование на конкретную дату

- 54. Резервное копирование. Правила ТРИ экземпляра копии, один – «OffSite» Регулярная проверка целостности копии Резервная копия –

- 55. Дисковые массивы. Зеркало

- 56. Дисковые массивы. RAID 5

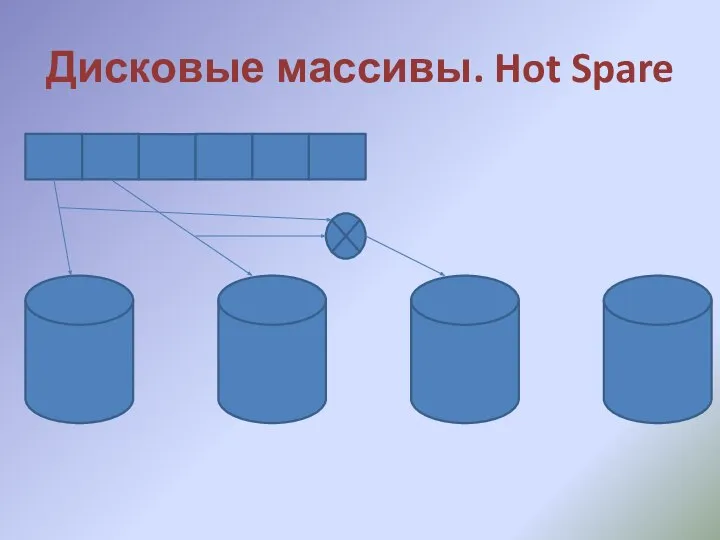

- 57. Дисковые массивы. Hot Spare

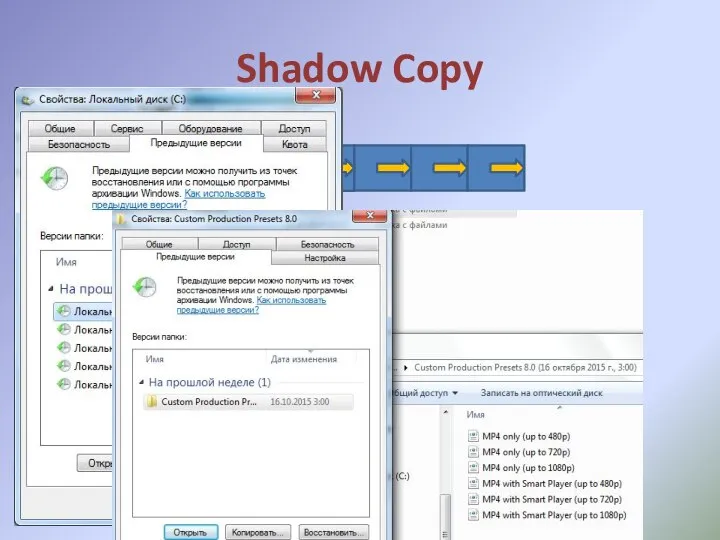

- 58. Shadow Copy

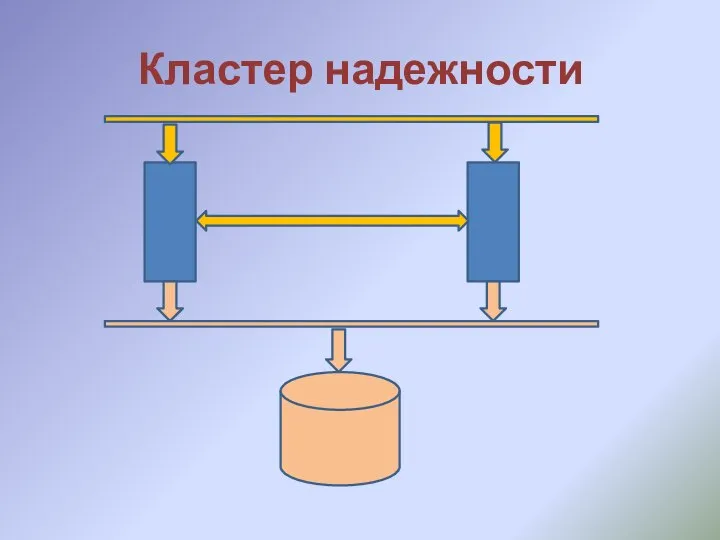

- 59. Кластер надежности

- 60. Групповые политики службы каталога Active Directory Горячев Александр Вадимович Доцент кафедры Информационной безопасности [email protected]

- 61. Модель эшелонированной обороны ACL Bitlocker Хранение Backup Mirror RAID Хранение Обработка APPs OS/.NET редача Передача Intranet

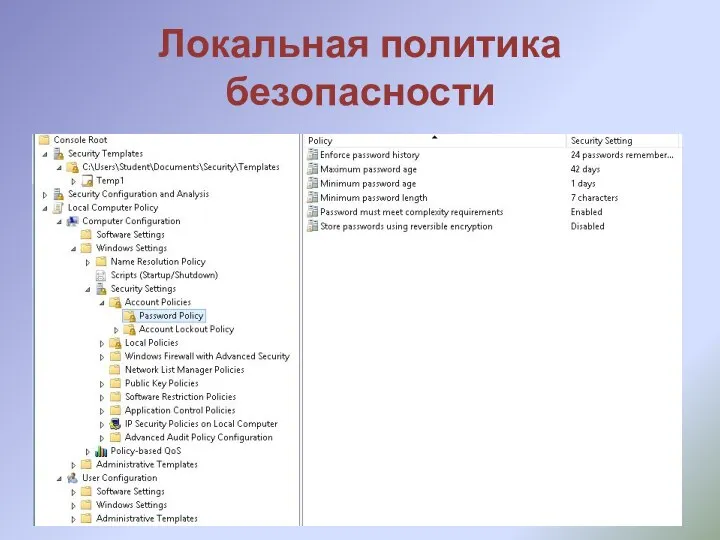

- 62. Локальная политика безопасности

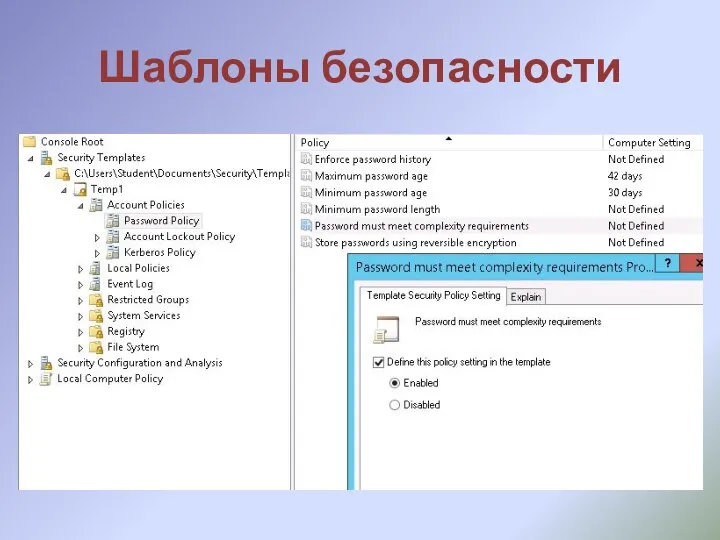

- 63. Шаблоны безопасности

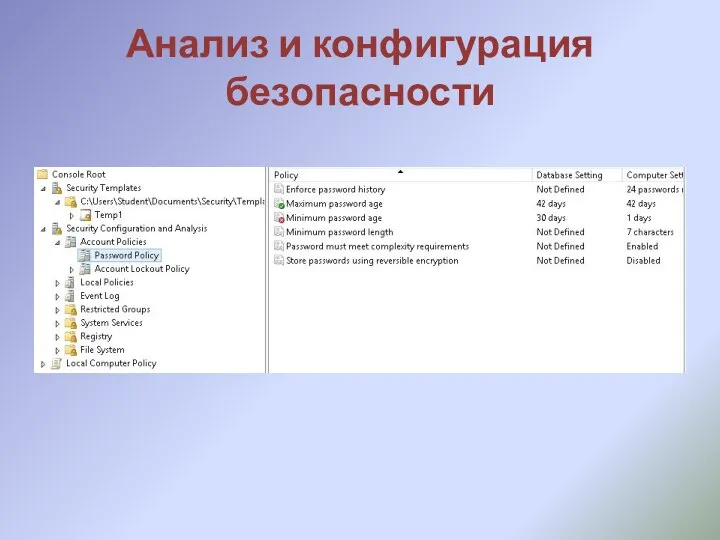

- 64. Анализ и конфигурация безопасности

- 65. Домен Windows NT Требует наличия как минимум одного контроллера домена (PDC) Граница репликации домена Доверенный источник

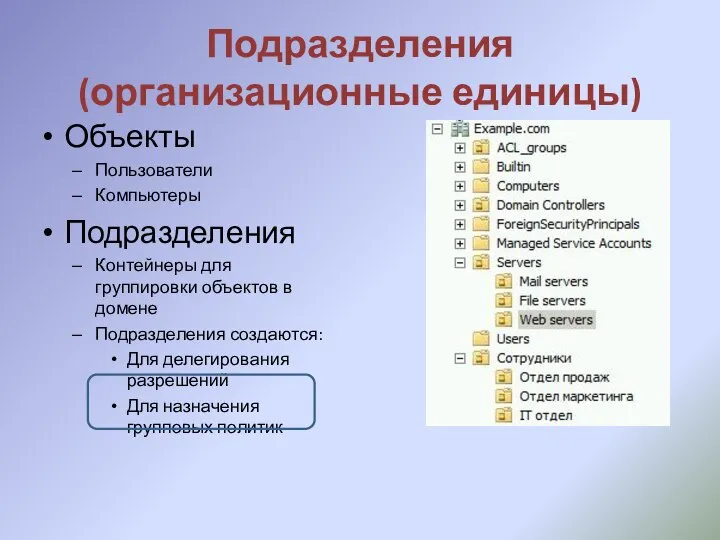

- 66. Подразделения (организационные единицы) Объекты Пользователи Компьютеры Подразделения Контейнеры для группировки объектов в домене Подразделения создаются: Для

- 67. Хранилище данных Active Directory %systemroot%\NTDS\ntds.dit Логические разделы Домен Схема Конфигурация Глобальный каталог DNS SYSVOL %systemroot%\SYSVOL Скрипты

- 68. Учётные записи компьютеров Компьютер является участником безопасности как и пользователь Учётная запись компьютера необходима для доверительных

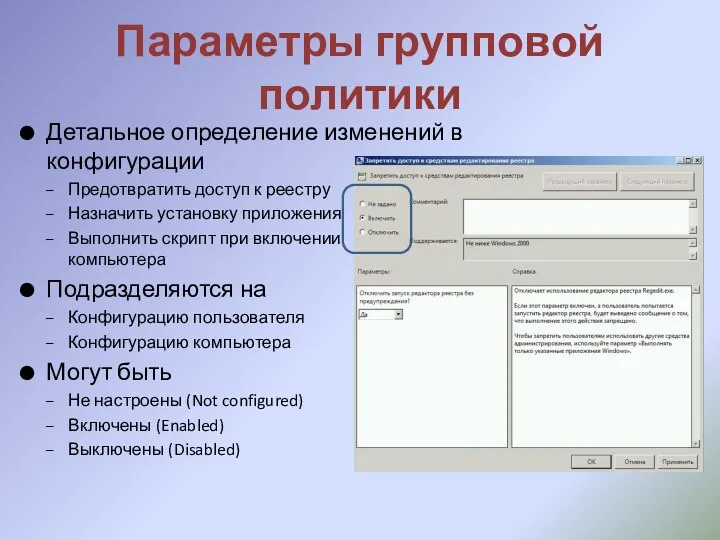

- 69. Параметры групповой политики Детальное определение изменений в конфигурации Предотвратить доступ к реестру Назначить установку приложения Выполнить

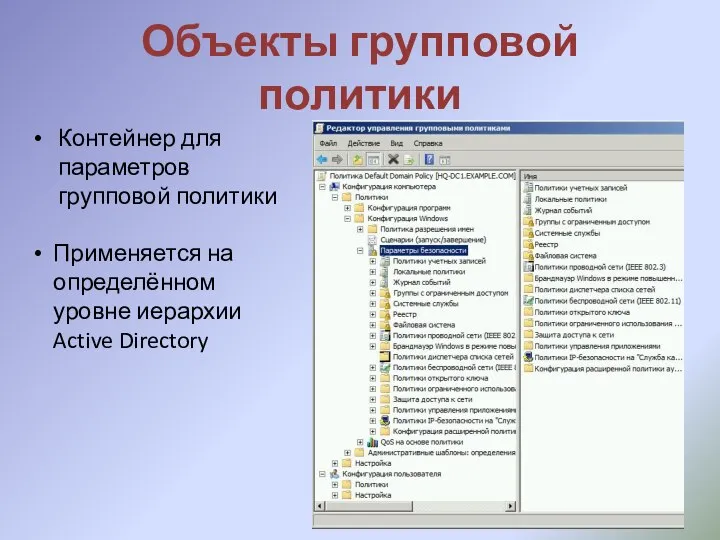

- 70. Объекты групповой политики Контейнер для параметров групповой политики Применяется на определённом уровне иерархии Active Directory

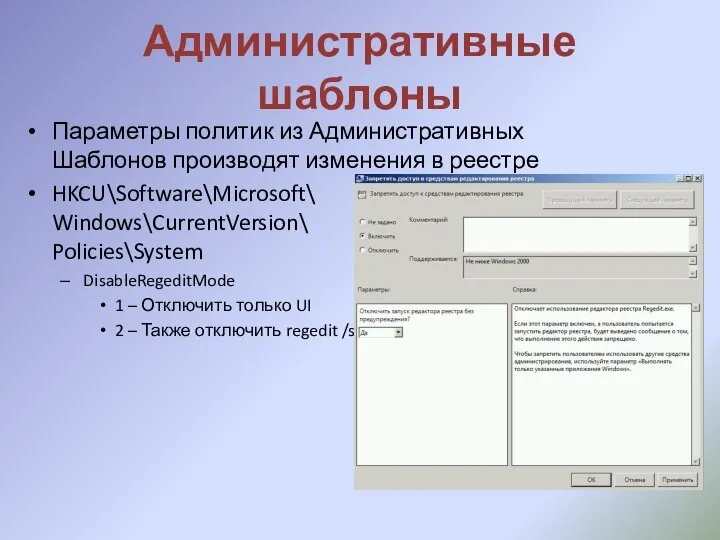

- 71. Административные шаблоны Параметры политик из Административных Шаблонов производят изменения в реестре HKCU\Software\Microsoft\ Windows\CurrentVersion\ Policies\System DisableRegeditMode 1

- 72. Клиент групповой политики и Client-side extensions Клиент групповой политики получает список GPO с порядком применения GPO

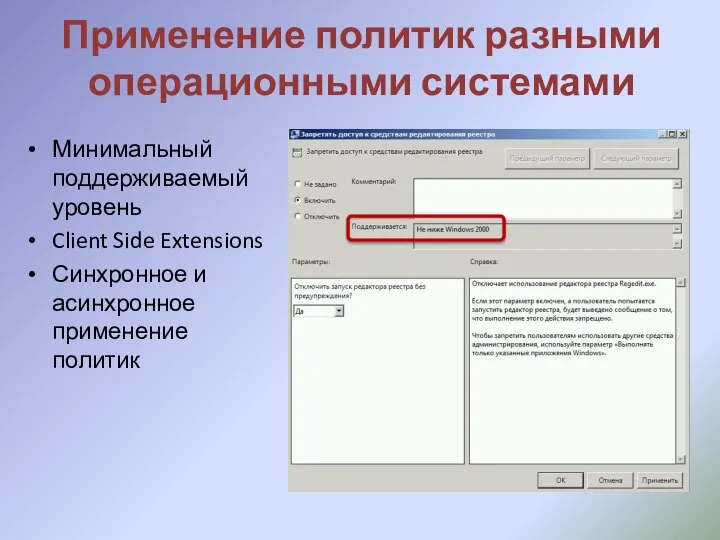

- 73. Применение политик разными операционными системами Минимальный поддерживаемый уровень Client Side Extensions Синхронное и асинхронное применение политик

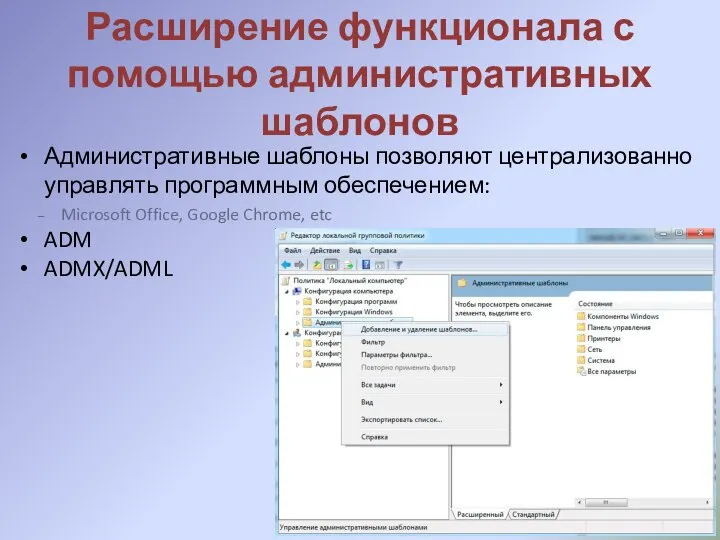

- 74. Расширение функционала с помощью административных шаблонов Административные шаблоны позволяют централизованно управлять программным обеспечением: Microsoft Office, Google

- 75. Порядок применения GPO OU OU GPO5 GPO1 Локальная группа

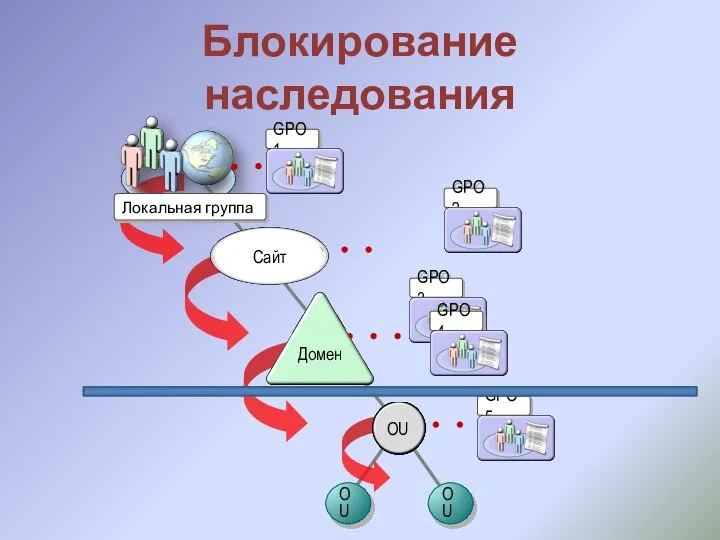

- 76. Блокирование наследования OU OU GPO5 GPO1 Локальная группа

- 77. Фильтрация по безопасности

- 78. Фильтрация WMI

- 79. Область применения Область применения Определение объектов (пользователей и компьютеров) к которым применяется GPO Связи GPO GPO

- 80. Обновление групповых политик Когда применяются параметры GPO Конфигурация компьютера Включение Каждые 90-120 минут GPUpdate Конфигурация пользователя

- 81. Предпочтения групповой политики Предпочтения групповых политик расширяют диапазон настраиваемых параметров GPO и: Способы применения предпочтений групповой

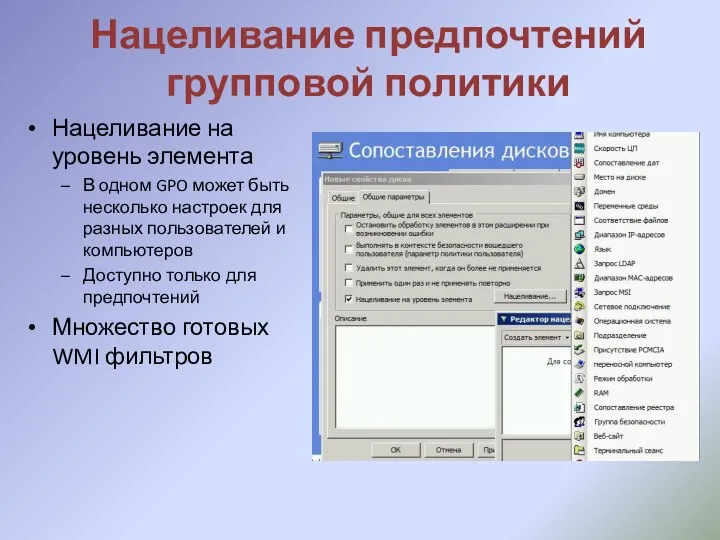

- 82. Нацеливание предпочтений групповой политики Нацеливание на уровень элемента В одном GPO может быть несколько настроек для

- 83. Loopback policy processing При входе пользователя в систему применяются пользовательские параметры GPO нацеленные на компьютер Позволяет

- 84. Обработка групповых политик при медленном соединении Клиент групповой политики определяет, находится ли контроллер домена, предоставляющий GPO

- 85. Подводя итог Групповые политики АД – мощный инструмент управления конфигурацией компьютера Применение требует тщательного проектирования и

- 86. Шифрованная файловая система (EFS) Горячев Александр Вадимович Доцент кафедры Информационной безопасности [email protected]

- 87. Модель эшелонированной обороны EFS ACL Bitlocker Хранение Backup Mirror RAID Хранение Обработка APPs OS/.NET редача Передача

- 88. Список контроля доступа

- 89. Список контроля доступа

- 90. Список контроля доступа ACL

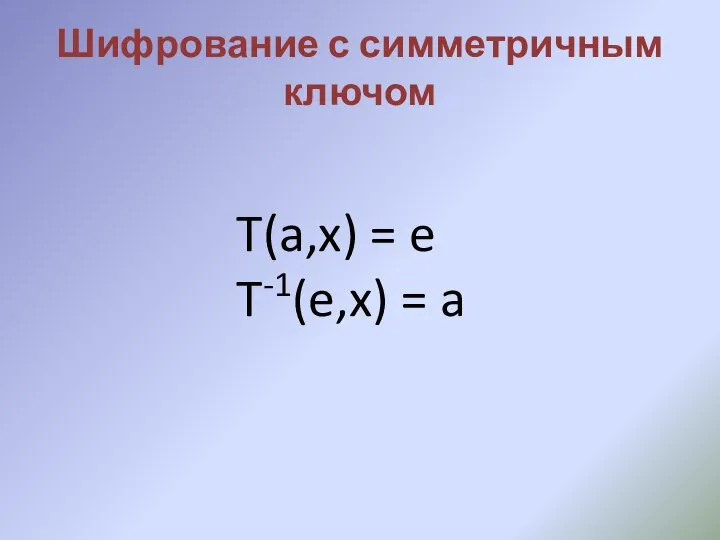

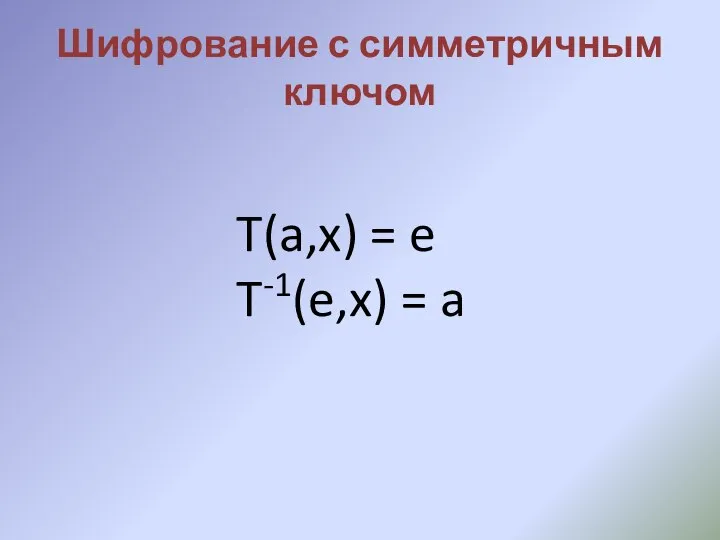

- 91. Шифрование с симметричным ключом T(a,x) = e T-1(e,x) = a

- 92. Простейший вариант F EF F SK ?

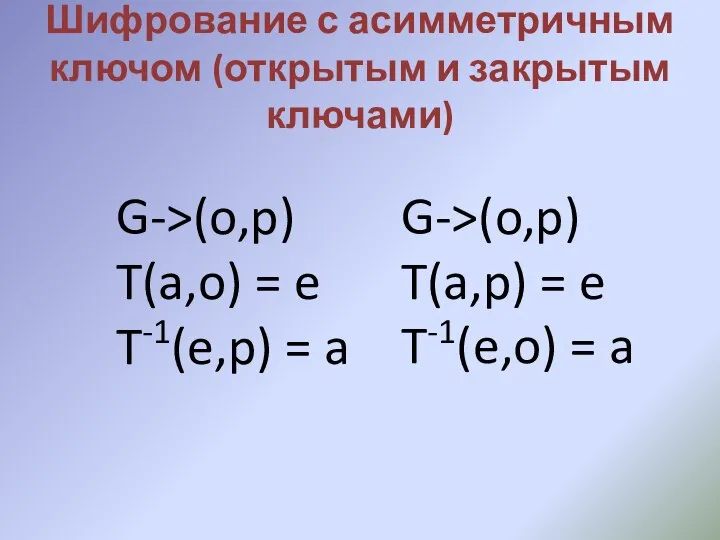

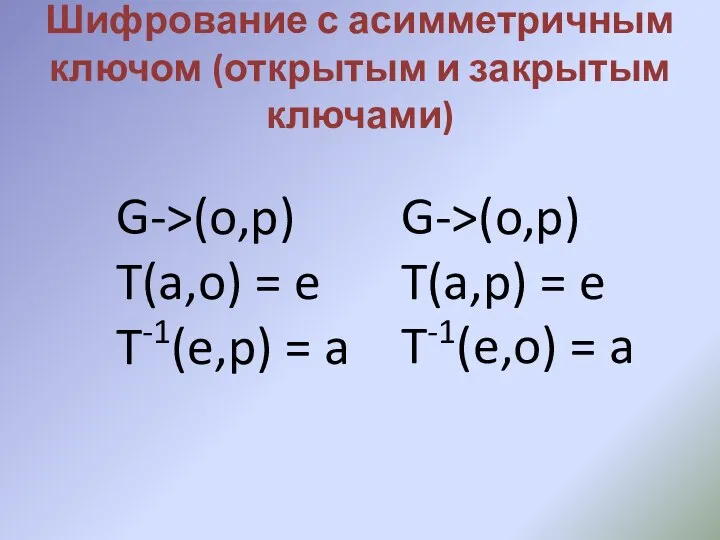

- 93. Шифрование с асимметричным ключом (открытым и закрытым ключами) G->(o,p) T(a,o) = e T-1(e,p) = a G->(o,p)

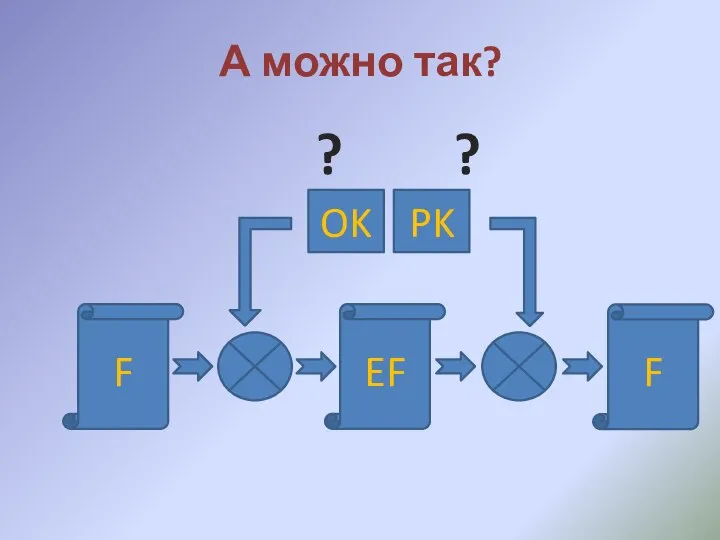

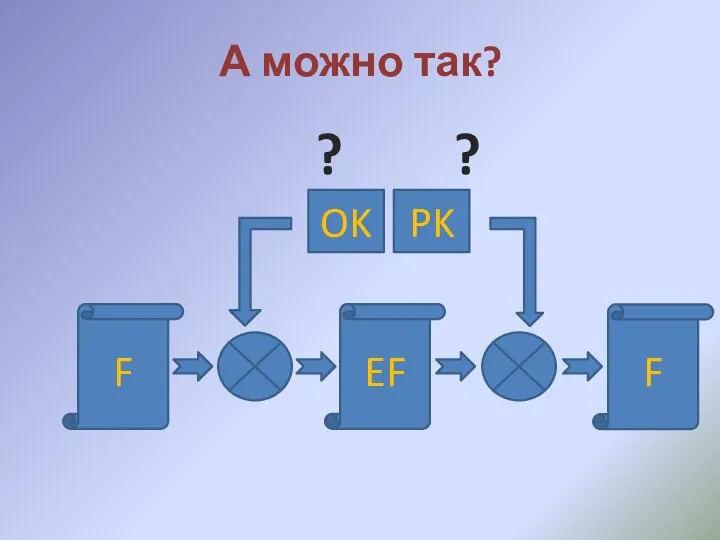

- 94. А можно так? F EF F PK OK ? ?

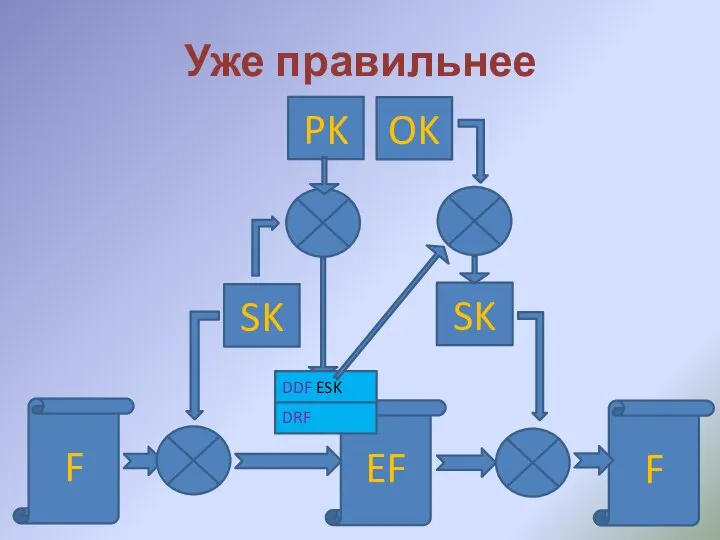

- 95. Уже правильнее

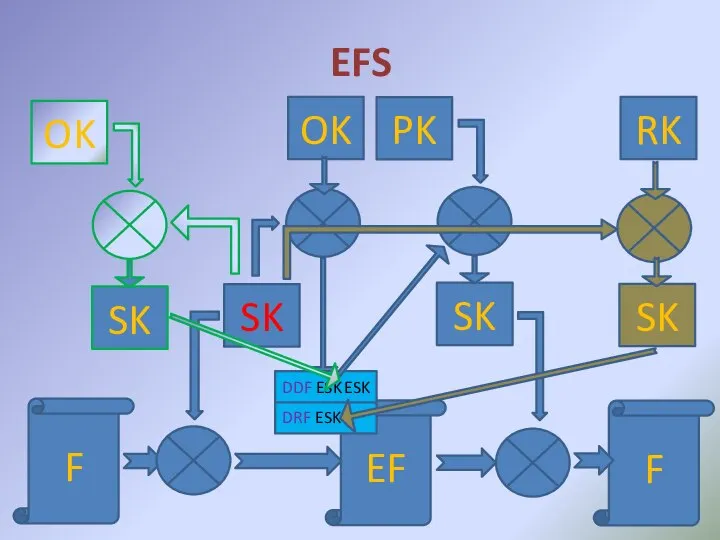

- 96. EFS RK OK ESK ESK SK

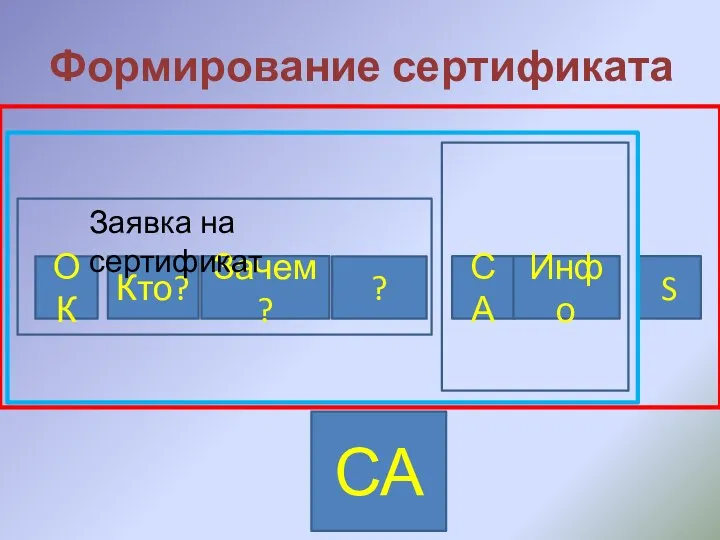

- 97. Формирование сертификата ОК Кто? Зачем? ? Заявка на сертификат СА СА Инфо S

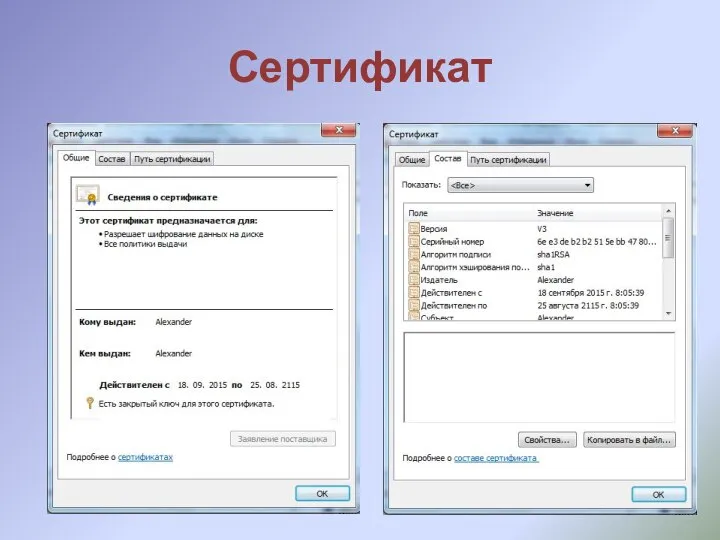

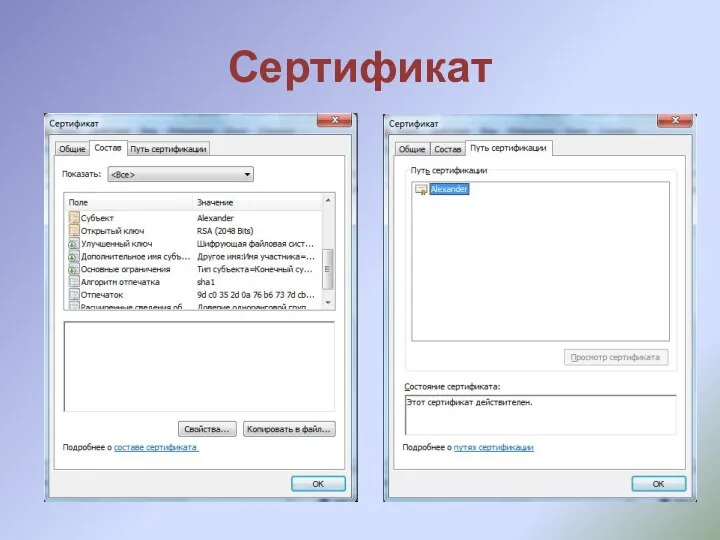

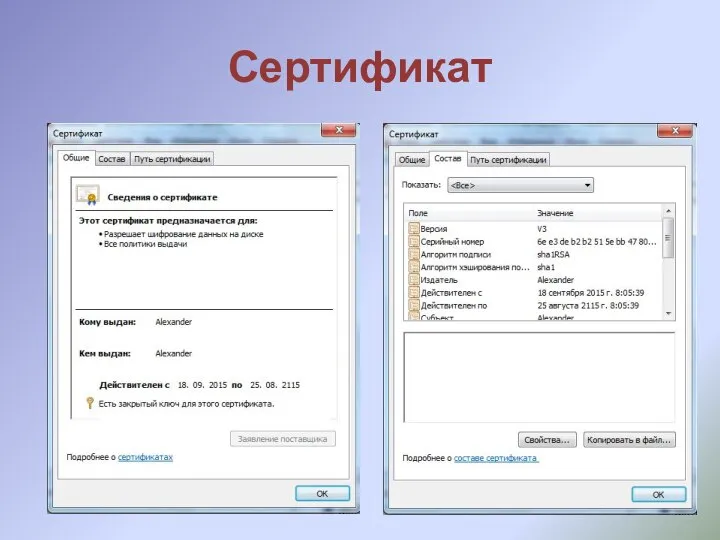

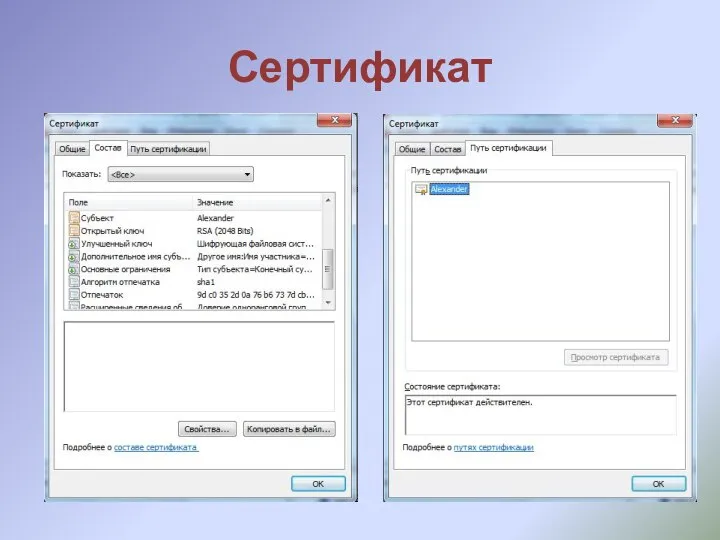

- 98. Сертификат

- 99. Сертификат

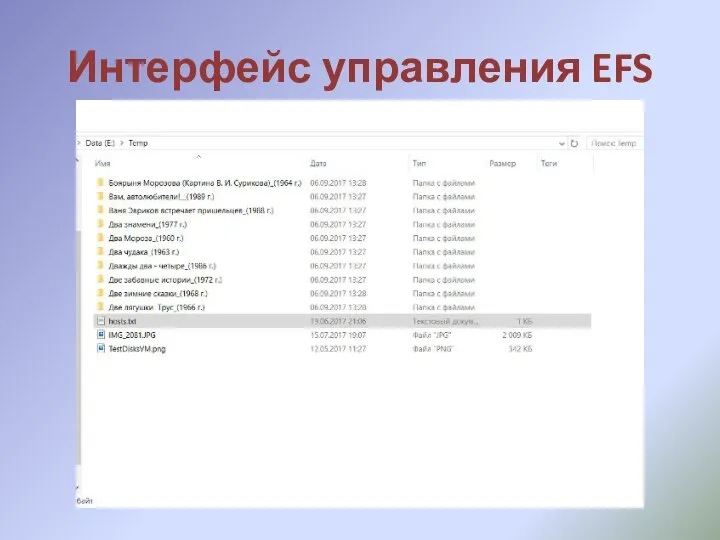

- 100. Интерфейс управления EFS

- 101. Взаимодействие внутри корпоративной сети. IPsecurity. SSL.

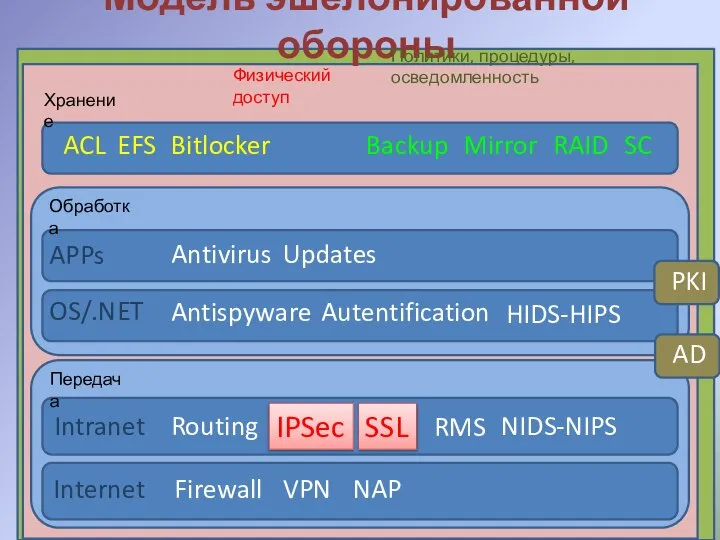

- 102. Модель эшелонированной обороны ACL EFS Bitlocker Хранение Backup Mirror RAID Хранение Обработка APPs OS/.NET редача Передача

- 103. Конфиденциальность EF SK F PK SK OK ESK OK

- 104. Целостность и аутентификация F H F PK OK EH OK HF H H’ HF

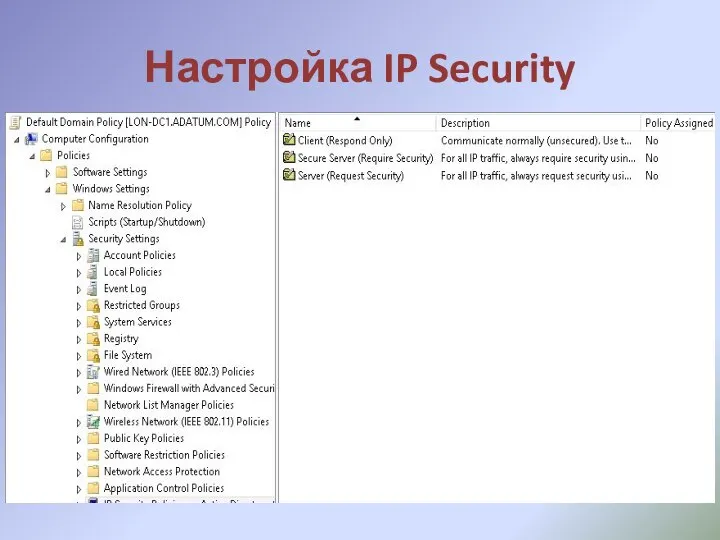

- 105. Настройка IP Security

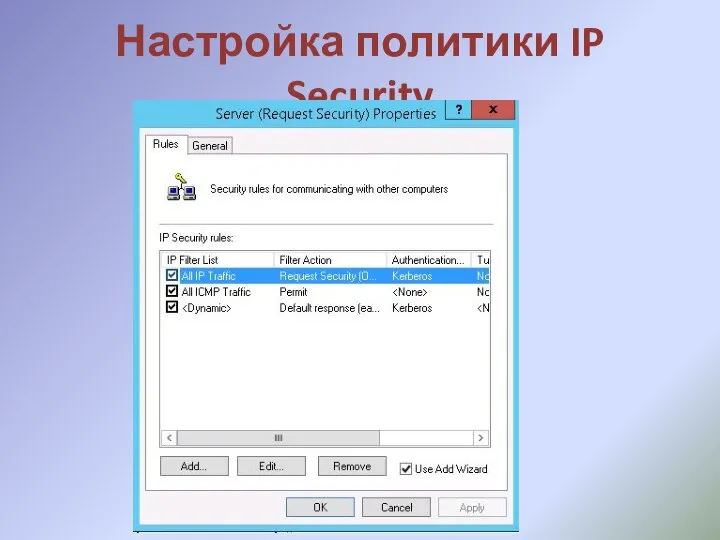

- 106. Настройка политики IP Security

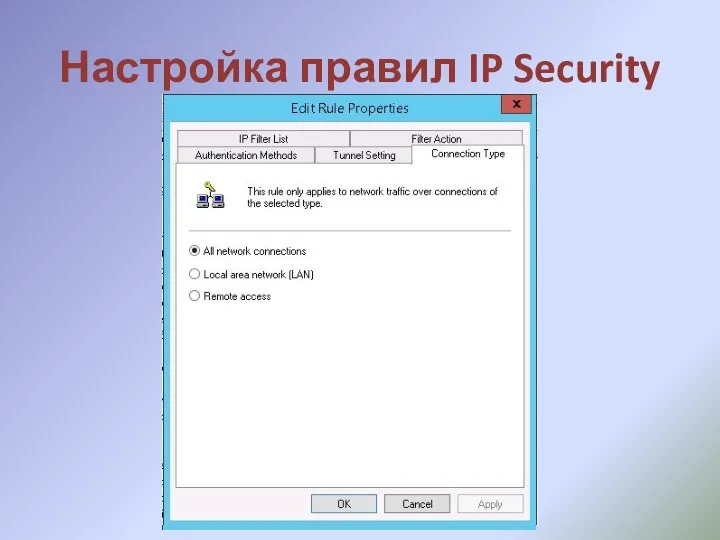

- 107. Настройка правил IP Security

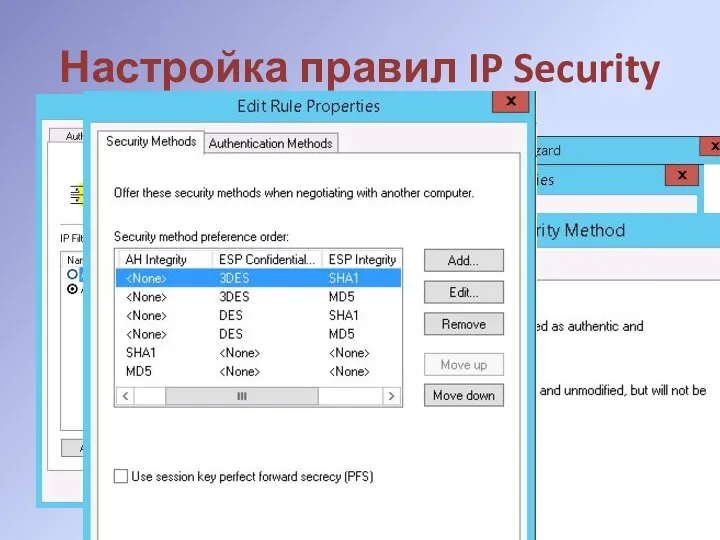

- 108. Настройка правил IP Security

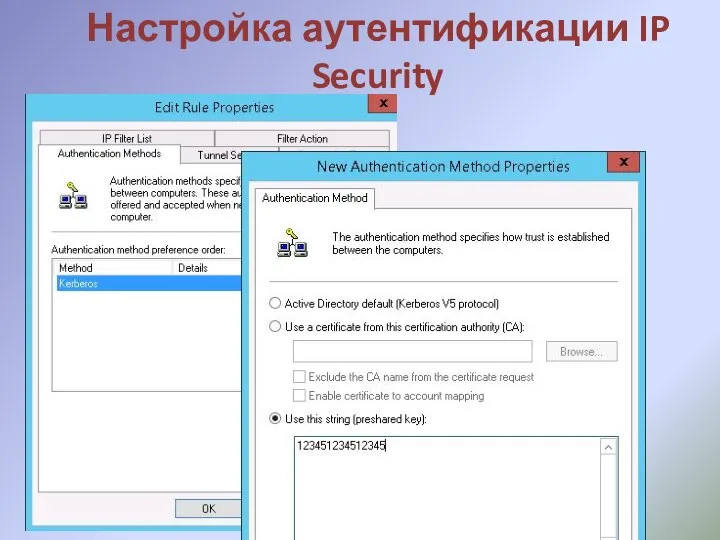

- 109. Настройка аутентификации IP Security

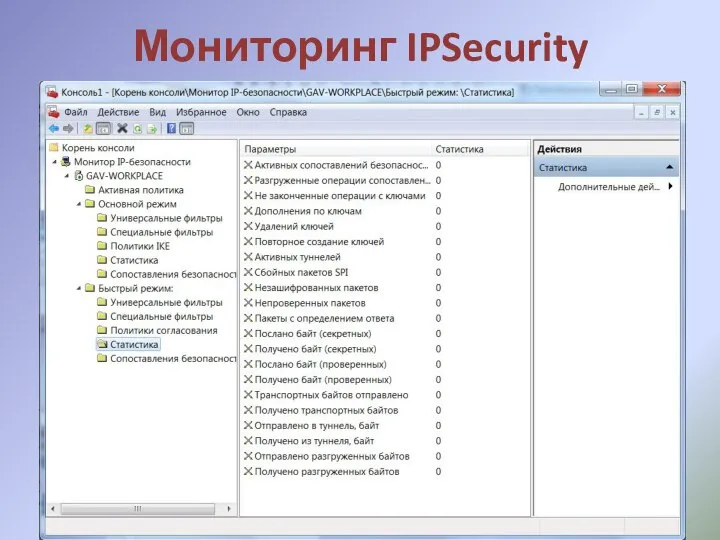

- 110. Мониторинг IPSecurity

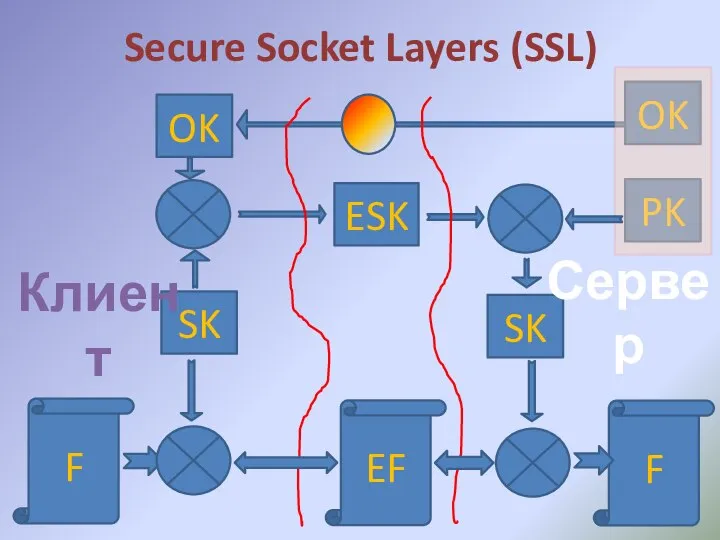

- 111. Secure Socket Layers (SSL) EF SK F PK SK OK ESK OK Клиент Сервер

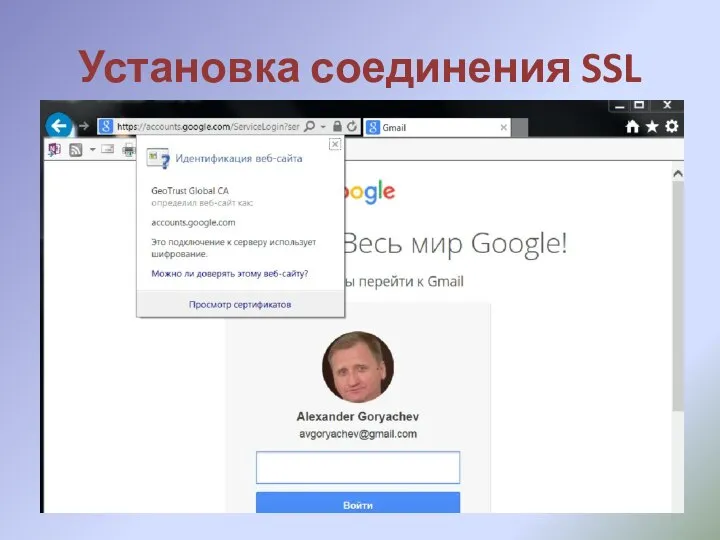

- 112. Установка соединения SSL

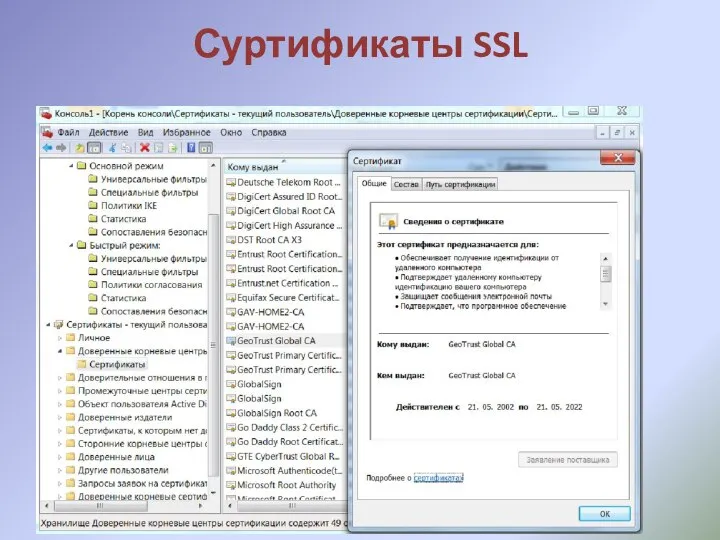

- 113. Суртификаты SSL

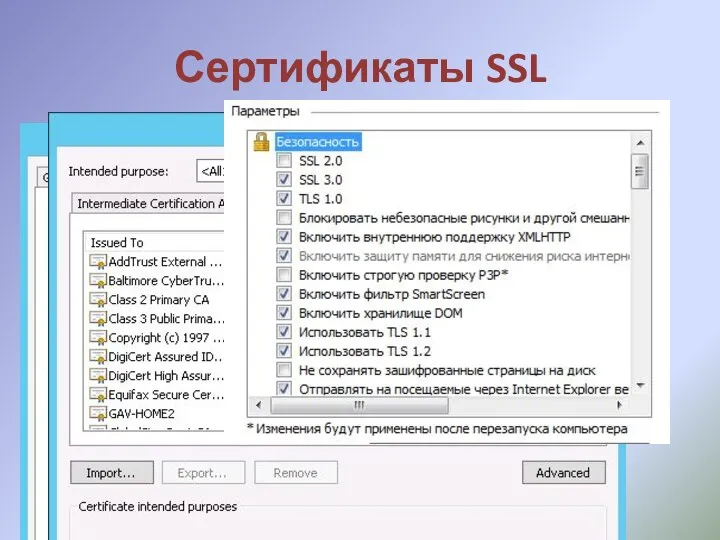

- 114. Сертификаты SSL

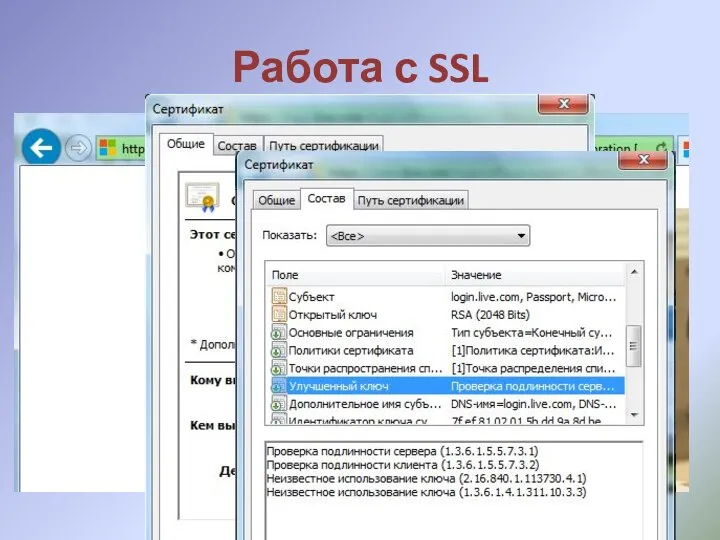

- 115. Работа с SSL

- 116. VPN Горячев Александр Вадимович Доцент кафедры ИБ [email protected]

- 117. Модель эшелонированной обороны ACL EFS Bitlocker Хранение Backup Mirror RAID Хранение Обработка APPs OS/.NET редача Передача

- 118. Технологии выхода в Интернет из корпоративной сети Маршрутизация Статическая трансляция адресов (публикация ресурсов) Динамическая трансляция адресов

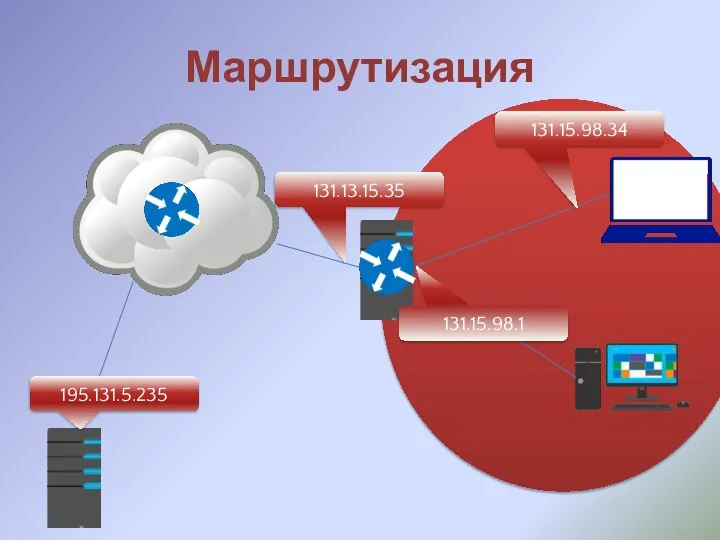

- 119. Маршрутизация 195.131.5.235 131.13.15.35 131.15.98.1 131.15.98.34

- 120. Статическая трансляция адресов (статический NAT) 195.131.5.235 131.13.15.35 131.13.15.36 192.168.2.1 192.168.2.15 192.168.2.37 Статический NAT

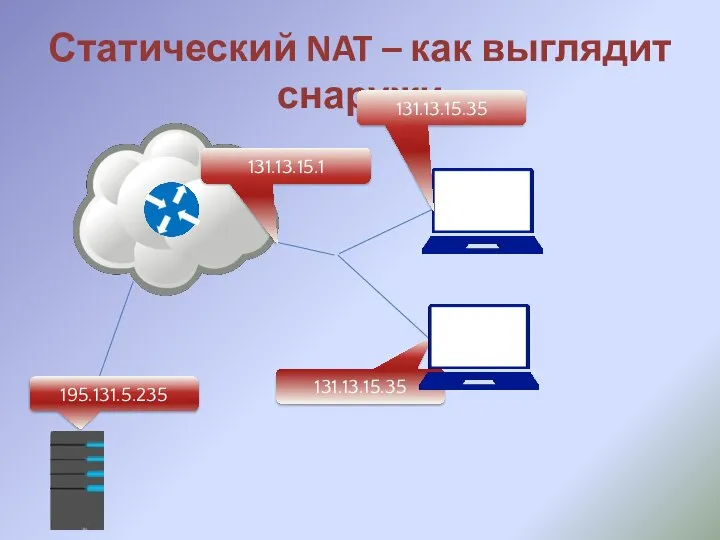

- 121. Статический NAT – как выглядит снаружи 195.131.5.235 131.13.15.1 131.13.15.35 131.13.15.35

- 122. Динамическая трансляция адресов (динамический NAT) 195.131.5.23 131.13.15.35 192.168.2.1 192.168.2.15 192.168.2.37 Динамический NAT 198.13.44.12 Пакет прямой: Отправитель:131.13.15.35:34555

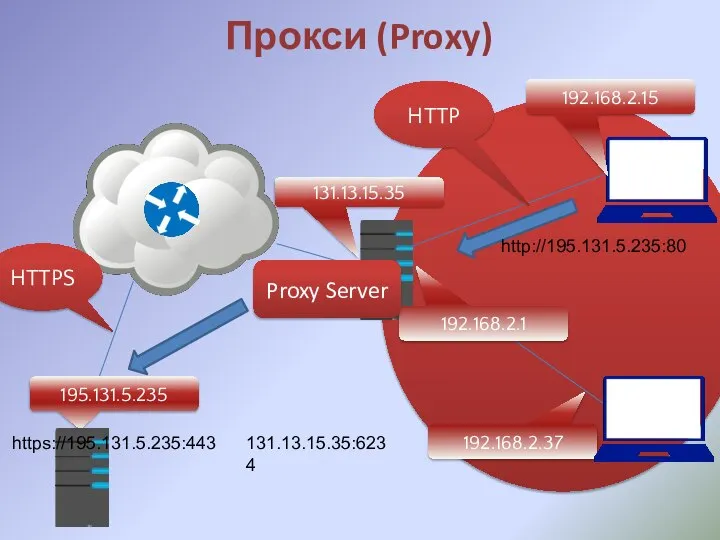

- 123. Прокси (Proxy) 195.131.5.235 131.13.15.35 192.168.2.1 192.168.2.15 192.168.2.37 Proxy Server HTTPS HTTP

- 124. Технологии доступа из Интернет к ресурсам корпоративной сети Статическая трансляция адресов (публикация) Обратный прокси (Application Proxy)

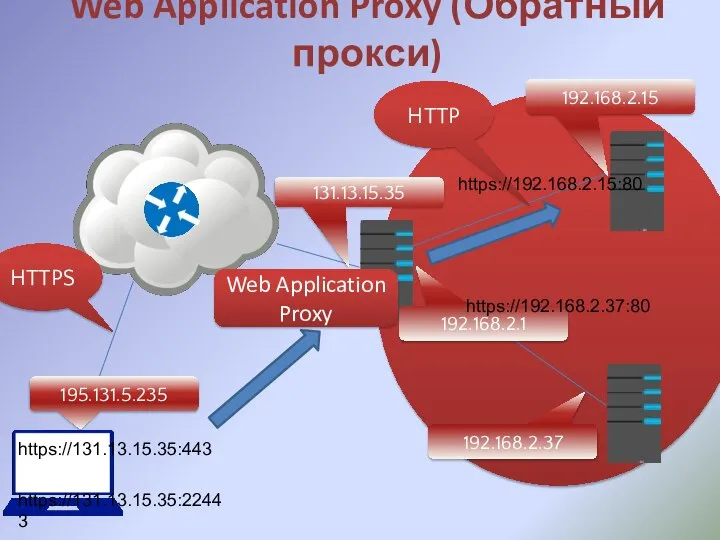

- 125. Web Application Proxy (Обратный прокси) 195.131.5.235 131.13.15.35 192.168.2.1 192.168.2.15 192.168.2.37 Web Application Proxy HTTPS HTTP

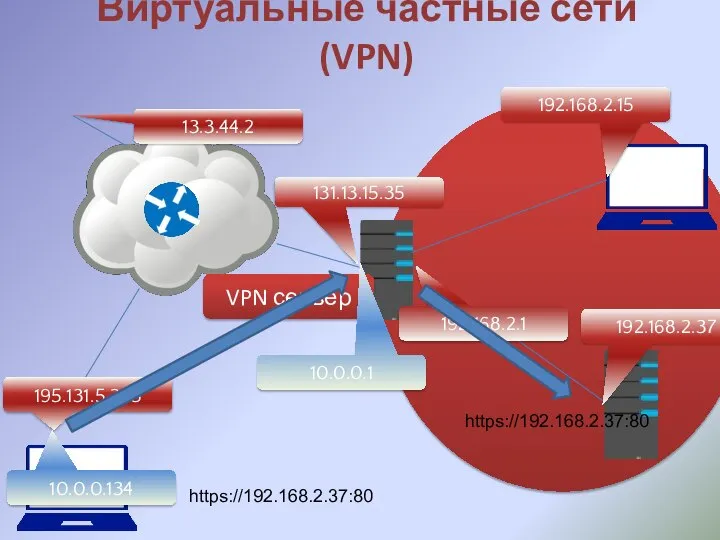

- 126. Виртуальные частные сети (VPN) 195.131.5.235 131.13.15.35 192.168.2.1 192.168.2.15 192.168.2.37 13.3.44.2 VPN сервер 10.0.0.134 10.0.0.1

- 127. Виртуальные частные сети (VPN) 195.131.5.235 131.13.15.35 192.168.2.1 192.168.2.15 192.168.2.37 Сервер доступа 13.3.44.2 VPN сервер

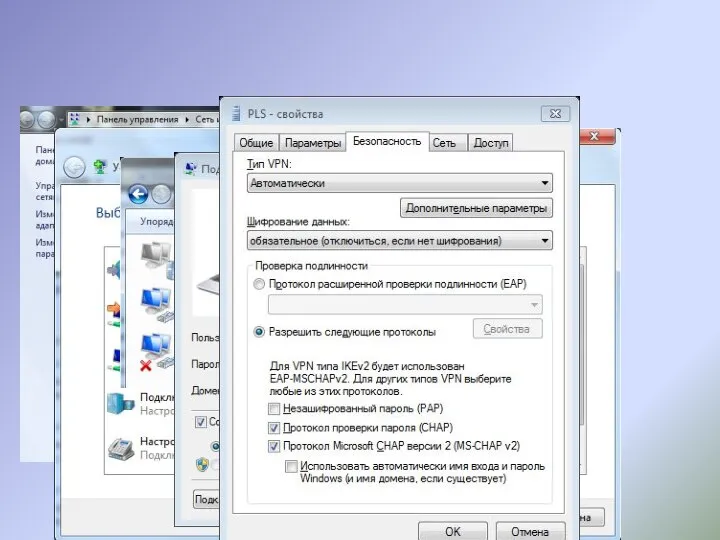

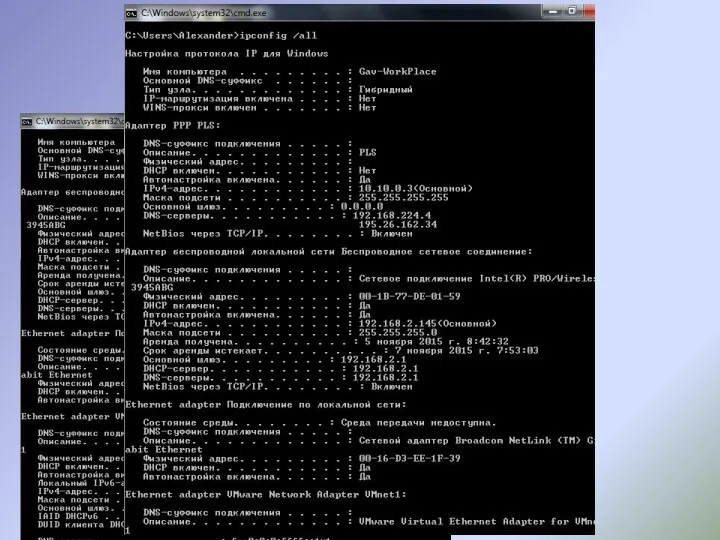

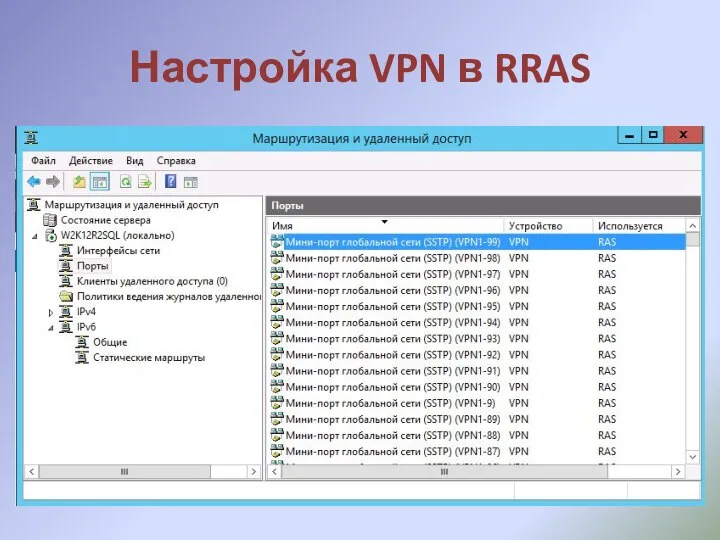

- 128. Настройка VPN в RRAS

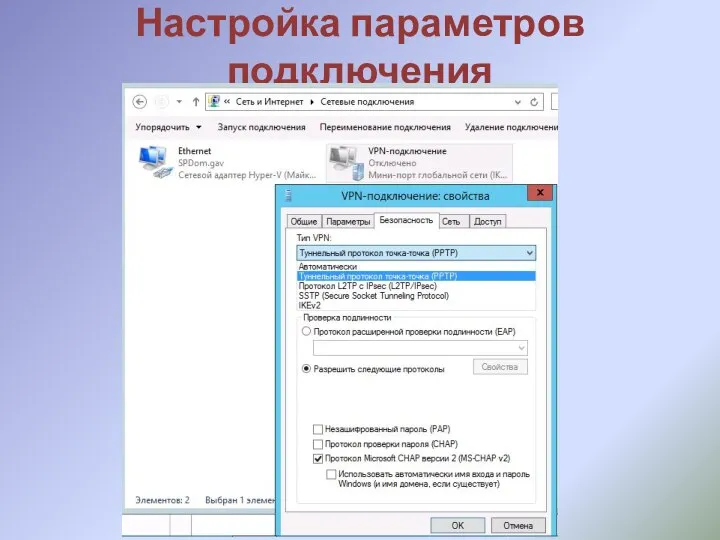

- 129. Настройка параметров подключения

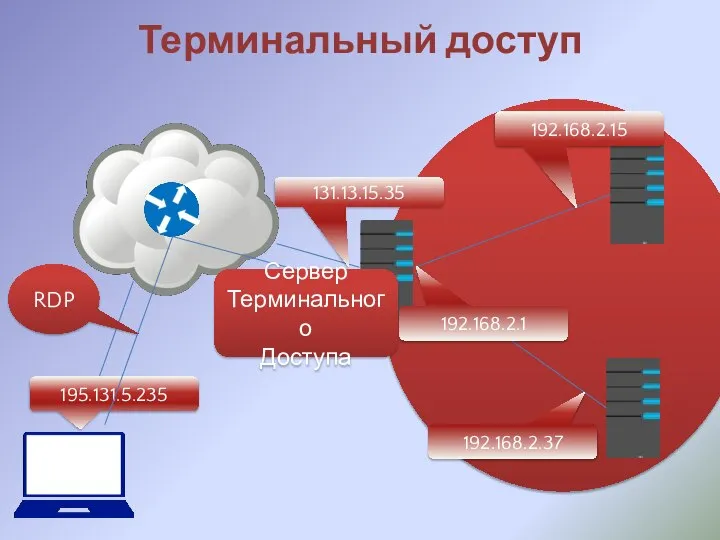

- 130. Терминальный доступ 195.131.5.235 131.13.15.35 192.168.2.1 192.168.2.15 192.168.2.37 Сервер Терминального Доступа RDP

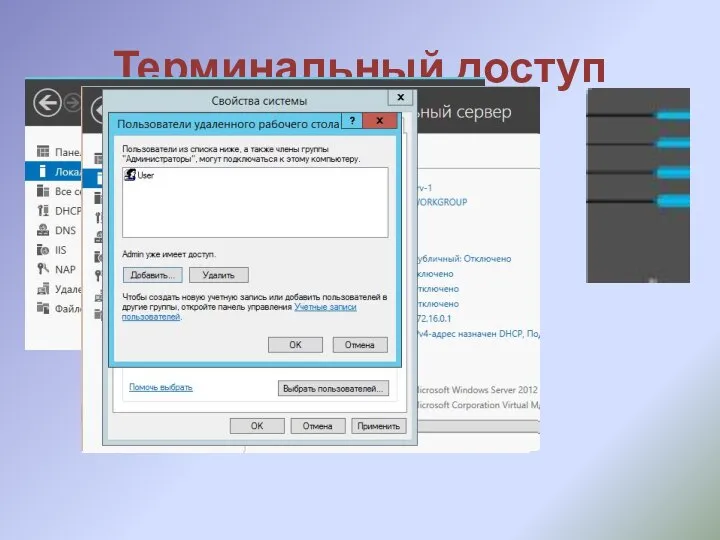

- 131. Терминальный доступ

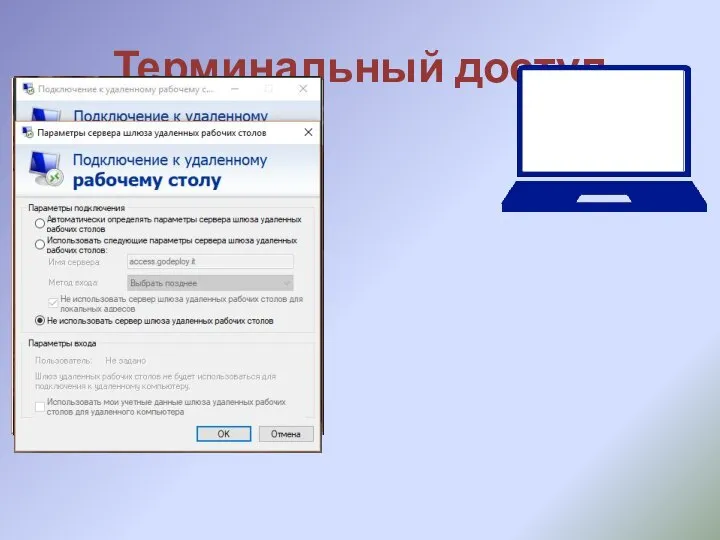

- 132. Терминальный доступ

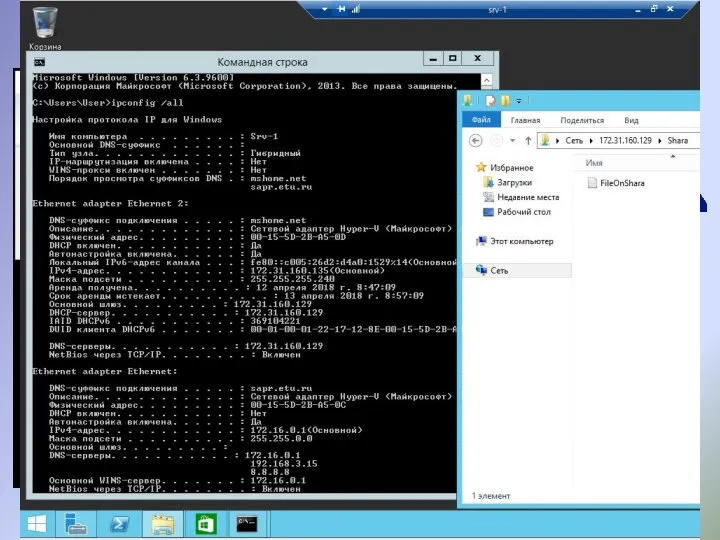

- 133. Терминальный доступ

- 134. Терминальный доступ

- 135. Спасибо за внимание!

- 136. Сертификаты. Инфраструктура шифрования с открытым ключом (PKI) Горячев Александр Вадимович Доцент кафедры ИБ [email protected]

- 137. Хранение Модель эшелонированной обороны ACL Bitlocker Хранение Backup Mirror RAID Хранение Обработка APPs OS/.NET редача Передача

- 138. Список контроля доступа

- 139. Список контроля доступа

- 140. Список контроля доступа ACL

- 141. Шифрование с симметричным ключом T(a,x) = e T-1(e,x) = a

- 142. Простейший вариант F EF F SK ?

- 143. Шифрование с асимметричным ключом (открытым и закрытым ключами) G->(o,p) T(a,o) = e T-1(e,p) = a G->(o,p)

- 144. А можно так? F EF F PK OK ? ?

- 145. Уже правильнее

- 146. Передача - Конфиденциальность EF SK F PK SK OK ESK OK

- 147. Целостность и аутентификация F H F PK OK EH OK HF H H’ HF

- 148. Формирование сертификата ОК PК Кто? Зачем? ? Заявка на сертификат СА СА Инфо S

- 149. Сертификат

- 150. Сертификат

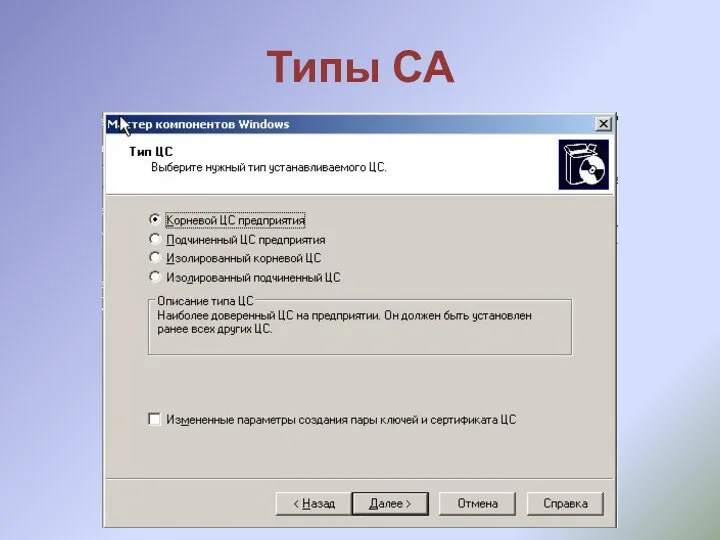

- 151. Типы СА

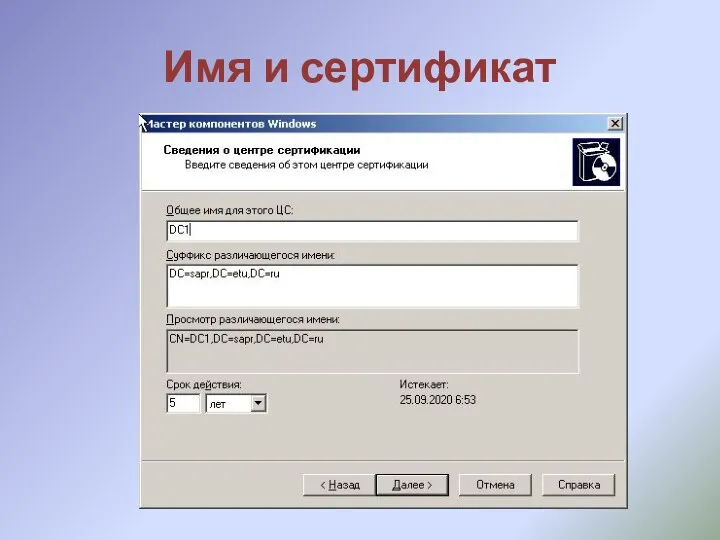

- 152. Имя и сертификат

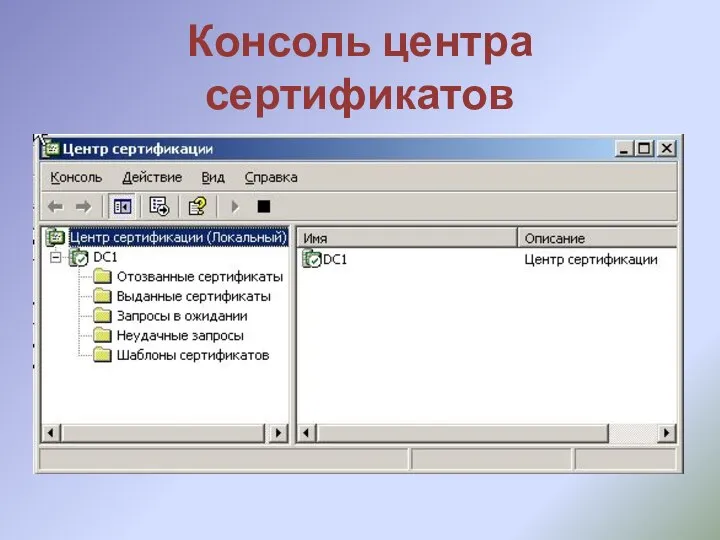

- 153. Консоль центра сертификатов

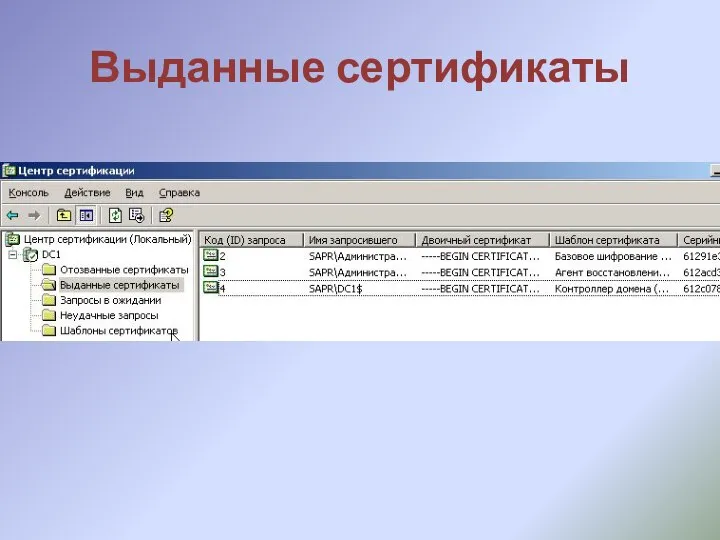

- 154. Выданные сертификаты

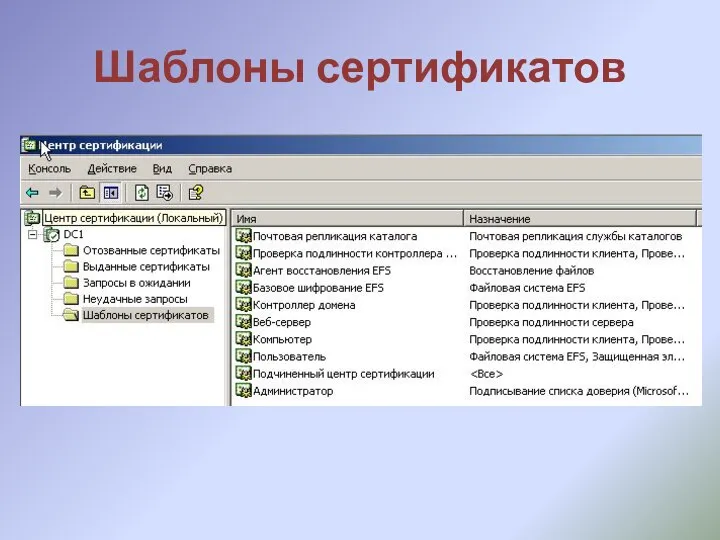

- 155. Шаблоны сертификатов

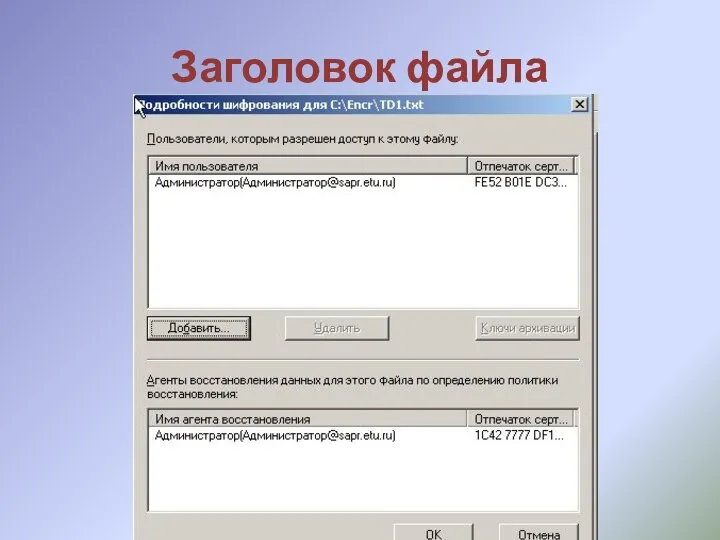

- 156. Заголовок файла

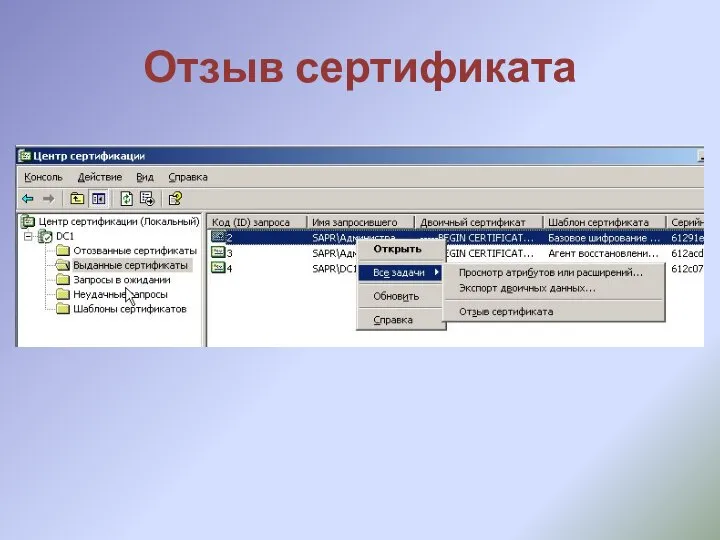

- 157. Отзыв сертификата

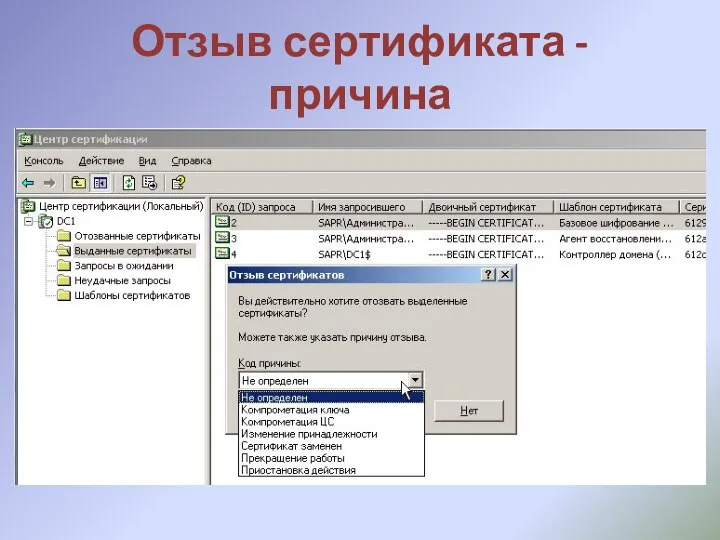

- 158. Отзыв сертификата - причина

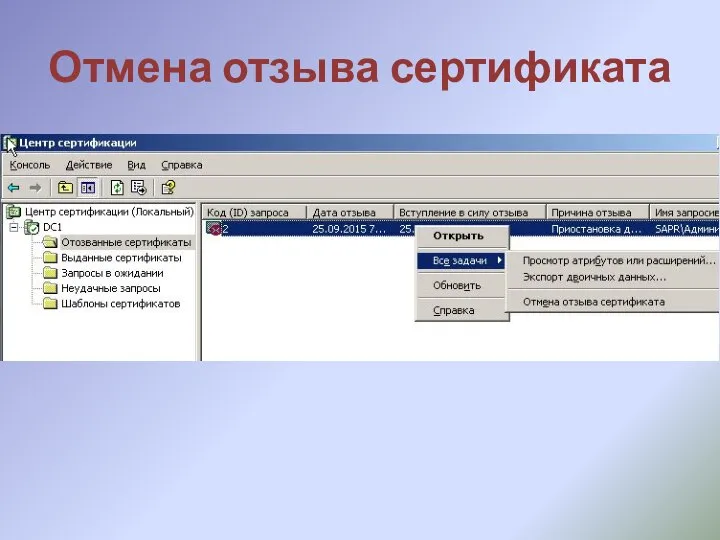

- 159. Отмена отзыва сертификата

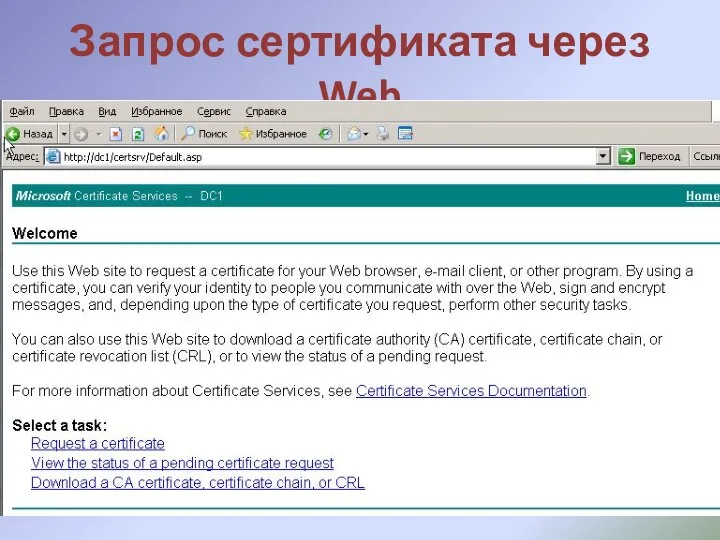

- 160. Запрос сертификата через Web

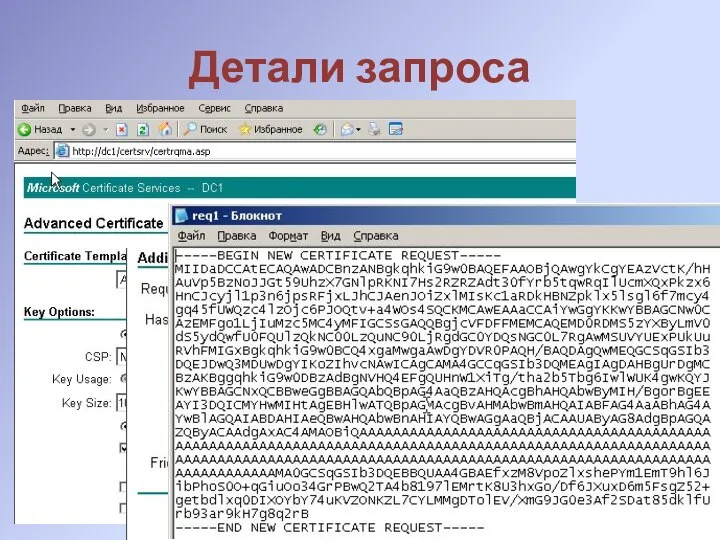

- 161. Детали запроса

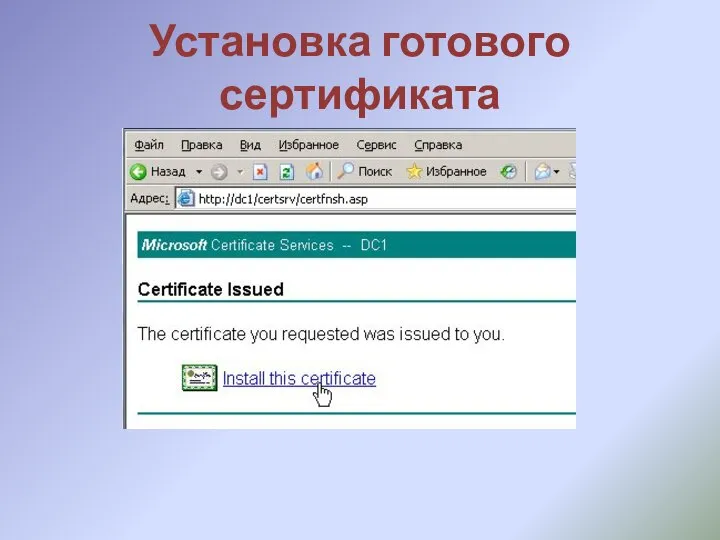

- 162. Установка готового сертификата

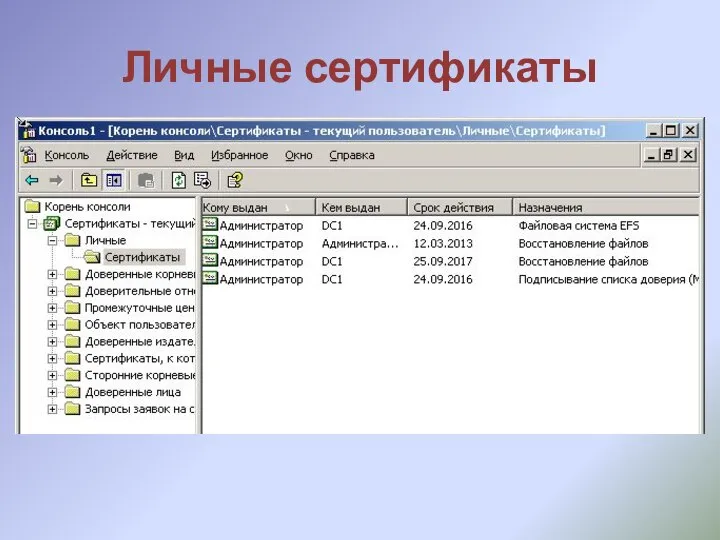

- 163. Личные сертификаты

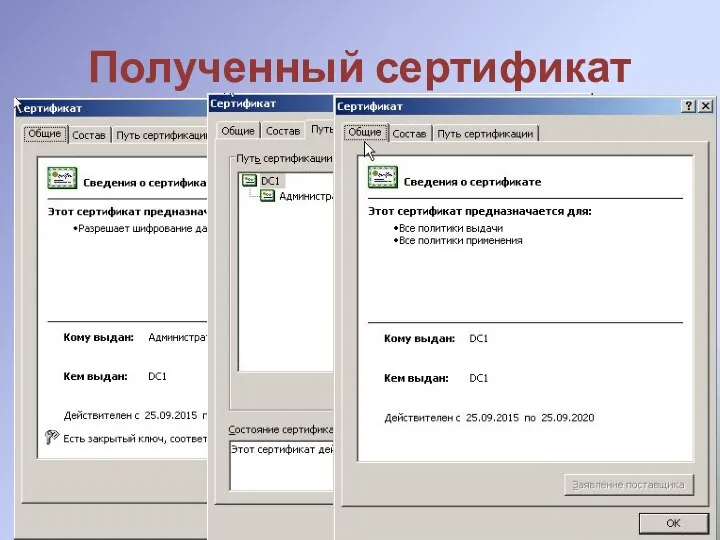

- 164. Полученный сертификат

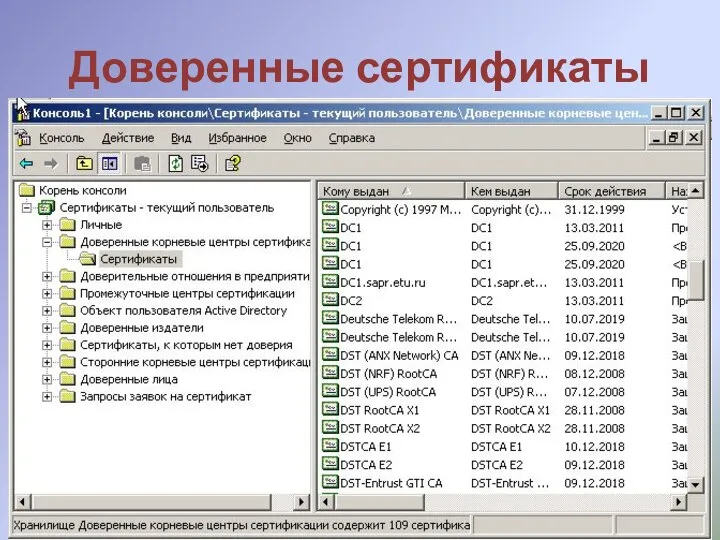

- 165. Доверенные сертификаты

- 166. Защита компьютерной информации. Защита информации на уровне кода Горячев Александр Вадимович Доцент кафедры Информационной безопасности [email protected]

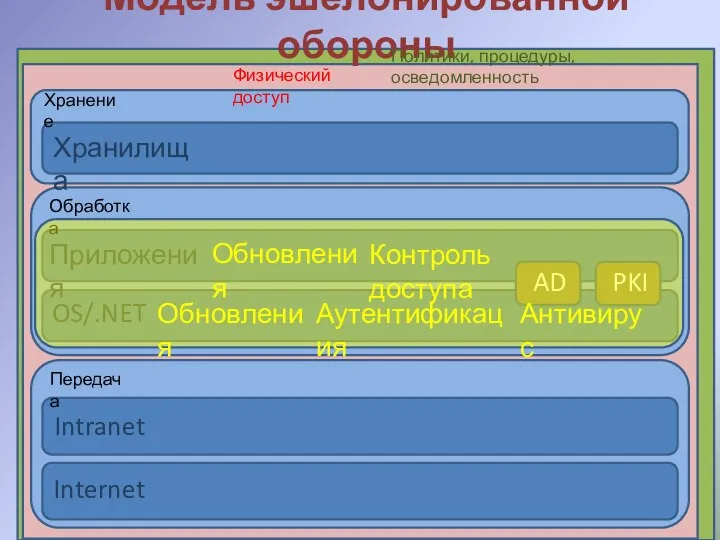

- 167. Хранение Модель эшелонированной обороны Хранение Хранение Обработка Приложения OS/.NET редача Передача Intranet Internet Физический доступ Политики,

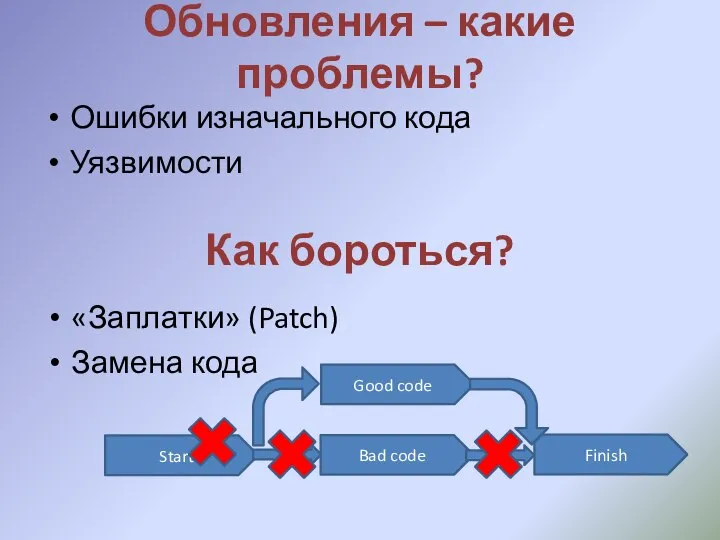

- 168. Обновления – какие проблемы? Ошибки изначального кода Уязвимости Как бороться? «Заплатки» (Patch) Замена кода Start Bad

- 169. Все ли изменения нужны? Security – ДА!!! … Feature-pack – Нет!

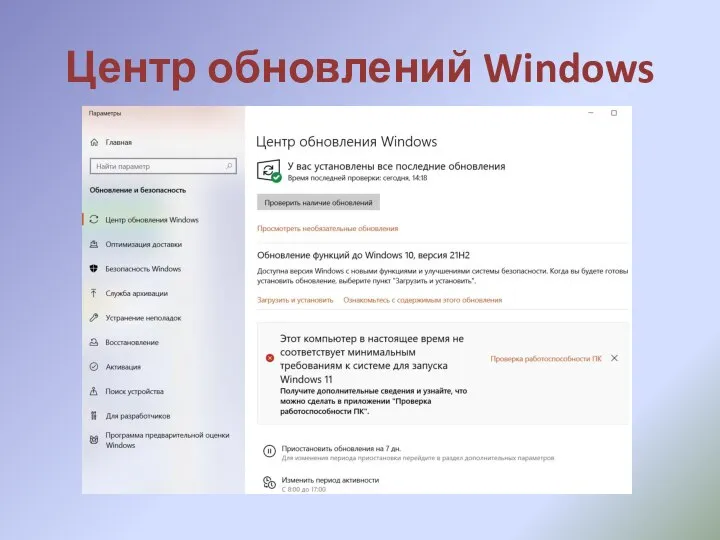

- 170. Центр обновлений Windows

- 171. Типы атак

- 172. Phishing Получение паролей, PIN-кодов и пр. Пассивное наблюдение Спровоцировать передачу неавторизованному участнику Проникновение с кражей

- 173. USB-флэш атака Из 30 разбросанных по территории предприятия флэшек 20 «откликнулись» в течении часа

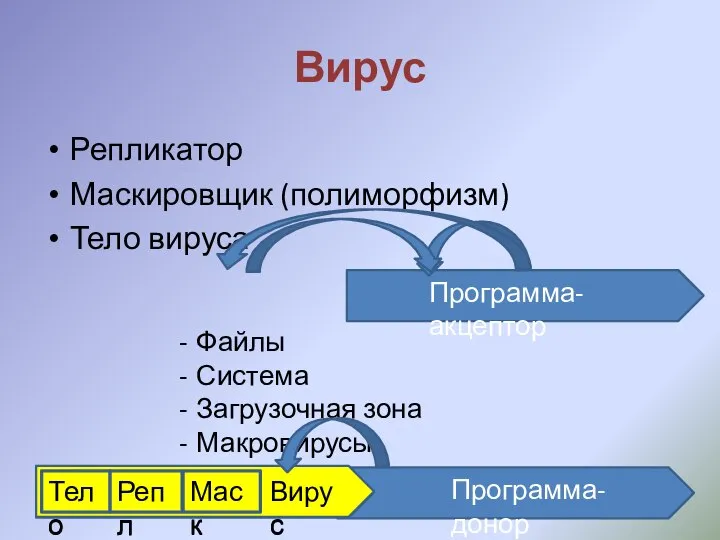

- 174. Вирус Репликатор Маскировщик (полиморфизм) Тело вируса Файлы Система Загрузочная зона Макровирусы Программа-акцептор Программа-донор

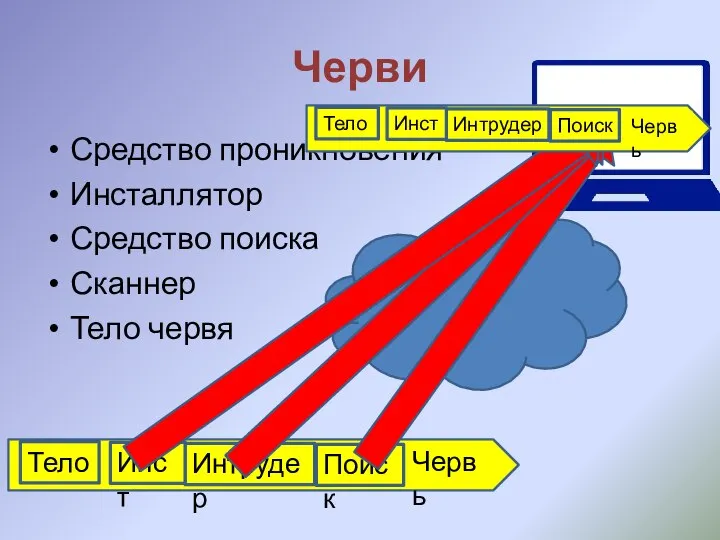

- 175. Черви Средство проникновения Инсталлятор Средство поиска Сканнер Тело червя Червь Тело Поиск Интрудер Инст

- 176. Троян Контейнер – полезная программа Тело трояна Программа-контейнер Вирус Тело Логическая бомба

- 177. Root Kit Встраивается на уровне драйверов операционной системы Очень сложно обнаружить

- 178. Методы обнаружения угроз ПО Обнаружение по маске – сканирование Анализ логов Обнаружение по маске при запуске

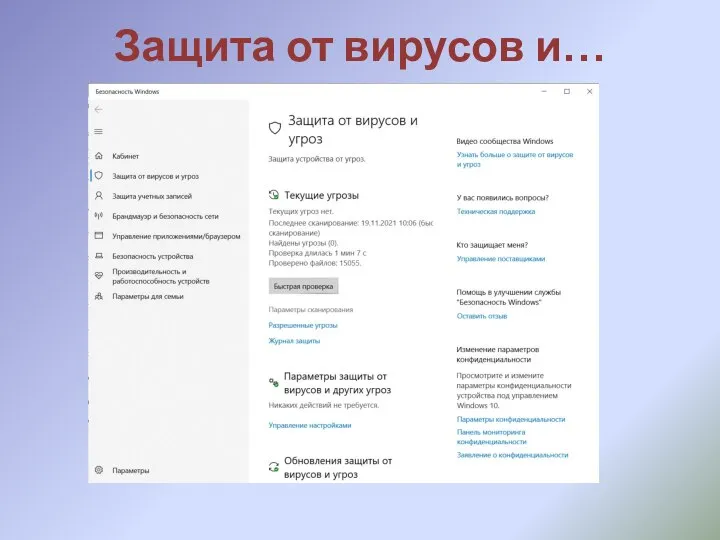

- 179. Защита от вирусов и…

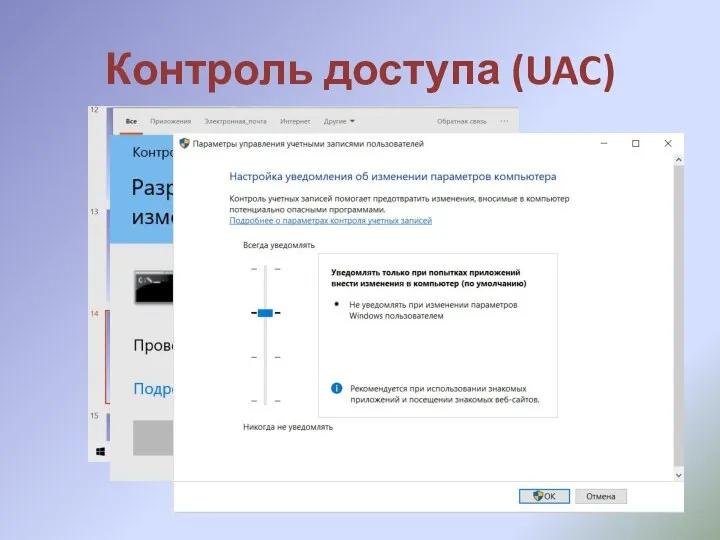

- 180. Контроль доступа (UAC)

- 181. Обеспечение качества кода в ходе разработки

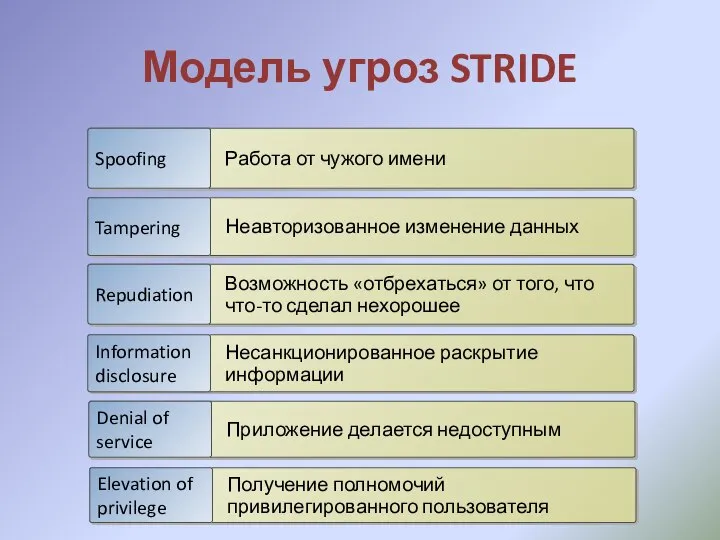

- 182. Модель угроз STRIDE

- 183. Анатомия атаки Замести следы Анализ и планирование Проникновение Выполнить задачу Повышение привилегий 1 2 3 4

- 184. Борьба…

- 186. Скачать презентацию

МАРКЕТИНГ

МАРКЕТИНГ Химия в медицине

Химия в медицине 0006d06c-2b7ab0fb

0006d06c-2b7ab0fb Орёл на горе, перо на орле.Гора под орлом,орёл под пером.

Орёл на горе, перо на орле.Гора под орлом,орёл под пером. Citation One бриф (002)

Citation One бриф (002) Средняя линия трапеции

Средняя линия трапеции Транспортные запасы

Транспортные запасы Архитектура и дизайн

Архитектура и дизайн Презентация на тему Политическая мысль древнего востока

Презентация на тему Политическая мысль древнего востока  Prezentatsia___po_Istorii_Uratkina_Mikhaila____4

Prezentatsia___po_Istorii_Uratkina_Mikhaila____4 Материнские платы

Материнские платы Click to edit Master title style Click to edit Master subtitle style

Click to edit Master title style Click to edit Master subtitle style  - программастратегического назначения

- программастратегического назначения Аз, буки, веди (из истории русского алфавита)

Аз, буки, веди (из истории русского алфавита) Презентация на тему БИОЛОГИЯ РАСТЕНИЯ

Презентация на тему БИОЛОГИЯ РАСТЕНИЯ  Презентация на тему Гравитация

Презентация на тему Гравитация Презентация на тему Welcome to Australia

Презентация на тему Welcome to Australia  Презентация школьной библиотеки

Презентация школьной библиотеки The National Parks in Great Britain

The National Parks in Great Britain Традиции, парадигмы и споры в теории международных отношений

Традиции, парадигмы и споры в теории международных отношений Применение механизма Совместного Осуществления Киотского Протокола для организации финансирования проекта по использованию др

Применение механизма Совместного Осуществления Киотского Протокола для организации финансирования проекта по использованию др Театральный коллектив Маски

Театральный коллектив Маски Биография Чарльза Дарвина

Биография Чарльза Дарвина Аппликация «Собачка»

Аппликация «Собачка» Пираньи. Речные монстры

Пираньи. Речные монстры Понятие информации, 10 кл. Семакин ФГОС

Понятие информации, 10 кл. Семакин ФГОС АвтоВАЗ. История завода

АвтоВАЗ. История завода Становись партнером и зарабатывай с продажи билетов

Становись партнером и зарабатывай с продажи билетов