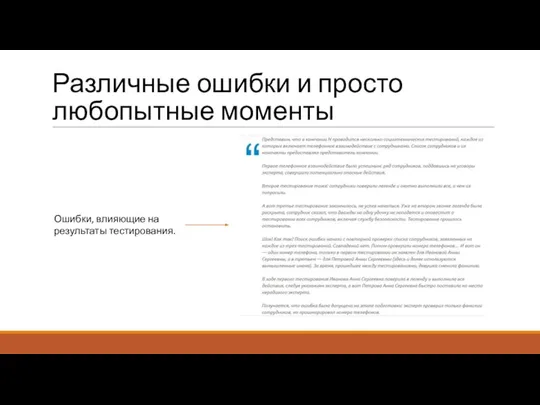

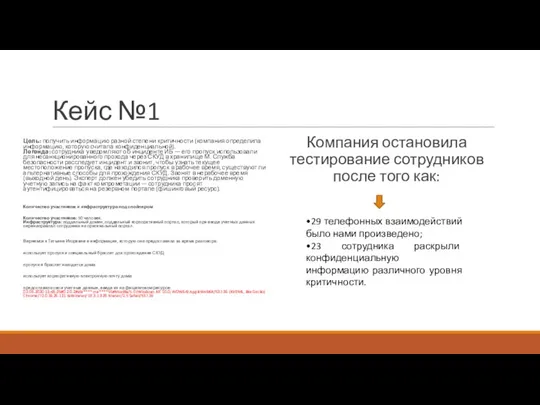

уведомляют об инциденте ИБ — его пропуск использовали для несанкционированного прохода через СКУД в хранилище М. Служба безопасности расследует инцидент и звонит, чтобы узнать текущее местоположение пропуска, где находился пропуск в рабочее время, существуют ли альтернативные способы для прохождения СКУД. Звонят в нерабочее время (выходной день). Эксперт должен убедить сотрудника проверить доменную учетную запись на факт компрометации — сотрудника просят аутентифицироваться на резервном портале (фишинговый ресурс).

Количество участников и инфраструктура под спойлером

Количество участников: 50 человек.

Инфраструктура: поддельный домен, поддельный корпоративный портал, который при вводе учетных данных перенаправлял сотрудника на оригинальный портал.

Вернемся к Татьяне Игоревне и информации, которую она предоставила за время разговора:

использует пропуск и специальный браслет для прохождения СКУД

пропуск и браслет находятся дома

использует корпоративную электронную почту дома

предоставила свои учетные данные, введя их на фишинговом ресурсе:

02.03.2020 13:48:25#0.2.0.2#ida****:rsa****55#Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/72.0.3626.121 YaBrowser/19.3.1.828 Yowser/2.5 Safari/537.36

Компания остановила тестирование сотрудников после того как:

•29 телефонных взаимодействий было нами произведено;

•23 сотрудника раскрыли конфиденциальную информацию различного уровня критичности.

Презентация на тему Приложение (8 класс)

Презентация на тему Приложение (8 класс) Роль христианства в становлении средневековой культуры

Роль христианства в становлении средневековой культуры Эффективные модели обновления систем повышения квалификации и аттестации педагогических кадров

Эффективные модели обновления систем повышения квалификации и аттестации педагогических кадров Правила управления капиталом

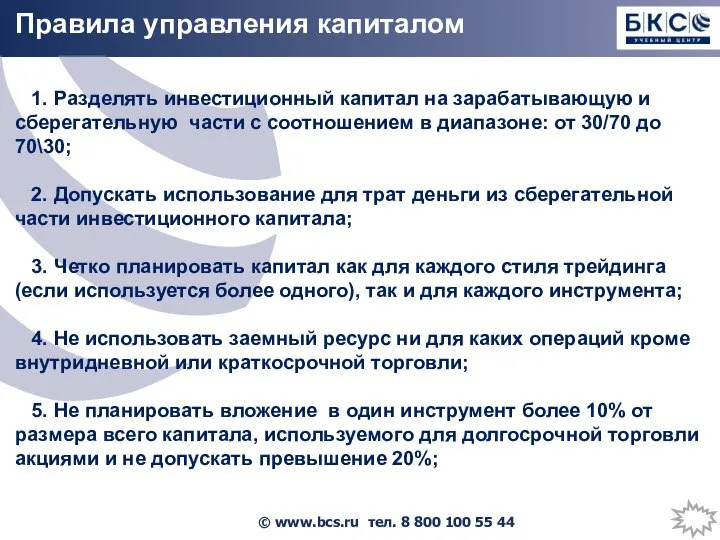

Правила управления капиталом Субъект, объект и предмет науки

Субъект, объект и предмет науки Title

Title  Изменения слизистой оболочки полости рта при дерматозах с аутоиммунным компонентом

Изменения слизистой оболочки полости рта при дерматозах с аутоиммунным компонентом Функция арифметического квадратного корня

Функция арифметического квадратного корня Кислород. Получение кислорода и его физические свойства

Кислород. Получение кислорода и его физические свойства Химия и производство. 11 класс

Химия и производство. 11 класс Рейтинги устойчивого развития регионов Российской Федерации

Рейтинги устойчивого развития регионов Российской Федерации 10-11 класс

10-11 класс Презентация на тему Игра с интерактивной доской «Немецкая и венгерская школа»

Презентация на тему Игра с интерактивной доской «Немецкая и венгерская школа» Право на службе человека

Право на службе человека Производство, передача и использование электрической энергии

Производство, передача и использование электрической энергии Беседа о толерантности для учащихся 2 класса

Беседа о толерантности для учащихся 2 класса Авторское право

Авторское право Встречай Новый год с Essens (Чешская парфюмерно-косметическая фирма)

Встречай Новый год с Essens (Чешская парфюмерно-косметическая фирма) Млекопитающие

Млекопитающие Понятие и виды государственных служащих

Понятие и виды государственных служащих Цветы из ткани

Цветы из ткани Образование деепричастий совершенного и несовершенного вида

Образование деепричастий совершенного и несовершенного вида Соединение деталей из древесины на клею

Соединение деталей из древесины на клею Узнаваемое лицо. Как увеличить аудиторию в социальных сетях

Узнаваемое лицо. Как увеличить аудиторию в социальных сетях Выполнение финансового плана по дополнительному образованию на сентябрь-декабрь 2017 года

Выполнение финансового плана по дополнительному образованию на сентябрь-декабрь 2017 года Урок доброты по произведению В.Распутина«Уроки французского».

Урок доброты по произведению В.Распутина«Уроки французского». Business Letter Formats

Business Letter Formats  Презентация на тему Многонациональная Россия

Презентация на тему Многонациональная Россия