Содержание

- 2. Основные определения и критерии классификации угроз Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность.

- 3. Основные определения и критерии классификации угроз Промежуток времени от момента, когда появляется возможность использовать слабое место,

- 4. Основные определения и критерии классификации угроз Угрозы можно классифицировать по нескольким критериям: по аспекту информационной безопасности

- 5. Наиболее распространенные угрозы доступности Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные

- 6. Наиболее распространенные угрозы доступности Другие угрозы доступности классифицируем по компонентам ИС, на которые нацелены угрозы: отказ

- 7. Наиболее распространенные угрозы доступности Обычно применительно к пользователям рассматриваются следующие угрозы: нежелание работать с информационной системой

- 8. Наиболее распространенные угрозы доступности Основными источниками внутренних отказов являются: отступление (случайное или умышленное) от установленных правил

- 9. Наиболее распространенные угрозы доступности По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы: нарушение работы (случайное

- 10. Наиболее распространенные угрозы доступности Весьма опасны так называемые "обиженные" сотрудники – нынешние и бывшие. Как правило,

- 11. Некоторые примеры угроз доступности Грозы, кратковременные электромагнитные импульсы высоких напряжений Протечки систем водоснабжения, теплоснабжения и канализации

- 12. Некоторые примеры угроз доступности В качестве средства вывода системы из штатного режима эксплуатации может использоваться агрессивное

- 13. Некоторые примеры угроз доступности: распределенные атаки Если пропускная способность канала до цели атаки превышает пропускную способность

- 14. Вредоносное ПО Одним из опаснейших способов проведения атак является внедрение в атакуемые системы вредоносного программного обеспечения.

- 15. Вредоносное ПО Часть, осуществляющую разрушительную функцию, будем называть "бомбой". Вообще говоря, спектр вредоносных функций неограничен, поскольку

- 16. Вредоносное ПО По механизму распространения различают: вирусы – код, обладающий способностью к распространению (возможно, с изменениями)

- 17. Вредоносное ПО Вирусы обычно распространяются локально, в пределах узла сети; для передачи по сети им требуется

- 18. Вредоносное ПО Вредоносный код, который выглядит как функционально полезная программа, называется троянским. Например, обычная программа, будучи

- 19. Вредоносное ПО: определения по ГОСТ Р 51275-99 "Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие

- 20. Вредоносное ПО Для внедрения "бомб" часто используются ошибки типа "переполнение буфера", когда программа, работая с областью

- 21. Основные угрозы целостности На втором месте по размерам ущерба (после непреднамеренных ошибок и упущений) стоят кражи

- 22. Основные угрозы целостности В большинстве случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы

- 23. Основные угрозы целостности С целью нарушения статической целостности злоумышленник (как правило, штатный сотрудник) может: ввести неверные

- 24. Основные угрозы целостности Показательный случай нарушения целостности имел место в 1996 году. Служащая Oracle (личный секретарь

- 25. Основные угрозы целостности Из приведенного случая можно сделать вывод не только об угрозах нарушения целостности, но

- 26. Основные угрозы целостности Угрозой целостности является не только фальсификация или изменение данных, но и отказ от

- 27. Основные угрозы целостности Угрозами динамической целостности являются нарушение атомарности транзакций, переупорядочение, кража, дублирование данных или внесение

- 28. Основные угрозы конфиденциальности Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей)

- 29. Основные угрозы конфиденциальности Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее

- 30. Основные угрозы конфиденциальности Перехват данных: подслушивание или прослушивание разговоров, пассивное прослушивание сети, изучение рабочего места анализ

- 31. Основные угрозы конфиденциальности Подмена данных: Использование страховых копий Для защиты данных на основных носителях применяются развитые

- 32. Основные угрозы конфиденциальности Кражи оборудования являются угрозой не только для резервных носителей, но и для компьютеров,

- 33. Основные угрозы конфиденциальности Опасной нетехнической угрозой конфиденциальности являются методы морально-психологического воздействия, такие как маскарад – выполнение

- 34. Основные угрозы конфиденциальности К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих

- 36. Скачать презентацию

Восточные танцы

Восточные танцы Для умников и умниц 1 класса

Для умников и умниц 1 класса Общественный контроль как предмет правового регулирования

Общественный контроль как предмет правового регулирования Поездка в Италию.

Поездка в Италию. Рекламное агентство «Altavista» 423820, г. Набережные Челны, Ул. Низаметдинова, 16, офис 204. e-mail:

Рекламное агентство «Altavista» 423820, г. Набережные Челны, Ул. Низаметдинова, 16, офис 204. e-mail:  Правильное питание.

Правильное питание. Инструкция о надзоре за выполнением проектных и монтажных работ по оборудованию объектов охранной сигнализацией РД 78.146

Инструкция о надзоре за выполнением проектных и монтажных работ по оборудованию объектов охранной сигнализацией РД 78.146 Презентация на тему История числа

Презентация на тему История числа Высшая школа главбуха. Новинки сентября 2018 года

Высшая школа главбуха. Новинки сентября 2018 года Мой кот

Мой кот Welcome to england

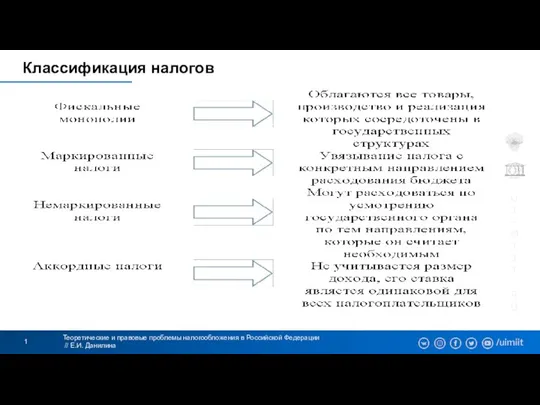

Welcome to england Классификация налогов. Налоговое право

Классификация налогов. Налоговое право Дизайнер Пааво Тюннель (1890-1973)

Дизайнер Пааво Тюннель (1890-1973) Учебный план образовательного учреждения

Учебный план образовательного учреждения Диалог, как организационный принцип коммуникативной деятельности в управлении

Диалог, как организационный принцип коммуникативной деятельности в управлении Презентация на тему Учение Чарльза Дарвина

Презентация на тему Учение Чарльза Дарвина  Рецидивная и профессиональная преступность

Рецидивная и профессиональная преступность Пасхальная тема в прикладном искусстве

Пасхальная тема в прикладном искусстве Мыльные секреты

Мыльные секреты Развитие личностного потенциала школьников: от увлечения к профессиональным планам

Развитие личностного потенциала школьников: от увлечения к профессиональным планам Комплексные решения Dell для эффективного управления ИТ инфраструктурой предприятия

Комплексные решения Dell для эффективного управления ИТ инфраструктурой предприятия Русская народная кукла

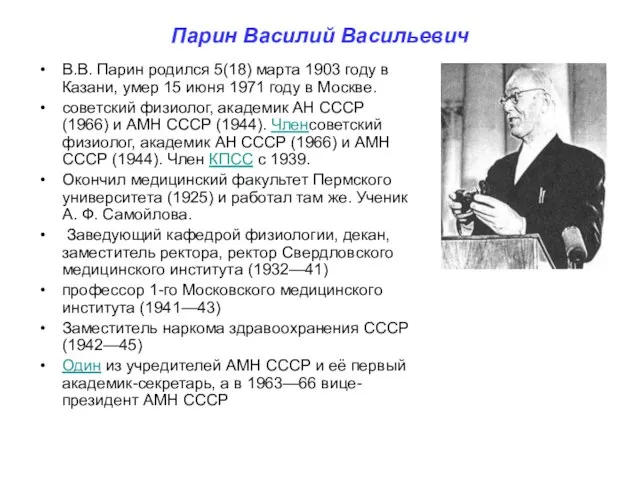

Русская народная кукла Парин Василий Васильевич

Парин Василий Васильевич БЮДЖЕТ 2023!

БЮДЖЕТ 2023! Гражданская оборона(ГО)

Гражданская оборона(ГО) Источники Уголовно-исполнительного права и законодательства. Уголовно-исполнительное правоотношения

Источники Уголовно-исполнительного права и законодательства. Уголовно-исполнительное правоотношения Мутуализм и симбиоз в природе

Мутуализм и симбиоз в природе Муниципальное общеобразовательное учреждение "Зарубинская средняя общеобразовательная школа"

Муниципальное общеобразовательное учреждение "Зарубинская средняя общеобразовательная школа"