Содержание

- 2. Глава 1 Что такое вредоносное программное обеспечение

- 3. Malware Вредоносные программы, созданные специально для несанкционированного пользователем уничтожения, блокирования, модификации или копирования информации, нарушения работы

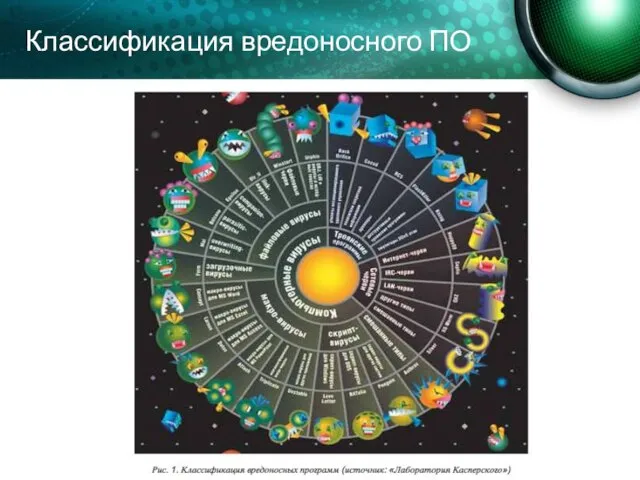

- 4. Классификация вредоносного ПО

- 5. Российское законодательство (УК РФ) Статья 272. Неправомерный доступ к компьютерной информации. Статья 273. Создание, использование и

- 6. Компьютерные угрозы Вредоносные программы Спам Сетевые атаки (хакеры) Внутренние угрозы (инсайдеры) утечка/потеря информации (в т.ч. финансовой)

- 7. Криминализация индустрии Похищение конфиденциальной информации Зомби-сети (ботнеты) рассылка спама DDoS-атаки троянские прокси-серверы Шифрование пользовательской информации с

- 8. Похищение конфиденциальной информации Документы и данные Учетные записи и пароли он-лайн банки, электронные платежи, интернет-аукционы интернет-пейджеры

- 9. Зомби-сети (ботнеты) Программа-загрузчик распространение собственного кода и кода программы бота Программа-бот сбор и передача конфиденциальной информации,

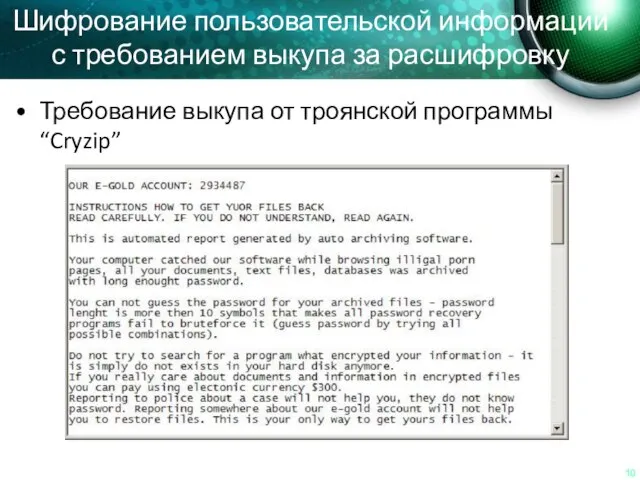

- 10. Шифрование пользовательской информации с требованием выкупа за расшифровку Требование выкупа от троянской программы “Cryzip”

- 11. Противодействие антивирусным технологиям Остановка работы антивируса Изменение настроек системы защиты Авто-нажатие на клавишу “Пропустить” Сокрытие присутствия

- 12. Каналы распространения вредоносного ПО Электронная почта Интернет-сайты Интернет-пейджеры Социальные сети Сети передачи данных Физический перенос данных

- 13. Типичная схема заражения

- 14. Глава 2 Основные виды вредоносных программ

- 15. VirWare (классические вирусы и сетевые черви)

- 16. Классические компьютерные вирусы Запуск при определенных событиях Внедрение в ресурсы системы Выполнение необходимых действий

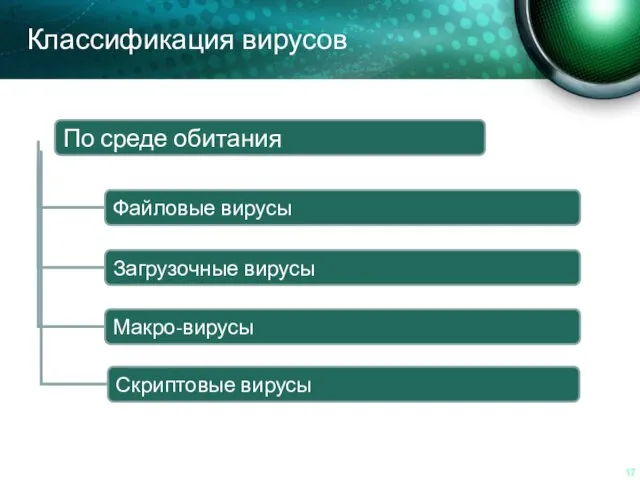

- 17. Классификация вирусов

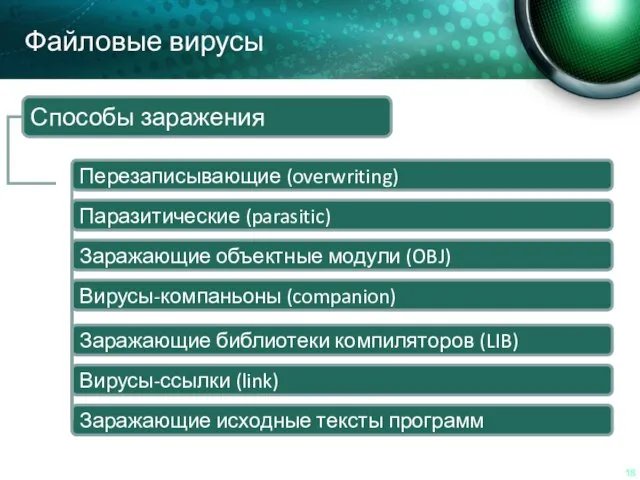

- 18. Файловые вирусы

- 19. Загрузочные вирусы Модифицируют загрузочный сектор диска Перехватывают управление при запуске ОС В настоящий момент слабо распространены

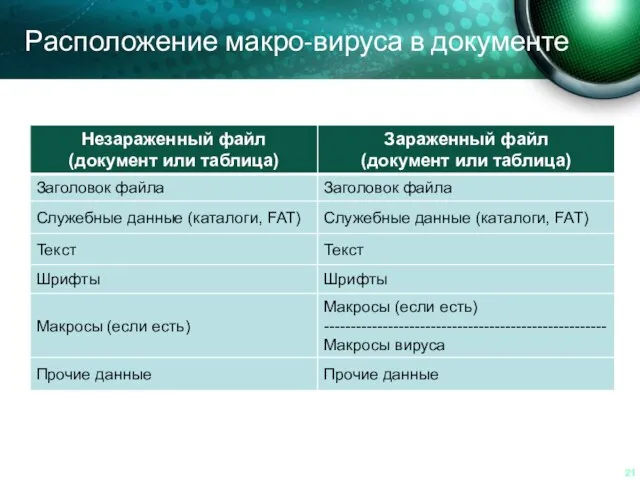

- 20. Макро-вирусы Используют возможности макро-языков Заражают область макросов электронных документов Наиболее распространены в среде Microsoft Office

- 21. Расположение макро-вируса в документе

- 22. Скрипт-вирусы Пишутся на скрипт-языках VBS, JS, PHP, BAT и т.д. Заражают скрипт-программы (командные и служебные файлы

- 23. Сетевые черви Проникновение на удаленные компьютеры Выполнение необходимых действий Распространение своих копий

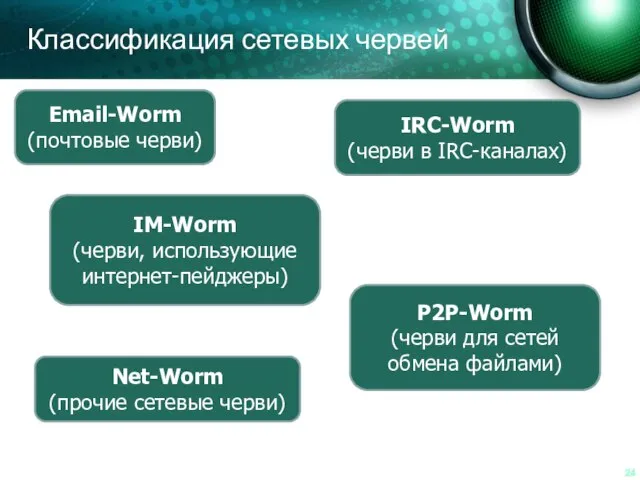

- 24. Классификация сетевых червей Email-Worm (почтовые черви) IM-Worm (черви, использующие интернет-пейджеры) IRC-Worm (черви в IRC-каналах) Net-Worm (прочие

- 25. TrojWare (троянские программы)

- 26. Троянские программы Скрытый сбор/модификация информации Передача данных злоумышленнику Использование ресурсов компьютера без ведома пользователя

- 27. Классификация троянских программ

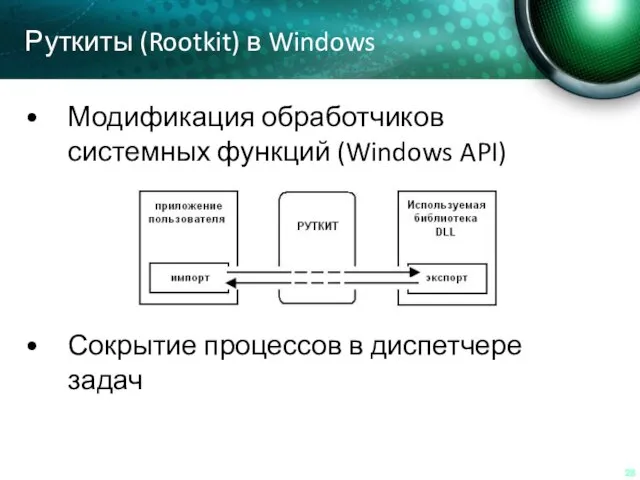

- 28. Руткиты (Rootkit) в Windows Модификация обработчиков системных функций (Windows API) Сокрытие процессов в диспетчере задач

- 29. Suspicious packers (подозрительные упаковщики)

- 30. Вредоносные программы сжимаются различными способами упаковки, совмещёнными с шифрованием содержимого файла для того, чтобы исключить обратную

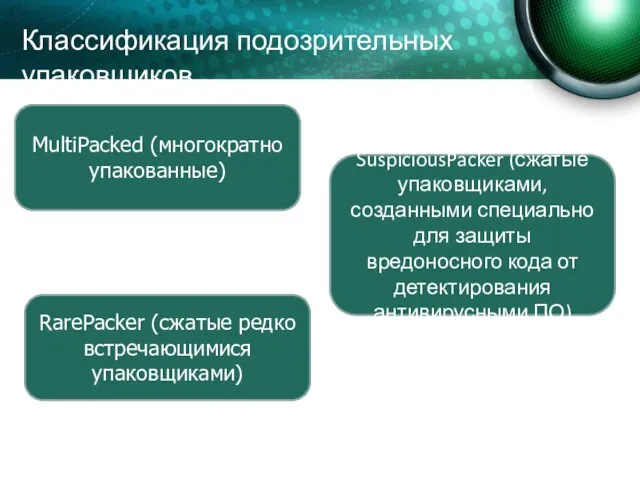

- 31. MultiPacked (многократно упакованные) SuspiciousPacker (сжатые упаковщиками, созданными специально для защиты вредоносного кода от детектирования антивирусными ПО)

- 32. Malicious tools (программы для создания вредоносного ПО)

- 33. Вредоносные программы, разработанные для автоматизированного создания вирусов, червей и троянских программ, организации DoS-атак на удалённые сервера,

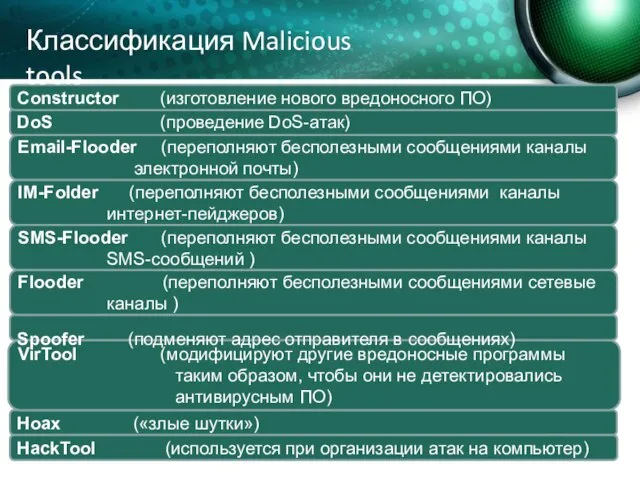

- 34. Классификация Malicious tools

- 35. Potentially Unwanted Programs, PUPs (условно опасные программы)

- 36. Условно опасные программы (PUPs) Разрабатываются и распространяются легальными компаниями Могут использоваться в повседневной работе утилиты удаленного

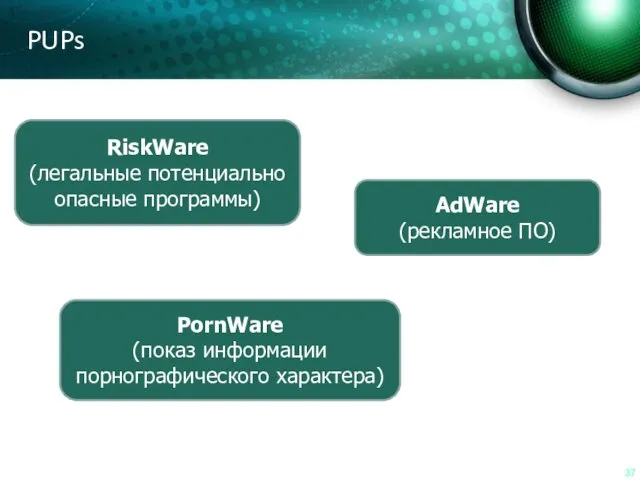

- 37. PUPs RiskWare (легальные потенциально опасные программы) PornWare (показ информации порнографического характера) AdWare (рекламное ПО)

- 38. RiskWare Утилиты удаленного администрирования Программы-клиенты IRC Звонилки-дайлеры Скачиватели-даунлоадеры Мониторы любой активности Утилиты для работы с паролями

- 39. AdWare Показывают нежелательные рекламные сообщения Перенаправляют поисковые запросы на рекламные веб-страницы Скрывают свое присутствие в системе

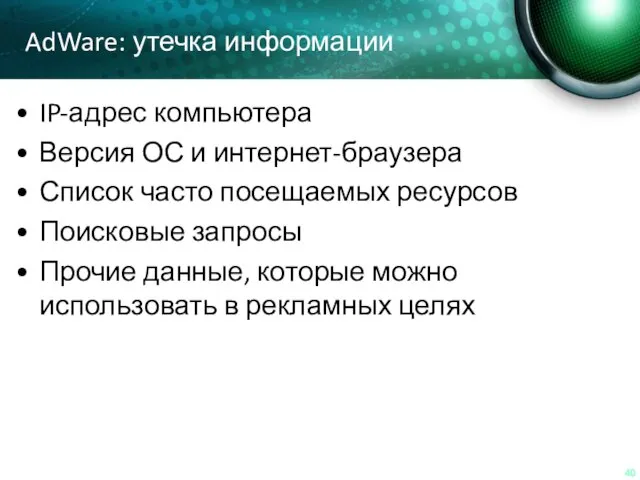

- 40. AdWare: утечка информации IP-адрес компьютера Версия ОС и интернет-браузера Список часто посещаемых ресурсов Поисковые запросы Прочие

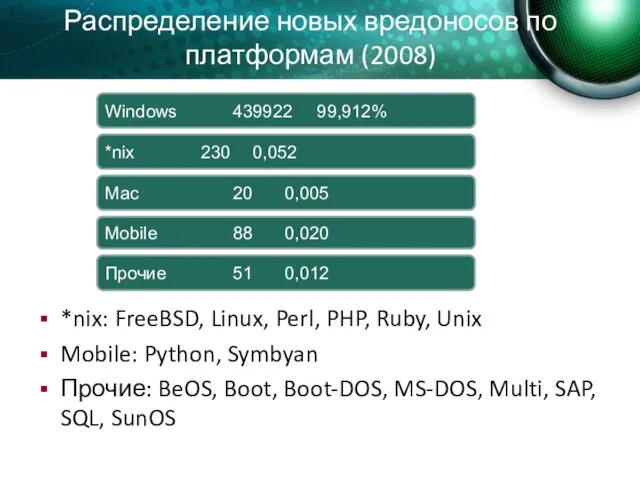

- 41. Распределение новых вредоносов по платформам (2008) *nix: FreeBSD, Linux, Perl, PHP, Ruby, Unix Mobile: Python, Symbyan

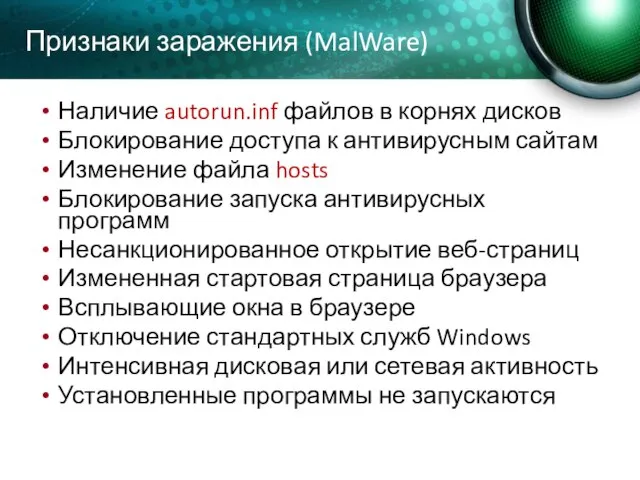

- 42. Признаки заражения (MalWare) Наличие autorun.inf файлов в корнях дисков Блокирование доступа к антивирусным сайтам Изменение файла

- 44. Скачать презентацию

Перспектива. Построение объектов

Перспектива. Построение объектов Участие в проектах

Участие в проектах Школьная форма

Школьная форма Учитель начальных классов МОУ СОШ №8 Оладько Валентина Николаевна

Учитель начальных классов МОУ СОШ №8 Оладько Валентина Николаевна Блок системы взаимоотношений

Блок системы взаимоотношений Мойте руки перед едой или простые правила гигиены

Мойте руки перед едой или простые правила гигиены Українська блоґосфера і ведення блоґів

Українська блоґосфера і ведення блоґів Обменять значения двух переменных, используя третью (буферную) переменную

Обменять значения двух переменных, используя третью (буферную) переменную Студенчество - дивная пора

Студенчество - дивная пора Что такое бездушие

Что такое бездушие Аффект неадекватности Неймарк – показатель капитализации человеческих ресурсов

Аффект неадекватности Неймарк – показатель капитализации человеческих ресурсов Национальные особенности продаж

Национальные особенности продаж Военная техника ВОВ

Военная техника ВОВ В.Н.ДеминТАЙНЫ ВСЕЛЕННОЙ

В.Н.ДеминТАЙНЫ ВСЕЛЕННОЙ Этапы сопровождения семей, имеющих ребенка с РАС

Этапы сопровождения семей, имеющих ребенка с РАС Василий Макарович Шукшин 10 класс

Василий Макарович Шукшин 10 класс Резьба

Резьба Пороки дерева и древесины

Пороки дерева и древесины Материальные и информационные модели

Материальные и информационные модели Мое хобби - мой бизнес. Свадебные мелочи

Мое хобби - мой бизнес. Свадебные мелочи РЕФЛЕКСИЯ

РЕФЛЕКСИЯ Смерть и бессмертие

Смерть и бессмертие Автоматизация редактирования

Автоматизация редактирования Живопись старых мастеров. Техника и технология

Живопись старых мастеров. Техника и технология Системы безопасности

Системы безопасности Правоотношения и субъекты права

Правоотношения и субъекты права Виды спектров. Спектральный анализ

Виды спектров. Спектральный анализ Английский язык вне Англии

Английский язык вне Англии