Содержание

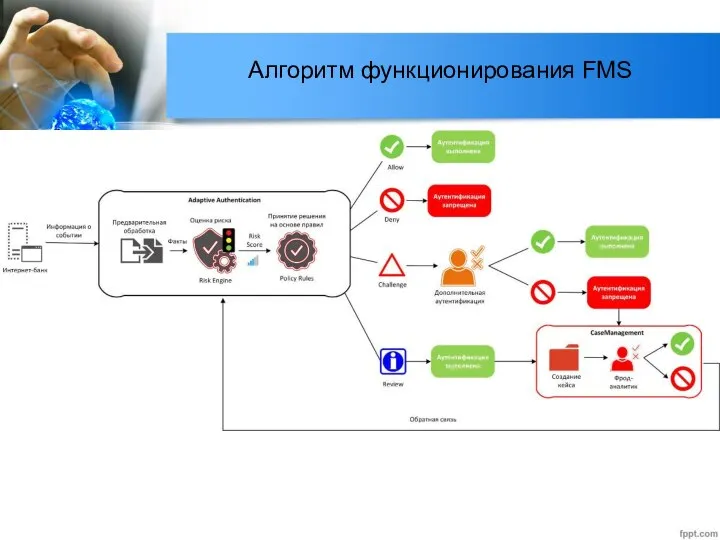

- 2. 3.6 Алгоритм функционирования FMS

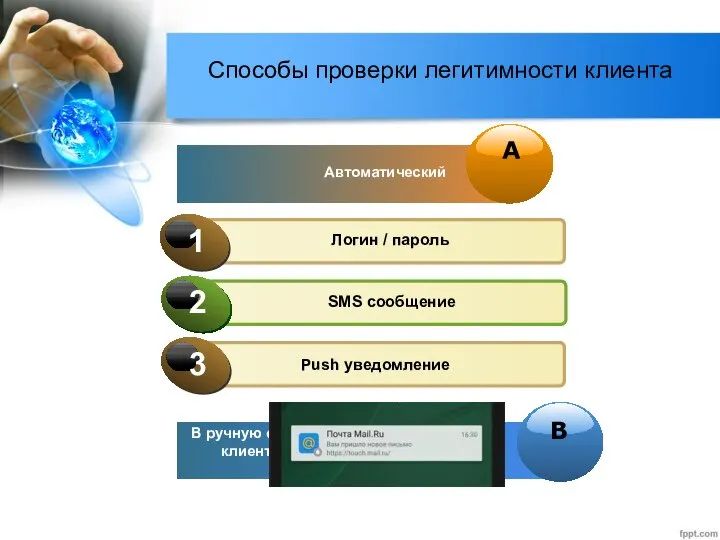

- 3. Способы проверки легитимности клиента

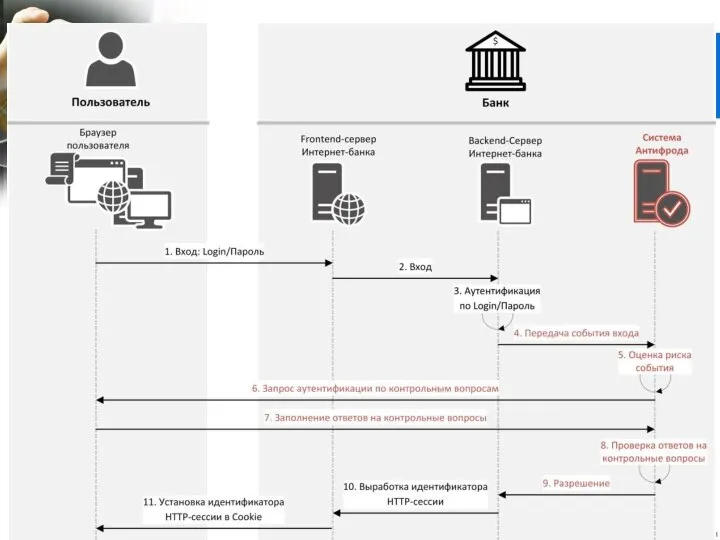

- 4. Адаптивная аутентификация клиента при входе в ДБО

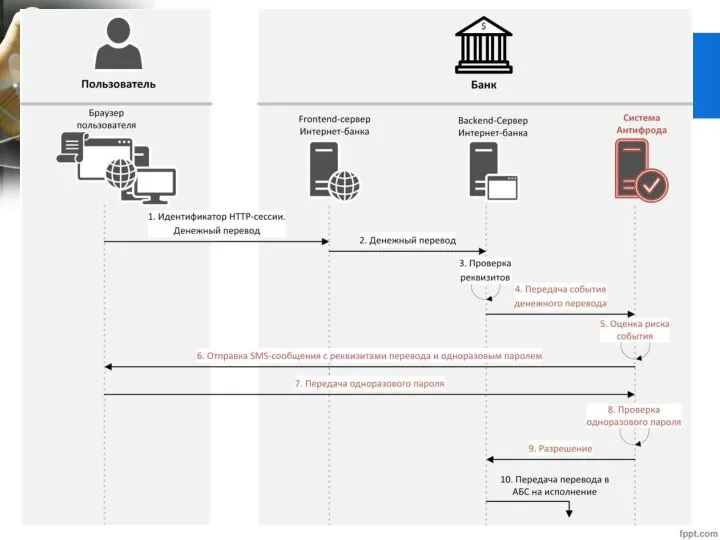

- 5. Адаптивная аутентификация денежного перевода в ДБО

- 6. Алгоритм функционирования FMS

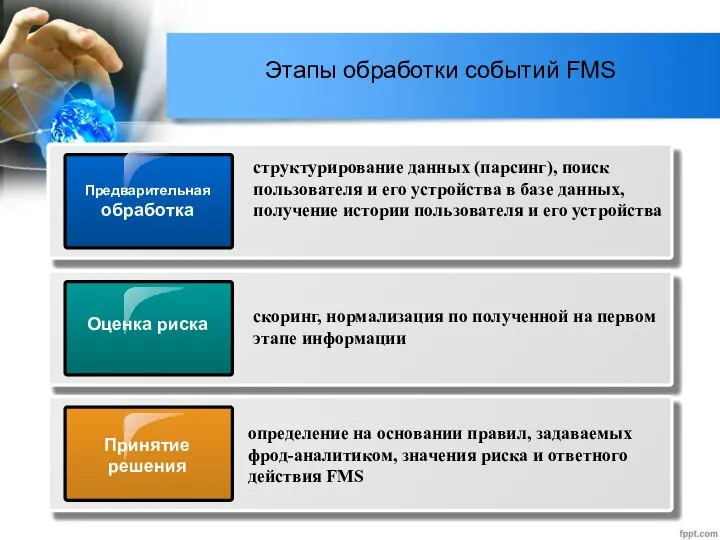

- 7. Этапы обработки событий FMS Предварительная обработка структурирование данных (парсинг), поиск пользователя и его устройства в базе

- 8. Виды ответов FMS ALLOW разрешить действие (дополнительного процесса не требуется) DENY запретить действие (дополнительного процесса не

- 9. Виды ответов FMS REVIEW (постобработка) разрешить действие, но при этом создать кейс в компоненте Case Management

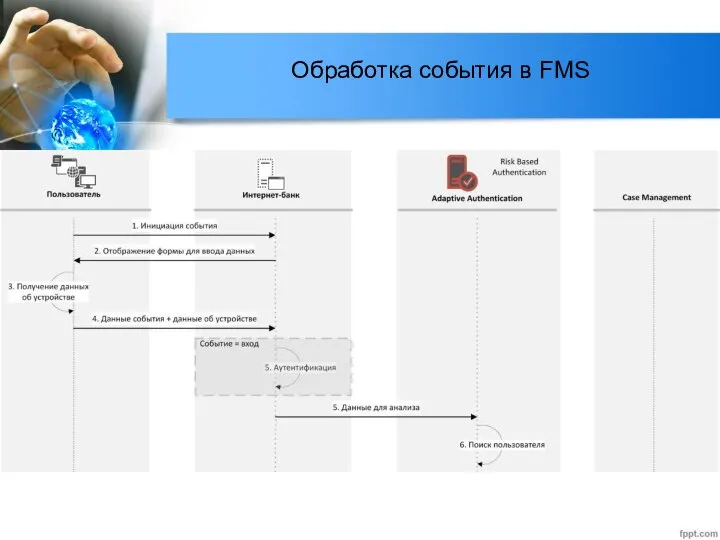

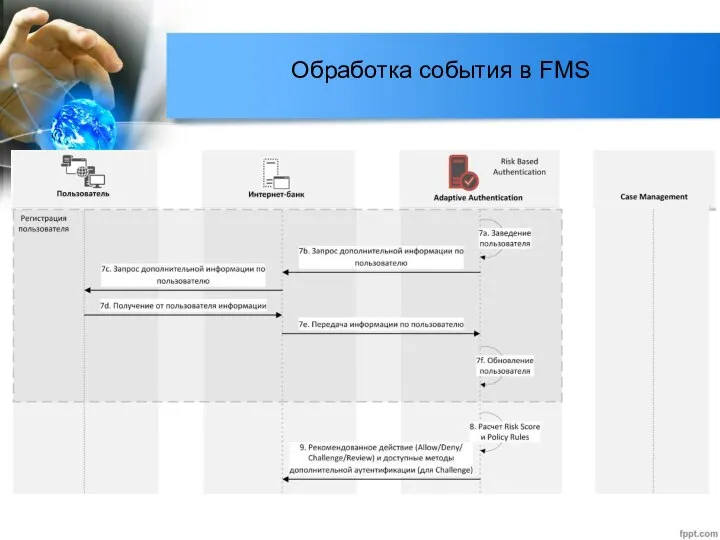

- 10. Обработка события в FMS

- 11. Обработка события в FMS

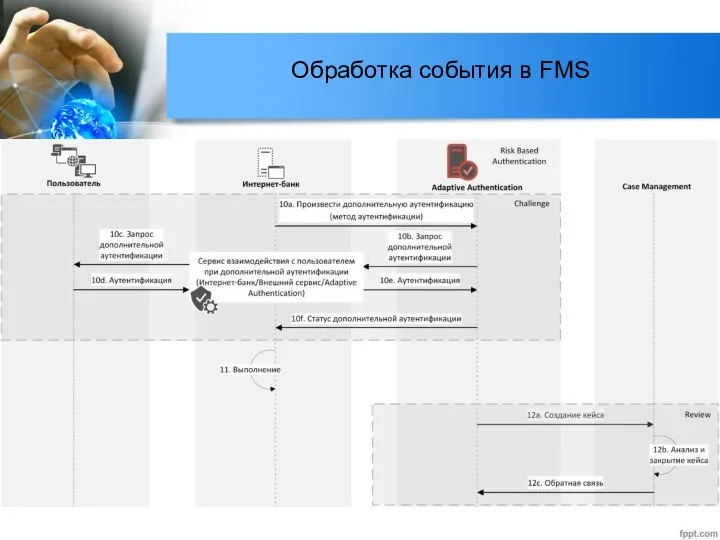

- 12. Обработка события в FMS

- 14. 3.7 Автоматические кассовые аппараты (ATM). Аппаратное и программно обеспечение

- 15. АТМ - Automatic Teller Machine (автоматический кассовый аппарат ) АТМ специализированное устройство, предназначенное для обслуживания клиента

- 16. Способы установки АТМ Напольный Встраиваемый

- 17. Основные части АТМ Сервисная зона Предназначена для обслуживания банкомата специалистом (системный блок, дисплей и функциональная клавиатура,

- 18. Системный блок

- 19. Дисплей и функциональная клавиатура

- 20. Пользовательская клавиатура (pin-pad)

- 21. Карт-ридер

- 22. Чековый принтер

- 23. Основные части АТМ Сейф Предназначен для хранения кассет с купюрами и размещения устройства их выдачи. Выполняется

- 24. Сейф

- 25. Кассеты для купюр

- 26. Диспенсер

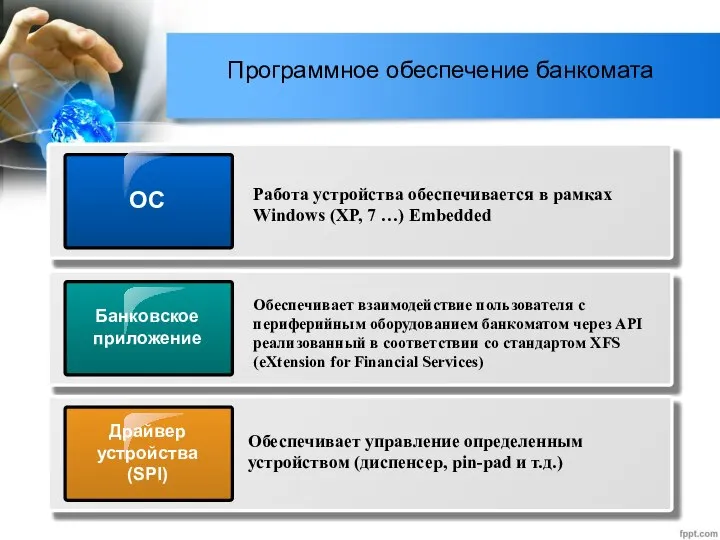

- 27. Программное обеспечение банкомата ОС Работа устройства обеспечивается в рамках Windows (XP, 7 …) Embedded Банковское приложение

- 28. Взаимодействие устройств банкомата

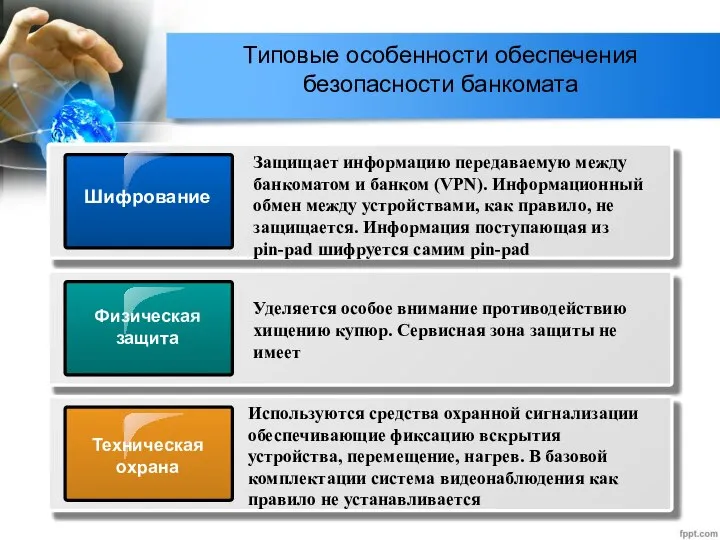

- 29. Типовые особенности обеспечения безопасности банкомата Шифрование Защищает информацию передаваемую между банкоматом и банком (VPN). Информационный обмен

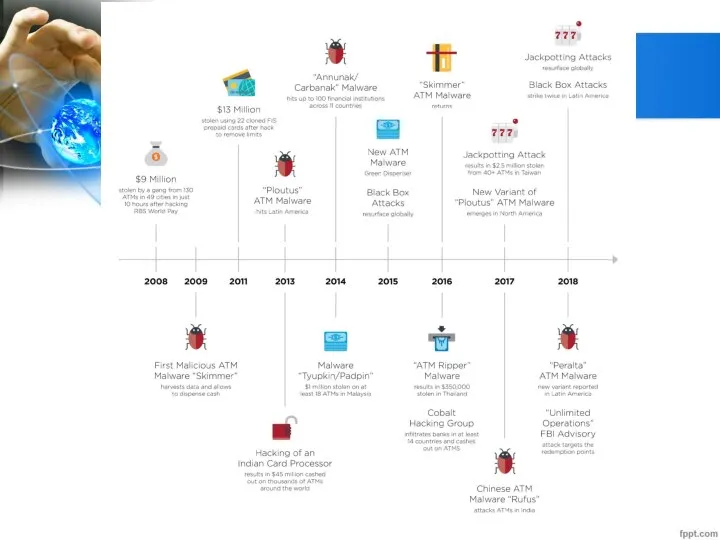

- 31. 3.8 Атаки на ATM

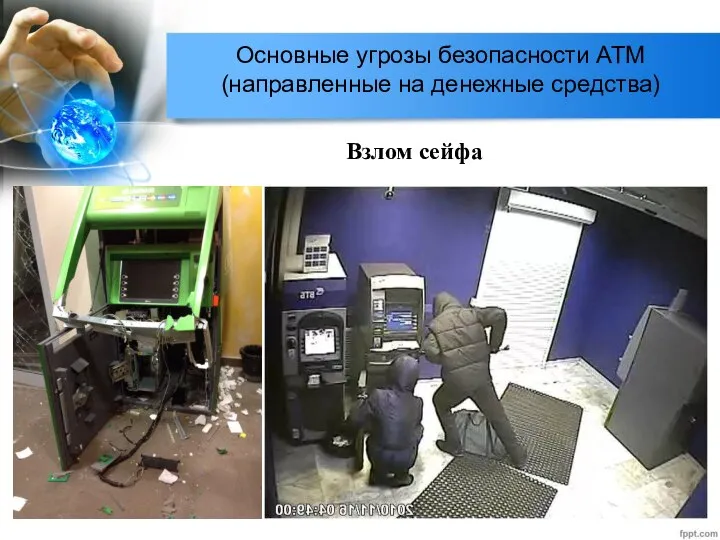

- 32. Основные угрозы безопасности АТМ (направленные на денежные средства) Взлом сейфа

- 33. Основные угрозы безопасности АТМ (направленные на денежные средства) Похищение банкомата Для обеспечения безопасности используется охранная сигнализация

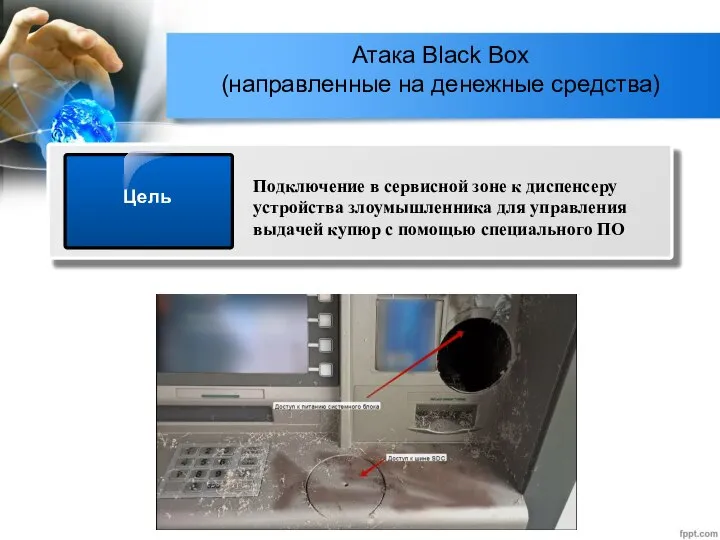

- 34. Атака Black Box (направленные на денежные средства) Цель Подключение в сервисной зоне к диспенсеру устройства злоумышленника

- 35. Атака Black Box (направленные на денежные средства) Внешний вид устройства Главное окно специального ПО

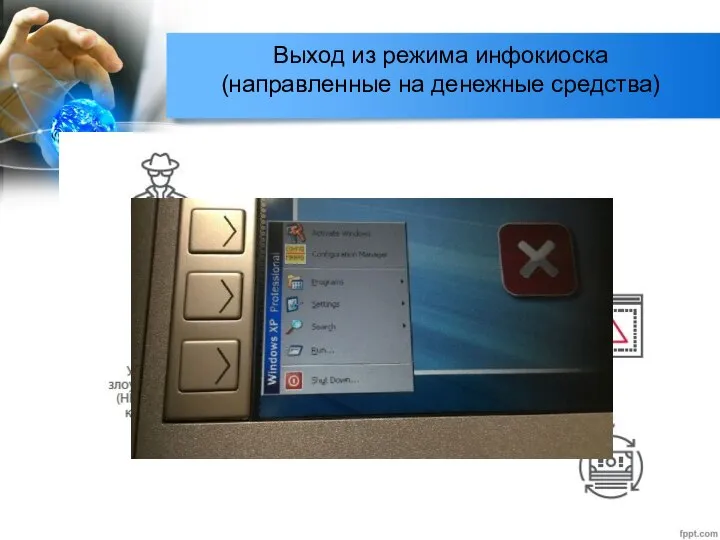

- 36. Выход из режима инфокиоска (направленные на денежные средства)

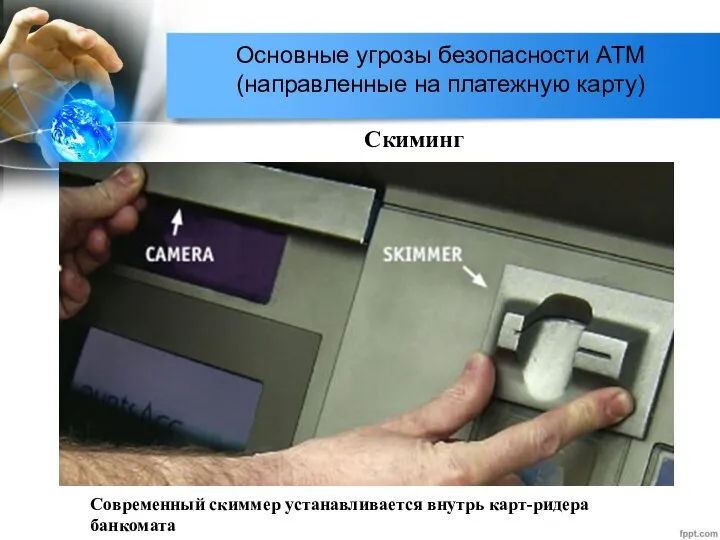

- 37. Основные угрозы безопасности АТМ (направленные на платежную карту) Скиминг Современный скиммер устанавливается внутрь карт-ридера банкомата

- 38. Антискиминговый модуль

- 39. Накладной pin-pad

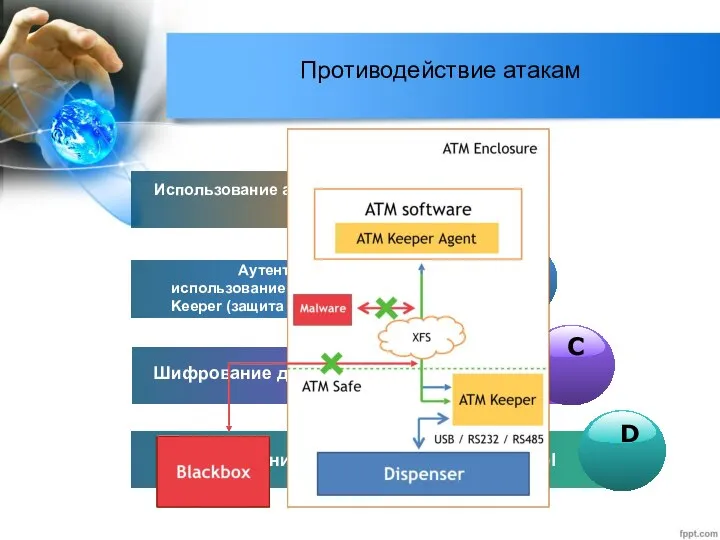

- 40. Противодействие атакам

- 43. 3.9 Системы обеспечения расчета в точке продажи (POS)

- 44. POS – Point Of Sale (расчет в точке продажи) POS обеспечивают расчет продавца и покупателя в

- 45. Банк эквайер и банк эмитент – один банк

- 46. Банк эквайер и банк эмитент – разные банки

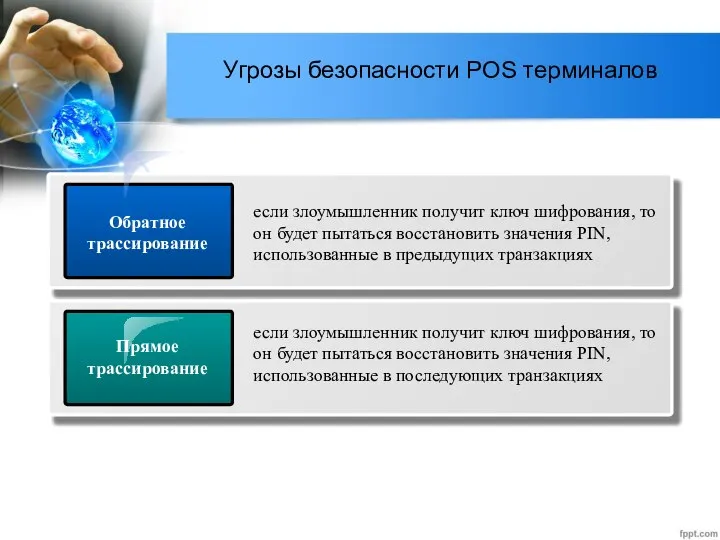

- 47. Угрозы безопасности POS терминалов Обратное трассирование если злоумышленник получит ключ шифрования, то он будет пытаться восстановить

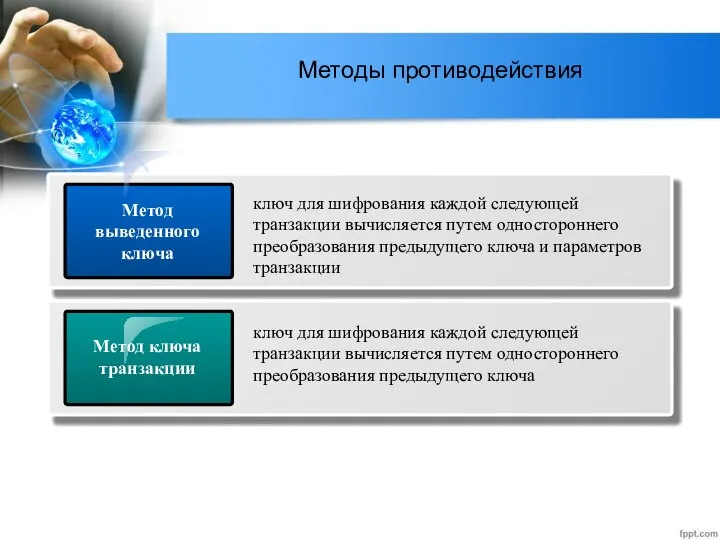

- 48. Методы противодействия Метод выведенного ключа ключ для шифрования каждой следующей транзакции вычисляется путем одностороннего преобразования предыдущего

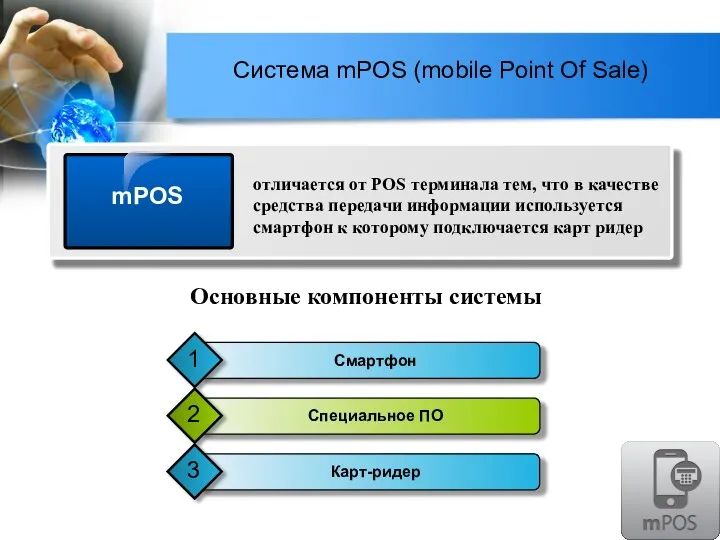

- 49. Система mPOS (mobile Point Of Sale) mPOS отличается от POS терминала тем, что в качестве средства

- 50. Способы подключения карт-ридера к смартфону Через разъем «аудио» 3,5 мм 1 Через интерфейс Bluetooth 2

- 51. Терминал WisePOS NFC (Near Field Communication) – технология беспроводной передачи данных малого радиуса действия, для обмена

- 53. 3.10 Системы резервного копирования данных

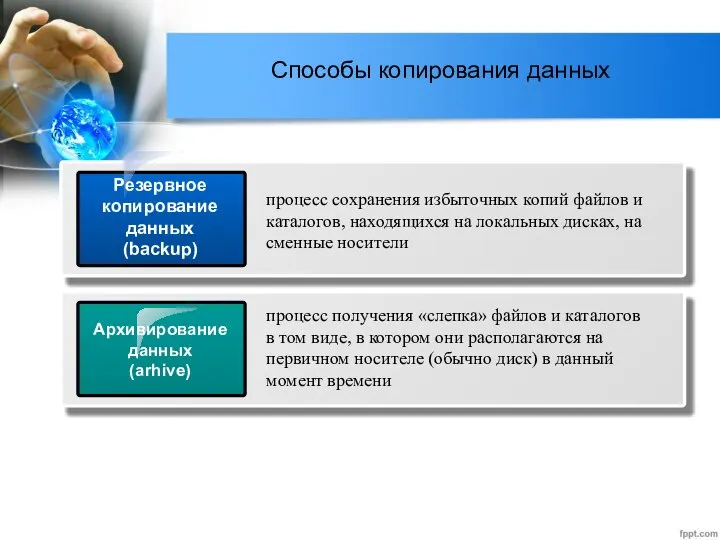

- 54. Способы копирования данных Резервное копирование данных (backup) процесс сохранения избыточных копий файлов и каталогов, находящихся на

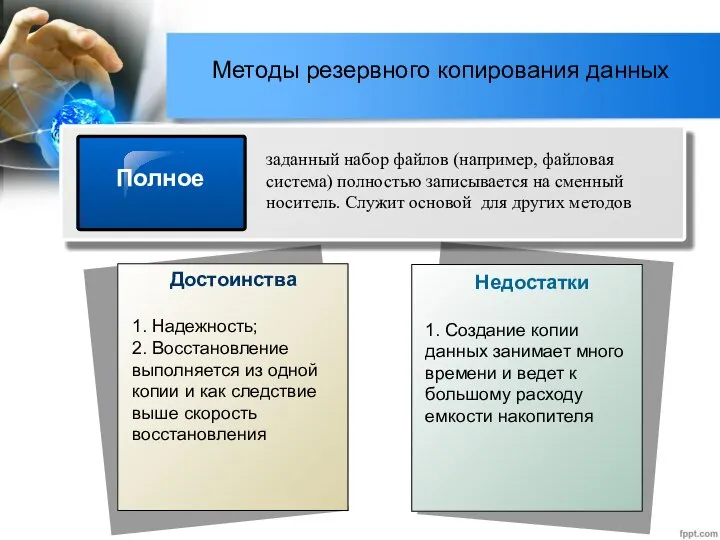

- 55. Методы резервного копирования данных Полное заданный набор файлов (например, файловая система) полностью записывается на сменный носитель.

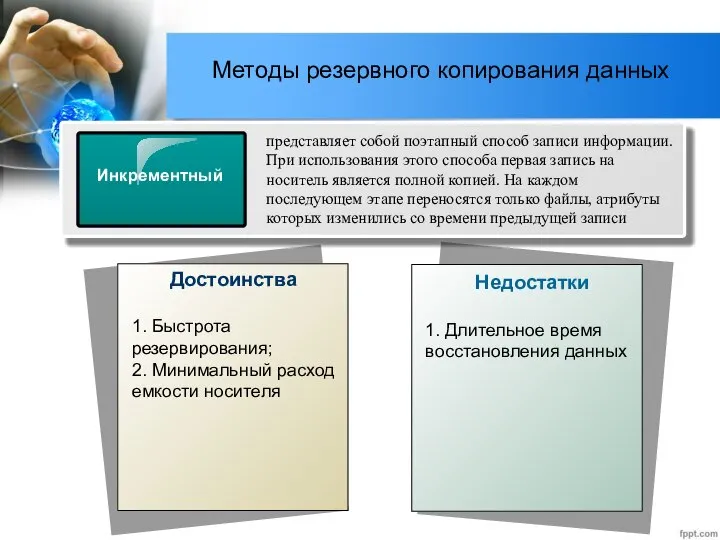

- 56. Методы резервного копирования данных Достоинства 1. Быстрота резервирования; 2. Минимальный расход емкости носителя Недостатки 1. Длительное

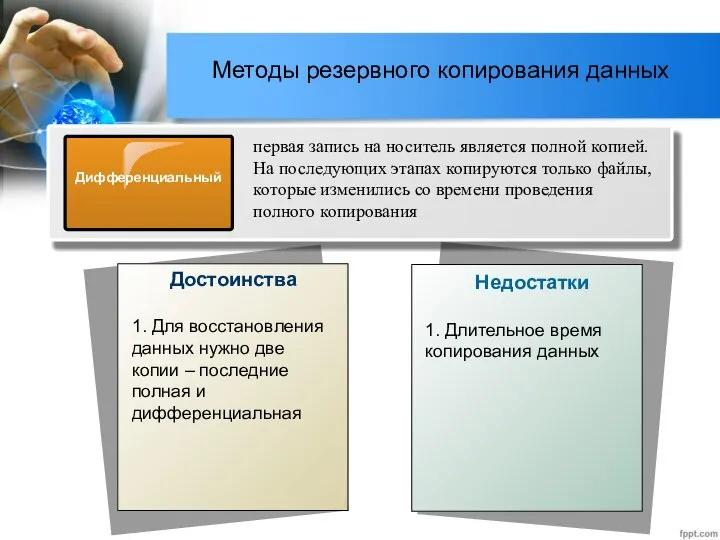

- 57. Методы резервного копирования данных Достоинства 1. Для восстановления данных нужно две копии – последние полная и

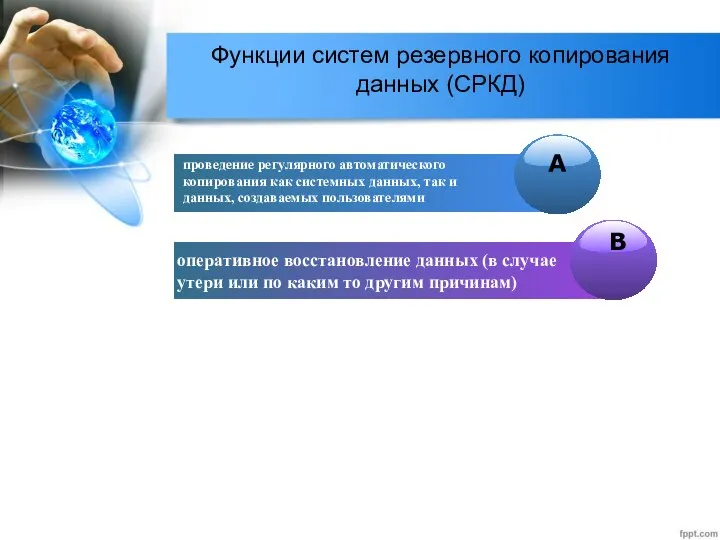

- 58. Функции систем резервного копирования данных (СРКД) проведение регулярного автоматического копирования как системных данных, так и данных,

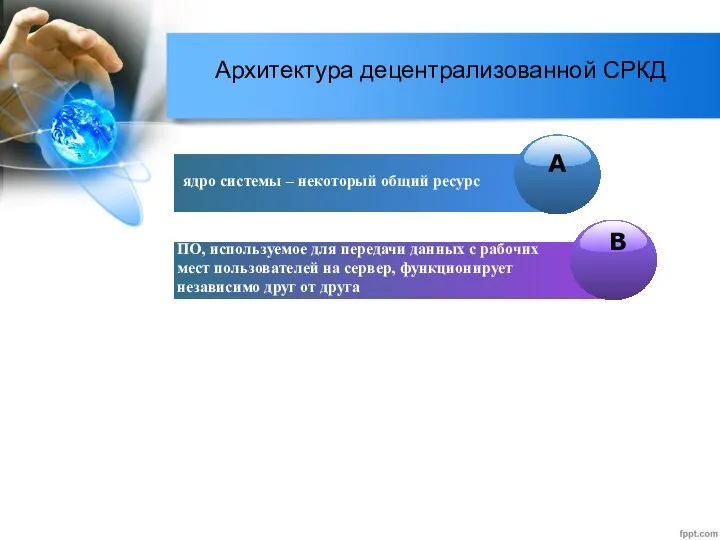

- 59. Архитектура децентрализованной СРКД

- 60. Архитектура децентрализованной СРКД ядро системы – некоторый общий ресурс ПО, используемое для передачи данных с рабочих

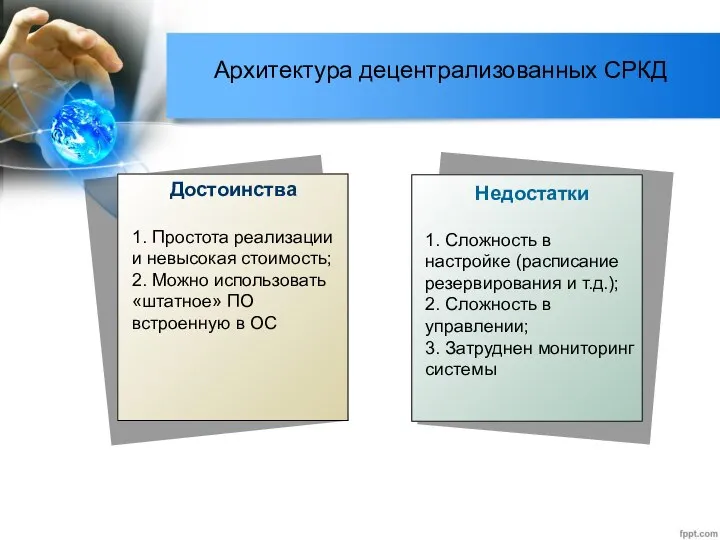

- 61. Архитектура децентрализованных СРКД Достоинства 1. Простота реализации и невысокая стоимость; 2. Можно использовать «штатное» ПО встроенную

- 62. Архитектура централизованной СРКД

- 63. Программные компоненты СРКД Сервер отвечает за обработку трафика резервного копирования, ведет журналы операций и отвечает за

- 64. Архитектура упрощенной централизованной СРКД

- 65. Архитектура смешенной СРКД

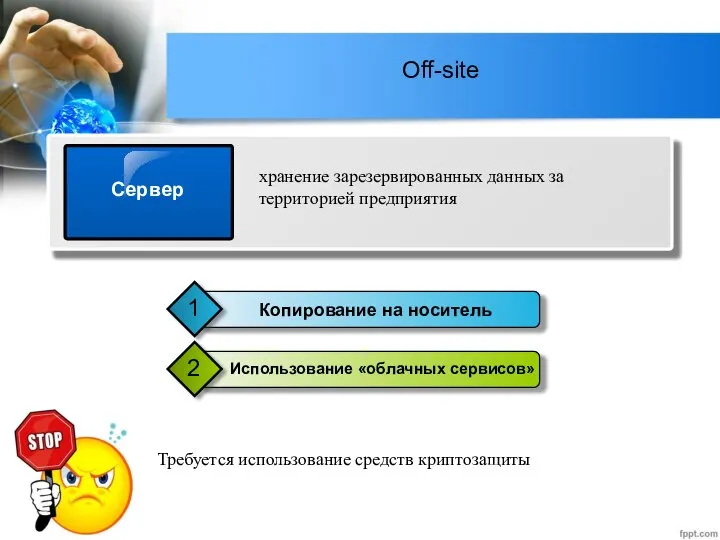

- 66. Off-site Сервер хранение зарезервированных данных за территорией предприятия Копирование на носитель 1 Использование «облачных сервисов» 2

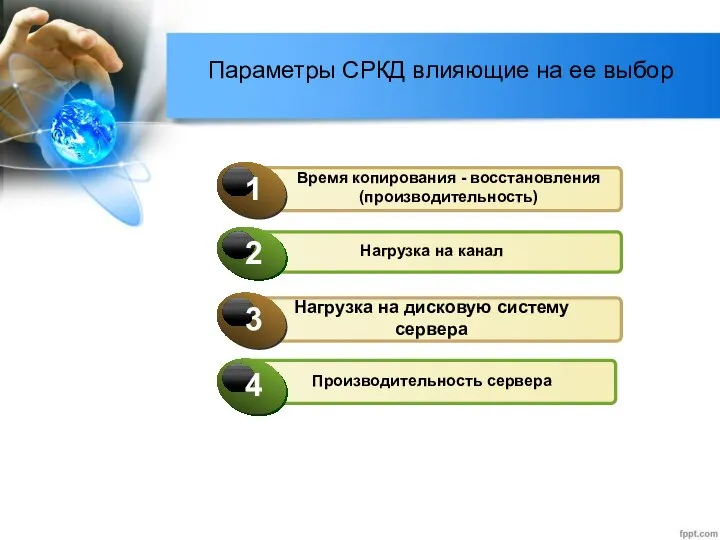

- 67. Параметры СРКД влияющие на ее выбор Производительность сервера 4 Время копирования - восстановления (производительность) 1 Нагрузка

- 69. Скачать презентацию

Олимпийские игры в Греции 5 класс

Олимпийские игры в Греции 5 класс Поколение ЭВМ

Поколение ЭВМ ИКТ в системе работы с одаренными детьми

ИКТ в системе работы с одаренными детьми Histoire de Disneyland Paris

Histoire de Disneyland Paris Химическая связь

Химическая связь Вещное право в МЧП. Тема 8

Вещное право в МЧП. Тема 8 Где получить профессию финансиста?

Где получить профессию финансиста? Презентация на тему Уругвай

Презентация на тему Уругвай Презентация без названия

Презентация без названия Модели данных

Модели данных  Письмо заглавной буквы Ж

Письмо заглавной буквы Ж Повторение изученного

Повторение изученного Музеи искусства. Картина-пейзаж

Музеи искусства. Картина-пейзаж Две стратегии повышения эффективности контекстной рекламы Андрей Лебедев , Зураб Полосин, интернет-маркетологи департамента Ин

Две стратегии повышения эффективности контекстной рекламы Андрей Лебедев , Зураб Полосин, интернет-маркетологи департамента Ин Презентация на тему Социальный прогресс и развитие общества 8 КЛАСС

Презентация на тему Социальный прогресс и развитие общества 8 КЛАСС Презентация на тему Причастие как часть речи (7 класс)

Презентация на тему Причастие как часть речи (7 класс) Деньги Money

Деньги Money Презентация на тему Начало Реформации в Европе

Презентация на тему Начало Реформации в Европе  Презентация на тему Архитектура классицизма в России МХК 11 класс

Презентация на тему Архитектура классицизма в России МХК 11 класс  Налогообложение и социальная политика РФ.

Налогообложение и социальная политика РФ. Групповая дифференциация и лидерство

Групповая дифференциация и лидерство Теория цвета

Теория цвета Гуморальная регуляция автономных функций

Гуморальная регуляция автономных функций Презентація

Презентація Порахуй з Вовком!

Порахуй з Вовком! Производство Наноструктурированного пенобетона

Производство Наноструктурированного пенобетона Система защиты труб от замерзания

Система защиты труб от замерзания Презентация на тему Развитие связной речи у дошкольников Советы родителям

Презентация на тему Развитие связной речи у дошкольников Советы родителям