Содержание

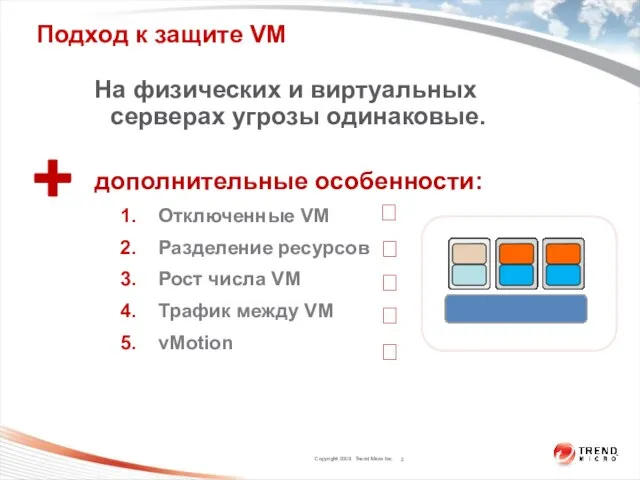

- 2. Подход к защите VM На физических и виртуальных серверах угрозы одинаковые. дополнительные особенности: Отключенные VM Разделение

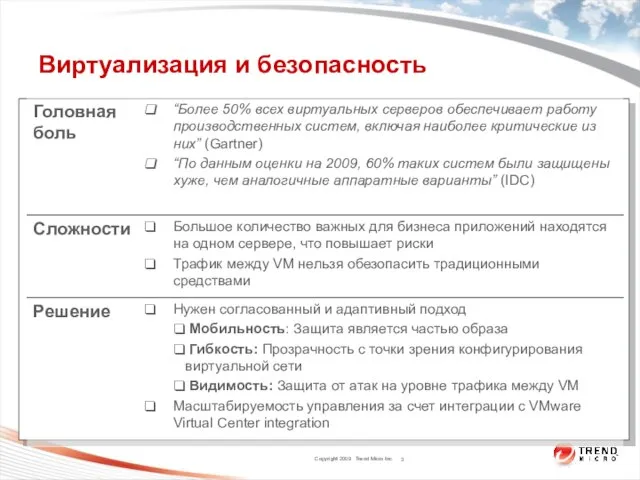

- 3. Виртуализация и безопасность

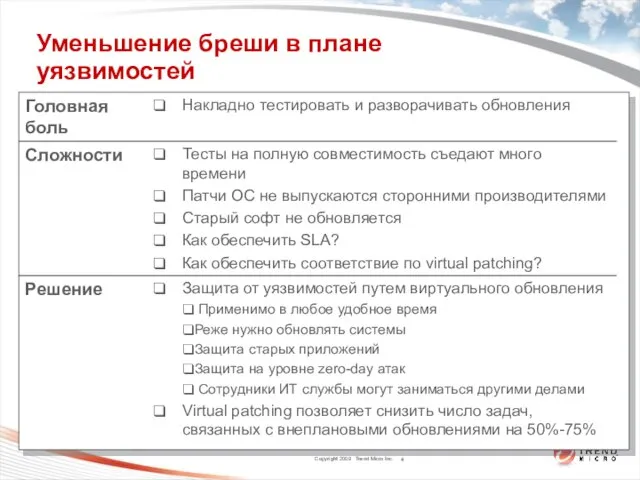

- 4. Уменьшение бреши в плане уязвимостей

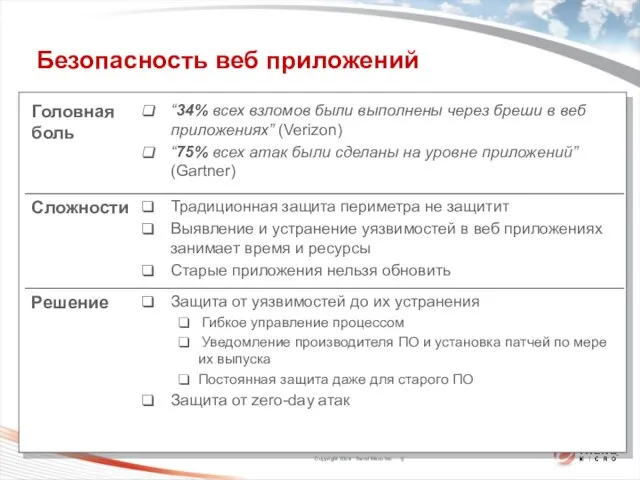

- 5. Безопасность веб приложений

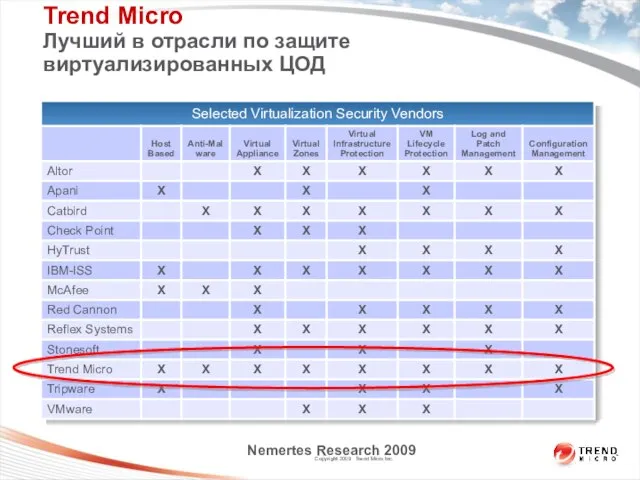

- 6. Trend Micro Лучший в отрасли по защите виртуализированных ЦОД Nemertes Research 2009

- 7. DEEP SECURITY 7.0 - VIRTUALIZATION SECURITY Classification 3/29/2010

- 8. Classification 3/29/2010 Защита на базе решения Deep Security “Мультиплатформенная защита критически важных для бизнеса серверов и

- 9. Физические Виртуальные Облачные Защита серверов/приложений:

- 10. Реактивная защита Частные источники Скрытые источники Координирование информации и откликов Разработка правил Сортировка Анализ охвата Открытые

- 11. Classification 3/29/2010 Уведомления Microsoft по технической безопасности Microsoft заблаговременно предоставляют общую информацию по вопросам безопасности продуктов

- 12. Classification 3/29/2010 Microsoft Active Protections Program (MAPP) Microsoft Active Protections Program (MAPP) Программа для разработчиков систем

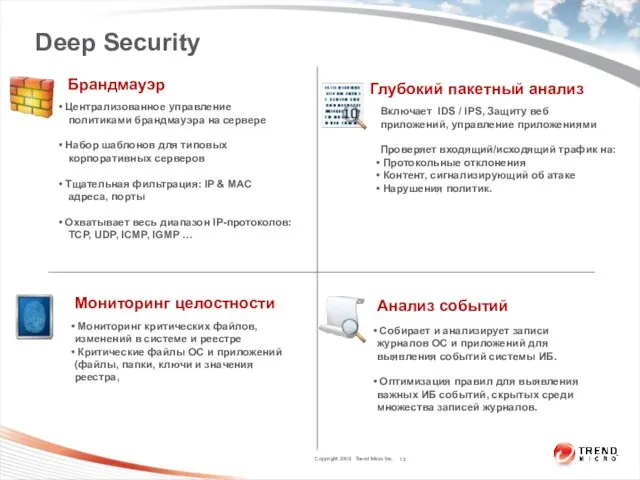

- 13. Deep Security

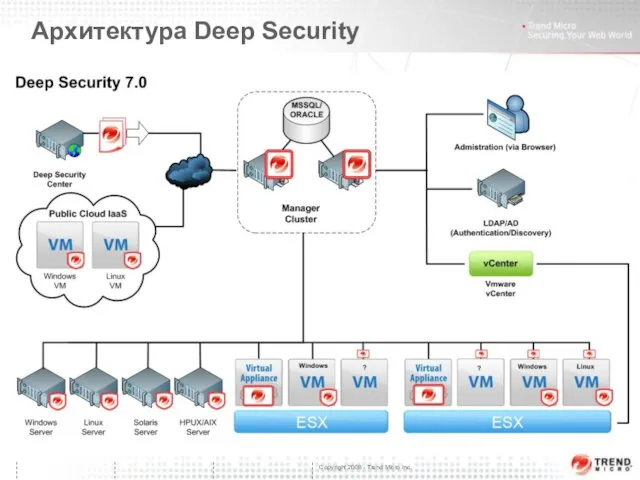

- 14. Архитектура Deep Security TODO

- 15. Deep Security Manager (DSM) Система централизованного управления на базе веб-консоли Управление профилями безопасности Система гибкого ролевого

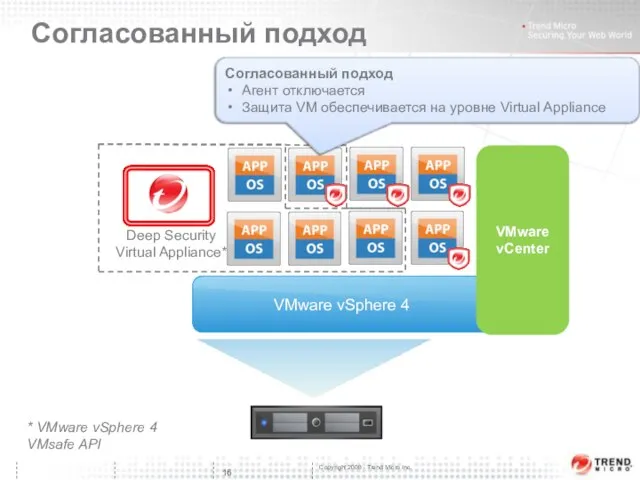

- 16. Deep Security Virtual Appliance* Согласованный подход Согласованный подход Агент отключается Согласованный подход Агент отключается Защита VM

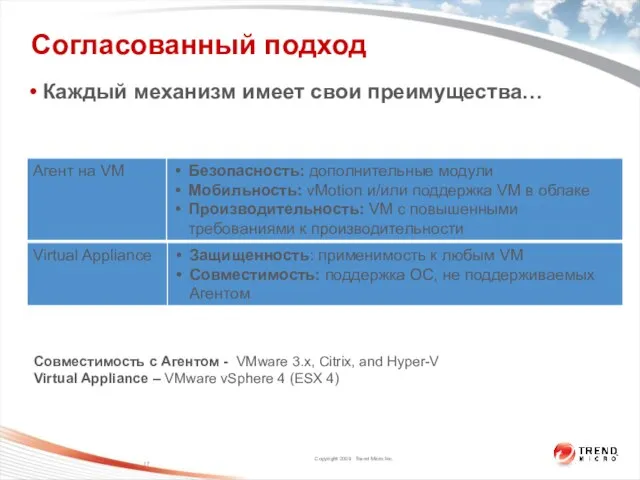

- 17. Согласованный подход Каждый механизм имеет свои преимущества… Совместимость с Агентом - VMware 3.x, Citrix, and Hyper-V

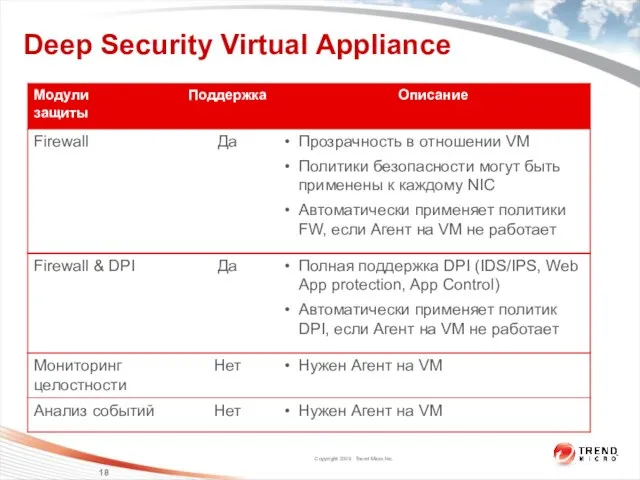

- 18. Deep Security Virtual Appliance

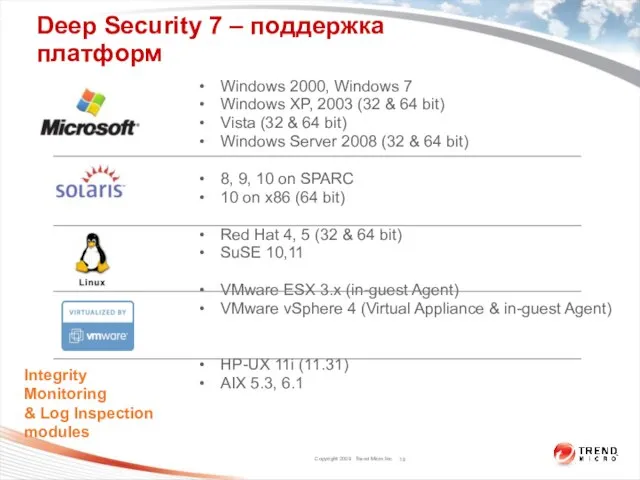

- 19. Deep Security 7 – поддержка платформ Windows 2000, Windows 7 Windows XP, 2003 (32 & 64

- 20. В СКОРОМ ВРЕМЕНИ.. Classification 3/29/2010

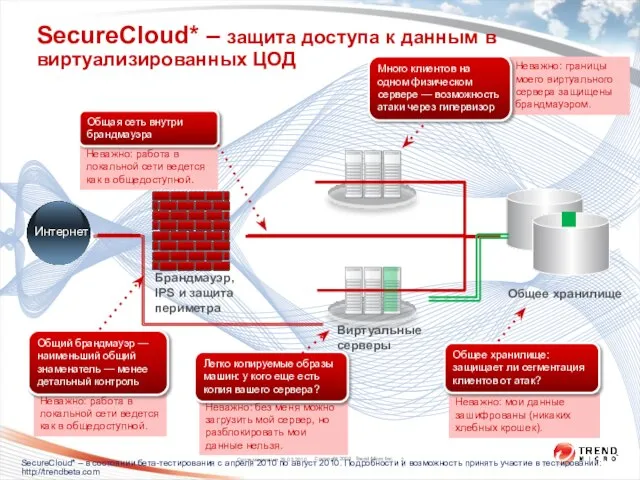

- 21. Неважно: работа в локальной сети ведется как в общедоступной. Систематизация 29.03.2010 SecureCloud* – защита доступа к

- 22. Новая модель безопасности — защита вычислительной цепочки Все среды должны считаться ненадежными. Систематизация 29.03.2010 Когда вся

- 23. ПОДРОБНОСТИ ПО DEEP SECURITY Classification 3/29/2010

- 24. vSphere 4 - VMsafe™ APIs Проверка ЦП/Памяти Проверка отдельных сегментов памяти Знание состояния ЦП Применение политик

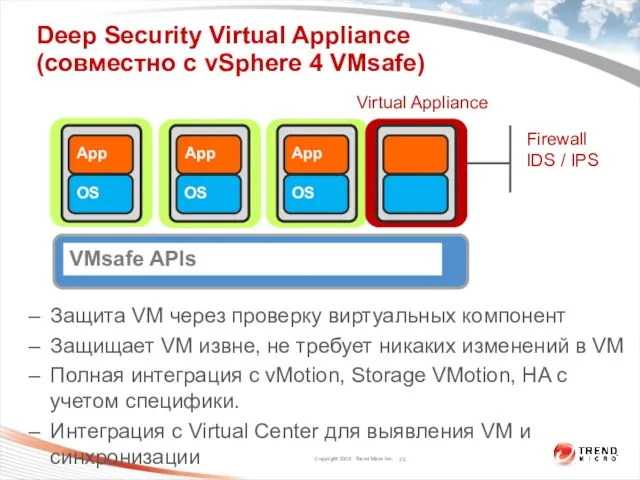

- 25. Deep Security Virtual Appliance (совместно с vSphere 4 VMsafe) App OS ESX Server App OS App

- 26. Deep Security Virtual Appliance Внутренняя архитектура vNIC vSwitch Deep Security Virtual Appliance Stateful Firewall DPI Micro

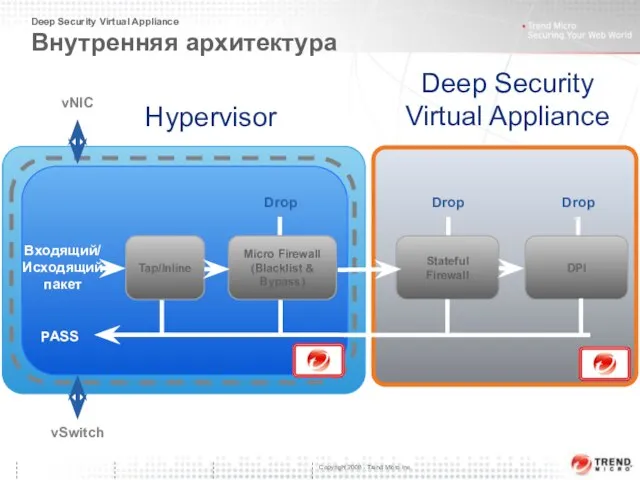

- 27. ДОПОЛНИТЕЛЬНЫЕ ВОЗМОЖНОСТИ DEEP SECURITY 7… Classification 3/29/2010

- 28. Тэгирование событий Система многоцелевого управления событиями Не изменяет и не удаляет оригинальные события Сценарии: Снижение загруженности

- 29. Улучшенное управление событиями Тэгирование событий Автоматизирование тэгирование событий по определенному критерию Тэги по умолчанию или собственные

- 30. Тэгирование событий в Deep Security Специальные События Панели мониторинга Отчеты Применены к Отдельным событиям Схожим событиям

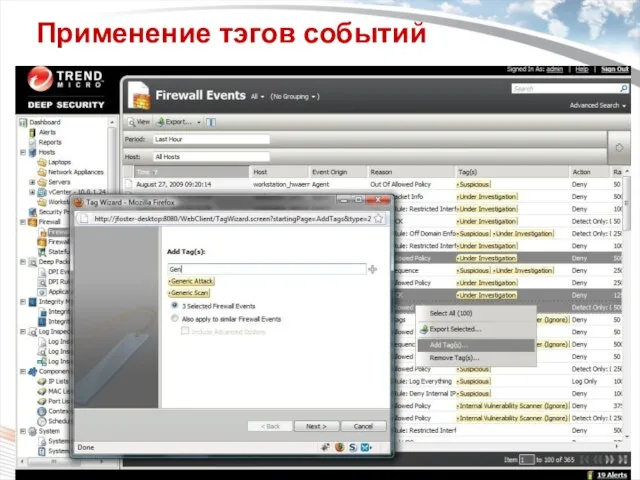

- 31. Применение тэгов событий Apply tags to Firewall, DPI, Integrity Monitoring, Log Inspection & System Events

- 32. Улучшено управление Мониторинг целостности «на изменение» Мониторинг изменений системных файлов (файлов и папок) и отчет по

- 33. Улучшена интеграция с SIEM Syslog Возможность вкл/выкл поддержки Syslog для каждого модуля Deep Security (FW, DPI,

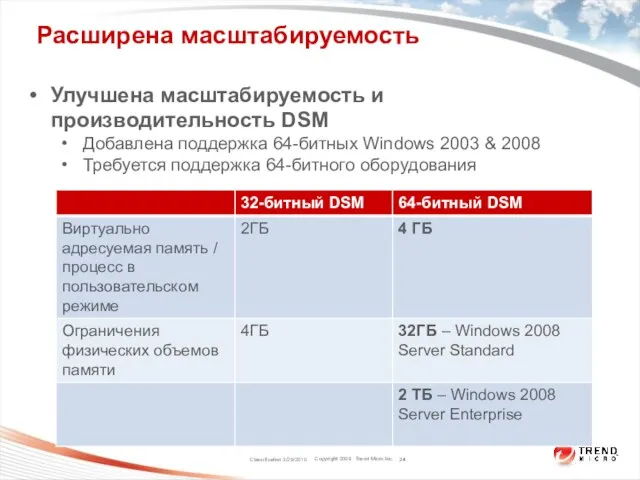

- 34. Расширена масштабируемость Classification 3/29/2010 Улучшена масштабируемость и производительность DSM Добавлена поддержка 64-битных Windows 2003 & 2008

- 36. Скачать презентацию

Грибной бизнес Кондоля

Грибной бизнес Кондоля Федор Михайлович Достоевский «Белые ночи»

Федор Михайлович Достоевский «Белые ночи» Электронные образовательные ресурсы: возможности и пробдемыиспользования, перспективы развития Авдеева Светлана Михайловнаav

Электронные образовательные ресурсы: возможности и пробдемыиспользования, перспективы развития Авдеева Светлана Михайловнаav Презентация на тему Глобальные проблемы человечества в 21 веке

Презентация на тему Глобальные проблемы человечества в 21 веке Анализ экологического состояния территории колледжа промышленности и автомобильного сервиса

Анализ экологического состояния территории колледжа промышленности и автомобильного сервиса артикль THE презентация

артикль THE презентация Тип Кольчатые черви

Тип Кольчатые черви РЕШЕНИЕ СОЦИАЛЬНО-ЭКОНОМИЧЕСКИХ ПРОБЛЕМ МОСКОВСКОЙ ОБЛАСТИ

РЕШЕНИЕ СОЦИАЛЬНО-ЭКОНОМИЧЕСКИХ ПРОБЛЕМ МОСКОВСКОЙ ОБЛАСТИ Компетентностно – ориентированные технологии работы педагогов с родителями

Компетентностно – ориентированные технологии работы педагогов с родителями Правовой статус несовершеннолетних

Правовой статус несовершеннолетних Педагогический мониторинг как способ управления качеством образовательного процесса в школе

Педагогический мониторинг как способ управления качеством образовательного процесса в школе Тест об ударении

Тест об ударении О С Т Е О П О Р О З

О С Т Е О П О Р О З Презентация на тему Доказательства происхождения человека от животных (11 класс)

Презентация на тему Доказательства происхождения человека от животных (11 класс) IST-114_Храпунов_Н_А_Профессиональное выгорание

IST-114_Храпунов_Н_А_Профессиональное выгорание Супермаркет

Супермаркет Устройства вывода информации 7 класс

Устройства вывода информации 7 класс Презентация на тему Технология проблемного обучения на уроках русского языка и литературы

Презентация на тему Технология проблемного обучения на уроках русского языка и литературы Цифровой аутизм

Цифровой аутизм Физика в бане

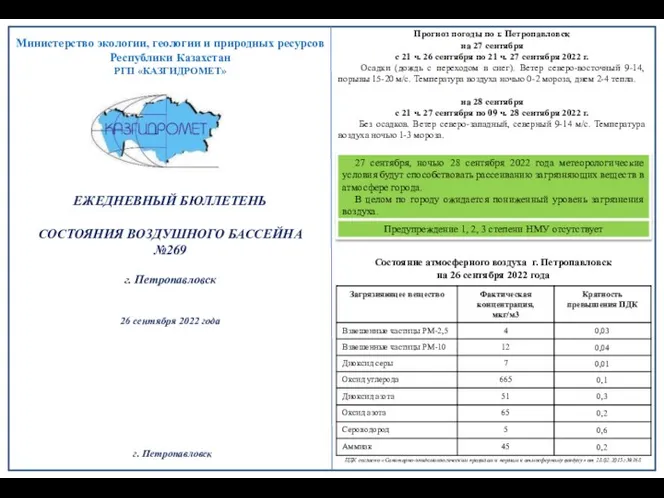

Физика в бане 633170e82692epetropavlovsk-rus

633170e82692epetropavlovsk-rus Паркеты. Правильные, полуправильные

Паркеты. Правильные, полуправильные Презентация на тему Урок математики (обобщающий)

Презентация на тему Урок математики (обобщающий) ПРОЕКТ «CONGRESS SERVES MANAGEMENT»

ПРОЕКТ «CONGRESS SERVES MANAGEMENT» Ученые и их великие открытия

Ученые и их великие открытия Основные сведения о воинской обязанности. Правила призыва на военную службу

Основные сведения о воинской обязанности. Правила призыва на военную службу криминалистика следы транспорта

криминалистика следы транспорта Преимущества наших бизибордов. Как выглядят наши бизиборды

Преимущества наших бизибордов. Как выглядят наши бизиборды