Содержание

- 2. Общие меры безопасности Политика безопасности – формальное изложение правил, которых должны придерживаться пользователи при доступе к

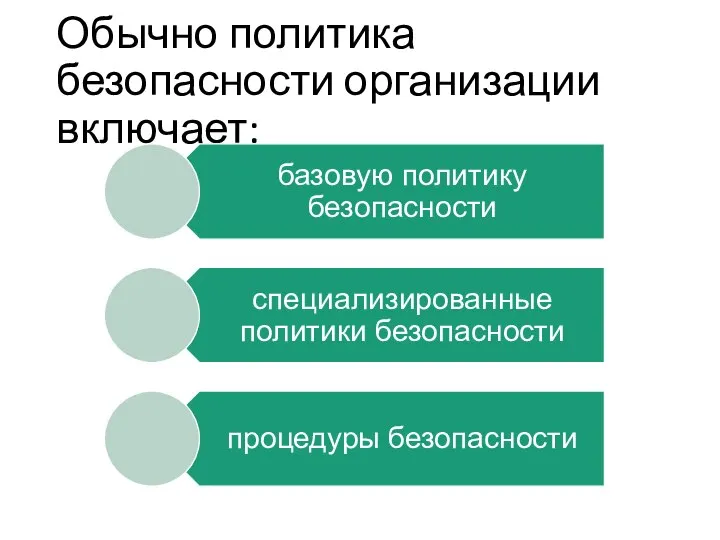

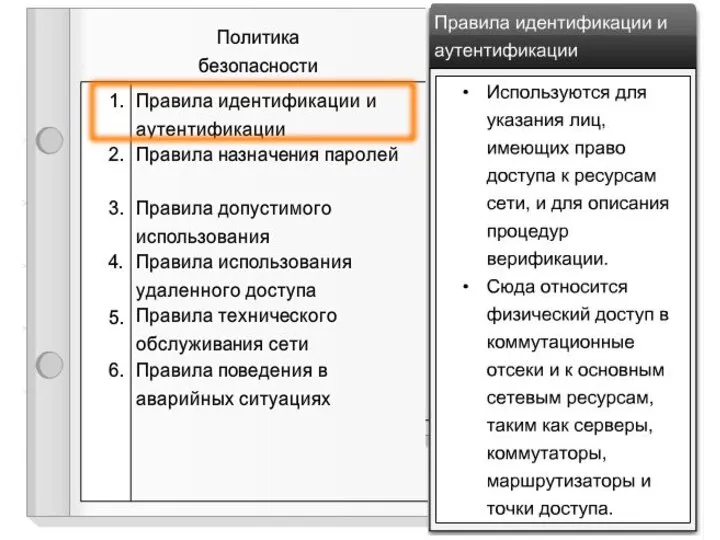

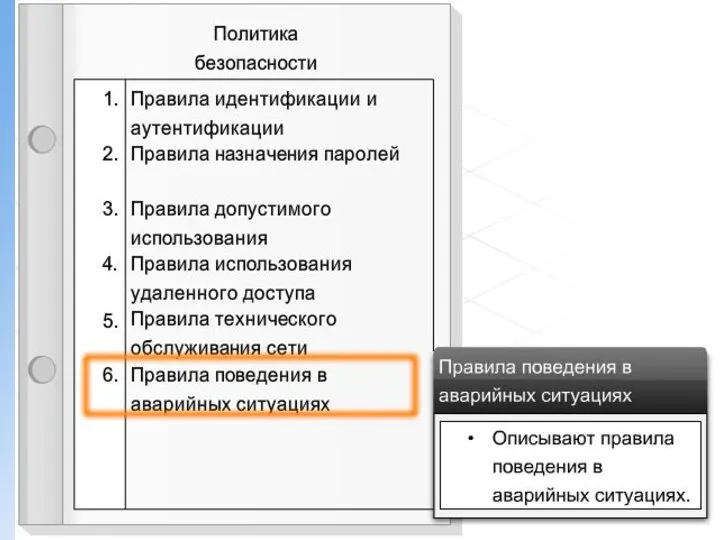

- 3. Обычно политика безопасности организации включает:

- 4. Структура политики безопасности организации

- 5. Понятия обзор политики безопасности — раскрывает цель политики безопасности, описывает структуру политики безопасности, подробно излагает, кто

- 6. Потенциально существуют десятки специализированных политик, которые могут применяться большинством организаций среднего и большого размера. Некоторые политики

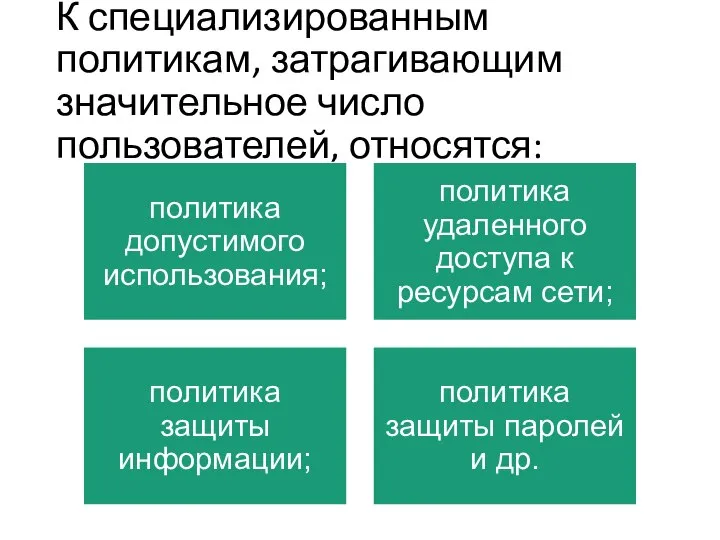

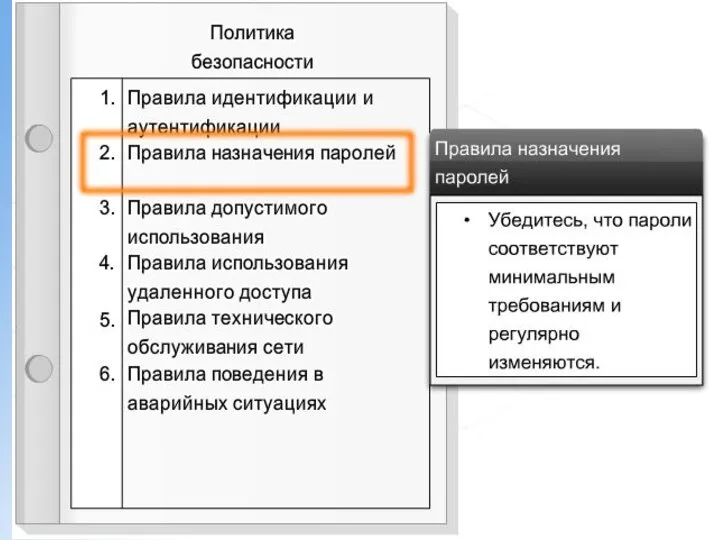

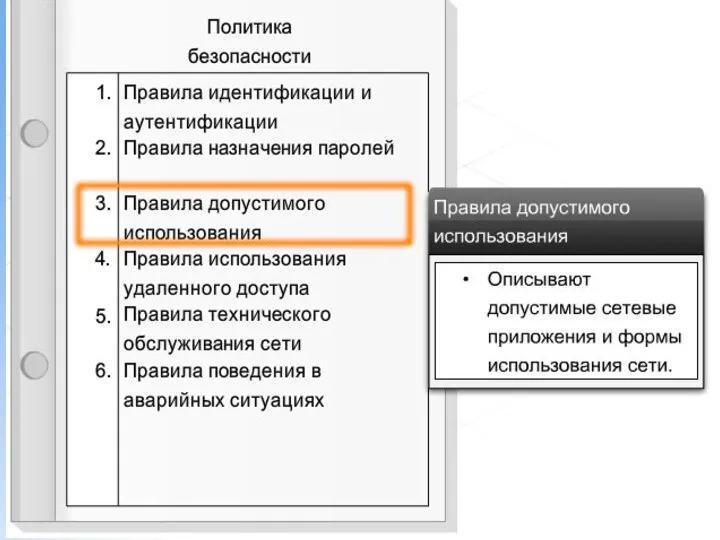

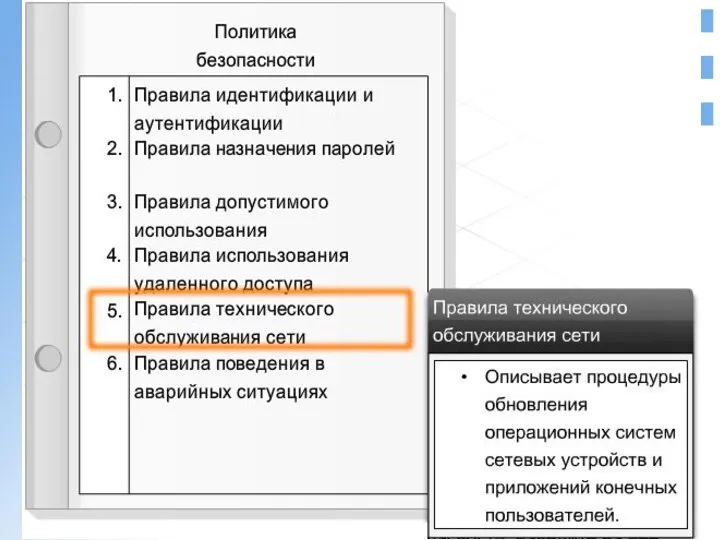

- 7. К специализированным политикам, затрагивающим значительное число пользователей, относятся:

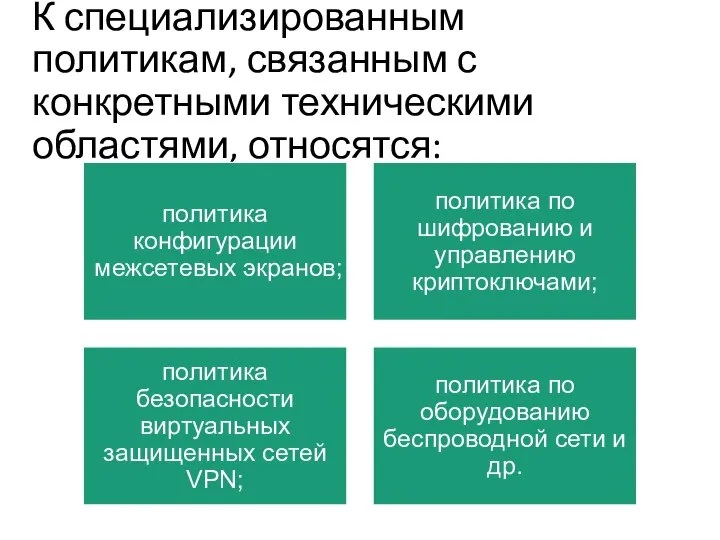

- 8. К специализированным политикам, связанным с конкретными техническими областями, относятся:

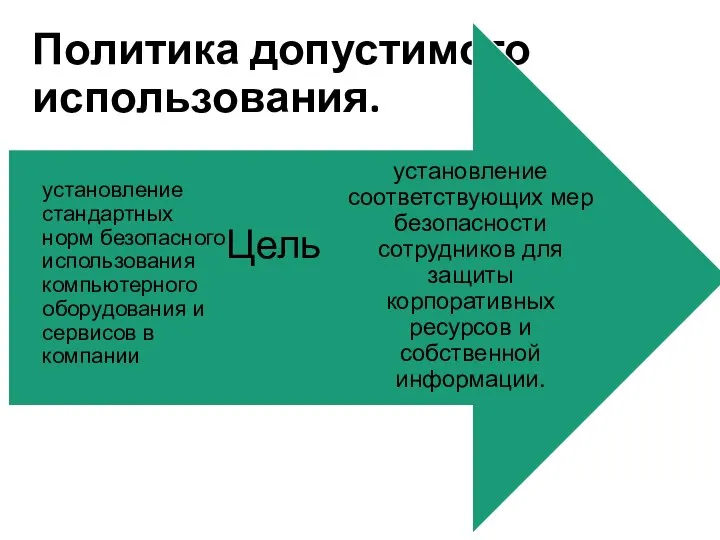

- 9. Политика допустимого использования.

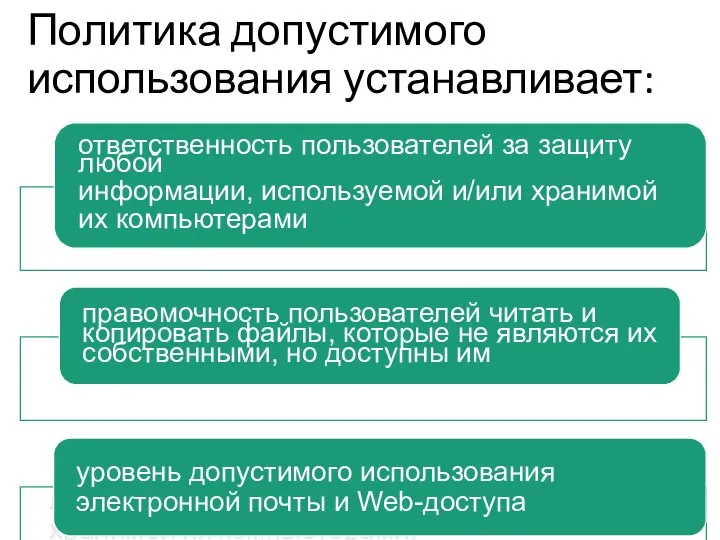

- 10. Политика допустимого использования устанавливает: ответственность пользователей за защиту любой информации, используемой и/или хранимой их компьютерами; правомочность

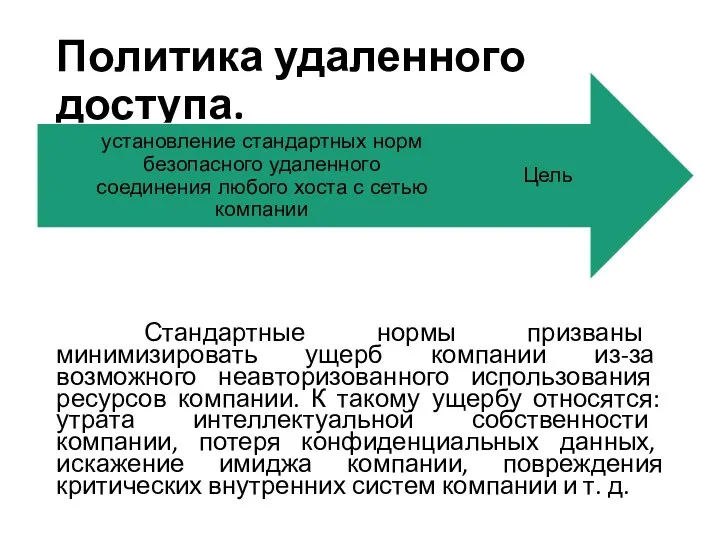

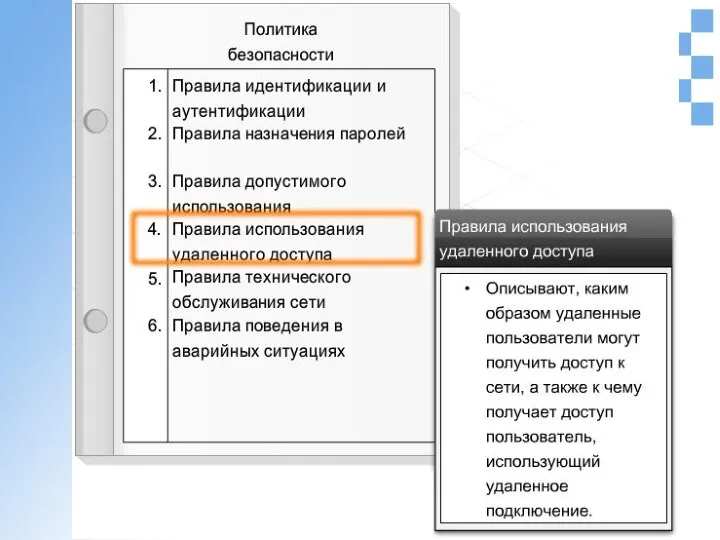

- 11. Политика удаленного доступа. Стандартные нормы призваны минимизировать ущерб компании из-за возможного неавторизованного использования ресурсов компании. К

- 12. Политика удаленного доступа: намечает и определяет допустимые методы удаленного соединения с внутренней сетью; существенна в большой

- 13. Политика удаленного доступа определяет: • какие методы разрешаются для удаленного доступа; • ограничения на данные, к

- 20. Средства безопасности Межсетевой экран Средство обеспечения безопасности для контроля входящего и исходящего трафика для данной сети.

- 21. Средства безопасности Защита от шпионского ПО Программное обеспечение, устанавливаемое на рабочей станции конечного пользователя для выявления

- 22. Процедуры безопасности Политики безопасности только описывают, что должно быть защищено и каковы основные правила защиты. Процедуры

- 23. Назначение Процедуры безопасности детально определяют действия, которые нужно предпринять при реагировании на конкретные события; обеспечивают быстрое

- 24. Примеры В качестве примеров можно указать процедуры для резервного копирования и внесистемного хранения защищенных копий, процедуры

- 25. Процедура реагирования Процедура реагирования на события является необходимым средством безопасности для большинства организаций. Организация особенно уязвима,

- 26. Данная процедура определяет: обязанности членов команды реагирования; • какую информацию регистрировать и прослеживать; • как обрабатывать

- 27. Процедура управления конфигурацией Обычно определяется на корпоративном уровне или уровне подразделения. Эта процедура должна определить процесс

- 29. Скачать презентацию

Компьютерное информационное моделирование

Компьютерное информационное моделирование Графический редактор

Графический редактор Аттестационная работа. Реализация проекта в рамках дополнительных занятий по промышленному программированию в 9 классе

Аттестационная работа. Реализация проекта в рамках дополнительных занятий по промышленному программированию в 9 классе Информация и информационные процессы

Информация и информационные процессы Восьмеричная система счисления

Восьмеричная система счисления Оценка трудоемкости создания программного обеспечения

Оценка трудоемкости создания программного обеспечения Техника LOW POLY

Техника LOW POLY Организация быстродействующих вычислительных систем

Организация быстродействующих вычислительных систем Подтверждение основного вида экономической деятельности в электронной форме. (ПОВЭД)

Подтверждение основного вида экономической деятельности в электронной форме. (ПОВЭД) Python в качестве альтернативного языка обучения программированию

Python в качестве альтернативного языка обучения программированию Разработка мобильных сервисов для велотуристов и сети мини/микро бизнесов

Разработка мобильных сервисов для велотуристов и сети мини/микро бизнесов LifeStyler. Жизнь за рамками привычного

LifeStyler. Жизнь за рамками привычного Организация корпоративных сетей

Организация корпоративных сетей Эволюция информационных технологий. Понятия аппаратного, программного и алгоритмического обеспечения. Лекция №1

Эволюция информационных технологий. Понятия аппаратного, программного и алгоритмического обеспечения. Лекция №1 Периодизация и программирование в подготовном периоде. Этапы в подготовительном периоде

Периодизация и программирование в подготовном периоде. Этапы в подготовительном периоде СТС — российский федеральный телеканал

СТС — российский федеральный телеканал Програмування С++. Одновимірний масив

Програмування С++. Одновимірний масив Автоматический расчет стажей на основании кадровых изменений

Автоматический расчет стажей на основании кадровых изменений Автоматизация процесса управления документооборотом путём внедрения 1С Документооборот в ООО ВЭГТРАНС

Автоматизация процесса управления документооборотом путём внедрения 1С Документооборот в ООО ВЭГТРАНС Индивидуальная безопасность в массивах информационного пространства

Индивидуальная безопасность в массивах информационного пространства Жизненный цикл программного обеспечения ИС

Жизненный цикл программного обеспечения ИС Исполнитель Робот

Исполнитель Робот Алгоритмы и программы

Алгоритмы и программы Кейс №4. 3d модель театра

Кейс №4. 3d модель театра Представление информации в табличной форме

Представление информации в табличной форме Цветовые системы в компьютерной графике

Цветовые системы в компьютерной графике Системный анализ и моделирование

Системный анализ и моделирование Пошук у сетцы Інтэрнэт

Пошук у сетцы Інтэрнэт