Содержание

- 2. Цель: обучение информационной безопасности в Интернете. Задачи: образовательные: систематизировать знаний в области использования интернета; сформировать общее

- 3. А Б В Г Д 1 2 3 4 5

- 4. Как НЕ стоит себя вести, если вы стали жертвой кибербуллинга? 1) Ничего не делать 2) Заблокировать

- 5. Кибербуллинг – это вид травли с применением интернет-технологий, включающий оскорбления, угрозы, клевету, компромат и шантаж, с

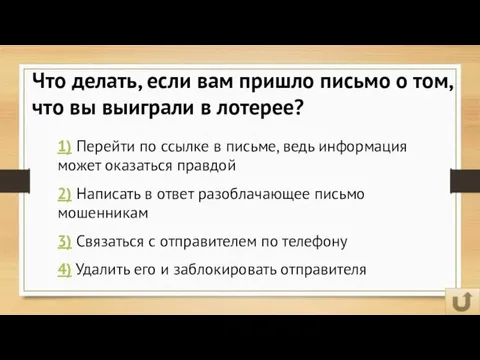

- 8. Что делать, если вам пришло письмо о том, что вы выиграли в лотерее? 1) Перейти по

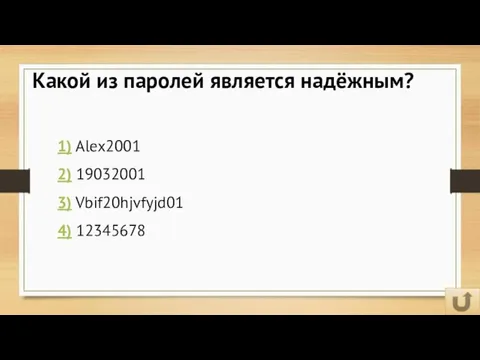

- 10. Какой из паролей является надёжным? 1) Alex2001 2) 19032001 3) Vbif20hjvfyjd01 4) 12345678

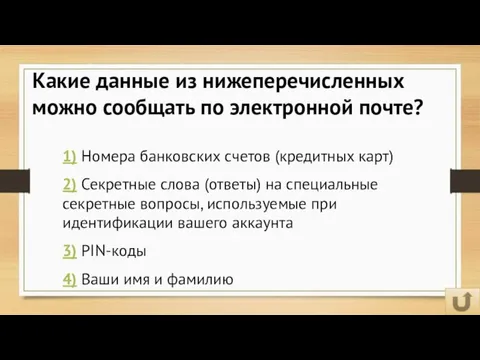

- 12. Какие данные из нижеперечисленных можно сообщать по электронной почте? 1) Номера банковских счетов (кредитных карт) 2)

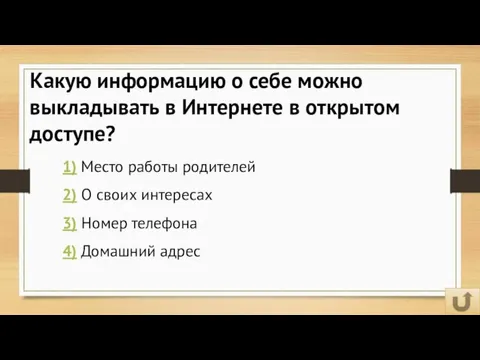

- 14. Какую информацию о себе можно выкладывать в Интернете в открытом доступе? 1) Место работы родителей 2)

- 16. СПАМ - это: 1) агрессивное поведение на форумах 2) массовая рассылка рекламы и прочих объявлений 3)

- 18. Какие вирусы активизируются в самом начале работы с операционной системой: 1) загрузочные вирусы 2) троянцы 3)

- 20. «Словесная война», возникающая иногда на форумах: 1) флейм 2) СПАМ 3) флуд 4) буллинг

- 21. ФЛЕЙМ

- 22. Флейм — «спор ради спора», обмен сообщениями в местах многопользовательского сетевого общения (напр. интернет-форумы, чаты, социальные

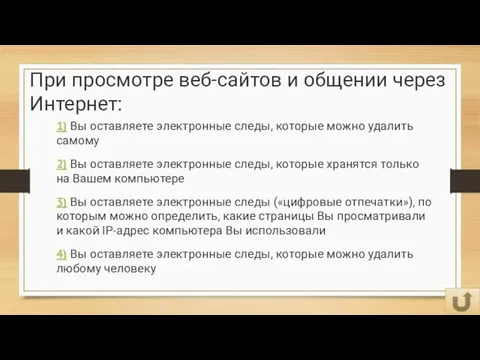

- 24. При просмотре веб-сайтов и общении через Интернет: 1) Вы оставляете электронные следы, которые можно удалить самому

- 26. Троянская программа опасна тем, что: 1) проникает на компьютер под видом полезной программы и выполняет вредоносные

- 28. Что не является персональными данными: 1) паспортные данные 2) история болезни 3) фамилия, имя, отчество 4)

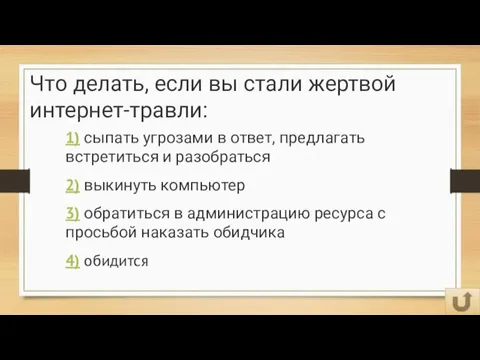

- 30. Что делать, если вы стали жертвой интернет-травли: 1) сыпать угрозами в ответ, предлагать встретиться и разобраться

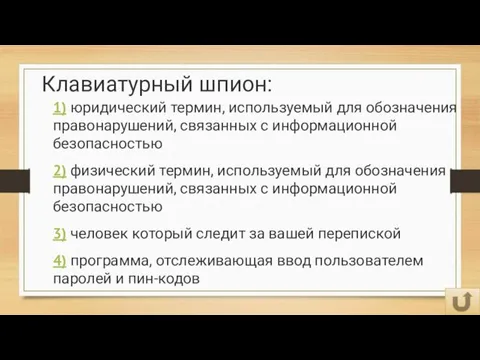

- 32. Клавиатурный шпион: 1) юридический термин, используемый для обозначения правонарушений, связанных с информационной безопасностью 2) физический термин,

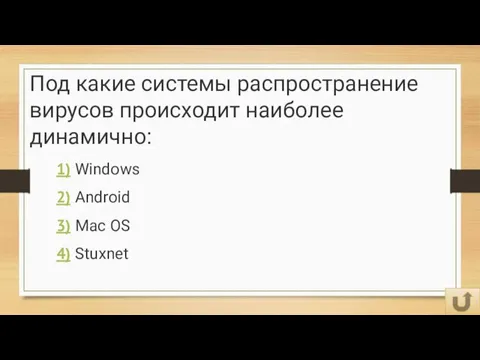

- 34. Под какие системы распространение вирусов происходит наиболее динамично: 1) Windows 2) Android 3) Mac OS 4)

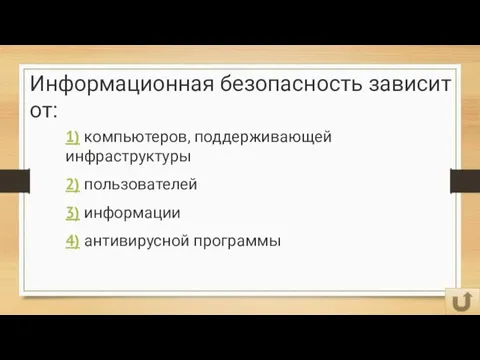

- 36. Информационная безопасность зависит от: 1) компьютеров, поддерживающей инфраструктуры 2) пользователей 3) информации 4) антивирусной программы

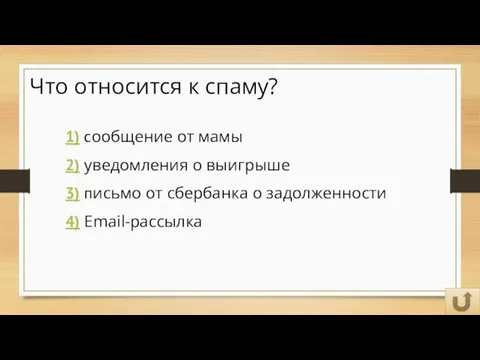

- 38. Что относится к спаму? 1) сообщение от мамы 2) уведомления о выигрыше 3) письмо от сбербанка

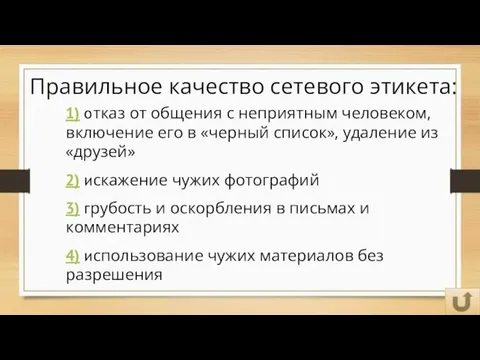

- 40. Правильное качество сетевого этикета: 1) отказ от общения с неприятным человеком, включение его в «черный список»,

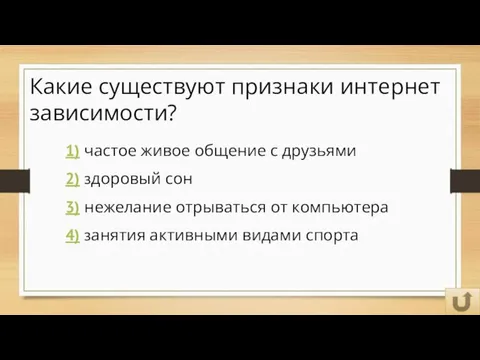

- 42. Какие существуют признаки интернет зависимости? 1) частое живое общение с друзьями 2) здоровый сон 3) нежелание

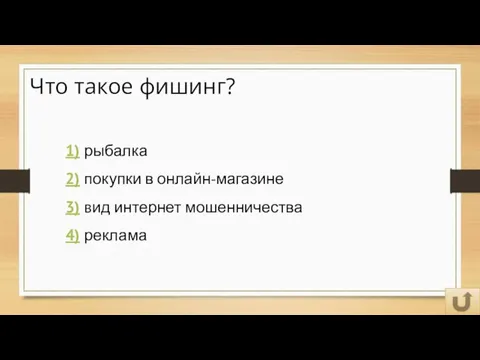

- 44. Что такое фишинг? 1) рыбалка 2) покупки в онлайн-магазине 3) вид интернет мошенничества 4) реклама

- 45. ФИШИНГ

- 46. Фи́шинг — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и

- 48. Укажите правило, которое следует соблюдать при работе в открытых сетях или с использованием «чужой» техники: 1)

- 50. Что такое интернет? 1) совокупность документов частного лица или организации 2) программное обеспечение 3) это антивирус

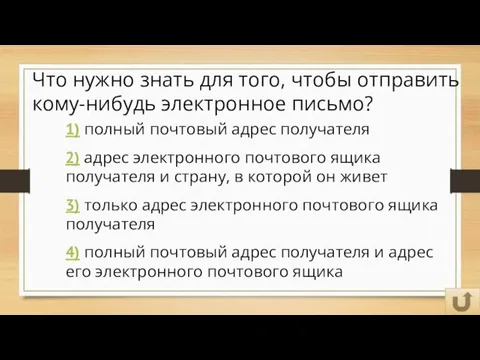

- 52. Что нужно знать для того, чтобы отправить кому-нибудь электронное письмо? 1) полный почтовый адрес получателя 2)

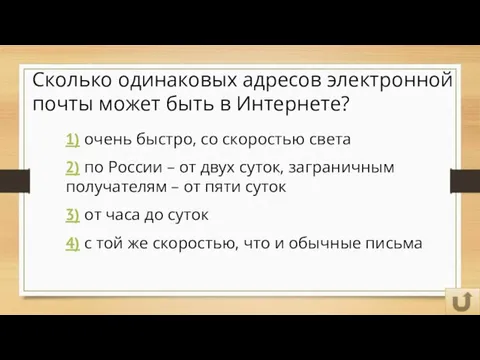

- 54. Сколько одинаковых адресов электронной почты может быть в Интернете? 1) очень быстро, со скоростью света 2)

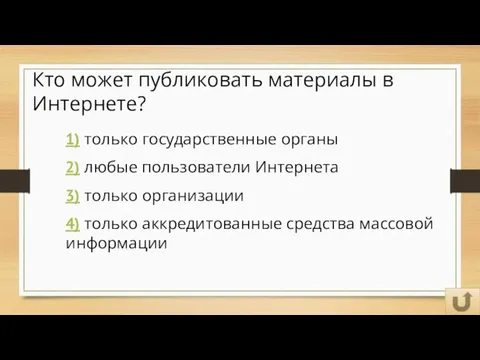

- 56. Кто может публиковать материалы в Интернете? 1) только государственные органы 2) любые пользователи Интернета 3) только

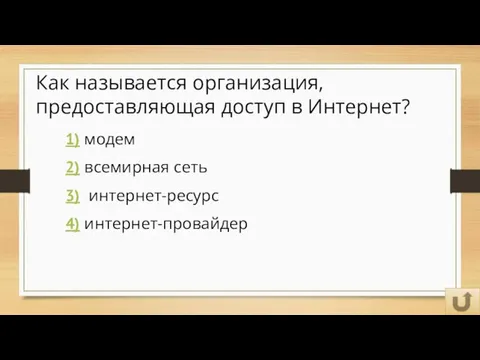

- 58. Как называется организация, предоставляющая доступ в Интернет? 1) модем 2) всемирная сеть 3) интернет-ресурс 4) интернет-провайдер

- 60. Скачать презентацию

Презентация без названия

Презентация без названия Работа с офлайн версией ВЭБ-КИАС

Работа с офлайн версией ВЭБ-КИАС SD-Wan — высокопроизводительный и надежный доступ филиалов к облачным услугам

SD-Wan — высокопроизводительный и надежный доступ филиалов к облачным услугам Информационная безопасность (лекция 6)

Информационная безопасность (лекция 6) Курс SEO-практик. Управление индексацией сайта. Дубли и служебные страницы

Курс SEO-практик. Управление индексацией сайта. Дубли и служебные страницы Интерфейс

Интерфейс Антифрод-системы

Антифрод-системы Органайзер для учащихся школ EasyEdu. Проект команды Null

Органайзер для учащихся школ EasyEdu. Проект команды Null Цифровая трансформация менеджмента

Цифровая трансформация менеджмента Основные понятия алгоритмизации и программирования

Основные понятия алгоритмизации и программирования Медийные личности города Красноярска

Медийные личности города Красноярска HRMS-INFO – control system for HR-specialists

HRMS-INFO – control system for HR-specialists Коммуникация и общество

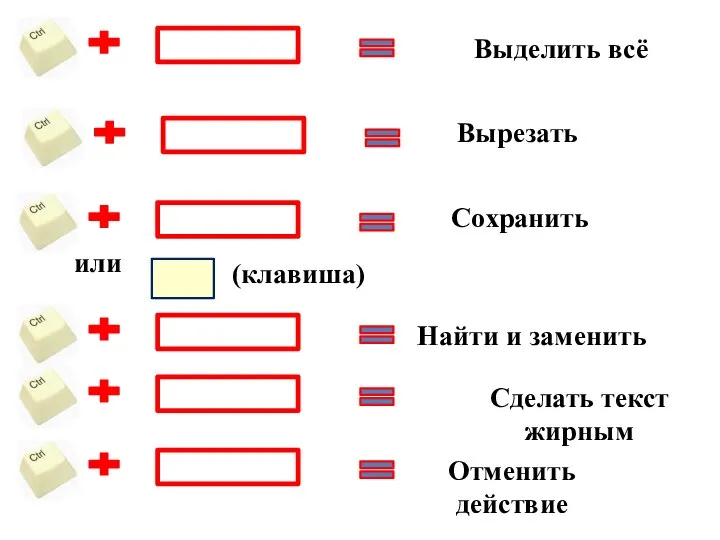

Коммуникация и общество Текстовый редактор

Текстовый редактор Безопасность сети. Средства обеспечения безопасности сети

Безопасность сети. Средства обеспечения безопасности сети Оценка количественных параметров текстовых документов

Оценка количественных параметров текстовых документов Приложение Тестсистема “Космос МакГер”

Приложение Тестсистема “Космос МакГер” Стайл-фреймы. Стас Третьяк

Стайл-фреймы. Стас Третьяк Работа с файлами в С++

Работа с файлами в С++ Признаки предметов

Признаки предметов Воспользуйтесь сервисом, чтобы узнать ставки имущественных налогов

Воспользуйтесь сервисом, чтобы узнать ставки имущественных налогов Процедурное программирование 01_09_2021

Процедурное программирование 01_09_2021 Примеры одной и той же публикации одного издания СМИ, размещенной на разных медиаплатформах

Примеры одной и той же публикации одного издания СМИ, размещенной на разных медиаплатформах Виртуальные технологии в образовании

Виртуальные технологии в образовании Программы для обработки звука

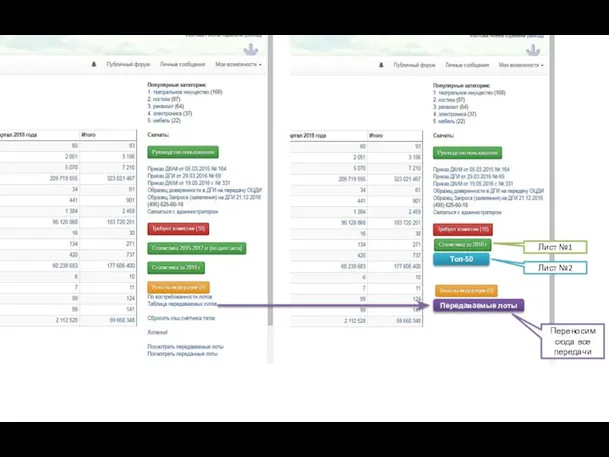

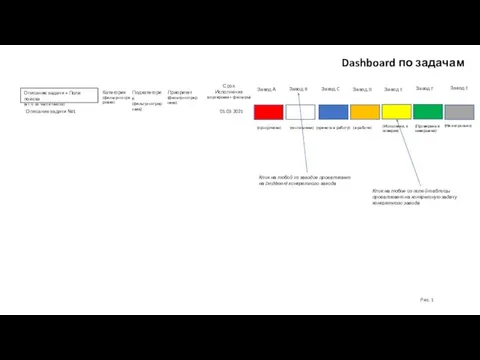

Программы для обработки звука Dashboard по задачам

Dashboard по задачам Мобильные телефоны: польза и вред

Мобильные телефоны: польза и вред Рабочий стол и подсистемы

Рабочий стол и подсистемы