Содержание

- 2. Представление эксперта Опытный преподаватель и эксперт-практик в области информационной безопасности и комплексной защиты информации; Автор учебных

- 3. Общие понятия. Обобщенная схема симметричных криптосистем Симметричные криптосистемы – криптосистемы использующие один и тот же ключ

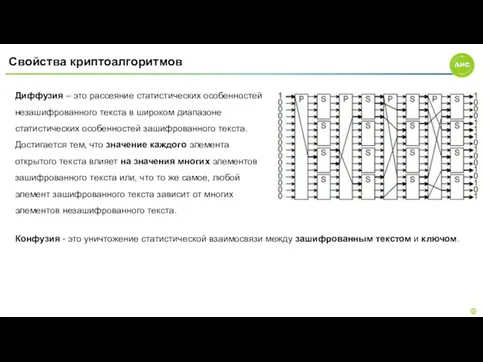

- 4. Свойства криптоалгоритмов Диффузия – это рассеяние статистических особенностей незашифрованного текста в широком диапазоне статистических особенностей зашифрованного

- 5. Основные методы криптографического закрытия информации (шифрования) Подстановка (замена) Одноалфавитная Многоалфавитная одноконтурная обыкновенная Многоалфавитная одноконтурная монофоническая Многоалфавитная

- 6. Основные методы криптографического закрытия информации (шифрования) Аналитические преобразования Матричные По особым зависимостям Комбинированные Подстановка+перестановка Подстановка+гаммирование Перестановка+гаммирование

- 7. Подстановки Моноалфавитные (шифр простой замены). Заключаются в замене символов исходного сообщения на другие (того же алфавита)

- 8. Перестановки Заключаются в перестановке местами символов исходного текста по некоторому правилу. Пример: переписать символы исходного сообщения

- 9. Гаммирование Суть метода состоит в том, что символы некоторой специальной последовательности, называемой гаммой, последовательно накладываются по

- 10. Шифрование с помощью аналитических преобразований Достаточно надежное закрытие информации может обеспечить использование при шифровании некоторых аналитических

- 11. Блочные шифры Представляют семейство обратимых преобразований блоков (частей фиксированной длины) исходного текста. Используют комбинированные методы гаммирования,

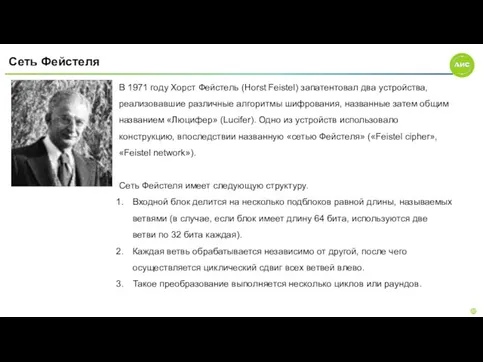

- 12. Сеть Фейстеля В 1971 году Хорст Фейстель (Horst Feistel) запатентовал два устройства, реализовавшие различные алгоритмы шифрования,

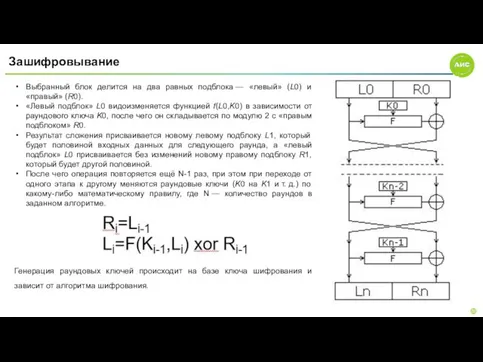

- 13. Зашифровывание Выбранный блок делится на два равных подблока — «левый» (L0) и «правый» (R0). «Левый подблок»

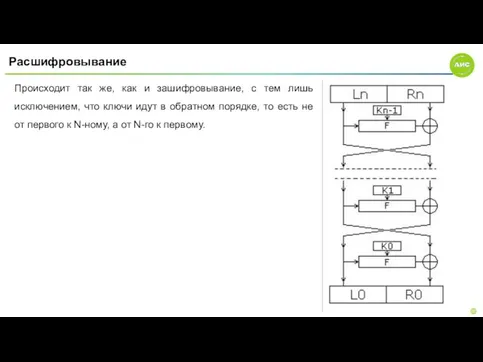

- 14. Раcшифровывание Происходит так же, как и зашифровывание, с тем лишь исключением, что ключи идут в обратном

- 15. Функция F - S-box (подстановка) Блок подстановок (S-блок) состоит из: дешифратора, преобразующего n-разрядный двоичный сигнал в

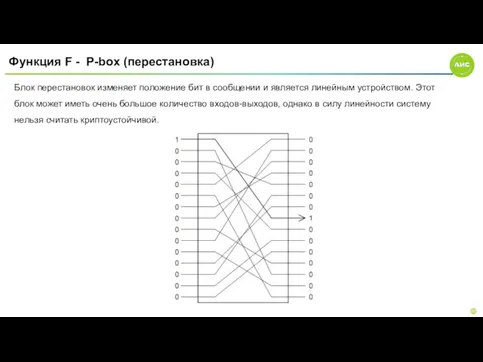

- 16. Функция F - P-box (перестановка) Блок перестановок изменяет положение бит в сообщении и является линейным устройством.

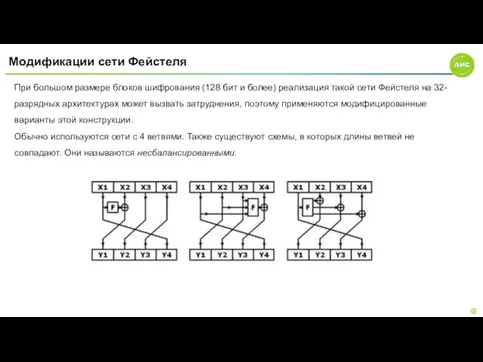

- 17. Модификации сети Фейстеля При большом размере блоков шифрования (128 бит и более) реализация такой сети Фейстеля

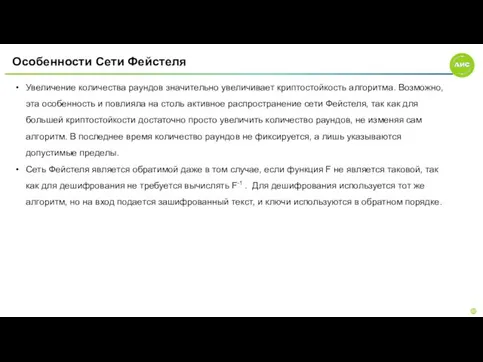

- 18. Особенности Сети Фейcтеля Увеличение количества раундов значительно увеличивает криптостойкость алгоритма. Возможно, эта особенность и повлияла на

- 19. Особенности Сети Фейcтеля В настоящее время все чаще используются различные разновидности сети Фейcтеля для 128-битного блока

- 20. Основные критерии используемые при разработке алгоритмов Масштабируемый ключ до 256 бит устойчивый к прямому перебору. Высокая

- 21. Алгоритмы на базе сети Фейстеля

- 22. Алгоритм DES. Принципы разработки Одним из первых реализованных и наиболее известным алгоритмом симметричного шифрования является DES

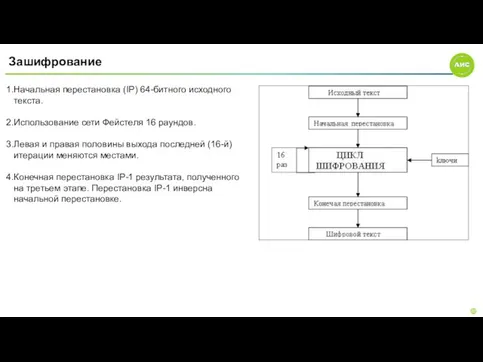

- 23. Зашифрование Начальная перестановка (IP) 64-битного исходного текста. Использование сети Фейстеля 16 раундов. Левая и правая половины

- 24. Раcшифрование Процесс расшифрования аналогичен процессу шифрования. На входе алгоритма используется зашифрованный текст, но ключи используются в

- 25. Проблемы DES В настоящее время основным недостатком DES считается маленькая длина ключа, поэтому уже давно начали

- 26. Недостатки двойного DES Простейший способ увеличить длину ключа состоит в повторном применении DES с двумя разными

- 27. Атака "встреча посередине" Для приведенного выше алгоритма двойного DES существует так называемая атака "встреча посередине". Она

- 28. Атака "встреча посередине" 3. Для каждого выполненного дешифрования ищется равное ему значение в первой таблице. Если

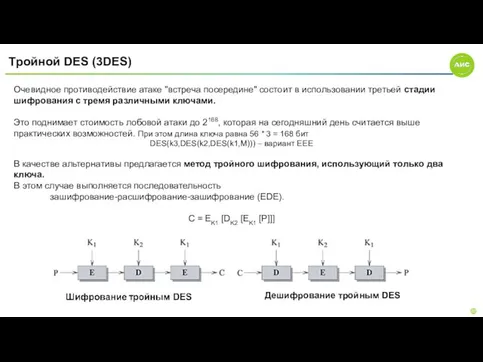

- 29. Тройной DES (3DES) Очевидное противодействие атаке "встреча посередине" состоит в использовании третьей стадии шифрования с тремя

- 30. Тройной DES (3DES) C = EK1 [DK1 [EK1 [P]]] = EK1 [P] Тройной DES является достаточно

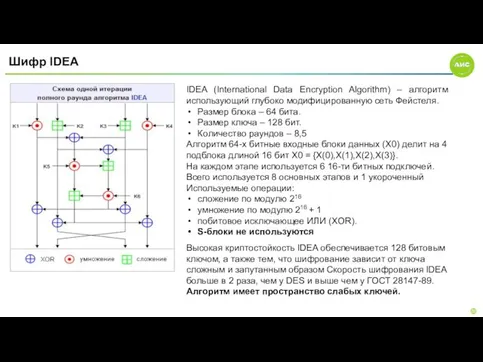

- 31. Шифр IDEA IDEA (International Data Encryption Algorithm) – алгоритм использующий глубоко модифицированную сеть Фейстеля. Размер блока

- 32. Симметричный алгоритм блочного шифрования. Advanced Encryption Standard (AES) Национальный институт стандартов и технологий США NIST 26

- 33. Алгоритм Rijndael Создатель: Винсент Рэймен (Vincent Rijmen), Йоан Даймен (Joan Daemen) Создан: 1998 г. Опубликован: 2001

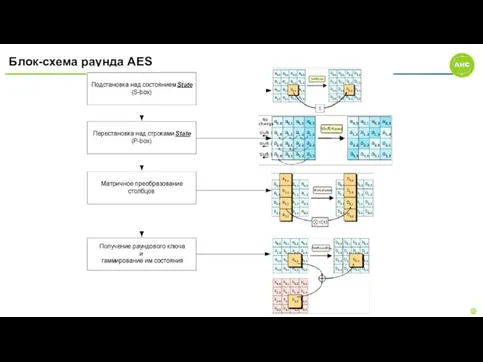

- 34. Блок-схема раунда AES

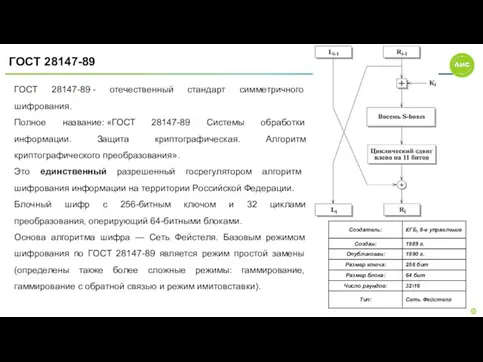

- 35. ГОСТ 28147-89 ГОСТ 28147-89 - отечественный стандарт симметричного шифрования. Полное название: «ГОСТ 28147-89 Системы обработки информации.

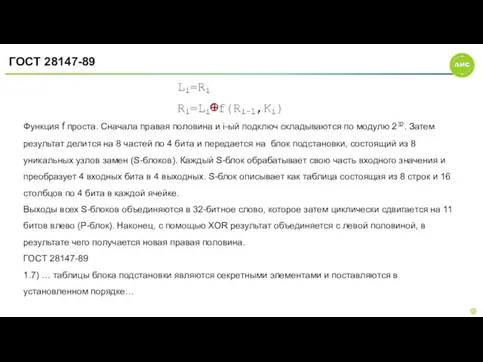

- 36. ГОСТ 28147-89 Функция f проста. Сначала правая половина и i-ый подключ складываются по модулю 232. Затем

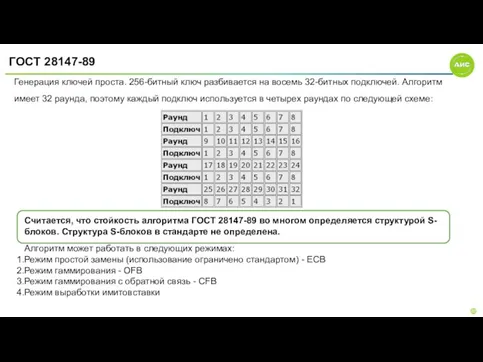

- 37. ГОСТ 28147-89 Генерация ключей проста. 256-битный ключ разбивается на восемь 32-битных подключей. Алгоритм имеет 32 раунда,

- 38. Критика ГОСТ 28147-89 в открытых источниках Основные проблемы ГОСТа связаны с неполнотой стандарта в части генерации

- 39. В рамках «Соглашения о совместимости СКЗИ» следующих компаний производителей СКЗИ: ФГУП НТЦ "Атлас", ООО "КРИПТО-ПРО", ООО

- 40. Основные различия между DES и ГОСТ 28147-89 DES использует гораздо более сложную процедуру создания подключей, чем

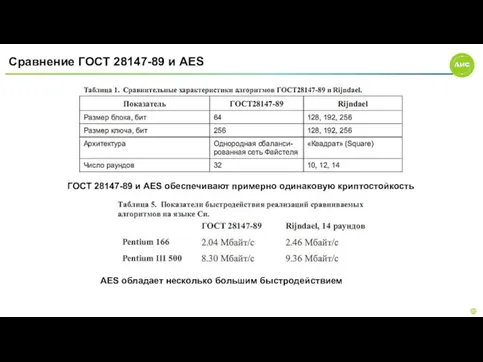

- 41. Сравнение ГОСТ 28147-89 и АES ГОСТ 28147-89 и АES обеспечивают примерно одинаковую криптостойкость AES обладает несколько

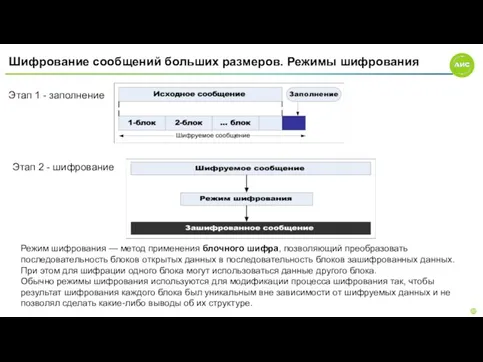

- 42. Шифрование сообщений больших размеров. Режимы шифрования Этап 1 - заполнение Этап 2 - шифрование Режим шифрования

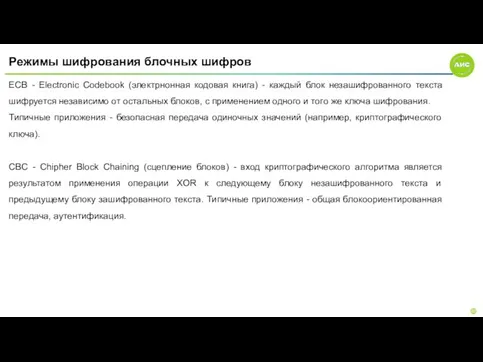

- 43. Режимы шифрования блочных шифров ECB - Electronic Codebook (электрнонная кодовая книга) - каждый блок незашифрованного текста

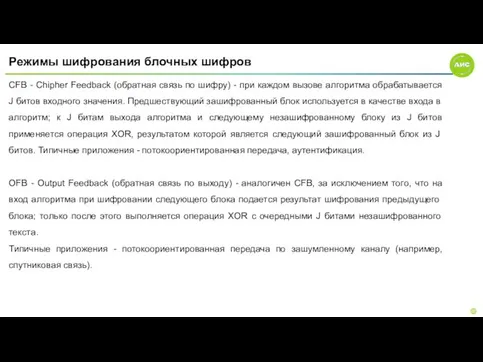

- 44. Режимы шифрования блочных шифров CFB - Chipher Feedback (обратная связь по шифру) - при каждом вызове

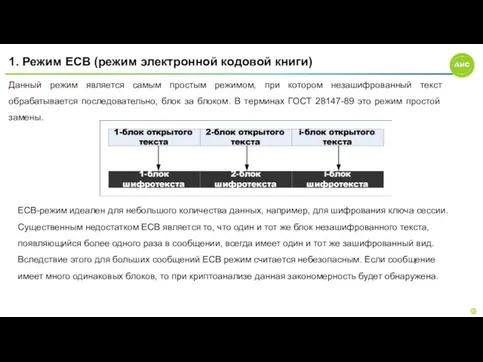

- 45. 1. Режим ECB (режим электронной кодовой книги) Данный режим является самым простым режимом, при котором незашифрованный

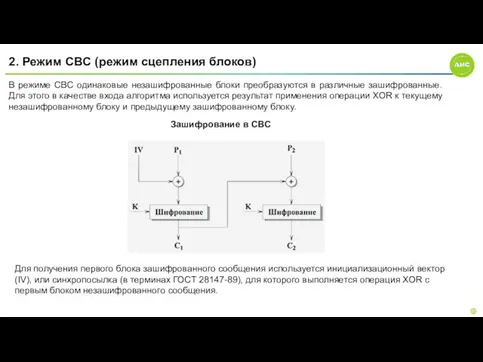

- 46. 2. Режим CBC (режим сцепления блоков) В режиме CBС одинаковые незашифрованные блоки преобразуются в различные зашифрованные.

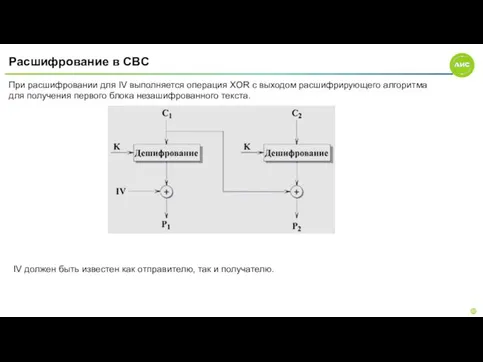

- 47. Расшифрование в CBC При расшифровании для IV выполняется операция XOR с выходом расшифрирующего алгоритма для получения

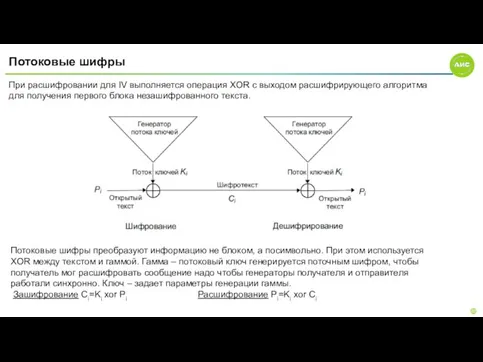

- 48. Потоковые шифры При расшифровании для IV выполняется операция XOR с выходом расшифрирующего алгоритма для получения первого

- 49. 3. Режим CFB (режим обратной связи по шифру) СFB – позволяет использовать блочный алгоритм как поточный.

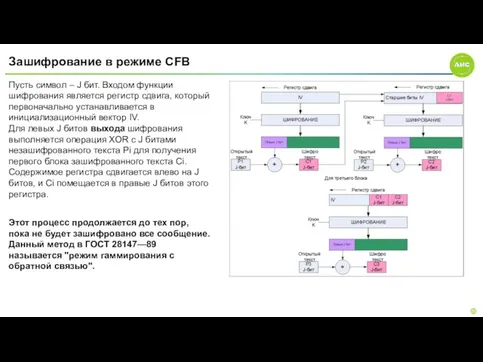

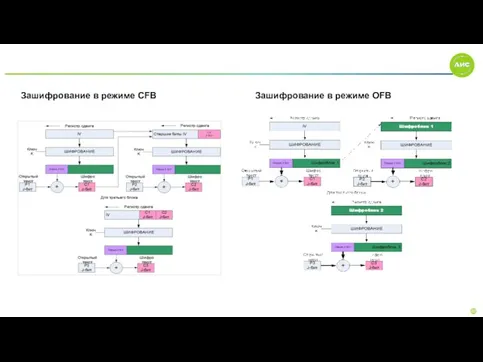

- 50. Зашифрование в режиме СFВ Пусть символ – J бит. Входом функции шифрования является регистр сдвига, который

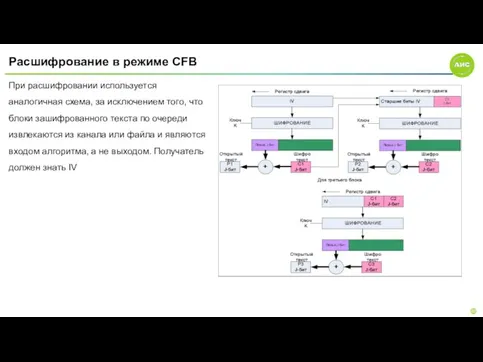

- 51. Расшифрование в режиме СFВ При расшифровании используется аналогичная схема, за исключением того, что блоки зашифрованного текста

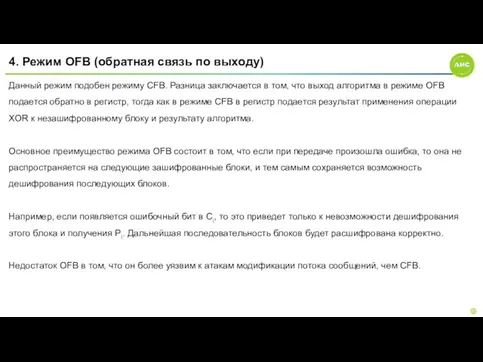

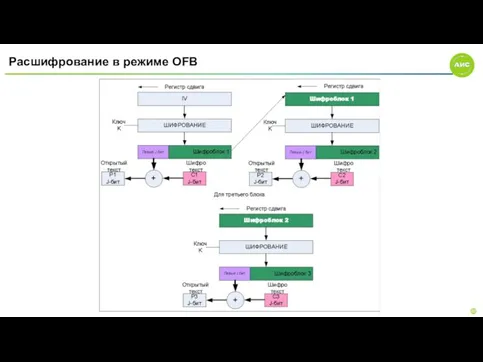

- 52. 4. Режим OFB (обратная связь по выходу) Данный режим подобен режиму CFB. Разница заключается в том,

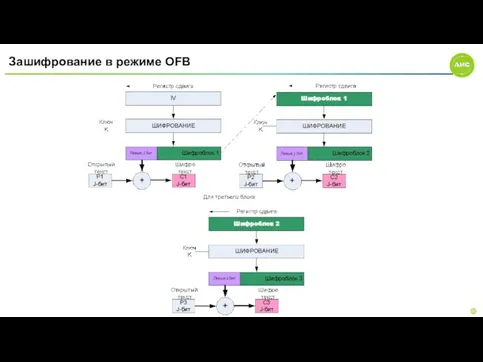

- 53. Зашифрование в режиме OFB

- 54. Зашифрование в режиме СFВ Зашифрование в режиме OFB

- 55. Расшифрование в режиме OFB

- 56. Создание случайных чисел Случайные числа играют важную роль при использовании криптографии в различных сетевых приложениях, относящихся

- 57. Случайность Обычно при создании последовательности псевдослучайных чисел предполагается, что данная последовательность чисел должна быть случайной в

- 58. Источники случайных чисел Источники действительно случайных чисел найти трудно: Детекторы событий ионизирующей радиации, Газовые разрядные трубки

- 59. Генераторы псевдослучайных чисел Первой широко используемой технологией создания случайного числа был алгоритм, предложенный Лехмером, который известен

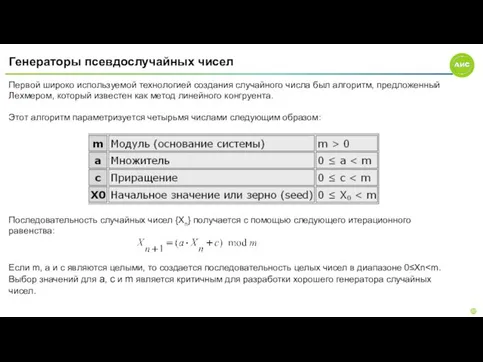

- 60. Генераторы псевдослучайных чисел Если противник знает, что используется алгоритм линейного конгруента, и если известны его параметры

- 61. Криптографически созданные случайные числа В криптографических приложениях целесообразно шифровать получающиеся случайные числа. Чаще всего используется три

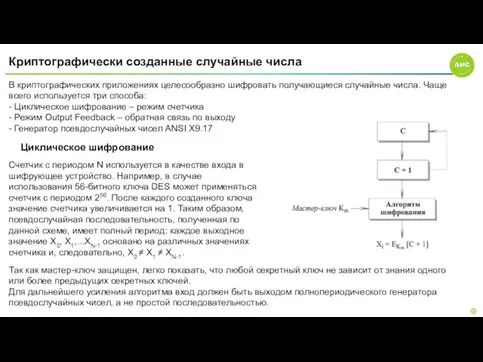

- 62. Режим Output Feedback DES Режим OFB DES может применяться для генерации ключа, аналогично тому, как он

- 63. Генератор псевдослучайных чисел ANSI X9.17 Один из наиболее сильных генераторов псевдослучайных чисел описан в ANSI X9.17.

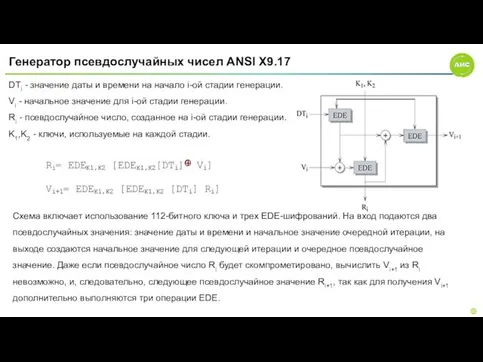

- 64. Генератор псевдослучайных чисел ANSI X9.17 DTi - значение даты и времени на начало i-ой стадии генерации.

- 65. Домашнее задание по теме «Симметричная и асимметричная криптография» Опишите, при каких условиях возможно получить новый открытый

- 66. ВОПРОСЫ

- 68. Скачать презентацию

![Тройной DES (3DES) C = EK1 [DK1 [EK1 [P]]] = EK1 [P]](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/903723/slide-29.jpg)

Представление об организации баз данных и системах управления базами данных

Представление об организации баз данных и системах управления базами данных Выделение контуров. Контур vs. Граница

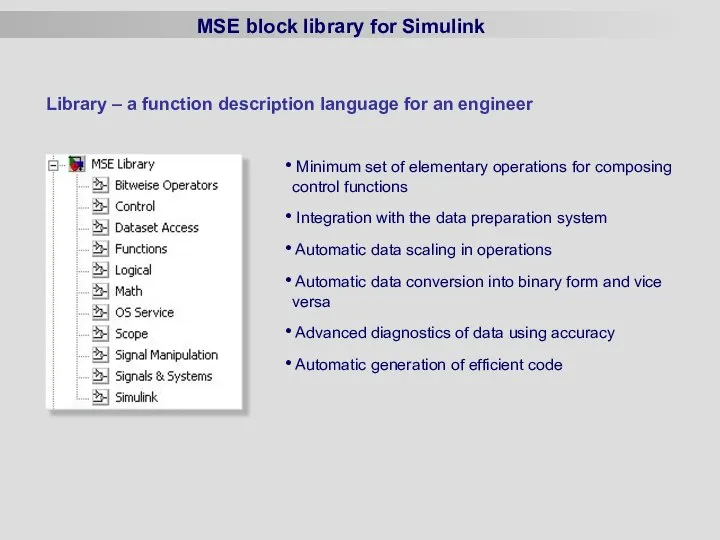

Выделение контуров. Контур vs. Граница MSE block library for Simulink

MSE block library for Simulink Web-дизайн

Web-дизайн История возникновения систем счисления

История возникновения систем счисления Основы проектной деятельности. Лекция 3

Основы проектной деятельности. Лекция 3 Информационные технологии в управлении качеством и защита информации. Построение гистограмм

Информационные технологии в управлении качеством и защита информации. Построение гистограмм Совместимый контекст

Совместимый контекст Язык HTML. Оформление текста

Язык HTML. Оформление текста V значит Vilki

V значит Vilki Майнкрафт

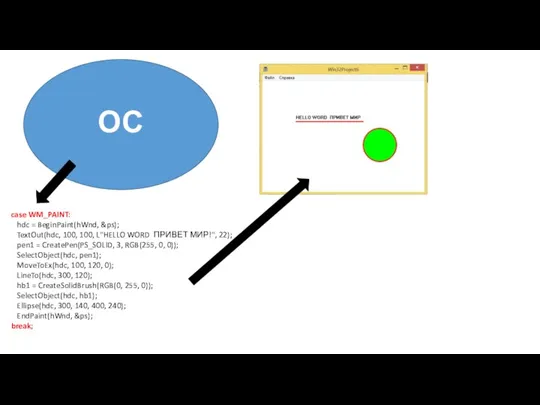

Майнкрафт Персональный компьютер

Персональный компьютер Классификация компьютерных сетей

Классификация компьютерных сетей Единая государственная информационная система социального обеспечения. Аналитическая подсистема

Единая государственная информационная система социального обеспечения. Аналитическая подсистема Преобразование двумерных массивов: обмен, удаление, вставка строк и столбцов

Преобразование двумерных массивов: обмен, удаление, вставка строк и столбцов Термины РМД в SQL

Термины РМД в SQL Директивы препроцессора, модульное программирование

Директивы препроцессора, модульное программирование Развитие логического мышления в рамках деятельностного подхода на уроках информатики

Развитие логического мышления в рамках деятельностного подхода на уроках информатики Особенности языка SMS сообщений

Особенности языка SMS сообщений Презентация на тему Компьютер и здоровье

Презентация на тему Компьютер и здоровье  Обзор сканеров безопасности операционных систем

Обзор сканеров безопасности операционных систем Электронные таблицы. Обработка числовой информации в электронных таблицах

Электронные таблицы. Обработка числовой информации в электронных таблицах 2_представление чисел в компьютере

2_представление чисел в компьютере Презентация "Моделирование и формализация. Разработка и исследование математических моделей на компьютере" - скачать презен

Презентация "Моделирование и формализация. Разработка и исследование математических моделей на компьютере" - скачать презен Безопасность в сети интернет

Безопасность в сети интернет Темы для самостоятельной работы. Развитие интернет технологий

Темы для самостоятельной работы. Развитие интернет технологий Макровирус

Макровирус Социальные сети – двигатели прогресса

Социальные сети – двигатели прогресса