Содержание

- 2. Синопсис Среди детей ходят слухи, что в замке заброшенного парка аттракционов на краю города в Хэллоуин

- 3. Синопсис Дети вступают на вражескую территорию, уже присвоенную подростками. Их задача – найти эту самую комнату

- 4. Механика Вид от первого лица. Игрок может переключаться на всех четырех персонажей. У каждого персонажа свои

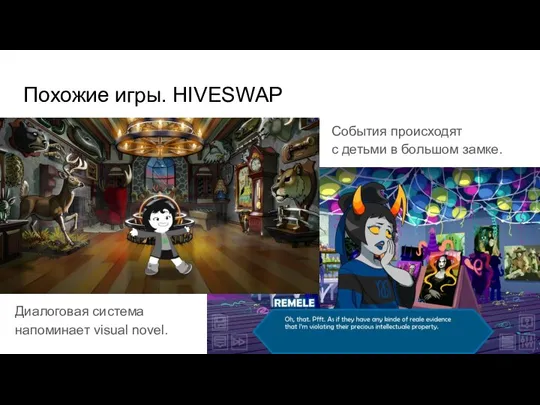

- 5. Похожие игры. HIVESWAP События происходят с детьми в большом замке. Диалоговая система напоминает visual novel.

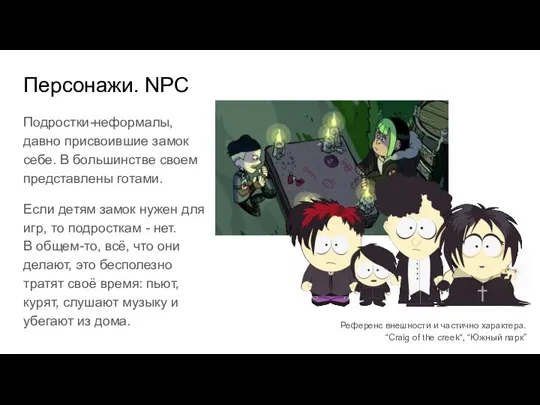

- 6. Персонажи. NPC Подростки-неформалы, давно присвоившие замок себе. В большинстве своем представлены готами. Если детям замок нужен

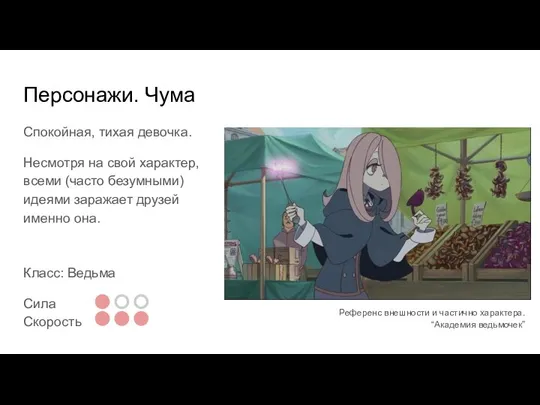

- 7. Персонажи. Чума Спокойная, тихая девочка. Несмотря на свой характер, всеми (часто безумными) идеями заражает друзей именно

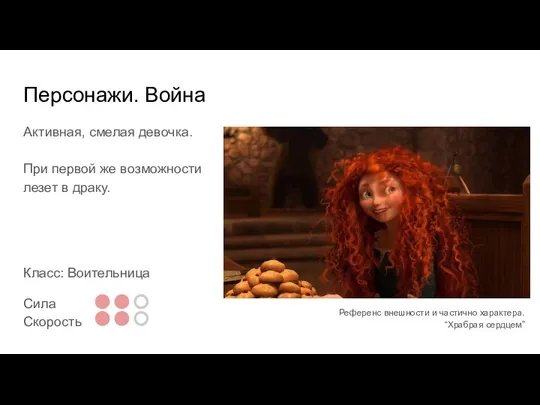

- 8. Персонажи. Война Активная, смелая девочка. При первой же возможности лезет в драку. Класс: Воительница Сила Скорость

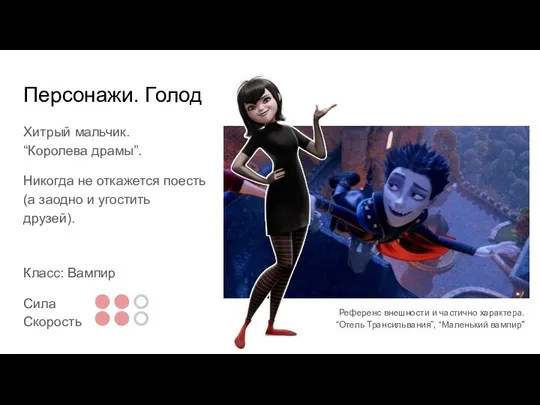

- 9. Персонажи. Голод Хитрый мальчик. “Королева драмы”. Никогда не откажется поесть (а заодно и угостить друзей). Класс:

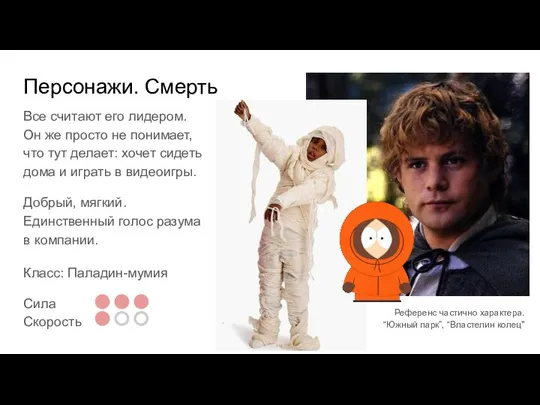

- 10. Персонажи. Смерть Все считают его лидером. Он же просто не понимает, что тут делает: хочет сидеть

- 11. Референсы. Литература Терри Пратчетт, Нил Гейман “Благие знамения” Дети - переосмысленные всадники апокалипсиса с оружием из

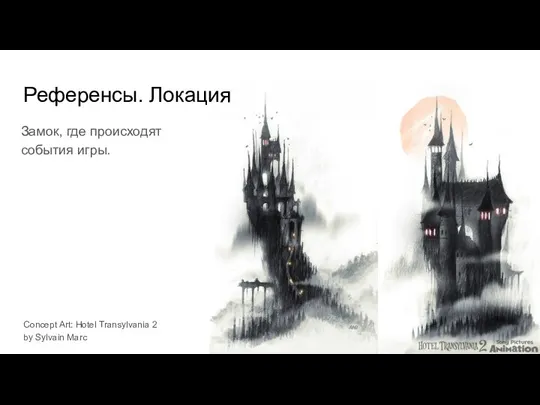

- 12. Замок, где происходят события игры. Референсы. Локация Concept Art: Hotel Transylvania 2 by Sylvain Marc

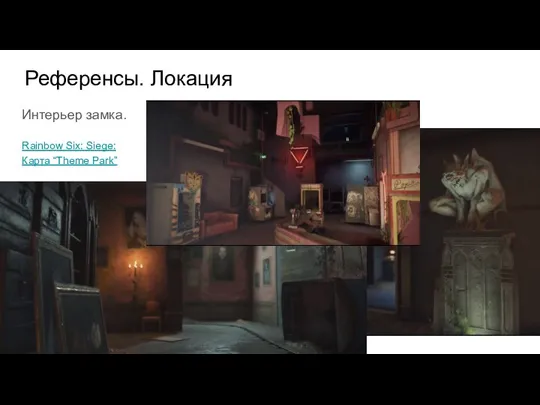

- 13. Интерьер замка. Rainbow Six: Siege: Карта “Theme Park” Референсы. Локация

- 14. Референсы. Звук Музыка в игре (гиперссылки): HIVESWAP Friendsim - Marvus Theme HIVESWAP Friendsim - WORST END

- 16. Скачать презентацию

Анимация объектов PowerPoint

Анимация объектов PowerPoint Найди 7 отличий. Игра-презентация

Найди 7 отличий. Игра-презентация Персональный компьютер

Персональный компьютер Реляционная модель базы данных

Реляционная модель базы данных Информационно-аналитическая система поддержки принятия решений Assistant Choice

Информационно-аналитическая система поддержки принятия решений Assistant Choice Электронная коммерция

Электронная коммерция Многофункциональная электронная карта ОАО РЖД

Многофункциональная электронная карта ОАО РЖД Как выбрать социальную сеть для своего бизнеса

Как выбрать социальную сеть для своего бизнеса NET Core и .NET Framework

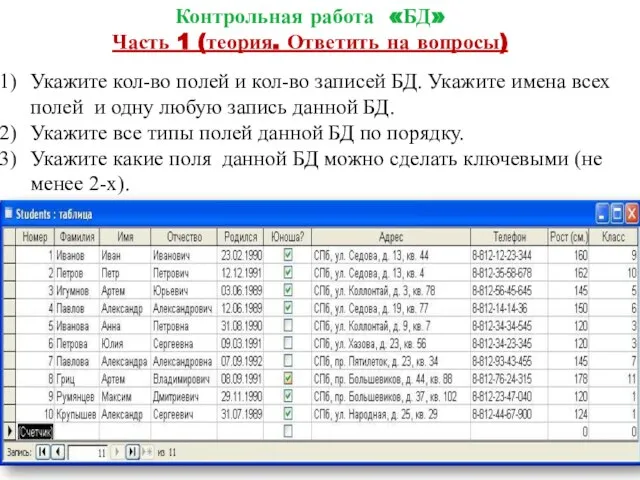

NET Core и .NET Framework Контрольная работа БД. Часть 1 (теория. Ответить на вопросы)

Контрольная работа БД. Часть 1 (теория. Ответить на вопросы) Поиск рабочего оффера и поставщика

Поиск рабочего оффера и поставщика nestandartnye_programmnye_sposoby_postroenia_3d_modeley

nestandartnye_programmnye_sposoby_postroenia_3d_modeley Создание модели в программе Power Point (автофигуры)

Создание модели в программе Power Point (автофигуры) Обеспечение информационной безопасности

Обеспечение информационной безопасности Разработка курса анатомии человека в системе “Memrise”

Разработка курса анатомии человека в системе “Memrise” Принцип разрешения мобильных баг-репортов. Конфигурирование мобильного приложения

Принцип разрешения мобильных баг-репортов. Конфигурирование мобильного приложения Правовые нормы информационной деятельности человека

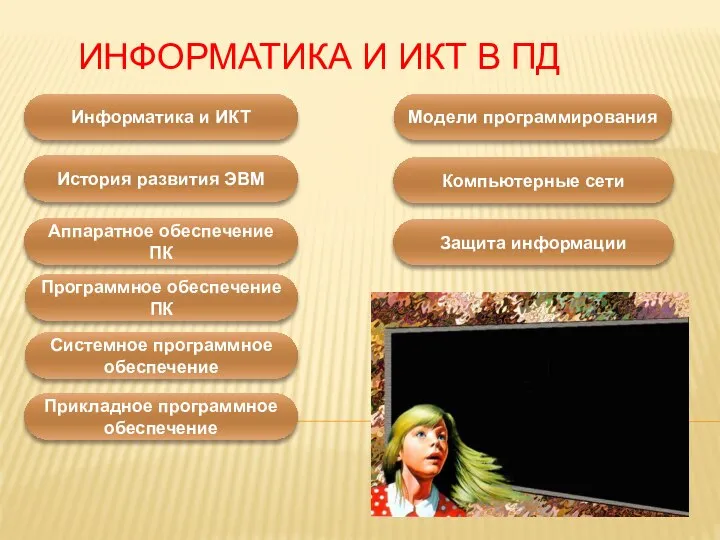

Правовые нормы информационной деятельности человека Информатика и ИКТ в ПД

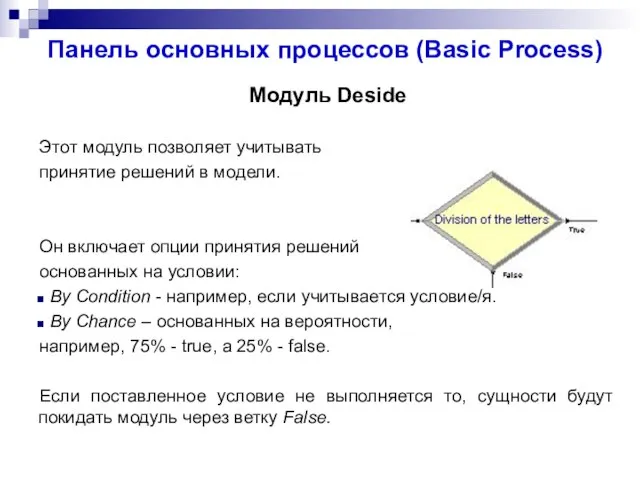

Информатика и ИКТ в ПД Панель основных процессов (Basic Process)

Панель основных процессов (Basic Process) Инструкция по настройке гид-доступа

Инструкция по настройке гид-доступа BlockChain

BlockChain Вводное занятие по аппаратному обеспечению компьютерных технологий (лекция 1)

Вводное занятие по аппаратному обеспечению компьютерных технологий (лекция 1) доклад Фёдоров ИВ

доклад Фёдоров ИВ Цветовые системы

Цветовые системы Этические и правовые нормы информационной деятельности людей. Виды программного обеспечения

Этические и правовые нормы информационной деятельности людей. Виды программного обеспечения Дистанционные технологии в обучении иностранным языкам

Дистанционные технологии в обучении иностранным языкам Любая достаточно развитая технология неотличима от магии. Третий закон Артура Кларка

Любая достаточно развитая технология неотличима от магии. Третий закон Артура Кларка Как скачать книгу

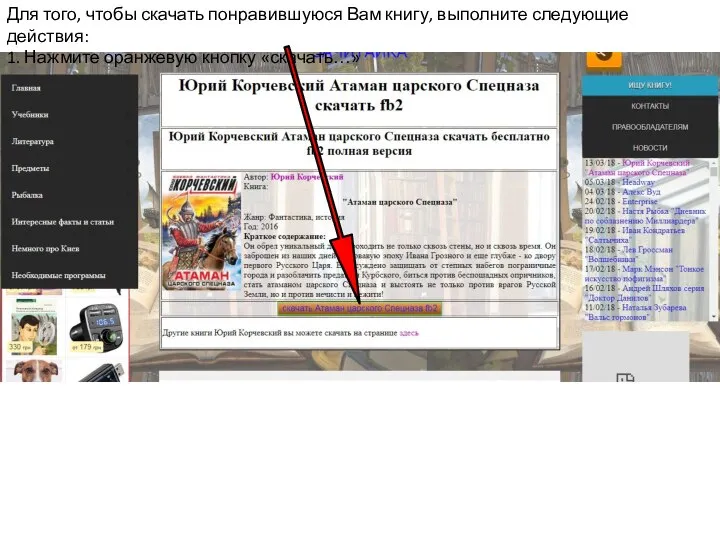

Как скачать книгу