Содержание

- 6. Шифр Цезаря

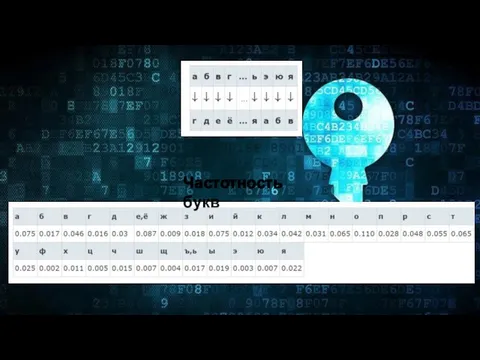

- 7. Частотность букв

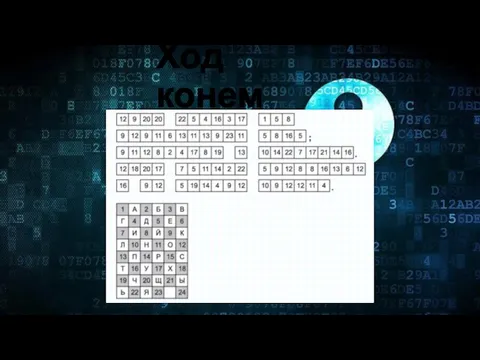

- 8. Ход конем

- 9. Симметричное шифрование (закрытый ключ)

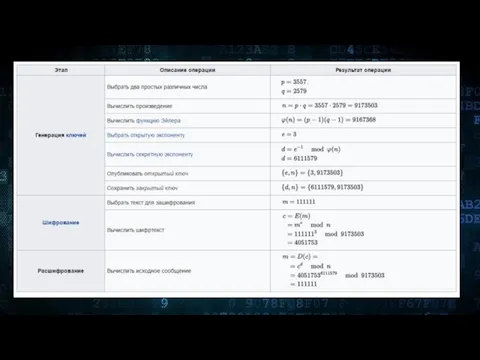

- 10. Асимметричное шифрование (открытый ключ)

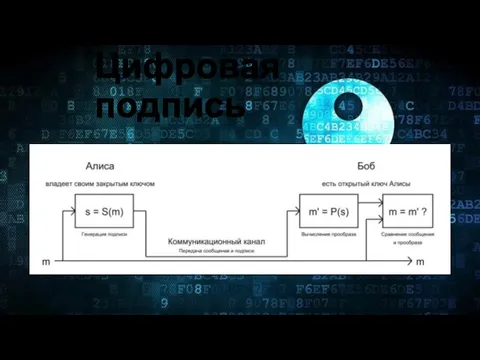

- 12. Цифровая подпись

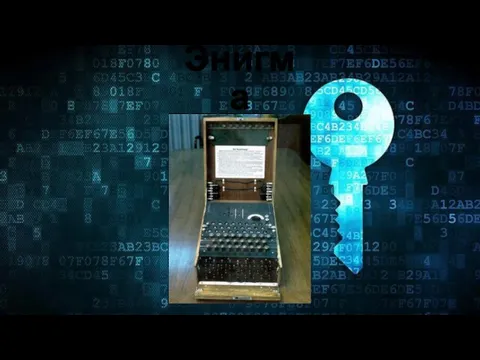

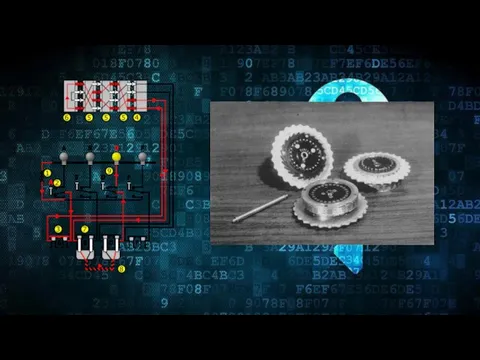

- 13. Энигма

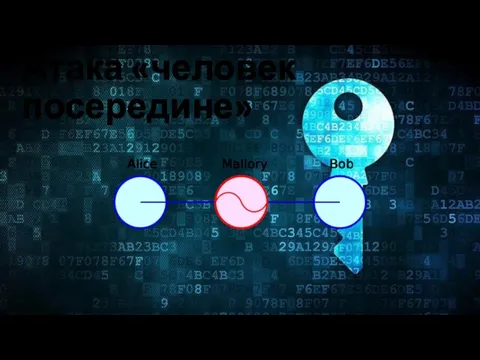

- 15. Атака «человек посередине»

- 16. Криптограмма Бэйла

- 17. Внимание: конкурс! Вступить в группу https://vk.com/crocode Расшифровать криптограмму Первым оставить правильный ответ в комментариях под постом

- 19. Скачать презентацию

ЮНЕСКО — более 200 периодических и свыше 100 непериодических изданий

ЮНЕСКО — более 200 периодических и свыше 100 непериодических изданий Введение в базы данных и SQL

Введение в базы данных и SQL Проектирование ЧМИ

Проектирование ЧМИ Язык программирования Python

Язык программирования Python Электронные таблицы. Обработка числовой информации в электронных таблицах

Электронные таблицы. Обработка числовой информации в электронных таблицах Анализ информационного наполнения официального интернет-путеводителя Свердловской области gotoural.com

Анализ информационного наполнения официального интернет-путеводителя Свердловской области gotoural.com Біоінформатика. Бази даних. Модель NCBI. Lab.1

Біоінформатика. Бази даних. Модель NCBI. Lab.1 БД_л5_SELECT

БД_л5_SELECT Разработка учебной презентации

Разработка учебной презентации Единая система мониторинга производственной системы (ЕСМПС)

Единая система мониторинга производственной системы (ЕСМПС) Интернет-сервисы ЦНСХБ

Интернет-сервисы ЦНСХБ Лабораторная работа

Лабораторная работа Персональный компьютер

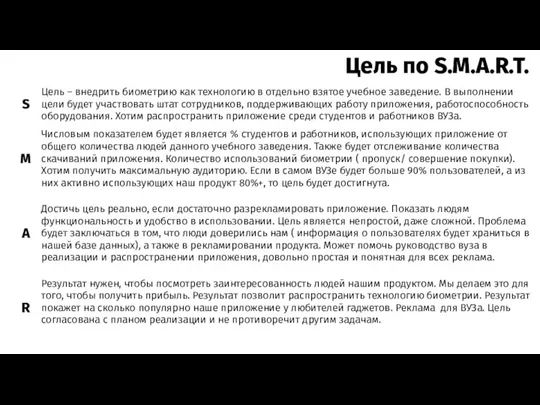

Персональный компьютер Внедрить биометрию как технологию в отдельно взятое учебное заведение

Внедрить биометрию как технологию в отдельно взятое учебное заведение Базовые знания и понятия

Базовые знания и понятия Дизайн-макет для выборочного лакирования в Adobe Illustrator

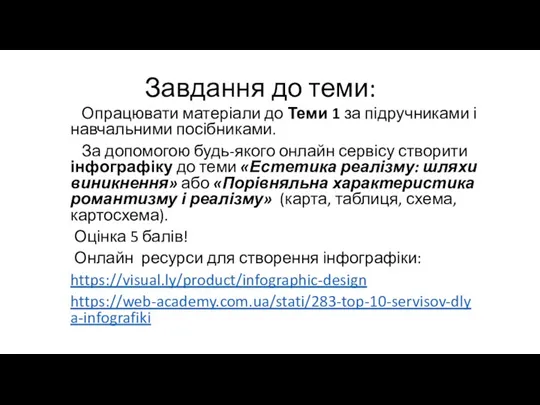

Дизайн-макет для выборочного лакирования в Adobe Illustrator Створити інфографіку

Створити інфографіку Алгоритмизация и программирование. Перегрузка методов

Алгоритмизация и программирование. Перегрузка методов Вёрстка. Каркас сайта

Вёрстка. Каркас сайта Оптимальное планирование экскурсионных поездок школьников во время каникул

Оптимальное планирование экскурсионных поездок школьников во время каникул Примеры оформления экскурсионных табличек

Примеры оформления экскурсионных табличек 1С: Библиотека Процессы обработки документов. Дополнительные задания

1С: Библиотека Процессы обработки документов. Дополнительные задания Sravnitelny_analiz

Sravnitelny_analiz Интернет в моей жизни

Интернет в моей жизни Классы игрового процесса UE4. Лекция 4

Классы игрового процесса UE4. Лекция 4 Дневник. Интерфейс родителя

Дневник. Интерфейс родителя Комплектование документного фонда в библиотеке

Комплектование документного фонда в библиотеке Вся наша жизнь – в Internet

Вся наша жизнь – в Internet