Имитационное моделирование работы системы защиты информации касс железнодорожного вокзала средствами GPSS

Содержание

- 2. В качестве цели моделирования выберем изучение функционирования системы, а именно оценивание ее характеристик с точки зрения

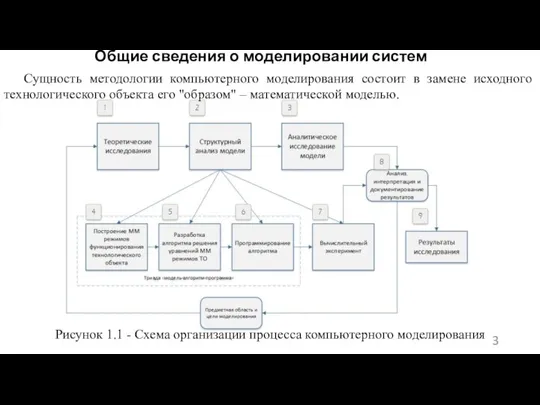

- 3. Общие сведения о моделировании систем Сущность методологии компьютерного моделирования состоит в замене исходного технологического объекта его

- 4. Основы имитационного моделирования в GPSS-WORLD Из всех разработанных языков моделирования, ни один не имел большего влияния,

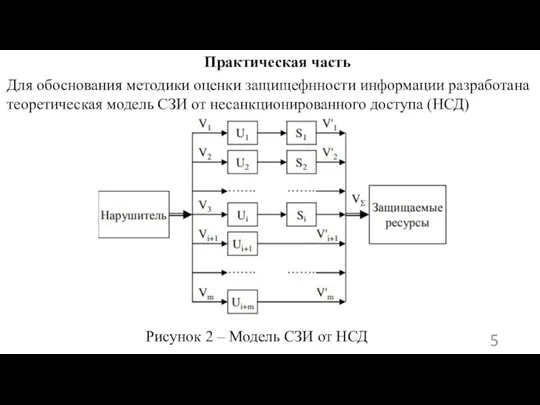

- 5. Практическая часть Для обоснования методики оценки защищефнности информации разработана теоретическая модель СЗИ от несанкционированного доступа (НСД)

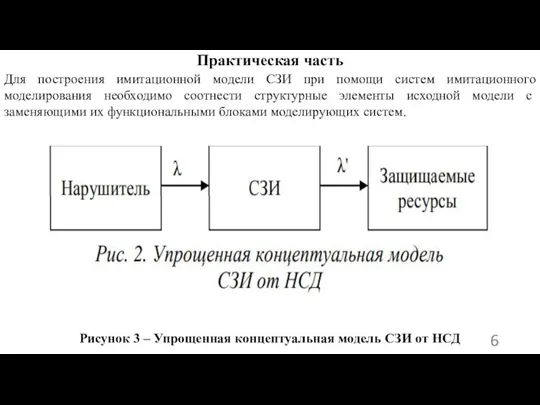

- 6. Практическая часть Рисунок 3 – Упрощенная концептуальная модель СЗИ от НСД Для построения имитационной модели СЗИ

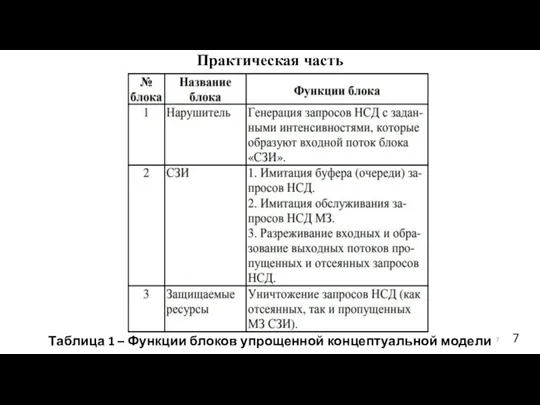

- 7. Практическая часть Таблица 1 – Функции блоков упрощенной концептуальной модели 7

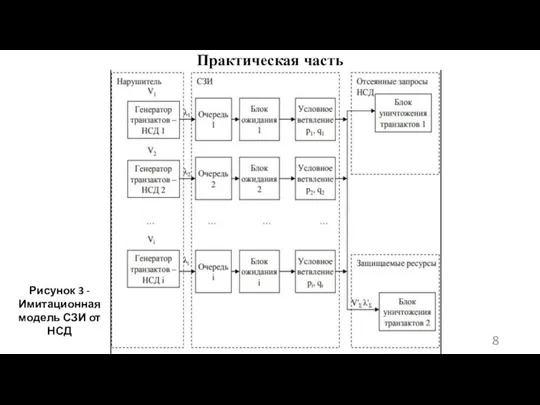

- 8. Практическая часть Рисунок 3 - Имитационная модель СЗИ от НСД

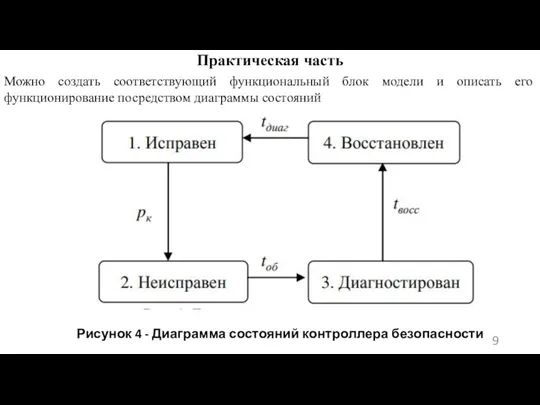

- 9. Практическая часть Рисунок 4 - Диаграмма состояний контроллера безопасности Можно создать соответствующий функциональный блок модели и

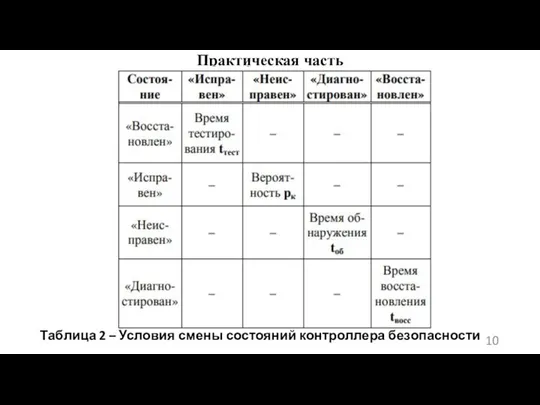

- 10. Практическая часть 10 Таблица 2 – Условия смены состояний контроллера безопасности СЗИ

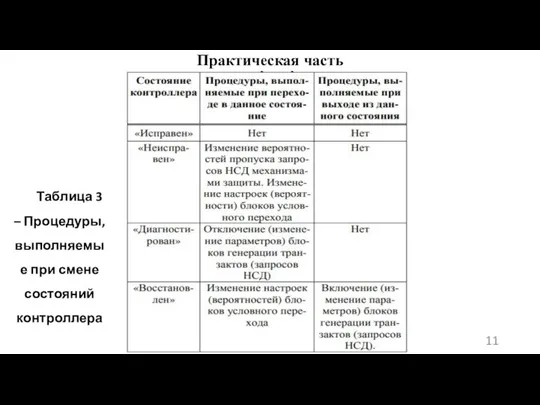

- 11. Практическая часть 11 Таблица 3 – Процедуры, выполняемые при смене состояний контроллера

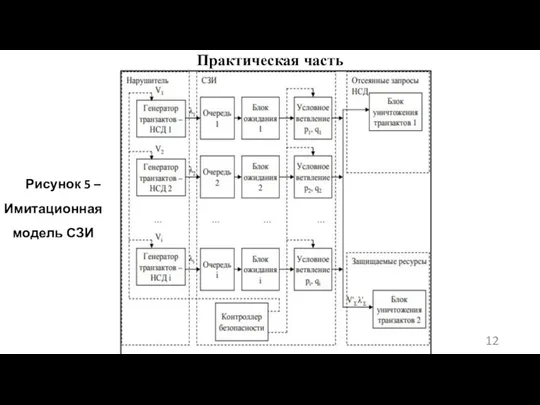

- 12. Практическая часть 12 Рисунок 5 – Имитационная модель СЗИ

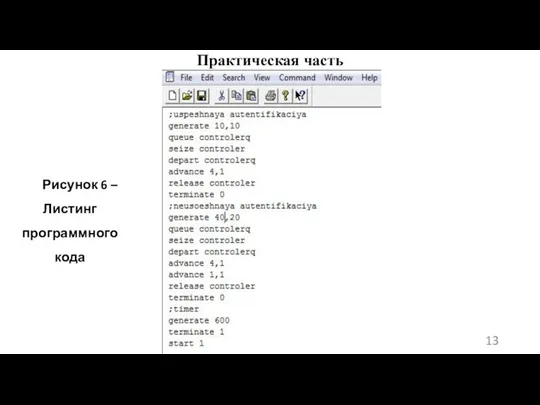

- 13. Практическая часть 13 Рисунок 6 – Листинг программного кода

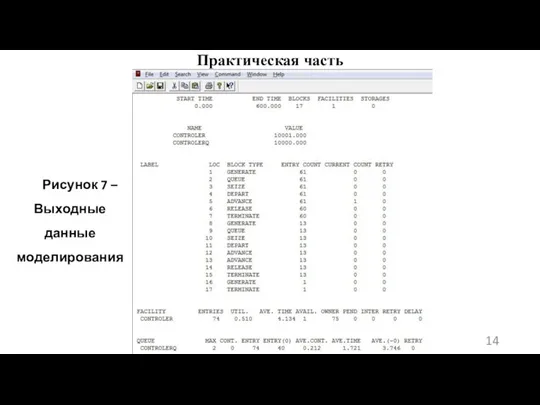

- 14. Практическая часть 14 Рисунок 7 – Выходные данные моделирования

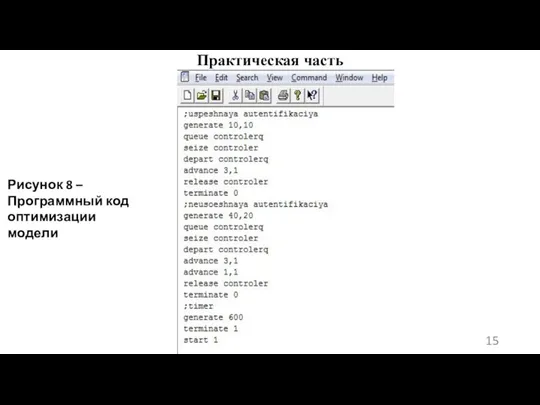

- 15. Практическая часть 15 Рисунок 8 – Программный код оптимизации модели

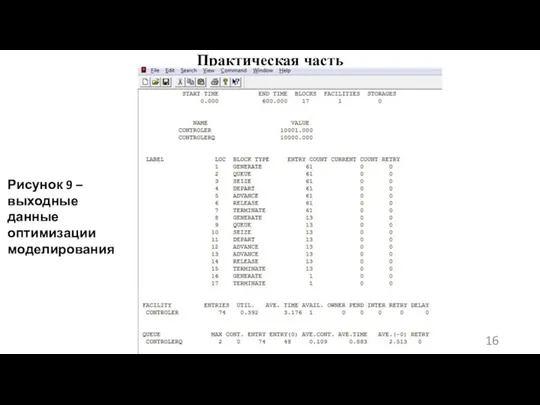

- 16. Практическая часть 16 Рисунок 9 – выходные данные оптимизации моделирования

- 17. Заключение В ходе написания курсового проекта, решены следующие задачи: Изучили теоретический материал по компьютерному моделированию, сущности

- 19. Скачать презентацию

Вспомогательные алгоритмы

Вспомогательные алгоритмы Виды тестирования

Виды тестирования ГИС_Введение_Лекция 6 (1)

ГИС_Введение_Лекция 6 (1) Запуск Linux c флэш-накопителя

Запуск Linux c флэш-накопителя Автоматизация предоставления услуг

Автоматизация предоставления услуг Комп'ютерні віруси та антивірусний захист

Комп'ютерні віруси та антивірусний захист Visual storytelling &data visualization best practices

Visual storytelling &data visualization best practices Интернет – площадка Агрохолл

Интернет – площадка Агрохолл The Fuehrer's Fate. Компьютерная игра

The Fuehrer's Fate. Компьютерная игра Работа с базой данных

Работа с базой данных Нетикет, или правила хорошего тона в цифровом пространстве – онлайн-конференциях (вебинарах)

Нетикет, или правила хорошего тона в цифровом пространстве – онлайн-конференциях (вебинарах) Full-Stack Web Development with React (Онлайн, Coursera, ENG, ОК)

Full-Stack Web Development with React (Онлайн, Coursera, ENG, ОК) Кодирование звуковой информации. Представление информации в компьютере

Кодирование звуковой информации. Представление информации в компьютере Способы записи алгоритмов

Способы записи алгоритмов Презентация на тему Добавление видеофрагментов

Презентация на тему Добавление видеофрагментов  Машинное обучение

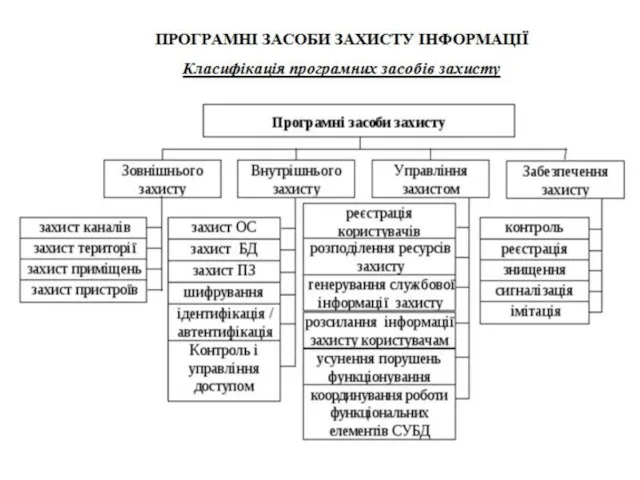

Машинное обучение Програмні засоби захисту інформації

Програмні засоби захисту інформації Графический редактор GIMP

Графический редактор GIMP Mission of desperation

Mission of desperation Номинанты в библиотеку проектировщика

Номинанты в библиотеку проектировщика Интернет-браузеры

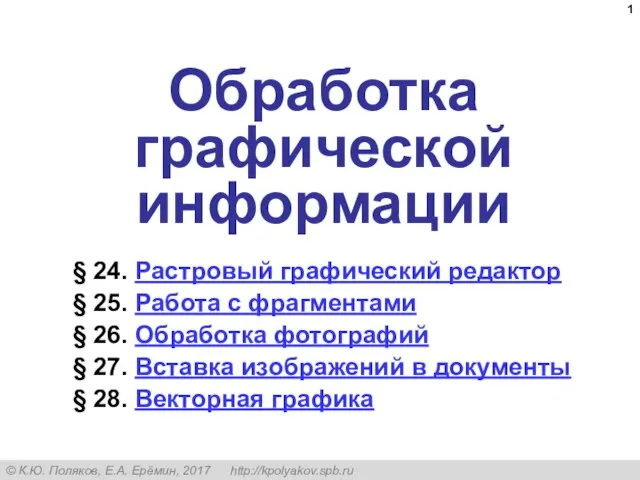

Интернет-браузеры Обработка графической информации

Обработка графической информации Информатика

Информатика Разработка цифрового устройства

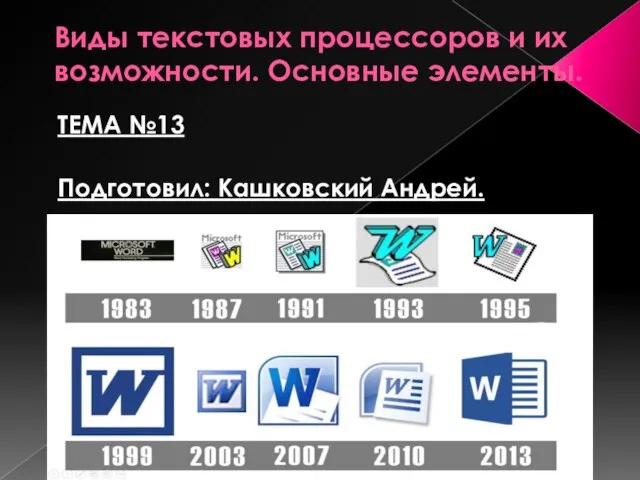

Разработка цифрового устройства Виды текстовых процессоров и их возможности. Основные элементы. Тема №13

Виды текстовых процессоров и их возможности. Основные элементы. Тема №13 Парадигмы объектно-ориентированного программирования

Парадигмы объектно-ориентированного программирования Тестирование программного обеспечения

Тестирование программного обеспечения Графические редакторы

Графические редакторы