Содержание

- 2. Первый способ – это чисто силовые методы охраны документа (носителя информации) физическими лицами, его передача специальным

- 3. ГОСТ "Защита информации. Основные термины и определения" вводит понятие информационной безопасности как состояние защищенности информации, при

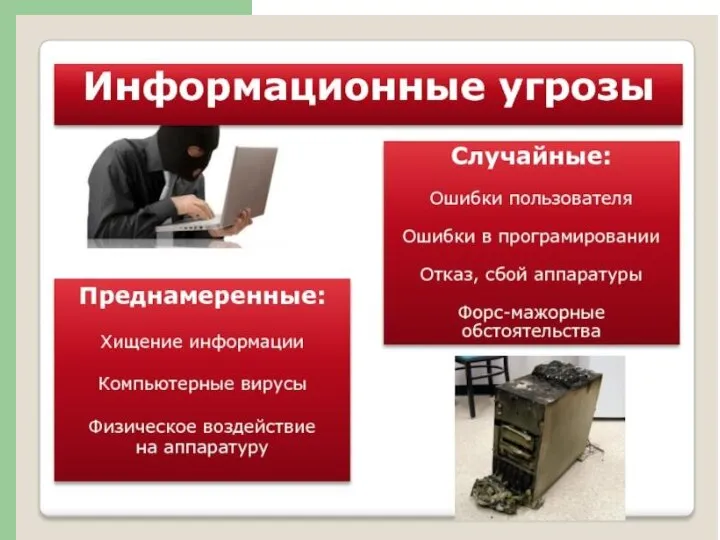

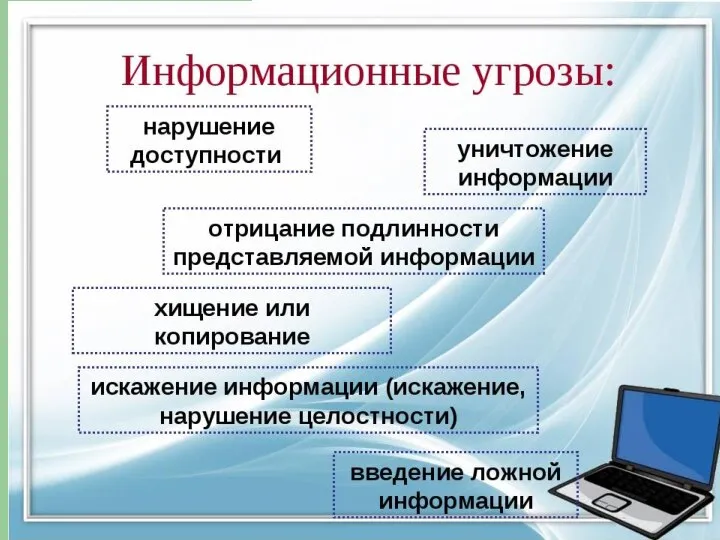

- 4. Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному использованию или

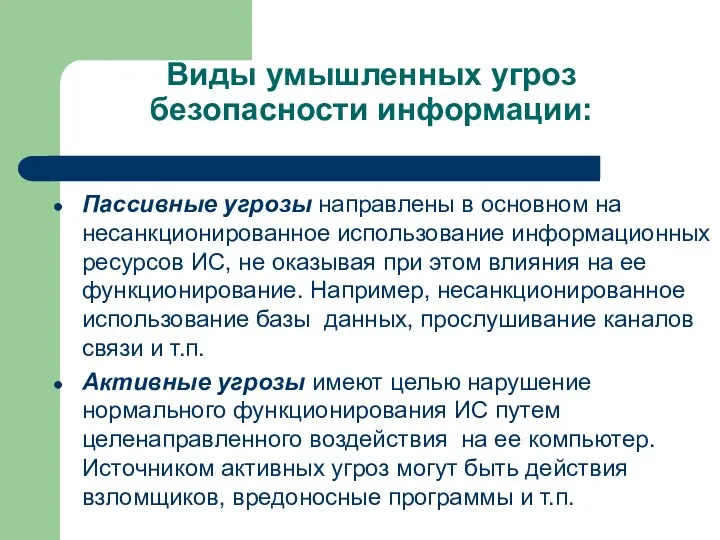

- 7. Виды умышленных угроз безопасности информации: Пассивные угрозы направлены в основном на несанкционированное использование информационных ресурсов ИС,

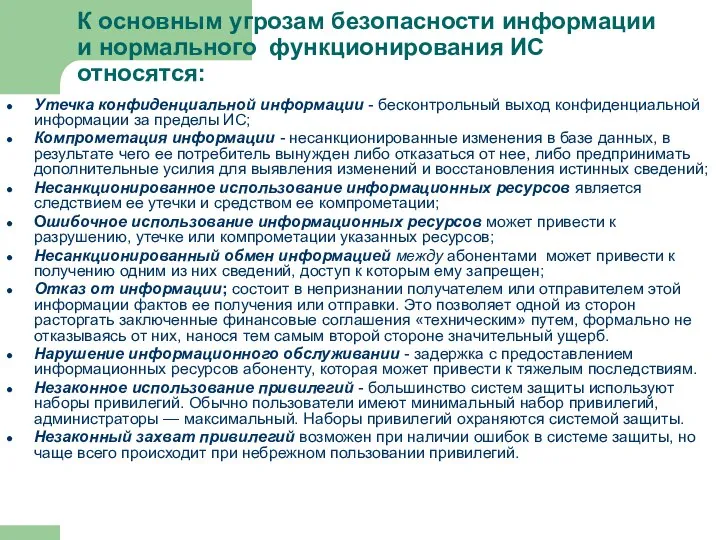

- 9. К основным угрозам безопасности информации и нормального функционирования ИС относятся: Утечка конфиденциальной информации - бесконтрольный выход

- 10. Вирус — программа, которая может заражать другие программы путем включения в них модифицированной копии, обладающей способностью

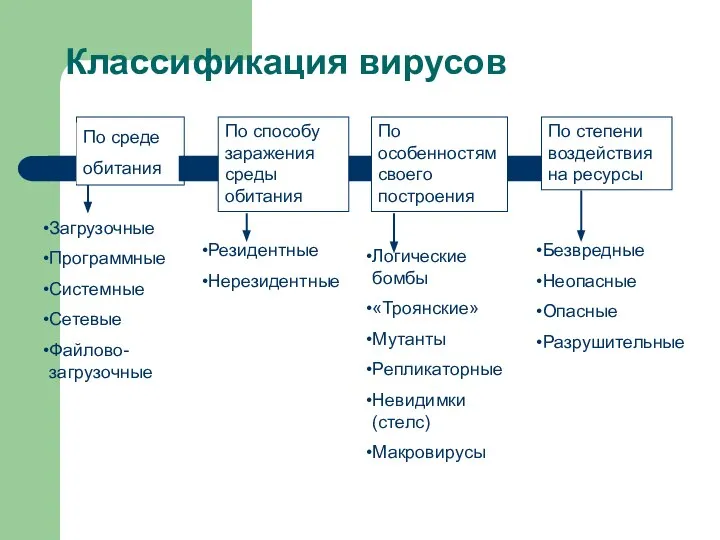

- 11. Классификация вирусов По среде обитания По способу заражения среды обитания По особенностям своего построения По степени

- 12. Логические бомбы Логическая бомба (англ. Logic bomb) —программа, которая запускается при определенных временных или информационных условиях

- 13. Троя́нская программа (также — троян, троянец, троянский конь, трой) " Троянский конь" - это программа, которая,

- 14. Репликаторные программы Благодаря своему быстрому воспроизводству приводят к переполнению основной памяти. Уничтожение программ-репликаторов усложняется, если воспроизводимые

- 15. Мутанты Изменяют свое тело таким образом, чтобы антивирусная программа не смогла его идентифицировать. Самовоспроизводятся, причем вновь

- 16. Вирусы-невидимки (стелс-вирусы) Вирус, полностью или частично скрывающий свое присутствие в системе. Эти вирусы перехватывают обращения операционной

- 17. К числу наиболее характерных признаков заражения компьютера вирусами относятся следующие: некоторые ранее исполнявшиеся программы перестают запускаться

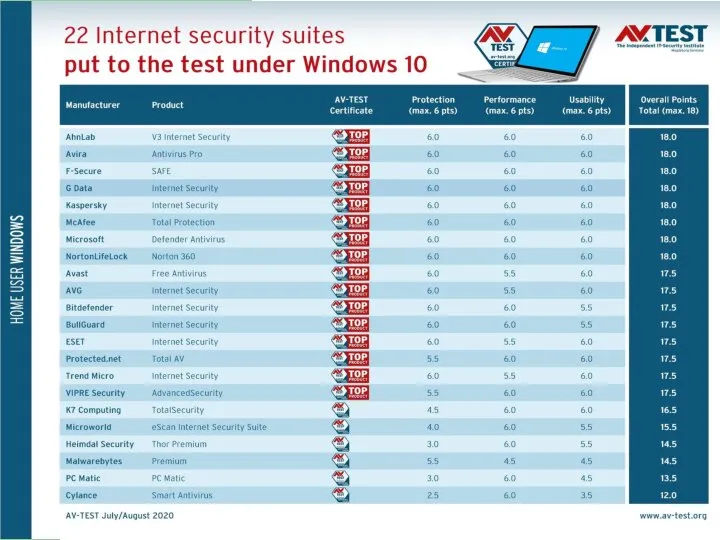

- 18. Требования к антивирусным программам: Стабильность и надежность работы. Размеры вирусной базы программы (количество вирусов, которые правильно

- 19. Все антивирусные программы можно разделить на следующие группы: детекторы ревизоры; фильтры; доктора (фаги); вакцины

- 20. . Программы-детекторы обеспечивают поиск и обнаружение вирусов в оперативной памяти и на внешних носителях, и при

- 21. Программы-ревизоры. Надежным средством защиты от вирусов считаются программы-ревизоры. Они запоминают исходное состояние программ, каталогов и системных

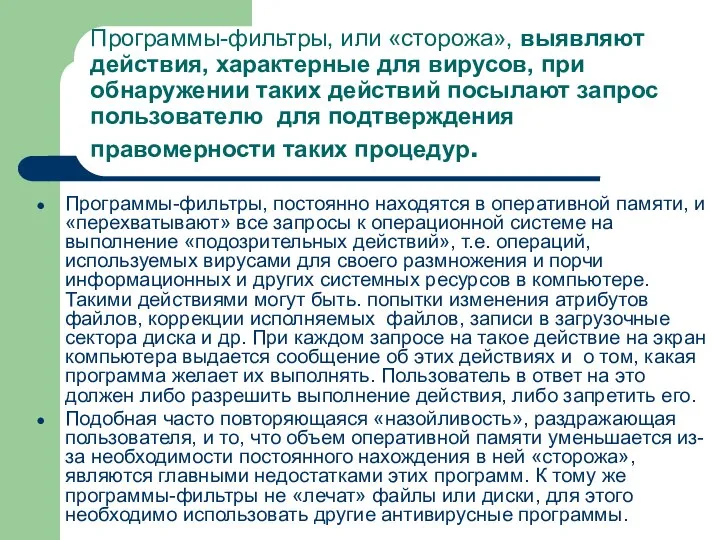

- 22. Программы-фильтры, или «сторожа», выявляют действия, характерные для вирусов, при обнаружении таких действий посылают запрос пользователю для

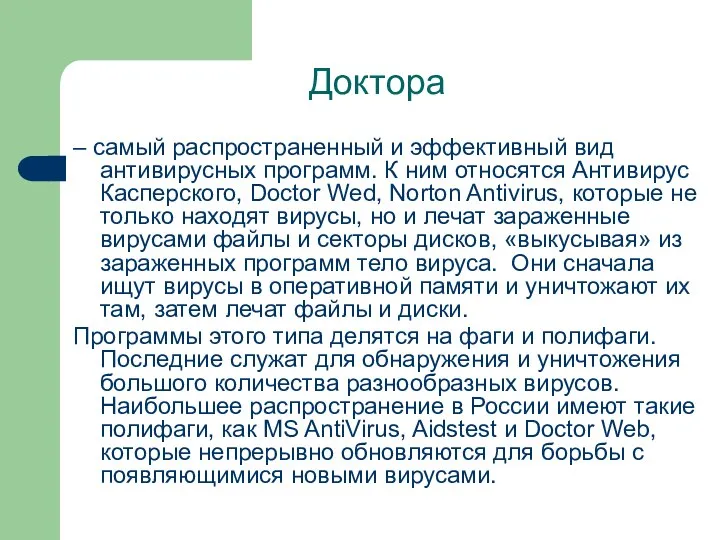

- 23. Доктора – самый распространенный и эффективный вид антивирусных программ. К ним относятся Антивирус Касперского, Doctor Wed,

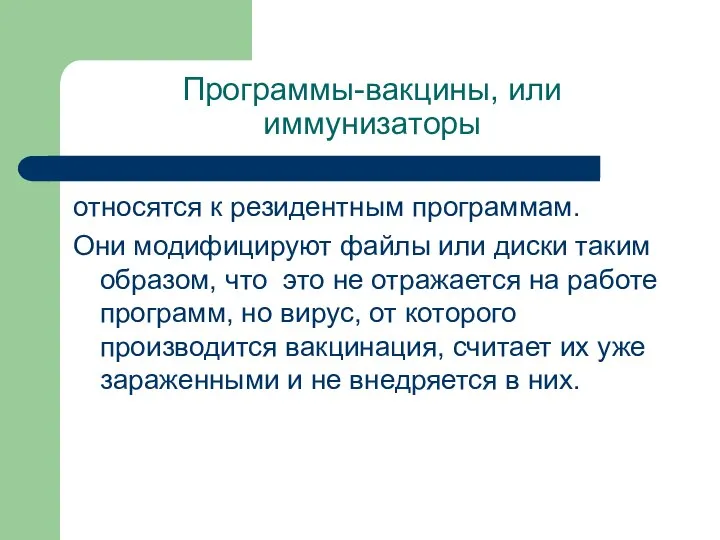

- 24. Программы-вакцины, или иммунизаторы относятся к резидентным программам. Они модифицируют файлы или диски таким образом, что это

- 27. Существует ряд правил, выполнение которых позволяет защитить компьютер от вирусов: иметь на компьютере пакет антивирусных программ

- 28. Организация систем защиты информации Система защиты информации – это совокупность мер правового и административного характера, организационных

- 29. Известны следующие основные методы защиты информации: Создание препятствий Управление доступом Маскировка Регламентация Принуждение

- 30. Создание препятствий – метод физического преграждения пути к защищаемой информации.

- 31. Управление доступом – метод защиты информации с помощью разделения прав доступа пользователей к ресурсам компьютерной информационной

- 32. Маскировка - метод защиты информации путем её криптографического* закрытия. Этот метод защиты заключается в преобразовании (шифровании)

- 33. Регламентация – метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при

- 34. Принуждение метод защиты, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования

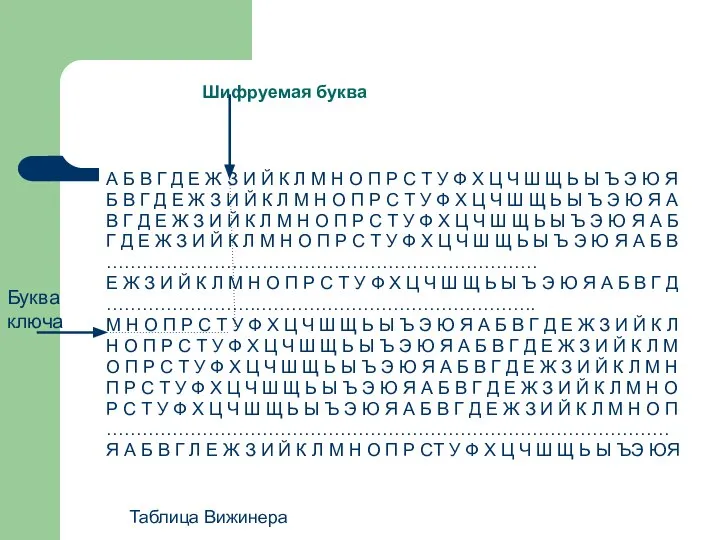

- 35. А Б В Г Д Е Ж З И Й К Л М Н О П

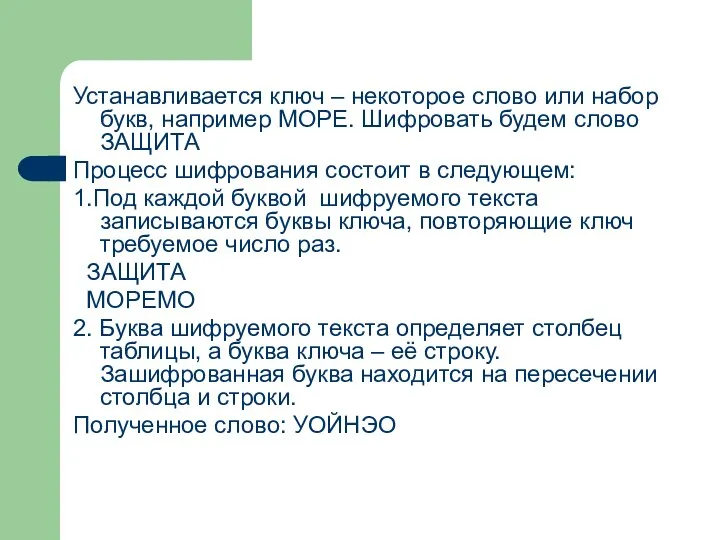

- 36. Устанавливается ключ – некоторое слово или набор букв, например МОРЕ. Шифровать будем слово ЗАЩИТА Процесс шифрования

- 37. Расшифровка предполагает выполнение обратной процедуры: над буквами зашифрованного текста сверху последовательно записываются буквы ключа; буква ключа

- 38. Обеспечение информационной безопасности в любой компании предполагает следующее. 1.Определение целей обеспечения информационной безопасности компьютерных систем. 2.

- 40. Международные и отечественные стандарты информационной безопасности и их методическое обеспечение В настоящее время в России наряду

- 42. Скачать презентацию

Microsoft Access деректер базасымен жұмысты бастау

Microsoft Access деректер базасымен жұмысты бастау Объёмное геометрическое моделирование. Создание геометрических тел с применением 3D-технологий

Объёмное геометрическое моделирование. Создание геометрических тел с применением 3D-технологий Классификация систем памяти. Характеристики памяти

Классификация систем памяти. Характеристики памяти Создание портфолио

Создание портфолио Метод организации рабочего места 5S for 5

Метод организации рабочего места 5S for 5 Этапы создания презентации

Этапы создания презентации Флэш-накопители, предназначенные для работы с АРМ ИСОД МВД России

Флэш-накопители, предназначенные для работы с АРМ ИСОД МВД России Организация работы с документацией. Лабораторная работа

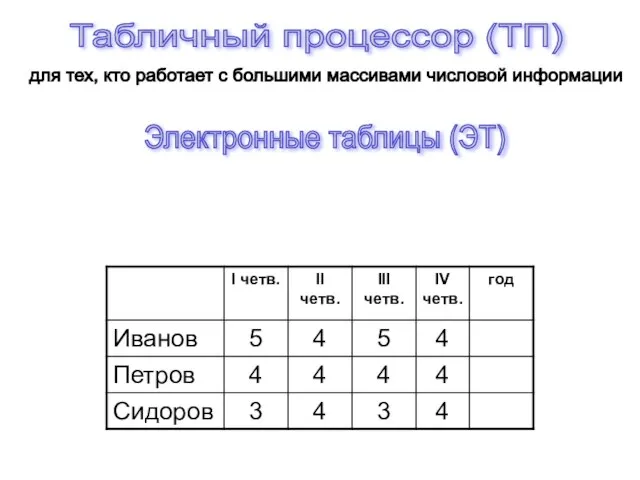

Организация работы с документацией. Лабораторная работа Презентация на тему Таблицы в Excel

Презентация на тему Таблицы в Excel  Онлайн образование с применением машинного обучения

Онлайн образование с применением машинного обучения Linkedin — социальная сеть для поиска и установления деловых контактов

Linkedin — социальная сеть для поиска и установления деловых контактов Кодирование и декодирование сообщений

Кодирование и декодирование сообщений Портал электросетевых услуг ПАО Россети

Портал электросетевых услуг ПАО Россети Финальная встреча проекта кураторства МБИ

Финальная встреча проекта кураторства МБИ Архитектура и функциональные возможности Visual Studio Team Foundation Server

Архитектура и функциональные возможности Visual Studio Team Foundation Server Задание 1: KPI

Задание 1: KPI Презентация на тему Алгебра логики Логическое умножение, сложение и отрицание

Презентация на тему Алгебра логики Логическое умножение, сложение и отрицание  Курсовой проект по предмету алгоритмизация и программирование

Курсовой проект по предмету алгоритмизация и программирование Глобальная школьная лаборатория

Глобальная школьная лаборатория Убрать символ

Убрать символ Арт-студия. Тест возможности редактора Paint

Арт-студия. Тест возможности редактора Paint Zakony_logiki_Ravnosilnye_preobrazovania

Zakony_logiki_Ravnosilnye_preobrazovania Библиотечный урок. Пресс – рулетка Библиотечный вестник

Библиотечный урок. Пресс – рулетка Библиотечный вестник Компьютерная помощница - мышь Урок 3. 5 класс

Компьютерная помощница - мышь Урок 3. 5 класс Системы диспетчерского контроля на новой элементной базе

Системы диспетчерского контроля на новой элементной базе Доказательное программирование

Доказательное программирование Моделирование

Моделирование Разработка плагина для приложения граничных условий в поверхностном слое КЭ модели

Разработка плагина для приложения граничных условий в поверхностном слое КЭ модели